Untersuchung von und Antwort auf Bedrohungen

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Testversion von Defender für Office 365 im Microsoft Defender-Portal–Testversionshub. Hier erfahren Sie, wer sich registrieren und testen kann.

Die Funktionen zur Untersuchung und Reaktion auf Bedrohungen in Microsoft Defender für Office 365 unterstützen Sicherheitsanalysten und Administratoren dabei, die Microsoft 365 business-Benutzer ihrer Organisation durch Folgendes zu schützen:

- Es ist einfach, Cyberangriffe zu erkennen, zu überwachen und zu verstehen.

- Hilfe bei der schnellen Bewältigung von Bedrohungen in Exchange Online, SharePoint Online, OneDrive for Business und Microsoft Teams.

- Bereitstellen von Erkenntnissen und Wissen, um Sicherheitsvorgängen zu helfen, Cyberangriffe gegen ihre Organisation zu verhindern.

- Verwenden von automatisierter Untersuchung und Reaktion in Office 365 für kritische E-Mail-basierte Bedrohungen.

Funktionen zur Untersuchung und Reaktion auf Bedrohungen bieten Einblicke in Bedrohungen und zugehörige Reaktionsaktionen, die im Microsoft Defender-Portal verfügbar sind. Diese Erkenntnisse können dem Sicherheitsteam Ihrer Organisation dabei helfen, Benutzer vor E-Mail- oder dateibasierten Angriffen zu schützen. Die Funktionen helfen beim Überwachen von Signalen und Sammeln von Daten aus mehreren Quellen, z. B. Benutzeraktivität, Authentifizierung, E-Mail, kompromittierte PCs und Sicherheitsvorfälle. Entscheidungsträger und Ihr Sicherheitsteam können diese Informationen verwenden, um Bedrohungen gegen Ihre Organisation zu verstehen und darauf zu reagieren und Ihr geistiges Eigentum zu schützen.

Machen Sie sich mit Tools zur Untersuchung und Reaktion auf Bedrohungen vertraut

Die Funktionen zur Untersuchung und Reaktion auf Bedrohungen im Microsoft Defender-Portal unter https://security.microsoft.com sind eine Reihe von Tools und Reaktionsworkflows, die Folgendes umfassen:

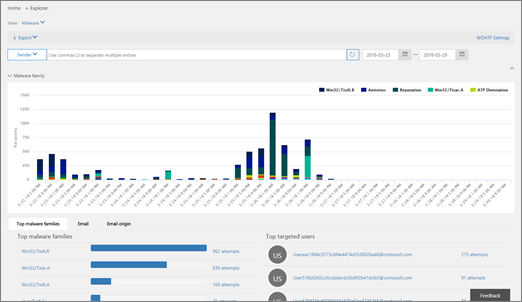

Explorer

Verwenden Sie den Explorer (und Echtzeiterkennungen), um Bedrohungen zu analysieren, das Volumen von Angriffen im Laufe der Zeit anzuzeigen und Daten nach Bedrohungsfamilien, Angreiferinfrastruktur und mehr zu analysieren. Explorer (auch als Bedrohungs-Explorer bezeichnet) ist der Ausgangspunkt für den Untersuchungsworkflow jedes Sicherheitsanalysten.

Um diesen Bericht im Microsoft Defender-Portal unter https://security.microsoft.comanzuzeigen und zu verwenden, wechseln Sie zu E-Mail & Zusammenarbeits-Explorer>. Oder verwenden Sie https://security.microsoft.com/threatexplorer, um direkt zur Explorer-Seite zu wechseln.

Office 365 Threat Intelligence-Verbindung

Dieses Feature ist nur verfügbar, wenn Sie über ein aktives Office 365 E5- oder G5- oder Microsoft 365 E5- oder G5-Abonnement oder das Threat Intelligence-Add-On verfügen. Weitere Informationen finden Sie auf der Produktseite für Office 365 Enterprise E5.

Daten aus Microsoft Defender für Office 365 werden in Microsoft Defender XDR integriert, um eine umfassende Sicherheitsuntersuchung für Office 365-Postfächer und Windows-Geräte durchzuführen.

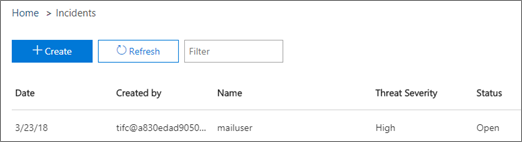

Vorfälle

Verwenden Sie die Liste Incidents (dies wird auch als Untersuchungen bezeichnet), um eine Liste der In-Flight-Sicherheitsvorfälle anzuzeigen. Incidents werden verwendet, um Bedrohungen wie verdächtige E-Mail-Nachrichten nachzuverfolgen und weitere Untersuchungen und Korrekturen durchzuführen.

Um die Liste der aktuellen Vorfälle für Ihre Organisation im Microsoft Defender-Portal unter https://security.microsoft.comanzuzeigen, wechseln Sie zu Incidents & Warnungen>Incidents. Oder verwenden Sie https://security.microsoft.com/incidents, um direkt zur Seite Incidents zu wechseln.

Angriffssimulationstraining

Verwenden Sie das Training zur Angriffssimulation, um realistische Cyberangriffe in Ihrer Organisation einzurichten und durchzuführen und schutzbedürftige Personen zu identifizieren, bevor ein echter Cyberangriff Ihr Unternehmen beeinträchtigt. Weitere Informationen finden Sie unter Simulieren eines Phishingangriffs.

Um dieses Feature im Microsoft Defender-Portal unter https://security.microsoft.comanzuzeigen und zu verwenden, wechseln Sie zu E-Mail & Zusammenarbeit>Angriffssimulationstraining. Oder verwenden Sie https://security.microsoft.com/attacksimulator?viewid=overview, um direkt zur Seite Angriffssimulationstraining zu wechseln.

Automatische Untersuchung und Reaktion

Verwenden Sie die Funktionen für automatisierte Untersuchung und Reaktion (Automated Investigation and Response, AIR), um Zeit und Aufwand für die Korrelation von Inhalten, Geräten und Personen zu sparen, die durch Bedrohungen in Ihrer Organisation gefährdet sind. AIR-Prozesse können immer dann gestartet werden, wenn bestimmte Warnungen ausgelöst werden oder wenn sie von Ihrem Sicherheitsteam gestartet werden. Weitere Informationen finden Sie unter Automatisierte Untersuchung und Reaktion in Office 365.

Threat Intelligence-Widgets

Im Rahmen des Microsoft Defender für Office 365 Plan 2-Angebots können Sicherheitsanalysten Details zu einer bekannten Bedrohung überprüfen. Dies ist nützlich, um zu bestimmen, ob zusätzliche vorbeugende Maßnahmen/Schritte ergriffen werden können, um die Sicherheit der Benutzer zu gewährleisten.

Wie erhalten wir diese Funktionen?

Microsoft 365-Funktionen zur Untersuchung und Reaktion auf Bedrohungen sind in Microsoft Defender für Office 365 Plan 2 enthalten, der in Enterprise E5 oder als Add-On für bestimmte Abonnements enthalten ist. Weitere Informationen finden Sie unter Spickzettel für Defender für Office 365 Plan 1 und Plan 2.

Erforderliche Rollen und Berechtigungen

Microsoft Defender für Office 365 verwendet die rollenbasierte Zugriffssteuerung. Berechtigungen werden über bestimmte Rollen in Microsoft Entra ID, im Microsoft 365 Admin Center oder im Microsoft Defender-Portal zugewiesen.

Tipp

Obwohl einige Rollen, z. B. Sicherheitsadministratoren, im Microsoft Defender-Portal zugewiesen werden können, sollten Sie stattdessen entweder das Microsoft 365 Admin Center oder die Microsoft Entra-ID verwenden. Informationen zu Rollen, Rollengruppen und Berechtigungen finden Sie in den folgenden Ressourcen:

| Aktivität | Rollen und Berechtigungen |

|---|---|

| Verwenden des Microsoft Defender-Dashboards für die Verwaltung von Sicherheitsrisiken Anzeigen von Informationen zu aktuellen oder aktuellen Bedrohungen |

Eine der folgenden Varianten:

Diese Rollen können entweder in Microsoft Entra ID (https://portal.azure.com) oder im Microsoft 365 Admin Center (https://admin.microsoft.com) zugewiesen werden. |

| Verwenden von Explorer (und Echtzeiterkennungen) zum Analysieren von Bedrohungen | Eine der folgenden Varianten:

Diese Rollen können entweder in Microsoft Entra ID (https://portal.azure.com) oder im Microsoft 365 Admin Center (https://admin.microsoft.com) zugewiesen werden. |

| Anzeigen von Vorfällen (auch als Untersuchungen bezeichnet) Hinzufügen von E-Mail-Nachrichten zu einem Incident |

Eine der folgenden Varianten:

Diese Rollen können entweder in Microsoft Entra ID (https://portal.azure.com) oder im Microsoft 365 Admin Center (https://admin.microsoft.com) zugewiesen werden. |

| Auslösen von E-Mail-Aktionen in einem Incident Suchen und Löschen verdächtiger E-Mail-Nachrichten |

Eine der folgenden Varianten:

Die Rollen Globaler Administrator* und Sicherheitsadministrator können entweder in Microsoft Entra ID (https://portal.azure.com) oder im Microsoft 365 Admin Center (https://admin.microsoft.com) zugewiesen werden. Die Rolle Suchen und Bereinigen muss in den Rollen E-Mail-& Zusammenarbeit im Microsoft 36 Defender-Portal (https://security.microsoft.com) zugewiesen werden. |

| Integrieren von Microsoft Defender für Office 365 Plan 2 in Microsoft Defender für Endpunkt Integrieren von Microsoft Defender für Office 365 Plan 2 in einen SIEM-Server |

Entweder die Rolle "Globaler Administrator* " oder " Sicherheitsadministrator ", die entweder in Microsoft Entra ID (https://portal.azure.com) oder im Microsoft 365 Admin Center (https://admin.microsoft.com) zugewiesen ist. --- plus --- Eine geeignete Rolle, die in zusätzlichen Anwendungen (z. B . Microsoft Defender Security Center oder Ihrem SIEM-Server) zugewiesen ist. |

Wichtig

* Microsoft empfiehlt die Verwendung von Rollen mit den geringsten Berechtigungen. Die Verwendung von Konten mit niedrigeren Berechtigungen trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine Rolle mit hohen Berechtigungen, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für