Konfigurieren einer automatischen Zuweisungsrichtlinie für ein Zugriffspaket in der Berechtigungsverwaltung

Sie können Regeln verwenden, um die Gruppenzugehörigkeit anhand von Benutzer- oder Geräteeigenschaften in Microsoft Entra ID, Teil von Microsoft Entra, zu bestimmen. In der Berechtigungsverwaltung kann ein Zugriffspaket mehrere Richtlinien aufweisen, und jede Richtlinie legt fest, wie Benutzer eine Zuordnung zum Zugriffspaket erhalten und wie lange. Als Administrator oder Administratorin können Sie eine Richtlinie für automatische Zuweisungen einrichten, indem Sie eine Mitgliedschaftsregel angeben, mit der die Berechtigungsverwaltung automatisch Zuweisungen erstellt und entfernt. Ähnlich wie bei einer dynamischen Gruppe werden bei der Erstellung einer Richtlinie für automatische Zuweisung Benutzerattribute auf Übereinstimmungen mit der Mitgliedschaftsregel der Richtlinie ausgewertet. Wenn sich ein Attribut für einen Benutzer ändert, werden diese automatischen Zuordnungsrichtlinienregeln in den Zugriffspaketen für Mitgliedschaftsänderungen verarbeitet. Zuordnungen zu Benutzern werden dann hinzugefügt oder entfernt, je nachdem, ob sie die Regelkriterien erfüllen.

Es darf höchstens eine automatische Zuweisungsrichtlinie in einem Zugriffspaket enthalten sein, und die Richtlinie kann nur von Administrator*innen erstellt werden. (Die Rollen „Katalogbesitzer“ und „Zugriffspaket-Manager“ können keine Richtlinien für automatische Zuweisungen erstellen.)

In diesem Artikel wird beschrieben, wie Sie eine automatische Zugriffspaketzuweisungsrichtlinie für ein vorhandenes Zugriffspaket erstellen.

Voraussetzungen

Sie müssen Attribute für die Benutzer und Benutzerinnen auffüllen, die sich im Geltungsbereich der Zugriffszuweisung befinden. Bei den Attributen, die Sie in den Regelkriterien einer Zuweisungsrichtlinie für Zugriffspakete verwenden können, handelt es sich um die in den unterstützten Eigenschaften aufgeführten Attribute sowie die Erweiterungsattribute und benutzerdefinierten Erweiterungseigenschaften. Diese Attribute können durch Patchen der Benutzer/Benutzerinnen, über ein HR-System wie SuccessFactors, über Microsoft Entra Connect-Cloudsynchronisierung oder über Microsoft Entra Connect Sync in Microsoft Entra ID eingebunden werden. Die Regeln können bis zu 5.000 Benutzer und Benutzerinnen pro Richtlinie enthalten.

Lizenzanforderungen

Die Nutzung dieser Funktion erfordert Microsoft Entra ID Governance Lizenzen. Die richtige Lizenz für Ihre Anforderungen finden Sie unter Microsoft Entra ID Governance-Lizenzierungsgrundlagen.

Erstellen einer automatischen Zuordnungsrichtlinie

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Sie beginnen die Erstellung einer Richtlinie für ein Zugriffspaket auf der Registerkarte „Richtlinien“ des Zugriffspakets. Führen Sie die folgenden Schritte aus, um eine neue Richtlinie für automatische Zuweisung für ein Zugriffspaket zu erstellen.

Erforderliche Rolle: Globaler Administrator oder Identity Governance-Administrator

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Öffnen Sie auf der Seite Zugriffspakete ein Zugriffspaket.

Wählen Sie Richtlinien aus und dann Richtlinie hinzufügen, wenn Sie eine neue Richtlinie erstellen möchten.

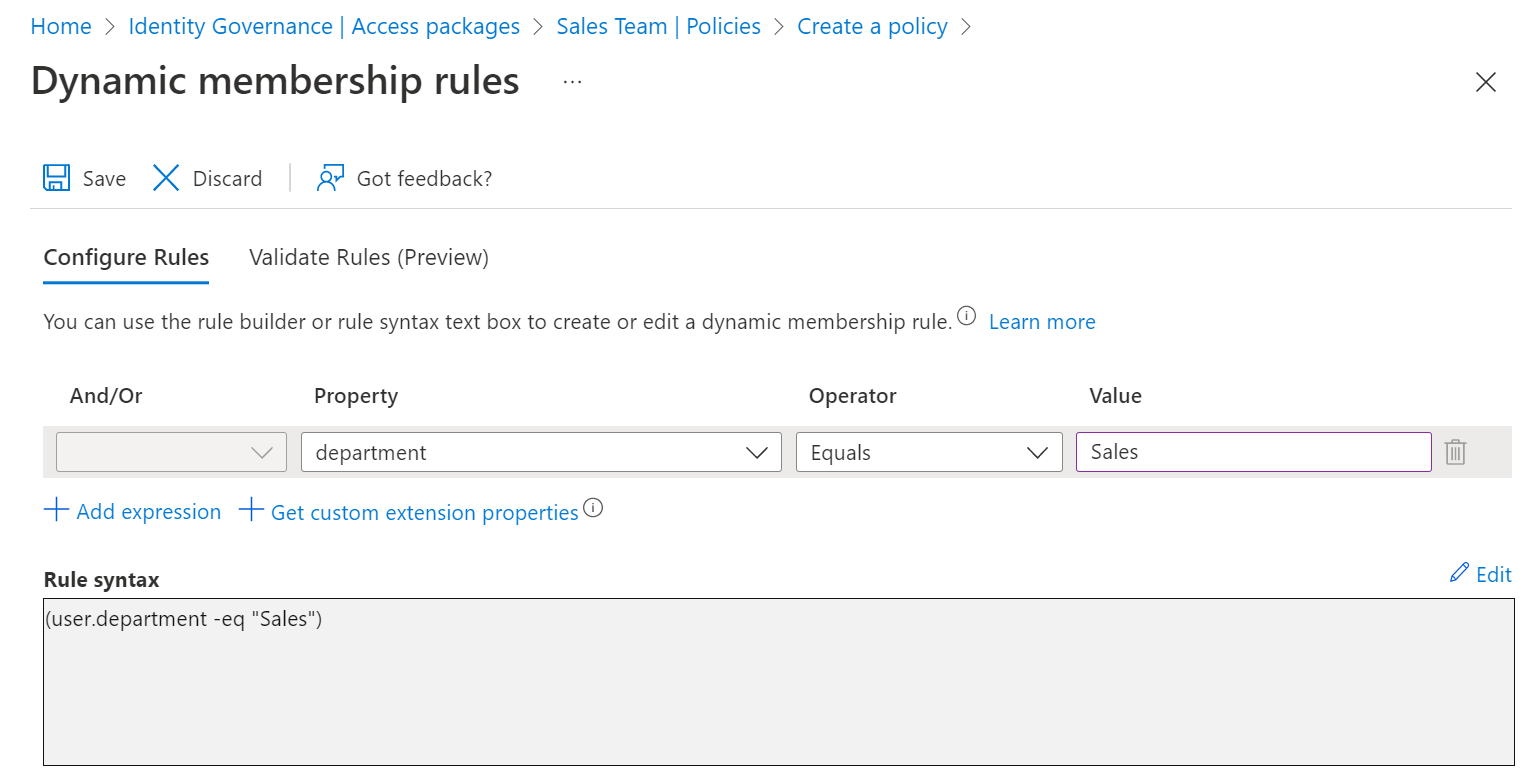

Auf der ersten Registerkarte geben Sie die Regel an. Wählen Sie Bearbeiten aus.

Geben Sie eine dynamische Mitgliedschaftsregel mithilfe des Mitgliedschaftsregel-Generators oder durch Klicken auf Bearbeiten im Textfeld "Regelsyntax" an.

Hinweis

Der Regel-Generator kann möglicherweise einige Regeln, die im Textfeld erstellt wurden, nicht anzeigen, und für das Überprüfen einer Regel ist derzeit die Rolle „Globaler Administrator“ erforderlich. Weitere Informationen finden Sie unter Regel-Generator im Microsoft Entra Admin Center.

Wählen Sie Speichern aus, um den Editor für dynamische Mitgliedschaftsregeln zu schließen.

Standardmäßig sollten die Kontrollkästchen zum automatischen Erstellen und Entfernen von Zuweisungen aktiviert bleiben.

Wenn Benutzer*innen ihren Zugriff nach dem Verlassen des Gültigkeitsbereichs für einen begrenzten Zeitraum behalten sollen, können Sie eine Dauer in Stunden oder Tagen angeben. Wenn eine Mitarbeiterin beispielsweise die Vertriebsabteilung verlässt, können Sie ihr erlauben, weitere sieben Tage lang Zugriff zu behalten, damit sie den Besitz ihrer Ressourcen in Verkaufs-Apps auf einen anderen Mitarbeiter übertragen kann.

Wählen Sie Weiter aus, um die Registerkarte Benutzerdefinierte Erweiterungen zu öffnen.

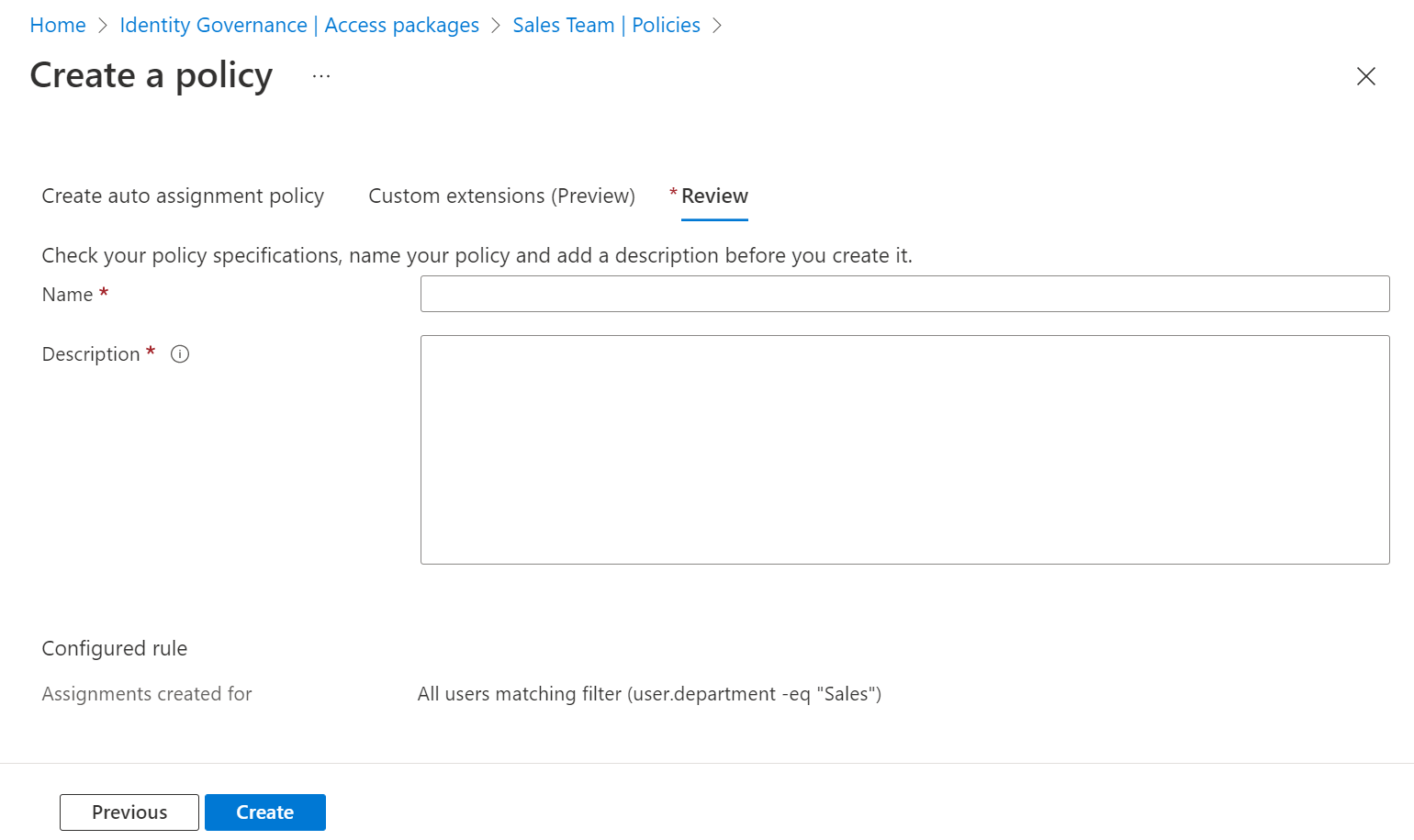

Wenn Sie benutzerdefinierte Erweiterungen in Ihrem Katalog haben, die Sie ausführen möchten, wenn die Richtlinie Zugriff zugewiesen oder entfernt, können Sie diese Richtlinie hinzufügen. Wählen Sie „Weiter“ aus, um die Registerkarte Überprüfen zu öffnen.

Geben Sie einen Namen und eine Beschreibung für die Richtlinie ein.

Wählen Sie Erstellen aus, um die Richtlinie zu speichern.

Hinweis

Derzeit erstellt die Berechtigungsverwaltung automatisch eine dynamische Sicherheitsgruppe, die jeder Richtlinie entspricht, um die Benutzer*innen im Bereich zu bewerten. Diese Gruppe sollte nicht geändert werden, außer durch die Berechtigungsverwaltung selbst. Diese Gruppe kann auch automatisch von der Berechtigungsverwaltung geändert oder gelöscht werden, sodass diese Gruppe für andere Anwendungen oder Szenarien nicht verwendet wird.

Microsoft Entra ID bewertet die Benutzer und Benutzerinnen in der Organisation, die sich im Geltungsbereich dieser Regel befinden, und erstellt Aufgaben für diejenigen Benutzer und Benutzerinnen, die noch keine Zuweisungen zum Zugriffspaket haben. Eine Richtlinie kann maximal 5.000 Benutzer und Benutzerinnen in die Regel einschließen. Es kann mehrere Minuten dauern, bis die Auswertung erfolgt, oder um nachfolgende Aktualisierungen der Benutzerattribute in den Zugriffspaketzuweisungen widerzuspiegeln.

Erstellen einer automatischen Zuordnungsrichtlinie programmgesteuert

Es gibt zwei Möglichkeiten, eine Zuweisungsrichtlinie für Zugriffspakete für die programmgesteuerte automatische Zuweisung zu erstellen: über Microsoft Graph und über die PowerShell-Cmdlets für Microsoft Graph.

Erstellen einer Zuweisungsrichtlinie für Zugriffspakete über Graph

Sie können eine Richtlinie mit Microsoft Graph erstellen. Ein Benutzer in einer geeigneten Rolle mit einer Anwendung, die über die delegierte EntitlementManagement.ReadWrite.AllBerechtigung verfügt, oder eine Anwendung in einer Katalogrolle oder mit der EntitlementManagement.ReadWrite.AllBerechtigung kann die API zum Erstellen einer assignmentPolicy-API aufrufen. Geben Sie in Ihrer Anforderungsnutzlast die Eigenschaften der Richtlinie an displayName, description, specificAllowedTargetsund automaticRequestSettings enthalten Sie die accessPackageEigenschaften der Richtlinie.

Erstellen einer Zuweisungsrichtlinie für Zugriffspakete über PowerShell

Sie können eine Richtlinie auch in PowerShell mit den Cmdlets aus dem Modul Microsoft Graph PowerShell-Cmdlets für Identity Governance (Version 1.16.0 oder höher) erstellen.

Das folgende Skript veranschaulicht die Verwendung des Profils v1.0 zum Erstellen einer Richtlinie für die automatische Zuweisung zu einem Zugriffspaket. Siehe Erstellen einer assignmentPolicy für weitere Beispiele.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams