Konfigurieren von Sensoren für AD FS, AD CS und Microsoft Entra Connect

Installieren Sie Defender for Identity-Sensoren auf Active Directory-Verbunddienste (AD FS), Active Directory Certificate Services (AD CS)-Server und Microsoft Entra Connect-Server, um sie vor lokalen und hybriden Angriffen zu schützen. In diesem Artikel werden die Installationsschritte beschrieben.

Zu berücksichtigende Aspekte:

- Für AD FS-Umgebungen werden Defender for Identity-Sensoren nur auf den Verbundservern unterstützt. Sie sind auf Web-Anwendungsproxy-(WAP-)Servern nicht erforderlich.

- Für AD CS-Umgebungen müssen Sie die Sensoren nicht auf ad CS-Servern installieren, die offline sind.

- Für Microsoft Entra Connect-Server müssen Sie die Sensoren sowohl auf aktiven als auch auf Stagingservern installieren.

Voraussetzungen

Voraussetzungen für die Installation von Defender for Identity-Sensoren auf AD FS-, AD CS- oder Microsoft Entra Connect-Servern sind identisch mit der Installation von Sensoren auf do Standard-Controllern. Weitere Informationen finden Sie unter Voraussetzungen für Microsoft Defender for Identity.

Ein auf einem AD FS/AD CS-/Microsoft Entra Connect-Server installierter Sensor kann das lokale Dienstkonto nicht zum Herstellen einer Verbindung mit der Domäne verwenden. Stattdessen müssen Sie ein Verzeichnisdienstkonto konfigurieren.

Darüber hinaus unterstützt der Defender for Identity-Sensor für AD CS nur AD CS-Server mit Rollendienst der Zertifizierungsstelle.

Konfigurieren der Ereignissammlung

Wenn Sie mit AD FS/AD CS/Microsoft Entra Connect-Servern arbeiten, stellen Sie sicher, dass Sie die Überwachung nach Bedarf konfiguriert haben. Weitere Informationen finden Sie unter:

AD FS:

AD CS:

Microsoft Entra Connect:

Konfigurieren von Leseberechtigungen für die AD FS-Datenbank

Für Sensoren, die auf AD FS-Servern ausgeführt werden, um Zugriff auf die AD FS-Datenbank zu haben, müssen Sie Leseberechtigungen (db_datareader) für das entsprechende Verzeichnisdienstekonto erteilen.

Wenn Sie über mehr als einen AD FS-Server verfügen, stellen Sie sicher, dass Sie diese Berechtigung für alle Server erteilen. Datenbankberechtigungen werden nicht auf Servern repliziert.

Konfigurieren Sie den SQL Server so, dass das Verzeichnisdienstkonto mit den folgenden Berechtigungen für die AdfsConfiguration-Datenbank zugelassen wird:

- connect

- Anmelden

- read

- select

Hinweis

Wenn die AD FS-Datenbank auf einem dedizierten SQL-Server anstelle des lokalen AD FS-Servers ausgeführt wird und Sie ein gruppenverwaltetes Dienstkonto (gMSA) als Verzeichnisdienstekonto (Directory Services Account, DSA) verwenden, stellen Sie sicher, dass Sie dem SQL-Server die erforderlichen Berechtigungen zum Abrufen des gMSA-Kennworts erteilen.

Gewähren des Zugriffs auf die AD FS-Datenbank

Gewähren Sie Zugriff auf die AD FS-Datenbank mithilfe von SQL Server Management Studio, Transact-SQL (T-SQL) oder PowerShell.

Die folgenden Befehle können beispielsweise hilfreich sein, wenn Sie die interne Windows-Datenbank (WID) oder einen externen SQL-Server verwenden.

In diesen Beispielcodes:

[DOMAIN1\mdiSvc01]ist der Verzeichnisdienstbenutzer des Arbeitsbereichs. Wenn Sie mit einem gMSA arbeiten, fügen Sie am Ende des Benutzernamens$hinzu. Beispiel:[DOMAIN1\mdiSvc01$]AdfsConfigurationV4ist ein Beispiel für einen AD FS-Datenbanknamen und kann variieren.server=\.\pipe\MICROSOFT##WID\tsql\queryist die Verbindungszeichenfolge für die Datenbank, wenn Sie WID verwenden.

Tipp

Wenn Sie Ihre Verbindungszeichenfolge nicht kennen, führen Sie die Schritte in der Windows Server-Dokumentation aus.

So gewähren Sie den Sensorzugriff auf die AD FS-Datenbank mithilfe von T-SQL:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

So gewähren Sie den Sensorzugriff auf die AD FS-Datenbank mithilfe von PowerShell:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Konfigurieren von Berechtigungen für die Microsoft Entra Connect (ADSync)-Datenbank

Hinweis

Dieser Abschnitt gilt nur, wenn die Entra Connect-Datenbank in einer externen SQL Server-Instanz gehostet wird.

Sensoren, die auf Microsoft Entra Connect-Servern ausgeführt werden, benötigen Zugriff auf die ADSync-Datenbank und verfügen über Ausführungsberechtigungen für die relevanten gespeicherten Prozeduren. Wenn Sie über mehrere Microsoft Entra Connect-Server verfügen, stellen Sie sicher, dass Sie dies über alle Server hinweg ausführen.

So gewähren Sie den Sensorberechtigungen für die Microsoft Entra Connect ADSync-Datenbank mithilfe von PowerShell:

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

ALTER ROLE [db_datareader] ADD MEMBER [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Schritte nach der Installation (optional)

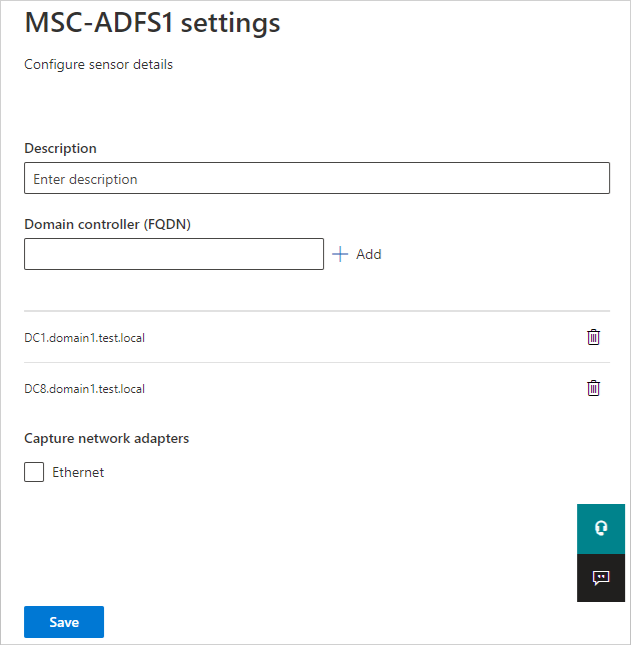

Während der Sensorinstallation auf einem AD FS/AD CS/Microsoft Entra Connect-Server wird automatisch der nächstgelegene Domänencontroller ausgewählt. Führen Sie die folgenden Schritte aus, um den ausgewählten Domänencontroller zu überprüfen oder zu ändern:

Wechseln Sie in Microsoft Defender XDR zu Einstellungen> Identities>Sensors, um alle Ihre Defender for Identity-Sensoren anzuzeigen.

Suchen Sie den Sensor, den Sie auf dem Server installiert haben, und wählen Sie ihn aus.

Geben Sie im daraufhin geöffneten Bereich im Feld Domänencontroller (FQDN) den FQDN des Resolver-Domänencontroller ein. Wählen Sie +Hinzufügen aus, um den FQDN hinzuzufügen, und wählen Sie dann "Speichern" aus.

Die Initialisierung des Sensors kann einige Minuten dauern. Nach Abschluss des Vorgangs ändert sich der Dienststatus des AD FS-, AD-CS- oder Microsoft Entra Connect-Sensors von angehalten zu wird ausgeführt.

Überprüfen der erfolgreichen Bereitstellung

So überprüfen Sie, ob der Defender for Identity-Sensor erfolgreich auf einem AD FS- oder AD CS-Server bereitgestellt wurde:

Überprüfen Sie, ob der Azure Advanced Threat Protection-Sensordienst ausgeführt wird. Nachdem Sie die Einstellungen für den Defender for Identity-Sensor gespeichert haben, kann es ein paar Sekunden dauern, bis der Dienst gestartet wird.

Wenn der Dienst nicht gestartet wird, überprüfen Sie die

Microsoft.Tri.sensor-Errors.logDatei standardmäßig unter:%programfiles%\Azure Advanced Threat Protection sensor\Version X\LogsVerwenden Sie AD FS oder AD CS, um einen Benutzer bei einer beliebigen Anwendung zu authentifizieren, und überprüfen Sie dann, dass die Authentifizierung von Defender for Identity beobachtet wurde.

Wählen Sie z. B. "Erweiterte>Suche suchen" aus. Geben Sie im Bereich Abfrage eine der folgenden Abfragen ein und führen Sie sie aus:

Für AD FS:

IdentityLogonEvents | where Protocol contains 'Adfs'Der Ergebnisbereich sollte eine Liste von Ereignissen mit einem LogonType-Wert mit Anmeldung mit ADFS-Authentifizierung enthalten.

Für AD CS:

IdentityDirectoryEvents | where Protocol == "Adcs"Der Ergebnisbereich zeigt eine Liste der Ereignisse fehlgeschlagener und erfolgreicher Zertifikatausstellung an. Wählen Sie eine bestimmte Zeile aus, um weitere Details im Bereich Datensatz prüfen anzuzeigen.

Zugehöriger Inhalt

Weitere Informationen finden Sie unter: