Untersuchen von Ressourcen

Microsoft Defender for Identity bietet Microsoft Defender XDR-Benutzern Nachweise dafür, wann Benutzer, Computer und Geräte verdächtige Aktivitäten ausgeführt haben oder Anzeichen einer Kompromittierung anzeigen.

Dieser Artikel enthält Empfehlungen, wie Sie Risiken für Ihre Organisation ermitteln, entscheiden, wie Sie abhilfen und die beste Möglichkeit zur Verhinderung ähnlicher Angriffe in Der Zukunft bestimmen.

Ermittlungsschritte für verdächtige Benutzer

Hinweis

Informationen zum Anzeigen von Benutzerprofilen in Microsoft Defender XDR finden Sie in der Microsoft Defender XDR-Dokumentation.

Wenn eine Warnung oder ein Vorfall darauf hinweist, dass ein Benutzer verdächtig oder kompromittiert ist, überprüfen und untersuchen Sie das Benutzerprofil auf die folgenden Details und Aktivitäten:

Benutzeridentität

- Ist der Benutzer ein vertraulicher Benutzer (z. B. Administrator oder auf einer Watchlist usw.)?

- Was ist ihre Rolle innerhalb der Organisation?

- Sind sie in der Organisationsstruktur von Bedeutung?

Untersuchen Sie verdächtige Aktivitäten, z. B.:

- Hat der Benutzer noch weitere Warnungen in Defender for Identity oder in anderen Sicherheitstools wie Microsoft Defender for Endpoint, Microsoft Defender for Cloud und/oder Microsoft Defender for Cloud Apps geöffnet?

- Hat der Benutzer fehlgeschlagene Anmeldungen gemacht?

- Auf welche Ressourcen hat der Benutzer zugegriffen?

- Hat der Benutzer auf hochwertige Ressourcen zugegriffen?

- Soll der Benutzer auf die Ressourcen zugreifen, auf die er zugegriffen hat?

- An welchen Geräten hat sich der Benutzer angemeldet?

- Soll sich der Benutzer bei diesen Geräten anmelden?

- Gibt es einen Lateral Movement Path (LMP) zwischen dem Benutzer und einem sensiblen Benutzer?

Verwenden Sie die Antworten auf diese Fragen, um zu ermitteln, ob das Konto kompromittiert erscheint oder ob die verdächtigen Aktivitäten böswillige Aktionen bedeuten.

Suchen von Identitätsinformationen in den folgenden Microsoft Defender XDR-Bereichen:

- Einzelne Identitätsdetailseiten

- Einzelne Warnungs- oder Vorfalldetailseite

- Seite mit Gerätedetails

- Erweiterte Suchabfragen

- Die Seite des Aktionszentrums

Die folgende Abbildung zeigt beispielsweise die Details auf einer Identitätsdetailseite:

Identitätsdetails

Wenn Sie eine bestimmte Identität untersuchen, werden die folgenden Details auf einer Identitätsdetailseite angezeigt:

| Seitenbereich "Identitätsdetails" | Beschreibung |

|---|---|

| Registerkarte Übersicht | Allgemeine Identitätsdaten, z. B. die Microsoft Entra-Identitätsrisikostufe, die Anzahl der Geräte, bei der der Benutzer angemeldet ist, wenn der Benutzer zum ersten Mal und zuletzt gesehen wurde, die Konten des Benutzers und wichtigere Informationen. Verwenden Sie die Registerkarte "Übersicht", um auch Diagramme für Vorfälle und Warnungen, die Bewertung der Untersuchungspriorität, eine Organisationsstruktur, Entitätstags und eine bewertete Aktivität Zeitleiste anzuzeigen. |

| Incidents und Warnungen | Listet aktive Vorfälle und Warnungen auf, die während der letzten 180 Tagen für die Benutzerin oder den Benutzer relevant waren, einschließlich Details wie dem Schweregrad der Warnung und dem Zeitpunkt, zu dem die Warnung generiert wurde. |

| Beobachtet in der Organisation | Umfasst die folgenden Unterbereiche: - Geräte: Die Geräte, bei denen die Identität angemeldet ist, einschließlich der meisten und am wenigsten verwendeten Geräte in den letzten 180 Tagen. - Speicherorte: Die beobachteten Speicherorte der Identität in den letzten 30 Tagen. - Gruppen: Alle beobachteten lokalen Gruppen für die Identität. - Laterale Verschiebungspfade – alle profilierten lateralen Verschiebungspfade aus der lokalen Umgebung. |

| Identitätszeitachse | Die Zeitleiste stellt Aktivitäten und Warnungen dar, die von der Identität eines Benutzers beobachtet werden, und vereinheitlichen Identitätseinträge in Microsoft Defender for Identity, Microsoft Defender for Cloud-Apps und Microsoft Defender for Endpunkt. Verwenden Sie die Zeitleiste, um sich auf Aktivitäten zu konzentrieren, die ein Benutzer in bestimmten Zeitrahmen ausgeführt oder darauf ausgeführt hat. Wählen Sie die Standardmäßige 30 Tage aus, um den Zeitraum in einen anderen integrierten Wert oder in einen benutzerdefinierten Bereich zu ändern. |

| Abhilfemaßnahmen | Reagieren Sie auf kompromittierte Benutzer, indem Sie ihre Konten deaktivieren oder ihr Kennwort zurücksetzen. Nachdem Sie Maßnahmen für Benutzer ergriffen haben, können Sie die Aktivitätsdetails im Microsoft Defender XDR **Action Center überprüfen. |

Weitere Informationen finden Sie unter Untersuchen von Benutzern in Microsoft Defender XDR.

Untersuchungsschritte für verdächtige Gruppen

Wenn sich eine Warnungs- oder Vorfalluntersuchung auf eine Active Directory-Gruppe bezieht, überprüfen Sie die Gruppenentität auf die folgenden Details und Aktivitäten:

Gruppenentität

- Handelt es sich bei der Gruppe um eine vertrauliche Gruppe, wie z. B. Domänenadministratoren?

- Enthält die Gruppe vertrauliche Benutzer*innen?

Untersuchen Sie verdächtige Aktivitäten, z. B.:

- Hat die Gruppe noch weitere Warnungen in Defender for Identity oder in anderen Sicherheitstools wie Microsoft Defender für Endpunkt, Microsoft Defender for Cloud und/oder Microsoft Defender for Cloud-Apps geöffnet?

- Welche Benutzer*innen wurden kürzlich der Gruppe hinzugefügt oder daraus entfernt?

- Wurde die Gruppe kürzlich abgefragt und von wem?

Nutzen Sie die Antworten auf diese Fragen als Hilfestellung für Ihre Untersuchung.

Wählen Sie im Detailbereich einer Gruppe die Option Suche starten oder Zeitachse öffnen aus, um die Untersuchung zu beginnen. Gruppeninformationen finden Sie auch in den folgenden Microsoft Defender XDR-Bereichen:

- Einzelne Warnungs- oder Vorfalldetailseite

- Geräte- oder Benutzerdetailseiten

- Erweiterte Suchabfragen

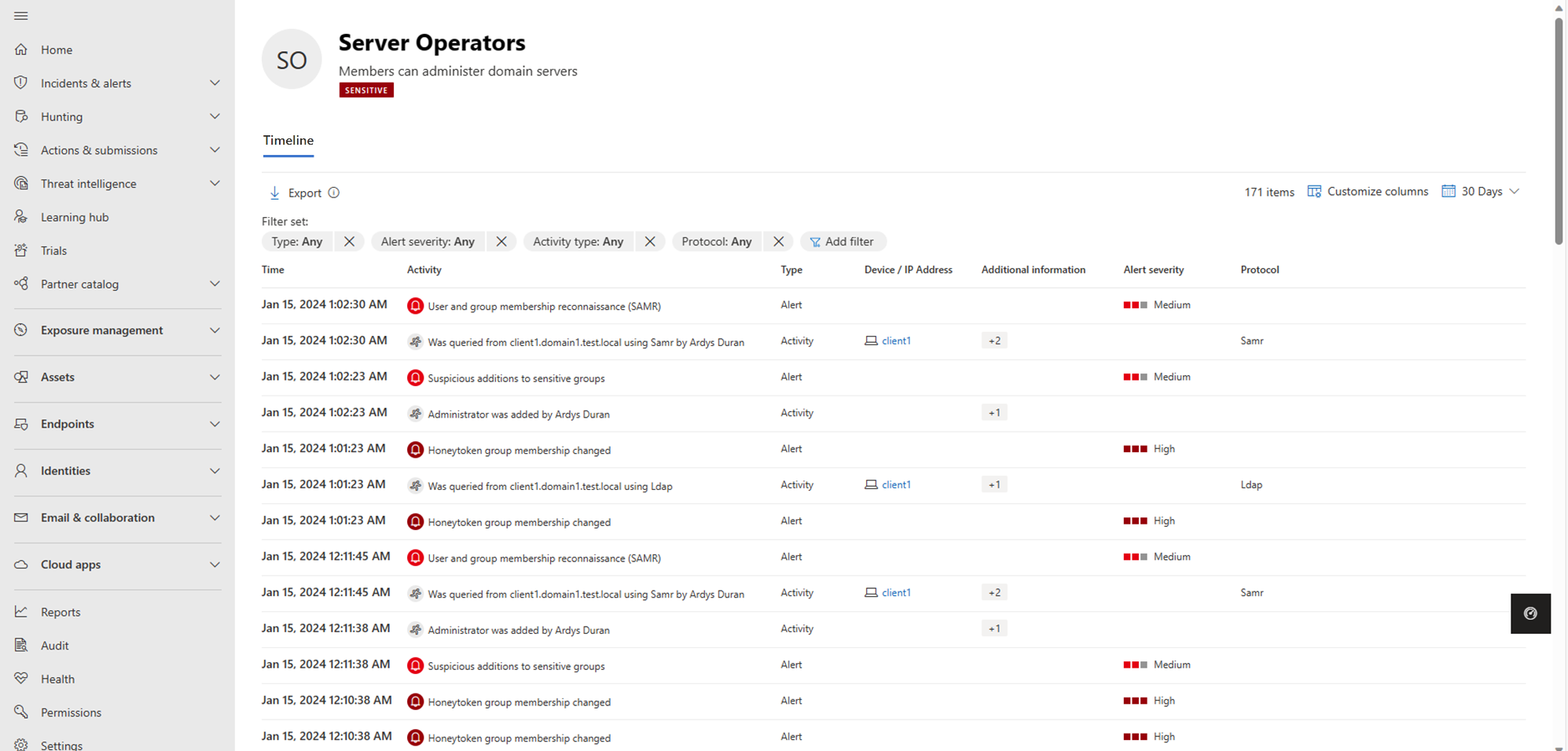

Die folgende Abbildung zeigt beispielsweise die Aktivitäten der Serveroperatoren zur Aktivitätszeitachse, einschließlich der zugehörigen Warnungen und Aktivitäten der letzten 180 Tage:

Ermittlungsschritte bei verdächtigen Geräten

Microsoft Defender XDR-Warnung listet alle Geräte und Benutzer auf, die mit jeder verdächtigen Aktivität verbunden sind. Wählen Sie ein Gerät aus, um die Seite mit den Gerätedetails anzuzeigen, und untersuchen Sie dann nach den folgenden Details und Aktivitäten:

Was ist um die Zeit der verdächtigen Aktivität passiert?

- Welche Benutzer haben sich am Gerät angemeldet?

- Anmeldet sich dieser Benutzer normalerweise bei oder greift auf das Quell- oder Zielgerät zu?

- Auf welche Ressourcen wurde zugegriffen? Von welchen Benutzern? Wenn auf Ressourcen zugegriffen wurde, waren sie hochwertige Ressourcen?

- Soll der Benutzer auf diese Ressourcen zugreifen?

- Hat der Benutzer, der auf das Gerät zugegriffen hat, andere verdächtige Aktivitäten ausgeführt?

Weitere verdächtige Aktivitäten zur Untersuchung:

- Wurden ungefähr gleichzeitig mit dieser Warnung noch weitere Warnungen in Defender for Identity oder in anderen Sicherheitstools wie Microsoft Defender for Endpoint, Microsoft Defender for Cloud und/oder Microsoft Defender for Cloud Apps geöffnet?

- Gab es fehlgeschlagene Anmeldungen?

- Wurden neue Programme bereitgestellt oder installiert?

Verwenden Sie die Antworten auf diese Fragen, um zu ermitteln, ob das Gerät kompromittiert erscheint oder ob die verdächtigen Aktivitäten böswillige Aktionen bedeuten.

Die folgende Abbildung zeigt beispielsweise eine Seite mit den Gerätedetails:

Weitere Informationen finden Sie unter Untersuchen von Geräten in der Microsoft Defender XDR-Dokumentation.

Nächste Schritte

- Untersuchen von Lateral Movement Paths (LMPs)

- Untersuchen von Benutzern in Microsoft Defender XDR

- Untersuchen von Vorfällen in Microsoft Defender XDR

Tipp

Probieren Sie unsere interaktive Anleitung aus: Untersuchen und Reagieren auf Angriffe mit Microsoft Defender for Identity