Jamf Mobile Threat Defense-Connector mit Intune

Steuern Sie den Zugriff mobiler Geräte auf Unternehmensressourcen mithilfe des bedingten Zugriffs basierend auf einer von Jamf durchgeführten Risikobewertung. Jamf ist eine MtD-Lösung (Mobile Threat Defense), die in Microsoft Intune integriert ist. Das Risiko wird basierend auf Telemetriedaten bewertet, die vom Jamf-Dienst von Geräten erfasst werden, einschließlich:

- Sicherheitsrisiken des Betriebssystems

- Installierte Apps, die Schadsoftware enthalten

- Netzwerkprofile mit böswilligen Absichten

- Cryptojacking

Sie können Richtlinien für bedingten Zugriff konfigurieren, die auf der Risikobewertung von Jamf basieren und über Intune-Gerätekonformitätsrichtlinien aktiviert werden. Richtlinien für die Risikobewertung können den Zugriff nicht konformer Geräte auf Unternehmensressourcen basierend auf den erkannten Bedrohungen gewähren oder verweigern.

Hinweis

Im Juli 2021 schloss Jamf die Übernahme von Wandera ab und begann vor kurzem mit einem Rebranding und Updates, um Wandera in das Jamf-Portfolio zu verlagern. Arbeiten Sie an der Aktualisierung des Intune Admin Centers, um das neue Branding widerzuspiegeln, wird noch ausgeführt. Dieser Inhalt spiegelt nach Möglichkeit das neue Branding Jamf wider, spiegelt jedoch weiterhin das Wandera-Branding wider, wenn dies erforderlich ist, um die Genauigkeit der aktuellen Benutzeroberfläche im Admin Center zu erhalten.

Wie helfen Intune und Jamf Mobile Threat Defense beim Schutz Ihrer Unternehmensressourcen?

Die mobile App von Jamf kann nahtlos mithilfe von Microsoft Intune installiert werden. Diese App erfasst Daten zum Dateisystem, Netzwerkstapel sowie Geräte- und Anwendungstelemetriedaten (sofern verfügbar). Diese Informationen werden mit dem Jamf-Clouddienst synchronisiert, um das Risiko des Geräts für mobile Bedrohungen zu bewerten. Diese Risikostufenklassifizierungen können in der Jamf-Administratorkonsole ihren Anforderungen entsprechend konfiguriert werden.

Die Konformitätsrichtlinie in Intune enthält eine Regel für MTD basierend auf der Risikobewertung von Jamf. Wenn diese Regel aktiviert ist, bewertet Intune die Gerätekompatibilität mit der von Ihnen aktivierten Richtlinie.

Für nicht konforme Geräte kann der Zugriff auf Ressourcen wie Microsoft 365 blockiert werden. Benutzer auf blockierten Geräten erhalten von der Jamf-App Anleitungen, um das Problem zu beheben und den Zugriff wiederzuerlangen.

Jamf aktualisiert Intune bei jeder Änderung mit der neuesten Bedrohungsstufe jedes Geräts (Sicher, Niedrig, Mittel oder Hoch). Diese Bedrohungsstufe wird kontinuierlich von der Jamf Security Cloud neu berechnet und basiert auf dem Gerätezustand, der Netzwerkaktivität und zahlreichen mobilen Threat Intelligence-Feeds in verschiedenen Bedrohungskategorien.

Diese Kategorien und die zugehörigen Bedrohungsstufen können im Jamf Security Cloud-Portal so konfiguriert werden, dass die berechnete Gesamtrisikostufe für jedes Gerät gemäß den Sicherheitsanforderungen Ihres organization angepasst werden kann. Es gibt zwei Arten von Intune-Richtlinien, die die Bedrohungsstufe nutzen können, um den Zugriff auf Unternehmensdaten zu verwalten:

Mithilfe von Gerätekonformitätsrichtlinien mit bedingtem Zugriff legen Administratoren Richtlinien fest, um ein verwaltetes Gerät basierend auf der von Jamf gemeldeten Bedrohungsstufe automatisch als "nicht konform" zu kennzeichnen. Dieses Konformitätsflag ermöglicht Richtlinien für bedingten Zugriff daher das Zulassen oder Blockieren des Zugriffs auf Anwendungen, die die moderne Authentifizierung nutzen. Informationen zur Konfiguration finden Sie unter Erstellen einer Mobile Threat Defense-App-Schutzrichtlinie (MTD) mit Intune.

Mithilfe von App-Schutzrichtlinien mit bedingtem Start können Administratoren Richtlinien festlegen, die auf nativer App-Ebene erzwungen werden (z. B. Android- und iOS-/iPad-Betriebssystem-Apps wie Outlook, OneDrive usw.) basierend auf der von Jamf gemeldeten Bedrohungsstufe. Diese Richtlinien können auch für nicht registrierte Geräte mit MAM-verwalteten Anwendungen verwendet werden, um eine einheitliche Richtlinie für alle Geräteplattformen und Besitzmodi bereitzustellen. Informationen zur Konfiguration finden Sie unter Erstellen einer Mobile Threat Defense-App-Schutzrichtlinie (MTD) mit Intune.

Unterstützte Plattformen

Die folgenden Plattformen werden für Jamf unterstützt, wenn sie bei Intune registriert sind:

- Android 9.0 und höher

- iOS 13.7 und höher

Weitere Informationen zu Plattform und Gerät finden Sie auf der Jamf-Website.

Voraussetzungen

- Microsoft Intune Plan 1-Abonnement

- Microsoft Entra-ID

- Jamf Mobile Threat Defense

Weitere Informationen finden Sie unter Jamf Mobile Security.

Beispielszenarien

Im Folgenden finden Sie die gängigen Szenarien bei der Verwendung von Jamf MTD mit Intune.

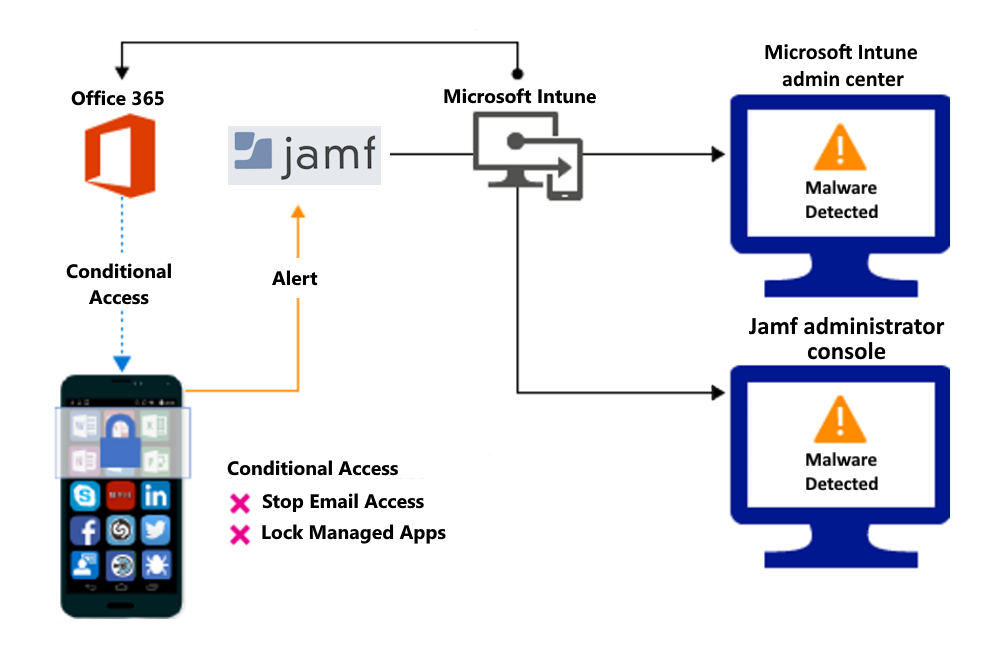

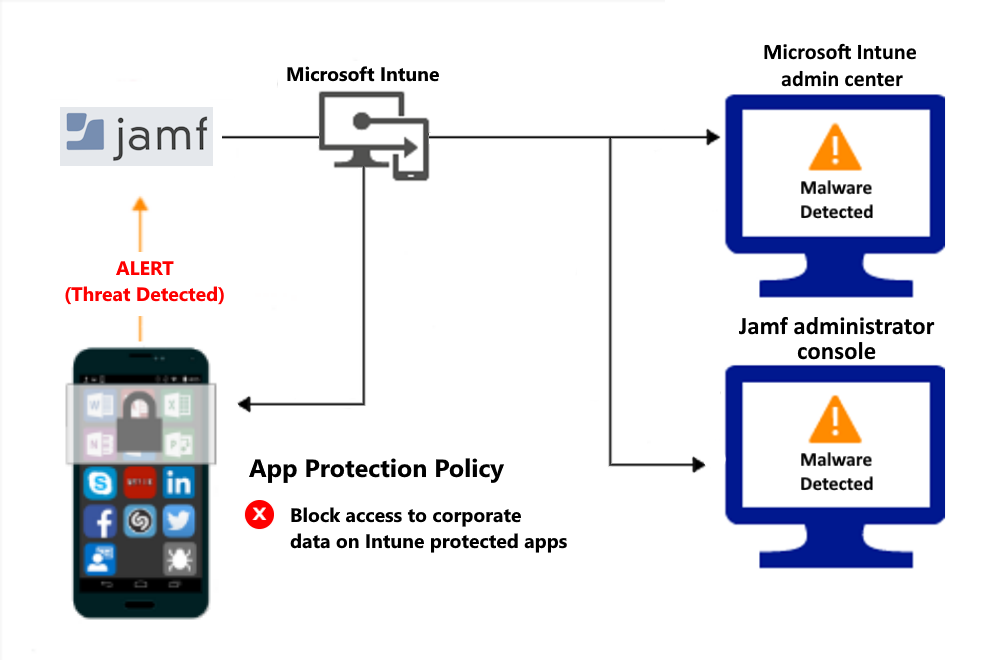

Steuern des Zugriffs basierend auf Bedrohungen durch Apps, die Schadsoftware enthalten

Wenn Apps mit Schadsoftware auf Geräten erkannt werden, können Sie Geräte an gängigen Aktionen hindern, bis die Bedrohung beseitigt ist. Zu den gängigen Blöcken gehören:

- Herstellen einer Verbindung mit Unternehmens-E-Mail

- Synchronisieren von Unternehmensdateien mithilfe der OneDrive for Work-App

- Zugreifen auf Unternehmens-Apps

Blockieren, wenn Apps mit Schadsoftware erkannt werden:

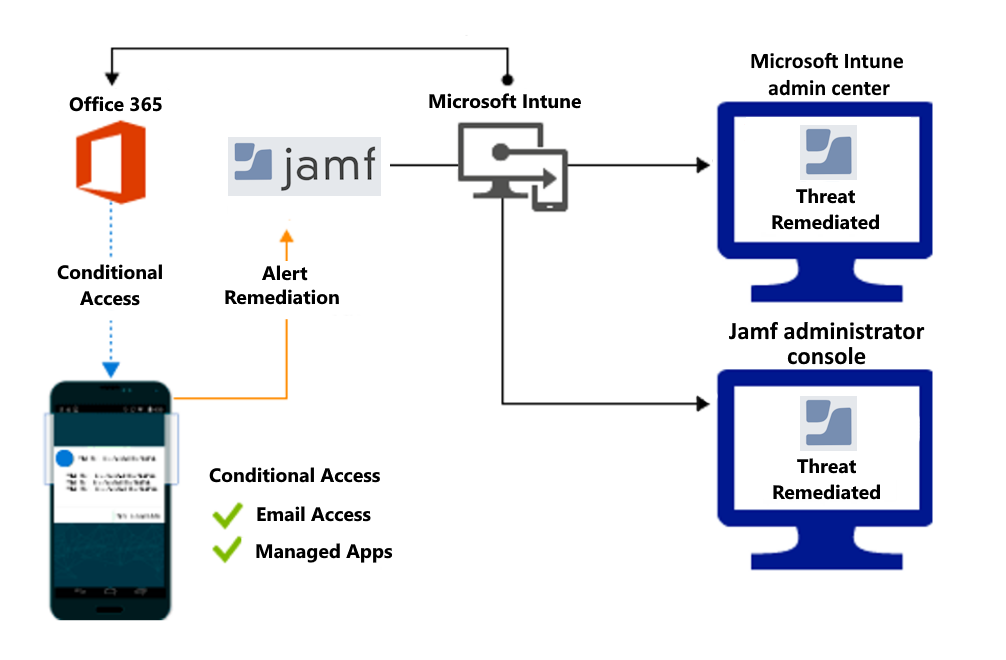

Zugriff erteilt nach der Behebung:

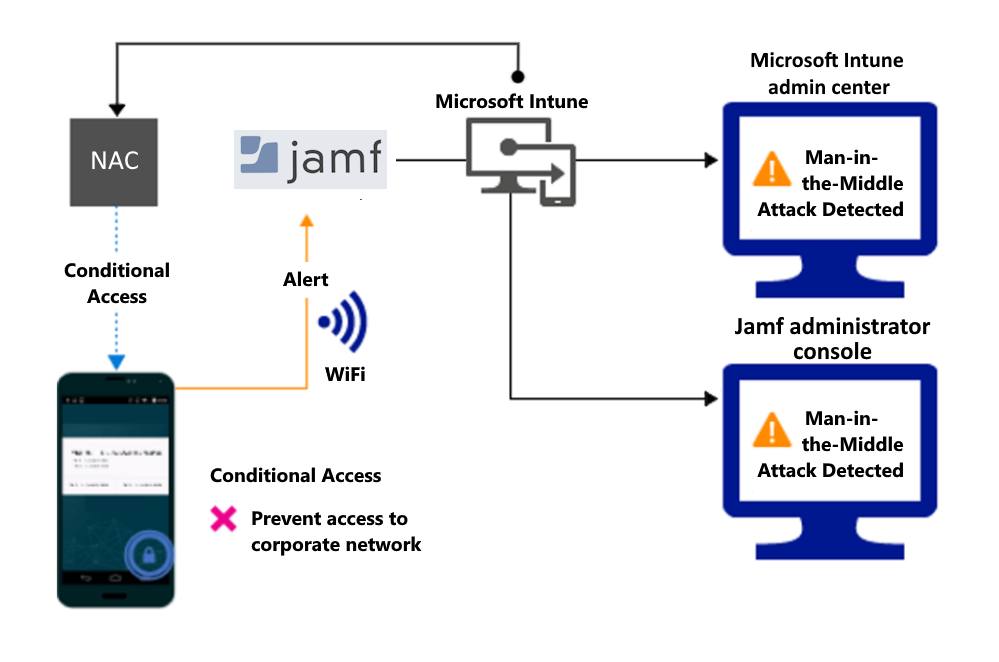

Steuern des Zugriffs basierend auf Bedrohung für das Netzwerk

Erkennen Sie Bedrohungen Ihres Netzwerks, wie etwa Man-in-the-Middle-Angriffe, und schützen Sie den Zugriff auf WLANs auf der Grundlage des Geräterisikos.

Blockieren des Netzwerkzugriffs über WLAN:

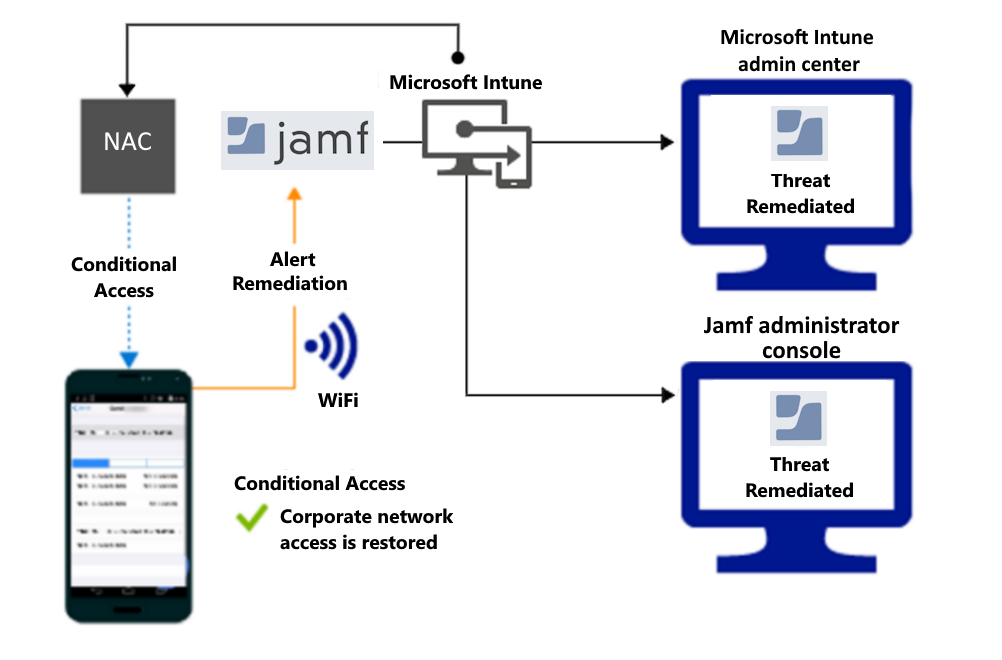

Zugriff erteilt nach der Behebung:

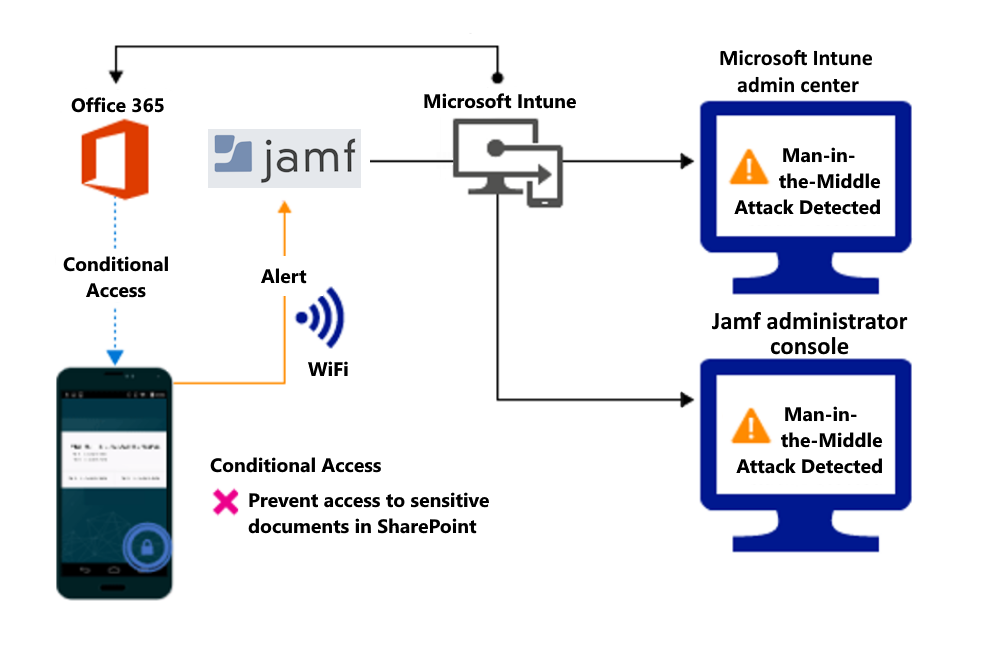

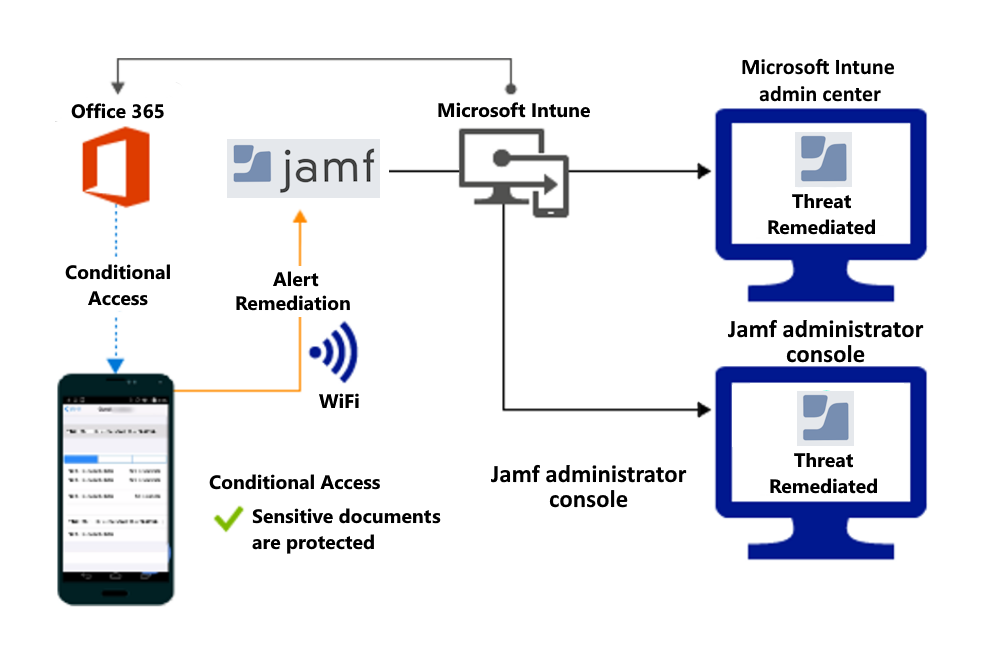

Steuern des Zugriffs auf SharePoint Online basierend auf Netzwerkbedrohungen

Erkennen Sie Bedrohungen für Ihr Netzwerk wie Man-in-the-Middle-Angriffe, und verhindern Sie die Synchronisierung von Unternehmensdateien basierend auf den Risiken für Geräte.

Blockieren von SharePoint Online bei Erkennung von Bedrohungen für das Netzwerk:

Zugriff erteilt nach der Behebung:

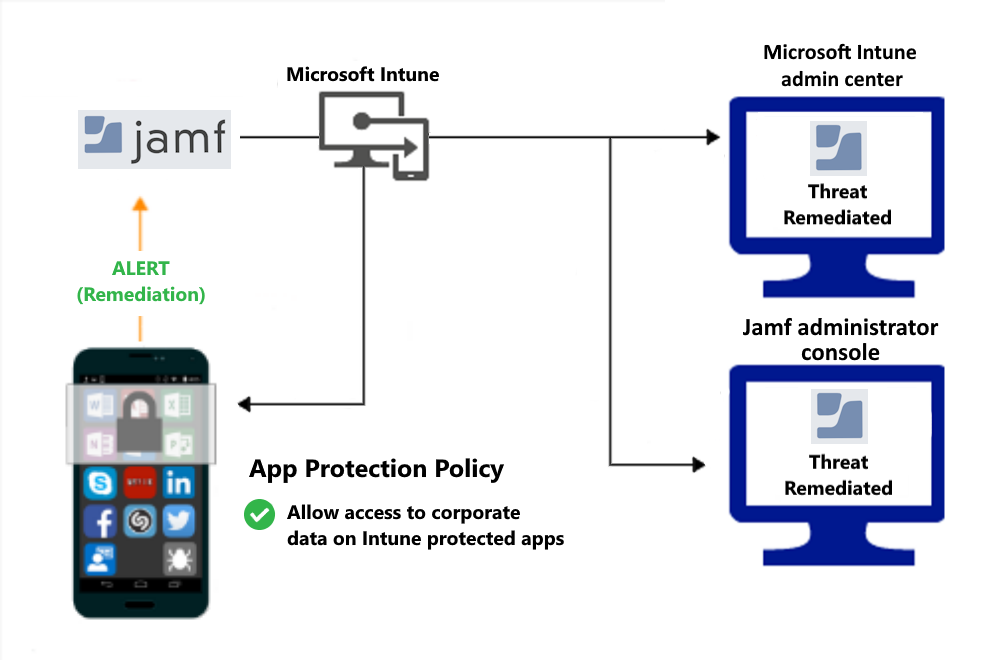

Steuern des Zugriffs auf nicht registrierte Geräte bei Bedrohungen durch Apps mit Schadsoftware

Wenn die Jamf Mobile Threat Defense-Lösung ein Gerät als infiziert betrachtet:

Der Zugriff wird bei der Wartung gewährt:

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für