Microsoft Tunnel für mobile Anwendungsverwaltung für iOS/iPadOS

Hinweis

Diese Funktion ist als Intune-Add-On verfügbar. Weitere Informationen finden Sie unter Verwenden von Intune Suite-Add-On-Funktionen.

Wenn Sie Ihrem Mandanten Microsoft Tunnel for Mobile Application Management (MAM) hinzufügen, können Sie Microsoft Tunnel VPN Gateway mit nicht registrierten iOS-Geräten verwenden, um MAM in den folgenden Szenarien zu unterstützen:

- Stellen Sie sicheren Zugriff auf lokale Ressourcen mithilfe der modernen Authentifizierung, des einmaligen Anmeldens (Single Sign-On, SSO) und des bedingten Zugriffs bereit.

- Ermöglichen Sie Es Endbenutzern, ihr persönliches Gerät für den Zugriff auf lokale Unternehmensressourcen zu verwenden. Die MDM-Registrierung (Mobile Geräteverwaltung) ist nicht erforderlich, und Unternehmensdaten bleiben geschützt.

- Zulassen, dass Organisationen ein BYOD-Programm (Bring Your Own Device) einführen können. BYOD- oder persönliche Geräte reduzieren die Gesamtkosten, stellen sicher, dass die Privatsphäre der Benutzer und Unternehmensdaten auf diesen Geräten geschützt bleiben.

Gilt für:

- iOS/iPadOS

Tunnel für MAM iOS ist ein leistungsstarkes Tool, mit dem Organisationen ihre mobilen Anwendungen sicher verwalten und schützen können. Die VPN-Verbindung für diese Lösung wird über das Microsoft Tunnel für MAM iOS SDK bereitgestellt.

Zusätzlich zur Verwendung von MAM Tunnel mit nicht registrierten Geräten können Sie es auch mit registrierten Geräten verwenden. Ein registriertes Gerät muss jedoch entweder die MDM-Tunnelkonfigurationen oder die MAM-Tunnelkonfigurationen verwenden, aber nicht beide. Beispielsweise können registrierte Geräte keine App wie Microsoft Edge haben, die MAM-Tunnelkonfigurationen verwendet, während andere Apps MDM-Tunnelkonfigurationen verwenden.

Testen Sie die interaktive Demo

Die interaktive Demo microsoft Tunnel for Mobile Application Management für iOS/iPadOS zeigt, wie Tunnel for MAM die Microsoft Tunnel-VPN Gateway erweitert, um iOS- und iPadOS-Geräte zu unterstützen, die nicht bei Intune registriert sind.

Support für Government Cloud

Microsoft Tunnel für MAM unter iOS/iPadOS wird mit den folgenden Sovereign Cloud-Umgebungen unterstützt:

- Us.S. Government Community Cloud (GCC) High

- US-Verteidigungsministerium (DoD)

Microsoft Tunnel für MAM unter iOS/iPadOS unterstützt den Federal Information Processing Standard (FIPS) nicht.

Weitere Informationen finden Sie unter Microsoft Intune für den GCC-Dienst der US-Regierung.

Erforderliche SDKs für iOS

Um die Microsoft Tunnel für MAM iOS zu verwenden, müssen Sie Ihre Branchen-Apps aktualisieren, um die folgenden drei SDKs zu integrieren. Anleitungen zur Integration der einzelnen SDK finden Sie weiter unten in diesem Artikel:

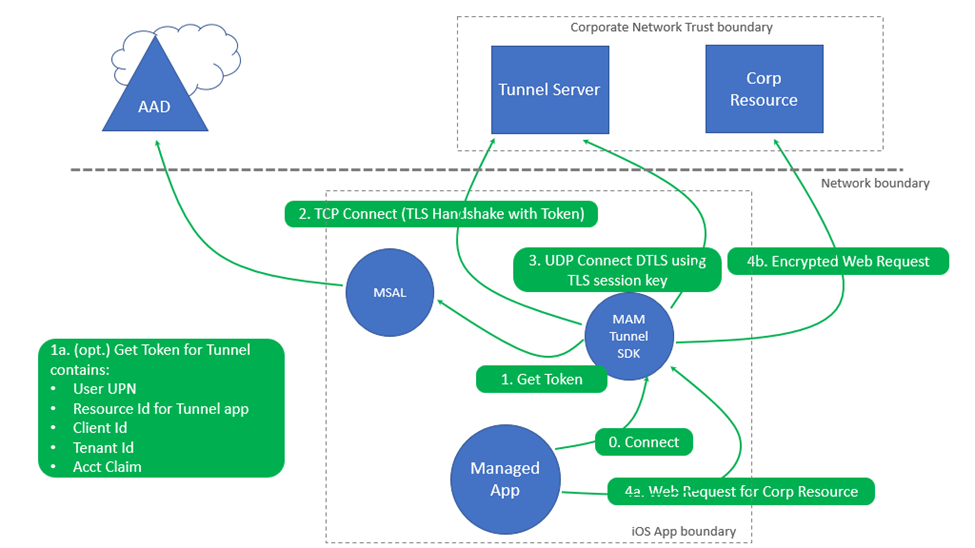

Tunnel für MAM iOS SDK-Architektur

Das folgende Diagramm beschreibt den Ablauf einer verwalteten App, die erfolgreich in das Tunnel for MAM SDK für iOS integriert wurde.

Aktionen

- Beim ersten Start der App wird eine Verbindung über das Tunnel for MAM SDK hergestellt.

- Für die Authentifizierung ist ein Authentifizierungstoken erforderlich.

- Das Gerät verfügt möglicherweise bereits über ein Microsoft Entra Authentifizierungstoken, das von einer vorherigen Anmeldung mit einer anderen MAM-fähigen App auf dem Gerät (z. B. Outlook, Microsoft Edge und mobile Microsoft 365 Office-Apps) abgerufen wurde.

- Eine TCP-Verbindung (TLS-Handshake) erfolgt mit dem Token für den Tunnelserver.

- Wenn UDP für das Microsoft Tunnel-Gateway aktiviert ist, wird eine Datenkanalverbindung mit DTLS hergestellt. Wenn UDP deaktiviert ist, wird TCP verwendet, um den Datenkanal zum Tunnelgateway einzurichten. Weitere Informationen finden Sie in den Hinweisen zu TCP, UDP in der Microsoft Tunnel-Architektur.

- Wenn die mobile App eine Verbindung mit einer lokalen Unternehmensressource herstellt:

- Eine Microsoft Tunnel für MAM API-Verbindungsanforderung für diese Unternehmensressource erfolgt.

- Eine verschlüsselte Webanforderung wird an die Unternehmensressource gestellt.

Hinweis

Das Tunnel for MAM iOS SDK stellt VPN Tunnel bereit. Sie ist auf die Netzwerkebene innerhalb der App ausgerichtet. VPN-Verbindungen werden in den iOS-Einstellungen nicht angezeigt.

Jede aktive Branchen-App, die in Tunnel for MAM iOS-SDK integriert ist und im Vordergrund ausgeführt wird, stellt eine aktive Clientverbindung auf dem Tunnel Gateway-Server dar. Das Befehlszeilentool mst-cli kann verwendet werden, um aktive Clientverbindungen zu überwachen. Informationen zum Befehlszeilentool mst-cli finden Sie in der Referenz für Das Microsoft Tunnel-Gateway.

Konfigurieren von Intune-Richtlinien für Microsoft Tunnel für MAM iOS

Microsoft Tunnel für MAM iOS verwendet die folgenden Intune Richtlinien und Profile:

- App-Konfigurationsrichtlinie : Konfiguriert die Microsoft Tunnel Gateway-Einstellungen für Edge- und BRANCHEN-Apps. Sie können alle vertrauenswürdigen Zertifikate hinzufügen, die für den zugriff auf lokale Ressourcen erforderlich sind.

- App-Schutz-Richtlinie: Konfiguriert Datenschutzeinstellungen. Außerdem wird eine Möglichkeit zum Bereitstellen einer App-Konfigurationsrichtlinie eingerichtet, die die Microsoft Tunnel-Einstellungen für Edge- und BRANCHEN-Apps konfiguriert.

- Vertrauenswürdiges Zertifikatprofil : Für Apps, die eine Verbindung mit lokalen Ressourcen herstellen und durch ein SSL/TLS-Zertifikat geschützt sind, das von einer lokalen oder privaten Zertifizierungsstelle (Certificate Authority, CA) ausgestellt wurde.

Konfigurieren einer App-Konfigurationsrichtlinie für branchenspezifische Apps

Erstellen Sie eine App-Konfigurationsrichtlinie für Apps, die Tunnel für MAM verwenden. Diese Richtlinie konfiguriert eine App für die Verwendung eines bestimmten Microsoft Tunnel-Gatewaystandorts, proxys und vertrauenswürdiger Zertifikate für Edge- und Branchen-Apps. Diese Ressourcen werden beim Herstellen einer Verbindung mit lokalen Ressourcen verwendet.

Melden Sie sich beim Microsoft Intune Admin Center an, und wechseln Sie zu Apps>App Configuration Richtlinien>Verwaltete Appshinzufügen>.

Geben Sie auf der Registerkarte Grundlagen einen Namen für die Richtlinie und eine Beschreibung (optional) ein.

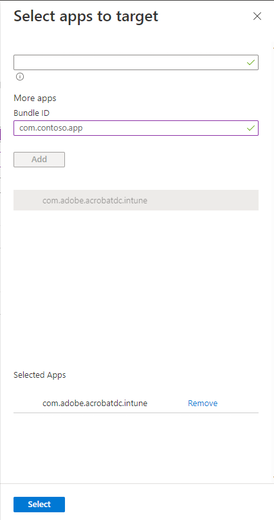

Wählen Sie für BRANCHEN-Apps die Option + Benutzerdefinierte Apps auswählen aus, um den Bereich Apps als Ziel auswählen zu öffnen. Gehen Sie im Bereich Zielanwendungen auswählen wie vor :

- Geben Sie für Bundle oder Paket-ID die Bündel-ID für BRANCHEN-Apps an.

- Wählen Sie unter Plattformdie Option iOS/iPadOS und dann Hinzufügen aus.

- Wählen Sie die App aus, die Sie gerade hinzugefügt haben, und wählen Sie dann Auswählen aus.

Hinweis

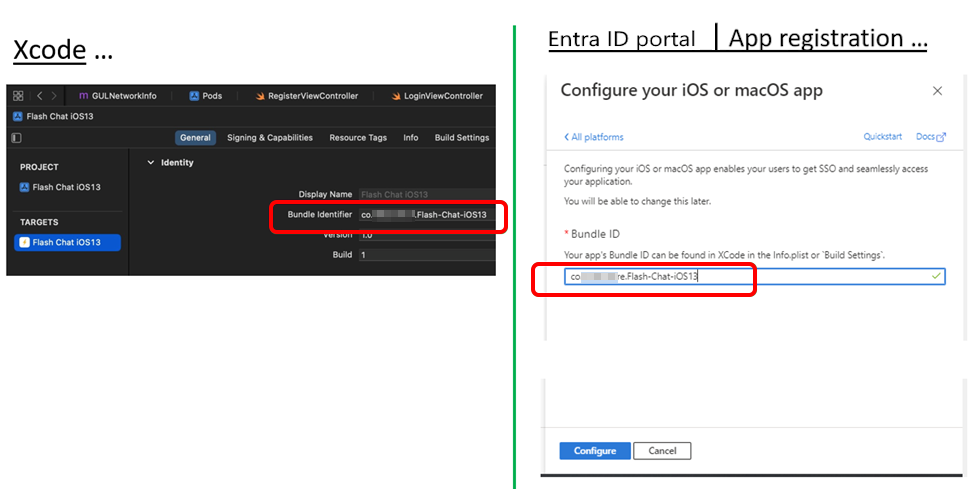

Branchen-Apps erfordern Intune App SDK für iOS- und MSAL-Integration. MSAL erfordert eine Microsoft Entra App-Registrierung. Stellen Sie sicher, dass die in der App-Konfigurationsrichtlinie verwendete Bundle-ID dieselbe Bundle-ID ist, die im Microsoft Entra App-Registrierung und im Xcode-App-Projekt angegeben ist. Xcode ist die integrierte Apple-Entwicklerumgebung, die unter macOS ausgeführt wird und zum Integrieren des Tunnel for MAM iOS SDK in Ihre App verwendet wird.

Um die Bündel-ID einer App abzurufen, die Intune hinzugefügt wurde, können Sie das Intune Admin Center verwenden.

Nachdem Sie eine App ausgewählt haben, wählen Sie Weiter aus.

Weitere Informationen zum Hinzufügen von benutzerdefinierten Apps zu Richtlinien finden Sie unter App-Konfigurationsrichtlinien für Intune Verwaltete App SDK-Apps.

Erweitern Sie auf der Registerkarte Einstellungen *Microsoft Tunnel für mobile Anwendungsverwaltungseinstellungen, und konfigurieren Sie die folgenden Optionen:

Hinweis

Beim Konfigurieren von Proxys und geteilten Tunneln:

- Mit einer PAC-Datei (Proxy Automatic Configuration Script) können Sie sowohl geteiltes Tunneling als auch Proxy aktivieren.

- Es wird nicht unterstützt, geteiltes Tunneling und Proxy zu aktivieren, wenn Proxyadresse oder Portnummer verwendet wird. Der gesamte Datenverkehr wird über den Proxy geleitet, wenn für die eingeschlossenen Routen der Proxyserver konfiguriert ist. Wenn der Proxyserver für die eingeschlossenen Routen nicht konfiguriert ist, wird der gesamte Datenverkehr von der Verwendung des Tunnels ausgeschlossen.

- Legen Sie Use Microsoft Tunnel für MAM auf Yes (Ja) fest.

- Geben Sie unter Verbindungsname einen Benutzernamen für diese Verbindung an, z. B. mam-tunnel-vpn.

- Wählen Sie als Nächstes Standort auswählen und dann einen Ihrer Microsoft Tunnel Gateway-Standorte aus. Wenn Sie keinen TunnelGateway-Standort konfiguriert haben, finden Sie weitere Informationen unter Konfigurieren von Microsoft Tunnel.

- Wenn Ihre App ein vertrauenswürdiges Zertifikat erfordert, wählen Sie Stammzertifikat und dann ein vertrauenswürdiges Zertifikatprofil aus. Weitere Informationen finden Sie unter Konfigurieren eines vertrauenswürdigen Zertifikatprofils weiter unten in diesem Artikel.

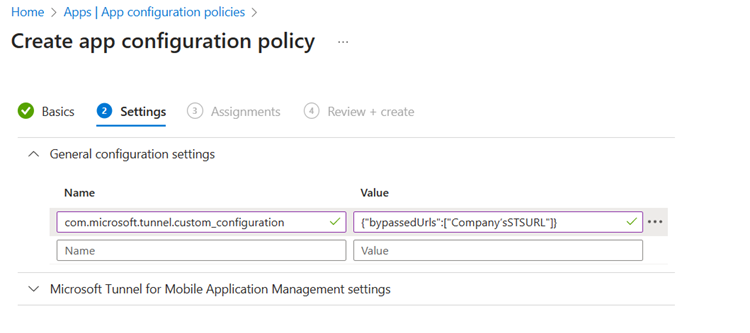

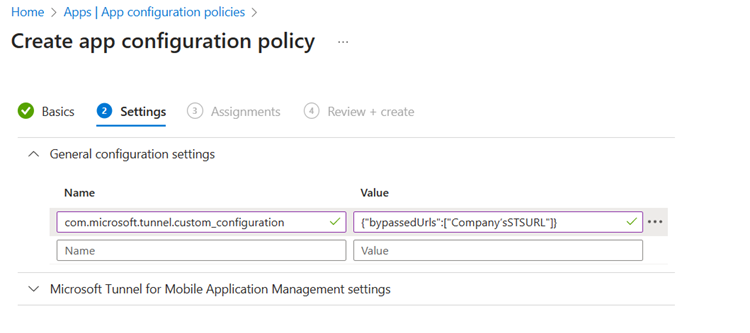

Für Verbundmandanten Microsoft Entra sind die folgenden Konfigurationen erforderlich, um sicherzustellen, dass Sich Ihre Anwendungen authentifizieren und auf die erforderlichen Ressourcen zugreifen können. Diese Konfiguration umgeht die URL des öffentlich verfügbaren sicheren Tokendiensts:

Erweitern Sie auf der Registerkarte Einstellungen die Option Allgemeine Konfigurationseinstellungen , und konfigurieren Sie dann das Paar Name und Wert wie folgt, um das Edgeprofil für Tunnel einzurichten:

-

Name =

com.microsoft.tunnel.custom_configuration -

Wert =

{"bypassedUrls":["Company'sSTSURL"]}

-

Name =

Hinweis

Die bypassedUrl sollte den VERBUND-STS-Endpunkt enthalten.

Beispielsweise kann Value als {"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]} angezeigt werden.

Wählen Sie nach dem Konfigurieren der Tunnel-MAM-Einstellungen Weiter aus, um die Registerkarte Zuweisungen zu öffnen.

Wählen Sie auf der Registerkarte Zuweisungendie Option Gruppen hinzufügen aus, und wählen Sie dann eine oder mehrere Microsoft Entra Benutzergruppen aus, die diese Richtlinie erhalten. Wählen Sie nach dem Konfigurieren von Gruppen Weiter aus.

Wählen Sie auf der Registerkarte Überprüfen + erstellendie Option Erstellen aus, um die Erstellung der Richtlinie abzuschließen und die Richtlinie für die zugewiesenen Gruppen bereitzustellen.

Die neue Richtlinie wird in der Liste der App-Konfigurationsrichtlinien angezeigt.

Konfigurieren einer App-Konfigurationsrichtlinie für Microsoft Edge

Erstellen Sie eine App-Konfigurationsrichtlinie für Microsoft Edge. Diese Richtlinie konfiguriert Edge auf dem Gerät für die Verbindung mit Microsoft Tunnel.

Hinweis

Wenn Sie bereits eine App-Konfigurationsrichtlinie für Ihre BRANCHEN-App erstellt haben, können Sie diese Richtlinie bearbeiten, um Edge und die erforderlichen Schlüssel-Wert-Paareinstellungen einzuschließen.

Wechseln Sie im Microsoft Intune Admin Center zu Apps>App Configuration Richtlinien>Verwaltete Appshinzufügen>.

Auf der Registerkarte Grundlagen:

- Geben Sie einen Namen für die Richtlinie und eine Beschreibung (optional) ein.

- Klicken Sie auf Öffentliche Apps auswählen, wählen Sie Microsoft Edge für iOS/iPadOS aus, und klicken Sie dann auf Auswählen.

- Nachdem Microsoft Edge für Öffentliche Apps aufgeführt ist, wählen Sie Weiter aus.

Erweitern Sie auf der Registerkarte Einstellungen die Option Allgemeine Konfigurationseinstellungen , und konfigurieren Sie dann das Paar Name und Wert wie folgt, um das Edgeprofil für Tunnel einzurichten:

Name Beschreibung com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Wert:TrueWenn diese Einstellung auf Truefestgelegt ist, bietet es Unterstützung für den Strict Tunnel Mode für Edge. Wenn sich Benutzer mit einem organization-Konto bei Edge anmelden und das VPN nicht verbunden ist, blockiert der Strict Tunnel Mode den Internetdatenverkehr.

Wenn die VPN-Verbindung wiederhergestellt wird, ist das Internetbrowsen wieder verfügbar.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Wert:TrueWenn die Option auf Truefestgelegt ist, bietet es Unterstützung für Den Identitätswechsel für Edge.

Wenn sich Benutzer mit einem Geschäfts- oder Schulkonto anmelden, stellt Edge automatisch eine Verbindung mit dem VPN her. Wenn Benutzer das private Browsen aktivieren, wechselt Edge zu einem persönlichen Konto und trennt das VPN.Nur Verbundmandanten Microsoft Entra com.microsoft.tunnel.custom_configuration

Wert:{"bypassedUrls":["Company'sSTSURL"]}Wird von Verbundmandanten Microsoft Entra verwendet. Um sicherzustellen, dass Edge sich authentifizieren und auf erforderliche Ressourcen zugreifen kann, ist diese Einstellung erforderlich. Er umgeht die URL des öffentlich verfügbaren sicheren Tokendiensts.

DerbypassedUrlWert sollte den STS-Verbundendpunkt enthalten. Der Wert könnte z. B. wie folgt{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}aussehen.Die folgende Abbildung zeigt die

bypassedUrlEinstellung in einer App-Konfigurationsrichtlinie für Microsoft Edge:

Hinweis

Stellen Sie sicher, dass am Ende der Allgemeinen Konfigurationseinstellungen keine nachfolgenden Leerzeichen vorhanden sind.

Sie können dieselbe Richtlinie verwenden, um andere Microsoft Edge-Konfigurationen in der Kategorie Microsoft Edge-Konfigurationseinstellungen zu konfigurieren. Wenn alle weiteren Konfigurationen für Microsoft Edge bereit sind, wählen Sie Weiter aus.

Wählen Sie auf der Registerkarte Zuweisungendie Option Gruppen hinzufügen aus, und wählen Sie dann eine oder mehrere Microsoft Entra Gruppen aus, die diese Richtlinie erhalten sollen. Wählen Sie nach dem Konfigurieren von Gruppen Weiter aus.

Wählen Sie auf der Registerkarte Überprüfen + erstellendie Option Erstellen aus, um die Erstellung der Richtlinie abzuschließen und die Richtlinie für die zugewiesenen Gruppen bereitzustellen.

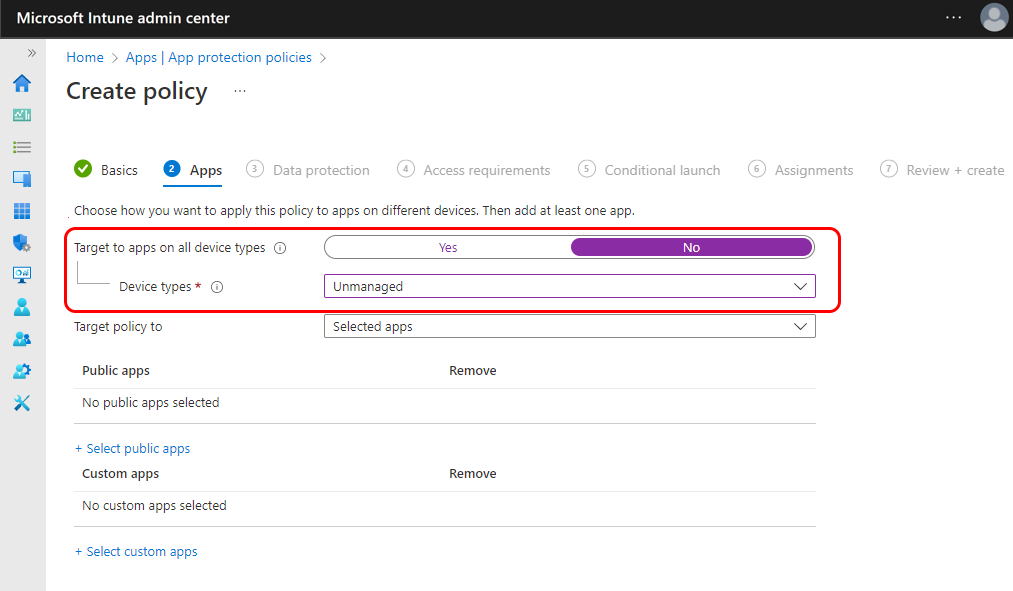

Konfigurieren einer App-Schutzrichtlinie

Eine App-Schutz Richtlinie ist erforderlich, um Microsoft Tunnel für Apps zu konfigurieren, die die Microsoft Tunnel für MAM iOS verwenden.

Diese Richtlinie bietet den erforderlichen Datenschutz und stellt ein Mittel zur Bereitstellung von App-Konfigurationsrichtlinien für Apps bereit. Führen Sie die folgenden Schritte aus, um eine App-Schutzrichtlinie zu erstellen:

Melden Sie sich beim Microsoft Intune Admin Center an, wechseln Sie zu Apps>App-Schutz Richtlinien>+ Richtlinie> erstellen, und wählen Sie iOS/iPadOS aus.

Geben Sie auf der Registerkarte Grundlagen einen Namen für die Richtlinie und eine Beschreibung (optional) ein, und wählen Sie dann Weiter aus.

Auf der Registerkarte Apps :

- Legen Sie Ziel-Apps für alle Gerätetypen auf Nein fest.

- Wählen Sie unter Gerätetypen die Option Nicht verwaltet aus.

Wählen Sie für BRANCHEN-Apps die Option + Benutzerdefinierte Apps auswählen aus, um den Bereich Apps als Ziel auswählen zu öffnen. Gehen Sie als Nächstes im Bereich Apps als Ziel auswählen wie folgt vor :

- Geben Sie für Bundle-ID die Bündel-ID für BRANCHEN-Apps an, und wählen Sie dann Hinzufügen aus.

- Wählen Sie die App aus, die Sie gerade hinzugefügt haben, und wählen Sie dann Auswählen aus.

Hinweis

Branchen-Apps erfordern Intune App SDK für iOS- und MSAL-Integration. MSAL erfordert eine Microsoft Entra App-Registrierung. Stellen Sie sicher, dass die in der App-Konfigurationsrichtlinie verwendete Bundle-ID dieselbe Bundle-ID ist, die im Microsoft Entra App-Registrierung und im Xcode-App-Projekt angegeben ist.

Um die Bündel-ID einer App abzurufen, die Intune hinzugefügt wurde, können Sie das Intune Admin Center verwenden.

Konfigurieren Sie auf den Registerkarten Datenschutz, Zugriffsanforderungen und Bedingter Start alle verbleibenden Einstellungen der App-Schutzrichtlinie basierend auf Ihren Bereitstellungs- und Datenschutzanforderungen.

Wählen Sie auf der Registerkarte Zuweisungendie Option Gruppen hinzufügen aus, und wählen Sie dann eine oder mehrere Microsoft Entra Benutzergruppen aus, die diese Richtlinie erhalten. Wählen Sie nach dem Konfigurieren von Gruppen Weiter aus.

Die neue Richtlinie wird in der Liste der App-Schutz-Richtlinien angezeigt.

Konfigurieren eines vertrauenswürdigen Zertifikatprofils

Apps, die den MAM-Tunnel verwenden, um eine Verbindung mit einer lokalen Ressource herzustellen, die durch ein SSL/TLS-Zertifikat geschützt ist, das von einer lokalen oder privaten Zertifizierungsstelle (Certificate Authority, CA) ausgestellt wird, benötigen ein vertrauenswürdiges Zertifikatprofil. Wenn Ihre Apps diesen Verbindungstyp nicht benötigen, können Sie diesen Abschnitt überspringen. Das vertrauenswürdige Zertifikatprofil wird der App-Konfigurationsrichtlinie nicht hinzugefügt.

Ein vertrauenswürdiges Zertifikatprofil ist erforderlich, um eine Vertrauenskette mit Ihrer lokalen Infrastruktur einzurichten. Das Profil ermöglicht es dem Gerät, dem Zertifikat zu vertrauen, das vom lokalen Web- oder Anwendungsserver verwendet wird, um eine sichere Kommunikation zwischen der App und dem Server sicherzustellen.

Tunnel for MAM verwendet die Nutzlast des öffentlichen Schlüsselzertifikats, die im Intune vertrauenswürdigen Zertifikatprofils enthalten ist, erfordert jedoch keine Zuweisung des Profils zu Microsoft Entra Benutzer- oder Gerätegruppen. Daher kann ein vertrauenswürdiges Zertifikatprofil für jede Plattform verwendet werden. Daher kann ein iOS-Gerät ein vertrauenswürdiges Zertifikatprofil für Android, iOS oder Windows verwenden, um diese Anforderung zu erfüllen.

Wichtig

Tunnel for MAM iOS SDK erfordert, dass vertrauenswürdige Zertifikate das DER-codierte binäre X.509- oder PEM-Zertifikatformat verwenden.

Während der Konfiguration des App-Konfigurationsprofils für eine App, die Tunnel für MAM verwendet, wählen Sie das verwendete Zertifikatprofil aus. Informationen zum Konfigurieren dieser Profile finden Sie unter Vertrauenswürdige Stammzertifikatprofile für Microsoft Intune.

Konfigurieren von Branchen-Apps im Microsoft Entra Admin Center

Branchen-Apps, die Microsoft Tunnel für MAM iOS verwenden, erfordern Folgendes:

- Eine Microsoft Tunnel Gateway-Dienstprinzipal-Cloud-App

- Microsoft Entra-App-Registrierung

Microsoft Tunnel Gateway-Dienstprinzipal

Wenn noch nicht für den bedingten Zugriff auf Microsoft Tunnel MDM erstellt wurde, stellen Sie die Cloud-App microsoft Tunnel Gateway-Dienstprinzipal bereit. Eine Anleitung finden Sie unter Verwenden des Microsoft Tunnel-VPN-Gateways mit Richtlinien für bedingten Zugriff.

Microsoft Entra-App-Registrierung

Wenn Sie das Tunnel for MAM iOS SDK in eine branchenspezifische App integrieren, müssen die folgenden App-Registrierungseinstellungen mit Ihrem Xcode-App-Projekt übereinstimmen:

- Anwendungs-ID

- Mandanten-ID

Wählen Sie je nach Bedarf eine der folgenden Optionen aus:

Erstellen einer neuen App-Registrierung

Wenn Sie über eine iOS-App verfügen, die noch nicht in das Intune App SDK für iOS oder die Microsoft Authentication Library (MSAL) integriert wurde, müssen Sie eine neue App-Registrierung erstellen. Die Schritte zum Erstellen einer neuen App-Registrierung umfassen:- App-Registrierung

- Authentifizierungskonfiguration

- Hinzufügen von API-Berechtigungen

- Tokenkonfiguration

- Überprüfen mithilfe von Integration Assistent

Aktualisieren einer vorhandenen App-Registrierung

Wenn Sie über eine iOS-App verfügen, die zuvor in das Intune App SDK für iOS integriert ist, müssen Sie die vorhandene App-Registrierung überprüfen und aktualisieren.

Erstellen einer neuen App-Registrierung

Die Microsoft Entra-Onlinedokumentation enthält ausführliche Anweisungen und Anleitungen zum Erstellen einer App-Registrierung.

Die folgende Anleitung bezieht sich auf die Anforderungen für die Integration des Tunnel for MAM iOS SDK.

Erweitern Sie im Microsoft Entra Admin Center für Ihren Mandanten Anwendungen, und wählen Sie dann App-Registrierungen>+ Neue Registrierung aus.

Gehen Sie auf der Seite Anwendung registrieren wie

- Geben Sie einen **Namen für die App-Registrierung an.

- Wählen Sie Nur Konto in diesem Organisationsverzeichnis (nur YOUR_TENANT_NAME – Einzelner Mandant) aus.

- Zurzeit muss kein Umleitungs-URI angegeben werden. Eine wird während eines späteren Schritts automatisch erstellt.

Wählen Sie die Schaltfläche Registrieren aus, um die Registrierung abzuschließen, und öffnet eine Übersichtsseite für die App-Registrierung.

Notieren Sie sich im Bereich Übersicht die Werte für Anwendungs-ID (Client-ID) und Verzeichnis-ID (Mandant). Diese Werte sind für das Xcode-Projekt für App-Registrierungen erforderlich. Wählen Sie nach dem Aufzeichnen der beiden Werte unter Verwalten die Option Authentifizierung aus.

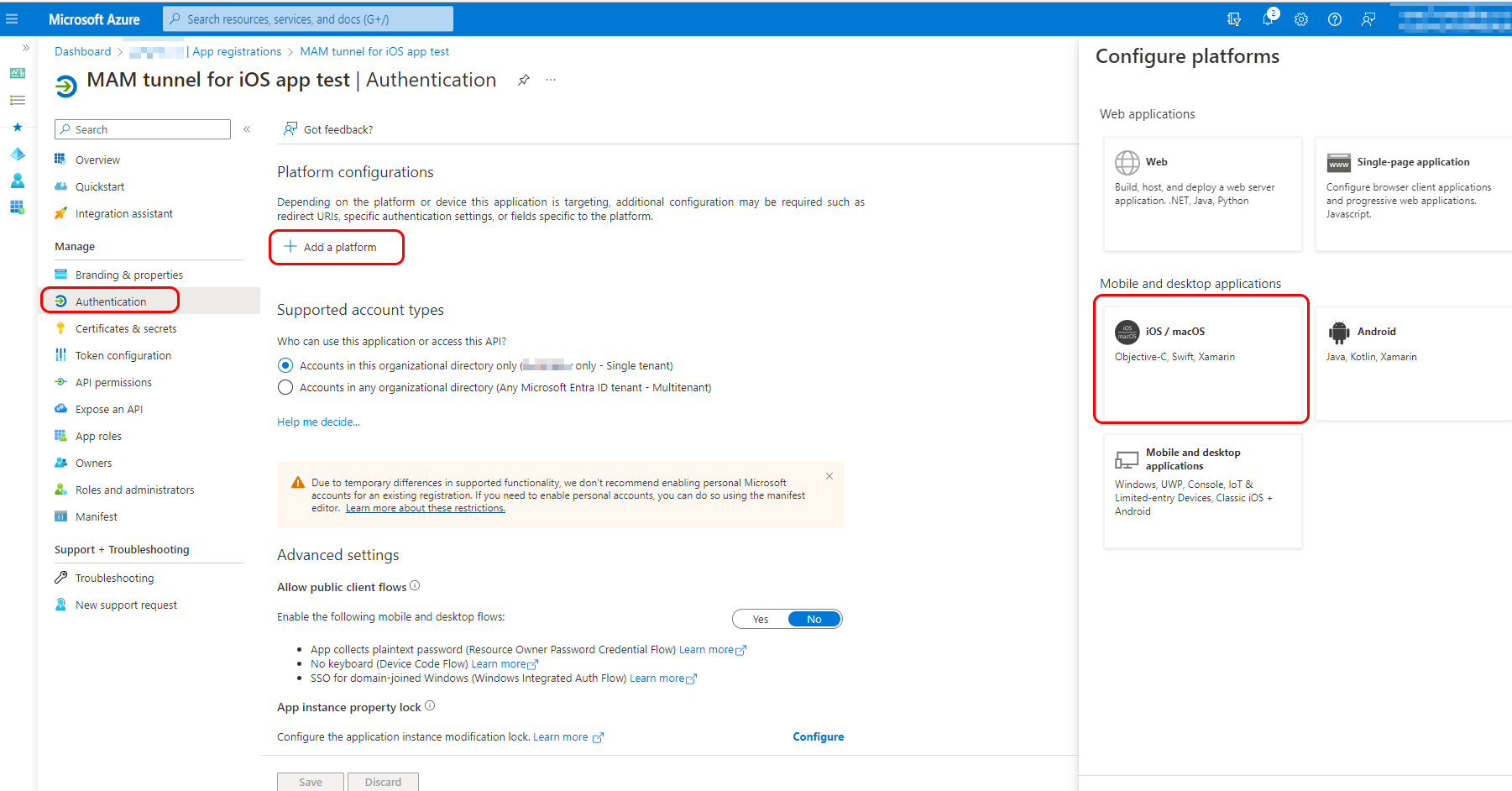

Wählen Sie im Bereich Authentifizierung für Ihre App-Registrierung die Option + Plattform hinzufügen und dann die Kachel für iOS/macOS aus. Der Bereich iOS- oder macOS-App konfigurieren wird geöffnet.

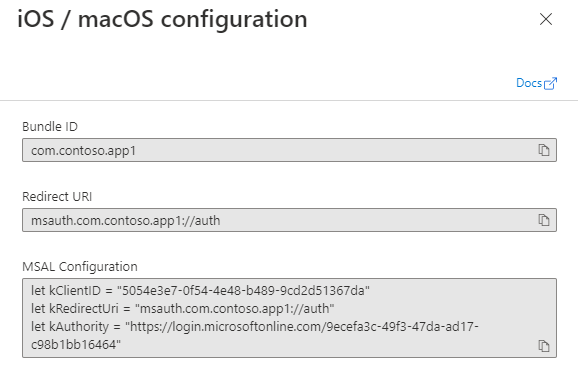

Geben Sie im Bereich iOS- oder macOS-App konfigurieren die Bündel-ID für die Xcode-App ein, die in das Tunnel for MAM iOS SDK integriert werden soll, und wählen Sie dann Konfigurieren aus. Der iOS/macOS-Konfigurationsbereich wird geöffnet.

Die Bundle-ID in dieser Ansicht muss genau mit der Bundle-ID in Xcode übereinstimmen. Diese Details finden Sie an den folgenden Stellen im Xcode-Projekt:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Project > General > Identity: Bundle ID

Ein Umleitungs-URI und eine MSAL-Konfiguration werden automatisch generiert. Klicken Sie unten im Dialogfeld auf Fertig , um den Vorgang abzuschließen. Für die Authentifizierung sind keine weiteren Einstellungen erforderlich.

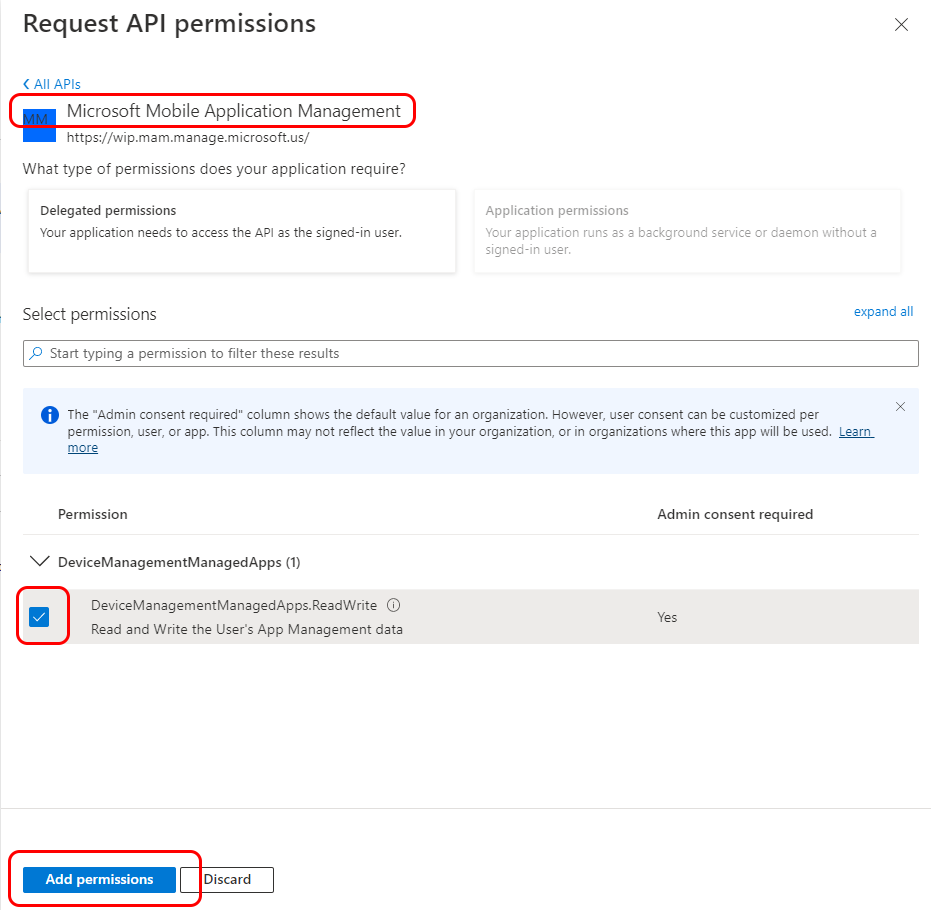

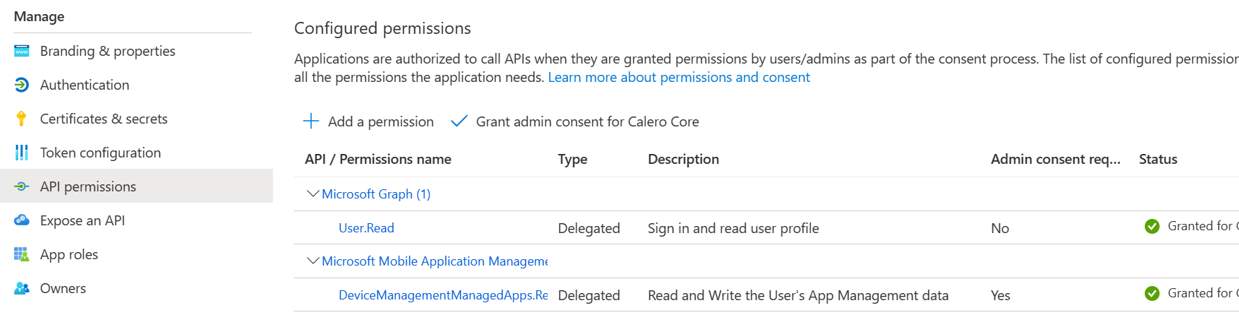

Wählen Sie als Nächstes beim Anzeigen der App-Registrierung API-Berechtigungen und dann + Berechtigung hinzufügen aus. Fügen Sie die API-Berechtigungen für Microsoft Mobile Application Management und Microsoft Tunnel Gateway hinzu:

- Wählen Sie auf der Seite API-Berechtigungen anfordern die Registerkarte für APIs aus, die von meinem organization verwendet werden.

- Suchen Sie nach Microsoft Mobile Application Management, wählen Sie das Ergebnis aus, und aktivieren Sie dann das Kontrollkästchen.

- Wählen Sie Berechtigungen hinzufügen aus.

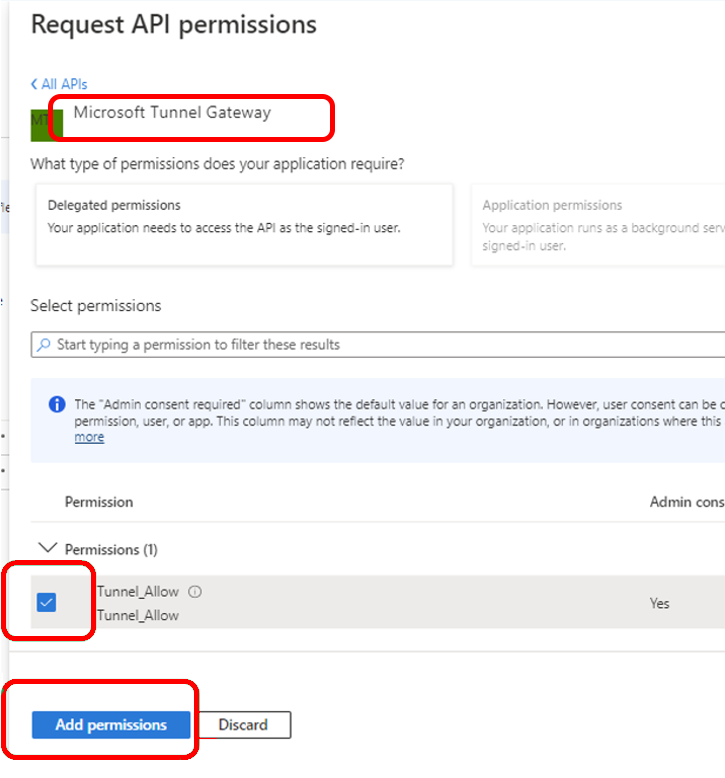

Wiederholen Sie als Nächstes den Vorgang für die zweite Berechtigung:

- Wählen Sie + Berechtigung hinzufügen aus, und wechseln Sie zur Registerkarte APIs, die mein organization verwendet.

- Suchen Sie nach Microsoft Tunnel Gateway, wählen Sie das Ergebnis aus, und aktivieren Sie dann das Kontrollkästchen für Tunnel zulassen.

- Wählen Sie Berechtigungen hinzufügen aus.

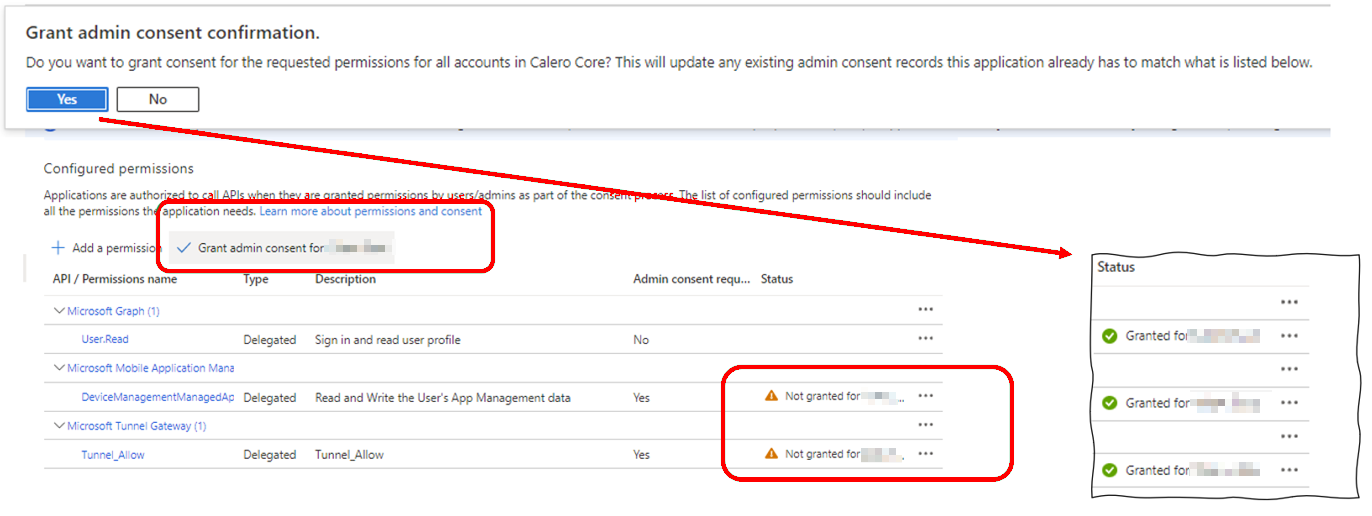

Kehren Sie zum Abschließen der Konfiguration zum Bereich API-Berechtigungen zurück, wählen Sie Administratoreinwilligung für YOUR_TENANT erteilen und dann Ja aus.

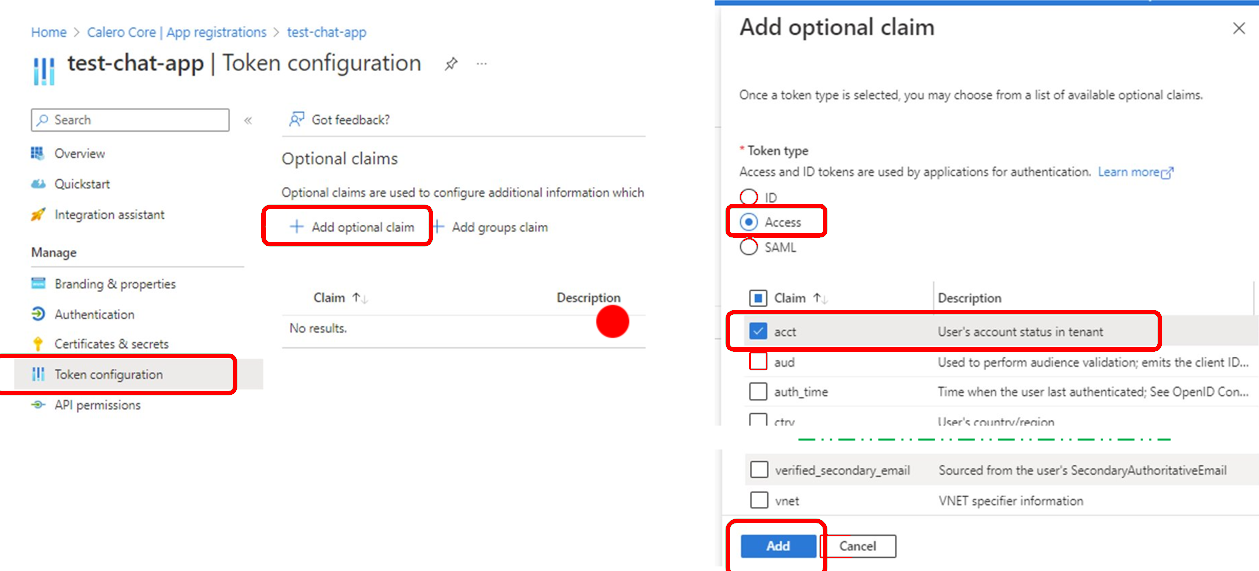

Wählen Sie als Nächstes beim Anzeigen der App-Registrierung Tokenkonfiguration und dann + Optionalen Anspruch hinzufügen aus. Wählen Sie auf der Seite Optionalen Anspruch hinzufügen für Tokentypdie Option Access aus, und aktivieren Sie dann für Anspruch das Kontrollkästchen für acct. Tunnel for MAM erfordert dieses Authentifizierungstoken, um Benutzer bei Microsoft Entra ID zu authentifizieren. Wählen Sie Hinzufügen aus, um die Konfiguration des Tokens abzuschließen.

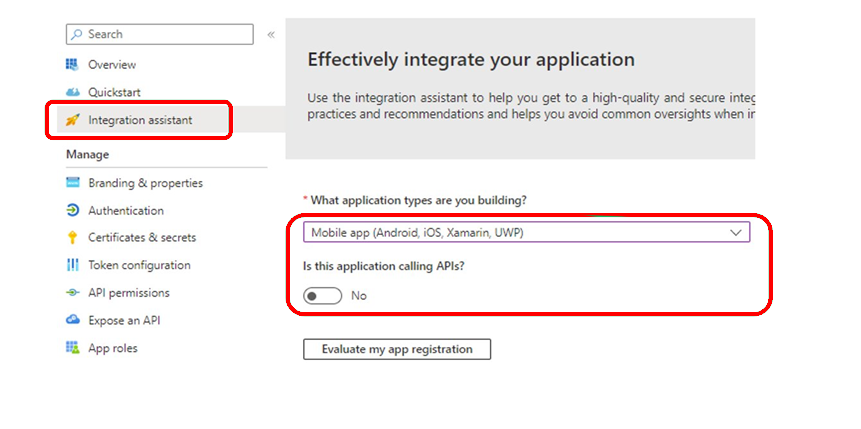

Um zu überprüfen, ob alle Einstellungen erfolgreich angewendet wurden, wählen Sie Integration Assistent aus:

- Wählen Sie für Welche Anwendungstypen erstellen Sie?die Option Mobile App (Android, iOS, Xamarin, UWP) aus.

- Legen Sie Wird diese Anwendung APIs aufruft? auf Nein fest, und wählen Sie dann Meine App-Registrierung auswerten aus.

In den Ergebnissen sollte die status Abgeschlossen für empfohlene konfigurationen und entmutigte Konfigurationen angezeigt werden.

Aktualisieren einer vorhandenen App-Registrierung

Wenn Sie bereits über eine App-Registrierung verfügen, können Sie diese aktualisieren, anstatt eine neue zu erstellen. Überprüfen Sie die folgenden Einstellungen, und nehmen Sie bei Bedarf Änderungen vor.

- Anwendungs-ID und Mandanten-ID

- Authentifizierungskonfiguration

- API-Berechtigungen

- Tokenkonfiguration

- Integration Assistent

Erweitern Sie im Microsoft Entra Admin Center den Knoten Anwendungen, und wählen Sie dann App-Registrierungen aus. Wählen Sie als Nächstes die App-Registrierung aus, die Sie überprüfen und aktualisieren möchten, um den Bereich Übersicht zu öffnen. Notieren Sie sich die Werte für die Anwendungs-ID (Client) und die Verzeichnis-ID (Mandant).

Diese Werte müssen genau mit den folgenden Werten in Ihrem Xcode-App-Projekt übereinstimmen:

- info.plist > IntuneMAMSettings

- Anwendungs-ID (Client) = ADALClientId

- Verzeichnis-ID (Mandant) = ADALAuthority

- info.plist > IntuneMAMSettings

Wählen Sie Authentifizierung aus, und überprüfen Sie den App-Plattformtyp. Es muss iOS/macOS sein und über eine Bundle-ID und einen Umleitungs-URI verfügen. Der Umleitungs-URI muss als

msauth.Your_Bundle_ID://authgebildet werden.Wählen Sie als Nächstes Ansicht aus, um die Details der Bündel-ID und des Umleitungs-URI anzuzeigen. Stellen Sie sicher, dass eine MSAL-Konfiguration vorhanden ist. Wenn dies nicht der Fall ist, finden Sie anleitungen unter Erstellen einer Microsoft Entra Anwendung und eines Dienstprinzipals, die auf Ressourcen zugreifen können.

Vergleichen Sie wie im vorherigen Schritt die Werte Bundle-ID und Umleitungs-URI mit den folgenden Werten aus Ihrem Xcode-App-Projekt:

- Project > General > Identity: Bundle ID

- info.plist > IntuneMAMSettings: ADALRedirectUri

Stellen Sie außerdem sicher, dass der Xcode-Bündelbezeichner in Ihrem App-Projekt mit der Paket-ID der App-Registrierung übereinstimmt:

Überprüfen und aktualisieren Sie die API-Berechtigungen. Stellen Sie sicher, dass Sie bereits über Microsoft Graph- und Microsoft Mobile Application Management-Berechtigungen verfügen.

Fügen Sie als Nächstes Berechtigungen für den Microsoft Tunnel Gateway-Dienstprinzipal hinzu:

Wählen Sie + Berechtigung hinzufügen aus.

Wählen Sie die Registerkarte API aus, die organization verwendet.

Suchen Sie nach Microsoft Tunnel Gateway, und wählen Sie es unter API-Berechtigungen anfordern aus.

Wenn Microsoft Tunnel Gateway nicht in der Liste angezeigt wird, wurde es nicht bereitgestellt. Informationen zur Bereitstellung finden Sie unter Verwenden des Microsoft Tunnel-VPN-Gateways mit Richtlinien für bedingten Zugriff.

Wählen Sie die berechtigung Tunnel_Allow und dann Berechtigung hinzufügen aus, um fortzufahren.

Erteilen Sie als Nächstes die Administratoreinwilligung für die neuen Berechtigungen:

- Wählen Sie Administratoreinwilligung für YOUR_TENANT_NAME erteilen aus.

- Wählen Sie im Dialogfeld Bestätigung der Administratoreinwilligung erteilen die Option Ja aus.

Nach der Aktualisierung sollten die folgenden drei API-Berechtigungen mit dem status Gewährt für YOUR_TENANT_NAME angezeigt werden:

- Microsoft Graph

- Microsoft Mobile Management

- Microsoft Tunnel Gateway

Wählen Sie Tokenkonfiguration aus, um die Einstellungen zu bestätigen. Für Anspruch sollte ein Wert für acct mit dem TokentypAccess angezeigt werden.

Wenn acct nicht vorhanden ist, wählen Sie +Optionalen Anspruch hinzufügen aus, um einen Anspruch hinzuzufügen:

- Wählen Sie unter Tokentyp die Option Zugriff aus.

- Aktivieren Sie das Kontrollkästchen für acct.

- Wählen Sie Hinzufügen aus, um die Konfiguration abzuschließen.

Wählen Sie Integration Assistent aus, um die App-Registrierung zu überprüfen:

- Wählen Sie für Welche Anwendungstypen erstellen Sie?die Option Mobile App (Android, iOS, Xamarin, UWP) aus.

- Legen Sie Wird diese Anwendung APIs aufruft? auf Nein fest, und wählen Sie dann Meine App-Registrierung auswerten aus.

In den Ergebnissen sollte die status Abgeschlossen für empfohlene konfigurationen und entmutigte Konfigurationen angezeigt werden.

Integration der Xcode Line of Business-App

Xcode ist die integrierte Apple-Entwicklerumgebung, die unter macOS ausgeführt wird und zum Integrieren des Tunnel for MAM iOS SDK in Ihre App verwendet wird.

Im Folgenden sind die Anforderungen für die Verwendung von Xcode für die erfolgreiche Integration einer iOS-App für die Verwendung Microsoft Tunnel für MAM iOS aufgeführt:

- macOS: So führen Sie Xcode aus

- Xcode 14.0 oder höher

- MAM-SDK – Mindestversion: 16.1.1

- MSAL-SDK – Mindestversion: 1.2.3

- Tunnel für MAM iOS SDK, verfügbar auf GitHub

Eine Anleitung zur Integration des SDK finden Sie im Entwicklerhandbuch tunnel for MAM iOS SDK.

Bekannte Probleme

Im Folgenden finden Sie bekannte Probleme oder Einschränkungen für Tunnel für MAM unter iOS. Informationen zu bekannten Problemen mit dem Microsoft Tunnel für MAM iOS SDK finden Sie im Entwicklerhandbuch tunnel for MAM iOS SDK.

MAM-Tunnel wird bei Verwendung des MDM-Tunnels nicht unterstützt

Sie können MAM-Tunnel mit registrierten Geräten anstelle von MDM-Tunnelkonfigurationen verwenden. Die Bereitstellung von MAM- und MDM Tunnel-App-Konfigurationsrichtlinien, die Microsoft Tunnel-Einstellungen enthalten, auf demselben Gerät wird jedoch nicht unterstützt und führt zu Clientnetzwerkfehlern.

Beispielsweise können registrierte Geräte keine App wie Microsoft Edge haben, die die Richtlinieneinstellung MAM-Tunnel für die App-Konfiguration verwendet, während andere Apps MDM-Tunnelkonfigurationen verwenden.

Problemumgehung: Um MAM Tunnel mit registrierten Geräten zu verwenden, stellen Sie sicher, dass die Defender für Endpunkt-iOS-App keine App-Konfigurationsrichtlinie mit konfigurierten Microsoft Tunnel-Einstellungen enthält.

Firebase-Integration mit Tunnel für MAM iOS

Wenn Sie Microsoft Tunnel für iOS mit einer App verwenden, die Firebase integriert, und wenn die App vor der Initialisierung von Firebase keine Verbindung mit Tunnel herstellt, können Initialisierungsprobleme und unerwartetes Verhalten auftreten.

Problemumgehung: Um dieses Problem zu vermeiden, stellen Sie sicher, dass die App-Logik das Herstellen einer erfolgreichen Verbindung mit Tunnel priorisiert, bevor Sie Firebase initialisieren.

Weitere Informationen zu Firebase finden Sie unter https://firebase.google.com/.

Neu erstellte benutzerdefinierte App wird in der Benutzeroberfläche nicht angezeigt

Wenn Sie eine benutzerdefinierte App-Konfigurationsrichtlinie erstellen, wird die neu hinzugefügte App möglicherweise nicht in der Liste der Ziel-Apps oder in der Liste der verfügbaren benutzerdefinierten Apps angezeigt.

Problemumgehung: Dieses Problem kann behoben werden, indem Sie das Intune Admin Center aktualisieren und erneut auf die Richtlinie zugreifen:

- Wechseln Sie im Intune Admin Center zu Apps>App Configuration Richtlinien>Hinzufügen.

- Wählen Sie benutzerdefinierte Apps aus, fügen Sie eine Paket- oder Paket-ID für iOS hinzu, schließen Sie den Flow ab, und erstellen Sie die App-Konfigurationsrichtlinie.

- Bearbeiten Sie die grundlegenden Einstellungen. Die neu hinzugefügte Bundle-ID sollte in der Liste der benutzerdefinierten Ziel-Apps angezeigt werden.

Die Microsoft Azure Authenticator-App funktioniert nicht mit Tunnel für den bedingten Zugriff auf MAM iOS

Problemumgehung: Wenn Sie über eine Richtlinie für bedingten Zugriff für Microsoft Tunnel Gateway verfügen, die eine mehrstufige Authentifizierung als Zugriffsberechtigungssteuerung erfordert, müssen Sie die Methode "onTokenRequiredWithCallback" in der Microsoft Tunnel-Delegatenklasse in Ihren Branchenanwendungen implementieren.

Verbundmandanten Microsoft Entra

Erstellen Sie eine allgemeine Konfigurationseinstellung in der App-Konfiguration, um den KUNDEN-STS (Verbundserver-URL) auszuschließen, um das Problem mit der MAM-Tunnel Connect-Anmeldung zu beheben:

Erfahrung im Edge-Browser, wenn Sich Benutzer mit einem Geschäftskonto anmelden. Tritt auch auf, wenn sich Benutzer zum ersten Mal bei der BRANCHEN-App anmelden.

Problemumgehung: Erstellen Sie eine "Allgemeine Konfigurationseinstellung":

key: com.microsoft.tunnel.custom_configuration

value: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Hinweis

Die bypassedUrl sollte den VERBUND-STS-Endpunkt enthalten.

Einschränkungen bei der Verwendung von Edge unter iOS/iPadOS

Tunnel for MAM unterstützt Folgendes nicht:

- Lokale Standorte, die Kerberos verwenden.

- Zertifikatbasierte Authentifizierung für Websites mit Edge

Problemumgehung: Keine.

Tipp

Tunnel for MAM unter iOS unterstützt die Anmeldung des in NTLM integrierten Authentifizierungs-Webservers mit Microsoft Edge, jedoch nicht für Branchen-Apps. Weitere Informationen finden Sie unter Verwalten von NTLM-Websites für einmaliges Anmelden unter Verwalten von Microsoft Edge unter iOS und Android mit Intune.