Seite "Geräteentität" in Microsoft Defender

Die Seite "Geräteentität" im Microsoft Defender-Portal hilft Ihnen bei der Untersuchung von Geräteentitäten. Die Seite enthält alle wichtigen Informationen zu einer bestimmten Geräteentität. Wenn eine Warnung oder ein Incident darauf hinweist, dass sich ein Gerät verdächtig verhält oder kompromittiert ist, untersuchen Sie die Details des Geräts, um andere Verhaltensweisen oder Ereignisse zu identifizieren, die mit der Warnung oder dem Incident in Zusammenhang stehen könnten, und ermitteln Sie den potenziellen Umfang der Sicherheitsverletzung. Sie können auch die Seite geräteentität verwenden, um einige allgemeine Sicherheitsaufgaben sowie einige Reaktionsaktionen auszuführen, um Sicherheitsbedrohungen zu mindern oder zu beheben.

Wichtig

Der auf der Geräteentitätsseite angezeigte Inhaltssatz kann sich je nach Registrierung des Geräts in Microsoft Defender for Endpoint und Microsoft Defender for Identity geringfügig unterscheiden.

Wenn Ihr organization Microsoft Sentinel in das Defender-Portal integriert hat, werden zusätzliche Informationen angezeigt.

In Microsoft Sentinel werden Geräteentitäten auch als Hostentitäten bezeichnet. Weitere Informationen.

Microsoft Sentinel ist als Teil der öffentlichen Vorschau für die Unified Security Operations-Plattform im Microsoft Defender-Portal verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Geräteentitäten befinden sich in den folgenden Bereichen:

- Geräteliste unter Assets

- Benachrichtigungswarteschlange

- Jede einzelne Warnung/jeder Incident

- Entitätsseite für jeden einzelnen Benutzer

- Jede einzelne Dateidetailseite

- Ansicht "Alle IP-Adressen oder Domänendetails"

- Aktivitätsprotokoll

- Abfragen für die erweiterte Suche

- Info-Center

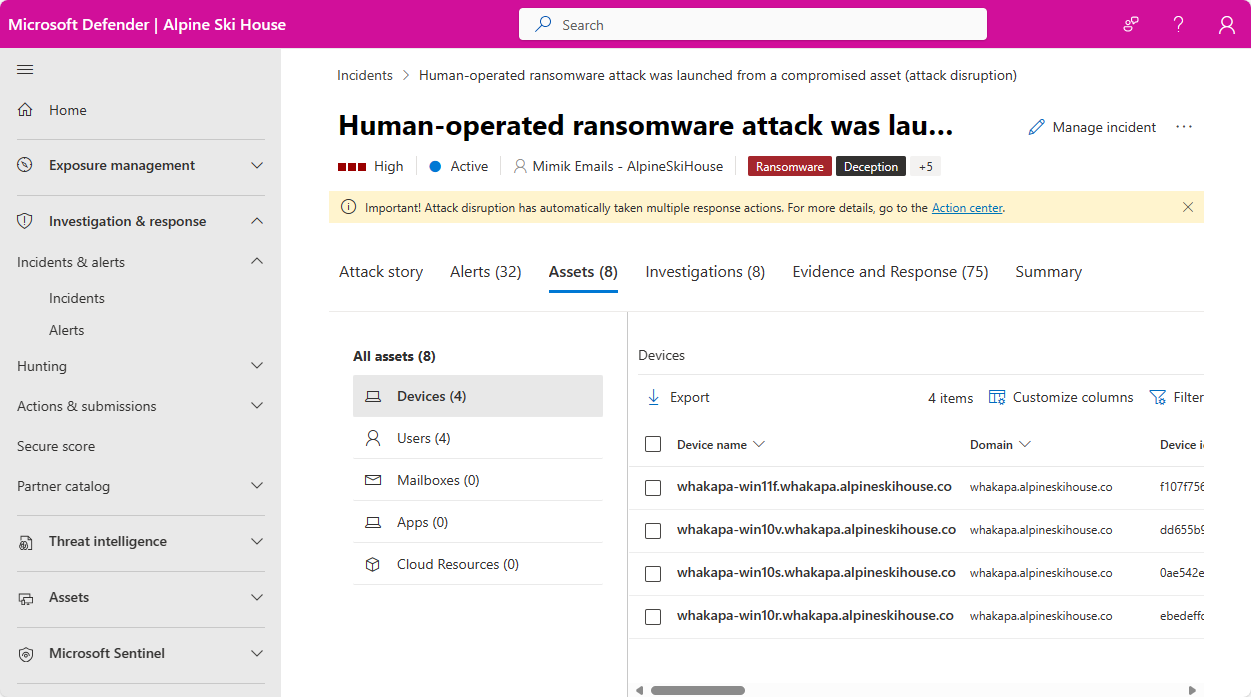

Sie können Geräte auswählen, wenn sie im Portal angezeigt werden, um die Entitätsseite des Geräts zu öffnen, auf der weitere Details zum Gerät angezeigt werden. Beispielsweise können Sie die Details der Geräte anzeigen, die in den Warnungen zu einem Incident im Microsoft Defender-Portal unter Incidents & Alerts > Incidents >Assets>> Devices aufgeführt sind.

Die Geräteentitätsseite stellt ihre Informationen in einem Registerkartenformat dar. In diesem Artikel werden die Arten von Informationen beschrieben, die auf den einzelnen Registerkarten verfügbar sind, sowie die Aktionen, die Sie auf einem bestimmten Gerät ausführen können.

Die folgenden Registerkarten werden auf der Geräteentitätsseite angezeigt:

- Übersicht

- Vorfälle und Warnungen

- Timeline

- Sicherheitsempfehlungen

- Vorräte

- Ermittelte Sicherheitsrisiken

- Fehlende KBs

- Sicherheitsbasispläne

- Sicherheitsrichtlinien

- Sentinel-Ereignisse

Kopfzeile der Entitätsseite

Der oberste Abschnitt der Entitätsseite enthält die folgenden Details:

- Entitätsname

- Risikoschweregrad, Wichtigkeit und Gerätewertindikatoren

- Tags , nach denen das Gerät klassifiziert werden kann. Kann von Defender für Endpunkt, Defender for Identity oder von Benutzern hinzugefügt werden. Tags aus Microsoft Defender for Identity können nicht bearbeitet werden.

- Antwortaktionen befinden sich auch hier. Weitere Informationen finden Sie unten.

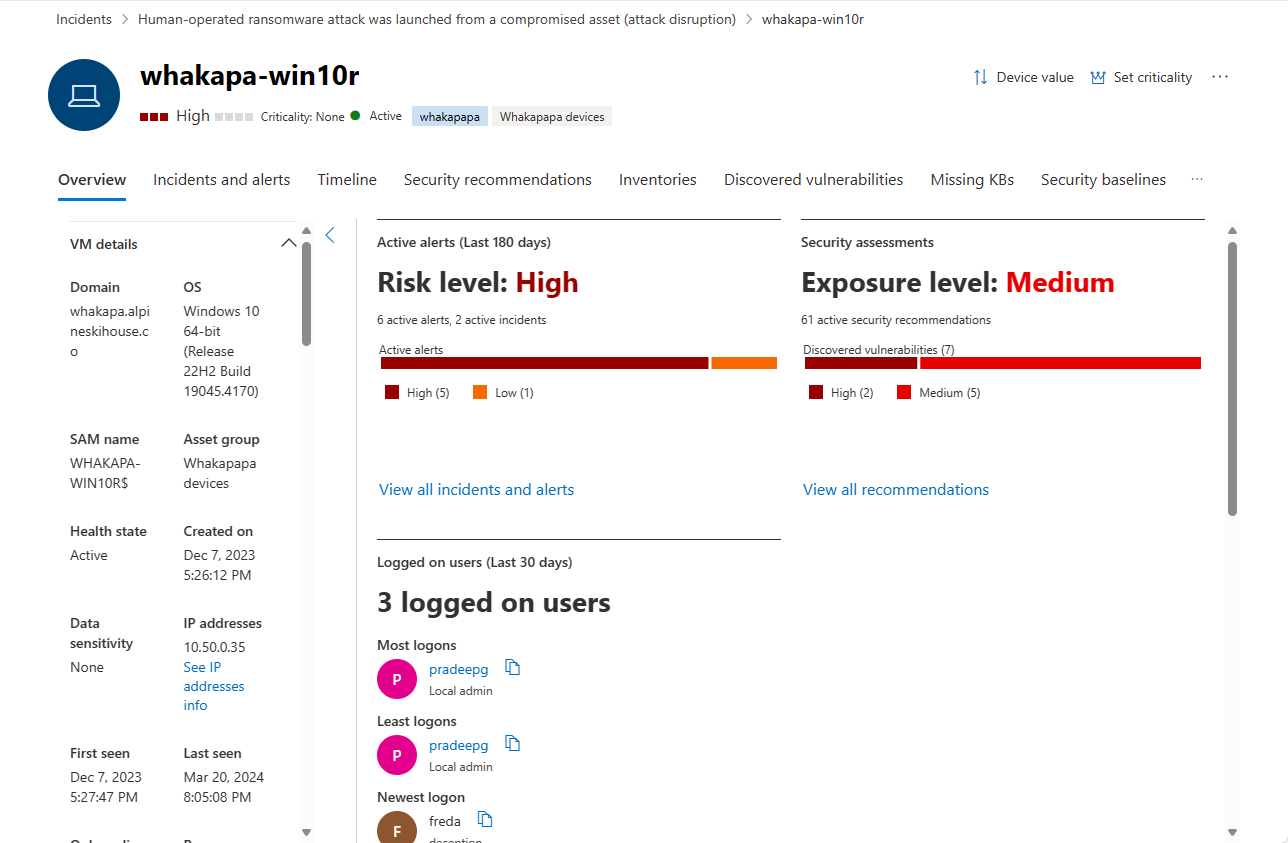

Registerkarte "Übersicht"

Die Standardregisterkarte ist Übersicht. Es bietet einen kurzen Überblick über die wichtigsten Sicherheitsdaten zum Gerät. Die Registerkarte Übersicht enthält die Randleiste mit den Gerätedetails und eine Dashboard mit einigen Karten, die allgemeine Informationen anzeigen.

Gerätedetails

Auf der Randleiste werden der vollständige Name und die Expositionsstufe des Geräts aufgelistet. Es enthält auch einige wichtige grundlegende Informationen in kleinen Unterabschnitten, die erweitert oder reduziert werden können, z. B.:

| Abschnitt | Enthaltene Informationen |

|---|---|

| VM-Details | Computer- und Domänennamen und IDs, Integritäts- und Onboardingstatus, Zeitstempel für die erste und letzte Anzeige, IP-Adressen und vieles mehr |

| Details zur DLP-Richtliniensynchronisierung | Falls relevant |

| Konfigurations-status | Details zur Microsoft Defender for Endpoint-Konfiguration |

| Cloudressourcendetails | Cloudplattform, Ressourcen-ID, Abonnementinformationen und vieles mehr |

| Hardware und Firmware | VM-, Prozessor- und BIOS-Informationen und mehr |

| Geräteverwaltung | Microsoft Defender for Endpoint status und Verwaltungsinformationen für die Registrierung |

| Verzeichnisdaten | UAC-Flags , SPNs und Gruppenmitgliedschaften. |

Dashboard

Der Standard Teil der Registerkarte Übersicht zeigt mehrere Dashboard Anzeigekarten an:

- Aktive Warnungen und Risikostufe des Geräts in den letzten sechs Monaten, gruppiert nach Schweregrad

- Sicherheitsbewertungen und Expositionsstufe des Geräts

- Angemeldete Benutzer auf dem Gerät in den letzten 30 Tagen

- Geräteintegrität status und andere Informationen zu den neuesten Überprüfungen des Geräts.

Tipp

Die Expositionsstufe bezieht sich darauf, wie stark das Gerät Sicherheitsempfehlungen erfüllt, während die Risikostufe basierend auf einer Reihe von Faktoren berechnet wird, einschließlich der Typen und des Schweregrads aktiver Warnungen.

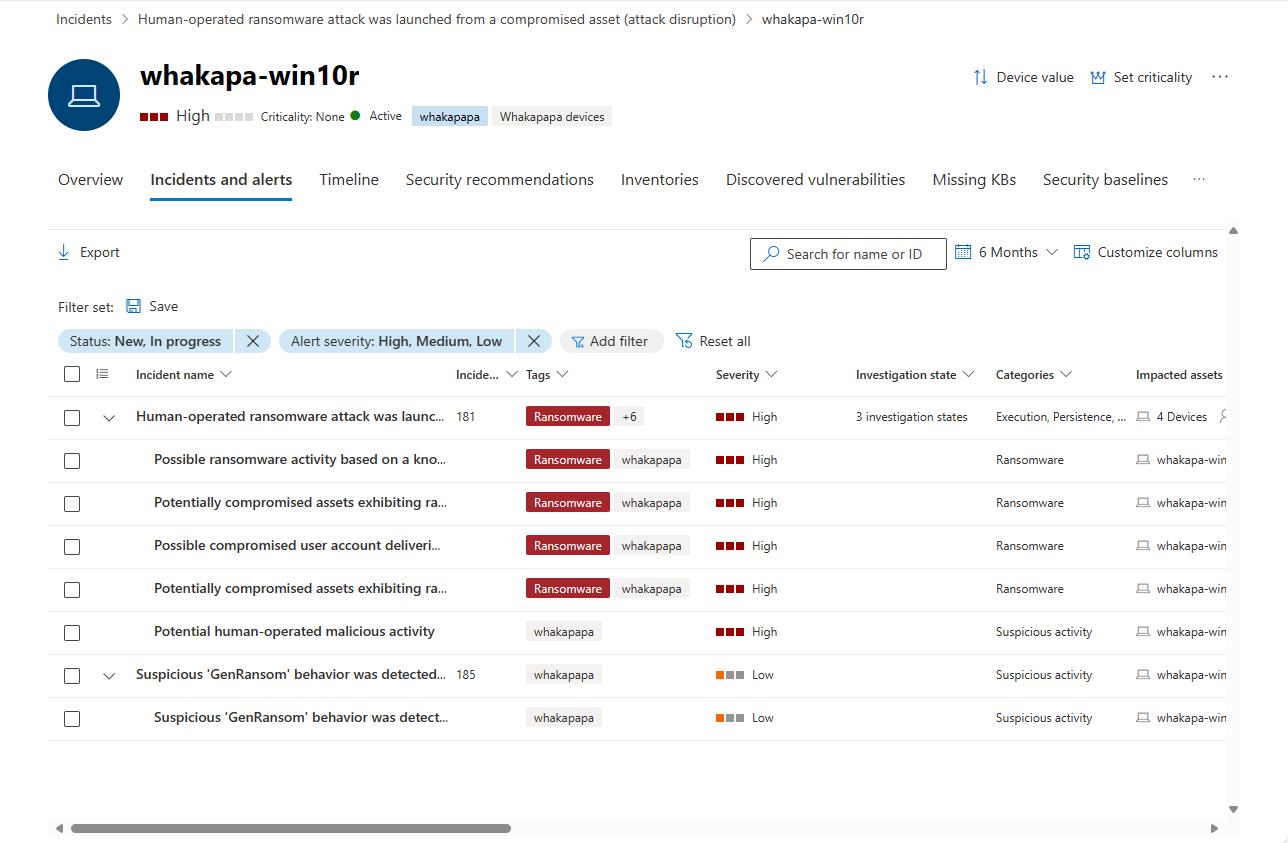

Registerkarte "Incidents and Alerts" (Incidents und Warnungen)

Die Registerkarte Incidents and alerts (Vorfälle und Warnungen) enthält eine Liste von Vorfällen, die warnungen enthalten, die auf dem Gerät von einer Reihe von Microsoft Defender Erkennungsquellen ausgelöst wurden, einschließlich Microsoft Sentinel, falls integriert. Diese Liste ist eine gefilterte Version der Incidentwarteschlange und enthält eine kurze Beschreibung des Incidents oder der Warnung, seines Schweregrads (hoch, mittel, niedrig, informativ), seiner status in der Warteschlange (neu, in Bearbeitung, gelöst), seiner Klassifizierung (nicht festgelegt, falsch, true alert), des Untersuchungszustands, der Kategorie, der Person, die ihm zugewiesen ist, und der letzten beobachteten Aktivität.

Sie können anpassen, welche Spalten für jedes Element angezeigt werden. Sie können die Warnungen auch nach Schweregrad, status oder einer anderen Spalte in der Anzeige filtern.

Die Spalte betroffener Entitäten bezieht sich auf alle Geräte- und Benutzerentitäten, auf die in dem Incident oder der Warnung verwiesen wird.

Wenn ein Incident oder eine Warnung ausgewählt wird, wird ein Flyout angezeigt. In diesem Bereich können Sie den Incident oder die Warnung verwalten und weitere Details anzeigen, z. B. Incident-/Warnungsnummer und zugehörige Geräte. Es können mehrere Warnungen gleichzeitig ausgewählt werden.

Um eine vollständige Seitenansicht eines Incidents oder einer Warnung anzuzeigen, wählen Sie den Titel aus.

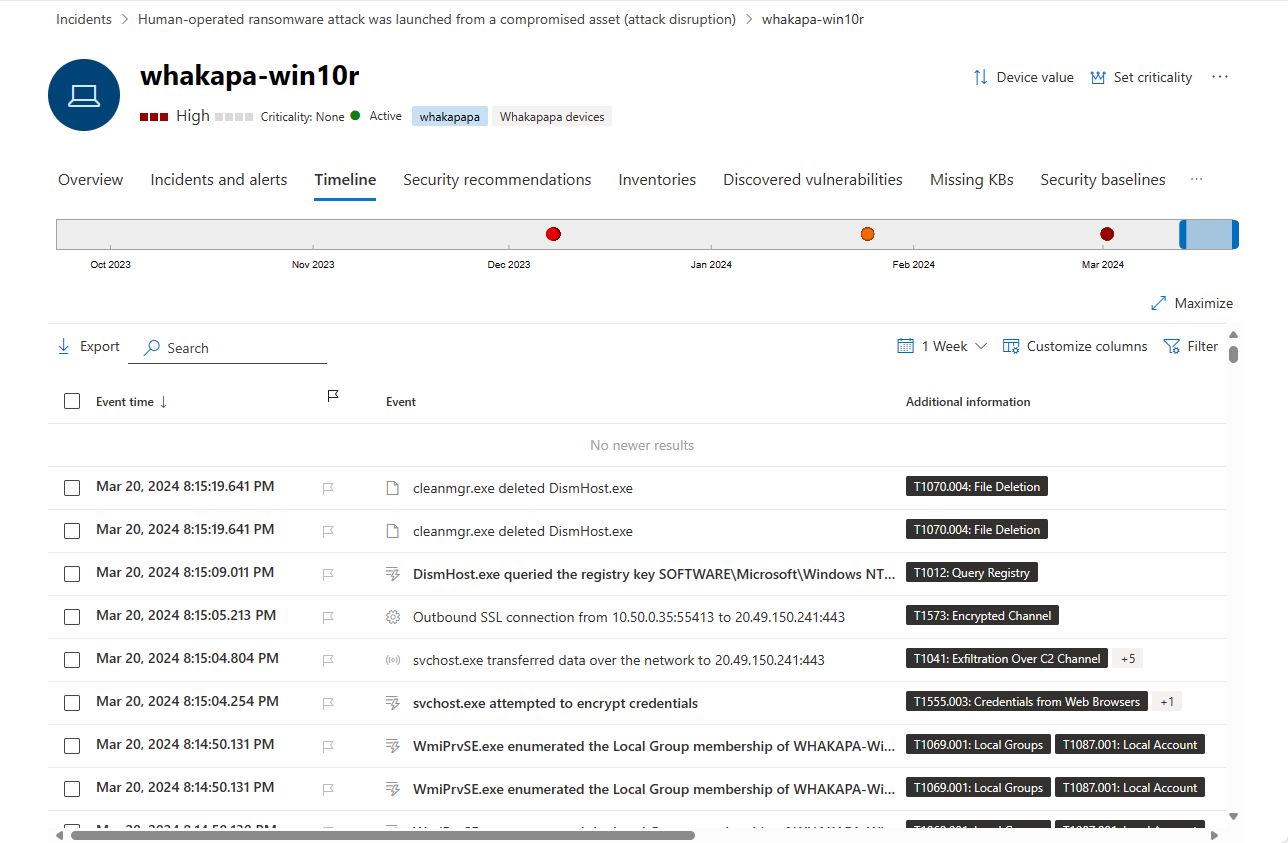

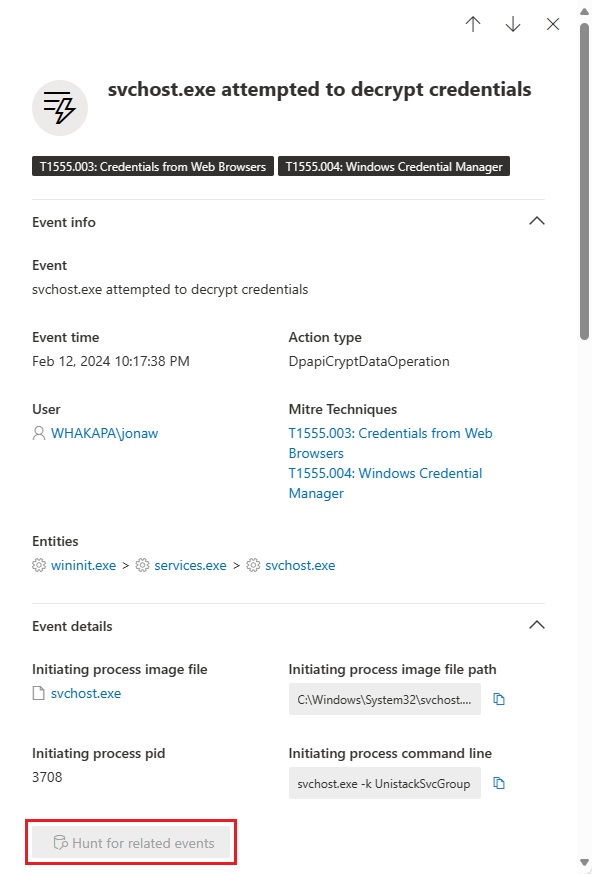

Registerkarte "Zeitachse "

Auf der Registerkarte Zeitachse wird eine chronologische Ansicht aller Ereignisse angezeigt, die auf dem Gerät beobachtet wurden. Dies kann Ihnen helfen, Ereignisse, Dateien und IP-Adressen in Bezug auf das Gerät zu korrelieren.

Die Auswahl der in der Liste angezeigten Spalten kann beide angepasst werden. Die Standardspalten enthalten die Ereigniszeit, den aktiven Benutzer, den Aktionstyp, die zugeordneten Entitäten (Prozesse, Dateien, IP-Adressen) und zusätzliche Informationen zum Ereignis.

Sie können den Zeitraum steuern, für den Ereignisse angezeigt werden, indem Sie die Rahmen des Zeitraums entlang des Gesamten Zeitleiste Diagramms oben auf der Seite verschieben. Sie können auch einen Zeitraum aus der Dropdownliste oben in der Liste auswählen (der Standardwert ist 30 Tage). Um Ihre Ansicht weiter zu steuern, können Sie nach Ereignisgruppen filtern oder die Spalten anpassen.

Sie können Ereignisse im Wert von bis zu sieben Tagen zum Download in eine CSV-Datei exportieren.

Führen Sie einen Drilldown in die Details einzelner Ereignisse durch, indem Sie und das Ereignis auswählen und die zugehörigen Details im resultierenden Flyoutbereich anzeigen. Weitere Informationen finden Sie unten unter Ereignisdetails .

Hinweis

Damit Firewallereignisse angezeigt werden, müssen Sie die Überwachungsrichtlinie aktivieren. Weitere Informationen finden Sie unter Überwachen der Filterplattformverbindung.

Die Firewall deckt die folgenden Ereignisse ab:

Ereignisdetails

Wählen Sie ein Ereignis aus, um relevante Details zu diesem Ereignis anzuzeigen. Ein Flyoutbereich wird angezeigt, um weitere Informationen zum Ereignis anzuzeigen. Welche Arten von Informationen angezeigt werden, hängt vom Typ des Ereignisses ab. Wenn zutreffend und Daten verfügbar sind, wird möglicherweise ein Diagramm mit verwandten Entitäten und deren Beziehungen angezeigt, z. B. eine Kette von Dateien oder Prozessen. Möglicherweise sehen Sie auch eine zusammenfassende Beschreibung der MITRE ATT&CK-Taktiken und -Techniken, die für das Ereignis gelten.

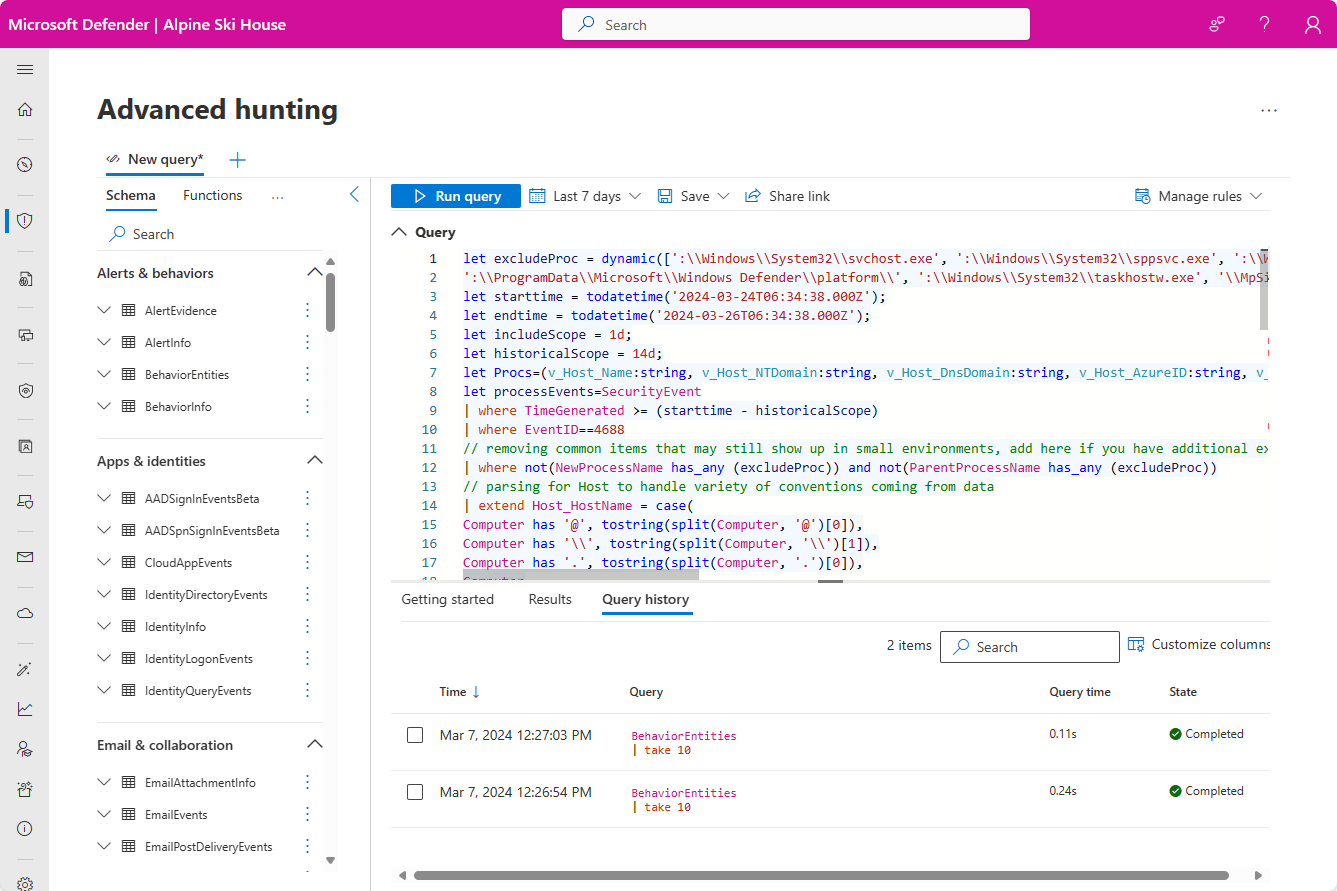

Um das Ereignis und die zugehörigen Ereignisse weiter zu untersuchen, können Sie schnell eine erweiterte Huntingabfrage ausführen, indem Sie nach verwandten Ereignissen suchen auswählen. Die Abfrage gibt das ausgewählte Ereignis und die Liste anderer Ereignisse zurück, die ungefähr zur gleichen Zeit auf demselben Endpunkt aufgetreten sind.

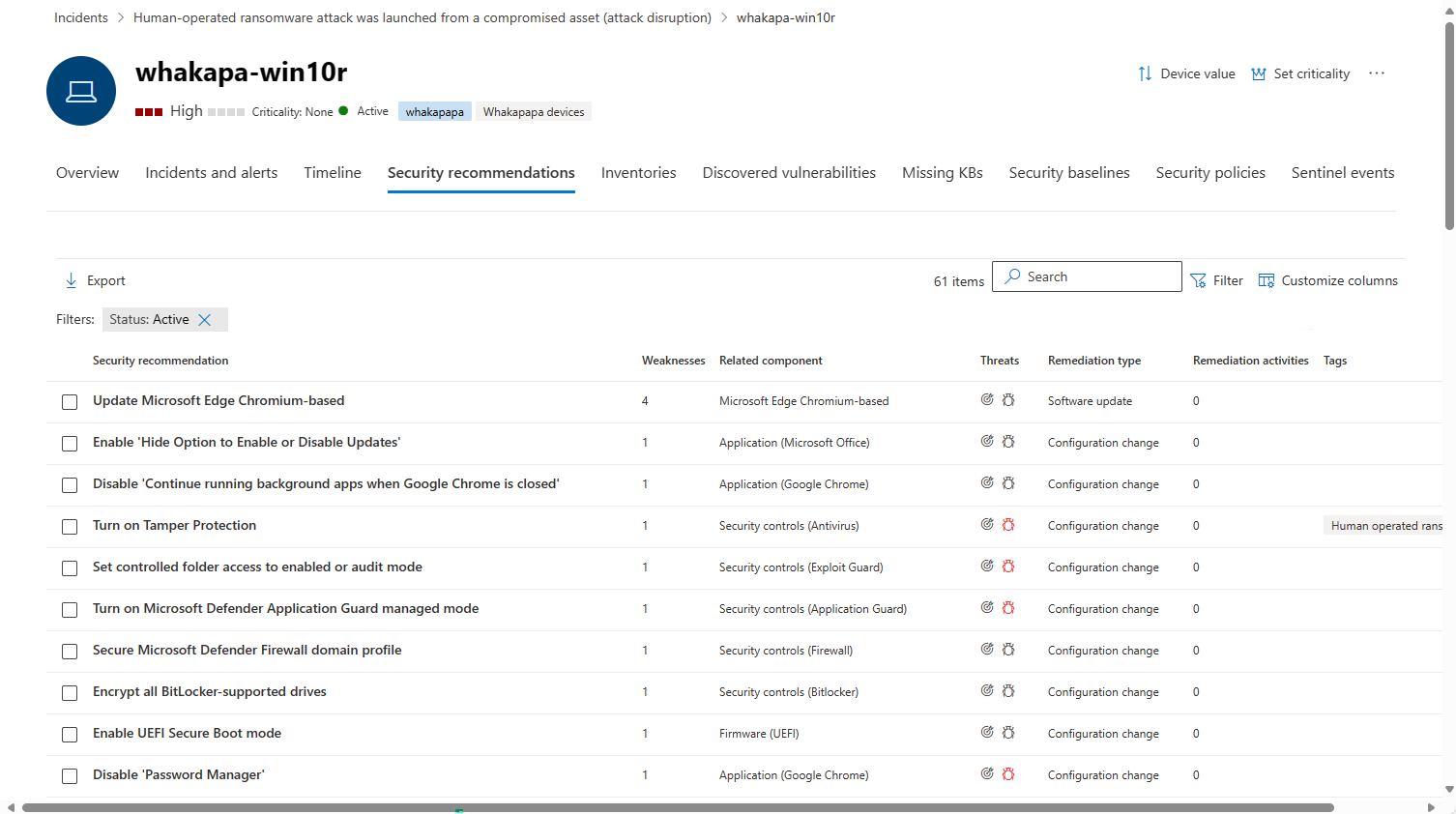

Registerkarte "Sicherheitsempfehlungen"

Auf der Registerkarte Sicherheitsempfehlungen sind Aktionen aufgeführt, die Sie zum Schutz des Geräts ausführen können. Wenn Sie ein Element in dieser Liste auswählen, wird ein Flyout geöffnet, in dem Sie Anweisungen zum Anwenden der Empfehlung erhalten können.

Wie bei den vorherigen Registerkarten kann die Auswahl der angezeigten Spalten angepasst werden.

Die Standardansicht enthält Spalten, in denen die behandelten Sicherheitsschwächen, die zugehörige Bedrohung, die von der Bedrohung betroffene zugehörige Komponente oder Software und vieles mehr beschrieben werden. Elemente können nach dem status der Empfehlung gefiltert werden.

Erfahren Sie mehr über Sicherheitsempfehlungen.

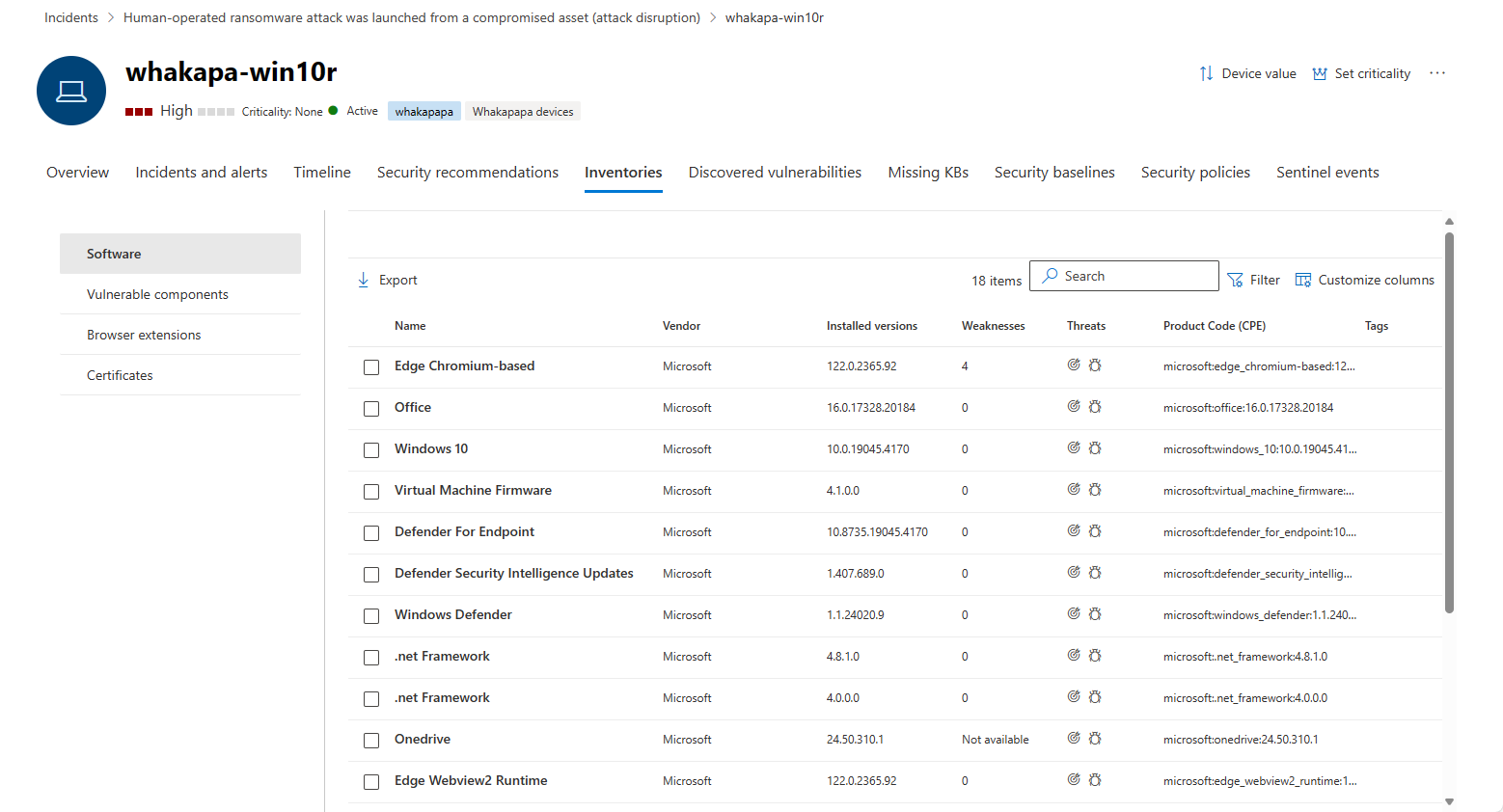

Registerkarte "Inventare"

Auf dieser Registerkarte werden Inventare von vier Komponententypen angezeigt: Software, anfällige Komponenten, Browsererweiterungen und Zertifikate.

Softwareinventar

Diese Karte listet die auf dem Gerät installierte Software auf.

In der Standardansicht werden der Softwarehersteller, die installierte Versionsnummer, die Anzahl bekannter Softwareschwächen, Bedrohungserkenntnisse, Der Produktcode und Tags angezeigt. Die Anzahl der angezeigten Elemente und die angezeigten Spalten können angepasst werden.

Wenn Sie ein Element aus dieser Liste auswählen, wird ein Flyout geöffnet, das weitere Details zur ausgewählten Software sowie den Pfad und den Zeitstempel für das letzte Mal enthält, als die Software gefunden wurde.

Diese Liste kann nach Produktcode, Schwachstellen und dem Vorhandensein von Bedrohungen gefiltert werden.

Anfällige Komponenten

In diesem Karte werden Softwarekomponenten aufgelistet, die Sicherheitsrisiken enthalten.

Die Standardansichts- und Filteroptionen sind identisch mit denen für Software.

Wählen Sie ein Element aus, um weitere Informationen in einem Flyout anzuzeigen.

Browsererweiterungen

In diesem Karte werden die auf dem Gerät installierten Browsererweiterungen angezeigt. Die angezeigten Standardfelder sind der Erweiterungsname, der Browser, für den sie installiert ist, die Version, das Berechtigungsrisiko (basierend auf der Art des Zugriffs auf Geräte oder Websites, die von der Erweiterung angefordert werden) und die status. Optional kann auch der Anbieter angezeigt werden.

Wählen Sie ein Element aus, um weitere Informationen in einem Flyout anzuzeigen.

Zertifikate

In diesem Karte werden alle auf dem Gerät installierten Zertifikate angezeigt.

Die standardmäßig angezeigten Felder sind Der Zertifikatname, das Ausgabedatum, das Ablaufdatum, die Schlüsselgröße, der Aussteller, der Signaturalgorithmus, die Schlüsselverwendung und die Anzahl der Instanzen.

Die Liste kann nach status, selbstsigniert oder nicht, Schlüsselgröße, Signaturhash und Schlüsselverwendung gefiltert werden.

Wählen Sie ein Zertifikat aus, um weitere Informationen in einem Flyout anzuzeigen.

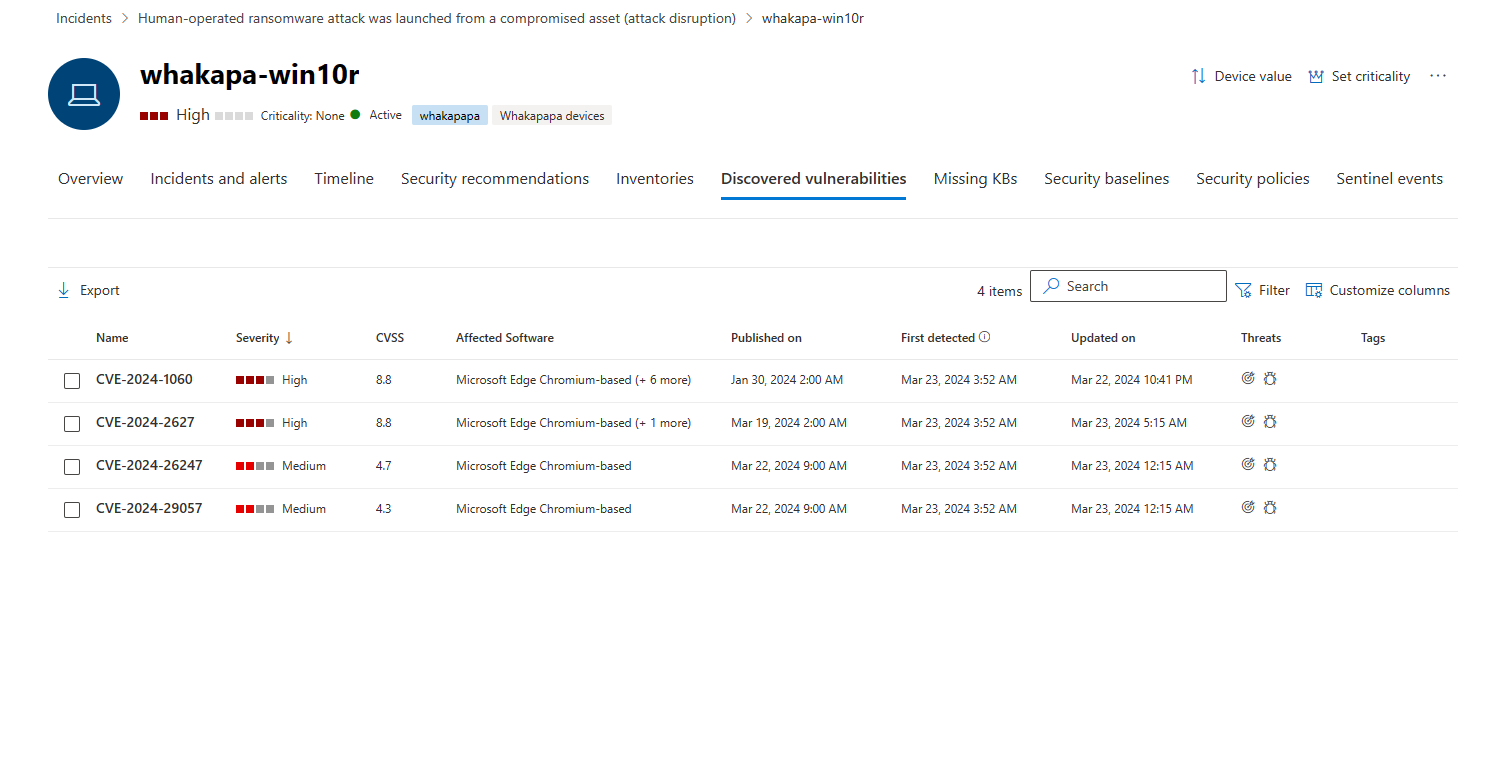

Registerkarte "Ermittelte Sicherheitsrisiken"

Auf dieser Registerkarte werden alle allgemeinen Sicherheitsrisiken und Exploits (COMMON Vulnerabilities and Exploits, CVEs) aufgelistet, die sich auf das Gerät auswirken können.

In der Standardansicht werden der Schweregrad der CVE, die allgemeine Sicherheitsrisikobewertung (Common Vulnerability Score, CVSS), die Software im Zusammenhang mit der CVE, wann die CVE veröffentlicht wurde, wann die CVE zum ersten Mal erkannt und zuletzt aktualisiert wurde, sowie bedrohungen aufgeführt, die der CVE zugeordnet sind.

Wie bei den vorherigen Registerkarten kann die Auswahl der anzuzeigenden Spalten angepasst werden. Die Liste kann nach Schweregrad, Bedrohungs-status, Geräteexposition und Tags gefiltert werden.

Wenn Sie ein Element aus dieser Liste auswählen, wird ein Flyout geöffnet, das die CVE beschreibt.

Registerkarte "Fehlende KBs "

Auf der Registerkarte Fehlende KBs werden alle Microsoft-Updates aufgelistet, die noch nicht auf das Gerät angewendet werden müssen. Bei den fraglichen "KBs" handelt es sich um Knowledge Base-Artikel, in denen diese Updates beschrieben werden. beispiel: KB4551762.

Die Standardansicht listet das Bulletin mit den Updates, der Betriebssystemversion, der KB-ID-Nummer, den betroffenen Produkten, den adressierten CVEs und tags auf.

Die Auswahl der anzuzeigenden Spalten kann angepasst werden.

Wenn Sie ein Element auswählen, wird ein Flyout geöffnet, das mit dem Update verknüpft ist.

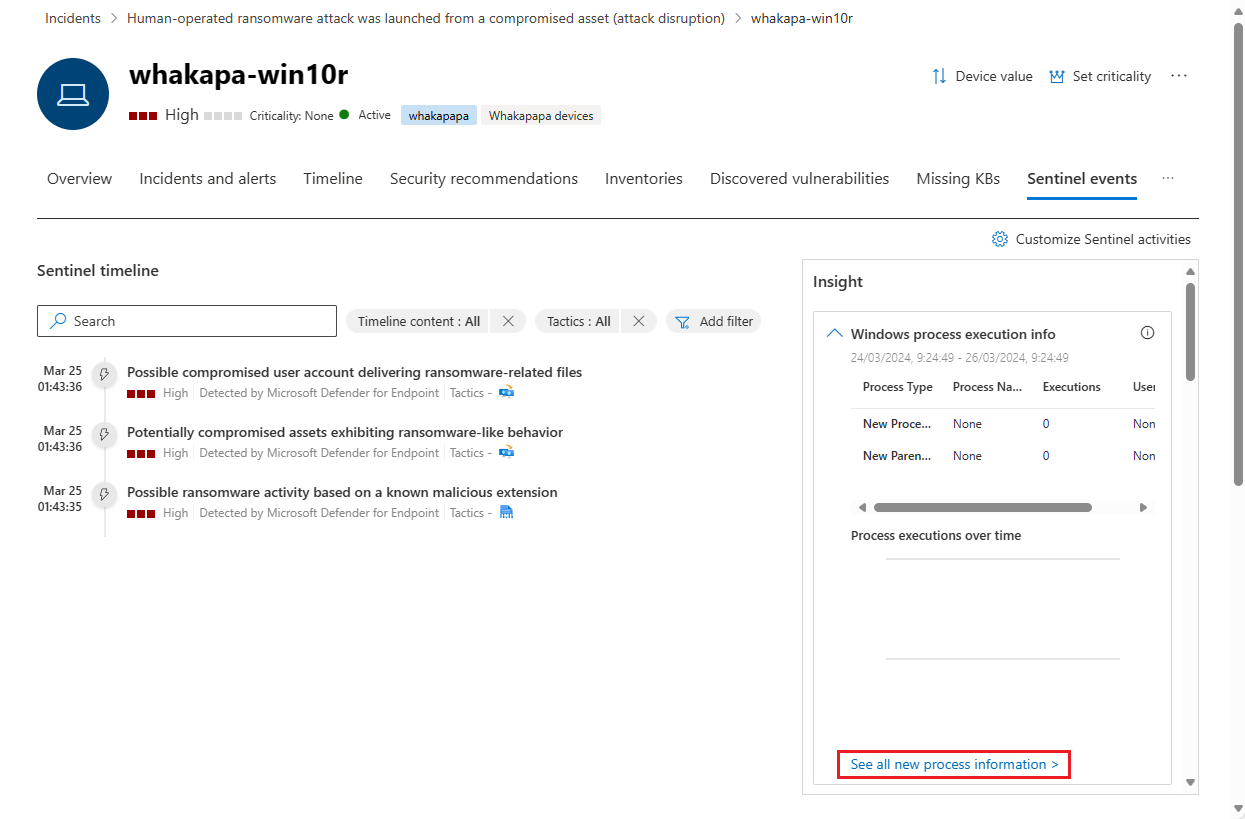

Registerkarte "Sentinel-Ereignisse "

Wenn Ihr organization Microsoft Sentinel in das Defender-Portal integriert hat, befindet sich diese zusätzliche Registerkarte auf der Seite mit der Geräteentität. Diese Registerkarte importiert die Seite Hostentität aus Microsoft Sentinel.

Sentinel-Zeitleiste

Diese Zeitleiste zeigt Warnungen im Zusammenhang mit der Geräteentität an, die in Microsoft Sentinel als Hostentität bezeichnet wird. Zu diesen Warnungen gehören Warnungen, die auf der Registerkarte Incidents und Warnungen angezeigt werden, und die warnungen, die von Microsoft Sentinel aus Datenquellen von Drittanbietern erstellt wurden, die nicht von Microsoft stammen.

Dieses Zeitleiste zeigt auch Lesezeichensuche aus anderen Untersuchungen, die auf diese Benutzerentität verweisen, Benutzeraktivitätsereignisse aus externen Datenquellen und ungewöhnliche Verhaltensweisen, die von den Anomalieregeln von Microsoft Sentinel erkannt wurden.

Einblicke

Entitätserkenntnisse sind Abfragen, die von Microsoft-Sicherheitsexperten definiert werden, damit Sie effizienter und effektiver untersuchen können. Diese Erkenntnisse stellen automatisch die großen Fragen zu Ihrer Geräteentität und liefern wertvolle Sicherheitsinformationen in Form von tabellarischen Daten und Diagrammen. Die Erkenntnisse umfassen Daten zu Anmeldungen, Gruppenerfügungen, Prozessausführungen, anomalen Ereignissen und mehr sowie erweiterte Algorithmen für maschinelles Lernen, um anomales Verhalten zu erkennen.

Im Folgenden sind einige der gezeigten Erkenntnisse aufgeführt:

- Screenshot, der auf dem Host erstellt wurde.

- Prozesse ohne Vorzeichen von Microsoft erkannt.

- Windows-Prozessausführungsinformationen.

- Windows-Anmeldeaktivität.

- Aktionen für Konten.

- Ereignisprotokolle, die auf dem Host gelöscht wurden.

- Gruppenzufügungen.

- Enumeration von Hosts, Benutzern, Gruppen auf dem Host.

- Microsoft Defender Anwendungssteuerung.

- Verarbeitungsrarität per Entropieberechnung.

- Anomale hohe Anzahl eines Sicherheitsereignisses.

- Watchlist-Erkenntnisse (Vorschau)

- Windows Defender Antivirusereignisse.

Die Erkenntnisse basieren auf den folgenden Datenquellen:

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Heartbeat (Azure Monitor-Agent)

- CommonSecurityLog (Microsoft Sentinel)

Wenn Sie die Erkenntnisse in diesem Bereich weiter untersuchen möchten, wählen Sie den Link aus, der die Erkenntnis begleitet. Über den Link gelangen Sie zur Seite Erweiterte Suche , auf der die Abfrage angezeigt wird, die der Erkenntnis zugrunde liegt, sowie die unformatierten Ergebnisse. Sie können die Abfrage ändern oder einen Drilldown in die Ergebnisse ausführen, um Ihre Untersuchung zu erweitern oder einfach Nur Ihre Neugier zu befriedigen.

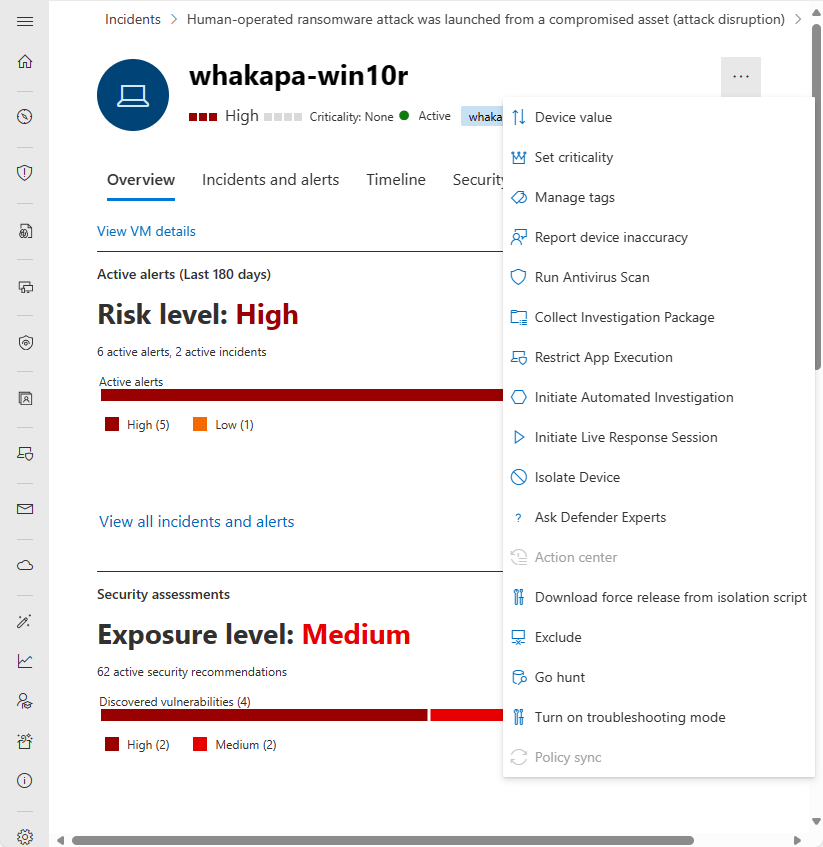

Antwortaktionen

Reaktionsaktionen bieten Tastenkombinationen zum Analysieren, Untersuchen und Schützen von Bedrohungen.

Wichtig

- Antwortaktionen sind nur verfügbar, wenn das Gerät bei Microsoft Defender for Endpoint registriert ist.

- Geräte, die in Microsoft Defender for Endpoint registriert sind, können je nach Betriebssystem und Versionsnummer des Geräts eine unterschiedliche Anzahl von Antwortaktionen anzeigen.

Antwortaktionen werden am oberen Rand einer bestimmten Geräteseite ausgeführt und umfassen Folgendes:

| Aktion | Beschreibung |

|---|---|

| Gerätewert | |

| Festlegen der Wichtigkeit | |

| Verwalten von Kategorien | Updates benutzerdefinierte Tags, die Sie auf dieses Gerät angewendet haben. |

| Melden von Geräteungenauigkeiten | |

| Ausführen der Antivirenüberprüfung | Updates Microsoft Defender Antivirusdefinitionen und führt sofort eine Antivirenüberprüfung aus. Wählen Sie zwischen Schnellscan oder Vollständiger Scan. |

| Untersuchungspaket sammeln | Sammelt Informationen zum Gerät. Wenn die Untersuchung abgeschlossen ist, können Sie sie herunterladen. |

| Einschränken der App-Ausführung | Verhindert die Ausführung von Anwendungen, die nicht von Microsoft signiert wurden. |

| Initiieren einer automatisierten Untersuchung | Untersucht und beseitigt Bedrohungen automatisch. Obwohl Sie die Ausführung automatisierter Untersuchungen auf dieser Seite manuell auslösen können, lösen bestimmte Warnungsrichtlinien selbst automatische Untersuchungen aus. |

| Initiieren einer Liveantwortsitzung | Lädt eine Remoteshell auf das Gerät für eingehende Sicherheitsuntersuchungen. |

| Gerät isolieren | Isoliert das Gerät vom Netzwerk Ihrer organization, während es mit Microsoft Defender verbunden bleibt. Sie können die Ausführung von Outlook, Teams und Skype for Business zulassen, während das Gerät isoliert ist, für Kommunikationszwecke. |

| Defender Experten fragen | |

| Info-Center | Zeigt Informationen zu allen derzeit ausgeführten Antwortaktionen an. Nur verfügbar, wenn bereits eine andere Aktion ausgewählt wurde. |

| Herunterladen des Skripts zum Erzwingen der Freigabe aus der Isolation | |

| Exclude | |

| Suche starten | |

| Aktivieren des Problembehandlungsmodus | |

| Richtliniensynchronisierung |

Verwandte Themen

- Microsoft Defender XDR Übersicht

- Aktivieren von Microsoft Defender XDR

- Seite "Benutzerentität" in Microsoft Defender

- Seite "IP-Adressentität" in Microsoft Defender

- Microsoft Defender XDR Integration mit Microsoft Sentinel

- Verbinden von Microsoft Sentinel mit Microsoft Defender XDR (Vorschau)

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für