Überwachungsprotokolle mit einer HTTP-Aktion erfassen

Die Synchronisierungsflüsse des Prüfprotokolls Verbinden erfolgen an die Office 365 Management Activity API-Referenz , um Telemetriedaten wie etwa eindeutige Benutzer und App-Starts zu erfassen. Die Flows verwenden eine HTTP-Aktion, um auf die API zuzugreifen. In diesem Artikel richten Sie die App-Registrierung für die HTTP-Aktion und die zum Ausführen der Flows erforderlichen Umgebung-Variablen ein.

Anmerkung

Das Center of Excellence (CoE) Starter Kit funktioniert ohne diese Abläufe, aber die Nutzungsinformationen, wie etwa App-Starts und eindeutige Benutzer, im Power BI Dashboard sind leer.

Anforderungen

- Füllen Sie die Schritte Vor dem Einrichten des CoE-Starter-Kits und Inventarkomponenten einrichten Artikel aus.

- Richten Sie Ihr Umgebung ein.

- Melden Sie sich mit der richtigen Identität an.

Trinkgeld

Richten Sie die Prüfprotokollflüsse nur ein, wenn Sie Cloud-Flows als Mechanismus für Inventarisierung und Telemetrie ausgewählt haben.

Vor dem Einrichten der Überwachungsprotokoll-Flows

- Die Microsoft 365-Überwachungsprotokollsuche muss aktiviert sein, damit der Überwachungsprotokoll-Connector funktioniert. Weitere Informationen finden Sie unter Überwachungsprotokollsuche aktivieren oder deaktivieren.

- Ihr Mandant muss über ein Abonnement verfügen, das die einheitliche Überwachungsprotokollierung unterstützt. Weitere Informationen finden Sie unter Verfügbarkeit des Security & Compliance Center für Business- und Enterprise-Pläne.

- Ein globaler Administrator ist erforderlich, um die Registrierung in der Microsoft Entra-App zu konfigurieren.

Anmerkung

Die Office 365-Verwaltungs-APIs verwenden Microsoft Entra ID, um Authentifizierungsdienste bereitzustellen, mit denen Sie Ihrer Anwendung Rechte für den Zugriff darauf gewähren können.

Eine Microsoft Entra-App-Registrierung für die Office 365-Verwaltungs-API erstellen

Mit diesen Schritten können Sie eine Microsoft Entra-App-Registrierung für einen HTTP-Aufruf in einem Power Automate-Flow einrichten, um eine Verbindung mit dem Überwachungsprotokoll herzustellen. Weitere Informationen finden Sie unter Erste Schritte mit Office 365 Verwaltungs-APIs.

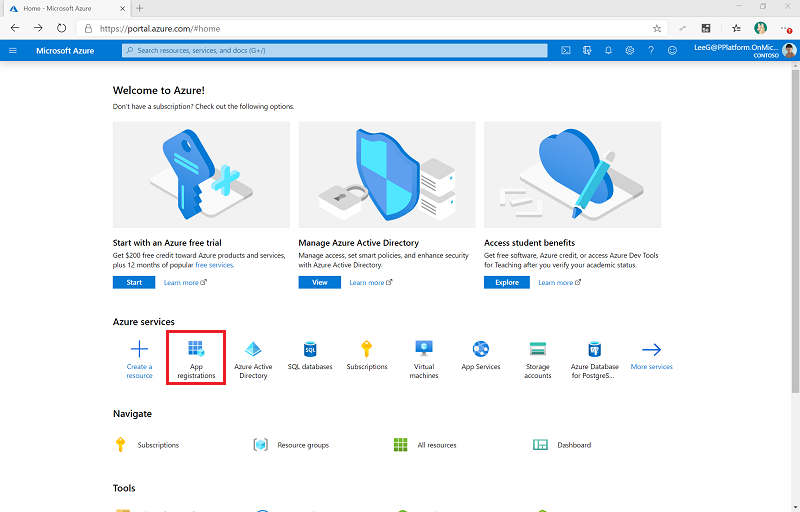

Melden Sie sich am Azure-Portal an.

Wählen Sie Neue Registrierung.

Geben Sie einen Namen ein, etwa Microsoft 365 Verwaltung, ändern Sie aber keine anderen Einstellungen, und führen Sie dann Auswählen Registrieren aus.

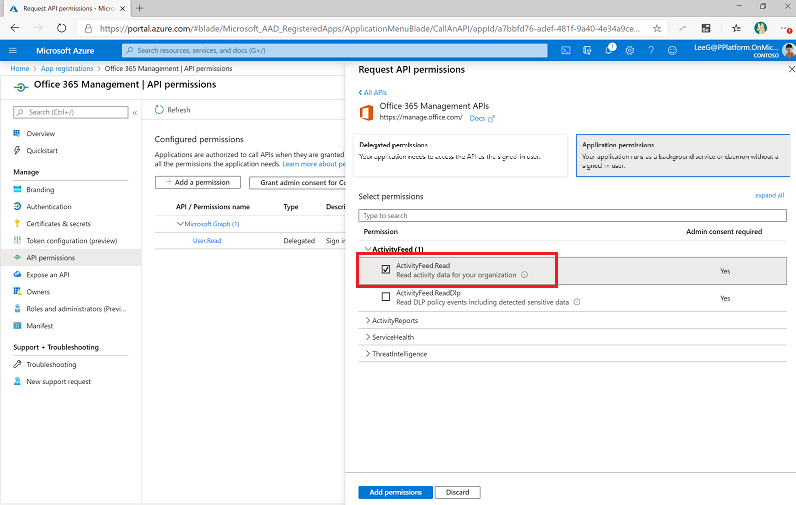

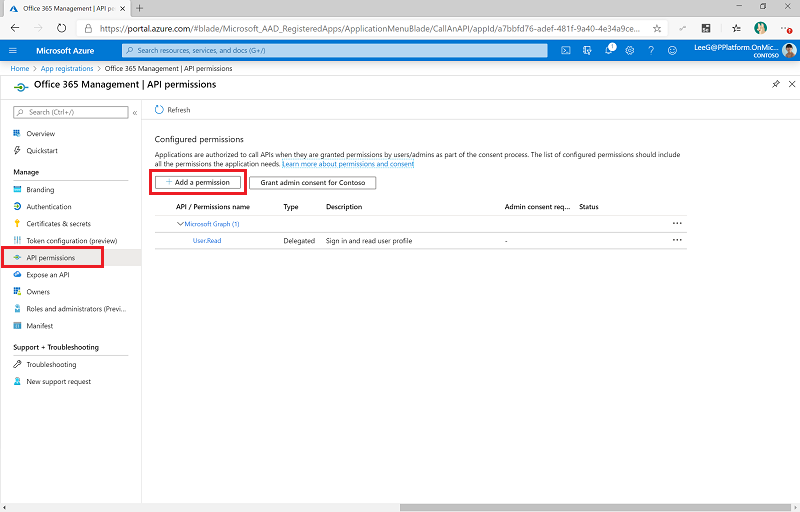

Wählen Sie API-Berechtigungen>+ Berechtigung hinzufügen aus.

Wählen Sie Office 365-Verwaltungs-API aus, und konfigurieren Sie die Berechtigungen wie folgt:

Wählen Sie Einwilligung des Administrators für (Ihre Organisation) aus. Informationen zum Einrichten von Administratorinhalten finden Sie unter Mieterweiten Administratorzugriff auf eine Anwendung erteilen.

Die API-Berechtigungen spiegeln jetzt delegierte ActivityFeed.Read mit dem Status von Erteilt für (Ihre Organisation) wider.

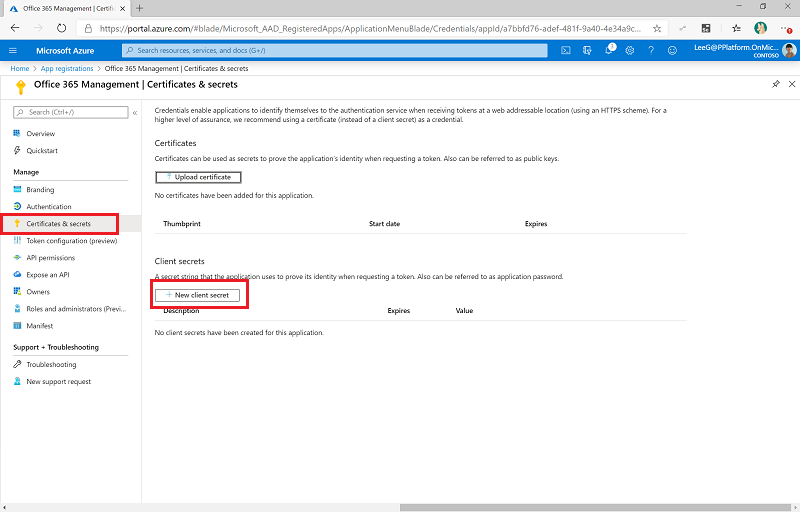

Wählen Sie Zertifikate und Geheimnisse aus.

Fügen Sie eine Beschreibung und einen Ablauf hinzu (gemäß den Richtlinien Ihrer Organisation), und wählen Sie dann Hinzufügen aus.

Kopieren Sie die Anwendungs-(Client-)ID und fügen Sie sie in ein Textdokument wie beispielsweise Notepad ein.

Wählen Sie Überblick aus. Kopieren Sie die Anwendungs-(Client-)ID sowie die Verzeichnis-ID (Mandant) und fügen Sie sie in dasselbe Textdokument ein. Notieren Sie sich unbedingt, welche GUID für welchen Wert steht. Sie benötigen diese Werte, wenn Sie den benutzerdefinierten Connector konfigurieren.

Umgebungsvariablen aktualisieren

Umgebung-Variablen werden verwendet, um die Client-ID und das Geheimnis für die App-Registrierung zu speichern. Variablen werden auch verwendet, um Publikum und Autoritätsdienst-Endpunkte zu speichern, abhängig von Ihrer Cloud (kommerziell, GCC, GCC High, DoD) für die HTTP-Aktion. Aktualisieren Sie die Umgebungsvariablen, bevor Sie den Flow aktivieren.

Sie können das Client-Geheimnis entweder im Klartext in der Variable Audit-Protokolle – Client-Geheimnis Umgebung speichern, was jedoch nicht empfohlen wird. Stattdessen empfehlen wir, dass Sie das Clientgeheimnis im Azure Key Vault erstellen und speichern und in der Variablen Überwachungsprotokolle – Azure-Clientgeheimnis Umgebung darauf verweisen.

Anmerkung

Der Flow, der diese Umgebungsvariable verwendet, ist mit einer Bedingung konfiguriert, sodass er entweder die Umgebungsvariable Überwachungsprotokolle – Client-Geheimnis oder Überwachungsprotokolle – Client-Azure-Geheimnis erwartet. Sie müssen den Flow jedoch nicht bearbeiten, um mit Azure Key Vault zu arbeiten.

| Name des Dataflows | Eigenschaft | Werte |

|---|---|---|

| Überwachungsprotokolle – Zielgruppe | Der Parameter Publikum für die HTTP-Aufrufe | Kommerziell (Standard): https://manage.office.comGCC: https://manage-gcc.office.comGCC High: https://manage.office365.usVerteidigungsministerium: https://manage.protection.apps.mil |

| Überwachungsprotokolle – Autoritative Stelle | Das Authority-Feld in den HTTP-Aufrufen | Kommerziell (Standard): https://login.windows.netGCC: https://login.windows.netGCC High: https://login.microsoftonline.usVerteidigungsministerium: https://login.microsoftonline.us |

| Überwachungsprotokolle – Client-ID | App-Registrierung Client-ID | Die Anwendungsclient-ID stammt aus der App-Registrierung erstellen Microsoft Entra für die Office 365 Verwaltungs-API Schritt. |

| Überwachungsprotokolle – Geheimer Clientschlüssel | Client-Geheimnis für die App-Registrierung (nicht die geheime ID, sondern der tatsächliche Wert) im Klartext | Das Client-Geheimnis der Anwendung stammt aus der Erstellen einer Microsoft Entra App-Registrierung für die Office 365 Verwaltungs-API Schritt. Lassen Sie das Feld leer, wenn Sie Azure Key Vault verwenden, um Ihre Client-ID und Ihr Geheimnis zu speichern. |

| Überwachungsprotokolle – Client-Azure-Geheimnis | Azure Key Vault-Referenz des Clientgeheimnisses der App-Registrierung | Der Azure Key Vault-Verweis für das Client-Geheimnis der Anwendung stammt aus der Anleitung Erstellen einer Microsoft Entra App-Registrierung für die Office 365 Verwaltungs-API Schritt. Lassen Sie dieses Feld leer, wenn Sie Ihre Client-ID im Klartext in der Umgebungsvariable Überwachungsprotokolle – Geheimer Clientschlüssel speichern. Diese Variable erwartet den Azure Key Vault-Verweis, nicht das Geheimnis. Weitere Informationen finden Sie unter Azure Key Vault-Geheimnisse in Umgebung-Variablen verwenden. |

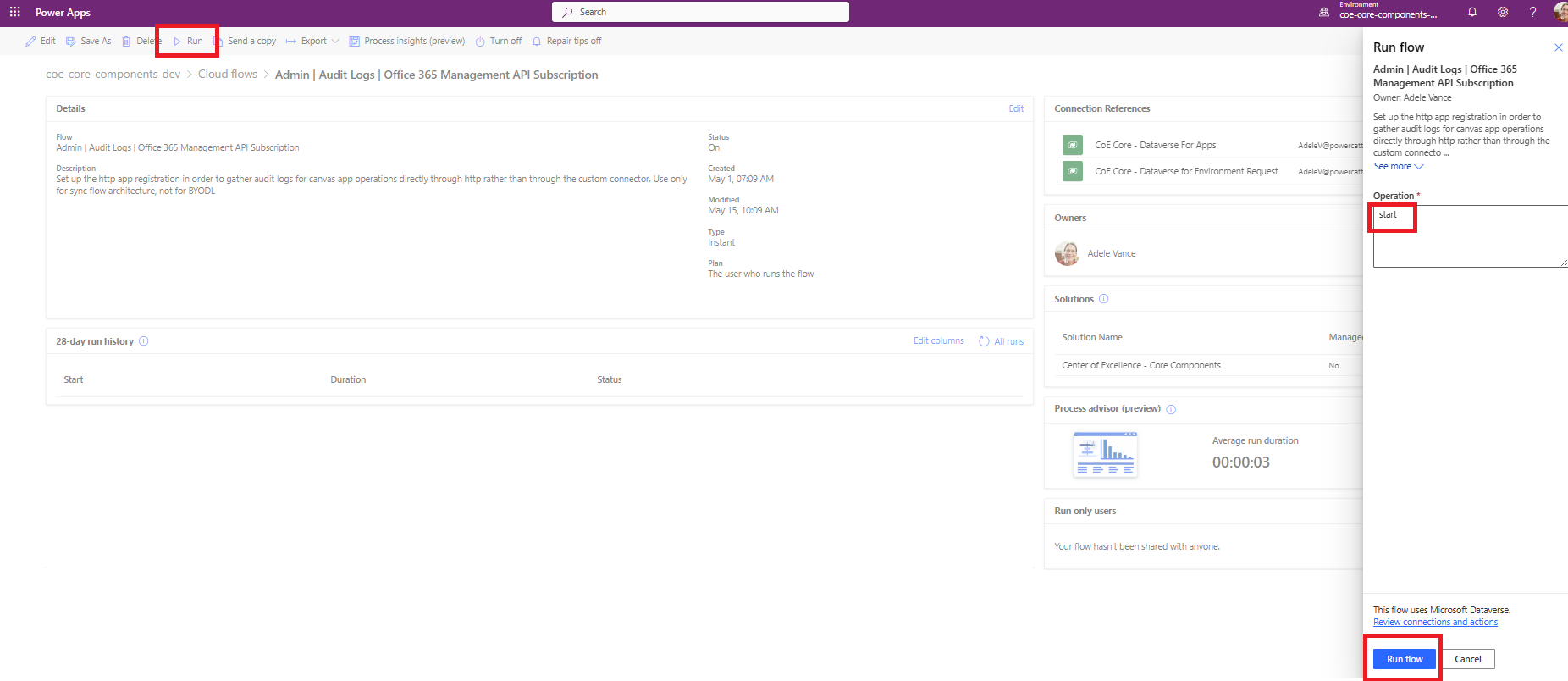

Ein Abonnement für den Überwachungsprotokollinhalt starten

- Gehen Sie zu make.powerapps.com.

- Wählen Sie Lösungen aus.

- Öffnen Sie die Lösung Center of Excellence – Kernkomponenten.

- Aktivieren Sie den Flow Admin | Audit-Protokolle | Office 365 Management-API-Abonnement und führen Sie ihn aus. Geben Sie als auszuführende Operation Start ein.

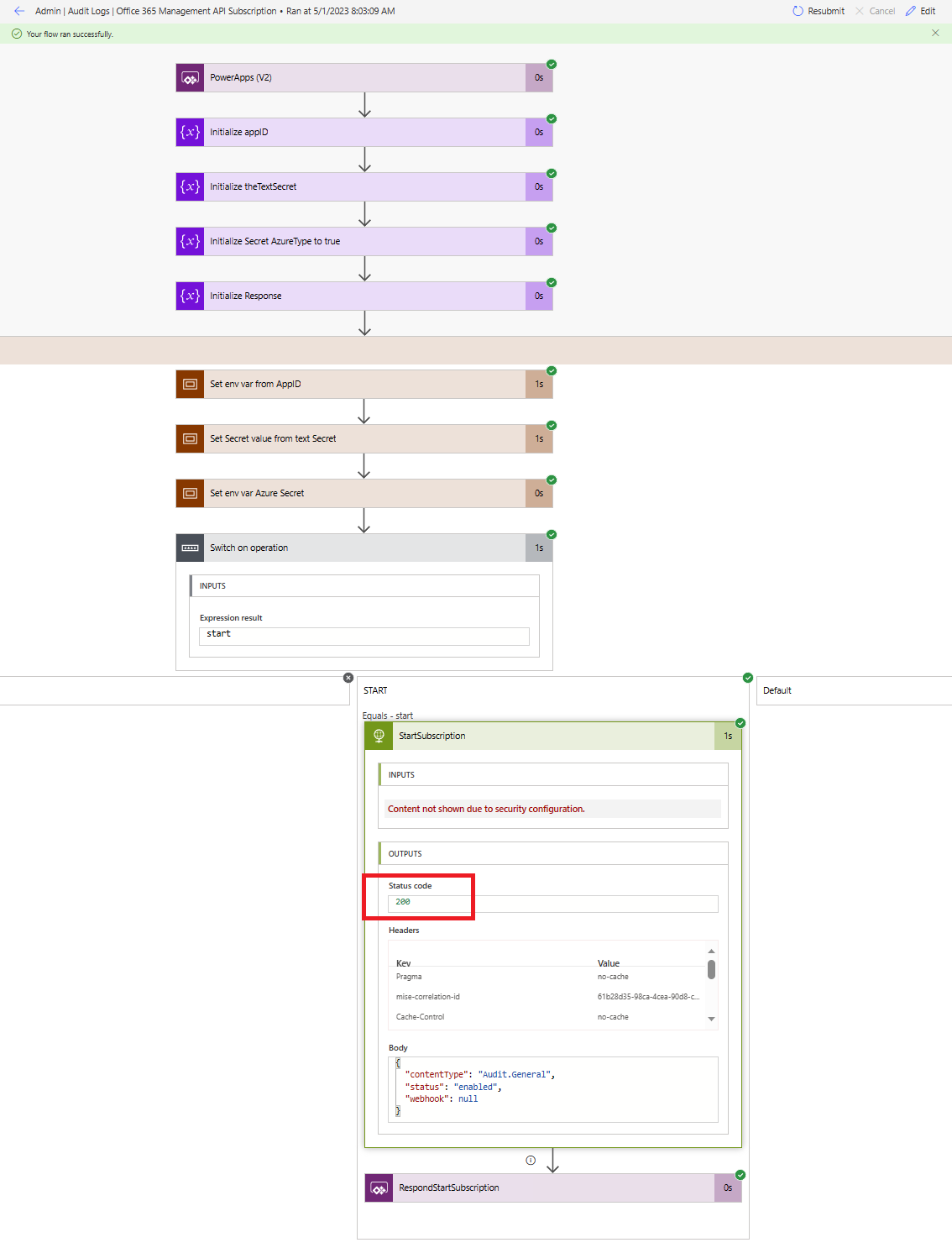

- Öffnen Sie den Flow und überprüfen Sie, ob die Aktion zum Starten des Abonnements erfolgreich war.

Wichtig

Wenn Sie das Abonnement zuvor aktiviert haben, wird die Meldung (400) Das Abonnement ist bereits aktiviert angezeigt. Dies bedeutet, dass das Abonnement in der Vergangenheit erfolgreich aktiviert wurde. Sie können diese Meldung ignorieren und mit der Einrichtung fortfahren. Wenn Sie die obige Meldung oder (200) Antwort nicht sehen, ist die Anforderung wahrscheinlich fehlgeschlagen. Möglicherweise liegt bei Ihrem Setup ein Fehler vor, der den Flow daran hindert, zu funktionieren. Häufige zu überprüfende Probleme sind:

- Sind Überwachungsprotokolle aktiviert und haben Sie die Berechtigung, die Überwachungsprotokolle anzuzeigen? Testen Sie, ob die Protokolle aktiviert sind, indem Sie im Microsoft Compliance Manager suchen.

- Haben Sie das Prüfprotokoll vor Kurzem aktiviert? Versuchen Sie es in diesem Fall in einigen Minuten erneut, um dem Überwachungsprotokoll Zeit zum Aktivieren zu geben.

- Stellen Sie sicher, dass Sie die Schritte unter Microsoft Entra-App-Registrierung richtig ausgeführt haben.

- Überprüfen Sie, ob Sie die Umgebungsvariablen für diese Flows korrekt aktualisiert haben.

Aktivieren Sie Flows

- Gehen Sie zu make.powerapps.com.

- Wählen Sie Lösungen aus.

- Öffnen Sie die Lösung Center of Excellence – Kernkomponenten.

- Aktivieren Sie den Fluss „Admin | Prüfprotokolle | Daten aktualisieren (V2)“. Dieser Ablauf aktualisiert die PowerApps Tabelle mit den letzten Startinformationen und fügt den Datensätzen der Prüfprotokolle Metadaten hinzu.

- Aktivieren Sie den Flow „Admin | Prüfprotokolle | Prüfprotokolle synchronisieren (V2)“. Dieser Ablauf wird stündlich ausgeführt und sammelt Prüfprotokollereignisse in der Prüfprotokolltabelle.

Abrufen älterer Daten

Diese Lösung erfasst App-Starts nach der Konfiguration, ist jedoch nicht für die Erfassung historischer App-Starts eingerichtet. Abhängig von Ihrer Microsoft 365 Lizenz sind historische Daten mithilfe des Überwachungsprotokolls in Microsoft Purview bis zu einem Jahr lang verfügbar.

Sie können historische Daten manuell in die CoE Starter Kit-Tabellen laden, indem Sie einen der Flows in der Lösung verwenden.

Anmerkung

Der Benutzer, der Überwachungsprotokolle abruft, benötigt die Berechtigung, auf diese zuzugreifen. Weitere Informationen finden Sie unter Bevor Sie die Prüfprotokolle durchsuchen.

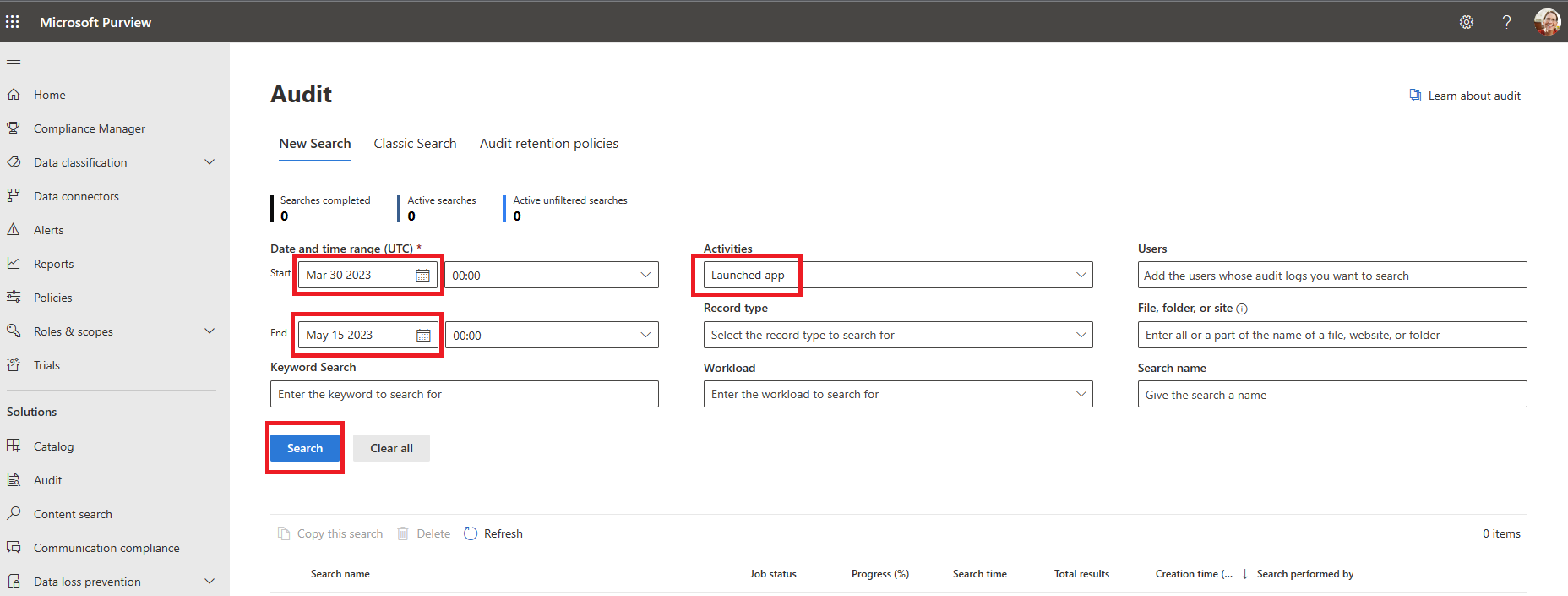

Navigieren Sie zur Überwachungsprotokollsuche.

Suchen Sie in dem für Sie verfügbaren Datumsbereich nach der Aktivität „Gestartete App“.

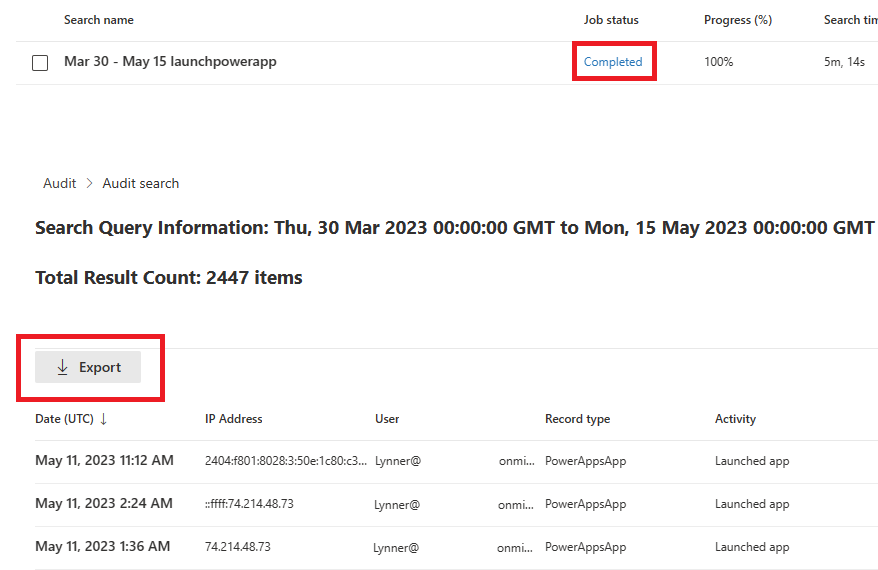

Sobald die Suche läuft, Auswählen Exportieren , um die Ergebnisse herunterzuladen.

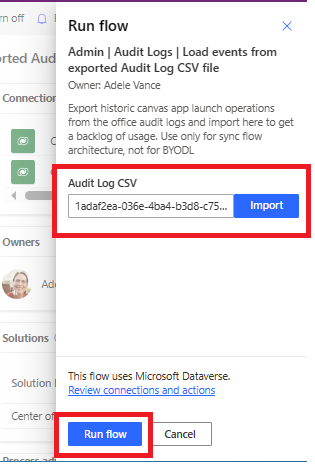

Navigieren Sie in der Kernlösung zu diesem Flow: Admin | Prüfprotokolle | Ereignisse aus exportierter CSV-Datei des Prüfprotokolls laden.

Aktivieren Sie den Flow und führen Sie ihn aus. Wählen Sie dabei die heruntergeladene Datei für den CSV-Parameter des Prüfprotokolls aus.

Anmerkung

Wenn die Datei nach der Auswahl von Importieren nicht geladen wird, überschreitet sie möglicherweise die zulässige Inhaltsgröße für dieses Trigger. Versuchen Sie, die Datei in kleinere Dateien aufzuteilen (50.000 Zeilen pro Datei) und führen Sie den Flow einmal pro Datei aus. Der Flow kann für mehrere Dateien gleichzeitig ausgeführt werden.

Nach Abschluss werden diese Protokolle in Ihre Telemetrie aufgenommen. Die Liste der zuletzt gestarteten Apps wird aktualisiert, wenn neuere Starts gefunden werden.

Problembehandlung

API-Berechtigungen

Gehen Sie zu Ihrer App-Registrierung und überprüfen Sie, ob Sie über die richtigen API-Berechtigungen verfügen. Für Ihre App-Registrierung sind nicht delegierte Anwendungsberechtigungen erforderlich. Überprüfen Sie, ob der Status Gewährt ist.

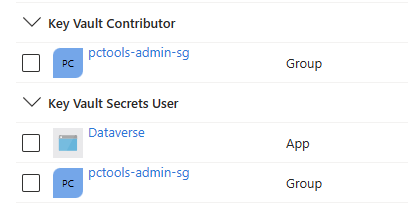

Geheime Variable Umgebung – Azure-Geheimnis

Wenn Sie den Azure Key-Wert zum Speichern des App-Registrierungsgeheimnisses verwenden, überprüfen Sie, ob die Azure Key Vault-Berechtigungen korrekt sind.

Ein Benutzer muss zum Lesen die Rolle Key Vault Secret User und zum Aktualisieren die Rolle Key Vault Teilnehmer haben.

Wenn Sie andere Probleme mit Azure Key Vault im Zusammenhang mit einer Firewall, statischen IPs für Dataverse Umgebung oder anderen derartigen Funktionsproblemen haben, wenden Sie sich zur Lösung an den Produktsupport.

Geheime Variable Umgebung – einfacher Text

Wenn Sie zum Speichern des App-Registrierungsgeheimnisses Nur-Text verwenden, überprüfen Sie, ob Sie den geheimen Wert selbst und nicht die geheime ID eingegeben haben. Der geheime Wert ist eine längere Zeichenfolge mit einem größeren Zeichensatz als eine GUID; die Zeichenfolge kann beispielsweise Tilde-Zeichen enthalten.

Ich habe einen Fehler im CoE Starter Kit gefunden. Was soll ich tun?

Um einen Fehler gegen die Lösung einzureichen, gehen Sie zu aka.ms/coe-starter-kit-issues.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für