Durchsuchen des Überwachungsprotokolls

Die Suche in Microsoft Purview Audit (Standard) und Audit (Premium) gibt Ihren organization Zugriff auf wichtige Überwachungsprotokollereignisdaten, um Einblicke zu erhalten und Benutzeraktivitäten weiter zu untersuchen.

- Suchaufträge, die über das Complianceportal initiiert wurden, erfordern nicht mehr, dass das Webbrowserfenster geöffnet bleibt, um abgeschlossen zu werden. Diese Jobs werden auch nach dem Schließen des Browserfensters weiter ausgeführt.

- Abgeschlossene Suchaufträge werden jetzt 30 Tage lang gespeichert, sodass Sie auf historische Überwachungssuchen verweisen können.

- Jeder Administratorbenutzer des Überwachungskontos kann maximal 10 gleichzeitige Suchaufträge mit maximal einem ungefilterten Suchauftrag ausführen.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Beginnen Sie jetzt im Microsoft Purview-Testversionshub. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Bevor Sie das Überwachungsprotokoll durchsuchen

Überprüfen Sie unbedingt die folgenden Elemente, bevor Sie mit der Suche im Überwachungsprotokoll beginnen.

Die Überwachungsprotokollsuche ist für Microsoft 365- und Office 365 Enterprise-Organisationen standardmäßig aktiviert. Um zu überprüfen, ob die Überwachungsprotokollsuche aktiviert ist, können Sie den folgenden Befehl in Exchange Online PowerShell ausführen:

Get-AdminAuditLogConfig | Format-List UnifiedAuditLogIngestionEnabledDer Wert

Truefür die Eigenschaft UnifiedLogIngestionEnabled gibt an, dass die Überwachungsprotokollsuche aktiviert ist. Weitere Informationen finden Sie unter Aktivieren und Deaktivieren der Überwachungsprotokollsuche.Wichtig

Stellen Sie sicher, dass Sie den vorherigen Befehl in Exchange Online PowerShell ausführen. Obwohl das Cmdlet Get-AdminAuditLogConfig auch in Security & Compliance PowerShell verfügbar ist, ist die UnifiedAuditLogIngestionEnabled-Eigenschaft immer

False, auch wenn die Überwachungsprotokollsuche aktiviert ist.Ihnen müssen die Rollen Überwachungsprotokolle oder Nur anzeigende Überwachungsprotokolle im Microsoft Purview-Portal oder Microsoft Purview-Complianceportal zugewiesen sein, um das Überwachungsprotokoll zu durchsuchen. Standardmäßig werden diese Rollen den Rollengruppen Audit Manager und Audit Reader auf der Seite Berechtigungen im Complianceportal zugewiesen. Weitere Informationen finden Sie unter Erste Schritte mit Überwachungslösungen. Für den Zugriff auf Überwachungs-Cmdlets müssen Ihnen die Rollen Überwachungsprotokolle oder Nur anzeigende Überwachungsprotokolle im Exchange Admin Center zugewiesen sein. Sie können auch benutzerdefinierte Rollengruppen mit der Möglichkeit erstellen, das Überwachungsprotokoll zu durchsuchen, indem Sie die Rollen Nur anzeigen oder Überwachungsprotokolle zu einer benutzerdefinierten Rollengruppe hinzufügen.

Weitere Informationen finden Sie unter:

Wenn eine überwachte Aktivität von einem Benutzer oder Administrator ausgeführt wird, wird ein Überwachungsdatensatz erstellt und im Überwachungsprotokoll Ihrer Organisation gespeichert. Die Zeitdauer, die ein Überwachungsdatensatz aufbewahrt (und im Überwachungsprotokoll durchsuchbar) ist, hängt von Ihrem Office 365- oder Microsoft 365 Enterprise-Abonnement und insbesondere vom Lizenztyp ab, der bestimmten Benutzern zugewiesen ist.

Für Benutzer, denen eine Office 365 E5- oder Microsoft 365 E5-Lizenz zugewiesen ist (oder Benutzer mit einer Microsoft 365 E5 Compliance oder Microsoft 365 E5 Add-On-Lizenz für eDiscovery und Audit), überwachen Sie Datensätze für Microsoft Entra ID, Exchange- und SharePoint-Aktivitäten werden standardmäßig ein Jahr lang aufbewahrt. Organisationen können auch Aufbewahrungsrichtlinien für Überwachungsprotokolle erstellen, um Überwachungsdatensätze für Aktivitäten in anderen Diensten bis zu ein Jahr lang aufzubewahren. Weitere Informationen finden Sie unter Verwalten der Aufbewahrungsrichtlinien für Überwachungsprotokolle.

Hinweis

Wenn Ihre Organisation am privaten Vorschauprogramm für die einjährige Aufbewahrung von Überwachungsdatensätzen teilgenommen hat, wird die Aufbewahrungsdauer für Überwachungsdatensätze, die vor dem Datum des Rollouts zur allgemeinen Verfügbarkeit generiert wurden, nicht zurückgesetzt.

Für Benutzer, denen eine andere (nicht E5) Office 365 oder Microsoft 365-Lizenz zugewiesen ist, werden Überwachungsdatensätze 180 Tage lang aufbewahrt. Eine Liste der Office 365- und Microsoft 365-Abonnements, die die einheitliche Überwachungsprotokollierung unterstützen, finden Sie in den Abonnementanforderungen für Audit (Standard) und Audit (Premium).

Wichtig

Der Standardaufbewahrungszeitraum für Audit (Standard) wurde von 90 Tagen in 180 Tage geändert. Überwachungsprotokolle (Standard), die vor dem 17. Oktober 2023 generiert wurden, werden 90 Tage lang aufbewahrt. Überwachungsprotokolle (Standard), die am oder nach dem 17. Oktober 2023 generiert werden, folgen der neuen Standardaufbewahrung von 180 Tagen.

Hinweis

Selbst wenn die Postfachüberwachung standardmäßig aktiviert ist, stellen Sie möglicherweise fest, dass Postfachüberwachungsereignisse für einige Benutzer in Überwachungsprotokollsuchen im Complianceportal oder über die Office 365 Management Activity-API nicht gefunden werden. Weitere Informationen finden Sie unter Weitere Informationen zur Postfachüberwachungsprotokollierung.

Wenn Sie die Überwachungsprotokollsuche für Ihre Organisation deaktivieren möchten, können Sie in der Exchange Online PowerShell den folgenden Befehl ausführen:

Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $falseUm die Überwachungssuche wieder zu aktivieren, können Sie den folgenden Befehl in der Exchange Online-PowerShell ausführen:

Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $trueWeitere Informationen finden Sie unter Deaktivieren der Überwachungsprotokollsuche.

Das zugrunde liegende Cmdlet, das zum Durchsuchen des Überwachungsprotokolls verwendet wird, ist ein Exchange Online Cmdlet, also Search-UnifiedAuditLog. Das bedeutet, dass Sie dieses Cmdlet verwenden können, um das Überwachungsprotokoll zu durchsuchen, anstatt das Suchtool auf der Seite Überwachung im Compliance-Portal zu verwenden. Sie müssen dieses Cmdlet in Exchange Online PowerShell ausführen. Weitere Informationen finden Sie unter Search-UnifiedAuditLog.

Informationen zum Exportieren der vom Search-UnifiedAuditLog-Cmdlet zurückgegebenen Suchergebnisse in eine CSV-Datei finden Sie im Abschnitt „Tipps zum Exportieren, konfigurieren und Anzeigen des Überwachungsprotokolls“ in Exportieren und Anzeigen des Überwachungsprotokolls.

Wenn Sie programmgesteuert Daten aus dem Überwachungsprotokoll herunterladen möchten, empfehlen wir die Verwendung der Office 365-Verwaltungsaktivitäts-API anstelle eines PowerShell-Skripts. Die Office 365-Verwaltungsaktivitäts-API ist ein REST-Webdienst, den Sie beim Entwickeln von Lösungen zur Überwachung von Vorgängen, der Sicherheit und Compliance für Ihre Organisation verwenden können. Weitere Informationen finden Sie in der Referenz der Office 365-Verwaltungsaktivitäts-API.

Microsoft Entra ID ist der Verzeichnisdienst für Microsoft 365. Das vereinheitlichte Überwachungsprotokoll enthält Benutzer-, Gruppen-, Anwendungs-, Domänen- und Verzeichnisaktivitäten, die im Microsoft 365 Admin Center oder im Azure-Verwaltungsportal ausgeführt wurden. Eine vollständige Liste der Microsoft Entra Ereignisse finden Sie unter Microsoft Entra Überwachen von Berichtsereignissen.

Microsoft garantiert keinen bestimmten Zeitpunkt nach Eintreten eines Ereignisses zu dem der entsprechende Überwachungsprotokolleintrag in den Ergebnissen der Überwachungsprotokollsuche angezeigt wird. Bei Kerndiensten (z. B. Exchange, SharePoint, OneDrive und Teams) beträgt die Verfügbarkeit des Überwachungsdatensatzes in der Regel 60 bis 90 Minuten nach dem Eintreten eines Ereignisses. Bei anderen Diensten kann die Verfügbarkeit von Überwachungsdatensatzen länger sein. Einige Probleme, die unvermeidbar sind (z. B. ein Serverausfall), können jedoch außerhalb des Überwachungsdiensts auftreten, was die Verfügbarkeit von Überwachungsdatensätzen verzögert. Aus diesem Grund verpflichtet sich Microsoft nicht zu einer bestimmten Zeit.

Wenn Sie im Überwachungsprotokoll nach Power BI-Aktivitäten suchen möchten, müssen Sie die Überwachung für das Power BI-Verwaltungsportal aktivieren. Anweisungen hierzu finden Sie im Abschnitt "Überwachungsprotokolle" im Power BI-Verwaltungsportal.

Erste Schritte mit der Suche

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Führen Sie die folgenden Schritte aus, um mit der Suche zu beginnen:

Melden Sie sich beim Microsoft Purview-Portal an.

Wählen Sie die Karte Lösung überwachen aus. Wenn die Karte Überwachungslösung nicht angezeigt wird, wählen Sie Alle Lösungen anzeigen und dann im Abschnitt Kern die Option Überwachung aus.

Konfigurieren Sie auf der Seite Suchen die folgenden Suchkriterien, sofern zutreffend:

Datums- und Uhrzeitbereich (UTC): Die letzten sieben Tage sind standardmäßig ausgewählt. Wählen Sie einen Datums- und Uhrzeitbereich aus, um die Ereignisse anzuzeigen, die innerhalb dieses Zeitraums aufgetreten sind. Datum und Uhrzeit werden in koordinierter Weltzeit (UTC) angezeigt. Der maximale Datumsbereich, den Sie angeben können, beträgt 180 Tage. Wenn der ausgewählte Datumsbereich größer als 180 Tage ist, wird ein Fehler angezeigt.

Tipp

Wenn Sie den maximalen Datumsbereich von 180 Tagen verwenden, wählen Sie die aktuelle Uhrzeit für das Startdatum aus. Andernfalls wird eine Fehlermeldung angezeigt, in der mitgeteilt wird, dass das Startdatum vor dem Enddatum liegt. Wenn Sie die Überwachung innerhalb der letzten 180 Tage aktiviert haben, kann der maximale Datumsbereich nicht vor dem Datum beginnen, an dem die Überwachung aktiviert wurde.

Schlüsselwortsuche: Geben Sie eine Schlüsselwort (keyword) oder einen Ausdruck ein, nach dem im Überwachungsprotokoll gesucht werden soll. Die Schlüsselwort (keyword) oder der Ausdruck wird im Überwachungsprotokoll oder in der Datei, dem Ordner oder den Websites (sofern angegeben) für die Suche gesucht. Um nach Text zu suchen, der Sonderzeichen enthält, ersetzen Sie die Sonderzeichen in Ihrer Schlüsselwort (keyword) Suche durch ein Sternchen(*). Um beispielsweise nach test_search_document zu suchen, verwenden Sie test*search*document.

Wichtig

In das Feld Schlüsselwortsuche eingegebene Begriffe werden nur innerhalb von indizierten Inhalten durchsucht (Inhalt innerhalb des allgemeinen Schemas überwachen). Der Inhalt der Überwachungsdaten im Überwachungsprotokoll wird nicht nach diesen Schlüsselwörtern durchsucht.

Admin Einheiten: Wählen Sie die Dropdownliste aus, um die Verwaltungseinheiten anzuzeigen, auf die die überwachten Aktivitäten für Ihre Suche festgelegt werden sollen. Sie können eine oder mehrere Verwaltungseinheiten auswählen, auf die Ihre Suche beschränkt werden soll. Lassen Sie dieses Feld leer, um Einträge für alle Verwaltungseinheiten in Ihrem organization zurückzugeben.

Aktivitäten – Anzeigenamen: Wählen Sie die Dropdownliste aus, um die Anzeigenamen für überwachte Aktivitäten anzuzeigen, nach denen Sie suchen können. Anzeigenamen für Benutzer- und Administratoraktivitäten sind in Gruppen verwandter Aktivitäten organisiert. Mithilfe von Anzeigenamen können Sie bestimmte überwachte Aktivitäten oder den Namen der Aktivitätsgruppe auswählen, um alle Aktivitäten in der Gruppe auszuwählen. Sie können auch eine ausgewählte Aktivität auswählen, um die Auswahl aufzuheben. Um nach einem Anzeigenamen für die Aktivitäten in der Liste zu suchen, verwenden Sie das Suchfeld über der Liste.

Aktivitäten – Vorgangsnamen: Geben Sie die genauen Vorgangsnamen ein, die nach überwachten Aktivitäten gesucht werden sollen, die in Ihre Suchergebnisse eingeschlossen werden sollen. Sie können einen oder mehrere Vorgangsnamen durch Kommas getrennt eingeben. Dieses Suchkriterium ähnelt früheren Suchvorgängen, die nur in PowerShell verfügbar sind, und bietet mehr Flexibilität bei der Suche nach den benötigten Daten.

Wichtig

Vorgangsnamen müssen genau so eingegeben werden, wie sie benannt sind. Wenn Vorgangsnamen falsch eingegeben werden, werden keine Ergebnisse zurückgegeben.

Wenn Sie beispielsweise nach allen Aktivitäten im Zusammenhang mit dem Aktivieren und Deaktivieren von Informationsbarrieren für eine SharePoint-Website in Ihrem organization suchen möchten, gehen Sie wie folgt vor:

- Lesen Sie den Artikel Überwachungsaktivitäten , um den genauen Vorgangsnamen für die Aktivitäten der Informationsbarrieren zu finden, nach der Sie suchen möchten. In diesem Beispiel sind die Vorgangsnamen SPOIBIsEnabled und SPOIBIsDisabled.

- Geben Sie spoibIsEnabled,SPOIBIsDisabled in das Suchfeld des Vorgangs ein. Es wird empfohlen, die Vorgangsnamen direkt aus dem Artikel in das Vorgangssuchfeld einzufügen, um sicherzustellen, dass sie korrekt und ohne Tippfehler eingegeben werden.

Datensatztypen: Wählen Sie die Dropdownliste aus, um die Datensatztypen für überwachte Aktivitäten anzuzeigen, nach denen Sie suchen können. Sie können einen oder mehrere Datensatztypen auswählen, nach dem gesucht werden soll. Um in der Liste nach einem Datensatztyp zu suchen, verwenden Sie das Suchfeld über der Liste.

Bestimmte Datensatztypen sind bestimmten Microsoft-Diensten und -Anwendungen zugeordnet. Wenn Sie beispielsweise die Suche nach bestimmten Datensatztypen festlegen möchten, die Vertraulichkeitsbezeichnungen in Microsoft Purview Information Protection (MIP) zugeordnet sind, können Sie die Datensatztypen MIPLabel, MipAutoLabelExchangeItem, MipAutoLabelSharePointItem und MipAutoLabelSharePointPolicyLocation aus der Liste auswählen.Suchname: Geben Sie einen benutzerdefinierten Namen für Ihren Suchauftrag ein. Dieser Name wird verwendet, um Ihren Suchauftrag im Suchauftragsverlauf zu identifizieren. Wenn Sie keinen Namen eingeben, wird der Suchauftrag automatisch mit einer Kombination aus Datum und Uhrzeit benannt, die für die Suche und andere definierte Suchkriterienwerte definiert sind.

Benutzer: Wählen Sie dieses Feld aus, und wählen Sie die Namen eines oder mehrerer Benutzer aus, für die Suchergebnisse angezeigt werden sollen. In der Liste der Ergebnisse werden die Überwachungsprotokolleinträge für die ausgewählte Aktivität angezeigt, die von den Benutzern ausgeführt wurde, die Sie in diesem Feld ausgewählt haben. Lassen Sie dieses Feld leer, um die Einträge für alle Benutzer (und Dienstkonten) in Ihrer Organisation zurückzugeben.

Datei, Ordner oder Website: Geben Sie einen oder den gesamten Namen einer Datei oder eines Ordners ein, um nach Aktivitäten im Zusammenhang mit der Datei des Ordners zu suchen, der die angegebene Schlüsselwort (keyword) enthält. Dieses Suchkriterium gibt alle zugehörigen Ergebnisse für die entsprechenden Dateien, Ordner und Websites zurück. Sie können auch die URL einer Datei oder eines Ordners verwenden. Wenn Sie eine URL verwenden, stellen Sie sicher, dass der vollständige URL-Pfad eingegeben wird, oder wenn Sie einen Teil der URL eingeben, keine Sonderzeichen oder Leerzeichen enthalten (die Verwendung des Platzhalterzeichens (*) wird jedoch unterstützt). Lassen Sie dieses Feld leer, um Einträge für alle Dateien und Ordner in Ihrer Organisation zurückzugeben.

Workloads: Geben Sie Workloaddienste ein, oder suchen Sie nach Workloaddiensten, um nach Aktivitäten im Zusammenhang mit den ausgewählten Workloads zu suchen. Geben Sie den Namen einer Workload ein, um zur Workload in der Liste zu springen, oder scrollen Sie zu den Workloads, die Sie auswählen möchten.

Wählen Sie Suchen aus, um Ihren Suchauftrag zu starten. Für ein Benutzerkonto können maximal 10 Suchaufträge parallel ausgeführt werden. Wenn ein Benutzer mehr als 10 Suchaufträge benötigt, muss er warten, bis ein In Bearbeitungsauftrag einen Suchauftrag beendet oder gelöscht hat.

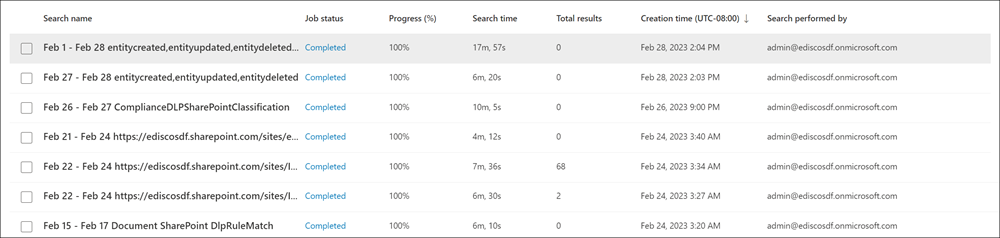

Dashboard für Suchaufträge

Aktive und abgeschlossene Suchaufträge werden im suchauftrags-Dashboard angezeigt. Die Dashboard zeigt die folgenden Informationen für jeden Suchauftrag an:

- Suchname: Der Name des Suchauftrags. Der vollständige Suchname für einen Auftrag kann angezeigt werden, indem Sie mit dem Cursor auf den Namen des Suchauftrags zeigen.

- Auftrags-status: Die status des Suchauftrags. Die status können in der Warteschlange, In Bearbeitung oder Abgeschlossen sein.

- Fortschritt (%): Der Prozentsatz des abgeschlossenen Suchauftrags.

- Suchzeit: Die Gesamtlaufzeit, die zum Abschließen des Suchauftrags verstrichen ist.

- Gesamtergebnisse: Die Gesamtanzahl der vom Suchauftrag zurückgegebenen Ergebnisse.

- Erstellungszeit: Datum und Uhrzeit der Erstellung des Suchauftrags in UTC.

- Suche durchgeführt von: Das Benutzerkonto, das den Suchauftrag erstellt hat.

Löschen Sie Suchaufträge, indem Sie den Auftrag und dann auf der Befehlsleiste Löschen auswählen. Durch das Löschen eines Suchauftrags werden die back-End-Daten, die der Suche zugeordnet sind, nicht gelöscht. Es löscht nur die Suchauftragsdefinition und das zugehörige Suchergebnis.

Um die Suchkriterien für einen vorhandenen Suchauftrag zu kopieren, wählen Sie den Auftrag aus, und klicken Sie dann auf der Befehlsleiste auf Diese Suche kopieren . Die Suchkriterien werden auf die Suchseite kopiert, und Sie können die Suchkriterien nach Bedarf für eine neue Suche ändern.

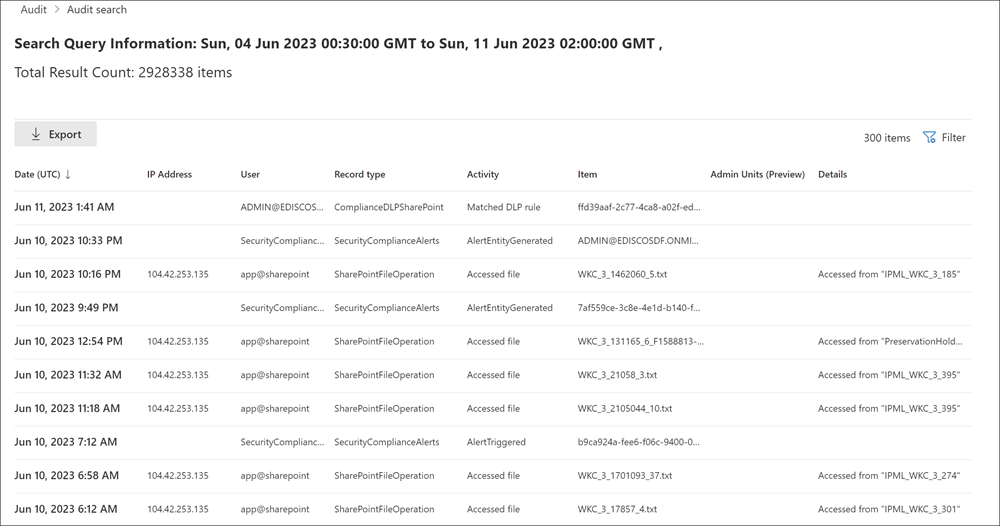

Auftragsdetails Dashboard suchen

Um Details zu einem Suchauftrag anzuzeigen, wählen Sie den Suchauftrag aus. Die Gesamtanzahl der Elemente im Auftrag ist oben im Dashboard enthalten. Die Gesamtergebniszahl zieht Duplikate ab, weshalb sie möglicherweise kleiner ist als die Anzahl der Elemente im Suchauftrag Dashboard.

Die Details des Suchauftrags Dashboard zeigt die folgenden Informationen zu den einzelnen Elementen an, die in den Suchergebnissen gesammelt wurden:

- Datum (UTC): Das Datum und die Uhrzeit der Aktivität.

- IP-Adresse: Die IP-Adresse des Geräts, das zum Ausführen der Aktivität verwendet wurde.

- Benutzer: Das Benutzerkonto, das die Aktivität ausgeführt hat.

- Datensatztyp: Der datensatztyp, der der Aktivität zugeordnet ist.

- Aktivität: Der Anzeigename der aktivität, die ausgeführt wurde.

- Element: Der Name der Datei, des Ordners oder der Website, für die die Aktivität ausgeführt wurde.

- Admin Units: Die Administratoreinheit, zu der das Benutzerkonto gehört, das die Aktivität ausgeführt hat.

- Details: Zusätzliche Details zur Aktivität.

Sie können die Suchauftragselemente mithilfe der Spaltenüberschriften sortieren oder mithilfe des Filterbereichs einen benutzerdefinierten Filter erstellen. Verwenden Sie den Filter, um die Suchauftragselemente nach bestimmten Werten für jedes der Dashboard Spaltenkriterien zu filtern. Um alle Suchauftragselemente in eine .csv Datei zu exportieren, wählen Sie auf der Befehlsleiste Exportieren aus. Der Export unterstützt Ergebnisse von bis zu 50 KB für Audit (Standard) und bis zu 500 KB (500.000 Zeilen) für Audit (Premium).

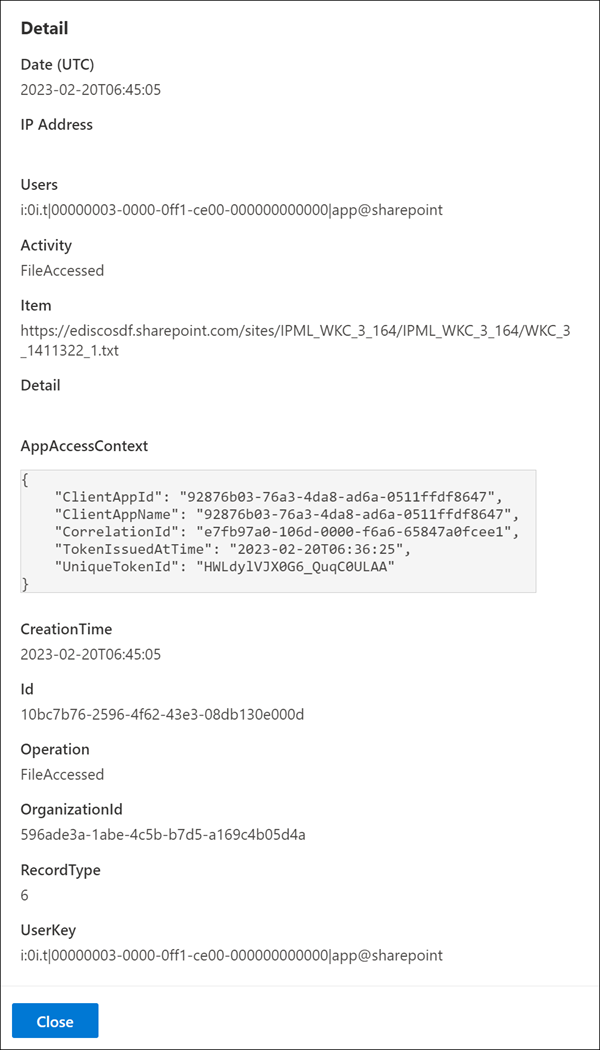

Wählen Sie eine bestimmte Aktivität aus, um weitere Details zur Aktivität in einem Flyoutfenster anzuzeigen. Im Flyoutfenster werden die zusätzlichen Informationen zur Aktivität angezeigt.

Eingrenzen des Zugriffs auf Überwachungsprotokolle mithilfe von Verwaltungseinheiten

Der Zugriff zum Durchsuchen des Überwachungsprotokolls basiert auf den Verwaltungseinheiten, die dem Benutzer zugewiesen sind, der im Complianceportal auf das Überwachungsprotokoll zugreift. Ein eingeschränkter Administrator kann nur im Bereich seiner Verwaltungseinheiten benutzergenerierte Überwachungsprotokolle durchsuchen und exportieren. Ein uneingeschränkter Administrator hat Zugriff auf alle Überwachungsprotokolle, einschließlich der Protokolle, die von Nichtbenutzer- und Systemkonten generiert wurden. Verwenden Sie das Cmdlet Search-UnifiedAuditLog , um von einem beliebigen Microsoft-Dienst aus auf bereichsbezogene Aktivitätsprotokolle zuzugreifen, einschließlich der Aktivitätsprotokolle des Exchange-Postfachs.

| Admin Einheiten, die Administratoren zugewiesen sind | Admin verfügbaren Einheiten für die bereichsbezogene Suche | Zugriff auf die Suche und den Export von Überwachungsprotokollen |

|---|---|---|

| Keine (Standard): Uneingeschränkter Administrator | Alle Verwaltungseinheiten sind verfügbar. | Zugriff auf alle Aktivitätsprotokolle über ein beliebiges Benutzer-, Nichtbenutzer- oder Systemkonto. |

| Mindestens eine Verwaltungseinheit: Eingeschränkter Administrator | Nur die dem Administrator zugewiesenen Verwaltungseinheiten sind verfügbar. | Zugriff auf Aktivitätsprotokolle von Benutzern mit einer entsprechenden Verwaltungseinheitszuweisung. |

Auf die folgenden Überwachungsaktivitäten kann nur von Suchabfragen zugegriffen werden, die von einem uneingeschränkten Administrator ausgeführt werden. Wir arbeiten daran, sicherzustellen, dass auf diese Protokolle zugegriffen werden kann, wenn sie von einem eingeschränkten Administrator abgefragt werden. Um eine vollständige Liste der Überwachungsprotokolle für diese Aktivitäten anzuzeigen, senden Sie eine Suchanforderung mit einem uneingeschränkten Administratorkonto.

| Dienst | Vorgang |

|---|---|

| Azure Information Protection | Ermittlung |

| Dynamics 365 | CrmDefaultActivity |

| Verhinderung von Datenverlust am Endpunkt | FileCreated FileCreatedOnNetworkShare FileCreatedOnRemovableMedia FileDeleted |

| Exchange | Set-Mailbox Set-MailboxPlan SupervisionBulkEmailExclusion |

| Microsoft Forms | ViewRuntimeForm |

Weitere Informationen zu Verwaltungseinheiten finden Sie unter Berechtigungen im Microsoft Purview-Complianceportal.