Installieren Sie ATA – Schritt 7

Gilt für: Advanced Threat Analytics, Version 1.9

Schritt 7: Integrieren von VPN

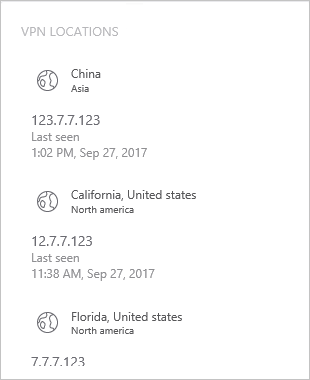

Microsoft Advanced Threat Analytics (ATA) Version 1.8 und höher kann Kontoinformationen aus VPN-Lösungen sammeln. Bei der Konfiguration enthält die Profilseite des Benutzers Informationen aus den VPN-Verbindungen, z. B. die IP-Adressen und Speicherorte, an denen Verbindungen entstanden sind. Dies ergänzt den Untersuchungsprozess durch zusätzliche Informationen zur Benutzeraktivität. Der Aufruf, um eine externe IP-Adresse an einen Speicherort aufzulösen, ist anonym. In diesem Aufruf wird kein persönlicher Bezeichner gesendet.

ATA lässt sich in Ihre VPN-Lösung integrieren, indem Sie RADIUS-Konto-Ereignisse überwachen, die an die ATA-Gateways weitergeleitet werden. Dieser Mechanismus basiert auf der standardmäßigen RADIUS-Ressourcenerfassung (RFC 2866) und die folgenden VPN-Anbieter werden unterstützt:

- Microsoft

- F5

- Cisco ASA

Wichtig

Ab September 2019 unterstützt der VPN-Geo-Standortdienst von Advanced Threat Analytics, der für die Erkennung von VPN-Standorten zuständig ist, jetzt ausschließlich TLS 1.2. Stellen Sie sicher, dass Ihr ATA Center für die Unterstützung von TLS 1.2 konfiguriert ist, da die Versionen 1.1 und 1.0 nicht mehr unterstützt werden.

Voraussetzungen

Um die VPN-Integration zu aktivieren, stellen Sie sicher, dass Sie die folgenden Parameter festlegen:

Öffnen Sie den Port UDP 1813 auf Ihren ATA-Gateways und ATA Lightweight Gateways.

Das ATA Center muss über HTTPS (Port 443) auf ti.ata.azure.com zugreifen können, damit es den Speicherort eingehender IP-Adressen abfragen kann.

Im folgenden Beispiel wird Microsoft Routing und RAS-Server (RRAS) verwendet, um den VPN-Konfigurationsprozess zu beschreiben.

Wenn Sie eine VPN-Lösung eines Drittanbieters verwenden, lesen Sie deren Dokumentation, um Anweisungen zum Aktivieren von RADIUS-Ressourcenerfassung zu erhalten.

Konfigurieren von RADIUS-Ressourcenerfassung in Ihrem VPN-System

Führen Sie auf dem RRAS-Server folgende Schritte aus.

Öffnen Sie die Konsole für Routing und Remotezugriff.

Klicken Sie mit der rechten Maustaste auf den Servernamen und wählen Sie Eigenschaften.

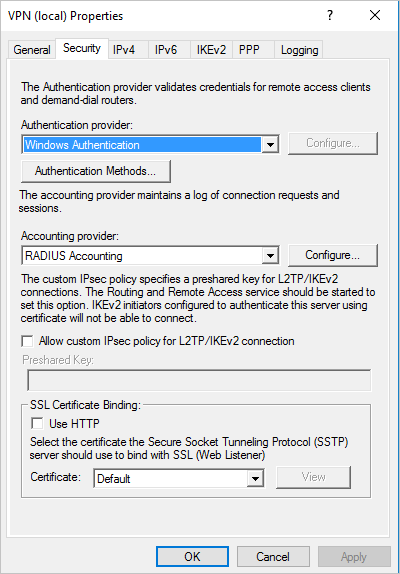

Wählen Sie auf dem Tab Sicherheit unter Kontoführungsanbieter die Option RADIUS-Kontoführung und klicken Sie auf Konfigurieren.

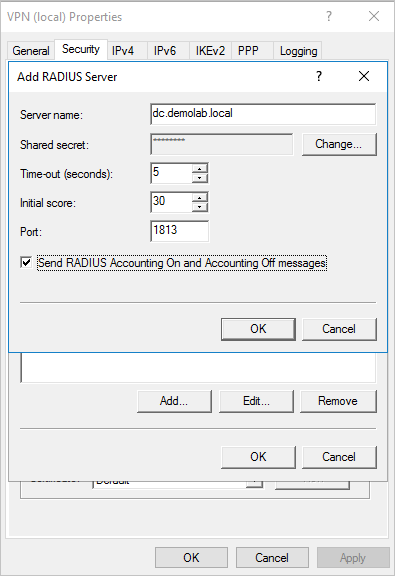

Geben Sie im Fenster RADIUS-Server hinzufügen den Servernamen des nächstgelegenen ATA-Gateways oder des ATA Lightweight Gateways ein. Stellen Sie unter Port sicher, dass der Standardwert 1813 konfiguriert ist. Klicken Sie auf Ändern und geben Sie eine neue freigegebene geheime Zeichenfolge mit alphanumerischen Zeichen ein, die Sie sich merken können. Sie müssen sie später in Ihrer ATA-Konfiguration ausfüllen. Aktivieren Sie das Kontrollkästchen Senden von RADIUS Account On- und Accounting Off-Nachrichten und aktivieren Sie OK in allen geöffneten Dialogfeldern.

Konfigurieren von VPN in ATA

ATA sammelt VPN-Daten und identifiziert, wann und wo Anmeldeinformationen über VPN verwendet werden, und integriert diese Daten in Ihre Untersuchung. Dies bietet zusätzliche Informationen, mit denen Sie Warnungen untersuchen können, die von ATA gemeldet wurden.

So konfigurieren Sie VPN-Daten in ATA:

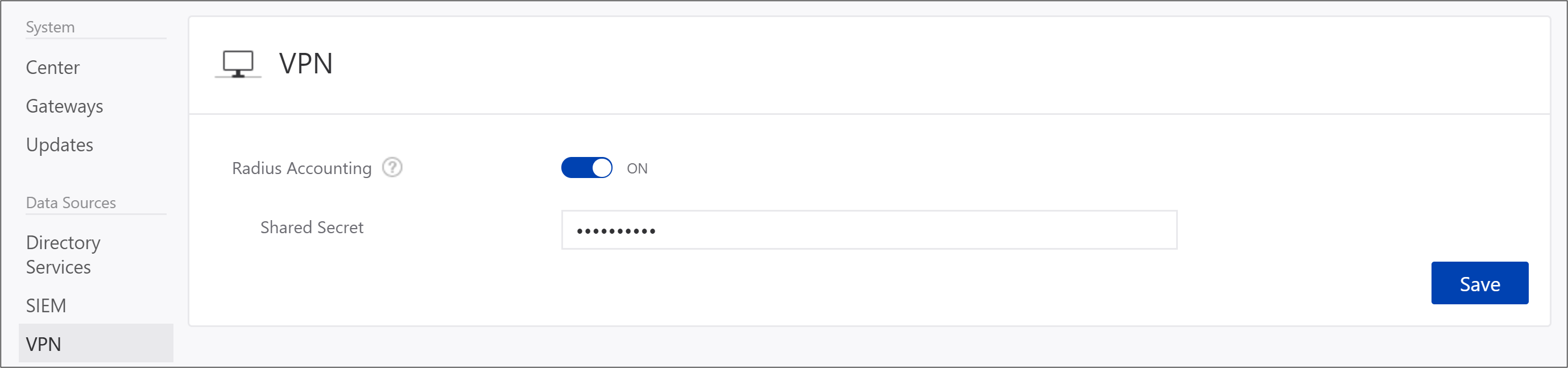

Öffnen Sie in der ATA-Konsole die ATA-Konfigurationsseite und wechseln Sie zu VPN.

Aktivieren Sie Radius-Kontoführung und geben Sie das freigegebene Geheimnis ein, das Sie zuvor auf Ihrem RRAS VPN-Server konfiguriert haben. Klicken Sie anschließend auf Speichern.

Nachdem dies aktiviert ist, lauschen alle ATA-Gateways und Lightweight Gateways auf Port 1813 für RADIUS-Kontoführungsereignisse.

Ihr Setup ist abgeschlossen und Sie können jetzt VPN-Aktivitäten auf der Profilseite des Benutzers sehen:

Nachdem das ATA-Gateway die VPN-Ereignisse empfängt und sie zur Verarbeitung an das ATA Center sendet, benötigt das ATA Center Zugriff auf ti.ata.azure.com unter Verwendung von HTTPS (Port 443), um die externen IP-Adressen in den VPN-Ereignissen an ihren geografischen Standort aufzulösen.