Authentifizierungsmethoden mit Azure Active Directory

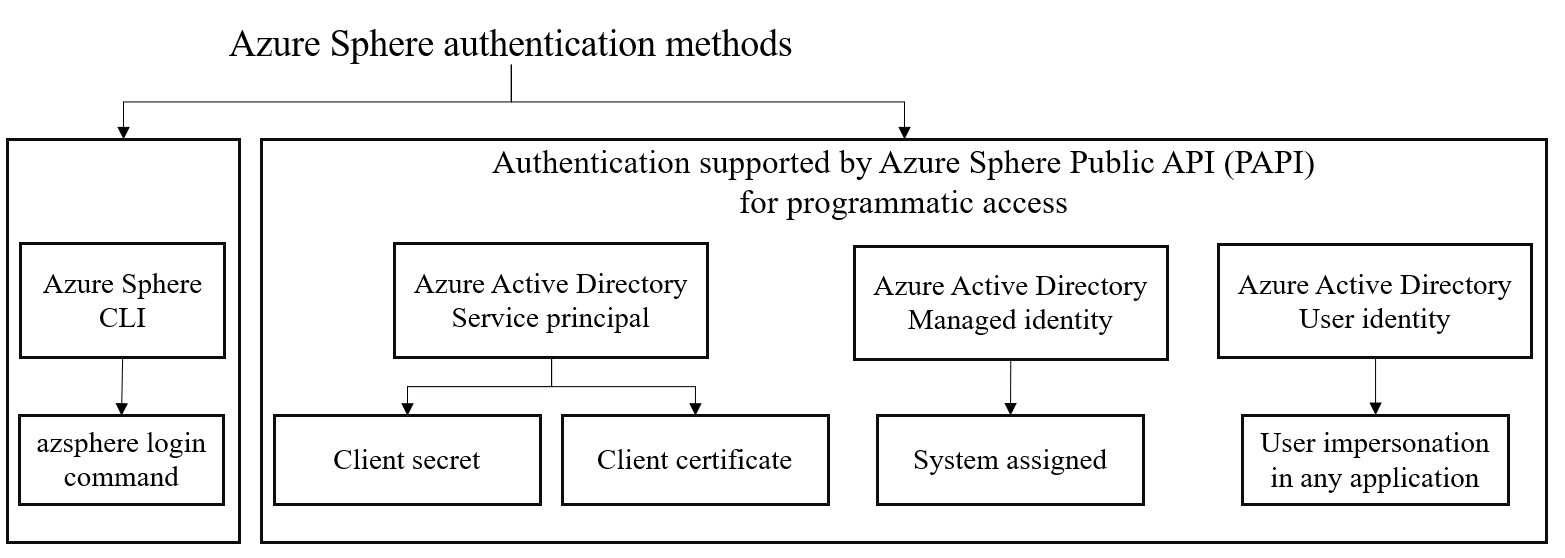

Die öffentliche Azure Sphere-API (PAPI) unterstützt mehrere Methoden der Benutzerauthentifizierung und -autorisierung in Azure Active Directory (AAD).

Mit Azure Active Directory kann ein Anwendungstoken verwendet werden, um den Zugriff auf bestimmte Azure-Ressourcen über eine Benutzer-App, einen Dienst oder ein Automatisierungstool mithilfe des Dienstprinzipals oder der verwalteten Identitätsmethode für die Authentifizierung zu authentifizieren und zugriff auf bestimmte Azure-Ressourcen zu gewähren.

Wichtig

Wenn Sie einen Dienstprinzipal erstellen, müssen Sie die generierten Anwendungsanmeldeinformationen wie geheime Clientschlüssel oder Clientzertifikate schützen. Stellen Sie sicher, dass Sie die Anwendungsanmeldeinformationen nicht in Ihren Code einschließen, oder überprüfen Sie die Anmeldeinformationen in Ihrer Quellcodeverwaltung. Alternativ können Sie die Verwendung einer verwalteten Identität in Betracht ziehen, um die Verwendung von Anmeldeinformationen zu vermeiden.

Die folgende Abbildung zeigt die unterstützten Authentifizierungsmethoden mit Azure Active Directory:

Dienstprinzipalmethode

Ein Azure-Dienstprinzipal kann so eingerichtet werden, dass ein geheimer Clientschlüssel oder ein Clientzertifikat für die Authentifizierung verwendet wird. Dienstprinzipale sind Konten, die nicht an einen bestimmten Benutzer gebunden sind, aber über berechtigungen verfügen können, die über vordefinierte Rollen zugewiesen werden. Die Authentifizierung mit einem Dienstprinzipal ist die beste Möglichkeit, sichere Skripts oder Programme zu schreiben, sodass Sie sowohl Berechtigungseinschränkungen als auch lokal gespeicherte statische Anmeldeinformationen anwenden können. Weitere Informationen finden Sie unter Azure-Dienstprinzipal.

Für Dienstprinzipale stehen zwei Optionen zur Verfügung: Geheime Clientschlüssel und Clientzertifikate. Weitere Informationen finden Sie unter Dienstprinzipalauthentifizierungsmethode.

Verwaltete Identitätsmethode

Die verwaltete Azure-Identität kann auch für die Kommunikation mit dem öffentlichen Azure Sphere-API-Dienst verwendet werden. Verwaltete Identitäten werden in verschiedenen Azure-Diensten unterstützt. Der Vorteil der Verwendung einer verwalteten Identität für die Authentifizierungsmethode für Azure-Ressourcen besteht darin, dass Sie keine geheimen Clientschlüssel oder Clientzertifikate verwalten müssen. Weitere Informationen finden Sie unter Verwaltete Identität für die Ressourcenmethode.

Benutzeridentitätsmethode

Bei verwendung dieser Methode müssen Sie sich nicht mit dem Azure Sphere-Mandanten authentifizieren. Sie können sich mit der Azure Active Directory-Benutzeridentität anmelden. Weitere Informationen finden Sie unter Benutzerauthentifizierungsmethode.

Hinzufügen der Anwendungs-ID der öffentlichen Azure Sphere-API zu Ihrem Azure-Mandanten

Zuerst müssen Sie die Anwendungs-ID der öffentlichen Azure Sphere-API ihrem Azure-Mandanten mithilfe eines einmaligen Setups hinzufügen:

Hinweis

- Verwenden Sie ein globales Administratorkonto für Ihren Azure Active Directory-Mandanten (Azure AD), um diesen Befehl auszuführen.

- Der Wert für den

AppIdParameter ist statisch. - Es wird empfohlen, für die

-DisplayNamezu verwendenAzure Sphere Public API, damit ein gemeinsamer Anzeigename mandantenübergreifend verwendet werden kann.

Öffnen Sie ein Eingabeaufforderungsfenster mit erhöhten Windows PowerShell (führen Sie Windows PowerShell als Administrator aus), und führen Sie den folgenden Befehl aus, um das Azure AD PowerShell-Modul zu installieren:

Install-Module AzureADMelden Sie sich mit einem Administratorkonto bei Azure AD PowerShell an. Geben Sie den

-TenantIdParameter an, der als Dienstprinzipal authentifiziert werden soll:Connect-AzureAD -TenantId <Azure Active Directory TenantID><Azure Active Directory TenantID> stellt die TenantID des Azure Active Directory dar. Weitere Informationen finden Sie unter Ermitteln Ihrer Azure Active Directory-Mandanten-ID.

Erstellen Sie den Dienstprinzipal, und verbinden Sie ihn mit der

Azure Sphere Public APIAnwendung, indem Sie die Anwendungs-ID der öffentlichen Azure Sphere-API angeben, wie unten beschrieben:New-AzureADServicePrincipal -AppId 7c209960-a417-423c-b2e3-9251907e63fe -DisplayName "Azure Sphere Public API"