Verwenden von EAP-TLS

Azure Sphere unterstützt die Verwendung von EAP-TLS (Extensible Authentication Protocol-Transport Layer Security) zum Herstellen einer Verbindung mit Wi-Fi Netzwerken. EAP-TLS wird über Ethernet nicht unterstützt.

EAP-TLS für Wi-Fi ist eine gängige Authentifizierungsmethode in sicherheitsorientierten Szenarien. Es bietet deutlich mehr Sicherheit als die Verwendung des SSID-Kennworts als globales Geheimnis, erfordert jedoch zusätzlichen Aufwand, um sicherzustellen, dass das Azure Sphere-Gerät und das Netzwerk ordnungsgemäß konfiguriert und authentifiziert sind.

Die EAP-TLS-Protokollspezifikation ist in RFC 5216 ausführlich beschrieben. Das Azure Sphere-Betriebssystem implementiert das EAP-TLS-Protokoll nicht direkt. stattdessen enthält sie eine Open-Source-wpa_supplicant Komponente, die das Protokoll implementiert.

Terminologie

Access Point (AP): Ein Netzwerkhardwaregerät, das es anderen Wi-Fi Geräten ermöglicht, eine Verbindung mit einem kabelgebundenen Netzwerk herzustellen.

Zertifikat: Ein öffentlicher Schlüssel und andere Metadaten, die von einer Zertifizierungsstelle signiert werden.

Zertifizierungsstelle ( CA): Eine Entität, die digitale Zertifikate signiert und ausstellt.

Zertifizierungsstellenzertifikat: Das Zertifikat der Stammzertifizierungsstelle, mit dem das Authentifizierungszertifikat des RADIUS-Servers verkettet ist. Dieser öffentliche Schlüssel kann auf dem Azure Sphere-Gerät gespeichert werden.

Clientzertifikat: Das Zertifikat und der private Schlüssel, die für die Authentifizierung beim Netzwerk verwendet werden. Das Clientzertifikat und sein gekoppelter privater Schlüssel werden auf dem Azure Sphere-Gerät gespeichert.

Schlüsselpaar: Ein kryptografisch gebundener Schlüsselsatz. In vielen Szenarien bedeutet ein Schlüsselpaar einen öffentlichen schlüssel und einen privaten Schlüssel; im EAP-TLS-Szenario von Azure Sphere gibt das Schlüsselpaar jedoch das Clientzertifikat und den zugehörigen privaten Schlüssel an.

Privater Schlüssel: Ein Schlüssel, der für keine Entität außer dem vertrauenswürdigen Besitzer verfügbar gemacht werden soll.

Public Key-Infrastruktur (PKI): Der Satz von Rollen, Richtlinien, Hardware, Software und Verfahren, die erforderlich sind, um digitale Zertifikate zu erstellen, zu verwalten, zu verteilen, zu verwenden, zu speichern und zu widerrufen und die Verschlüsselung mit öffentlichem Schlüssel zu verwalten.

Remote authentication Dial-In User Service (RADIUS): Ein Netzwerkprotokoll, das an Port 1812 arbeitet und eine zentralisierte Authentifizierungs-, Autorisierungs- und Buchhaltungsverwaltung (AAA oder Triple A) für Benutzer bereitstellt, die eine Verbindung mit einem Netzwerkdienst herstellen und diesen verwenden. Ein RADIUS-Server empfängt Authentifizierungsdaten von einem Client, überprüft sie und ermöglicht dann den Zugriff auf andere Netzwerkressourcen.

Rivest–Shamir-Adleman (RSA): Ein Kryptosystem mit öffentlichem Schlüssel, das auf RFC 3447 basiert).

Supplicant: Der Drahtlose Client. Das Azure Sphere-Gerät ist ein Bittsteller.

Übersicht über die EAP-TLS-Authentifizierung

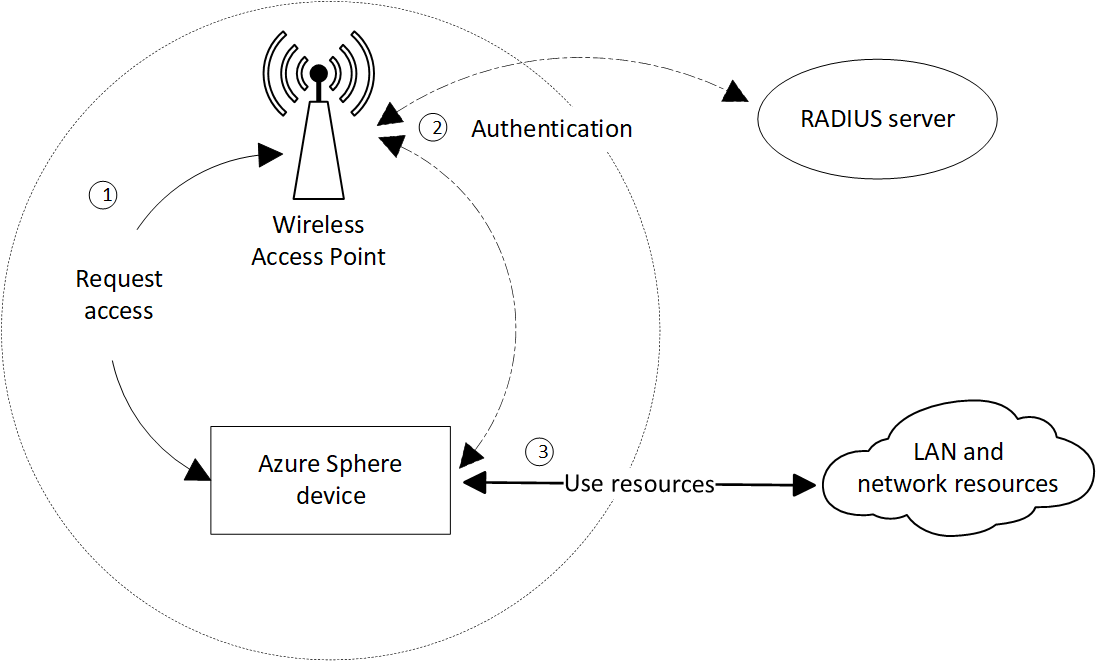

Das folgende Diagramm fasst den Prozess zusammen, bei dem ein Azure Sphere-Gerät das EAP-TLS-Protokoll für die Authentifizierung verwendet.

Wenn ein Azure Sphere-Gerät Zugriff auf eine Netzwerkressource benötigt, kontaktiert es einen Drahtlosen Zugriffspunkt (AP). Nach Erhalt der Anforderung fragt der AP nach der Identität des Geräts und kontaktiert dann den RADIUS-Server, um den Authentifizierungsprozess zu initiieren. Für die Kommunikation zwischen dem Zugriffspunkt und dem Gerät wird das EAPOL-Protokoll (EAP-Kapselung über LAN) verwendet.

Der Zugriffspunkt decodiert die EAPOL-Nachrichten in das RADIUS-Format und sendet sie an den RADIUS-Server. Der RADIUS-Server stellt Authentifizierungsdienste für das Netzwerk an Port 1812 bereit. Das Azure Sphere-Gerät und der RADIUS-Server führen den Authentifizierungsprozess über den Zugriffspunkt aus, der die Nachrichten von einem an den anderen weitergibt. Nach Abschluss der Authentifizierung sendet der RADIUS-Server eine status Nachricht an das Gerät. Wenn die Authentifizierung erfolgreich ist, öffnet der Server den Port für das Azure Sphere-Gerät.

Nach erfolgreicher Authentifizierung kann das Azure Sphere-Gerät auf andere Netzwerk- und Internetressourcen zugreifen.

Serverauthentifizierung und Geräteauthentifizierung beschreiben den Authentifizierungsprozess ausführlicher.

Serverauthentifizierung

Die Serverauthentifizierung ist der erste Schritt bei der gegenseitigen EAP-TLS-Authentifizierung. Bei der gegenseitigen Authentifizierung authentifiziert der RADIUS-Server nicht nur das Gerät, sondern auch den Server. Die Serverauthentifizierung ist nicht unbedingt erforderlich, aber es wird dringend empfohlen, dass Sie Ihr Netzwerk und Ihre Geräte so konfigurieren, dass sie unterstützt werden. Die Serverauthentifizierung trägt dazu bei, dass ein nicht autorisierter oder betrügerer Server die Sicherheit des Netzwerks nicht gefährden kann.

Um die Serverauthentifizierung zu aktivieren, muss Ihr RADIUS-Server über ein Serverauthentifizierungszertifikat verfügen, das von einer Zertifizierungsstelle signiert ist. Das Serverauthentifizierungszertifikat ist ein "Blatt" am Ende der Zertifikatkette des Servers, die optional eine Zwischenzertifizierungsstelle enthalten kann und schließlich in einer Stammzertifizierungsstelle endet.

Wenn ein Gerät Zugriff anfordert, sendet der Server die gesamte Zertifikatkette an das Gerät. Azure Sphere erzwingt keine Überprüfungen der Zeitüberprüfung für das Serverauthentifizierungszertifikat oder die Kette, da das Gerät die Betriebssystemzeit erst mit einer gültigen Zeitquelle synchronisieren kann, wenn es sich beim Netzwerk authentifiziert hat. Wenn das Gerät so konfiguriert ist, dass es einer Stammzertifizierungsstelle vertraut, die der Stammzertifizierungsstelle des Servers entspricht, wird die Identität des Servers überprüft. Wenn das Gerät nicht über eine entsprechende Stammzertifizierungsstelle verfügt, schlägt die Serverauthentifizierung fehl, und das Gerät kann nicht auf Netzwerkressourcen zugreifen. Sie müssen die RootCA auf dem Gerät von Zeit zu Zeit aktualisieren können, wie unter Aktualisieren eines Stammzertifizierungsstellenzertifikats beschrieben.

Geräteauthentifizierung

Nach Abschluss der Serverauthentifizierung sendet das Gerät sein Clientzertifikat, um seine Anmeldeinformationen einzurichten. Das Gerät kann auch eine Client-ID übergeben. Bei der Client-ID handelt es sich um optionale Informationen, die für einige Netzwerke möglicherweise für die Authentifizierung erforderlich sind.

Die spezifischen Anforderungen für die erfolgreiche Geräteauthentifizierung können variieren, je nachdem, wie Ihr bestimmtes Netzwerk konfiguriert ist. Der Netzwerkadministrator kann zusätzliche Informationen anfordern, um die Gültigkeit Ihrer Azure Sphere-Geräte nachzuweisen. Unabhängig von der Konfiguration müssen Sie in der Lage sein, das Gerätezertifikat von Zeit zu Zeit zu aktualisieren, wie unter Aktualisieren eines Clientzertifikats beschrieben.

Azure Sphere EAP-TLS-Plattform

Die EAP-TLS-Plattform von Azure Sphere bietet die folgenden Funktionen für die Netzwerkkonfiguration und -verwaltung:

- Laden Sie ein . PEM-Datei, die das Clientzertifikat und den privaten Schlüssel des Geräts für Wi-Fi EAP-TLS-Verbindungen enthält.

- Konfigurieren Sie die Wi-Fi-Schnittstelle für die Verwendung von EAP-TLS. Das. Die PEM-Datei, die das Clientzertifikat des Geräts enthält, muss auf dem Gerät vorhanden sein.

- Stellen Sie eine Verbindung mit einem vorhandenen Nicht-EAP-TLS-Netzwerk her, um ein Gerätezertifikat und einen privaten Schlüssel abzurufen, ein EAP-TLS-Netzwerk zu aktivieren und eine Verbindung mit dem EAP-TLS-Netzwerk herzustellen.

- Ermöglichen Sie Anwendungen die Verwendung des DAA-Zertifikats (Device Authentication and Attestation), das für HTTPS-Verbindungen verwendet wird, um sich bei einem Zertifikatspeicher zu authentifizieren.

- WifiConfig-API zum Verwalten von Wi-Fi Netzwerken.

- Certstore-API zum Verwalten von Zertifikaten.

Alle anderen EAP-TLS-Netzwerkkomponenten liegen in der Verantwortung des lokalen Netzwerkadministrators.

EAP-TLS-Netzwerkeinrichtung

Die Einrichtung des EAP-TLS-Netzwerks liegt in der Verantwortung Ihres Netzwerkadministrators. Der Netzwerkadministrator muss die Public-Key-Infrastruktur (PKI) definieren und sicherstellen, dass alle Netzwerkkomponenten ihren Richtlinien entsprechen. Die Netzwerkeinrichtung und -konfiguration umfasst unter anderem die folgenden Aufgaben:

- Richten Sie den RADIUS-Server ein, erwerben und installieren Sie das Zertifizierungsstellenzertifikat, und legen Sie die Kriterien für ein Gerät fest, um seine Identität nachzuweisen.

- Konfigurieren Sie Ihre Azure Sphere-Geräte mit der Stammzertifizierungsstelle des RADIUS-Servers, damit sie den Server authentifizieren können.

- Rufen Sie ein Clientzertifikat und einen privaten Schlüssel für jedes Gerät ab, und laden Sie sie auf das Gerät.

Der Erwerb und die Bereitstellung von EAP-TLS-Zertifikaten beschreibt, wie Zertifikate in verschiedenen Netzwerkszenarien abgerufen und bereitgestellt werden.

Das Zertifikat und der private Schlüssel für die Clientauthentifizierung müssen im PEM-Format bereitgestellt werden. Der private Schlüssel kann in der PKCS1- oder PKCS8-Syntax mit oder ohne symmetrisches Schlüsselkennwort für den privaten Schlüssel bereitgestellt werden. Das Zertifikat der Stammzertifizierungsstelle muss auch im PEM-Format bereitgestellt werden.

In der folgenden Tabelle sind die Informationen aufgeführt, die beim Konfigurieren eines EAP-TLS-Netzwerks für Azure Sphere verwendet werden.

| Artikel | Beschreibung | Details |

|---|---|---|

| Clientzertifikat | Signiertes Zertifizierungsstellenzertifikat, das den öffentlichen Schlüssel für das Clientzertifikat enthält. Erforderlich. | Maximale Größe: 8 KiB Maximale Länge der Bezeichnerzeichenfolge: 16 Zeichen |

| Privater Clientschlüssel | Privater Schlüssel, der mit dem Clientzertifikat gekoppelt ist. Erforderlich. | Maximale Größe: 8 Kib RSA unterstützt; ECC-Schlüssel werden nicht unterstützt. |

| Kennwort für privaten Clientschlüssel | Kennwort, das zum Verschlüsseln des privaten Clientschlüssels verwendet wird. Optional. | Mindestgröße: 1 Byte Maximale Größe: 256 Bytes Leere Zeichenfolge und NULL-Zeichenfolge werden als identisch interpretiert. |

| Client-ID | ASCII-Zeichenfolge, die an den RADIUS-Server übergeben wird und zusätzliche Informationen zum Gerät bereitstellt. Erforderlich für einige EAP-TLS-Netzwerke. | Maximale Größe: 254 Bytes Format: user@domainname.com |

| Zertifikat der Stammzertifizierungsstelle | Stammzertifizierungsstellenzertifikat des Authentifizierungszertifikats des RADIUS-Servers. Muss auf jedem Gerät konfiguriert werden. Optional, aber dringend empfohlen; Wenden Sie sich an Ihren Netzwerkadministrator. | Maximale Größe: 8 KiB Maximale Länge der Bezeichnerzeichenfolge: 16 Zeichen |

Wichtig

Die gesamte PKI- und RADIUS-Servereinrichtung für Ihr Netzwerk, einschließlich der Verwaltung des Zertifikatablaufs, liegt in Ihrer Verantwortung.