Tutorial: Schützen von Anmeldeereignissen für Benutzer*innen mit der Multi-Faktor-Authentifizierung in Microsoft Entra

Bei der Multi-Faktor-Authentifizierung wird von Benutzer*innen im Rahmen eines Anmeldeereignisses eine zusätzliche Art der Identifizierung angefordert. Dabei kann es sich beispielsweise um die Eingabe eines Codes auf dem Smartphone oder um einen Fingerabdruckscan handeln. Durch Erzwingen einer zweiten Form der Identifizierung wird die Sicherheit erhöht, weil dieses zusätzliche Verfahren von einem Angreifer nicht ohne Weiteres nachvollzogen bzw. dupliziert werden kann.

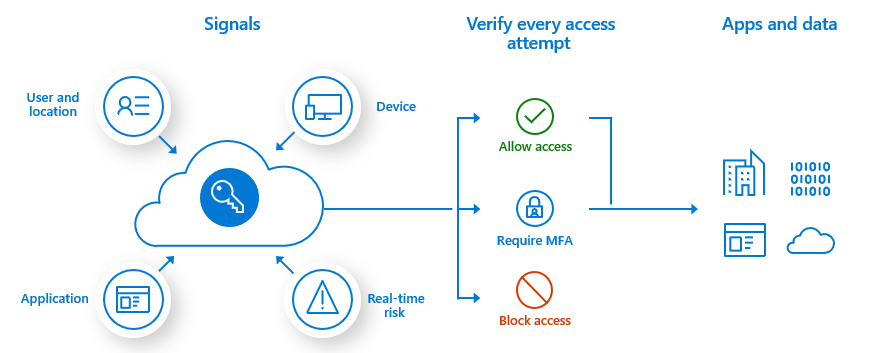

Mithilfe der Multi-Faktor-Authentifizierung und Richtlinien für bedingten Zugriff in Microsoft Entra können Benutzer*innen während bestimmter Anmeldeereignisse flexibel zur MFA aufgefordert werden.

Wichtig

In diesem Tutorial wird für Administratoren veranschaulicht, wie die Multi-Faktor-Authentifizierung in Microsoft Entra aktiviert wird. Informationen zum Durchlaufen der Multi-Faktor-Authentifizierung als Benutzer*in finden Sie unter Anmelden bei Ihrem Geschäfts-, Schul- oder Unikonto mithilfe Ihrer zweistufigen Überprüfungsmethode.

Wenn Ihr IT-Team die Verwendung der Multi-Faktor-Authentifizierung in Microsoft Entra nicht aktiviert hat oder Sie Probleme bei der Anmeldung haben, wenden Sie sich an Ihren Helpdesk.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen Sie eine Richtlinie für bedingten Zugriff, um die Multi-Faktor-Authentifizierung in Microsoft Entra für eine Gruppe von Benutzer*innen zu aktivieren.

- Konfigurieren der Richtlinienbedingungen zum Initiieren der MFA

- Testen Sie die Konfiguration und Verwendung der Multi-Faktor-Authentifizierung als Benutzer*in.

Voraussetzungen

Für dieses Tutorial benötigen Sie die folgenden Ressourcen und Berechtigungen:

Funktionierender Microsoft Entra-Mandant, für den P1-Lizenzen oder Testlizenzen für Microsoft Entra ID aktiviert sind.

- Sie können einen Mandanten kostenlos erstellen, falls erforderlich.

Ein Konto mit den Berechtigungen Bedingter Zugriff Administrator, Sicherheitsadministrator oder Globaler Administrator. Einige MFA-Einstellungen können auch von einem Authentifizierungsrichtlinienadministrator verwaltet werden. Weitere Informationen finden Sie unter Authentifizierungsrichtlinienadministrator.

Ein Nicht-Administratorkonto mit einem Ihnen bekannten Kennwort. Für dieses Tutorial haben wir ein solches Konto mit dem Namen testuser erstellt. In diesem Tutorial testen Sie die Umgebung für Endbenutzer*innen im Hinblick auf das Konfigurieren und Verwenden der Multi-Faktor-Authentifizierung in Microsoft Entra.

- Weitere Informationen zum Erstellen eines Kontos für Benutzer*innen finden Sie unter Hinzufügen oder Löschen von Benutzer*innen mithilfe von Microsoft Entra ID.

Eine Gruppe, der der Benutzer ohne Administratorrechte angehört. Für dieses Tutorial haben wir eine solche Gruppe mit dem Namen MFA-Test-Group erstellt. In diesem Tutorial aktivieren Sie die Multi-Faktor-Authentifizierung in Microsoft Entra für diese Gruppe.

- Weitere Informationen zum Erstellen einer Gruppe finden Sie unter Erstellen einer Basisgruppe und Hinzufügen von Mitgliedern mithilfe von Microsoft Entra ID.

Erstellen der Richtlinie für bedingten Zugriff

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Es empfiehlt sich, die Multi-Faktor-Authentifizierung in Microsoft Entra mit Richtlinien für bedingten Zugriff zu aktivieren und zu verwenden. Der bedingte Zugriff ermöglicht das Erstellen und Definieren von Richtlinien, die auf Anmeldeereignisse reagieren und zusätzliche Aktionen anfordern, bevor einem Benutzer der Zugriff auf eine Anwendung oder einen Dienst gewährt wird.

Richtlinien für bedingten Zugriff können auf bestimmte Benutzer, Gruppen und Apps angewendet werden. Ziel ist es, Ihre Organisation zu schützen und gleichzeitig die richtigen Zugriffsebenen für die Benutzer bereitzustellen, die Zugriff benötigen.

In diesem Tutorial wird eine einfache Richtlinie für bedingten Zugriff erstellt, um zur MFA aufzufordern, wenn Benutzer*innen sich anmelden. In einem späteren Tutorial dieser Reihe wird die Multi-Faktor-Authentifizierung in Microsoft Entra mithilfe einer risikobasierten Richtlinie für bedingten Zugriff konfiguriert.

Erstellen Sie zunächst eine Richtlinie für bedingten Zugriff, und weisen Sie Ihre Benutzertestgruppe zu:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

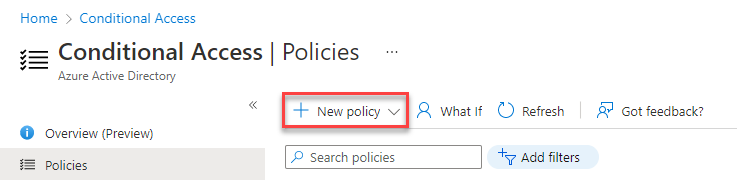

Navigieren Sie zu Schutz>Bedingter Zugriff, und wählen Sie + Neue Richtlinie und dann Neue Richtlinie erstellen aus.

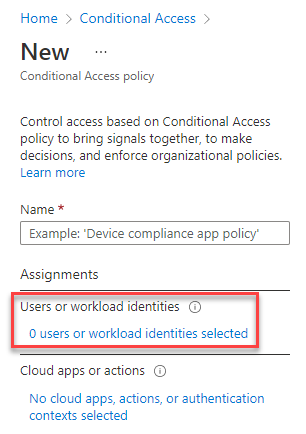

Geben Sie einen Namen für die Richtlinie ein (beispielsweise MFA Pilot).

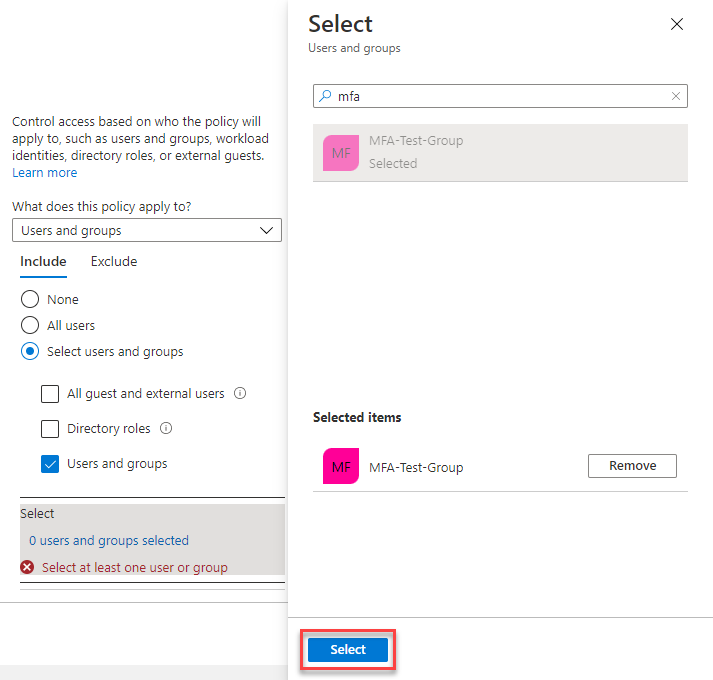

Wählen Sie im Bereich Zuweisungen unter Benutzer oder Workloadidentitäten den aktuellen Wert aus.

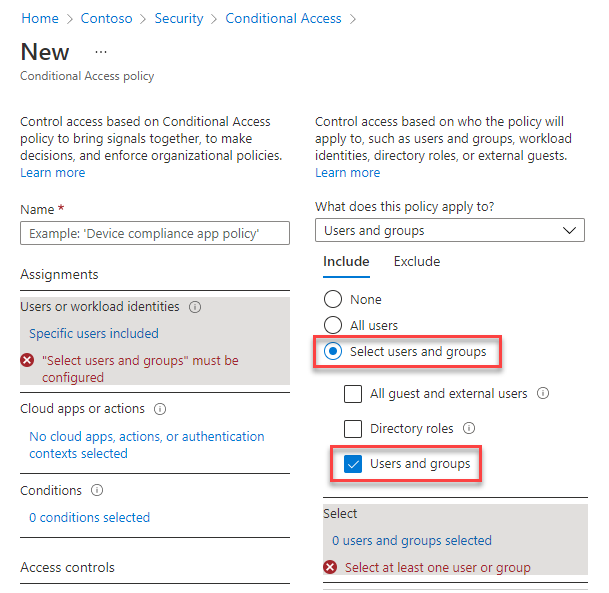

Überprüfen Sie, ob unter Wofür gilt diese Richtlinie? die Option Benutzer und Gruppen ausgewählt ist.

Wählen Sie unter Einschließen die Option Benutzer und Gruppen auswählen und dann Benutzer und Gruppen aus.

Die (im nächsten Schritt angezeigte) Liste der Benutzer und Gruppen wird automatisch geöffnet, da noch keine Benutzer und Gruppen zugewiesen sind.

Navigieren Sie zu Ihrer Microsoft Entra-Gruppe (etwa MFA-Test-Group), und wählen Sie die Gruppe und anschließend Auswählen aus.

Wir haben die Gruppe ausgewählt, auf die die Richtlinie angewendet werden soll. Im nächsten Abschnitt konfigurieren wir die Bedingungen für die Anwendung der Richtlinie.

Konfigurieren der Bedingungen für die Multi-Faktor-Authentifizierung

Nachdem Sie nun die Richtlinie für bedingten Zugriff erstellt und eine Benutzertestgruppe zugewiesen haben, müssen die Cloud-Apps oder -aktionen zum Auslösen der Richtlinie definiert werden. Bei diesen Cloud-Apps oder -aktionen handelt es sich um Szenarien, die eine zusätzliche Verarbeitung erfordern sollen, wie etwa die Aufforderung zur Multi-Faktor-Authentifizierung. So können Sie beispielsweise festlegen, dass für den Zugriff auf eine Finanzanwendung oder für die Verwendung von Verwaltungstools eine zusätzliche Authentifizierung erforderlich ist.

Konfigurieren von Apps mit Multi-Faktor-Authentifizierung

Konfigurieren Sie die Richtlinie für bedingten Zugriff für dieses Tutorial so, dass die Multi-Faktor-Authentifizierung erforderlich ist, wenn Benutzer*innen sich anmelden.

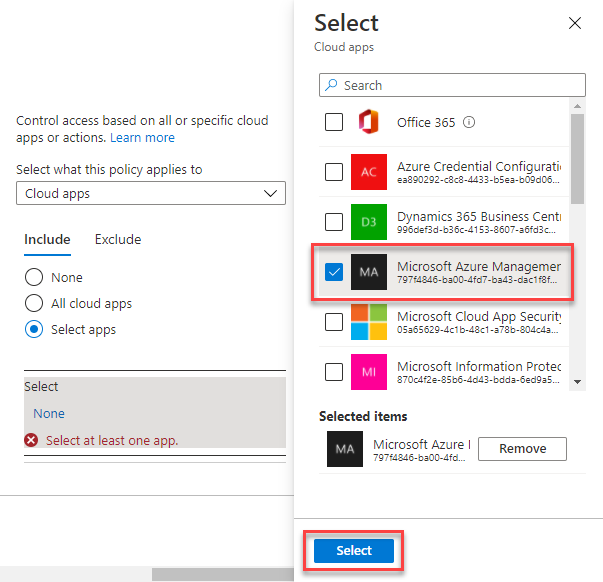

Wählen Sie unter Cloud-Apps oder -aktionen den aktuellen Wert aus, und überprüfen Sie dann unter Wählen Sie aus, worauf diese Richtlinie angewendet werden soll., ob die Option Cloud-Apps ausgewählt ist.

Wählen Sie unter Einschließen die Option Apps auswählen aus.

Die (im nächsten Schritt angezeigte) App-Liste wird automatisch geöffnet, da noch keine Apps zugewiesen sind.

Tipp

Sie können auswählen, ob die Richtlinie für bedingten Zugriff auf alle Cloud-Apps (Alle Cloud-Apps) oder nur auf bestimmte Apps (Apps auswählen) angewendet werden soll. Sie haben auch die Möglichkeit, bestimmte Apps aus der Richtlinie auszuschließen.

Durchsuchen Sie die Liste der verfügbaren Anmeldeereignisse, die verwendet werden können. Wählen Sie für dieses Tutorial die Option Windows Azure Dienstverwaltungs-API aus, sodass die Richtlinie auf Anmeldeereignisse angewendet wird. Klicken Sie anschließend auf Auswählen.

Konfigurieren der Multi-Faktor-Authentifizierung für den Zugriff

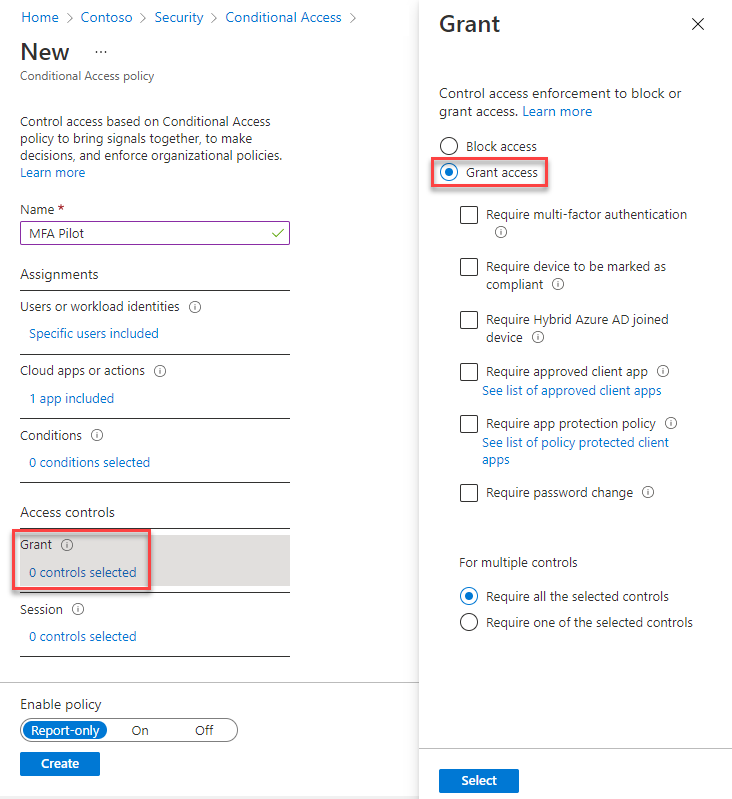

Als Nächstes konfigurieren wir die Zugriffssteuerungen. Mit Zugriffssteuerungen können Sie die Anforderungen definieren, die erfüllt sein müssen, damit einem Benutzer Zugriff gewährt wird. Dazu müssen sie möglicherweise eine genehmigte Client-App oder ein in Microsoft Entra ID eingebundenes Hybridgerät verwenden.

In diesem Tutorial konfigurieren Sie die Zugriffssteuerungen so, dass die Multi-Faktor-Authentifizierung während eines Anmeldeereignisses erforderlich ist.

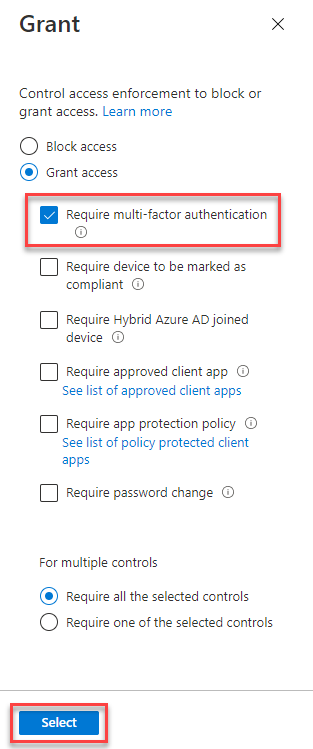

Wählen Sie im Bereich Zugriffssteuerungen unter Gewähren den aktuellen Wert aus, und klicken Sie dann auf Zugriff gewähren.

Wählen Sie zunächst Erfordert Multi-Faktor-Authentifizierung und dann Auswählen aus.

Aktivieren der Richtlinie

Richtlinien für bedingten Zugriff können auf Nur Bericht festgelegt werden, wenn Sie ermitteln möchten, welche Auswirkungen die Konfiguration auf die Benutzer hätte, oder auf Aus, wenn Sie die Richtlinie nicht sofort verwenden möchten. Da in diesem Tutorial eine Testgruppe von Benutzer*innen als Zielgruppe verwendet wird, aktivieren wir als Nächstes die Richtlinie und testen anschließend die Multi-Faktor-Authentifizierung in Microsoft Entra.

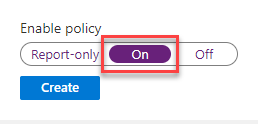

Wählen Sie unter Richtlinie aktivieren die Option An aus.

Wählen Sie Erstellen aus, um die Richtlinie für bedingten Zugriff anzuwenden.

Testen der Multi-Faktor-Authentifizierung in Microsoft Entra

In diesem Abschnitt sehen wir uns die Richtlinie für bedingten Zugriff sowie die Multi-Faktor-Authentifizierung in Microsoft Entra in Aktion an.

Melden Sie sich zunächst bei einer Ressource an, für die keine MFA erforderlich ist:

Öffnen Sie ein neues Browserfenster im InPrivate- oder Inkognitomodus, und navigieren Sie zu https://account.activedirectory.windowsazure.com.

Die Verwendung eines privaten Modus für Ihren Browser verhindert, dass sich vorhandene Anmeldeinformationen auf dieses Anmeldeereignis auswirken.

Melden Sie sich mit Ihrem Testbenutzer ohne Administratorrechte an (beispielsweise testuser). Achten Sie darauf, dass Sie

@und den Domänennamen für das Benutzerkonto einschließen.Wenn Sie sich zum ersten Mal bei diesem Konto anmelden, werden Sie aufgefordert, das Kennwort zu ändern. Es gibt jedoch keine Aufforderung, die Multi-Faktor-Authentifizierung zu konfigurieren oder zu verwenden.

Schließen Sie das Browserfenster.

Sie haben die Richtlinie für bedingten Zugriff so konfiguriert, dass bei der Anmeldung eine zusätzliche Authentifizierung erforderlich ist. Aufgrund dieser Konfiguration werden Sie aufgefordert, die Multi-Faktor-Authentifizierung in Microsoft Entra zu verwenden oder eine Methode zu konfigurieren, sofern dies noch nicht geschehen ist. Testen Sie diese neue Anforderung, indem Sie sich beim Microsoft Entra Admin Center anmelden:

Öffnen Sie ein neues Browserfenster im InPrivate- oder Inkognitomodus, und melden Sie sich beim Microsoft Entra Admin Center an.

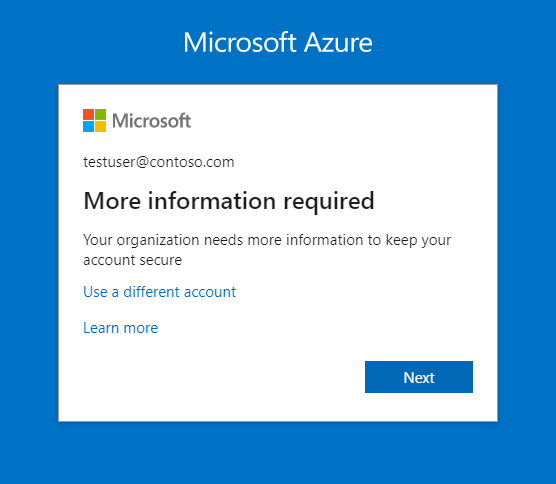

Melden Sie sich mit Ihrem Testbenutzer ohne Administratorrechte an (beispielsweise testuser). Achten Sie darauf, dass Sie

@und den Domänennamen für das Benutzerkonto einschließen.Sie müssen sich für die Multi-Faktor-Authentifizierung in Microsoft Entra registrieren und diese verwenden.

Klicken Sie auf Weiter, um den Prozess zu starten.

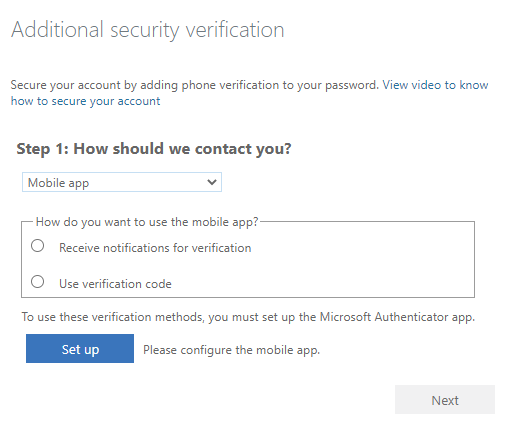

Sie können ein Telefon für Authentifizierung, ein Bürotelefon oder eine mobile App für die Authentifizierung konfigurieren. Das Telefon für Authentifizierung unterstützt SMS und Telefonanrufe, das Bürotelefon Anrufe an Nummern mit Durchwahl, und die mobile App unterstützt die Verwendung einer mobilen App zum Empfangen von Benachrichtigungen für die Authentifizierung oder zum Generieren von Authentifizierungscodes.

Führen Sie die Anweisungen auf dem Bildschirm aus, um die von Ihnen ausgewählte Methode der Multi-Faktor-Authentifizierung zu konfigurieren.

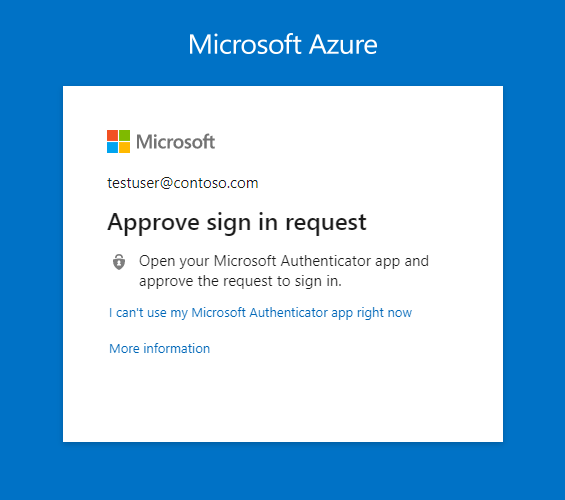

Schließen Sie das Browserfenster, und melden Sie sich erneut beim Microsoft Entra Admin Center an, um die von Ihnen konfigurierte Authentifizierungsmethode zu testen. Wenn Sie beispielsweise eine mobile App für die Authentifizierung konfiguriert haben, sollte eine Eingabeaufforderung wie die folgende angezeigt werden.

Schließen Sie das Browserfenster.

Bereinigen von Ressourcen

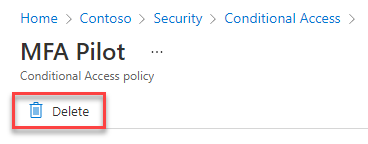

Wenn Sie die Richtlinie für bedingten Zugriff, die im Rahmen dieses Tutorials zum Aktivieren von Azure Multi-Factor Authentication konfiguriert wurde, nicht mehr benötigen, löschen Sie die Richtlinie wie folgt:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

Navigieren Sie zu Schutz>Bedingter Zugriff, und wählen Sie die von Ihnen erstellte Richtlinie aus, z. B. MFA Pilot.

Wählen Sie Löschen aus, und bestätigen Sie den Löschvorgang der Richtlinie.

Nächste Schritte

In diesem Tutorial haben Sie die Multi-Faktor-Authentifizierung in Microsoft Entra mithilfe von Richtlinien für bedingten Zugriff für eine ausgewählte Gruppe von Benutzer*innen aktiviert. Sie haben Folgendes gelernt:

- Erstellen Sie eine Richtlinie für bedingten Zugriff, um die Multi-Faktor-Authentifizierung in Microsoft Entra für eine Gruppe von Microsoft Entra-Benutzer*innen zu aktivieren.

- Konfigurieren Sie die Richtlinienbedingungen zum Anfordern der Multi-Faktor-Authentifizierung.

- Testen Sie die Konfiguration und Verwendung der Multi-Faktor-Authentifizierung als Benutzer*in.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für