Konfigurieren von End-to-End-TLS mit Application Gateway im Azure-Portal

In diesem Artikel wird beschrieben, wie Sie das Azure-Portal zum Konfigurieren der End-to-End-TLS-Verschlüsselung (Transport Layer Security), vorher als SSL-Verschlüsselung (Secure Sockets Layer) bekannt, mit einer Azure Application Gateway v1-SKU verwenden.

Hinweis

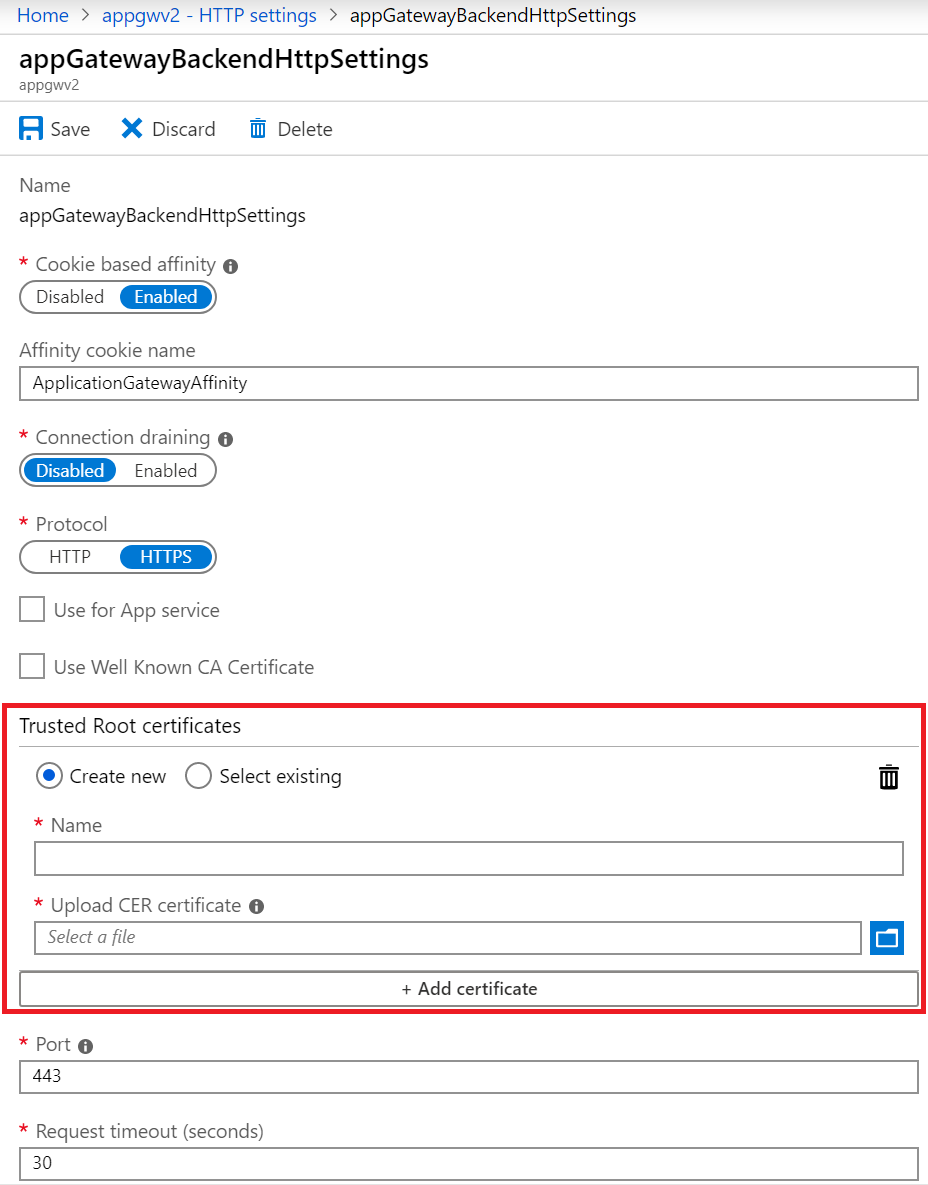

Zum Aktivieren der End-to-End-Konfiguration mit einer Application Gateway v2-SKU sind vertrauenswürdige Stammzertifikate erforderlich.

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Voraussetzungen

Zum Konfigurieren von End-to-End-TLS mit einem Anwendungsgateway benötigen Sie ein Zertifikat für das Gateway. Auch für die Back-End-Server sind Zertifikate erforderlich. Das Gatewayzertifikat wird zum Ableiten eines symmetrischen Schlüssels gemäß der Spezifikation des TLS-Protokolls verwendet. Der symmetrische Schlüssel wird dann zum Verschlüsseln und Entschlüsseln des Datenverkehrs mit dem Gateway verwendet.

Für die End-to-End-TLS-Verschlüsselung müssen die richtigen Back-End-Server explizit im Anwendungsgateway zugelassen werden. Um diesen Zugriff zu erlauben, laden Sie das öffentliche Zertifikat der Back-End-Server (auch als Authentifizierungszertifikate (v1) oder vertrauenswürdige Stammzertifikate (v2) bezeichnet) auf das Anwendungsgateway hoch. Durch das Hinzufügen des Zertifikats wird sichergestellt, dass das Anwendungsgateway nur mit bekannten Back-End-Instanzen kommuniziert. Außerdem wird mit dieser Konfiguration die End-to-End-Kommunikation geschützt.

Wichtig

Wenn Sie eine Fehlermeldung für das Backend-Server-Zertifikat erhalten, überprüfen Sie, ob der Common Name (CN) des Frontend-Zertifikats mit dem CN des Backend-Zertifikats übereinstimmt. Weitere Informationen finden Sie unter Vertrauenswürdigen Stammzertifikaten

Weitere Informationen finden Sie unter Übersicht über TLS-Beendigung und End-to-End-TLS mit Application Gateway.

Erstellen eines neuen Anwendungsgateways mit End-to-End-TLS

Sie müssen zunächst die TLS-Terminierung beim Erstellen eines neuen Anwendungsgateways aktivieren, um ein neues Anwendungsgateway mit End-to-End-TLS-Verschlüsselung zu erstellen. Durch diese Aktion wird die TLS-Verschlüsselung für die Kommunikation zwischen dem Client und dem Anwendungsgateway aktiviert. Anschließend müssen Sie die Zertifikate für die Back-End-Server in den HTTP-Einstellungen der Liste der sicheren Empfänger hinzufügen. Durch diese Konfiguration wird die TLS-Verschlüsselung für die Kommunikation zwischen dem Anwendungsgateway und den Back-End-Servern aktiviert. Damit wird die End-to-End-TLS-Verschlüsselung eingerichtet.

Aktivieren der TLS-Terminierung beim Erstellen eines neuen Anwendungsgateways

Weitere Informationen finden Sie unter Aktivieren der TLS-Terminierung beim Erstellen eines neuen Anwendungsgateways.

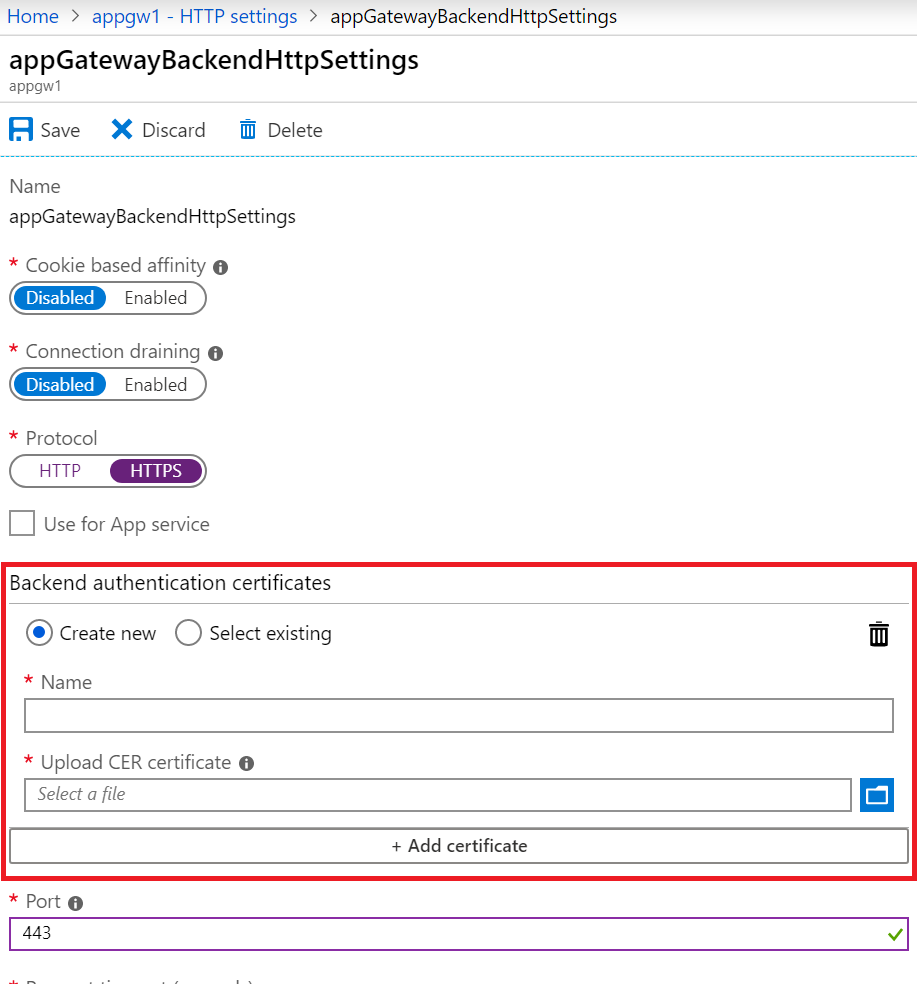

Hinzufügen von Authentifizierungs-/Stammzertifikaten für Back-End-Server

Wählen Sie Alle Ressourcen und dann myAppGateway aus.

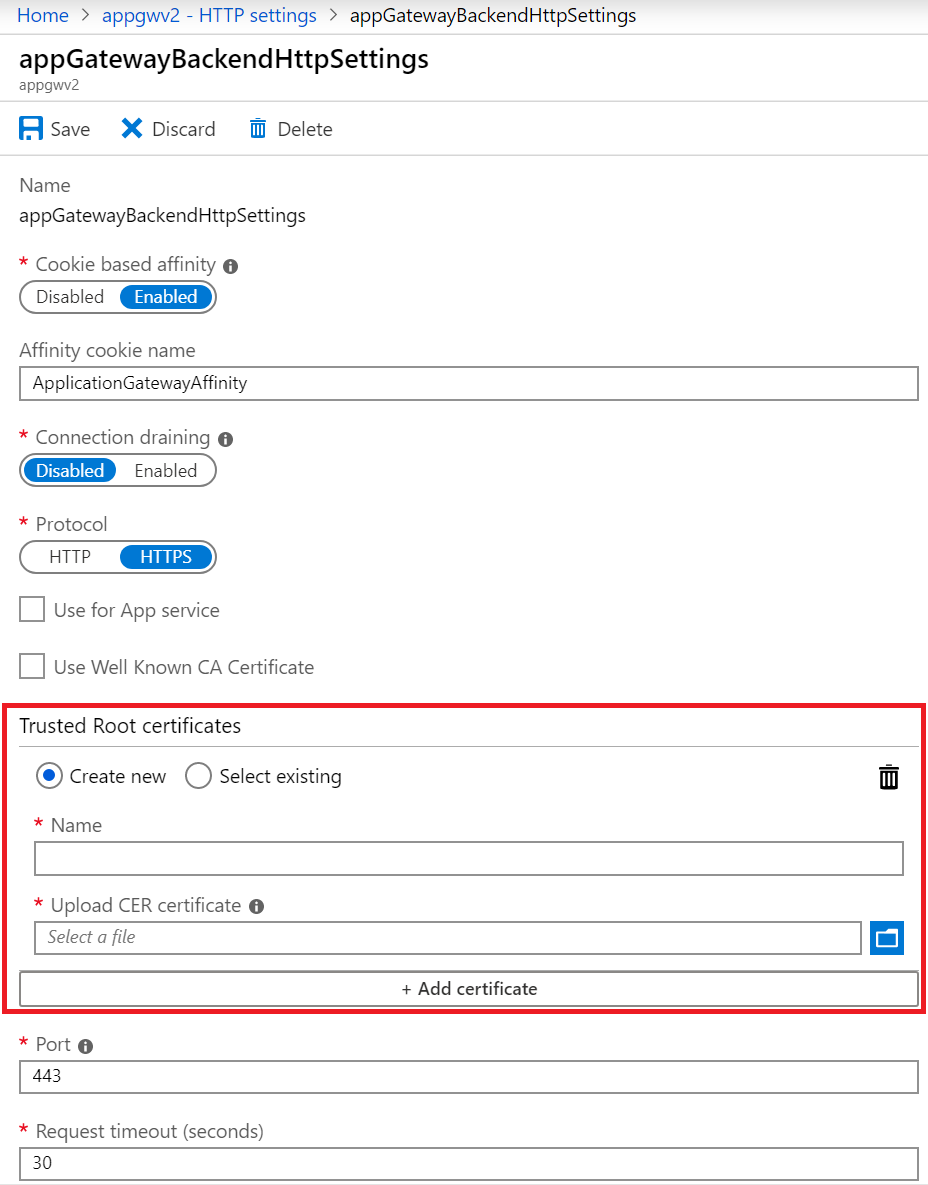

Wählen Sie im linken Menü HTTP-Einstellungen aus. Azure erstellt automatisch eine HTTP-Standardeinstellung (appGatewayBackendHttpSettings), wenn Sie das Anwendungsgateway erstellen.

Wählen Sie appGatewayBackendHttpSettings aus.

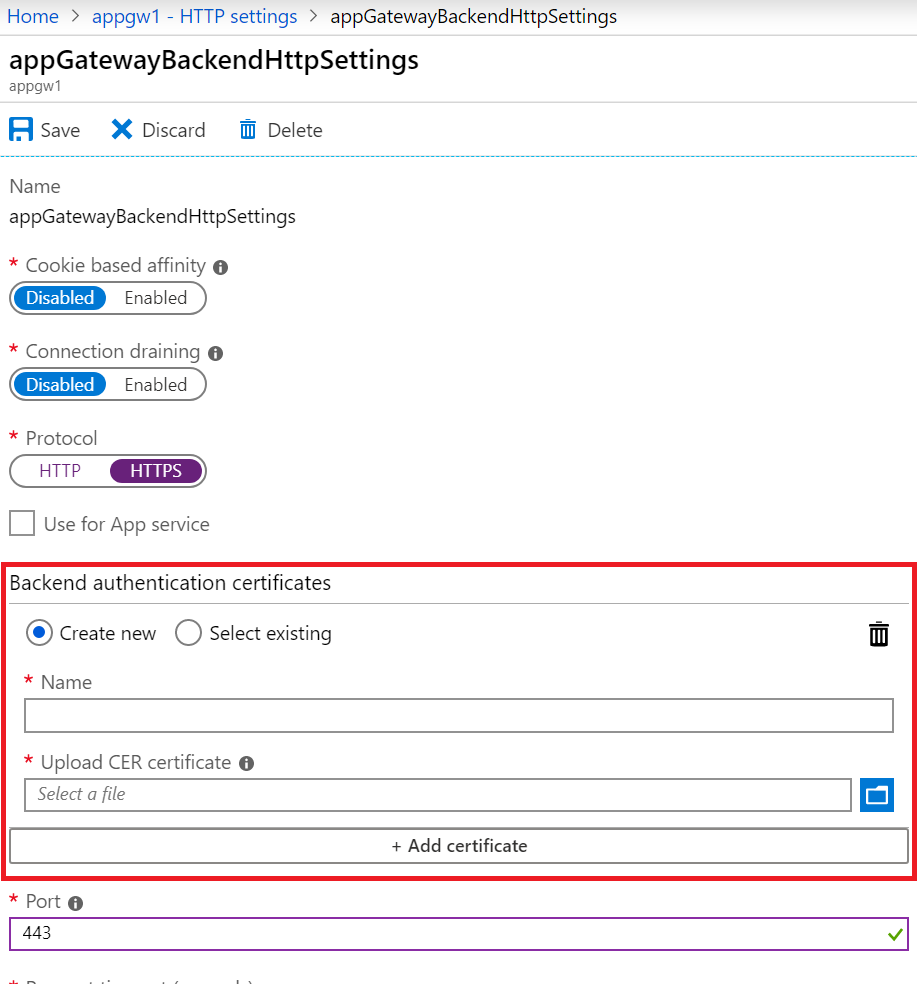

Wählen Sie unter Protokoll die Option HTTPS aus. Daraufhin wird der Bereich für Back-End-Authentifizierungszertifikate oder vertrauenswürdige Stammzertifikate angezeigt.

Wählen Sie Neu erstellen.

Geben Sie im Feld Name einen geeigneten Namen ein.

Wählen Sie die Zertifikatsdatei im Feld CER-Zertifikat hochladen aus.

Für Anwendungsgateways vom Typ Standard und WAF (v1) sollten Sie den öffentlichen Schlüssel des Back-End-Serverzertifikats im CER-Format hochladen.

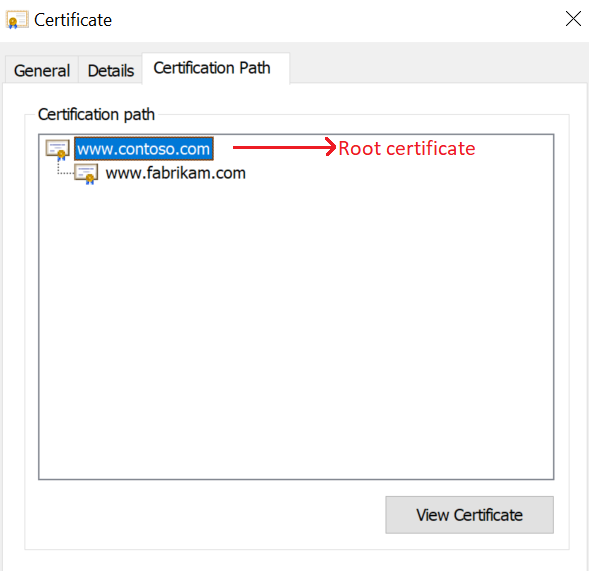

Für Anwendungsgateways vom Typ Standard_v2 und WAF_v2 sollten Sie das Stammzertifikat des Back-End-Serverzertifikats im CER-Format hochladen. Wenn das Back-End-Zertifikat von einer bekannten Zertifizierungsstelle ausgestellt wurde, können Sie das Kontrollkästchen Bekanntes Zertifizierungsstellenzertifikat verwenden aktivieren und müssen dann kein Zertifikat hochladen.

Wählen Sie Speichern.

Aktivieren von End-to-End-TLS für ein vorhandenes Anwendungsgateway

Sie müssen zunächst die TLS-Terminierung im Listener aktivieren, um ein vorhandenes Anwendungsgateway mit End-to-End-TLS-Verschlüsselung zu konfigurieren. Durch diese Aktion wird die TLS-Verschlüsselung für die Kommunikation zwischen dem Client und dem Anwendungsgateway aktiviert. Fügen Sie anschließend die Zertifikate für die Back-End-Server in den HTTP-Einstellungen der Liste der sicheren Empfänger hinzu. Durch diese Konfiguration wird die TLS-Verschlüsselung für die Kommunikation zwischen dem Anwendungsgateway und den Back-End-Servern aktiviert. Damit wird die End-to-End-TLS-Verschlüsselung eingerichtet.

Sie müssen einen Listener mit dem HTTPS-Protokoll und einem Zertifikat zum Aktivieren der TLS-Terminierung verwenden. Sie können einen vorhandenen Listener verwenden, der diese Bedingungen erfüllt, oder einen neuen Listener erstellen. Wenn Sie sich für die erste Option entscheiden, können Sie den folgenden Abschnitt zum Aktivieren der TLS-Terminierung in einem vorhandenen Anwendungsgateway überspringen und direkt mit dem Abschnitt „Hinzufügen von Authentifizierung/vertrauenswürdigen Stammzertifikaten für Back-End-Server“ fortfahren.

Wenn Sie sich für die zweite Option entscheiden, wenden Sie die Schritte im folgenden Verfahren an.

Aktivieren der TLS-Terminierung in einem vorhandenen Anwendungsgateway

Wählen Sie Alle Ressourcen und dann myAppGateway aus.

Wählen Sie im linken Menü Listener aus.

Wählen Sie je nach Ihren Anforderungen Listener vom Typ Basic oder Mehrere Standorte aus.

Wählen Sie unter Protokoll die Option HTTPS aus. Ein Bereich für das Zertifikat wird angezeigt.

Laden Sie das PFX-Zertifikat hoch, das Sie für die TLS-Terminierung zwischen dem Client und dem Anwendungsgateway verwenden möchten.

Hinweis

Sie können zu Testzwecken ein selbstsigniertes Zertifikat verwenden. Dies wird jedoch nicht für Produktionsworkloads empfohlen, da sie schwieriger zu verwalten und nicht vollständig sicher sind. Weitere Informationen hierzu finden Sie unter Erstellen eines selbstsignierten Zertifikats.

Fügen Sie je nach Ihren Anforderungen weitere Einstellungen für den Listener hinzu.

Klicken Sie zum Speichern auf OK.

Hinzufügen von Authentifizierungs-/vertrauenswürdigen Stammzertifikaten für Back-End-Server

Wählen Sie Alle Ressourcen und dann myAppGateway aus.

Wählen Sie im linken Menü HTTP-Einstellungen aus. Sie können Zertifikate in einer vorhandenen Back-End-HTTP-Einstellung in die Liste der sicheren Empfänger aufnehmen oder eine neue HTTP-Einstellung erstellen. (Im nächsten Schritt wird das Zertifikat für die Standard-HTTP-Einstellung appGatewayBackendHttpSettings der Liste der sicheren Empfänger hinzugefügt.)

Wählen Sie appGatewayBackendHttpSettings aus.

Wählen Sie unter Protokoll die Option HTTPS aus. Daraufhin wird der Bereich für Back-End-Authentifizierungszertifikate oder vertrauenswürdige Stammzertifikate angezeigt.

Wählen Sie Neu erstellen.

Geben Sie im Feld Name einen geeigneten Namen ein.

Wählen Sie die Zertifikatsdatei im Feld CER-Zertifikat hochladen aus.

Für Anwendungsgateways vom Typ Standard und WAF (v1) sollten Sie den öffentlichen Schlüssel des Back-End-Serverzertifikats im CER-Format hochladen.

Für Anwendungsgateways vom Typ Standard_v2 und WAF_v2 sollten Sie das Stammzertifikat des Back-End-Serverzertifikats im CER-Format hochladen. Wenn das Back-End-Zertifikat von einer bekannten Zertifizierungsstelle ausgestellt wird, können Sie das Kontrollkästchen Bekanntes Zertifizierungsstellenzertifikat verwenden aktivieren und müssen dann kein Zertifikat hochladen.

Wählen Sie Speichern.