Erstellen einer SSH-Verbindung mit einer Linux-VM mithilfe von Azure Bastion

In diesem Artikel erfahren Sie, wie Sie sicher und nahtlos eine SSH-Verbindung mit Ihren Linux-VMs in einem virtuellen Azure-Netzwerk direkt über das Azure-Portal erstellen. Wenn Sie Azure Bastion verwenden, benötigen Ihre virtuellen Computer keinen Client, keinen Agent und auch keine zusätzliche Software.

Azure Bastion bietet sichere Konnektivität zu allen VMs im virtuellen Netzwerk, in dem es bereitgestellt wird. Durch die Verwendung von Azure Bastion wird verhindert, dass Ihre virtuellen Computer RDP- und SSH-Ports öffentlich verfügbar machen. Gleichzeitig wir weiterhin der sichere Zugriff per RDP/SSH ermöglicht. Weitere Informationen finden Sie unter Was ist Azure Bastion? Übersichtsartikel.

Wenn Sie eine Verbindung mit einem virtuellen Computer unter Linux mithilfe von SSH herstellen, können Sie sowohl Benutzername/Kennwort als auch SSH-Schlüssel zur Authentifizierung verwenden. Der private SSH-Schlüssel muss in einem Format vorliegen, das mit "-----BEGIN RSA PRIVATE KEY-----" beginnt und mit "-----END RSA PRIVATE KEY-----" endet.

Voraussetzungen

Stellen Sie sicher, dass Sie einen Azure Bastion-Host für das virtuelle Netzwerk eingerichtet haben, in dem sich die VM befindet. Weitere Informationen finden Sie unter Erstellen eines Azure Bastion-Hosts. Sobald der Bastion-Dienst provisioniert und in Ihrem virtuellen Netzwerk bereitgestellt wurde, können Sie ihn verwenden, um sich mit jeder VM in diesem virtuellen Netzwerk zu verbinden.

Die verfügbaren Verbindungseinstellungen und Features hängen von der verwendeten Bastion-SKU ab. Stellen Sie sicher, dass Ihre Bastion-Bereitstellung die erforderliche SKU verwendet.

- Informationen zu den verfügbaren Features und Einstellungen pro SKU-Tarif finden Sie im Übersichtsartikel zu Bastion im Abschnitt SKUs.

- Wenn Sie den SKU-Tarif Ihrer Bastion-Bereitstellung überprüfen und ggf. ein Upgrade durchführen möchten, lesen Sie die Informationen unter Aktualisieren einer SKU.

Erforderliche Rollen

Zum Herstellen einer Verbindung sind die folgenden Rollen erforderlich:

- Rolle „Leser“ für den virtuellen Computer

- Rolle „Leser“ für den Netzwerkadapter mit privater IP-Adresse des virtuellen Computers

- Rolle „Leser“ für die Azure Bastion-Ressource

- Rolle „Leser“ im virtuellen Netzwerk der Ziel-VM (wenn sich die Bastion-Bereitstellung in einem virtuellen Netzwerk mit Peering befindet)

Ports

Zum Herstellen einer Verbindung mit dem virtuellen Linux-Computer über SSH müssen die folgenden Ports auf Ihrer VM geöffnet sein:

- Eingehender Port: SSH (22) oder

- Eingangsport: Benutzerdefinierter Wert (Sie müssen diesen benutzerdefinierten Port dann angeben, wenn Sie über Azure Bastion eine Verbindung mit der VM herstellen.) Für diese Einstellung ist der SKU-Tarif Standard erforderlich.

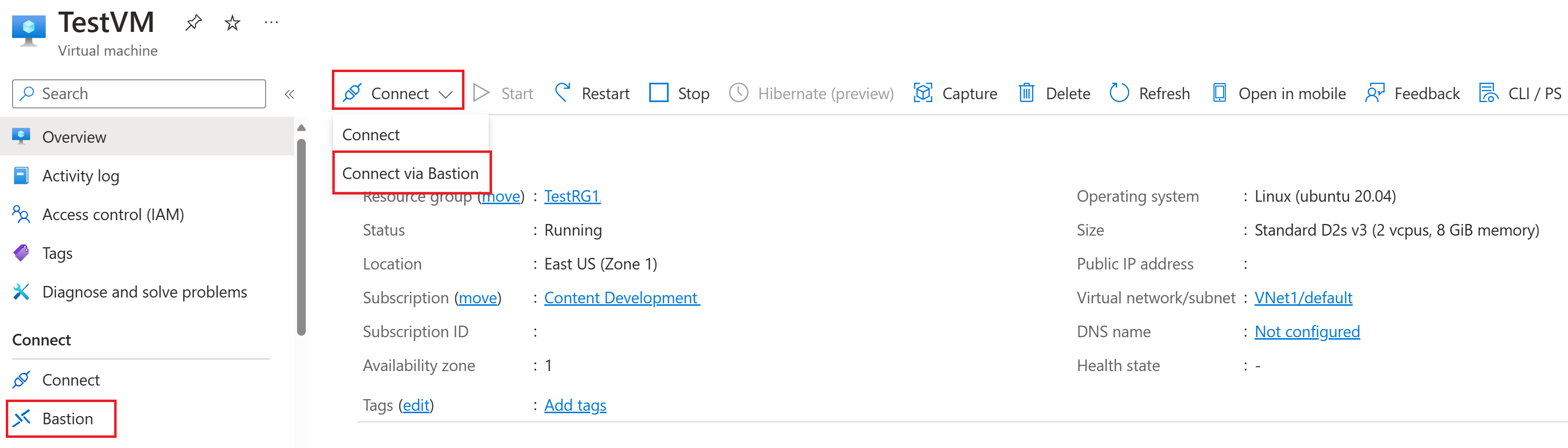

Bastion-Verbindungsseite

Wechseln Sie im Azure-Portal zu der VM, mit der Sie eine Verbindung herstellen möchten. Wählen Sie auf der Seite Übersicht des virtuellen Computers die Option Verbinden und dann im Dropdownmenü Bastion aus, um die Bastion-Seite zu öffnen.

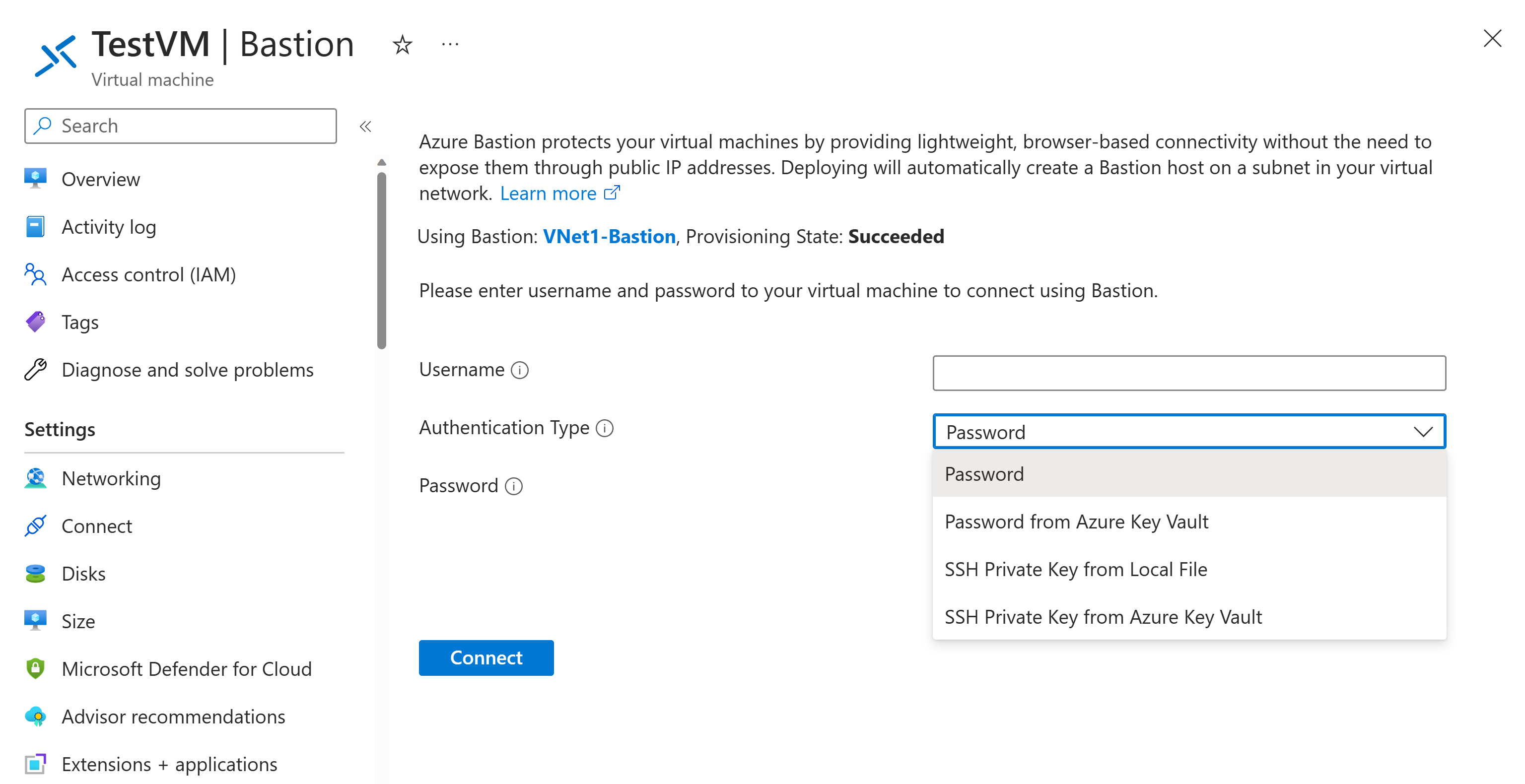

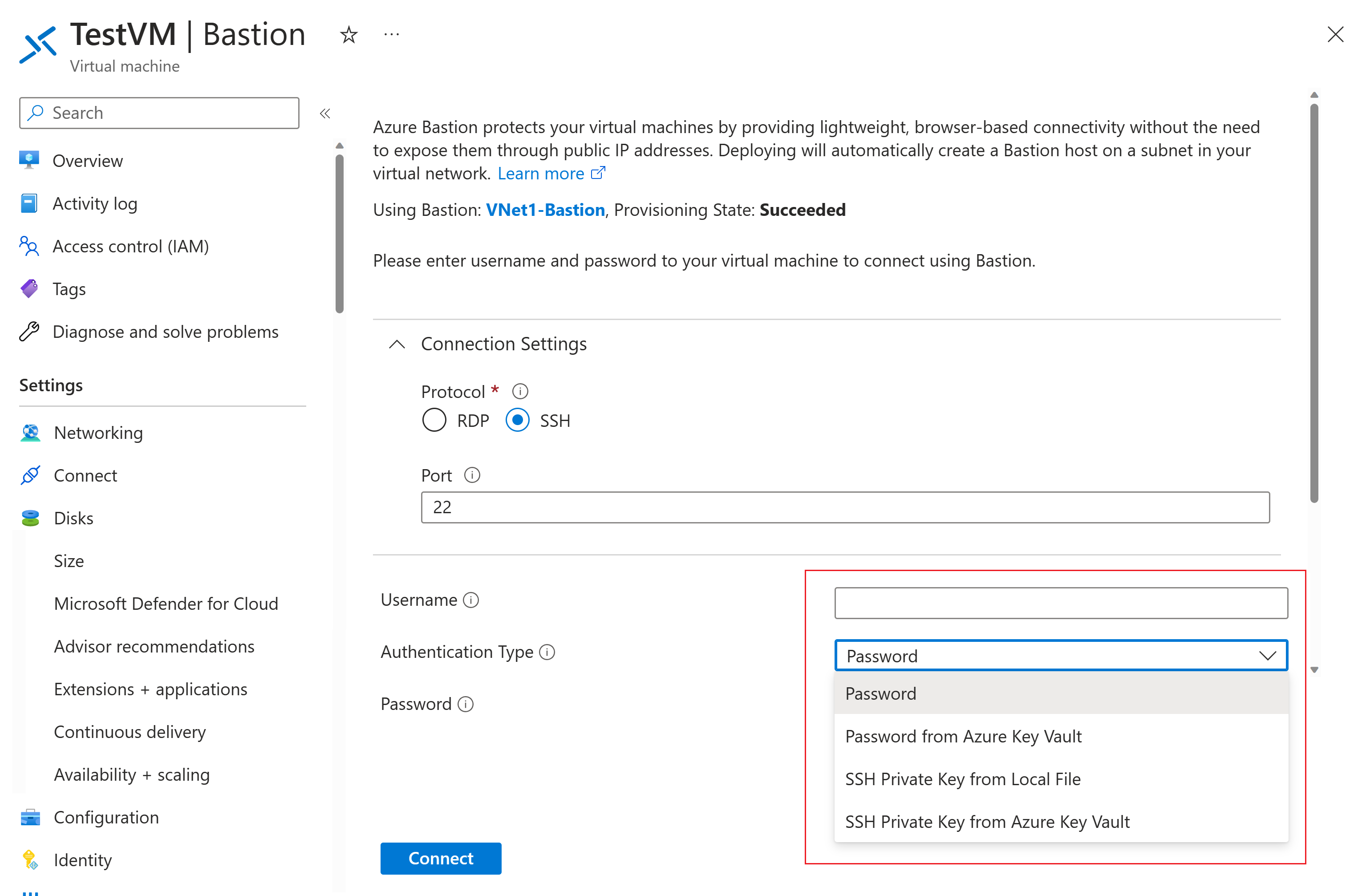

Auf der Seite Bastion hängen die Einstellungen, die Sie konfigurieren können, vom Bastion-SKU-Tarif ab, für den Ihr Bastionhost konfiguriert wurde.

Wenn Sie die SKU Standard verwenden, sind die Werte für die Verbindungseinstellungen (Ports und Protokolle) sichtbar und können konfiguriert werden.

Wenn Sie die SKU Basic verwenden, können Sie keine Werte für Verbindungseinstellungen konfigurieren. Stattdessen verwendet Ihre Verbindung die folgenden Standardeinstellungen: SSH und Port 22.

Um einen verfügbaren Authentifizierungstyp anzuzeigen und auszuwählen, verwenden Sie die Dropdownliste.

Verwenden Sie die folgenden Abschnitte in diesem Artikel, um Authentifizierungseinstellungen zu konfigurieren und eine Verbindung mit Ihrem virtuellen Computer herzustellen.

Kennwortauthentifizierung

Verwenden Sie die folgenden Schritte, um sich mit Benutzername und Passwort zu authentifizieren.

Um sich mit Benutzername und Kennwort zu authentifizieren, konfigurieren Sie die folgenden Einstellungen:

Verbindungseinstellungen (nur Standard-SKU)

- Protokoll: Wählen Sie SSH.

- Port: Geben Sie die Portnummer an.

Authentifizierungstyp: Wählen Sie Passwort aus der Dropdown-Liste aus.

Benutzername: Geben Sie den Benutzernamen ein.

Passwort: Geben Sie das Passwort ein.

Um mit der VM in einem neuen Browser-Tab zu arbeiten, wählen Sie In neuem Browser-Tab öffnen aus.

Klicken Sie auf Verbinden, um die Verbindung mit dem virtuellen Computer herzustellen.

Kennwortauthentifizierung: Azure Key Vault

Führen Sie die folgenden Schritte aus, um sich mit einem Kennwort aus Azure Key Vault zu authentifizieren.

Um sich mit einem Kennwort aus Azure Key Vault zu authentifizieren, konfigurieren Sie die folgenden Einstellungen:

Verbindungseinstellungen (nur Standard-SKU)

- Protokoll: Wählen Sie SSH.

- Port: Geben Sie die Portnummer an.

Authentifizierungstyp: Wählen Sie in der Dropdownliste Kennwort aus Azure Key Vault aus.

Benutzername: Geben Sie den Benutzernamen ein.

Abonnement: Wählen Sie das Abonnement aus.

Azure Key Vault: Wählen Sie den Schlüsseltresor aus.

Azure Key Vault-Geheimnis: Wählen Sie das Key Vault-Geheimnis aus, das den Wert Ihres privaten SSH-Schlüssels enthält.

Wenn Sie keine Azure Key Vault-Ressource eingerichtet haben, ziehen Sie Erstellen eines Key Vault zurate, und speichern Sie Ihren privaten SSH-Schlüssel als Wert eines neuen Key Vault-Geheimnisses.

Stellen Sie sicher, dass Sie über die Zugriffsrechte Auflisten und Abrufen für die in der Key Vault-Ressource gespeicherten Geheimnisse verfügen. Um Zugriffsrichtlinien für Ihre Key Vault-Ressource zuzuweisen und zu ändern, lesen Sie Zuweisen einer Key Vault-Zugriffsrichtlinie.

Hinweis

Speichern Sie mithilfe von PowerShell oder der Azure CLI Ihren privaten SSH-Schlüssel als Geheimnis. Wenn Sie Ihren privaten Schlüssel über das Azure Key Vault-Portal speichern, wird dadurch die Formatierung beeinträchtigt und die Anmeldung schlägt fehl. Für den Fall, dass Sie Ihren privaten Schlüssel über das Portal als Geheimnis gespeichert und keinen Zugriff mehr auf die ursprüngliche private Schlüsseldatei haben, finden Sie unter Aktualisieren eines SSH-Schlüssels Informationen zum Aktualisieren des Zugriffs auf den virtuellen Zielcomputer mit einem neuen SSH-Schlüsselpaar.

Um mit der VM in einem neuen Browser-Tab zu arbeiten, wählen Sie In neuem Browser-Tab öffnen aus.

Klicken Sie auf Verbinden, um die Verbindung mit dem virtuellen Computer herzustellen.

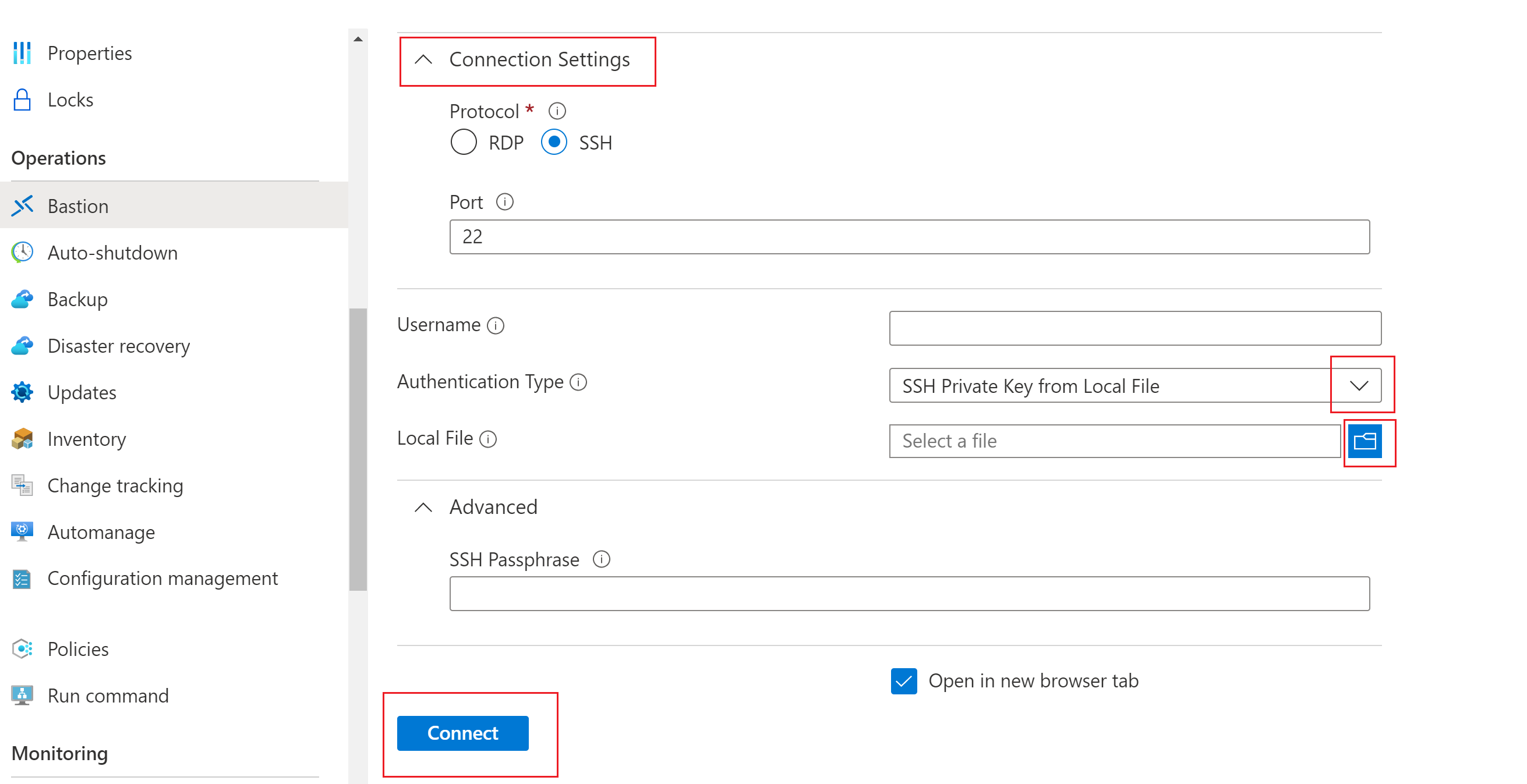

Authentifizierung mit privatem SSH-Schlüssel: Lokale Datei

Führen Sie die folgenden Schritte aus, um sich mit einem privaten SSH-Schlüssel aus einer lokalen Datei zu authentifizieren.

Um sich mit einem privaten Schlüssel aus einer lokalen Datei zu authentifizieren, konfigurieren Sie die folgenden Einstellungen:

Verbindungseinstellungen (nur Standard-SKU)

- Protokoll: Wählen Sie SSH.

- Port: Geben Sie die Portnummer an.

Authentifizierungstyp: Wählen Sie im Dropdown-Menü SSH Private Key from Local File aus.

Benutzername: Geben Sie den Benutzernamen ein.

Lokale Datei: Wählen Sie die lokale Datei aus.

SSH-Passphrase: Geben Sie bei Bedarf die SSH-Passphrase ein.

Um mit der VM in einem neuen Browser-Tab zu arbeiten, wählen Sie In neuem Browser-Tab öffnen aus.

Klicken Sie auf Verbinden, um die Verbindung mit dem virtuellen Computer herzustellen.

Authentifizierung mit privatem SSH-Schlüssel: Azure Key Vault

Führen Sie die folgenden Schritte aus, um sich mit einem in Azure Key Vault gespeicherten privaten Schlüssel zu authentifizieren.

Um sich mit einem in Azure Key Vault gespeicherten privaten Schlüssel zu authentifizieren, konfigurieren Sie die folgenden Einstellungen: Für die Basic-SKU können Verbindungseinstellungen nicht konfiguriert werden. Stattdessen werden die Standardverbindungseinstellungen (SSH und Port 22) verwendet.

Verbindungseinstellungen (nur Standard-SKU)

- Protokoll: Wählen Sie SSH.

- Port: Geben Sie die Portnummer an.

Authentifizierungstyp: Wählen Sie in der Dropdownliste den privaten SSH-Schlüssel aus Azure Key Vault aus.

Benutzername: Geben Sie den Benutzernamen ein.

Abonnement: Wählen Sie das Abonnement aus.

Azure Key Vault: Wählen Sie den Schlüsseltresor aus.

Wenn Sie keine Azure Key Vault-Ressource eingerichtet haben, ziehen Sie Erstellen eines Key Vault zurate, und speichern Sie Ihren privaten SSH-Schlüssel als Wert eines neuen Key Vault-Geheimnisses.

Stellen Sie sicher, dass Sie über die Zugriffsrechte Auflisten und Abrufen für die in der Key Vault-Ressource gespeicherten Geheimnisse verfügen. Um Zugriffsrichtlinien für Ihre Key Vault-Ressource zuzuweisen und zu ändern, lesen Sie Zuweisen einer Key Vault-Zugriffsrichtlinie.

Hinweis

Speichern Sie mithilfe von PowerShell oder der Azure CLI Ihren privaten SSH-Schlüssel als Geheimnis. Wenn Sie Ihren privaten Schlüssel über das Azure Key Vault-Portal speichern, wird dadurch die Formatierung beeinträchtigt und die Anmeldung schlägt fehl. Für den Fall, dass Sie Ihren privaten Schlüssel über das Portal als Geheimnis gespeichert und keinen Zugriff mehr auf die ursprüngliche private Schlüsseldatei haben, finden Sie unter Aktualisieren eines SSH-Schlüssels Informationen zum Aktualisieren des Zugriffs auf den virtuellen Zielcomputer mit einem neuen SSH-Schlüsselpaar.

Azure Key Vault-Geheimnis: Wählen Sie das Key Vault-Geheimnis aus, das den Wert Ihres privaten SSH-Schlüssels enthält.

Um mit der VM in einem neuen Browser-Tab zu arbeiten, wählen Sie In neuem Browser-Tab öffnen aus.

Klicken Sie auf Verbinden, um die Verbindung mit dem virtuellen Computer herzustellen.

Nächste Schritte

Weitere Informationen zu Azure Bastion finden Sie in den häufig gestellten Fragen zu Bastion.