Best Practices für Identitäten

Dieser Artikel bietet eine Meinungsperspektive zum optimalen Konfigurieren der Identität in Azure Databricks. Er enthält einen Leitfaden dazu, wie Sie zum Identitätsverbund migrieren, mit dem Sie alle Ihre Benutzer, Gruppen und Dienstprinzipale im Azure Databricks-Konto verwalten können.

Eine Übersicht über das Azure Databricks-Identitätsmodell finden Sie unter Azure Databricks-Identitäten.

Informationen zum sicheren Zugriff auf Azure Databricks-APIs finden Sie unter Verwalten von Berechtigungen für persönliche Zugriffstoken.

Konfigurieren von Benutzern, Dienstprinzipalen und Gruppen

Es gibt drei Arten von Azure Databricks-Identitäten:

- Benutzer: Benutzeridentitäten, die von Azure Databricks erkannt und durch E-Mail-Adressen dargestellt werden.

- Dienstprinzipale: Identitäten zur Verwendung mit Aufträgen, automatisierten Tools und Systemen wie Skripts, Apps und CI/CD-Plattformen.

- Gruppen: Gruppen vereinfachen die Identitätsverwaltung und erleichtern die Zuweisung des Zugriffs auf Arbeitsbereiche, Daten und andere sicherungsfähige Objekte.

Databricks empfiehlt, Dienstprinzipale zu erstellen, um Produktionsaufträge auszuführen oder Produktionsdaten zu ändern. Wenn alle Prozesse, die auf Produktionsdaten reagieren, mit Dienstprinzipalen ausgeführt werden, benötigen interaktive Benutzer*innen keine Schreib-, Lösch- oder Änderungsrechte in der Produktion. Dadurch wird das Risiko eliminiert, dass ein Benutzer Produktionsdaten versehentlich überschreibt.

Es hat sich bewährt, den Zugriff auf Arbeitsbereiche und Zugriffssteuerungsrichtlinien in Unity Catalog Gruppen statt einzelnen Benutzern zuzuweisen. Alle Azure Databricks-Identitäten können als Mitglieder von Gruppen zugewiesen werden, und Mitglieder erben Berechtigungen, die ihrer Gruppe zugewiesen sind.

Im Folgenden sind die Administratorrollen aufgeführt, die Azure Databricks-Identitäten verwalten können:

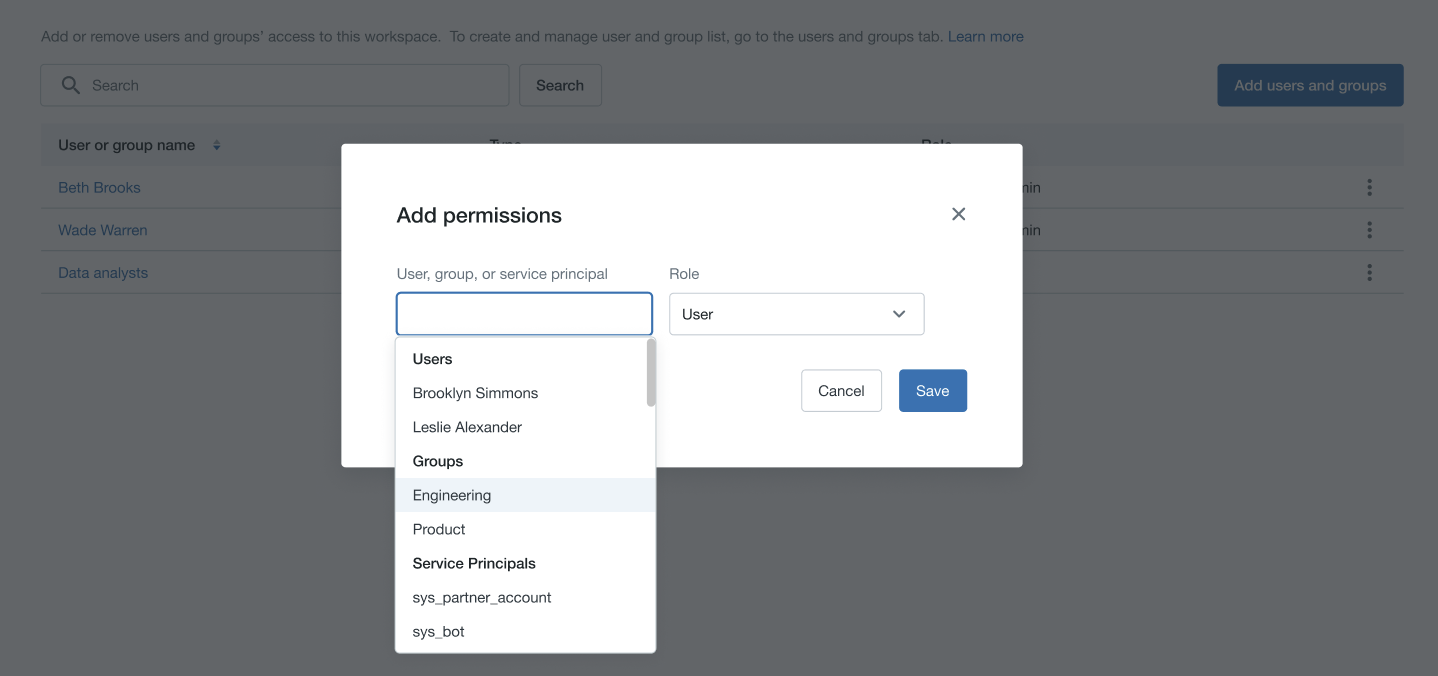

- Kontoadministratoren können dem Konto Benutzer, Dienstprinzipale und Gruppen hinzufügen und ihnen Administratorrollen zuweisen. Sie können Benutzern Zugriff auf Arbeitsbereiche gewähren, solange diese Arbeitsbereiche den Identitätsverbund verwenden.

- Arbeitsbereichsadministratoren können dem Azure Databricks-Konto Benutzer und Dienstprinzipale hinzufügen. Sie können dem Azure Databricks-Konto auch Gruppen hinzufügen, wenn ihre Arbeitsbereiche für den Identitätsverbund aktiviert sind. Arbeitsbereichsadministratoren können Benutzern, Dienstprinzipalen und Gruppen Zugriff auf ihre Arbeitsbereiche gewähren.

- Gruppen-Manager können die Gruppenmitgliedschaft verwalten. Sie können auch anderen Benutzern die Rolle „Gruppenmanager“ zuweisen.

- Dienstprinzipalmanager können Rollen für einen Dienstprinzipal verwalten.

Databricks empfiehlt eine begrenzte Anzahl von Kontoadministratoren pro Konto und Arbeitsbereichsadministratoren in jedem Arbeitsbereich.

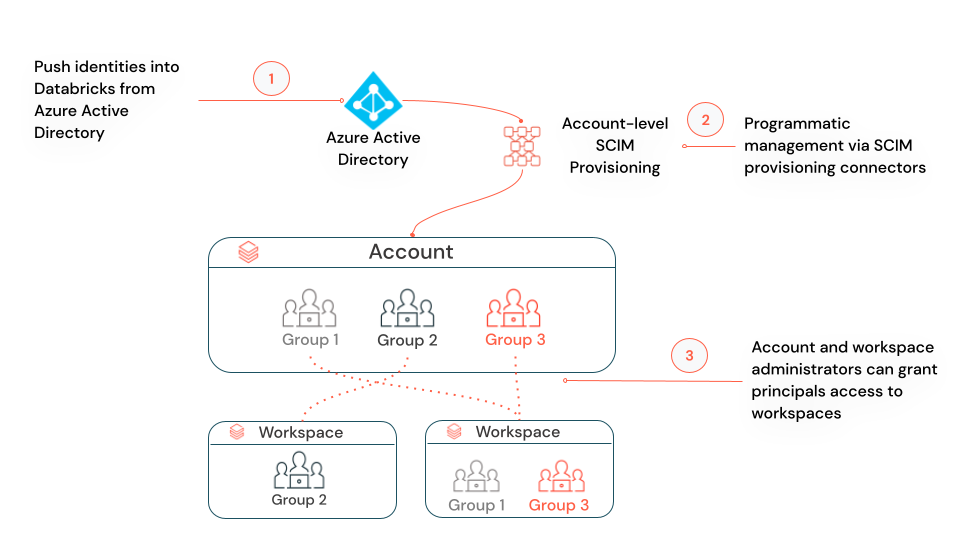

Synchronisieren von Benutzer*innen und Gruppen aus Microsoft Entra ID (früher Azure Active Directory) mit Ihrem Azure Databricks-Konto

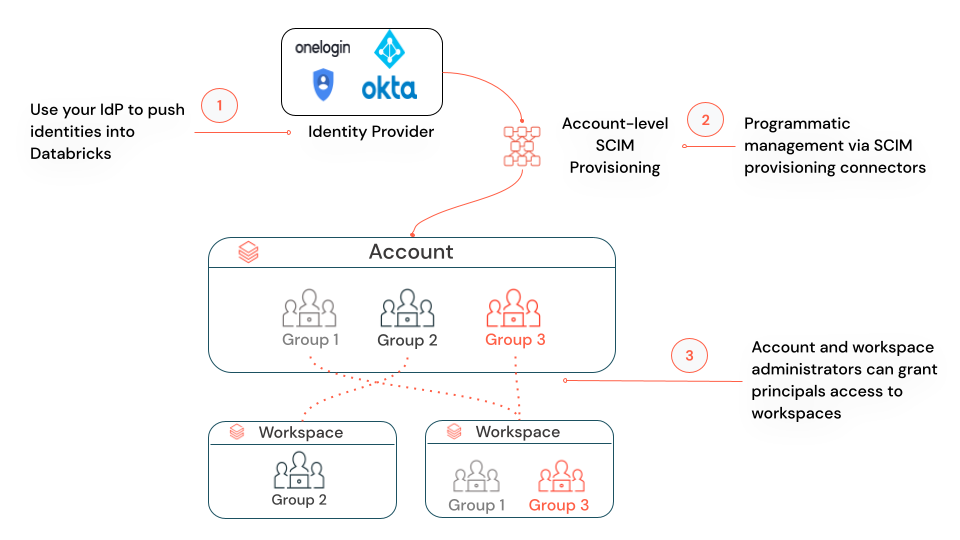

Databricks empfiehlt die Verwendung der SCIM-Bereitstellung, um Benutzer*innen und Gruppen automatisch aus Microsoft Entra ID (früher Azure Active Directory) mit Ihrem Azure Databricks-Konto zu synchronisieren. SCIM optimiert das Onboarding neuer Mitarbeiter*innen oder Teams, indem es mithilfe von Microsoft Entra ID Benutzer*innen und Gruppen in Azure Databricks erstellt und ihnen die korrekte Zugriffsebene zuweist. Wenn Benutzer*innen Ihre Organisation verlassen oder keinen Zugriff mehr auf Azure Databricks benötigen, können Administratoren*innen die Benutzer*innen in Microsoft Entra ID löschen. Die Konten der Benutzer*innen werden daraufhin ebenfalls aus Azure Databricks entfernt. Dies gewährleistet einen konsistenten Offboarding-Prozess und verhindert, dass unbefugte Benutzer auf sensible Daten zugreifen.

Sie sollten darauf abzielen, alle Benutzer und Gruppen, die Azure Databricks verwenden möchten, mit der Kontokonsole und nicht mit einzelnen Arbeitsbereichen zu synchronisieren. Auf diese Weise müssen Sie nur eine SCIM-Bereitstellungsanwendung konfigurieren, um alle Identitäten in allen Arbeitsbereichen im Konto konsistent zu halten.

Wichtig

Wenn Sie bereits SCIM-Connectors haben, die Identitäten direkt mit Ihren Arbeitsbereichen synchronisieren, müssen Sie diese SCIM-Connectors deaktivieren, wenn der SCIM-Connector auf Kontoebene aktiviert wird. Weitere Informationen finden Sie unter Durchführen eines Upgrades auf den Identitätsverbund.

Wenn Sie in Ihrem Identitätsanbieter weniger als 10 000 Benutzer haben, empfiehlt Databricks, der SCIM-Anwendung auf Kontoebene eine Gruppe in Ihrem Identitätsanbieter zuzuweisen, die alle Benutzer enthält. Bestimmte Benutzer, Gruppen und Dienstprinzipale können dann mithilfe des Identitätsverbunds aus dem Konto bestimmten Arbeitsbereichen in Azure Databricks zugewiesen werden.

Aktivieren des Identitätsverbunds

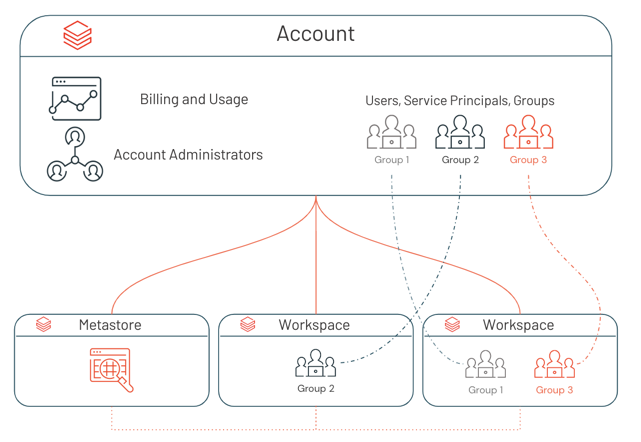

Mit dem Identitätsverbund können Sie Benutzer, Dienstprinzipale und Gruppen in der Kontokonsole konfigurieren und diesen Identitäten dann Zugriff auf bestimmte Arbeitsbereiche zuweisen. Dies vereinfacht die Verwaltung und Datengovernance in Azure Databricks.

Wichtig

Wenn Ihr Konto nach dem 9. November 2023 erstellt wurde, ist der Identitätsverbund standardmäßig für alle neuen Arbeitsbereiche aktiviert und kann nicht deaktiviert werden.

Mit dem Identitätsverbund können Sie Azure Databricks-Benutzer, -Dienstprinzipale und -Gruppen einmal in der Kontokonsole konfigurieren und verwalten, anstatt die Konfiguration separat in jedem Arbeitsbereich zu wiederholen. Das trägt zu einem reibungsloseren Onboarding eines neuen Teams in Azure Databricks bei und ermöglicht es Ihnen, eine SCIM-Bereitstellungsanwendung mit Microsoft Entra ID für das Azure Databricks-Konto zu verwalten, anstatt eine separate SCIM-Bereitstellungsanwendung für jeden Arbeitsbereich zu verwalten. Nachdem Benutzer, Dienstprinzipale und Gruppen dem Konto hinzugefügt wurden, können Sie ihnen Berechtigungen für Arbeitsbereiche zuweisen. Sie können nur Identitäten auf Kontoebene Zugriff auf Arbeitsbereiche zuweisen, für die der Identitätsverbund aktiviert ist.

Informationen zum Aktivieren eines Arbeitsbereichs für den Identitätsverbund finden Sie unter Wie aktivieren Administratoren den Identitätsverbund in einem Arbeitsbereich?. Nach Abschluss der Zuweisung wird der Identitätsverbund auf der Registerkarte „Konfiguration“ des Arbeitsbereichs in der Kontokonsole als Aktiviert gekennzeichnet.

Der Identitätsverbund wird auf Arbeitsbereichsebene aktiviert, und Sie können eine Kombination aus Arbeitsbereichen mit Identitätsverbund und solchen ohne Identitätsverbund haben. Bei den Arbeitsbereichen, für die der Identitätsverbund nicht aktiviert ist, verwalten die Arbeitsbereichsadministratoren ihre Arbeitsbereichsbenutzer, -Dienstprinzipale und -gruppen vollständig innerhalb des Umfangs des Arbeitsbereichs (Legacymodell). Sie können nicht die Kontokonsole oder APIs auf Kontoebene verwenden, um Benutzer aus dem Konto diesen Arbeitsbereichen zuzuweisen, aber sie können eine der Schnittstellen auf Arbeitsbereichsebene verwenden. Wenn einem Arbeitsbereich ein neuer Benutzer oder Dienstprinzipal mithilfe von Schnittstellen auf Arbeitsbereichsebene hinzugefügt wird, wird dieser Benutzer oder Dienstprinzipal mit der Kontoebene synchronisiert. Dies ermöglicht einen konsistenten Satz von Benutzern und Dienstprinzipalen in Ihrem Konto.

Wenn jedoch eine Gruppe einem Arbeitsbereich ohne Identitätsverbund mithilfe von Schnittstellen auf Arbeitsbereichsebene hinzugefügt wird, handelt es sich bei dieser Gruppe um eine lokale Gruppe des Arbeitsbereichs, die dem Konto nicht hinzugefügt wird. Sie sollten eher Kontogruppen als arbeitsbereichslokale Gruppen verwenden. Arbeitsbereichslokalen Gruppen können keine Zugriffssteuerungsrichtlinien in Unity Catalog oder Berechtigungen für andere Arbeitsbereiche gewährt werden.

Durchführen eines Upgrades auf den Identitätsverbund

Wenn Sie den Identitätsverbund für einen vorhandenen Arbeitsbereich aktivieren, gehen Sie wie folgt vor:

Migrieren der SCIM-Bereitstellung auf Arbeitsbereichsebene auf die Kontoebene

Wenn Sie bereits die SCIM-Bereitstellung auf Arbeitsbereichsebene für Ihren Arbeitsbereich eingerichtet haben, sollten Sie die SCIM-Bereitstellung auf Kontoebene einrichten und die SCIM-Bereitstellung auf Arbeitsbereichsebene deaktivieren. Mit SCIM auf Arbeitsbereichsebene werden weiterhin arbeitsbereichslokale Gruppen erstellt und aktualisiert. Databricks empfiehlt die Verwendung von Kontogruppen anstelle von arbeitsbereichslokalen Gruppen, damit die Vorteile der zentralisierten Arbeitsbereichszuweisung und Datenzugriffsverwaltung mithilfe von Unity Catalog genutzt werden kann. SCIM auf Arbeitsbereichsebene erkennt auch keine Kontengruppen, die Ihrem Arbeitsbereich mit Identitätsverbund zugewiesen sind, und SCIM-API-Aufrufe auf Arbeitsbereichsebene schlagen fehl, wenn sie Kontengruppen betreffen. Weitere Informationen zum Deaktivieren von SCIM auf Arbeitsbereichsebene finden Sie unter Migrieren der SCIM-Bereitstellung auf Arbeitsbereichsebene auf die Kontoebene.

Konvertieren von arbeitsbereichslokalen Gruppen in Kontogruppen

Databricks empfiehlt, Ihre vorhandenen arbeitsbereichslokalen Gruppen in Kontogruppen zu konvertieren. Anweisungen dazu finden Sie unter Migrieren arbeitsbereichslokaler Gruppen zu Kontogruppen.

Zuweisen von Arbeitsbereichsberechtigungen für Gruppen

Nachdem der Identitätsverbund für Ihren Arbeitsbereich aktiviert wurde, können Sie den Benutzern, Dienstprinzipalen und Gruppen in Ihrem Konto Berechtigungen für diesen Arbeitsbereich zuweisen. Databricks empfiehlt, Arbeitsbereichen Gruppenberechtigungen zuzuweisen, anstatt Benutzern Arbeitsbereichsberechtigungen einzeln zuzuweisen. Alle Azure Databricks-Identitäten können als Mitglieder von Gruppen zugewiesen werden, und Mitglieder erben Berechtigungen, die ihrer Gruppe zugewiesen sind.

Erfahren Sie mehr

- Benutzer, Gruppen und Dienstprinzipale verwalten: In diesem Artikel erfahren Sie mehr über das Azure Databricks-Identitätsmodell.

- Synchronisieren von Benutzern und Gruppen aus Microsoft Entra ID: Erste Schritte mit der SCIM-Bereitstellung

- Unity Catalog best practices (Bewährte Methoden für Unity Catalog): Erfahren Sie mehr über die optimale Konfiguration von Unity Catalog.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für