Anzeigen von Azure DDoS Protection-Protokollen im Log Analytics-Arbeitsbereich

DDoS Protection-Diagnoseprotokolle bieten Ihnen die Möglichkeit, DDoS Protection-Benachrichtigungen, -Risikominderungsberichte und -Ablaufprotokolle nach einem DDoS-Angriff anzuzeigen. Sie können diese Protokolle in Ihrem Log Analytics-Arbeitsbereich anzeigen.

In diesem Tutorial lernen Sie Folgendes:

- Anzeigen von Azure DDoS Protection-Diagnoseprotokollen, einschließlich Benachrichtigungen, Entschärfungsberichten und Datenflussprotokollen zur Entschärfung

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

- In einem virtuellen Netzwerk muss DDoS-Netzwerkschutz aktiviert sein, oder für eine öffentliche IP-Adresse muss DDoS-IP-Schutz aktiviert sein.

- Konfigurieren Sie die DDoS Protection-Diagnoseprotokolle. Weitere Informationen finden Sie unter Konfigurieren von Diagnoseprotokollen.

- Simulieren Sie einen Angriff mit einem unserer Simulationspartner. Weitere Informationen finden Sie unter Testen mit Simulationspartnern.

Anzeigen im Log Analytics-Arbeitsbereich

Melden Sie sich beim Azure-Portal an.

Geben Sie in das Suchfeld oben im Portal den Suchbegriff Log Analytics-Arbeitsbereich ein. Wählen Sie in den Suchergebnissen Log Analytics-Arbeitsbereich aus.

Wählen Sie im Blatt Log Analytics-Arbeitsbereiche Ihren Arbeitsbereich aus.

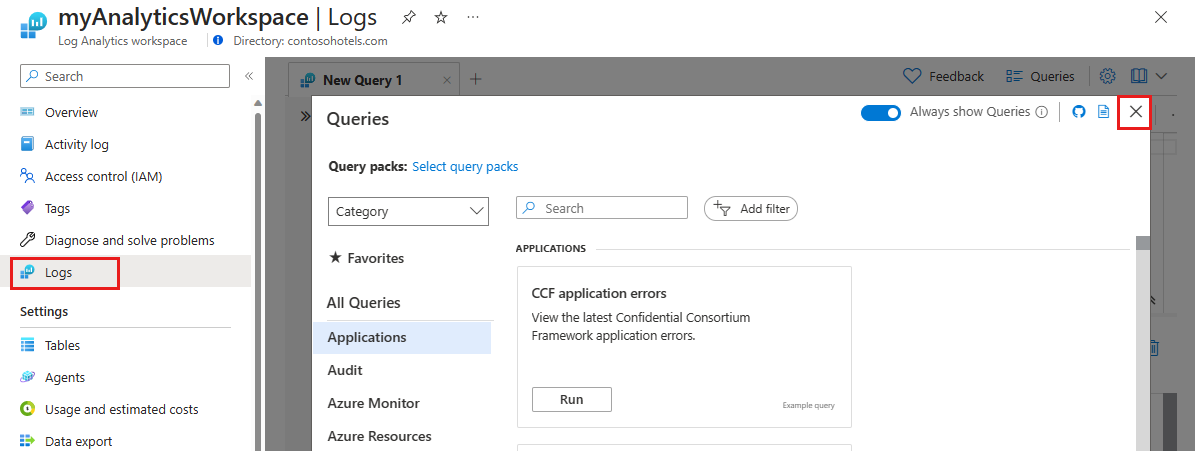

Wählen Sie auf der linken Registerkarte Protokolle aus. Hier sehen Sie den Abfrage-Explorer. Beenden Sie den Bereich Abfragen, um die Seite Protokolle zu verwenden.

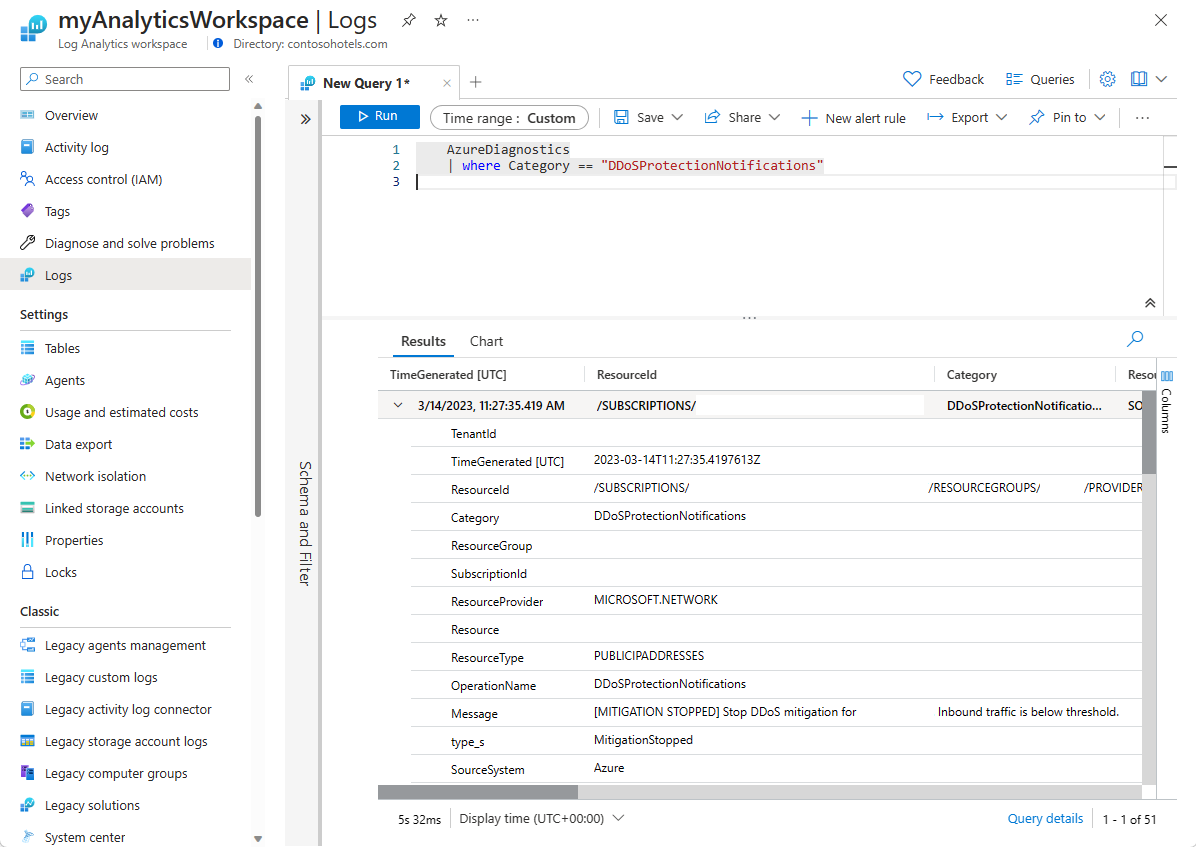

Geben Sie auf der Seite Protokolle Ihre Abfrage ein, und klicken Sie dann auf Ausführen, um die Ergebnisse anzuzeigen.

Beispiele für Protokollabfragen

DDoS Protection-Benachrichtigungen

Sie erhalten immer eine Benachrichtigung, wenn eine Ressource mit öffentlicher IP-Adresse angegriffen wird und wenn der Angriff entschärft wurde.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

In der folgenden Tabelle sind die Feldnamen und Beschreibungen aufgeführt:

| Feldname | BESCHREIBUNG |

|---|---|

| TimeGenerated | Hier werden das Datum und die Uhrzeit (UTC) der Erstellung der Benachrichtigung angegeben. |

| ResourceId | Hier wird die Ressourcen-ID Ihrer öffentlichen IP-Adresse angegeben. |

| Kategorie | Bei Benachrichtigungen ist der Wert für dieses Feld DDoSProtectionNotifications. |

| ResourceGroup | Hier wird die Ressourcengruppe angegeben, die Ihre öffentliche IP-Adresse und Ihr virtuelles Netzwerk enthält. |

| SubscriptionId | Hier wird die Abonnement-ID für Ihren DDoS-Schutzplan angegeben. |

| Ressource | Hier wird der Name Ihrer öffentlichen IP-Adresse angegeben. |

| ResourceType | Der Wert für dieses Feld ist immer PUBLICIPADDRESS. |

| OperationName | Bei Benachrichtigungen ist der Wert für dieses Feld DDoSProtectionNotifications. |

| Meldung | Hier werden Details zum Angriff angegeben. |

| Type | Hier wird der Benachrichtigungstyp angegeben. Mögliche Werte sind: MitigationStarted. MitigationStopped. |

| PublicIpAddress | Hier wird Ihre öffentliche IP-Adresse angegeben. |

Datenflussprotokolle zur DDoS-Entschärfung

Mit Datenflussprotokollen zur Entschärfung von Angriffen können Sie den verworfenen Datenverkehr, weitergeleiteten Datenverkehr und andere interessante Datenpunkte bei einem aktiven DDoS-Angriff nahezu in Echtzeit überprüfen. Sie können den konstanten Datenstrom dieser Daten in Microsoft Sentinel oder Ihren SIEM-Drittanbietersystemen per Event Hub erfassen, um eine Überwachung nahezu in Echtzeit zu ermöglichen, gegebenenfalls Aktionen durchzuführen und Ihre erforderlichen Abwehrmaßnahmen zu ermitteln.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

In der folgenden Tabelle sind die Feldnamen und Beschreibungen aufgeführt:

| Feldname | BESCHREIBUNG |

|---|---|

| TimeGenerated | Hier werden das Datum und die Uhrzeit (UTC) der Erstellung des Datenflussprotokolls angegeben. |

| ResourceId | Hier wird die Ressourcen-ID Ihrer öffentlichen IP-Adresse angegeben. |

| Kategorie | Bei Datenflussprotokollen ist der Wert für dieses Feld DDoSMitigationFlowLogs. |

| ResourceGroup | Hier wird die Ressourcengruppe angegeben, die Ihre öffentliche IP-Adresse und Ihr virtuelles Netzwerk enthält. |

| SubscriptionId | Hier wird die Abonnement-ID für Ihren DDoS-Schutzplan angegeben. |

| Ressource | Hier wird der Name Ihrer öffentlichen IP-Adresse angegeben. |

| ResourceType | Der Wert für dieses Feld ist immer PUBLICIPADDRESS. |

| OperationName | Bei Datenflussprotokollen ist der Wert für dieses Feld DDoSMitigationFlowLogs. |

| Meldung | Hier werden Details zum Angriff angegeben. |

| SourcePublicIpAddress | Hier wird die öffentliche IP-Adresse des Clients angegeben, der Datenverkehr zu Ihrer öffentlichen IP-Adresse generiert. |

| SourcePort | Hier wird eine Portnummer zwischen 0 und 65535 angegeben. |

| DestPublicIpAddress | Hier wird Ihre öffentliche IP-Adresse angegeben. |

| DestPort | Hier wird eine Portnummer zwischen 0 und 65535 angegeben. |

| Protokoll | Hier wird der Protokolltyp angegeben. Mögliche Werte sind tcp, udp oder other. |

Berichte zur DDoS-Entschärfung

Für Berichte zur Entschärfung von Angriffen werden die NetFlow-Protokolldaten verwendet. Diese Daten werden aggregiert, um ausführliche Informationen zum Angriff auf Ihre Ressource zu liefern. Jedes Mal, wenn eine öffentliche IP-Ressource angegriffen wird, beginnt die Berichterstellung, sobald der Entschärfungsvorgang gestartet wurde. Alle fünf Minuten wird ein inkrementeller Bericht generiert, und für den gesamten Entschärfungszeitraum wird ein Abschlussbericht erstellt. So wird sichergestellt, dass Sie bei einem länger andauernden DDoS-Angriff die aktuellste Momentaufnahme des Berichts zur Entschärfung (alle fünf Minuten) und eine vollständige Zusammenfassung nach Abschluss der Entschärfung anzeigen können.

AzureDiagnostics

| where Category == "DDoSMitigationReports"

In der folgenden Tabelle sind die Feldnamen und Beschreibungen aufgeführt:

| Feldname | BESCHREIBUNG |

|---|---|

| TimeGenerated | Hier werden das Datum und die Uhrzeit (UTC) der Erstellung der Benachrichtigung angegeben. |

| ResourceId | Hier wird die Ressourcen-ID Ihrer öffentlichen IP-Adresse angegeben. |

| Kategorie | Bei Entschärfungsberichten ist der Wert für dieses Feld DDoSMitigationReports. |

| ResourceGroup | Hier wird die Ressourcengruppe angegeben, die Ihre öffentliche IP-Adresse und Ihr virtuelles Netzwerk enthält. |

| SubscriptionId | Hier wird die Abonnement-ID für Ihren DDoS-Schutzplan angegeben. |

| Ressource | Hier wird der Name Ihrer öffentlichen IP-Adresse angegeben. |

| ResourceType | Der Wert für dieses Feld ist immer PUBLICIPADDRESS. |

| OperationName | Bei Entschärfungsberichten ist der Wert für dieses Feld DDoSMitigationReports. |

| ReportType | Mögliche Werte sind Incremental und PostMitigation. |

| MitigationPeriodStart | Hier werden das Datum und die Uhrzeit (UTC) des Beginns der Entschärfung angegeben. |

| MitigationPeriodEnd | Hier werden das Datum und die Uhrzeit (UTC) des Endes der Entschärfung angegeben. |

| IPAddress | Ihre öffentliche IP-Adresse. |

| AttackVectors | Verschlechterung der Angriffstypen. Zu den Schlüsseln gehören TCP SYN flood, TCP flood, UDP flood, UDP reflection und Other packet flood. |

| TrafficOverview | Verschlechterung des Angriffsdatenverkehrs. Zu den Schlüsseln gehören Total packets, Total packets dropped, Total TCP packets, Total TCP packets dropped, Total UDP packets, Total UDP packets dropped, Total Other packets und Total Other packets dropped. |

| Protokolle | Aufschlüsselung der beteiligten Protokolle. Zu den Schlüsseln gehören TCP, UDP und Other. |

| DropReasons | Analyse der Ursachen für verworfene Pakete. Zu den Schlüsseln gehört Protocol violation invalid TCP. syn Protocol violation invalid TCP, Protocol violation invalid UDP, UDP reflection, TCP rate limit exceeded, UDP rate limit exceeded, Destination limit exceeded, Other packet flood Rate limit exceeded und Packet was forwarded to service. Gründe für das Verwerfen von Paketen mit dem Hinweis „Protocol violation invalid“ im Namen beziehen sich auf nicht wohlgeformte Pakete. |

| TopSourceCountries | Aufschlüsselung der 10 wichtigsten Herkunftsländer für eingehenden Datenverkehr. |

| TopSourceCountriesForDroppedPackets | Analyse der 10 wichtigsten Herkunftsländer für den gedrosselten Angriffsverkehr. |

| TopSourceASNs | Analyse der 10 wichtigsten Quellen für autonome Systemnummern (ASNs) des eingehenden Datenverkehrs. |

| SourceContinents | Analyse des Herkunftskontinents für eingehenden Datenverkehr. |

| Type | Hier wird der Benachrichtigungstyp angegeben. Mögliche Werte sind: MitigationStarted. MitigationStopped. |

Nächste Schritte

In diesem Tutorial haben Sie gelernt, wie Sie DDoS Protection-Diagnoseprotokolle in einem Log Analytics-Arbeitsbereich anzeigen. Weitere Informationen zu den empfohlenen Schritten bei einem DDoS-Angriff finden Sie in den folgenden Artikeln.