Übersicht über Microsoft Defender for Cloud DevOps-Sicherheit

Microsoft Defender for Cloud bietet umfassende Sichtbarkeit, Statusverwaltung und Bedrohungsschutz in Multicloud-Umgebungen wie Azure, AWS, GCP und lokalen Ressourcen.

DevOps-Sicherheit in Defender for DevOps bietet eine zentrale Konsole, die es Sicherheitsteams ermöglicht, Anwendungen und Ressourcen vom Code zur Cloud über Umgebungen mit mehreren Pipelines wie GitHub und Azure DevOps hinweg zu schützen. DevOps-Sicherheitsempfehlungen können dann mit anderen kontextbezogenen Cloudsicherheitserkenntnissen korreliert werden, um die Korrekturen im Code zu priorisieren. Zu den wichtigsten DevOps-Sicherheitsfunktionen gehören:

Einheitliche Sichtbarkeit des DevOps-Sicherheitsstatus: Sicherheitsadministrator*innen haben jetzt vollen Einblick in das DevOps-Inventar und die Sicherheitslage von vorproduziertem Anwendungscode in Multi-Pipeline- und Multi-Cloud-Umgebungen, einschließlich der Ergebnisse von Schwachstellenscans von Code, Geheimnissen und Open-Source-Abhängigkeiten. Sie können auch die Sicherheitskonfigurationen ihrer DevOps-Umgebung bewerten.

Stärkung der Cloudressourcenkonfigurationen während des gesamten Entwicklungslebenszyklus: Sie können die Sicherheit von IaC-Vorlagen (Infrastructure-as-Code) und Containerimages aktivieren, um Cloudfehlkonfigurationen, die in Produktionsumgebungen gelangen, zu minimieren, damit sich Sicherheitsadministratoren auf kritische entstehende Bedrohungen konzentrieren können.

Priorisieren der Behebung kritischer Probleme im Code: Wenden Sie umfassende kontextbezogene Erkenntnisse in Bezug auf Code und Cloud in Defender for Cloud an. Sicherheitsadministrator*innen können Entwickler*innen helfen, kritische Codefixes mit Pull Request-Anmerkungen zu priorisieren, und Entwickler*innen Verantwortlichkeiten zuzuweisen, indem sie benutzerdefinierte Workflows auslösen, die direkt in die von Entwickler*innen verwendeten und beliebten Tools einfließen.

Diese Features tragen dazu bei, DevOps-Ressourcen mit mehreren Pipelines zu vereinheitlichen, zu stärken und zu verwalten.

Verwalten Ihrer DevOps-Umgebungen in Defender for Cloud

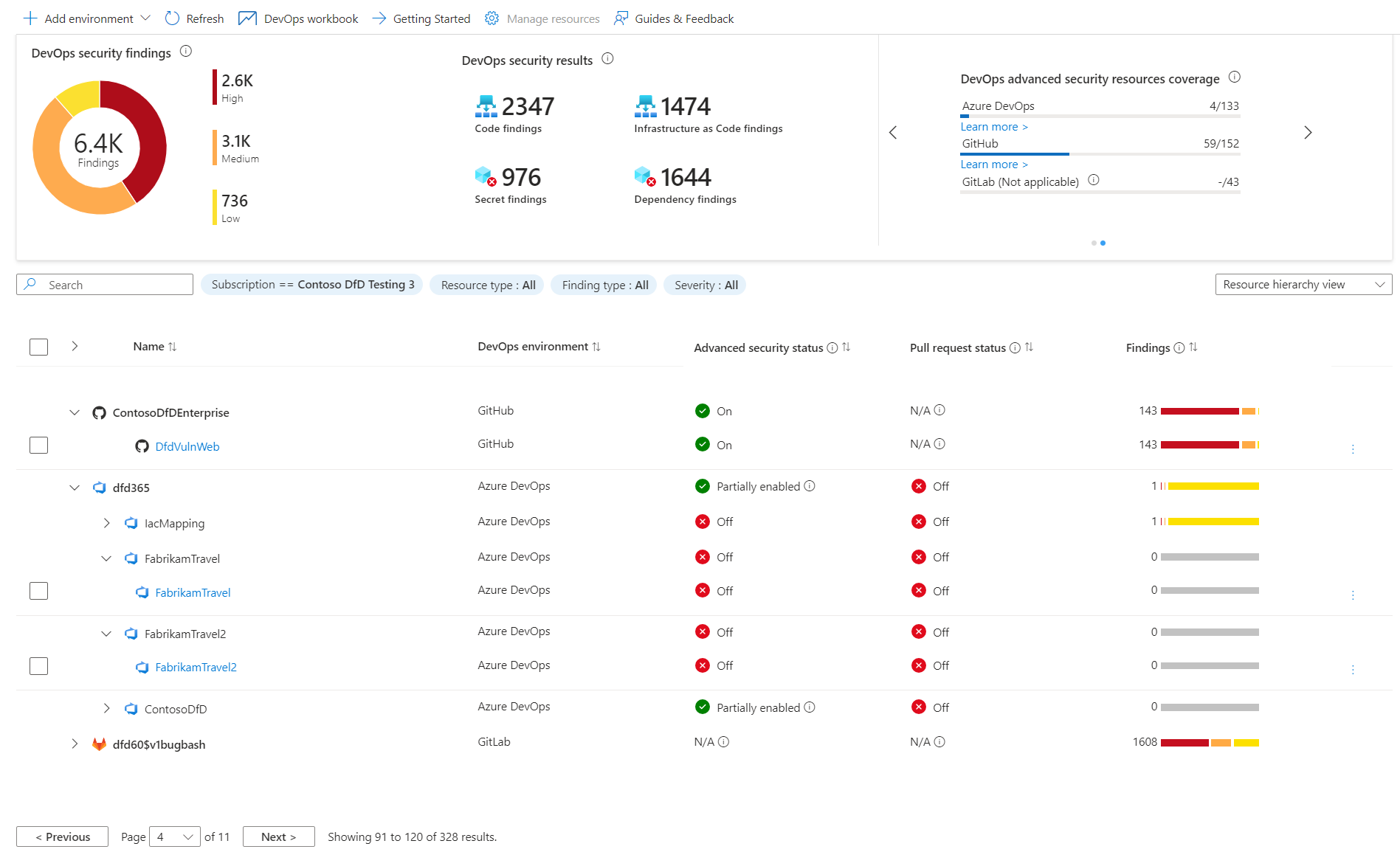

Mit DevOps Security in Defender for Cloud können Sie Ihre vernetzten Umgebungen verwalten und Ihren Sicherheitsteams über die DevOps-Sicherheitskonsole einen umfassenden Überblick über die in diesen Umgebungen entdeckten Probleme geben.

Hier können Sie Azure DevOps-, GitHub- und GitLab-Umgebungen hinzufügen, die DevOps-Arbeitsmappe anpassen, um die gewünschten Metriken anzuzeigen, Pull Request-Anmerkungen konfigurieren sowie unsere Anleitungen anzeigen und Feedback geben.

Grundlegendes zu Ihrer DevOps-Sicherheit

| Seitenabschnitt | Beschreibung |

|---|---|

|

Gesamtzahl der Ergebnisse von DevOps-Sicherheitsscans (Code, Geheimnisse, Abhängigkeiten, Infrastruktur-als-Code), gruppiert nach Schweregrad und Art der Ergebnisse. |

|

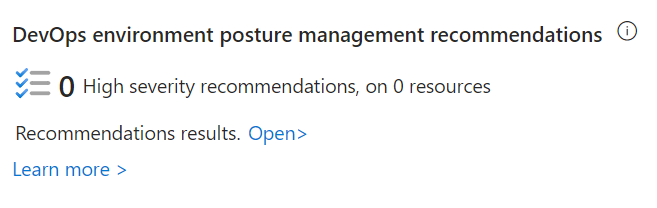

Bietet Einblicke in die Anzahl der Empfehlungen für die Verwaltung des DevOps-Umgebungsstatus, wobei die Ergebnisse mit hohem Schweregrad und die Anzahl der betroffenen Ressourcen hervorgehoben werden. |

|

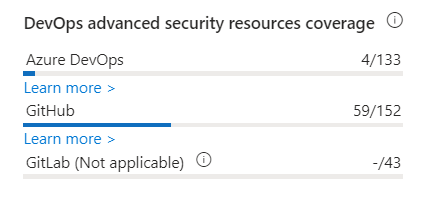

Bietet Einblicke in die Anzahl der DevOps-Ressourcen mit erweiterten Sicherheitsfunktionen im Verhältnis zur Gesamtanzahl der Ressourcen, die pro Umgebung integriert wurden. |

Überprüfen Ihrer Feststellungen

In der DevOps-Bestandstabelle können Sie integrierte DevOps-Ressourcen und die zugehörigen sicherheitsrelevanten Informationen überprüfen.

In diesem Teil des Bildschirms werden folgende Informationen angezeigt:

Name: Listet integrierte DevOps-Ressourcen aus Azure DevOps, GitHub und/oder GitLab auf. Zeigen Sie die Seite „Ressourcenintegrität“ an, indem Sie darauf klicken.

DevOps-Umgebung: Beschreibt die DevOps-Umgebung für die Ressource (d. h. Azure DevOps, GitHub, GitLab). Verwenden Sie diese Spalte, um die Daten nach Umgebung zu sortieren, wenn mehrere Umgebungen integriert wurden.

Erweiterter Sicherheitsstatus: Zeigt an, ob erweiterte Sicherheitsfeatures für die DevOps-Ressource aktiviert sind.

On: Erweiterte Sicherheit ist aktiviert.Off: Erweiterte Sicherheit ist nicht aktiviert.Partially enabled: Bestimmte erweiterte Sicherheitsfeatures sind nicht aktiviert (z. B. ist die Codeüberprüfung deaktiviert).N/A: Defender for Cloud hat keine Informationen zur Aktivierung.Hinweis

Derzeit sind diese Informationen nur für Azure DevOps- und GitHub-Repositorys verfügbar.

Pull Request-Anmerkungsstatus: Zeigt an, ob PR-Anmerkungen für das Repository aktiviert sind.

On: PR-Anmerkungen sind aktiviert.Off: PR-Anmerkungen sind nicht aktiviert.N/A: Defender for Cloud hat keine Informationen zur Aktivierung.Hinweis

Derzeit sind diese Informationen nur für Azure DevOps-Repositorys verfügbar.

Ergebnisse: Zeigt die Gesamtanzahl der Ergebnisse zu Code, Geheimnissen, Abhängigkeiten und Infrastruktur-as-Code an, die in der DevOps-Ressource identifiziert wurden.

Diese Tabelle kann als flache Ansicht auf DevOps-Ressourcenebene (Repositorys für Azure DevOps und GitHub, Projekte für GitLab) oder als Gruppierungsansicht mit Organisationen/Projekten/Gruppenhierarchie angezeigt werden. Außerdem können Sie die Tabelle nach Abonnement, Ressourcentyp, Ergebnistyp oder Schweregrad filtern.

Weitere Informationen

Weitere Informationen zu DevOps finden Sie im DevOps-Ressourcencenter.

Weitere Informationen zur Sicherheit in DevOps.

Weitere Informationen zum Schützen von Azure Pipelines.

Erfahren Sie mehr über die Methoden der Sicherheitshärtung für GitHub Actions.