Übersicht zu Microsoft Defender for Storage (klassisch)

Hinweis

Führen Sie ein Upgrade auf den neuen Microsoft Defender for Storage-Plan aus. Er enthält neue Features wie Malware-Überprüfung und Bedrohungserkennung für vertrauliche Daten. Dieser Plan bietet auch eine vorhersehbarere Preisstruktur für eine bessere Kontrolle über Abdeckung und Kosten. Darüber hinaus werden alle neuen Defender for Storage-Features nur im neuen Plan veröffentlicht. Die Migration zum neuen Plan ist ein einfacher Prozess. Lesen Sie hier, wie Sie vom klassischen Plan migrieren. Wenn Sie Defender for Storage (klassisch) verwenden und pro Transaktion oder pro Speicherkonto abrechnen, müssen Sie zum neuen Defender for Storage-Plan (klassisch) migrieren, um auf diese Features und Preise zuzugreifen. Erfahren Sie mehr über die Vorteile der Migration zum neuen Defender for Storage-Plan.

Bei Microsoft Defender for Storage (klassisch) handelt es sich um eine native intelligente Azure-Sicherheitsebene, die ungewöhnliche und potenziell schädliche Versuche erkennt, auf Ihre Speicherkonten zuzugreifen oder diese unbefugt zu nutzen. Sie nutzt erweiterte Funktionen zur Erkennung von Bedrohungen und Microsoft Threat Intelligence-Daten, um kontextbezogene Sicherheitswarnungen bereitzustellen. Diese Warnungen enthalten auch Schritte zur Entschärfung der erkannten Bedrohungen und zur Verhinderung künftiger Angriffe.

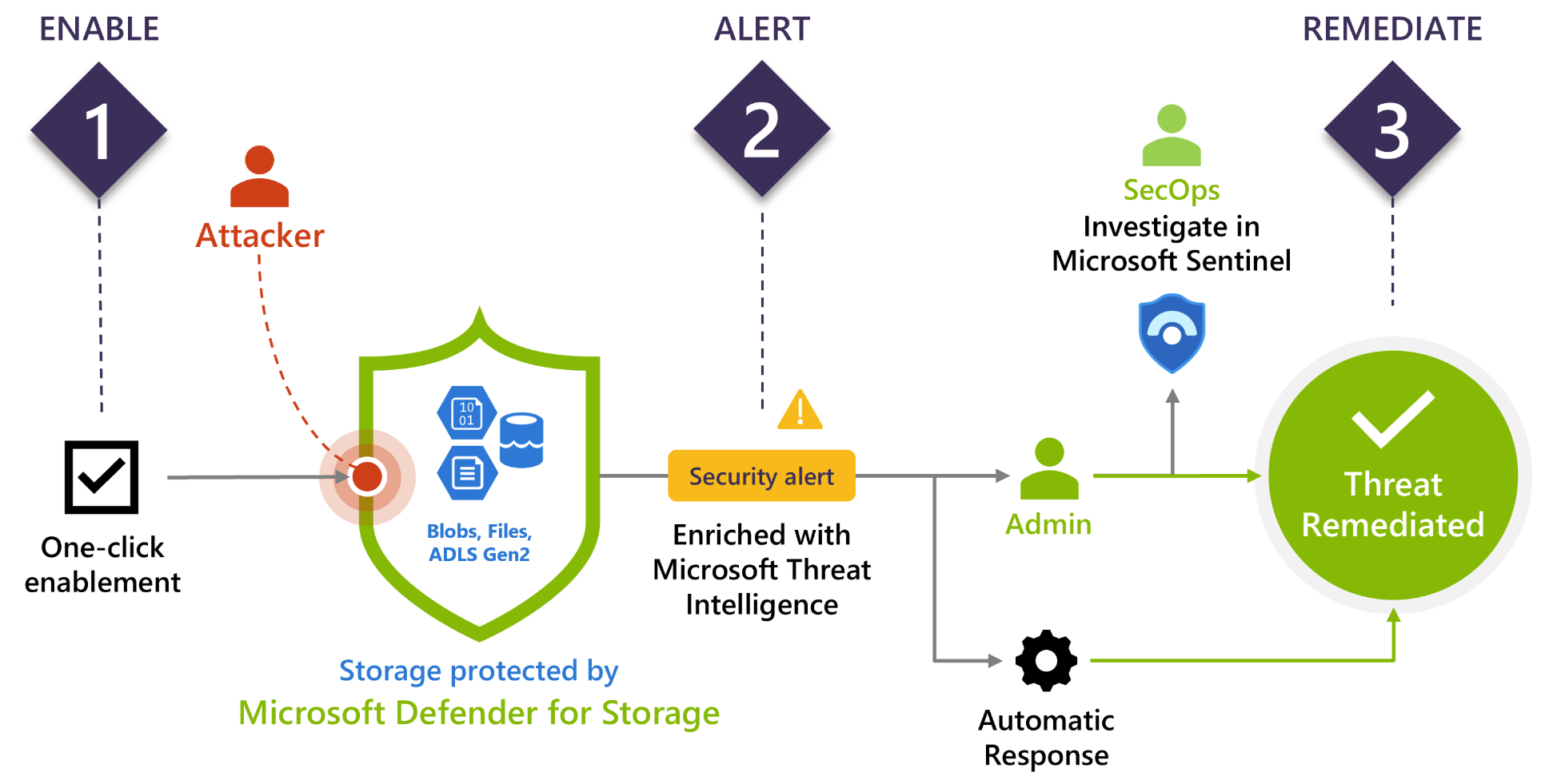

Sie können Microsoft Defender for Storage (klassisch) entweder auf Abonnementebene (empfohlen) oder auf Ressourcenebene aktivieren.

Defender für Storage (klassisch) analysiert kontinuierlich den Datenstrom, der von den Diensten Azure Blob Storage, Azure Files und Azure Data Lake Storage generiert wird. Bei Erkennung von potenziell schädlichen Aktivitäten werden Sicherheitswarnungen generiert. Diese Benachrichtigungen werden in Microsoft Defender for Cloud angezeigt. Alle Details zu verdächtigen Aktivitäten, zusammen mit den relevanten Untersuchungsschritten, Abhilfemaßnahmen und Sicherheitsempfehlungen, werden hier angezeigt.

Analysierte Daten von Azure Blob Storage umfassen Vorgangstypen wie Get Blob, Put Blob, Get Container ACL, List Blobs und Get Blob Properties. Beispiele für analysierte Azure Files-Vorgangstypen sind Get File, Create File, List Files, Get File Properties und Put Range.

Defender für Storage (klassisch) greift nicht auf die Storage-Kontodaten zu und hat keinen Einfluss auf dessen Leistung.

Sie können mehr erfahren, indem Sie sich dieses Video aus der Videoserie „Defender für Cloud im Einsatz“ ansehen:

Weitere Erläuterungen zu Defender for Storage (klassisch) finden Sie in den häufig gestellten Fragen.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit (General Availability, GA) |

| Preise: | Microsoft Defender for Storage (klassisch) wird gemäß den Angaben in der Preisübersicht abgerechnet. |

| Geschützte Speichertypen: | Blob Storage (Standard/Storage Premium V2, Block Blobs) Azure Files (über REST-API und SMB) Azure Data Lake Storage Gen2 (Standard/Premium-Konten mit aktivierten hierarchischen Namespaces) |

| Clouds: |

Welche Vorteile hat die Nutzung von Microsoft Defender for Storage (klassisch)?

Defender for Storage (klassisch) bietet Folgendes:

Native Azure-Sicherheit: Basierend auf der Aktivierung mit einem Klick sorgt Defender for Storage (klassisch) für den Schutz der Daten, die in Azure-Blobs, Azure Files und Data Lakes gespeichert sind. Als nativer Azure-Dienst ermöglicht Defender für Storage (klassisch) eine zentralisierte Sicherheitsüberwachung für alle Datenressourcen, die Azure verwaltet, und er ist in andere Azure-Sicherheitsdienste integriert, z. B. in Microsoft Sentinel.

Umfassende Suite für die Erkennung: Die Erkennungsfunktionen in Defender for Storage (klassisch) basieren auf Microsoft Threat Intelligence und decken die wichtigsten Speicherbedrohungen ab, z. B. nicht authentifizierter Zugriff, kompromittierte Anmeldeinformationen, Social Engineering-Angriffe, Datenexfiltration, Berechtigungsmissbrauch und schädliche Inhalte.

Umfassende Reaktionsmöglichkeiten: Die Automatisierungstools von Defender für Cloud erleichtern es, identifizierte Bedrohungen zu verhindern bzw. darauf zu reagieren. Weitere Informationen hierzu finden Sie unter Automatisieren der Reaktionen auf Defender für Cloud-Trigger.

Sicherheitsbedrohungen in cloudbasierten Speicherdiensten

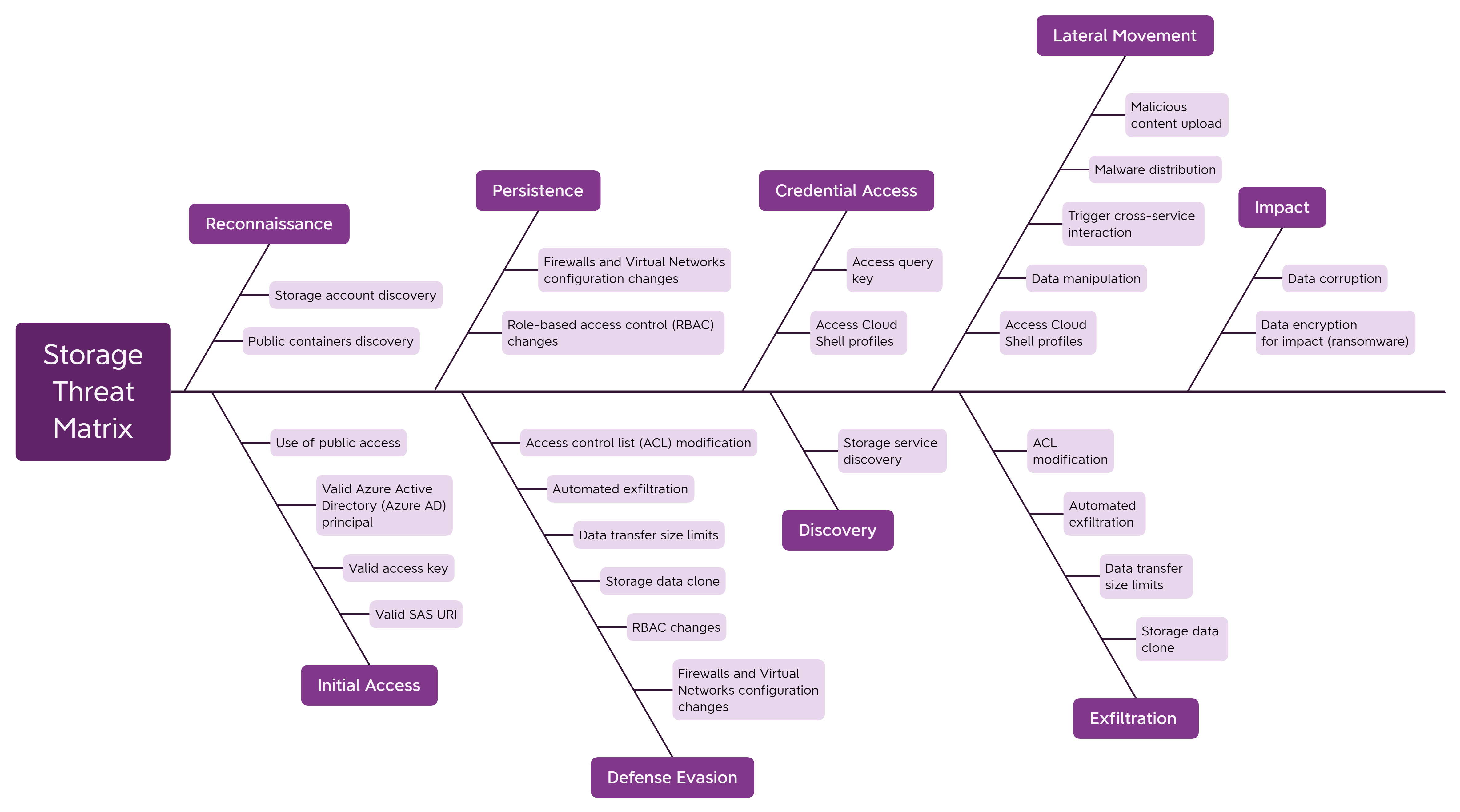

Sicherheitsexperten von Microsoft haben die Angriffsfläche von Speicherdiensten analysiert. Storage-Konten können durch Datenbeschädigung, Offenlegung vertraulicher Inhalte, Verteilung schädlicher Inhalte, Datenexfiltration, nicht autorisierten Zugriff und mehr gefährdet sein.

Die potenziellen Sicherheitsrisiken werden in der Bedrohungsmatrix für cloudbasierte Speicherdienste beschrieben und basieren auf dem MITRE ATT&CK-Framework®, einem Wissensdatenbank für die Taktiken und Techniken, die in Cyberangriffen eingesetzt werden.

Welche Art von Warnungen bietet Microsoft Defender for Storage (klassisch)?

Sicherheitswarnungen werden für die folgenden Szenarien ausgelöst (in der Regel zwischen 1 und 2 Stunden nach dem Ereignis):

| Art der Bedrohung | Beschreibung |

|---|---|

| Ungewöhnlicher Zugriff auf ein Konto | Beispiel: Zugriff von einem TOR-Exitknoten, verdächtige IP-Adressen, ungewöhnliche Anwendungen, ungewöhnliche Standorte und anonymer Zugriff ohne Authentifizierung. |

| Ungewöhnliches Verhalten in einem Konto | Verhalten, das von einer gelernten Baseline abweicht. Beispielsweise eine Änderung der Zugriffsberechtigungen in einem Konto, ungewöhnliche Zugriffsüberprüfung, ungewöhnliche Datenuntersuchung, ungewöhnliche Löschung von Blobs/Dateien oder ungewöhnliche Datenextraktion. |

| Auf Hashzuverlässigkeit basierende Erkennung von Schadsoftware | Erkennung bekannter Schadsoftware basierend auf vollständigem Blob-/Dateihash. Dadurch können Ransomware, Viren, Spyware und andere Schadsoftware, die auf ein Konto hochgeladen wurde, erkannt und daran gehindert werden, in die Organisation einzudringen und sich auf weitere Benutzer und Ressourcen zu verbreiten. Siehe auch Einschränkungen der Hashzuverlässigkeitsanalyse. |

| Ungewöhnliche Dateiuploads | Ungewöhnliche Clouddienstpakete und ausführbare Dateien, die in ein Konto hochgeladen wurden. |

| Öffentliche Sichtbarkeit | Potenzielle Einbruchversuche durch Scannen von Containern und Pullen potenziell sensibler Daten aus öffentlich zugänglichen Containern. |

| Phishingkampagnen | Wenn in Azure Storage gehostete Inhalte als Teil eines Phishingangriffs identifiziert werden, der sich auf Microsoft 365-Benutzer auswirkt. |

Tipp

Eine umfassende Liste aller Warnungen von Defender for Storage (klassisch) finden Sie auf der Referenzseite zu Warnungen. Es ist wichtig, die Voraussetzungen zu überprüfen, da auf bestimmte Sicherheitswarnungen nur unter dem neuen Defender for Storage-Plan zugegriffen werden kann. Die Informationen auf der Referenzseite sind nützlich für Workloadbesitzer, die erkennbare Bedrohungen verstehen möchten, und ermöglichen es Security Operations Center-Teams (SOC), sich vor der Durchführung von Untersuchungen mit Erkennungen vertraut zu machen. In Verwalten von und Reagieren auf Sicherheitswarnungen in Microsoft Defender für Cloud erfahren Sie mehr über den Inhalt einer Defender für Cloud-Sicherheitswarnung und wie Sie Ihre Warnungen verwalten.

Warnungen enthalten Details zum Incident, durch den sie ausgelöst wurden, sowie Empfehlungen zur Untersuchung und Eindämmung von Bedrohungen. Warnungen können in Microsoft Sentinel oder in ein anderes SIEM-Tool eines Drittanbieters oder in ein anderes externes Tool exportiert werden. Erfahren sie mehr unter Streamen von Warnungen an eine SIEM-, SOAR- oder klassische IT-Bereitstellungsmodelllösung.

Einschränkungen der Hashzuverlässigkeitsanalyse

Tipp

Wenn Sie Ihre hochgeladenen Blobs nahezu in Echtzeit auf Schadsoftware überprüfen möchten, empfiehlt es sich, ein Upgrade auf den neuen Defender for Storage-Plan durchzuführen. Erfahren Sie mehr über die Malware-Überprüfung.

Hashzuverlässigkeit ist keine tiefgreifende Dateiüberprüfung. Microsoft Defender for Storage (klassisch) verwendet die von Microsoft Threat Intelligence unterstützte Hashzuverlässigkeitsanalyse, um festzustellen, ob eine hochgeladene Datei verdächtig ist. Die Tools zum Bedrohungsschutz scannen die hochgeladenen Dateien nicht. Stattdessen analysieren sie die Daten, die von den Blob Storage- und Dateidiensten generiert werden. Defender for Storage (klassisch) vergleicht dann die Hashes neu hochgeladener Dateien mit Hashes bekannter Viren, Spyware und Ransomware.

Die Hashzuverlässigkeitsanalyse wird nicht für alle Dateiprotokolle und Vorgangstypen unterstützt – Einige, aber nicht alle Datenprotokolle enthalten den Hashwert des zugehörigen Blobs oder der zugehörigen Datei. In einigen Fällen enthalten die Daten keinen Hashwert. Daher können einige Vorgänge nicht auf bekannte Schadsoftwareuploads überwacht werden. Beispiele für solche nicht unterstützten Anwendungsfälle sind SMB-Dateifreigaben und wenn ein Blob mit Put Block und Put-Sperrliste erstellt wird.

Nächste Schritte

In diesem Artikel haben Sie mehr über Microsoft Defender for Storage (klassisch) erfahren.

- Aktivieren von Defender for Storage (klassisch)

- Sehen Sie sich häufige Fragen zu Defender für Storage (klassisch) an.