Aktivieren von Permissions Management in Microsoft Defender for Cloud (Vorschau)

Überblick

Cloud Infrastructure Entitlement Management (CIEM, Berechtigungsverwaltung für die Cloudinfrastruktur) ist ein Sicherheitsmodell, das Organisationen beim Verwalten und Steuern des Benutzerzugriffs und der Berechtigungen in ihrer Cloudinfrastruktur hilft. CIEM ist eine wichtige Komponente der Cloud Native Application Protection Platform-Lösung (CNAPP, Plattform für cloudnativen Anwendungsschutz), die Einblick in den Zugriff auf bestimmte Ressourcen bietet. Sie stellt sicher, dass Zugriffsrechte dem Prinzip der geringsten Rechte (Principle of Least Privilege, PoLP) entsprechen, bei dem Benutzer*innen oder Workloadidentitäten wie Apps und Dienste nur die für die Durchführung ihrer Aufgaben mindestens erforderlichen Zugriffsebenen erhalten.

Microsoft bietet sowohl CNAPP-Lösungen als auch CIEM-Lösungen mit Microsoft Defender for Cloud (CNAPP) und Microsoft Entra Permissions Management (CIEM). Die Integration der Funktionen von Permissions Management in Defender for Cloud stärkt den Schutz vor Sicherheitsverletzungen, die aufgrund übermäßiger Berechtigungen oder Fehlkonfigurationen in der Cloudumgebung auftreten können. Durch die kontinuierliche Überwachung und Verwaltung von Cloudberechtigungen trägt Permissions Management dazu bei, Angriffsflächen zu entdecken, potenzielle Bedrohungen zu erkennen, Zugriffsberechtigungen korrekt anzupassen und die Einhaltung gesetzlicher Standards aufrechtzuerhalten. Aus diesem Grund ist es wichtig, Erkenntnisse aus Permissions Management zu integrieren und die Funktionen von Defender for Cloud zum Sichern cloudnativer Anwendungen und Schützen vertraulicher Daten in der Cloud mit ihnen anzureichern.

Durch diese Integration stehen Ihnen die folgenden aus der Microsoft Entra Permissions Management-Suite abgeleiteten Erkenntnisse im Microsoft Defender for Cloud-Portal zur Verfügung. Weitere Informationen finden Sie in der Featurematrix.

Gängige Anwendungsfälle und Szenarien

Die Funktionen von Microsoft Entra Permissions Management sind als wertvolle Komponente nahtlos im Defender-Plan Cloud Security Posture Management (CSPM) integriert. Die integrierten Funktionen sind grundlegend und stellen die wesentlichen Funktionen in Microsoft Defender for Cloud bereit. Mit diesen zusätzlichen Funktionen können Sie Berechtigungsanalysen, nicht verwendete Berechtigungen für aktive Identitäten sowie Identitäten mit zu umfangreichen Berechtigungen nachverfolgen und diese Probleme dann gemäß der bewährten Methode der geringsten Rechte beheben.

Die neuen Empfehlungen finden Sie im Defender for Cloud-Dashboard in der Sicherheitskontrolle Zugriff und Berechtigungen verwalten auf der Registerkarte Empfehlungen.

Voraussetzungen für die Vorschau

| Aspekt | Details |

|---|---|

| Erforderliche/bevorzugte Umgebungsanforderungen | Defender CSPM Diese Funktionen sind im Defender CSPM-Plan enthalten und erfordern keine zusätzliche Lizenz. |

| Erforderliche Rollen und Berechtigungen | AWS / GCP Sicherheitsadministrator Application.ReadWrite.All Azure Sicherheitsadministrator Microsoft.Authorization/roleAssignments/write |

| Clouds |

Permissions Management für Azure

Melden Sie sich beim Azure-Portal an.

Geben Sie oben im Suchfeld den Suchbegriff Microsoft Defender for Cloud ein.

Wählen Sie im Menü auf der linken Seite Verwaltung/Umgebungseinstellungen aus.

Wählen Sie das Azure-Abonnement aus, für das Sie den DCSPM-CIEM-Plan aktivieren möchten.

Vergewissern Sie sich auf der Seite „Defender-Pläne“, dass der Defender CSPM-Plan aktiviert ist.

Wählen Sie die Planeinstellungen aus, und aktivieren Sie die Erweiterung Permissions Management.

Wählen Sie Continue (Weiter) aus.

Klicken Sie auf Speichern.

Nach wenigen Sekunden sehen Sie Folgendes:

Ihr Abonnement verfügt über eine neue Zuweisung „Leser“ für die CIEM-Anwendung.

Der neue Standard Azure CSPM (Vorschau) wurde Ihrem Abonnement zugewiesen.

Die entsprechenden Permissions Management-Empfehlungen sollten innerhalb weniger Stunden für Ihr Abonnement angezeigt werden.

Wechseln Sie zur Seite Empfehlungen, und stellen Sie sicher, dass die relevanten Umgebungsfilter aktiviert sind. Filtern Sie nach Initiative= "Azure CSPM (Vorschau)". Dadurch werden die folgenden Empfehlungen (falls zutreffend) angezeigt:

Azure-Empfehlungen:

- Überdimensionierte Azure-Identitäten sollten nur über die notwendigen Berechtigungen verfügen.

- Superidentitäten in Ihrer Azure-Umgebung sollten entfernt werden.

- Nicht verwendete Identitäten in Ihrer Azure-Umgebung sollten entfernt werden.

Aktivieren von Permissions Management für Amazon Web Services (AWS)

Führen Sie die folgenden Schritte aus, um Ihr AWS-Konto mit Defender for Cloud zu verbinden.

Für das ausgewählte Konto/Projekt:

Wählen Sie in der Liste die ID aus, um die Seite Einstellung | Defender-Pläne zu öffnen.

Wählen Sie unten auf der Seite die Schaltfläche Weiter: Pläne auswählen> aus.

Aktivieren Sie den Defender CSPM-Plan. Wenn der Plan bereits aktiviert ist, wählen Sie Einstellungen aus, und aktivieren Sie das Feature Permissions Management.

Folgen Sie den Anweisungen im Assistenten, um den Plan mit den neuen Permissions Management-Funktionen zu aktivieren.

Wählen Sie Zugriff konfigurieren und dann den entsprechenden Typ für Berechtigungen an. Wählen Sie die Bereitstellungsmethode aus: AWS CloudFormation-/Terraform-Skript.

Die Bereitstellungsvorlage wird automatisch mit den Rollen-ARN-Standardnamen ausgefüllt. Sie können die Rollennamen anpassen, indem Sie den Link auswählen.

Führen Sie das aktualisierte CFT-/Terraform-Skript in Ihrer AWS-Umgebung aus.

Wählen Sie Speichern.

Nach ein paar Sekunden werden Sie feststellen, dass der neue Standard AWS CSPM (Vorschau) für Ihren Sicherheitsconnector zugewiesen wurde.

Die entsprechenden Permissions Management-Empfehlungen werden innerhalb weniger Stunden für Ihren AWS-Sicherheitsconnector angezeigt.

Wechseln Sie zur Seite Empfehlungen, und stellen Sie sicher, dass die relevanten Umgebungsfilter aktiviert sind. Filtern Sie nach Initiative= "AWS CSPM (Vorschau)". Dadurch werden die folgenden Empfehlungen (falls zutreffend) angezeigt:

AWS-Empfehlungen:

Überdimensionierte AWS-Identitäten sollten nur über die notwendigen Berechtigungen verfügen.

Nicht verwendete Identitäten in Ihrer AWS-Umgebung sollten entfernt werden.

Hinweis

Die Empfehlungen, die über die Integration von Permissions Management (Vorschau) bereitgestellt werden, sind in Azure Resource Graph programmgesteuert verfügbar.

Aktivieren von Permissions Management für Google Cloud Platform (GCP)

Führen Sie die folgenden Schritte aus, um Ihr GCP-Konto mit Microsoft Defender for Cloud zu verbinden:

Für das ausgewählte Konto/Projekt:

Wählen Sie in der Liste die ID aus, um die Seite Einstellung | Defender-Pläne zu öffnen.

Wählen Sie unten auf der Seite die Schaltfläche Weiter: Pläne auswählen> aus.

Aktivieren Sie den Defender CSPM-Plan. Wenn der Plan bereits aktiviert ist, wählen Sie Einstellungen aus, und aktivieren Sie das Feature „Permissions Management“.

Folgen Sie den Anweisungen im Assistenten, um den Plan mit den neuen Permissions Management-Funktionen zu aktivieren.

Führen Sie das aktualisierte CFT-/Terraform-Skript in Ihrer GCP-Umgebung aus.

Wählen Sie Speichern.

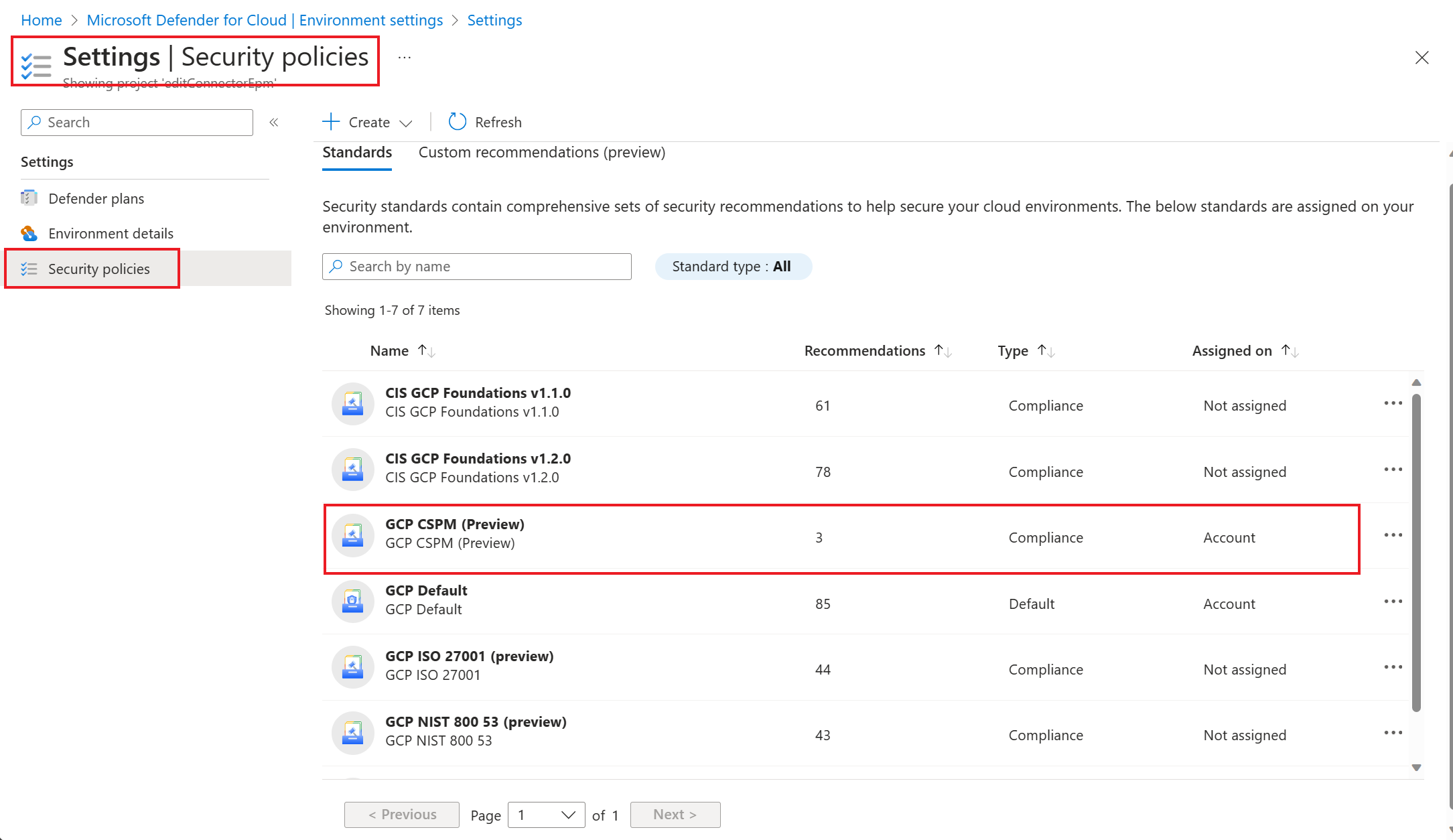

Nach ein paar Sekunden werden Sie feststellen, dass der neue Standard GCP CSPM (Vorschau) für Ihren Sicherheitsconnector zugewiesen wurde.

Die entsprechenden Permissions Management-Empfehlungen werden innerhalb weniger Stunden für Ihren GCP-Sicherheitsconnector angezeigt.

Wechseln Sie zur Seite Empfehlungen, und stellen Sie sicher, dass die relevanten Umgebungsfilter aktiviert sind. Filtern Sie nach Initiative= "GCP CSPM (Vorschau)". Dadurch werden die folgenden Empfehlungen (falls zutreffend) angezeigt:

GCP-Empfehlungen:

Überdimensionierte GCP-Identitäten sollten nur über die notwendigen Berechtigungen verfügen.

Nicht verwendete Superidentitäten in Ihrer GCP-Umgebung sollten entfernt werden.

Nicht verwendete Identitäten in Ihrer GCP-Umgebung sollten entfernt werden.

Bekannte Einschränkungen

- AWS- oder GCP-Konten, für die das erste Onboarding in Microsoft Entra Permissions Management durchgeführt wurde, können nicht über Microsoft Defender for Cloud integriert werden.

Featurematrix

Das Integrationsfeature ist Teil des Defender CSPM-Plans und erfordert keine Lizenz für Microsoft Entra Permissions Management (MEPM). Weitere Informationen zu zusätzlichen Funktionen, die MEPM bietet, finden Sie in der Featurematrix:

| Kategorie | Funktionen | Defender für Cloud | Verwaltung von Berechtigungen |

|---|---|---|---|

| Discover | Berechtigungsermittlung für Risikoidentitäten (einschließlich nicht verwendeter Identitäten, überdimensionierter aktiver Identitäten, Superidentitäten) in Azure, AWS, GCP | ✓ | ✓ |

| Discover | Permissions Creep Index (PCI) für Multi-Cloud-Umgebungen (Azure, AWS, GCP) und alle Identitäten | ✓ | ✓ |

| Discover | Berechtigungsermittlung für alle Identitäten, Gruppen in Azure, AWS, GCP | ❌ | ✓ |

| Discover | Analysen zur Berechtigungsnutzung, Rollen-/Richtlinienzuweisungen in Azure, AWS, GCP | ❌ | ✓ |

| Discover | Unterstützung für Identitätsanbieter (einschließlich AWS IAM Identity Center, Okta, GSuite) | ❌ | ✓ |

| Korrigieren | Automatisierte Löschung von Berechtigungen | ❌ | ✓ |

| Korrigieren | Korrigieren von Identitäten durch Anfügen/Trennen der Berechtigungen | ❌ | ✓ |

| Korrigieren | Generierung von benutzerdefinierten Rollen/AWS-Richtlinien basierend auf Aktivitäten von Identitäten, Gruppen usw. | ❌ | ✓ |

| Korrigieren | Berechtigungen bei Bedarf (zeitgebundener Zugriff) für menschliche Identitäten und Workloadidentitäten über Microsoft Entra Admin Center, APIs, ServiceNow-App | ❌ | ✓ |

| Monitor | ML-gestützte Anomalieerkennung | ❌ | ✓ |

| Monitor | Aktivitäts-, regelbasierte Warnungen | ❌ | ✓ |

| Monitor | Kontextreiche forensische Berichte (z. B. PCI-Verlaufsbericht, Benutzerberechtigungs- und Nutzungsbericht usw.) | ❌ | ✓ |

Nächste Schritte

- Weitere Informationen zur CIEM-Lösung von Microsoft finden Sie unter Microsoft Entra Permissions Management.

- Informationen zur kostenlosen Testversion von Microsoft Entra Permissions Management finden Sie in Microsoft Entra Admin Center.