Überwachung der Dateiintegrität bei Verwendung des Log Analytics-Agents

Um die Überwachung der Dateiintegrität (FIM) bereitzustellen, lädt der Log Analytics-Agent Daten in den Log Analytics-Arbeitsbereich hoch. Der aktuelle Zustand dieser Elemente wird mit dem Zustand während des vorherigen Scans verglichen, und Sie werden von der Überwachung der Dateiintegrität benachrichtigt, wenn verdächtige Änderungen vorgenommen wurden.

Hinweis

Da der Log Analytics-Agent (auch bekannt als MMA) im August 2024 eingestellt wird, werden alle Defender for Servers-Features, die derzeit von ihm abhängen, einschließlich der auf dieser Seite beschriebenen Features, vor dem Einstellungsdatum entweder über die Microsoft Defender for Endpoint-Integration oder das agentenlose Scannen verfügbar sein. Weitere Informationen zur Roadmap für die einzelnen Features, die derzeit auf dem Log Analytics-Agent basieren, finden Sie in dieser Ankündigung.

In diesem Artikel lernen Sie Folgendes:

- Aktivieren der Überwachung der Dateiintegrität mit dem Log Analytics-Agent

- Deaktivieren der Überwachung der Dateiintegrität

- Überwachen von Arbeitsbereichen, Entitäten und Dateien

- Vergleichen der Baselines mithilfe der Dateiintegritätsüberwachung

Hinweis

Die Überwachung der Dateiintegrität kann das folgende Konto für überwachte SQL Server-Instanzen erstellen: NT Service\HealthService

Wenn Sie das Konto löschen, wird es automatisch neu erstellt.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit (General Availability, GA) |

| Preise: | Erfordert Microsoft Defender für Server-Plan 2. Mithilfe des Log Analytics-Agents lädt die Überwachung der Dateiintegrität Daten in den Log Analytics-Arbeitsbereich hoch. Die Gebühren für diese Daten hängen von der hochgeladenen Datenmenge ab. Weitere Informationen erhalten Sie unter Log Analytics – Preise. |

| Erforderliche Rollen und Berechtigungen: | Der Besitzer des Arbeitsbereichs kann FIM aktivieren/deaktivieren (weitere Informationen finden Sie unter Azure-Rolles für Log Analytics). Leser können Ergebnisse anzeigen. |

| Clouds: | Wird nur in Regionen unterstützt, in denen die Änderungsnachverfolgungslösung von Azure Automation verfügbar ist. Siehe Unterstützte Regionen für einen verknüpften Log Analytics-Arbeitsbereich. Informieren Sie sich über die Änderungsnachverfolgung. |

Aktivieren der Überwachung der Dateiintegrität mit dem Log Analytics-Agent

FIM ist nur auf den Seiten von Defender für Cloud im Azure-Portal verfügbar. Derzeit gibt es keine REST-API für die Arbeit mit der Überwachung der Dateiintegrität.

Wählen Sie im Workloadschutz-Dashboard im Bereich Erweiterter Schutz die Option Überwachung der Dateiintegrität aus.

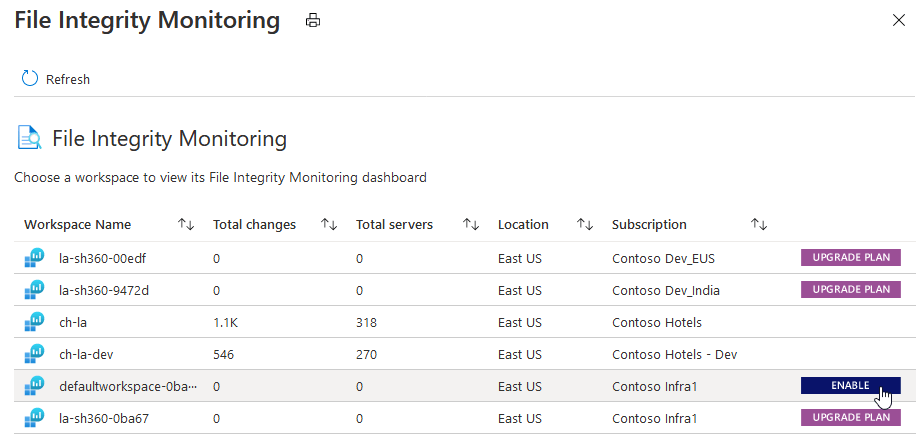

Folgende Informationen werden für jeden Arbeitsbereich angegeben:

- Die Gesamtanzahl der Änderungen, die in der letzten Woche aufgetreten sind (wenn die Überwachung der Dateiintegrität im Arbeitsbereich deaktiviert ist, wird „–“ angezeigt)

- Die Gesamtanzahl der physischen und virtuellen Computer, die Berichte an den Arbeitsbereich senden

- Der geografische Standort des Arbeitsbereichs

- Das Azure-Abonnement, dem der Arbeitsbereich unterliegt

Auf dieser Seite können Sie folgende Aktionen durchführen:

Zugreifen auf den Status und die Einstellungen der einzelnen Arbeitsbereiche

Upgraden Sie den Arbeitsbereich, um erweiterte Sicherheitsfeatures zu verwenden. Dieses Symbol zeigt an, dass der Arbeitsbereich oder das Abonnement nicht durch Microsoft Defender für Server geschützt wird. Um die FIM-Features zu verwenden, muss Ihr Abonnement mit diesem Plan geschützt werden. Informieren Sie sich, wie Sie Defender für Server aktivieren können.

Upgraden Sie den Arbeitsbereich, um erweiterte Sicherheitsfeatures zu verwenden. Dieses Symbol zeigt an, dass der Arbeitsbereich oder das Abonnement nicht durch Microsoft Defender für Server geschützt wird. Um die FIM-Features zu verwenden, muss Ihr Abonnement mit diesem Plan geschützt werden. Informieren Sie sich, wie Sie Defender für Server aktivieren können. Aktivieren Sie die Überwachung der Dateiintegrität auf allen Computern im Arbeitsbereich, und konfigurieren Sie die entsprechenden Optionen. Dieses Symbol zeigt an, dass die Überwachung der Dateiintegrität für den Arbeitsbereich nicht aktiviert ist. Wenn keine Schaltfläche zum Aktivieren oder Aktualisieren vorhanden ist und der Bereich leer ist, bedeutet dies, dass die Überwachung der Dateiintegrität bereits für den Arbeitsbereich aktiviert ist.

Aktivieren Sie die Überwachung der Dateiintegrität auf allen Computern im Arbeitsbereich, und konfigurieren Sie die entsprechenden Optionen. Dieses Symbol zeigt an, dass die Überwachung der Dateiintegrität für den Arbeitsbereich nicht aktiviert ist. Wenn keine Schaltfläche zum Aktivieren oder Aktualisieren vorhanden ist und der Bereich leer ist, bedeutet dies, dass die Überwachung der Dateiintegrität bereits für den Arbeitsbereich aktiviert ist.

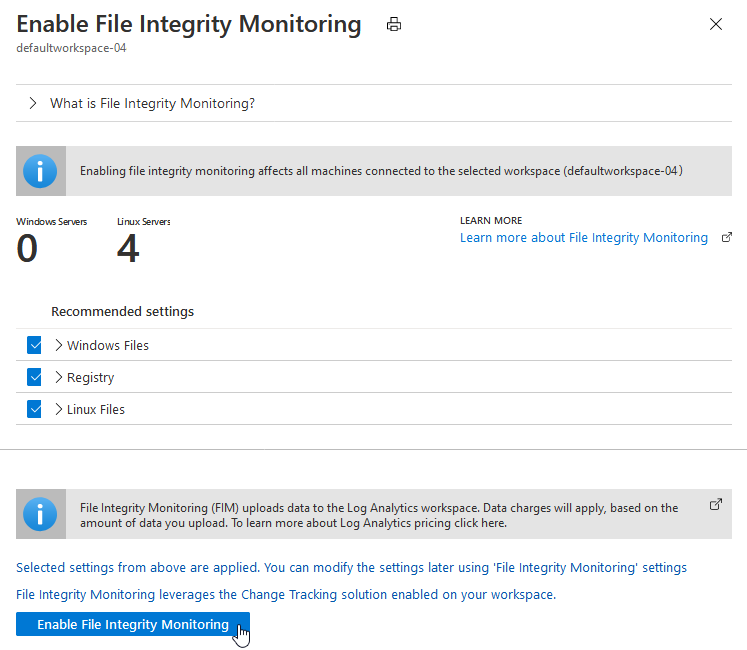

Wählen Sie AKTIVIEREN aus. Die Details des Arbeitsbereichs einschließlich der Anzahl der Windows- und Linux-Computer im Arbeitsbereich werden angezeigt.

Die empfohlenen Einstellungen für Windows und Linux werden ebenfalls aufgeführt. Erweitern Sie Windows-Dateien, Registrierung und Linux-Dateien, um die vollständige Liste der empfohlenen Elemente anzuzeigen.

Deaktivieren Sie die Kontrollkästchen für alle empfohlenen Entitäten, die nicht von der Überwachung der Dateiintegrität überwacht werden sollen.

Klicken Sie auf Überwachung der Dateiintegrität anwenden, um die Überwachung der Dateiintegrität zu aktivieren.

Sie können die Einstellungen jederzeit ändern. Erfahren Sie mehr über die Bearbeitung überwachter Entitäten.

Deaktivieren der Überwachung der Dateiintegrität

Die Überwachung der Dateiintegrität verwendet die Azure-Lösung „Änderungsnachverfolgung“, um Änderungen in Ihrer Umgebung nachzuverfolgen und zu identifizieren. Wenn Sie die Überwachung der Dateiintegrität deaktivieren, wird die Lösung für die Änderungsnachverfolgung aus dem ausgewählten Arbeitsbereich entfernt.

So deaktivieren Sie die Überwachung der Dateiintegrität

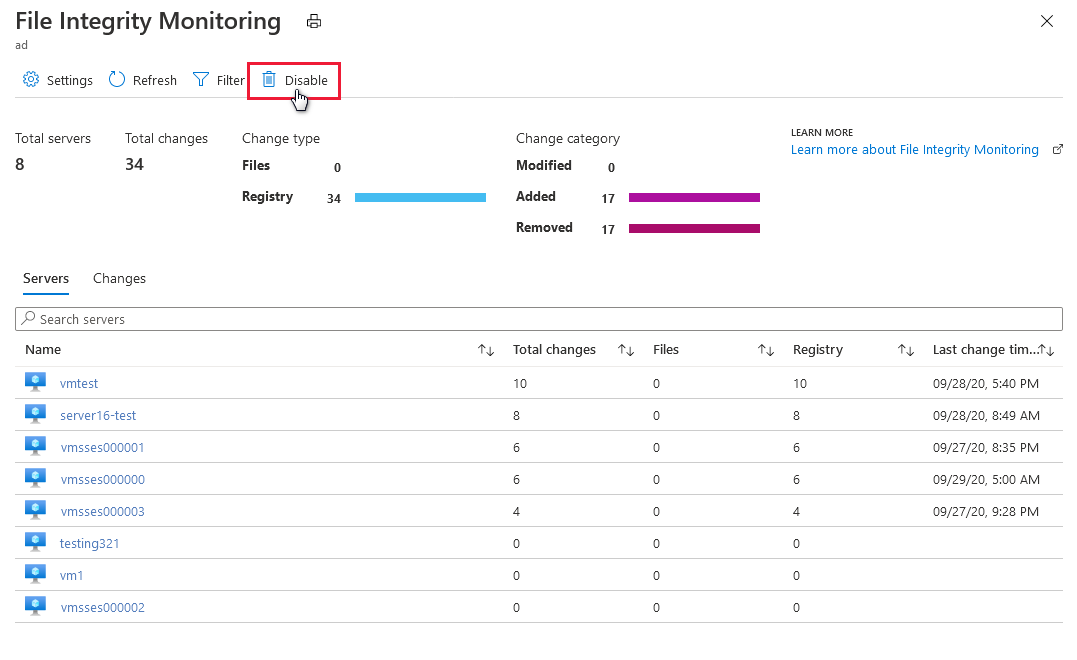

Wählen Sie im Dashboard Überwachung der Dateiintegrität für einen Arbeitsbereich die Option Deaktivieren aus.

Wählen Sie Entfernen.

Überwachen von Arbeitsbereichen, Entitäten und Dateien

Überprüfen überwachter Arbeitsbereiche

Das Dashboard Überwachung der Dateiintegrität zeigt die Arbeitsbereiche an, für den die Überwachung der Dateiintegrität aktiviert ist. Das Dashboard „Überwachung der Dateiintegrität“ wird geöffnet, nachdem Sie die Überwachung der Dateiintegrität für einen Arbeitsbereich aktiviert haben oder wenn Sie einen Arbeitsbereich im Fenster Überwachung der Dateiintegrität auswählen, für den diese bereits aktiviert ist.

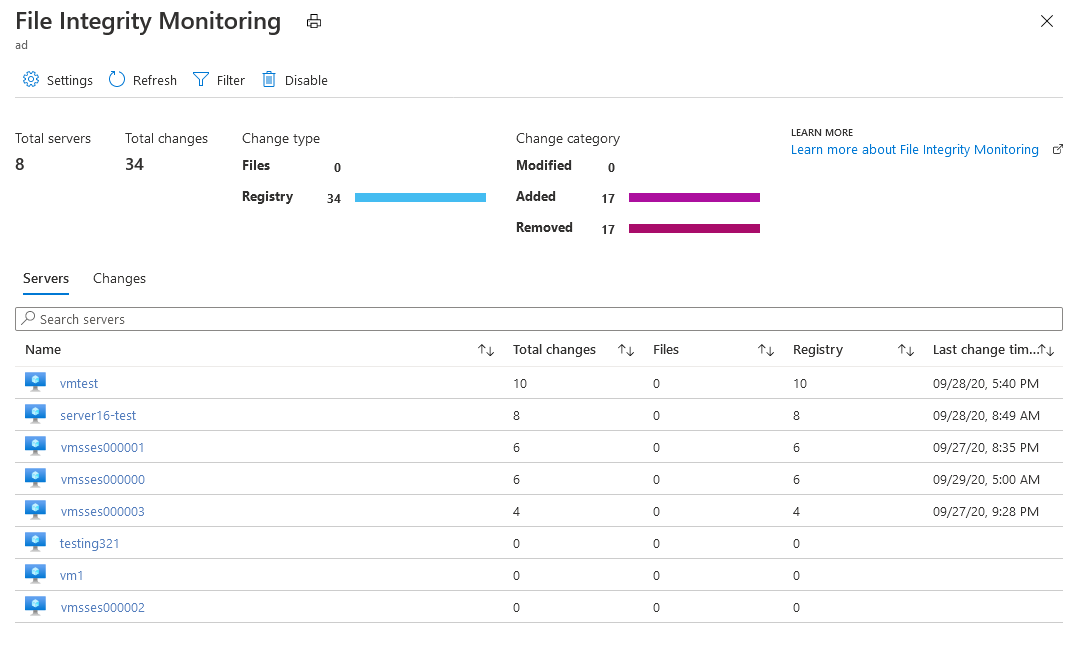

Im Dashboard „Überwachung der Dateiintegrität“ für einen Arbeitsbereich werden folgende Details angezeigt:

- Die Gesamtanzahl der mit dem Arbeitsbereich verbundenen Computer

- Die Gesamtanzahl der Änderungen, die im ausgewählten Zeitraum aufgetreten sind

- Eine Aufschlüsselung des Änderungstyps (Dateien, Registrierungen)

- Eine Aufschlüsselung der Änderungskategorie (Geändert, Hinzugefügt, Entfernt)

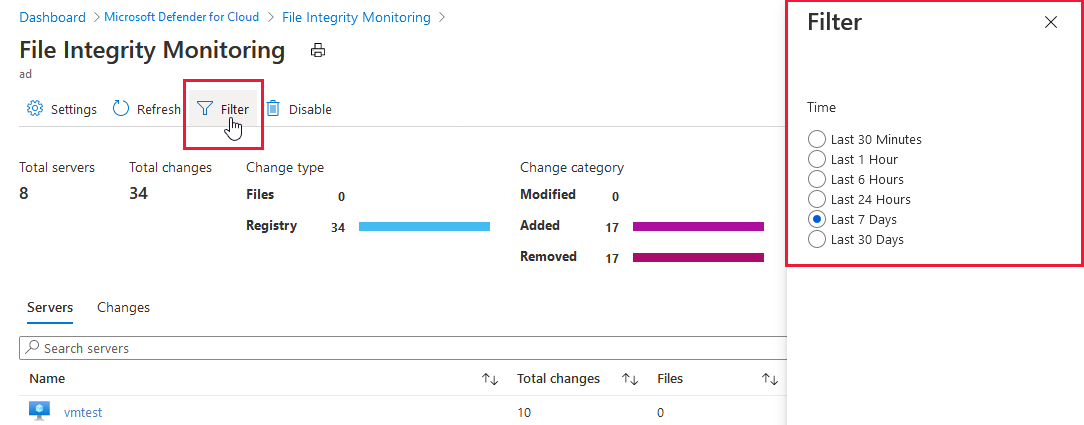

Wählen Sie oben im Dashboard die Option Filter aus, um den Zeitraum zu ändern, für den Änderungen angezeigt werden.

Auf der Registerkarte Server werden die Computer aufgelistet, die Meldungen an diesen Arbeitsbereich ausgeben. Für jeden Computer führt das Dashboard Folgendes auf:

- Die Gesamtanzahl der Änderungen, die im ausgewählten Zeitraum aufgetreten sind

- Eine Aufschlüsselung der Gesamtanzahl der Änderungen in Änderungen von Dateien oder Registrierungen

Wenn Sie einen Computer auswählen, wird die Abfrage zusammen mit den Ergebnissen angezeigt, die die Änderungen identifizieren, die während des ausgewählten Zeitraums für den Computer vorgenommen wurden. Sie können eine Änderung erweitern, um weitere Informationen zu erhalten.

Die Registerkarte Änderungen (siehe unten) führt alle Änderungen auf, die im ausgewählten Zeitraum am Arbeitsbereich durchgeführt wurden. Für jede geänderte Entität führt das Dashboard Folgendes auf:

- Computer, auf dem die Änderung aufgetreten ist

- Den Änderungstyp (Registrierung oder Datei)

- Die Änderungskategorie (Geändert, Hinzugefügt, Entfernt)

- Das Datum und die Uhrzeit der Änderung

Änderungsdetails wird geöffnet, wenn Sie eine Änderung in das Suchfeld eingeben oder eine Entität auswählen, die in der Registerkarte Änderungen aufgeführt ist.

Bearbeiten von überwachten Entitäten

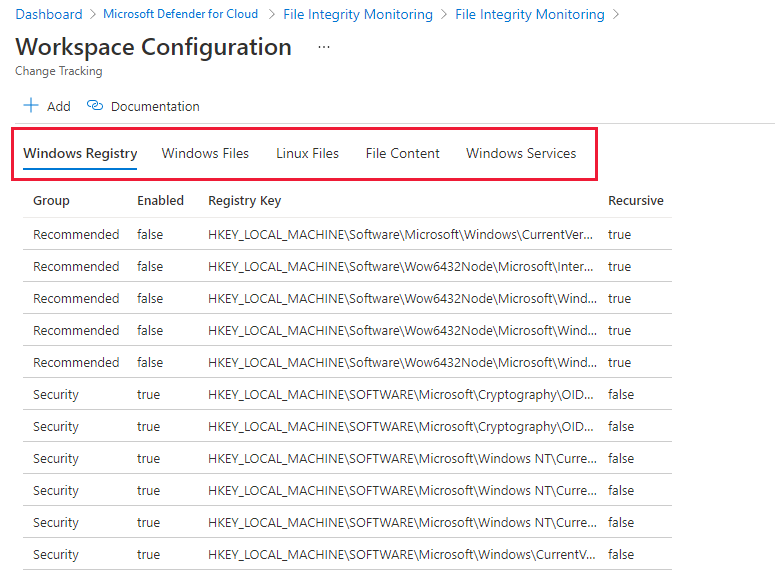

Wählen Sie im Dashboard Überwachung der Dateiintegrität für einen Arbeitsbereich Einstellungen aus der Symbolleiste aus.

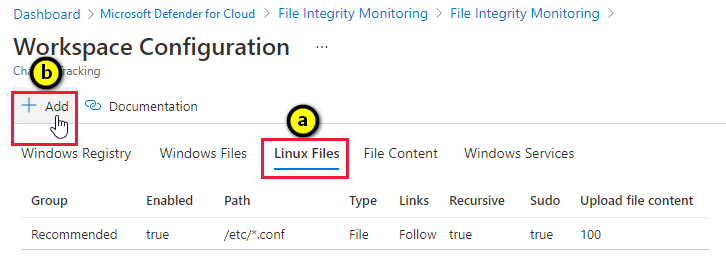

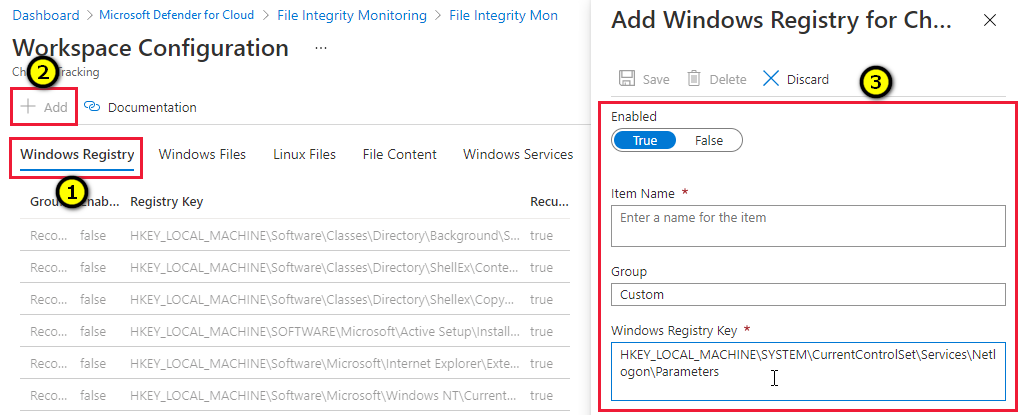

Arbeitsbereichskonfiguration wird mit Registerkarten für jeden Elementtyp geöffnet, der überwacht werden kann:

- Windows-Registrierung

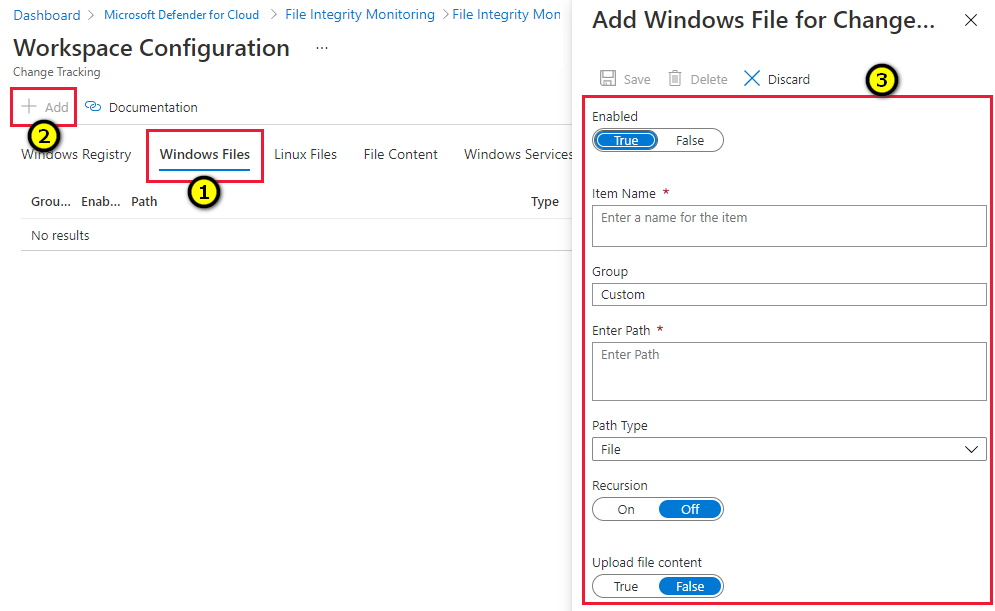

- Windows-Dateien

- Linux-Dateien

- Dateiinhalte

- Windows-Dienste

Jede Registerkarte führt die Entitäten auf, die Sie in dieser Kategorie bearbeiten können. Für jede aufgeführte Entität identifiziert Defender für Cloud, ob FIM aktiviert (true) oder deaktiviert (false) ist. Bearbeiten Sie die Entität, um FIM zu aktivieren oder zu deaktivieren.

Wählen Sie auf einer der Registerkarten einen Eintrag aus, und bearbeiten Sie alle verfügbaren Felder im Bereich Edit for Change Tracking (Für die Änderungsnachverfolgung bearbeiten). Zu den Optionen gehören:

- Aktivieren (True) (Wahr) oder deaktivieren (False) (Falsch) Sie die Überwachung der Dateiintegrität.

- Geben Sie den Namen der Entität an, oder ändern Sie diesen.

- Geben Sie den Wert oder Pfad an, oder ändern Sie diesen.

- Löschen Sie die Entität.

Verwerfen oder speichern Sie Ihre Änderungen.

Hinzufügen einer neuen zu überwachenden Entität

Wählen Sie im Dashboard Überwachung der Dateiintegrität für einen Arbeitsbereich Einstellungen aus der Symbolleiste aus.

Die Arbeitsbereichskonfiguration wird geöffnet.

Unter Arbeitsbereichskonfiguration:

Klicken Sie auf Hinzufügen. Das Fenster Add for Change Tracking (Für die Änderungsnachverfolgung hinzufügen) wird geöffnet.

Geben Sie die notwendigen Informationen ein, und wählen Sie Speichern aus.

Ordner- und Pfadüberwachung mithilfe von Platzhaltern

Verwenden Sie Platzhalter, um die verzeichnisübergreifende Nachverfolgung zu vereinfachen. Beim Konfigurieren der Ordnerüberwachung mithilfe von Platzhaltern gelten die folgenden Regeln:

- Platzhalter werden zum Nachverfolgen mehrerer Dateien benötigt.

- Platzhalter können nur im letzten Segment eines Pfads verwendet werden, z. B.

C:\folder\fileoder/etc/*.conf. - Wenn eine Umgebungsvariable einen ungültigen Pfad enthält, ist die Überprüfung erfolgreich, aber der Pfad schlägt fehl, wenn die Inventur durchgeführt wird.

- Vermeiden Sie beim Festlegen des Pfads die Verwendung allgemeiner Pfade wie

c:\*.*, da in diesem Fall zu viele Ordner durchlaufen werden.

Vergleichen der Baselines mithilfe der Dateiintegritätsüberwachung

Die Überwachung der Dateiintegrität (FIM) informiert Sie darüber, wenn Änderungen an sensiblen Bereichen in Ihren Ressourcen vorgenommen werden, damit Sie nicht autorisierten Aktivitäten untersuchen und behandeln können. FIM überwacht Windows-Dateien, die Windows-Registrierung und Linux-Dateien.

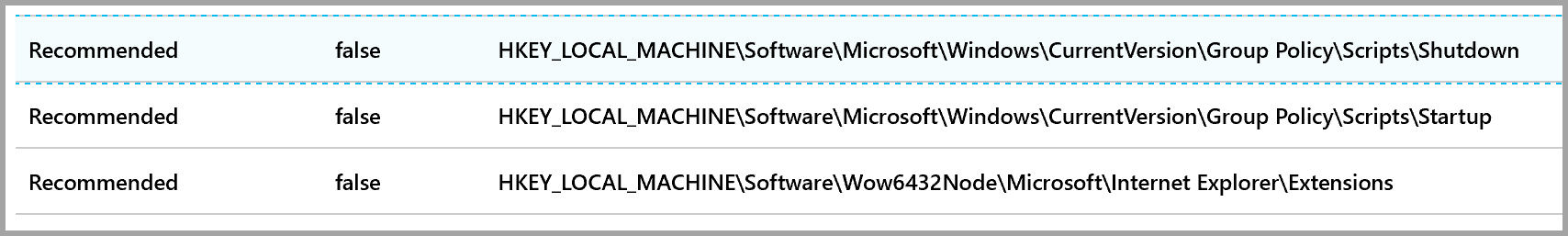

Aktivieren von integrierten rekursiven Registrierungsüberprüfungen

Die Standardeinstellungen der FIM-Registrierungsstruktur bieten eine bequeme Möglichkeit, rekursive Änderungen innerhalb gemeinsamer Sicherheitsbereiche zu überwachen. Angenommen, Angreifer*innen konfigurieren ein Skript, das im LOCAL_SYSTEM-Kontext ausgeführt wird, indem sie eine Ausführung beim Hoch- oder Herunterfahren konfigurieren. Um solche Änderungen zu überwachen, aktivieren Sie die integrierte Überprüfung.

Hinweis

Rekursive Überprüfungen gelten nur für die empfohlenen Sicherheitsstrukturen und nicht für benutzerdefinierte Registrierungspfade.

Hinzufügen einer benutzerdefinierten Registrierungsüberprüfung

FIM-Baselines beginnen damit, die Merkmale eines als funktionierend bekannten Zustands für das Betriebssystem und die unterstützende Anwendung zu identifizieren. In diesem Beispiel liegt der Schwerpunkt auf den Kennwortrichtlinienkonfigurationen für Windows Server 2008 und höher.

| Richtlinienname | Registrierungseinstellung |

|---|---|

| Domänencontroller: Änderungen von Computerkontenkennwörtern ablehnen | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RefusePasswordChange |

| Domänenmitglied: Daten des sicheren Kanals (immer) digital verschlüsseln oder signieren | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireSignOrSeal |

| Domänenmitglied: Daten des sicheren Kanals (wenn möglich) digital verschlüsseln | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SealSecureChannel |

| Domänenmitglied: Daten des sicheren Kanals (wenn möglich) digital signieren | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SignSecureChannel |

| Domänenmitglied: Änderungen von Computerkontenkennwörtern deaktivieren | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DisablePasswordChange |

| Domänenmitglied: Maximales Alter von Computerkontenkennwörtern | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\MaximumPasswordAge |

| Domänenmitglied: Starker Sitzungsschlüssel (Windows 2000 oder höher) erforderlich | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireStrongKey |

| Netzwerksicherheit: Beschränken von NTLM: NTLM-Authentifizierung in dieser Domäne | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RestrictNTLMInDomain |

| Netzwerksicherheit: NTLM einschränken: Serverausnahmen in dieser Domäne hinzufügen | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DCAllowedNTLMServers |

| Netzwerksicherheit: NTLM einschränken: NTLM-Authentifizierung in dieser Domäne überwachen | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\AuditNTLMInDomain |

Hinweis

Weitere Informationen zu Registrierungseinstellungen, die von verschiedenen Betriebssystemversionen unterstützt werden, finden Sie in der Referenztabelle der Gruppenrichtlinieneinstellungen.

So konfigurieren Sie FIM zum Überwachen von Registrierungsbaselines:

Aktivieren Sie im Fenster Windows-Registrierung für Änderungsnachverfolgung hinzufügen das Textfeld Windows-Registrierungsschlüssel aus.

Geben Sie den folgenden Registrierungsschlüssel ein:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

Nachverfolgen von Änderungen an Windows-Dateien

Geben Sie im Fenster Windows-Datei für Änderungsnachverfolgung hinzufügen in das Feld Pfad eingeben den Ordner ein, der die Dateien enthält, die Sie nachverfolgen möchten. Im Beispiel in der folgenden Abbildung befindet sich die Contoso Web-App im Laufwerk D:\ innerhalb der Ordnerstruktur ContosWebApp.

Erstellen Sie einen benutzerdefinierten Windows-Dateieintrag, indem Sie einen Namen der Einstellungsklasse angeben, die Rekursion aktivieren und den obersten Ordner mit einem Platzhaltersuffix (*) angeben.

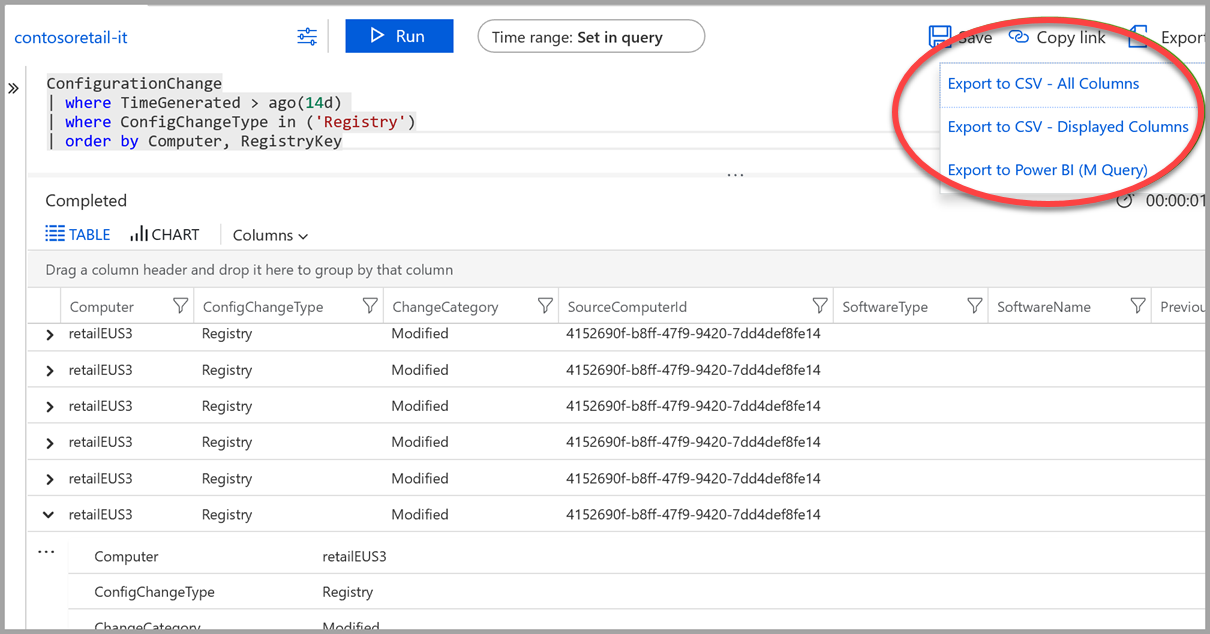

Abrufen von Änderungsdaten

Die Daten der Dateiintegritätsüberwachung befinden sich im Azure Log Analytics/ConfigurationChange-Tabellensatz.

Legen Sie einen Zeitbereich für das Abrufen einer Zusammenfassung der Änderungen nach Ressource fest.

Im folgenden Beispiel werden alle Änderungen in den letzten 14 Tagen in den Kategorien „Registrierung“ und „Dateien“ abgerufen:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeSo zeigen Sie Details zu Registrierungsänderungen an:

- Entfernen Sie Dateien aus der WHERE-Klausel.

- Entfernen Sie die Zeile für die Zusammenfassung, und ersetzen Sie sie durch eine Klausel zum Sortieren:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry') | order by Computer, RegistryKey

Berichte können für die Archivierung in CSV-Dateien exportiert und/oder in einen Power BI-Bericht geleitet werden.

Nächste Schritte

Weitere Informationen zu Defender für Cloud finden Sie unter:

- Festlegen von Sicherheitsrichtlinien: Erfahren Sie, wie Sie Sicherheitsrichtlinien für Ihre Azure-Abonnements und -Ressourcengruppen konfigurieren.

- Verwalten von Sicherheitsempfehlungen: Erfahren Sie, wie Empfehlungen Ihnen beim Schutz Ihrer Azure-Ressourcen helfen.

- Azure Security Blog (Blog zur Azure-Sicherheit): Hier finden Sie Neuigkeiten und Informationen zur Azure-Sicherheit.