Konfigurieren des Netzwerkleistungsmonitors für ExpressRoute (veraltet)

In diesem Artikel konfigurieren Sie eine Netzwerkleistungsmonitor-Erweiterung zum Überwachen von ExpressRoute. Der Netzwerkleistungsmonitor (Network Performance Monitor, NPM) ist eine cloudbasierte Lösung für die Netzwerküberwachung, die die Konnektivität zwischen Azure-Cloudbereitstellungen und lokalen Standorten (Zweigstellen usw.) überwacht. Der Netzwerkleistungsmonitor ist Teil von Azure Monitor-Protokollen. Der Netzwerkleistungsmonitor bietet nun eine Erweiterung für ExpressRoute, durch die Sie die Netzwerkleistung über ExpressRoute-Verbindungen überwachen können, die dafür konfiguriert sind, privates Peering oder Microsoft-Peering zu verwenden. Wenn Sie den Netzwerkleistungsmonitor für ExpressRoute konfigurieren, können Sie Netzwerkprobleme erkennen, die identifiziert und entfernt werden sollen. Dieser Dienst ist auch für Azure Government Cloud verfügbar.

Wichtig

Ab dem 1. Juli 2021 ist es nicht mehr möglich, neue Tests in einem vorhandenen Arbeitsbereich hinzufügen oder einen neuen Arbeitsbereich im Netzwerkleistungsmonitor zu aktivieren. Sie können auch keine neuen Verbindungsmonitore mehr in Verbindungsmonitor (klassisch) hinzufügen. Sie können weiterhin die Tests und Verbindungsmonitore verwenden, die vor dem 1. Juli 2021 erstellt wurden. Um Serviceunterbrechungen für Ihre aktuellen Workloads zu minimieren, migrieren Sie Ihre Tests vom Netzwerkleistungsmonitor oder migrieren Sie vom Verbindungsmonitor (classic) zum neuen Verbindungsmonitor in Azure Network Watcher vor dem 29. Februar 2024.

Hinweis

Dieser Artikel wurde kürzlich aktualisiert, um den Begriff Azure Monitor-Protokolle anstelle von Log Analytics aufzunehmen. Protokolldaten werden immer noch in einem Log Analytics-Arbeitsbereich gespeichert und weiterhin mit dem gleichen Log Analytics-Dienst erfasst und analysiert. Die Terminologie hat sich geändert, um der Rolle von Protokollen in Azure Monitor besser Rechnung zu tragen. Weitere Informationen finden Sie unter Terminologieänderungen bei Azure Monitor.

Ihre Möglichkeiten:

Überwachen der Verluste und der Latenz über verschiedene VNETs sowie das Einrichten von Warnungen

Überwachen aller Pfade (einschließlich der redundanten) des Netzwerks

Problembehandlung bei vorübergehenden und Point-in-Time-Netzwerkproblemen, die schwer zu replizieren sind

Ermitteln eines bestimmten Segments des Netzwerks, das für die beeinträchtigte Leistung verantwortlich ist

Abrufen von Durchsatz pro virtuellem Netzwerk (wenn Sie Agents in jedem VNET installiert haben)

Anzeigen des ExpressRoute-Systemstatus von einem früheren Zeitpunkt aus

Workflow

Überwachungs-Agents werden auf mehreren Servern (lokal und in Azure) installiert. Die Agents kommunizieren miteinander, senden jedoch keine Daten, sondern TCP-Handshakepakete. Die Kommunikation zwischen den Agents ermöglicht es Azure, die Netzwerktopologie und den Pfad zuzuordnen, die der Datenverkehr nutzen kann.

- Erstellen Sie einen NPM-Arbeitsbereich. Dieser Arbeitsbereich entspricht einem Log Analytics-Arbeitsbereich.

- Installieren und konfigurieren Sie Software-Agents. (Sie müssen keine Software-Agents installieren und konfigurieren, wenn die Überwachung nur über Microsoft-Peering erfolgen soll.)

- Installieren Sie Überwachungs-Agents auf den lokalen Servern und den virtuellen Azure-Computern (für das private Peering).

- Konfigurieren Sie die Einstellungen der Server der Überwachungs-Agents, um diesen die Kommunikation zu ermöglichen. (Öffnen Sie die Firewallports usw.)

- Konfigurieren Sie Regeln für die Netzwerksicherheitsgruppen, um den auf virtuellen Azure-Computern installierten Überwachungs-Agents die Kommunikation mit den lokalen Überwachungs-Agents zu ermöglichen.

- Richten Sie die Überwachung ein: automatisches Erkennen und Verwalten der Sichtbarkeit von Netzwerken im Netzwerkleistungsmonitor.

Wenn Sie bereits einen Netzwerkleistungsmonitor verwenden, um andere Objekte oder Dienste zu überwachen, und bereits einen Arbeitsbereich in einer der unterstützten Regionen besitzen, können Sie die Schritte 1 und 2 überspringen und Ihre Konfiguration mit Schritt 3 beginnen.

Schritt 1: Erstellen eines Arbeitsbereichs

Erstellen Sie einen Arbeitsbereich im Abonnement mit den VNETs, die mit den ExpressRoute-Leitungen verknüpft sind.

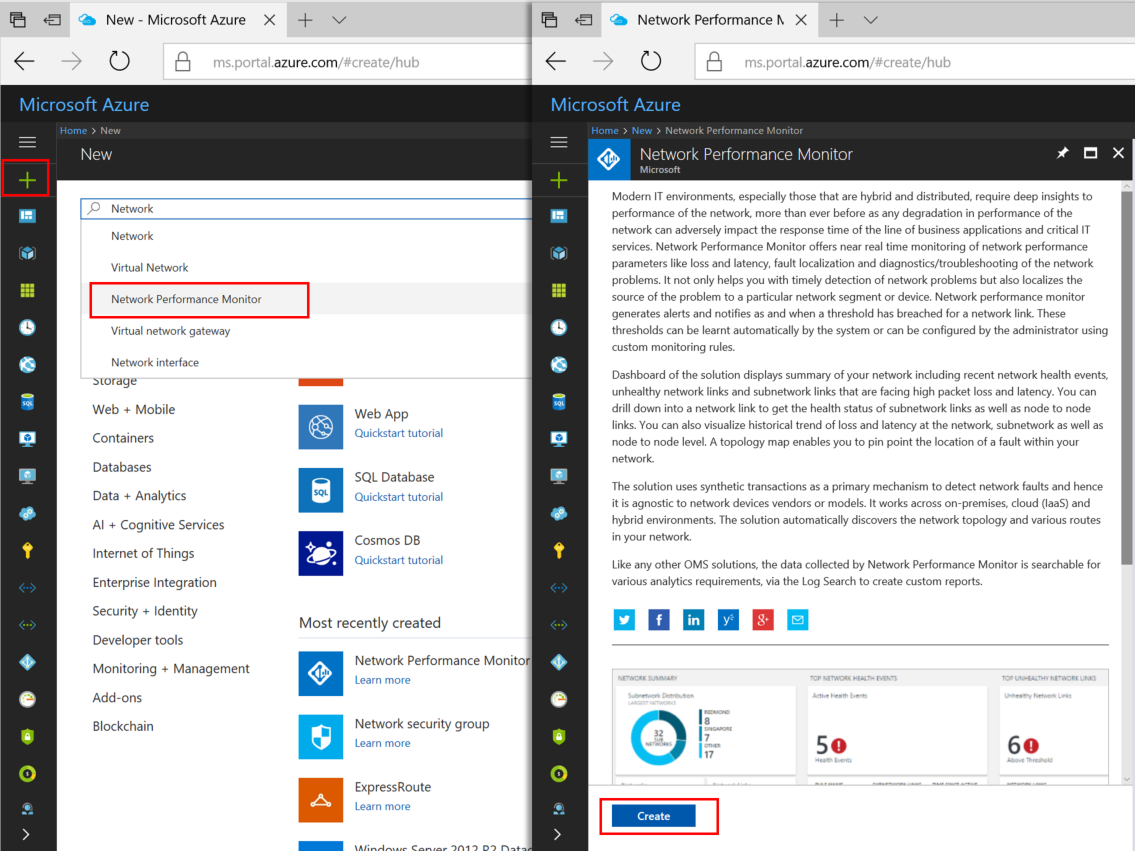

Wählen Sie im Azure-Portal das Abonnement, in dem Peering der VNETs mit Ihrer ExpressRoute-Leitung eingerichtet ist. Suchen Sie anschließend über den Marketplace in der Liste der Dienste nach „Netzwerkleistungsmonitor“. Klicken Sie in die Ausgabe, um die Seite Netzwerkleistungsmonitor zu öffnen.

Hinweis

Sie können einen neuen Arbeitsbereich erstellen oder einen vorhandenen Arbeitsbereich verwenden. Wenn Sie einen vorhandenen Arbeitsbereich verwenden möchten, müssen Sie sicherstellen, dass der Arbeitsbereich zur neuen Abfragesprache migriert wurde. Weitere Informationen

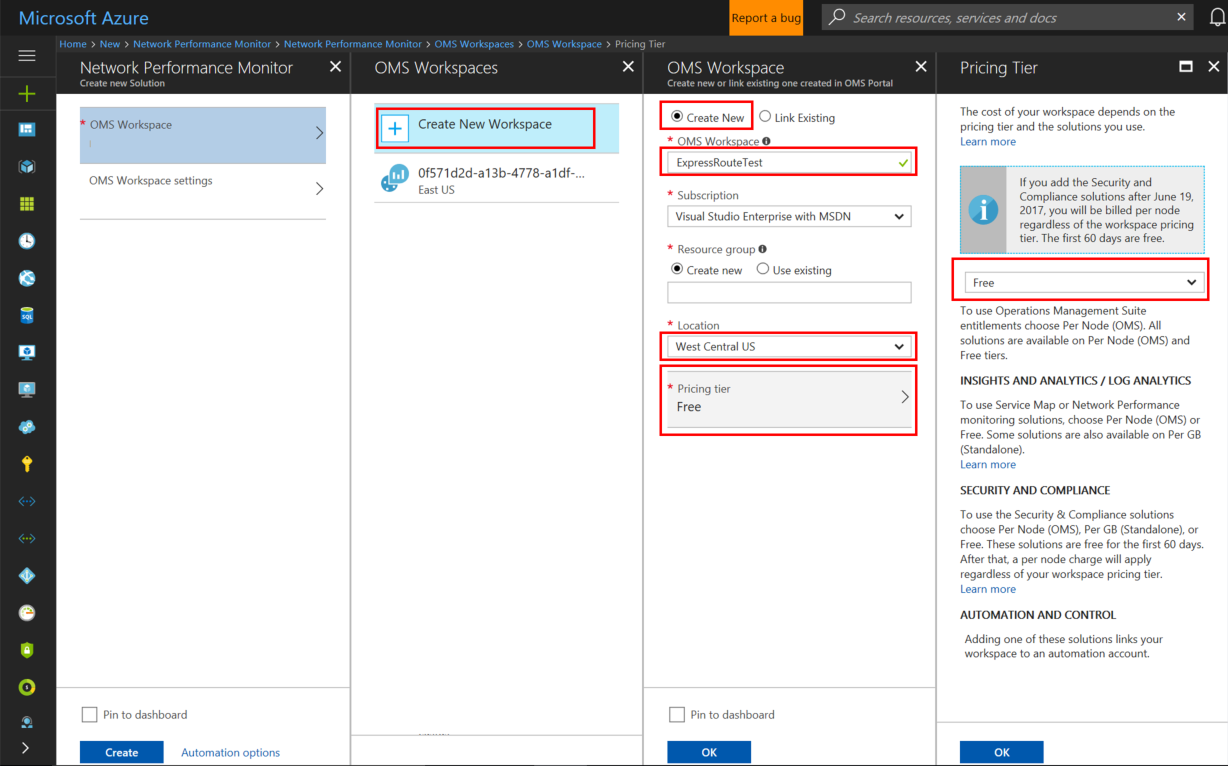

Wählen Sie im unteren Bereich der Hauptseite NetzwerkleistungsmonitorErstellen aus, um die Seite Network Performance Monitor – Create new solution (Netzwerkleistungsmonitor – Neue Lösung erstellen) zu öffnen. Wählen Sie Log Analytics Workspace – select a workspace (Log Analytics-Arbeitsbereich – Arbeitsbereich auswählen) aus, um die Seite „Arbeitsbereiche“ zu öffnen. Wählen Sie + Neuen Arbeitsbereich erstellen aus, um die Seite „Arbeitsbereich“ zu öffnen.

Klicken Sie auf der Seite Log Analytics-Arbeitsbereich auf Neu erstellen, und konfigurieren Sie die folgenden Einstellungen:

Log Analytics-Arbeitsbereich: Geben Sie einen Namen für Ihren Arbeitsbereich ein.

Abonnement: Wenn Sie über mehrere Abonnements verfügen, wählen Sie das Abonnement aus, das Sie dem neuen Arbeitsbereich zuordnen möchten.

Ressourcengruppe: Erstellen Sie eine Ressourcengruppe, oder verwenden Sie eine vorhandene.

Speicherort: Wird verwendet, um den Speicherort des Speicherkontos für die Protokolle der Agent-Verbindung anzugeben.

Tarif: Wählen Sie einen Tarif aus.

Hinweis

Die ExpressRoute-Verbindung kann sich in einer beliebigen Region in der Welt befinden. Sie muss sich nicht in der gleichen Region befinden wie der Arbeitsbereich.

Wählen Sie OK aus, um die Einstellungsvorlage zu speichern und bereitzustellen. Sobald die Vorlage überprüft wurde, wählen Sie Erstellen aus, um den Arbeitsbereich bereitzustellen.

Nachdem der Arbeitsbereich bereitgestellt wurde, navigieren Sie zu der Ressource NetworkMonitoring(Name) , die Sie erstellt haben. Überprüfen Sie die Einstellungen, und wählen Sie dann Für die Lösung ist eine weitere Konfiguration erforderlich aus.

Schritt 2: Installieren und Konfigurieren von Agents

2.1: Laden Sie die Setup-Datei für den Agent herunter.

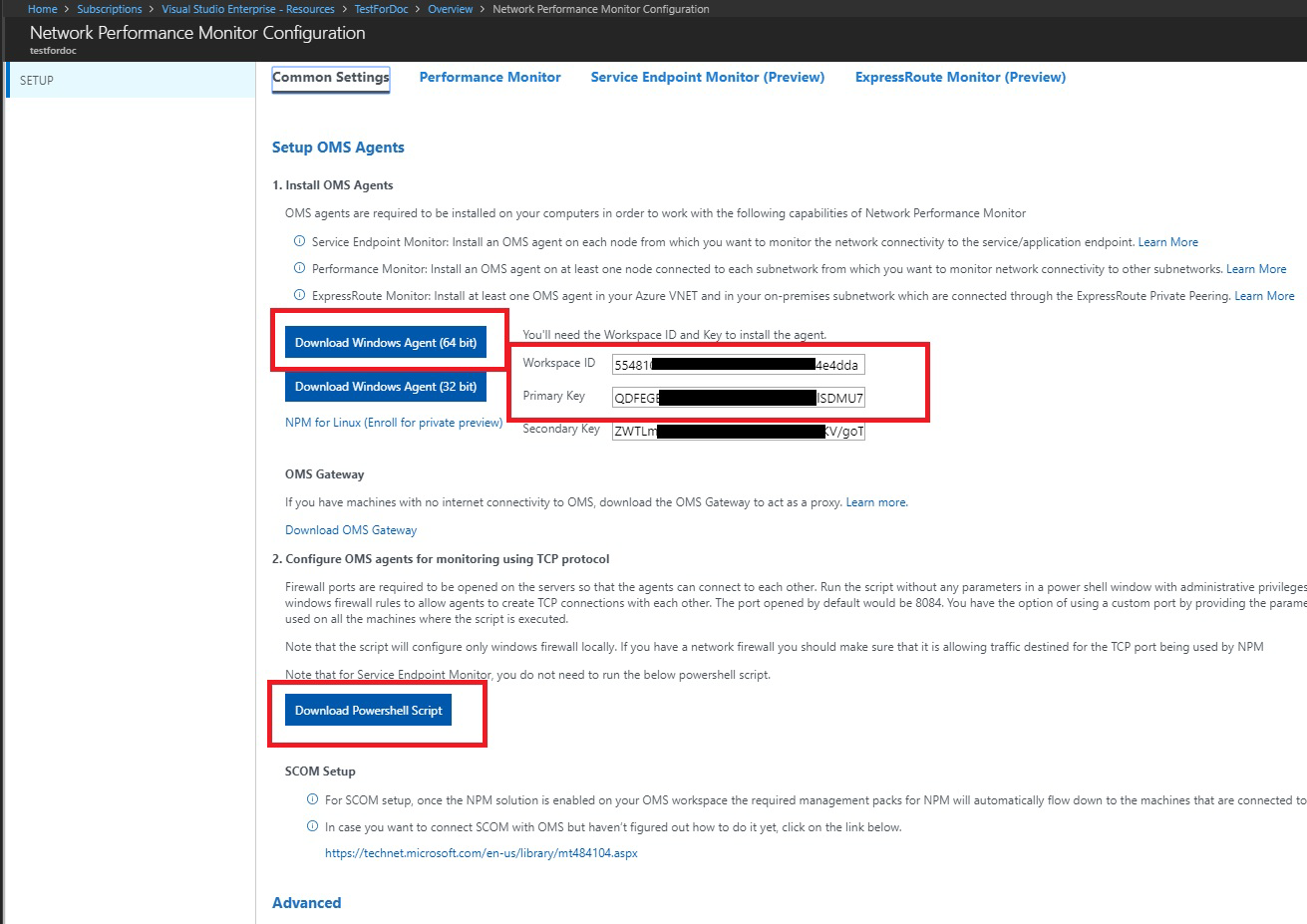

Wechseln Sie zur Registerkarte Allgemeine Einstellungen auf der Seite Konfiguration des Netzwerkleistungsmonitors für Ihre Ressource. Wählen Sie den Agent aus, der dem Prozessor des Servers aus dem Abschnitt Installieren der Log Analytics-Agents entspricht, und laden Sie die Setupdatei herunter.

Kopieren Sie dann die Arbeitsbereich-ID und den Primärschlüssel, und fügen Sie diese in Editor ein.

Laden Sie das PowerShell-Skript aus dem Abschnitt Konfigurieren der Log Analytics-Agents für die Überwachung per TCP-Protokoll herunter. Das PowerShell-Skript unterstützt Sie beim Öffnen des relevanten Firewallports für die TCP-Transaktionen.

2.2: Installieren eines Überwachungs-Agents auf jedem Überwachungsserver (für jedes zu überwachende VNET)

Es wird empfohlen, dass Sie zur Bereitstellung von Redundanz mindestens zwei Agents auf jeder Seite der ExpressRoute-Verbindung (z.B. lokal, Azure-VNETs) installieren. Der Agent muss auf einem Windows Server-Computer (2008 SP1 oder höher) installiert werden. Die Überwachung von ExpressRoute-Verbindungen mithilfe von Windows Desktop- oder Linux-Betriebssystemen wird nicht unterstützt. Führen Sie die folgenden Schritte aus, um die Agents zu installieren:

Hinweis

Agents, die von SCOM (einschließlich MMA) gepusht werden, sind möglicherweise nicht in der Lage, ihren Standort konsistent zu ermitteln, wenn sie in Azure gehostet werden. Es wird empfohlen, diese Agents nicht in Azure-VNETs zu verwenden, um ExpressRoute zu überwachen.

Führen Sie das Setup aus, um den Agent auf jedem Server zu installieren, den Sie zum Überwachen von ExpressRoute verwenden möchten. Der Server, den Sie für die Überwachung verwenden, kann lokal oder ein virtueller Computer sein und benötigt Zugriff auf das Internet. Sie müssen mindestens einen Agent lokal und einen in jedem Netzwerksegment, das in Azure überwacht werden soll, installieren.

Wählen Sie auf der Seite Willkommen die Option Weiter aus.

Lesen Sie die Seite Lizenzbedingungen durch, und wählen Sie anschließend Ich stimme zu aus.

Auf der Seite Zielordner können Sie den Standardinstallationsordner entweder ändern oder beibehalten. Wählen Sie dann Weiter aus.

Auf der Seite Agent-Setupoptionen können Sie auswählen, ob der Agent mit Azure Monitor-Protokollen oder Operations Manager verbunden werden soll. Sie können die Auswahl auch leer lassen, wenn Sie den Agent später konfigurieren möchten. Wählen Sie Weiter aus, nachdem Sie Ihre Auswahl getroffen haben.

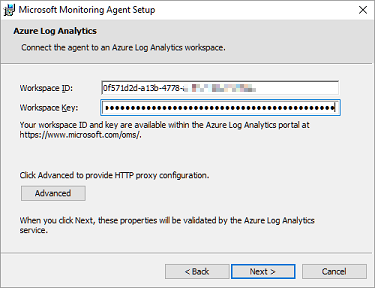

Wenn Sie eine Verbindung mit Azure Log Analytics herstellen möchten, fügen Sie die Arbeitsbereichs-ID und den Arbeitsbereichsschlüssel (Primärschlüssel) ein, die Sie im vorherigen Abschnitt in Editor kopiert haben. Klicken Sie anschließend auf Weiter.

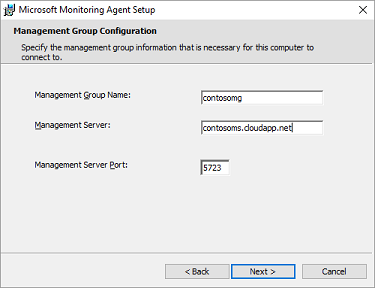

Wenn Sie eine Verbindung zu Operations Manager herstellen möchten, geben Sie auf der Seite Verwaltungsgruppenkonfiguration den Namen der Verwaltungsgruppe, den Verwaltungsserver und den Verwaltungsserverport ein. Klicken Sie anschließend auf Weiter.

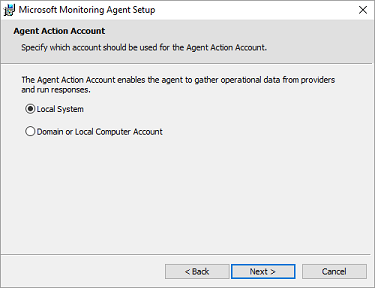

Wählen Sie auf der Seite Agentaktionskonto entweder das Konto Lokales System oder Domäne oder lokaler Computer aus. Klicken Sie anschließend auf Weiter.

Überprüfen Sie Ihre Auswahl auf der Seite Bereit zum Installieren, und klicken Sie dann auf Installieren.

Wählen Sie auf der Seite Die Konfiguration wurde erfolgreich abgeschlossen die Option Fertig stellen aus.

Nach Abschluss wird der Microsoft Monitoring Agent in der Systemsteuerung angezeigt. Dort können Sie Ihre Konfiguration überprüfen und sicherstellen, dass der Agent mit Azure Monitor-Protokollen verbunden ist. Nach dem Herstellen der Verbindung zeigt der Agent folgende Meldung an: Der Microsoft Monitoring Agent hat erfolgreich eine Verbindung mit dem Microsoft Operations Management Suite-Dienst hergestellt.

Wiederholen Sie diese Schritte für jedes VNET, das Sie überwachen müssen.

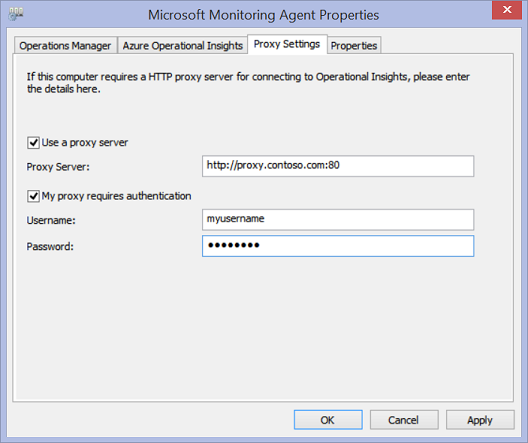

2.3: Konfigurieren von Proxyeinstellungen (optional)

Wenn Sie für den Internetzugriff einen Webproxy verwenden, können Sie mit den folgenden Schritten die Proxyeinstellungen für den Microsoft Monitoring Agent konfigurieren. Führen Sie diese Schritte für jeden Server aus. Wenn Sie viele Server konfigurieren müssen, ist es möglicherweise einfacher, diesen Prozess mithilfe eines Skripts zu automatisieren. Wenn dies der Fall ist, finden Sie weitere Informationen unter So konfigurieren Sie Proxyeinstellungen für den Microsoft Monitoring Agent mithilfe eines Skripts.

So konfigurieren Sie Proxyeinstellungen für den Microsoft Monitoring Agent über die Systemsteuerung:

Öffnen Sie die Systemsteuerung.

Öffnen Sie Microsoft Monitoring Agent.

Wählen Sie die Registerkarte Proxyeinstellungen aus.

Wählen Sie Proxyserver verwenden aus, und geben Sie die URL und gegebenenfalls die Portnummer ein. Wenn der Proxyserver eine Authentifizierung erfordert, geben Sie den Benutzernamen und das Kennwort für den Zugriff auf den Proxyserver ein.

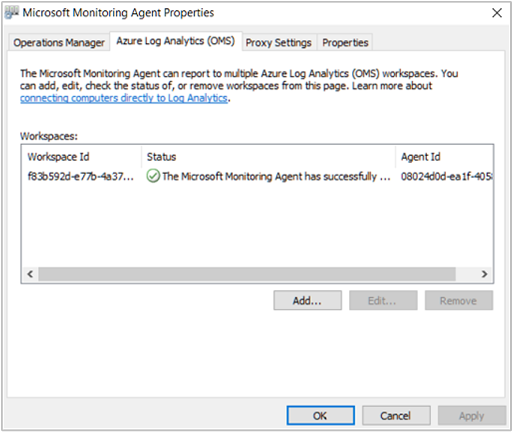

2.4: Überprüfen der Agentkonnektivität

Sie können problemlos überprüfen, ob die Agents kommunizieren.

Öffnen Sie die Systemsteuerung auf einem Server mit dem Überwachungs-Agent.

Öffnen Sie den Microsoft Monitoring Agent.

Wählen Sie die Registerkarte Azure Log Analytics aus.

In der Spalte Status sollte angezeigt werden, dass der Agent erfolgreich mit Azure Monitor-Protokollen verbunden wurde.

2.5: Öffnen der Firewallports auf den Servern des Überwachungs-Agents

Für die Verwendung des TCP-Protokolls müssen Sie die Firewallports öffnen, um sicherzustellen, dass die Überwachungs-Agents kommunizieren können.

Sie können ein PowerShell-Skript ausführen, um die Registrierungsschlüssel zu erstellen, die vom Netzwerkleistungsmonitor vorausgesetzt werden. Das Skript erstellt außerdem Regeln für die Windows-Firewall, damit Agents TCP-Verbindungen miteinander herstellen können. Die vom Skript erstellten Registrierungsschlüssel geben an, ob die Debugprotokolle und der Pfad zur Protokolldatei protokolliert werden sollen. Ferner definieren sie den für die Kommunikation verwendeten Agent-TCP-Port. Die Werte für diese Schlüssel werden vom Skript automatisch festgelegt. Ändern Sie diese Schlüssel nicht manuell.

Port 8084 wird standardmäßig geöffnet. Sie können einen benutzerdefinierten Port verwenden, indem Sie im Skript den Parameter „portNumber“ angeben. In diesem Fall müssen Sie jedoch den gleichen Port für alle Server angeben, auf denen Sie das Skript ausführen.

Hinweis

Das PowerShell-Skript „EnableRules“ konfiguriert Windows-Firewallregeln nur auf dem Server, auf dem das Skript ausgeführt wird. Bei Verwendung einer Netzwerkfirewall sollten Sie sicherstellen, dass diese den Datenverkehr zum TCP-Port erlaubt, der vom Netzwerkleistungsmonitor verwendet wird.

Öffnen Sie auf den Agent-Servern ein PowerShell-Fenster mit Administratorrechten. Führen Sie das PowerShell-Skript EnableRules (das Sie zuvor heruntergeladen haben) aus. Verwenden Sie keine Parameter.

Schritt 3: Konfigurieren von Regeln für Netzwerksicherheitsgruppen

Zum Überwachen von Agent-Servern in Azure konfigurieren Sie Regeln für Netzwerksicherheitsgruppen, um TCP-Datenverkehr auf einem Port zuzulassen, der vom Netzwerkleistungsmonitor für synthetische Transaktionen verwendet wird. Der Standardport ist 8084 und ermöglicht einem auf der Azure-VM installierten Überwachungs-Agent die Kommunikation mit einem lokalen Überwachungs-Agent.

Weitere Informationen zu Netzwerksicherheitsgruppen finden Sie unter Netzwerksicherheitsgruppen.

Hinweis

Stellen Sie sicher, dass Sie die Agents (sowohl den lokalen Server-Agent als auch den Azure-Server-Agent) installiert und das PowerShell-Skript ausgeführt haben, bevor Sie mit diesem Schritt fortfahren.

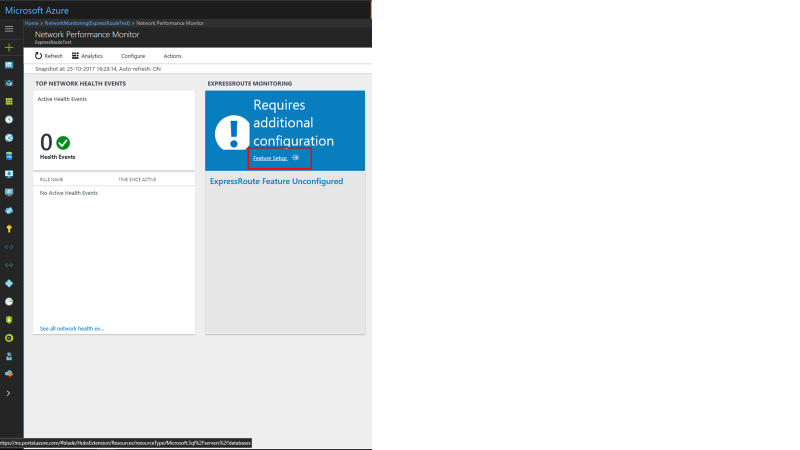

Schritt 4: Ermitteln von Peeringverbindungen

Navigieren Sie zur Übersichtskachel „Netzwerkleistungsmonitor“, indem Sie zur Seite Alle Ressourcen wechseln und dann den in eine Zulassungsliste aufgenommenen NPM-Arbeitsbereich auswählen.

Wählen Sie die Übersichtskachel Netzwerkleistungsmonitor aus, um das Dashboard zu öffnen. Das Dashboard enthält die Seite „ExpressRoute“, die anzeigt, dass ExpressRoute sich in einem nicht konfigurierten Zustand befindet. Wählen Sie Featureeinrichtung aus, um die Konfigurationsseite des Netzwerkleistungsmonitors zu öffnen.

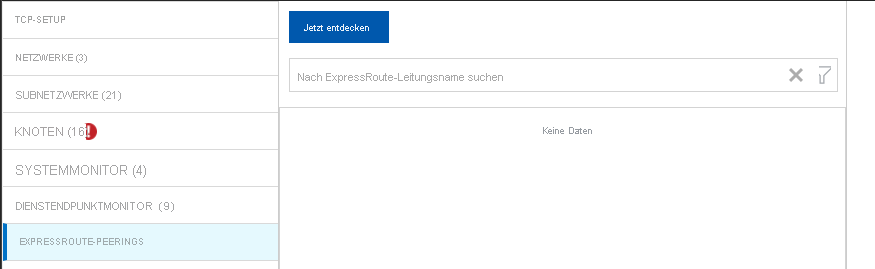

Navigieren Sie auf der Konfigurationsseite zur Registerkarte „ExpressRoute-Peerings“, die sich im linken Bereich befindet. Wählen Sie als Nächstes Jetzt ermitteln aus.

Nach Abschluss der Ermittlung sehen Sie eine Liste mit folgenden Elementen:

- Alle Microsoft-Peeringverbindungen in der oder den ExpressRoute-Leitung(en), die diesem Abonnement zugeordnet ist/sind.

- Alle privaten Peeringverbindungen, die mit den mit diesem Abonnement verknüpften VNets verbunden sind.

Schritt 5: Konfigurieren von Monitoren

In diesem Abschnitt konfigurieren Sie die Monitore. Führen Sie die Schritte für den Typ des Peerings, den Sie überwachen möchten: privates Peering, oder Microsoft-Peering.

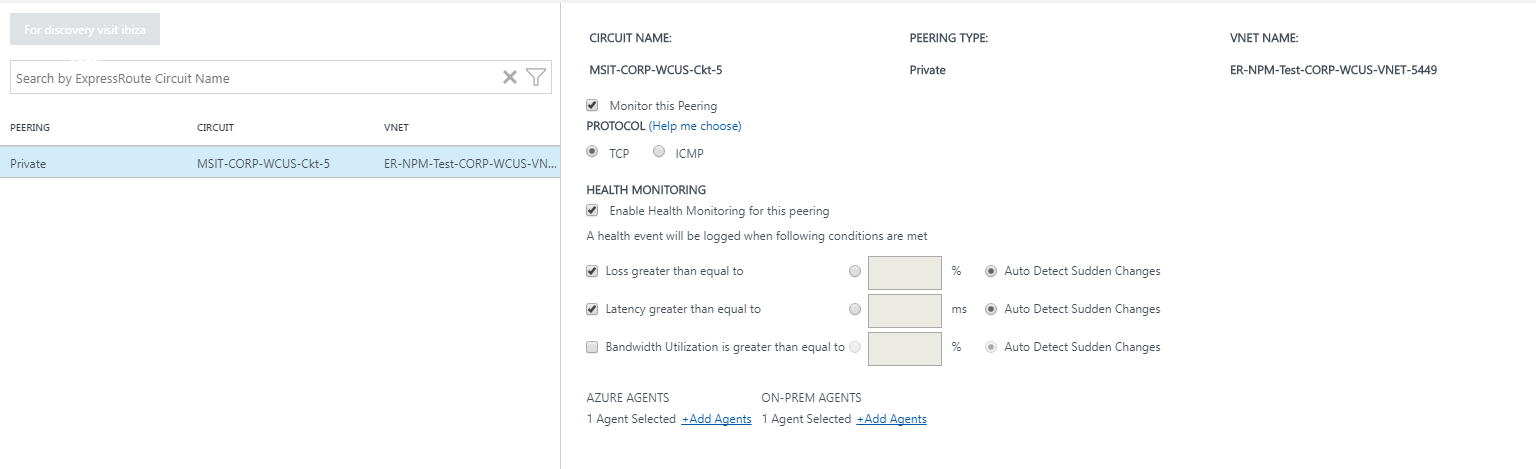

Privates Peering

Wenn die Ermittlung abgeschlossen ist, werden Regeln für eindeutige Verbindungsnamen und VNet-Namen angezeigt. Diese Regeln sind zunächst deaktiviert.

- Aktivieren Sie das Kontrollkästchen Dieses Peering überwachen.

- Aktivieren Sie das Kontrollkästchen Integritätsüberwachung für dieses Peering aktivieren.

- Wählen Sie die Überwachungsbedingungen aus. Sie können benutzerdefinierte Schwellenwerte für das Generieren von Integritätsereignissen festlegen, indem Sie Schwellenwerte eingeben. Sobald der Wert einer Bedingung den für Sie festgelegten Schwellenwert für das ausgewählte Netzwerk-/Subnetzwerkpaar überschreitet, wird ein Integritätsereignis generiert.

- Wählen Sie die „Lokale Agents“-Schaltfläche Agents hinzufügen aus, um die lokalen Server hinzuzufügen, über die Sie die private Peeringverbindung überwachen möchten. Stellen Sie sicher, dass Sie nur Agents auswählen, die über Konnektivität mit dem Microsoft-Dienstendpunkt verfügen, den Sie im Abschnitt für Schritt2 angegeben. Die lokalen Agents müssen den Endpunkt mithilfe der ExpressRoute-Verbindung erreichen können.

- Speichern Sie die Einstellungen.

- Nach dem Aktivieren der Regeln und dem Auswählen der Werte und Agents, die Sie überwachen möchten, gibt es eine Wartezeit von etwa 30–60 Minuten, bis die Werte aufgefüllt und die Kacheln ExpressRoute-Überwachung verfügbar sind.

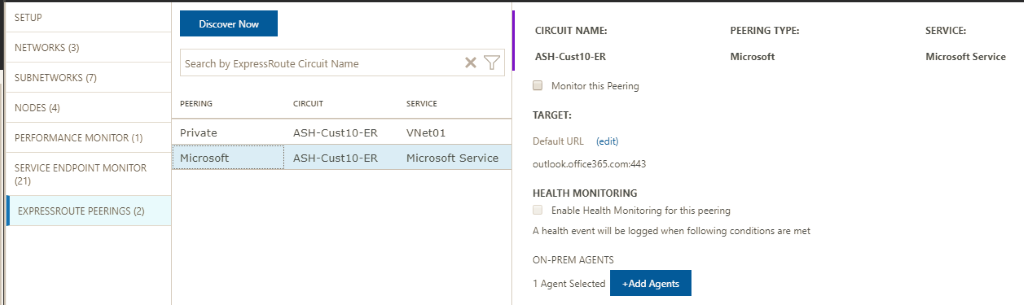

Microsoft-Peering

Wählen Sie für das Microsoft-Peering die Microsoft-Peeringverbindung(en) aus, die Sie überwachen möchten, und konfigurieren Sie die Einstellungen.

- Aktivieren Sie das Kontrollkästchen Dieses Peering überwachen.

- (Optional) Sie können den Zielendpunkt für den Microsoft-Dienst ändern. Standardmäßig wählt NPM einen Microsoft-Dienstendpunkt als Ziel. NPM überwacht die Konnektivität zwischen Ihren lokalen Servern und diesem Zielendpunkt über ExpressRoute.

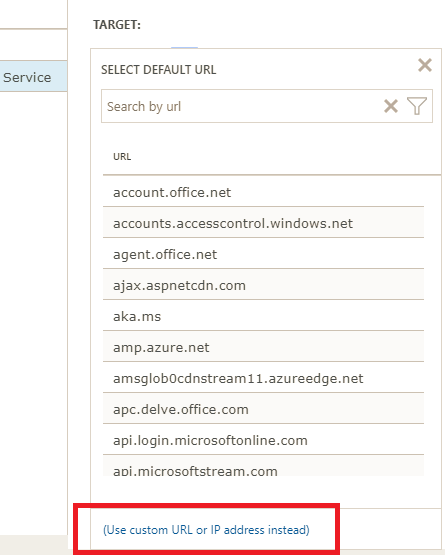

Um den Zielendpunkt zu ändern, wählen Sie den Link (Bearbeiten) unter Ziel: aus, und wählen Sie einen anderen Zielendpunkt für den Microsoft-Dienst in der Liste der URLs aus.

Sie können eine benutzerdefinierte URL oder eine IP-Adresse verwenden. Diese Option ist wichtig bei Verwendung des Microsoft-Peerings zum Herstellen einer Verbindung mit Azure-PaaS-Diensten, wie z. B. Azure Storage, SQL-Datenbanken und Websites, die über öffentliche IP-Adressen angeboten werden. Wählen Sie den Link (Stattdessen eine benutzerdefinierte URL oder IP-Adresse verwenden) am Ende der URL-Liste aus, und geben Sie dann den öffentlichen Endpunkt des Azure-PaaS-Diensts ein, der über ExpressRoute-/Microsoft-Peering verbunden ist.

Wenn Sie diese optionalen Einstellungen verwenden, stellen Sie sicher, dass hier nur der Microsoft-Dienstendpunkt aktiviert ist. Der Endpunkt muss mit ExpressRoute verbunden und für die lokalen Agents erreichbar sein.

- Aktivieren Sie das Kontrollkästchen Integritätsüberwachung für dieses Peering aktivieren.

- Wählen Sie die Überwachungsbedingungen aus. Sie können benutzerdefinierte Schwellenwerte für das Generieren von Integritätsereignissen festlegen, indem Sie Schwellenwerte eingeben. Sobald der Wert einer Bedingung den für Sie festgelegten Schwellenwert für das ausgewählte Netzwerk-/Subnetzwerkpaar überschreitet, wird ein Integritätsereignis generiert.

- Wählen Sie die „Lokale Agents“-Schaltfläche Agents hinzufügen aus, um die lokalen Server hinzuzufügen, über die Sie die Microsoft-Peeringverbindung überwachen möchten. Stellen Sie sicher, dass Sie nur Agents auswählen, die über Konnektivität mit den Microsoft-Dienstendpunkten verfügen, den Sie im Abschnitt für Schritt2 angegeben. Die lokalen Agents müssen den Endpunkt mithilfe der ExpressRoute-Verbindung erreichen können.

- Speichern Sie die Einstellungen.

- Nach dem Aktivieren der Regeln und dem Auswählen der Werte und Agents, die Sie überwachen möchten, gibt es eine Wartezeit von etwa 30–60 Minuten, bis die Werte aufgefüllt und die Kacheln ExpressRoute-Überwachung verfügbar sind.

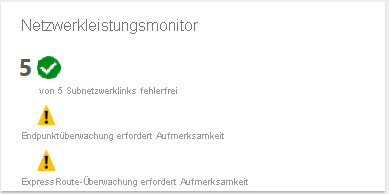

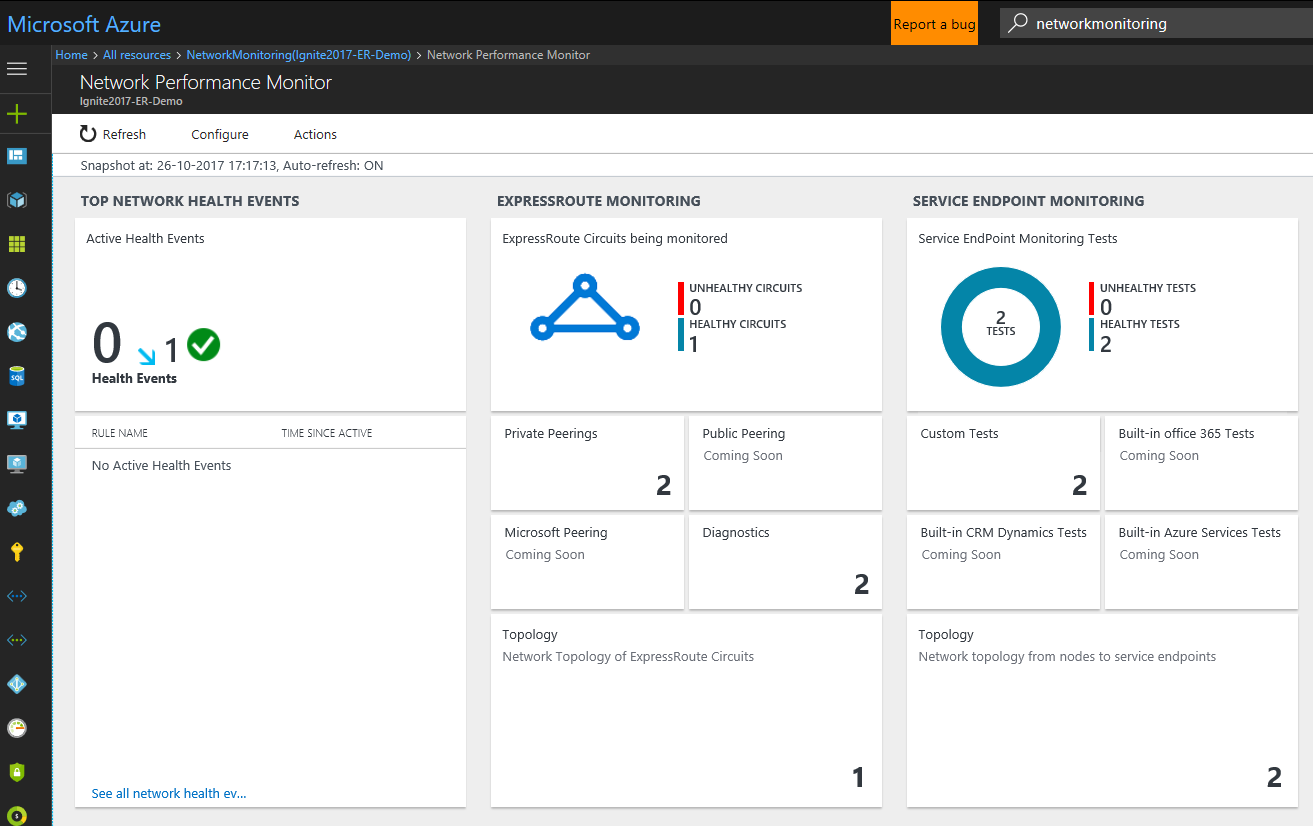

Schritt 6: Anzeigen der Überwachungskacheln

Sobald Ihnen die Überwachungskacheln angezeigt werden, werden Ihre ExpressRoute-Verbindungen und -Verbindungsressourcen vom Netzwerkleistungsmonitor überwacht. Wählen Sie die Microsoft-Peeringkachel aus, um einen Drilldown in die Integrität der Microsoft-Peeringverbindungen auszuführen.

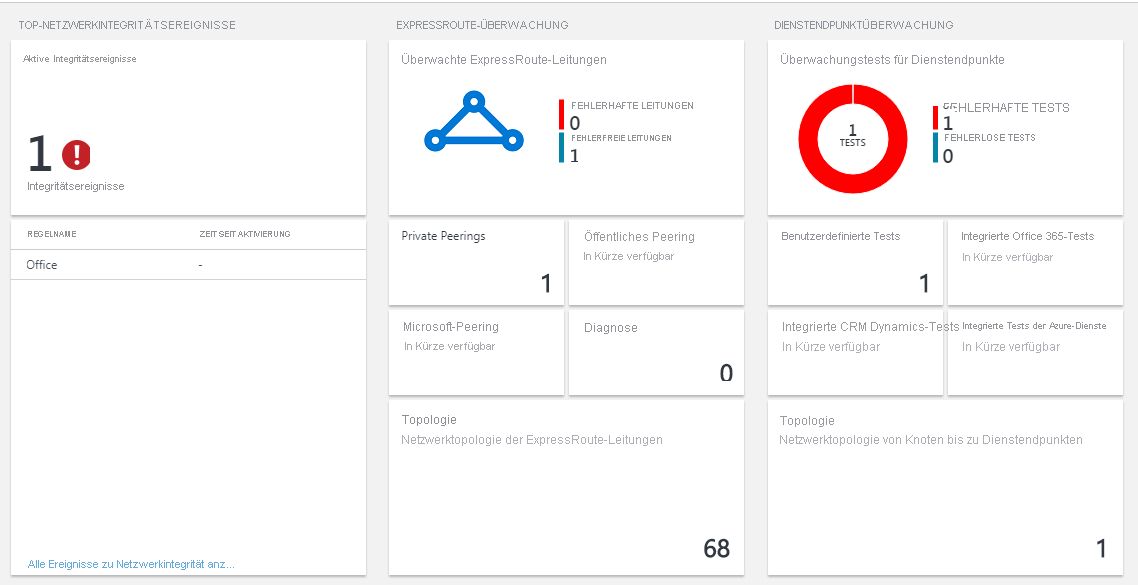

Seite des Netzwerkleistungsmonitors

Die Seite des Netzwerkleistungsmonitors enthält eine Seite für ExpressRoute, die eine Übersicht über die Integrität der ExpressRoute-Verbindungen und -Peerings anzeigt.

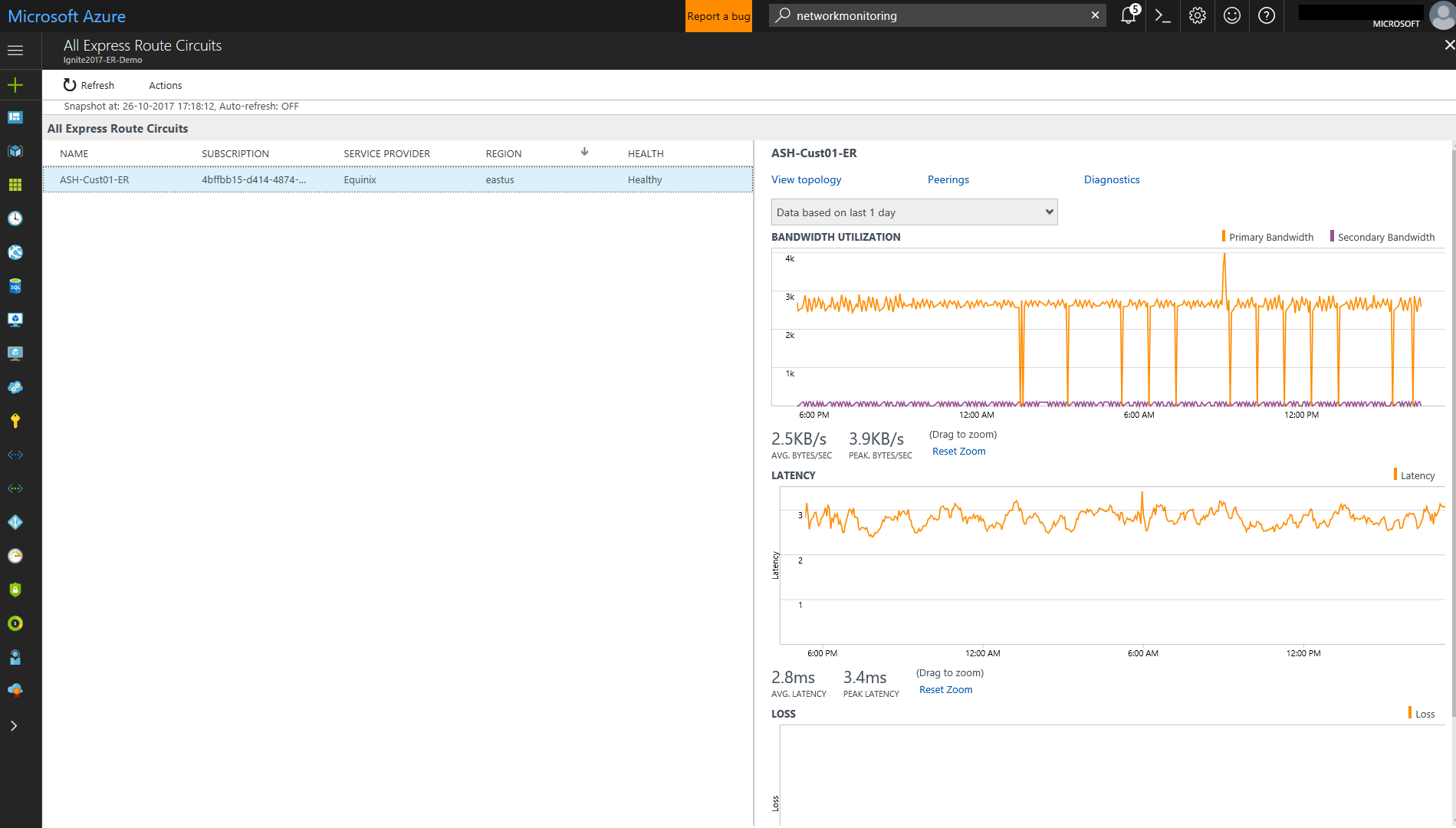

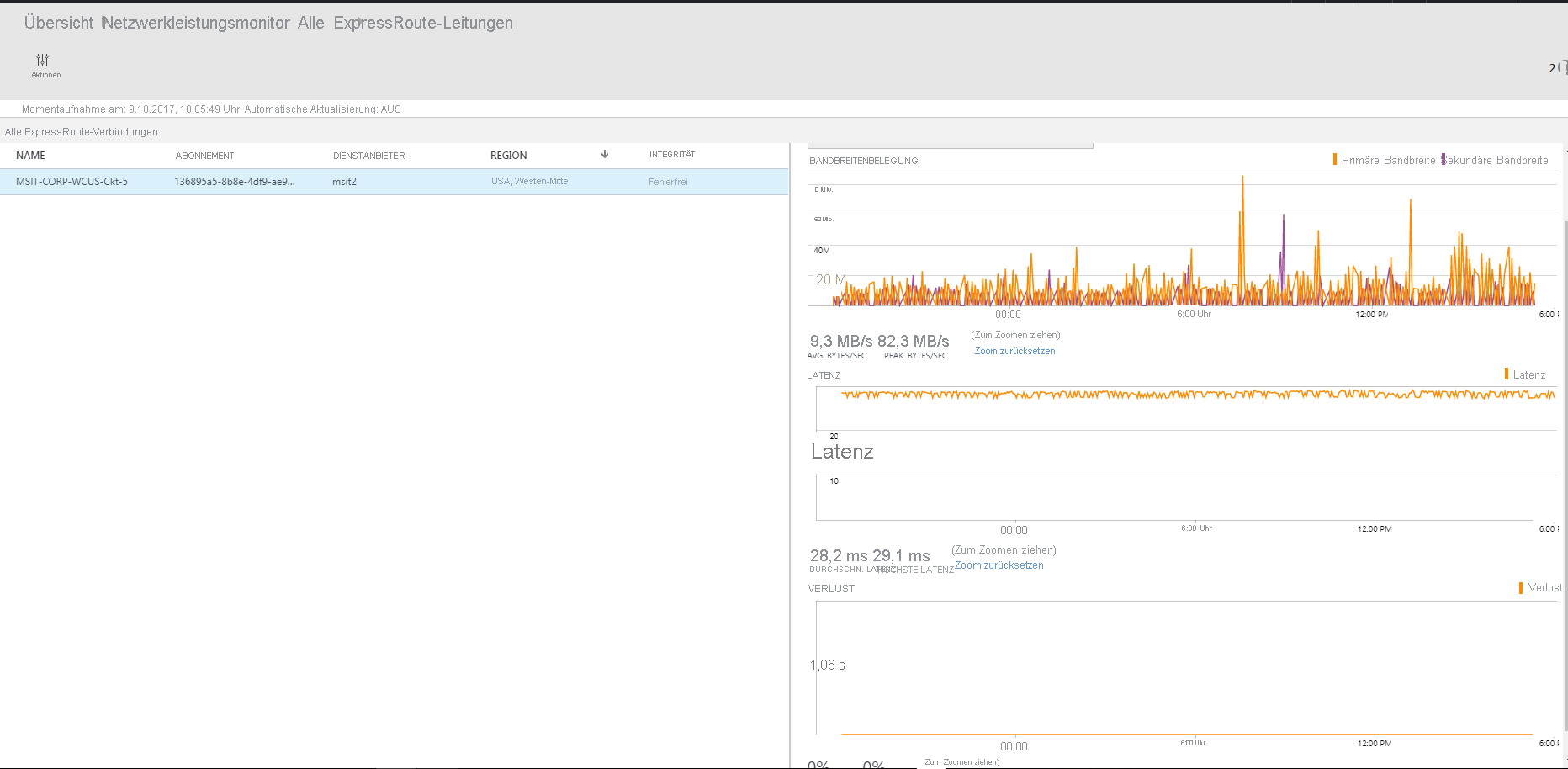

Liste der Leitungen

Wählen Sie die Kachel „ExpressRoute-Leitungen“ aus, um eine Liste aller überwachten ExpressRoute-Verbindungen anzuzeigen. Sie können eine Verbindung auswählen und deren Integritätsstatus, Trenddiagramme für den Paketverlust, Bandbreitennutzung und Latenz anzuzeigen. Die Diagramme sind interaktiv. Sie können ein benutzerdefiniertes Zeitfenster für das Zeichnen der Diagramme auswählen. Sie können die Maus über einen Bereich des Diagramms ziehen, um dieses zu vergrößern und detaillierte Datenpunkte anzuzeigen.

Trend für Verlust, Wartezeit und Durchsatz

Die Diagramme für Bandbreite, Latenz und Verlust sind interaktiv. Sie können jeden Bereich dieser Diagramme mithilfe der Maussteuerung vergrößern. Sie können auch die Daten anderer Intervalle für Bandbreite, Latenz und Verlust anzeigen, indem Sie auf Datum/Uhrzeit klicken. Diese Angabe finden Sie oben links unter der Schaltfläche „Aktionen“.

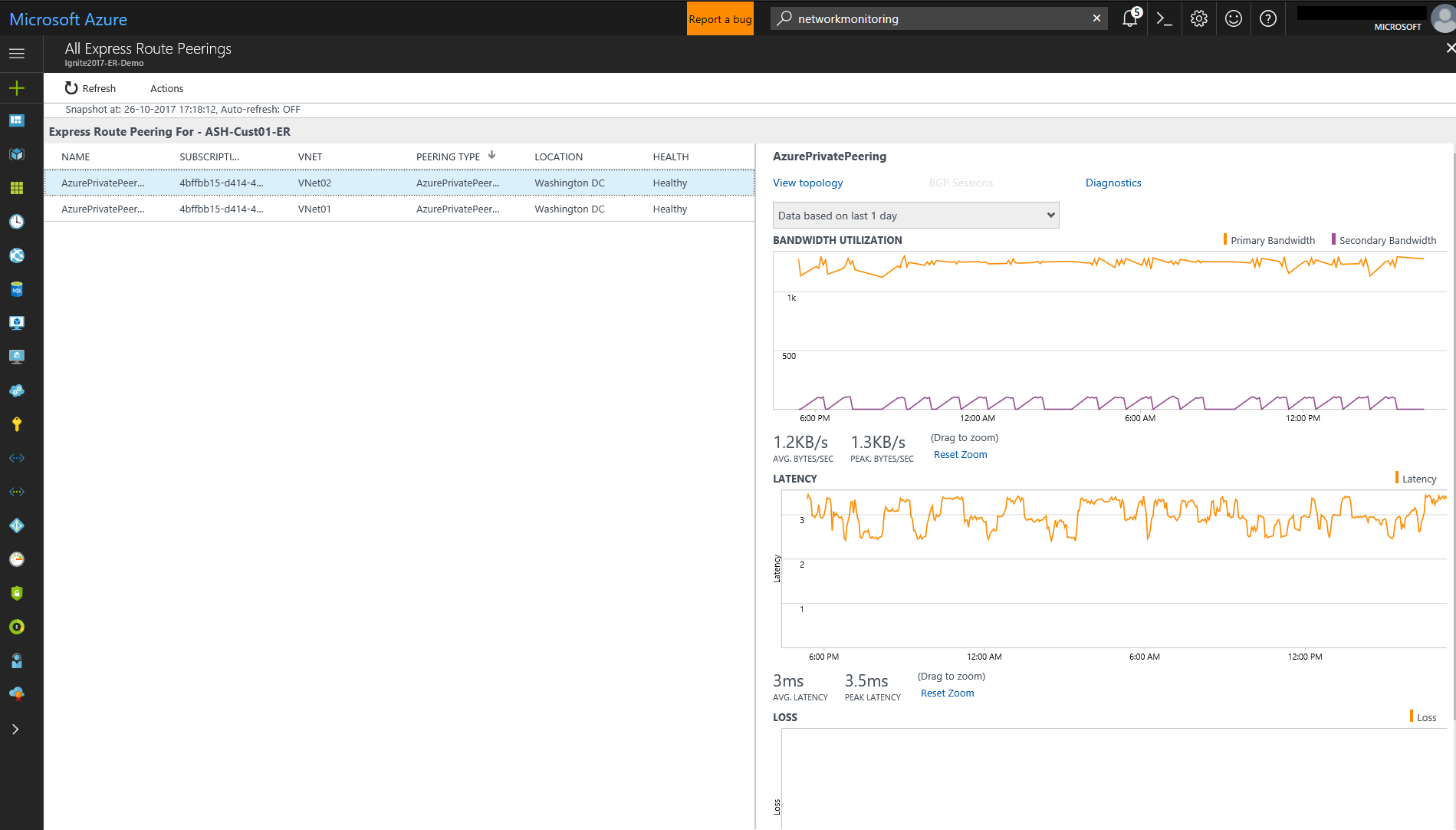

Peeringliste

Wählen Sie auf dem Dashboard die Kachel Private Peerings aus, um eine Liste aller Verbindungen mit virtuellen Netzwerken über privates Peering anzuzeigen. Hier können Sie eine virtuelle Netzwerkverbindung auswählen und deren Integritätsstatus, Trenddiagramme für Paketverlust, Bandbreitennutzung und Latenz anzeigen lassen.

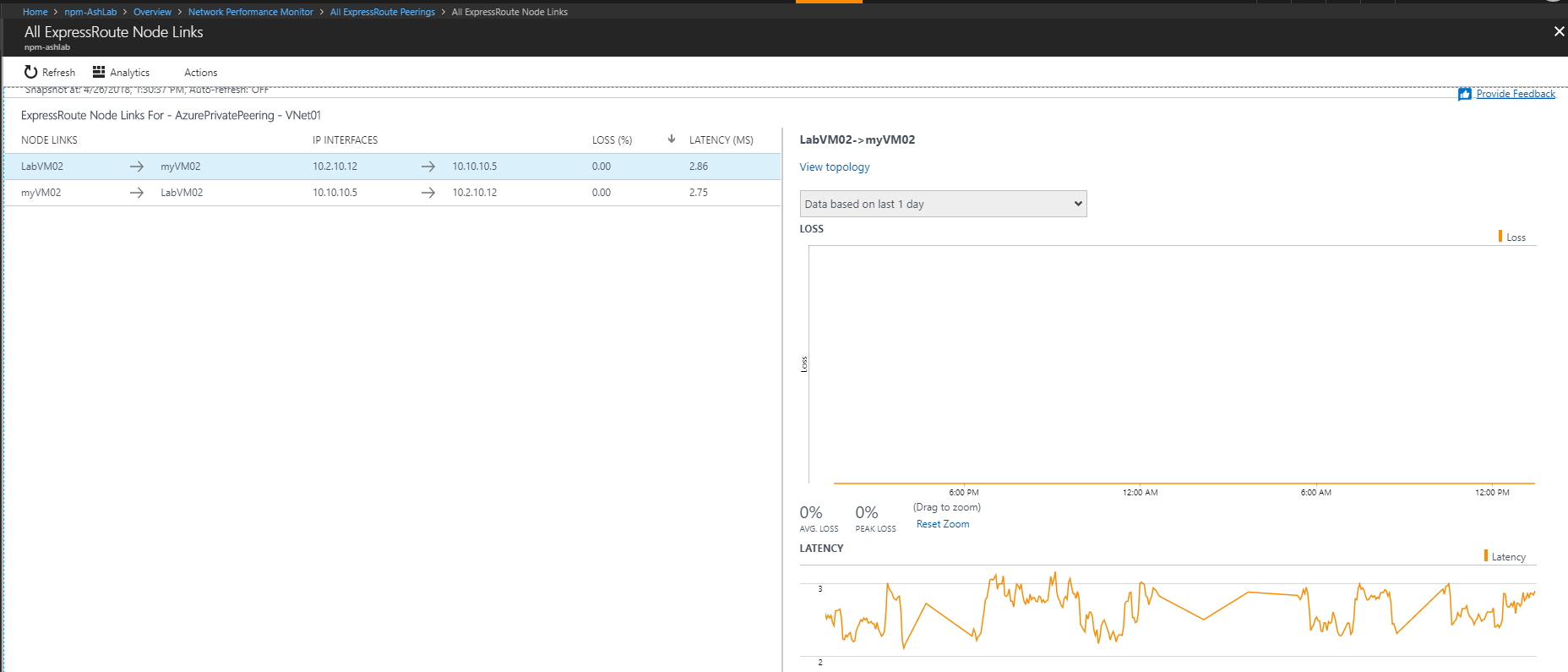

Knoten anzeigen

Um die Liste aller Links zwischen den lokalen Knoten und den Azure-VMs/Microsoft-Dienstendpunkten für die ausgewählten ExpressRoute-Peeringverbindung anzuzeigen, wählen Sie Knotenverbindungen anzeigen aus. Sie können den Status jeder Verknüpfung sowie den Trend von Verlusten und Wartezeiten anzeigen, die ihnen zugeordnet sind.

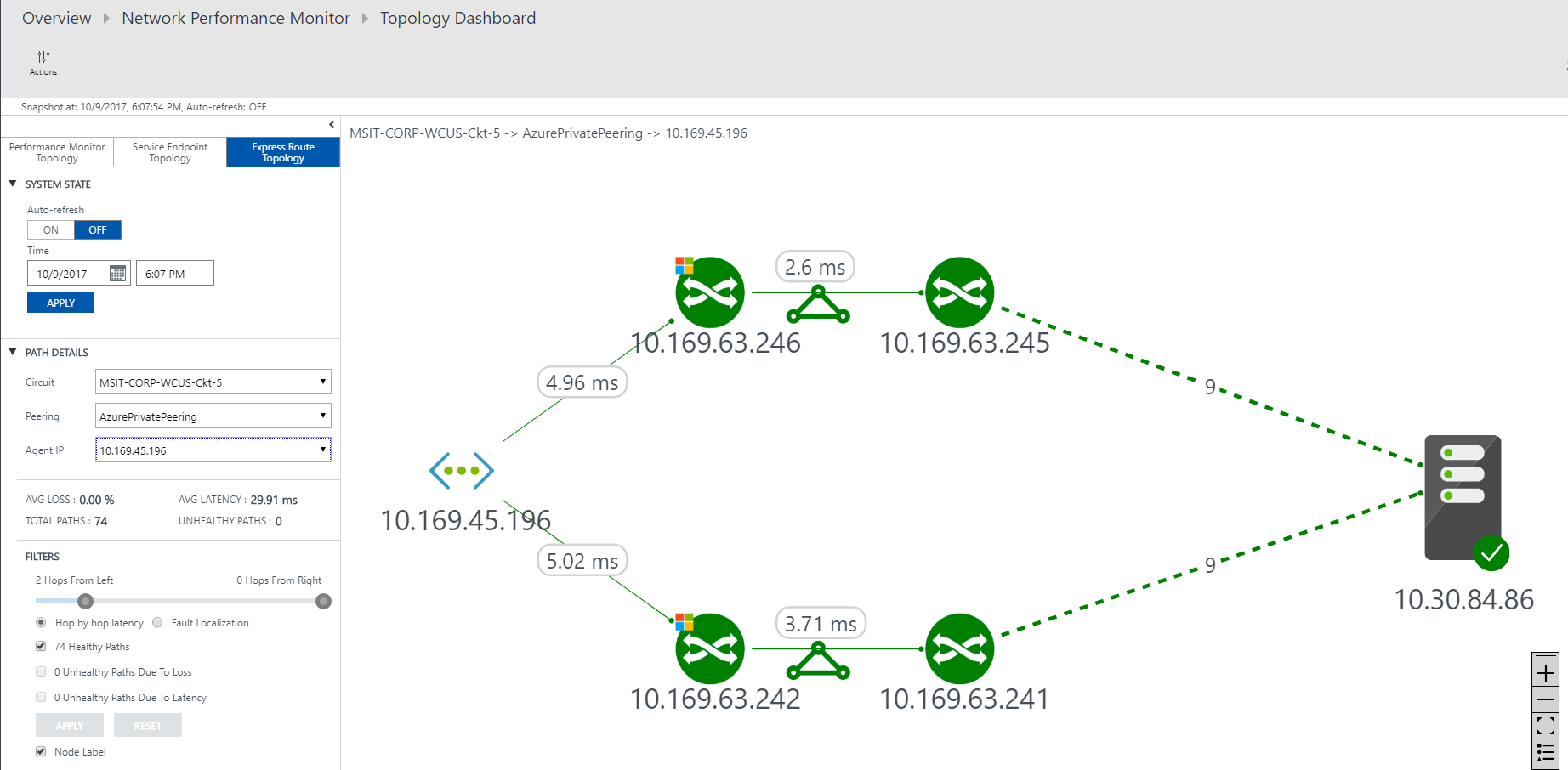

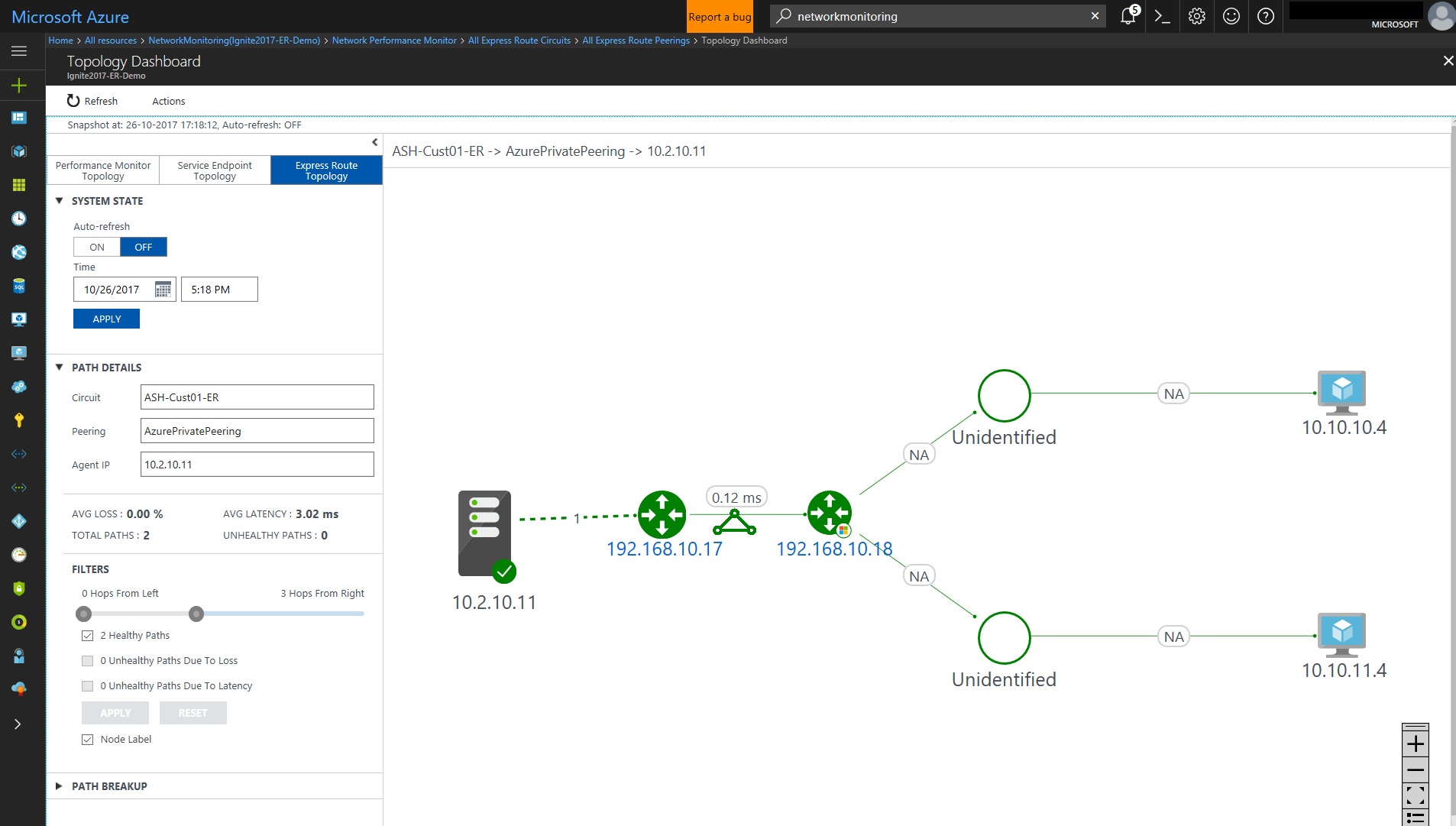

Verbindungstopologie

Wählen Sie die Kachel Topologie aus, um die Topologie der Verbindung anzuzeigen. Das Topologiediagramm enthält die Wartezeit für jedes Segment im Netzwerk. Jeder Layer-3-Hop wird durch einen Knoten des Diagramms dargestellt. Durch das Klicken auf einen Hop werden weitere Details zum Hop angezeigt.

Sie können den Sichtbarkeitsgrad erhöhen, um lokale Hops einzuschließen, indem Sie den Schieberegler unter Filter bewegen. Das Bewegen des Schiebereglers nach links oder rechts vergrößert bzw. verkleinert die Anzahl der Hops im Topologiediagramm. Die Latenz ist für jedes Segment sichtbar, wodurch eine schnellere Isolation von Segmenten mit hoher Latenz in Ihrem Netzwerk ermöglicht wird.

Detaillierte Topologieansicht einer Verbindung

Diese Ansicht zeigt die VNET-Verbindungen.