Einrichten der Azure Managed Grafana-Authentifizierung und -Berechtigungen

Um Daten zu verarbeiten, benötigt Azure Managed Grafana die Berechtigung für den Zugriff auf Datenquellen. In diesem Leitfaden erfahren Sie, wie Sie die Authentifizierung während der Erstellung der Azure Managed Grafana-Instanz einrichten, damit Grafana mithilfe einer systemseitig zugewiesenen verwalteten Identität oder einem Dienstprinzipal auf Datenquellen zugreifen kann. In diesem Leitfaden wird außerdem die Option zum Hinzufügen einer „Überwachungsleser“-Rollenzuweisung für das Zielabonnement eingeführt.

Voraussetzung

Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

Anmelden bei Azure

Melden Sie sich über das Azure-Portal oder mit der Azure CLI bei Azure an.

Melden Sie sich mit Ihrem Azure-Konto beim Azure-Portal an.

Einrichten von Authentifizierung und Berechtigungen während der Erstellung der Instanz

Erstellen Sie einen Arbeitsbereich im Azure-Portal oder mit der CLI.

Grundeinstellungen konfigurieren

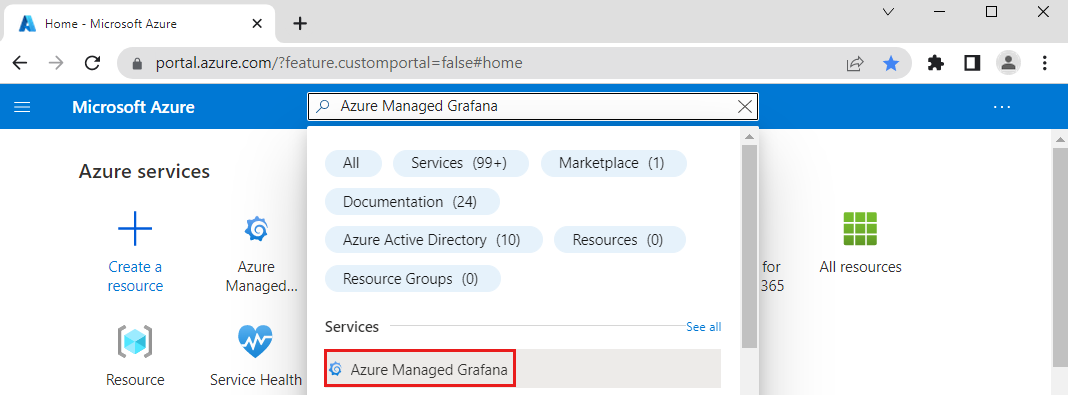

Wählen Sie links oben auf der Startseite die Option Ressource erstellen aus. Geben Sie im Feld Ressourcen, Dienste und Dokumente durchsuchen (G+/)Azure Managed Grafana ein, und wählen Sie Azure Managed Grafana aus.

Klicken Sie auf Erstellen.

Geben Sie auf der Registerkarte Grundlagen die folgenden Einstellungen ein.

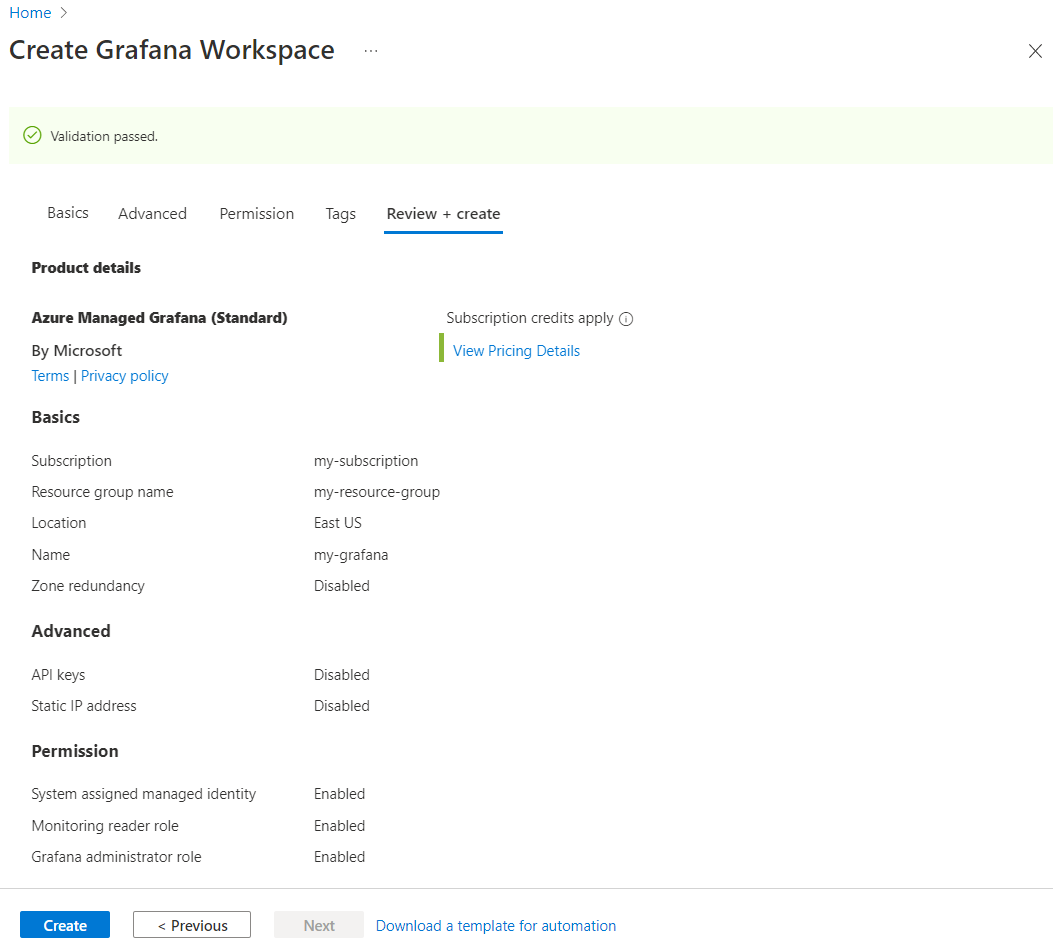

Einstellung BESCHREIBUNG Beispiel Abonnement-ID Wählen Sie das Azure-Abonnement aus, das Sie verwenden möchten. my-subscription Ressourcengruppenname Erstellen Sie eine Ressourcengruppe für Ihre Azure Managed Grafana-Ressourcen. my-resource-group Standort Unter „Standort“ können Sie einen geografischen Standort angeben, an dem Ihre Ressource gehostet wird. Wählen Sie den nächstgelegenen Standort aus. (USA) USA, Osten Name Geben Sie einen eindeutigen Ressourcennamen ein. Er wird als Domänenname in der URL Ihrer Managed Grafana-Instanz verwendet. my-grafana Pricing Plan (Tarif) Wählen Sie zwischen einem Essential (Vorschau) und einem Standardplan aus. Die Stufe "Standard" bietet zusätzliche Features. Weitere Informationen zu Preisplänen. Essential (Vorschau) Behalten Sie alle anderen Standardwerte bei, und wählen Sie die Registerkarte Berechtigung zum Steuern der Zugriffsrechte für Ihre Grafana-Instanz und -Datenquellen aus:

Konfigurieren von Berechtigungseinstellungen

Überprüfen Sie unten stehenden, unterschiedlichen Methoden zum Verwalten von Berechtigungen für den Zugriff auf Datenquellen in Azure Managed Grafana.

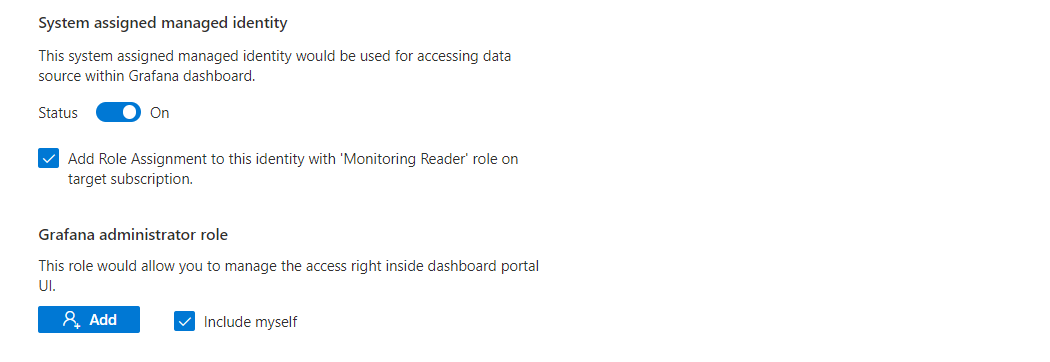

Mit aktivierter verwalteter Identität

Die systemseitig zugewiesene verwaltete Identität ist die Standardauthentifizierungsmethode für alle Benutzer mit der Rolle „Besitzer“ oder „Benutzerzugriffsadministrator“ für das Abonnement.

Hinweis

Wenn Azure auf der Registerkarte „Berechtigungen“ die Meldung „Sie müssen ‚Besitzer‘ oder ‚Benutzerzugriffsadministrator‘ des Abonnements sein, um diese Funktion nutzen zu können.“ anzeigt, wechseln Sie zum nächsten Abschnitt dieses Dokuments, um zu erfahren, wie Sie Azure Managed Grafana mit deaktivierter systemseitig zugewiesener verwalteter Identität einrichten.

Das Feld Systemseitig zugewiesene verwaltete Identität ist standardmäßig auf Ein festgelegt.

Das Kontrollkästchen Dieser Identität eine Rollenzuweisung mit der Rolle „Überwachungsleser“ für das Zielabonnement hinzufügen ist standardmäßig aktiviert. Wenn Sie dieses Kontrollkästchen deaktivieren, müssen Sie Rollenzuweisungen für Azure Managed Grafana später manuell hinzufügen. Referenzinformationen hierzu finden Sie unter Ändern von Zugriffsberechtigungen für Azure Monitor.

Unter Grafana-Administratorrolle ist das Feld Mich einschließen standardmäßig aktiviert. Wählen Sie optional Hinzufügen aus, um weiteren Mitgliedern die Grafana-Administratorrolle zu gewähren.

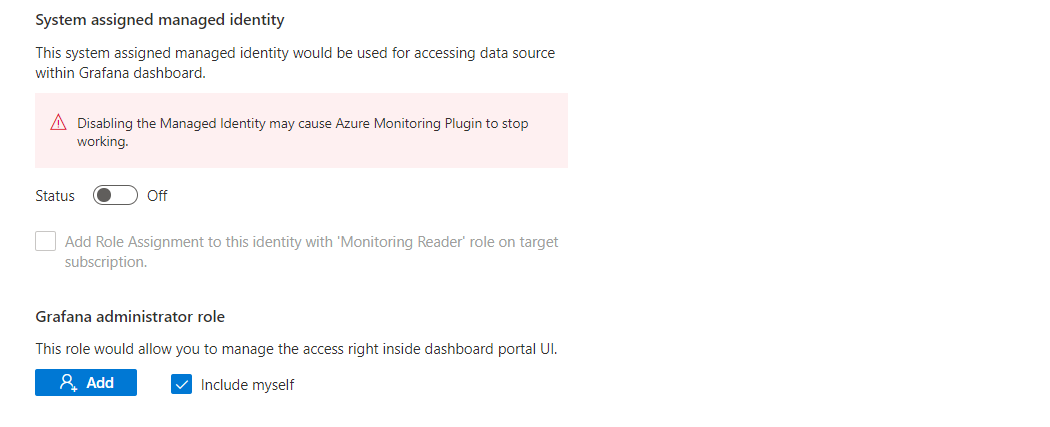

Mit deaktivierter verwalteter Identität

Azure Managed Grafana kann auch auf Datenquellen mit deaktivierter verwalteter Identität zugreifen. Sie können einen Dienstprinzipal für die Authentifizierung verwenden, indem Sie eine Client-ID und ein Geheimnis verwenden.

Legen Sie auf der Registerkarte "Berechtigungen " das Feld "System zugewiesene verwaltete Identität " auf " Aus" fest. Die Zeile "Rollenzuweisung zu dieser Identität hinzufügen" mit der Rolle "Überwachungsleseberechtigter" für das Zielabonnement wird automatisch abgeblentet.

Wenn Sie über die Rolle „Besitzer“ oder „Benutzerzugriffsadministrator“ für das Abonnement verfügen, ist unter Grafana-Administratorrolle das Feld Mich einschließen standardmäßig aktiviert. Wählen Sie optional Hinzufügen aus, um weiteren Mitgliedern die Grafana-Administratorrolle zu gewähren. Wenn Sie nicht über die notwendige Rolle verfügen, können Sie Grafana-Zugriffsrechte nicht selbst verwalten.

Hinweis

Das Deaktivieren der systemseitig zugewiesenen verwalteten Identität deaktiviert das Azure Monitor-Datenquellen-Plug-In für Ihre Azure Managed Grafana-Instanz. Verwenden Sie in diesem Szenario einen Dienstprinzipal anstelle von Azure Monitor, um auf Datenquellen zuzugreifen.

Überprüfen und Erstellen der neuen Instanz

Wählen Sie die Registerkarte "Überprüfen+ Erstellen" aus. Nachdem die Überprüfung ausgeführt wurde, wählen Sie "Erstellen" aus. Ihre Azure Managed Grafana-Ressource wird bereitgestellt.

Aktualisieren von Authentifizierung und Berechtigungen

Nachdem Ihr Arbeitsbereich erstellt wurde, können Sie immer noch die systemseitig zugewiesene verwaltete Identität aktivieren oder deaktivieren und Azure-Rollenzuweisungen für Azure Managed Grafana aktualisieren.

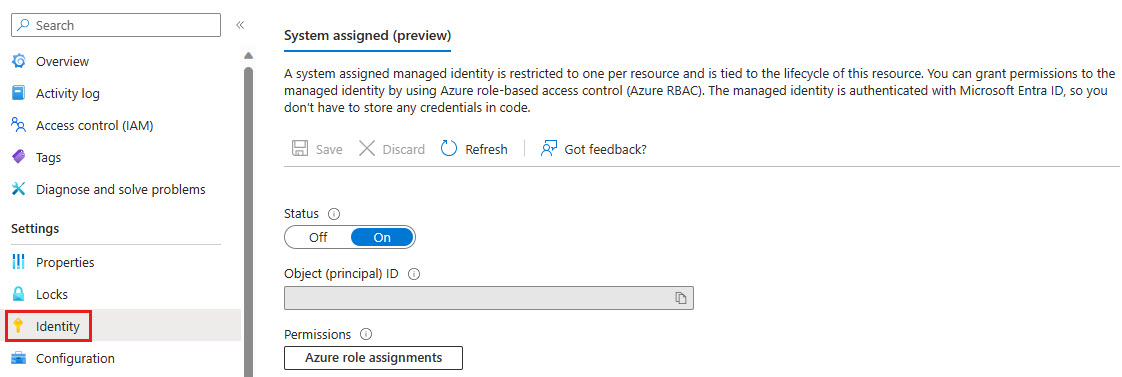

Wählen Sie im Azure-Portal im linken Menü unter Einstellungen die Option Identität aus.

Legen Sie den Status für „systemseitig zugewiesen“ auf Aus fest, um die systemseitig zugewiesene verwaltete Identität zu deaktivieren, oder legen Sie ihn auf Ein fest, um diese Authentifizierungsmethode zu aktivieren.

Wählen Sie unter „Berechtigungen“ die Option Azure-Rollenzuweisungen aus, um Azure-Rollen festzulegen.

Wenn Sie fertig sind, wählen Sie Speichern aus.

Hinweis

Das Deaktivieren einer systemseitig zugewiesenen verwalteten Identität kann nicht rückgängig gemacht werden. Wenn Sie die Identität in Zukunft erneut aktivieren, erstellt Azure eine neue Identität.