Verwalten von Datenverkehrsanalysen mithilfe von Azure Policy

Azure Policy unterstützt Sie bei der Durchsetzung von Organisationsstandards und der Bewertung der Compliance im großen Stil. Häufige Anwendungsfälle für Azure Policy sind die Implementierung von Governance für Ressourcenkonsistenz, Einhaltung gesetzlicher Bestimmungen, Sicherheit, Kosten und Verwaltung. Weitere Informationen zu Azure Policy finden Sie unter Was ist Azure Policy? und Schnellstart: Erstellen Sie eine Richtlinienzuweisung zum Identifizieren nicht konformer Ressourcen.

In diesem Artikel erfahren Sie mehr zu der Verwendung der drei verfügbaren integrierten Richtlinien, die der Azure Network Watcher-Datenverkehrsanalyse zur Verwaltung Ihrer Einrichtung zur Verfügung stehen.

Überwachen von Datenflussprotokollen mithilfe einer integrierten Richtlinie

Die Richtlinie Für Network Watcher-Datenflussprotokolle sollte die Datenverkehrsanalyse aktiviert sein überwacht alle vorhandenen Azure Resource Manager-Objekte des Typs Microsoft.Network/networkWatchers/flowLogs und überprüft, ob die Datenverkehrsanalyse durch die Eigenschaft networkWatcherFlowAnalyticsConfiguration.enabled der Datenflussprotokollressource aktiviert ist. Die Richtlinie kennzeichnet dann die Datenflussprotokollressource, für welche die Eigenschaft auf false festgelegt ist.

So überwachen Sie Ihre Datenflussprotokolle mithilfe der integrierten Richtlinie:

Melden Sie sich beim Azure-Portal an.

Geben Sie in das Suchfeld oben im Portal Richtlinie ein. Wählen Sie in den Suchergebnissen den Eintrag Richtlinie aus.

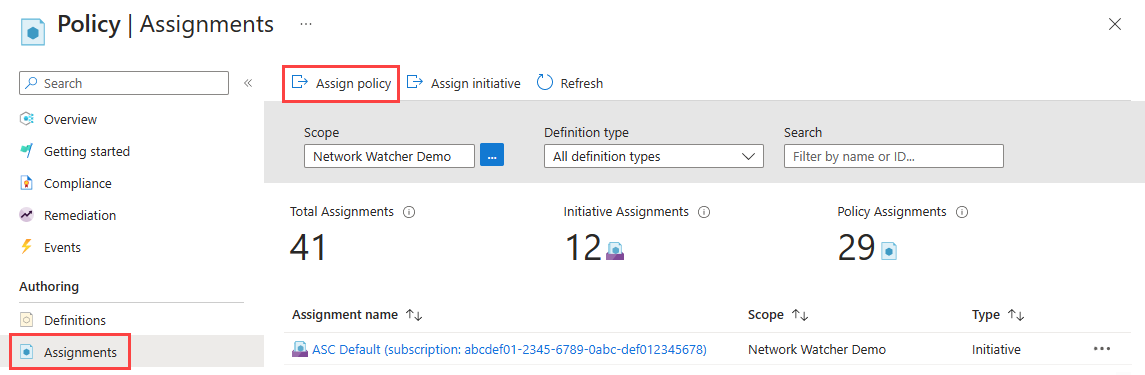

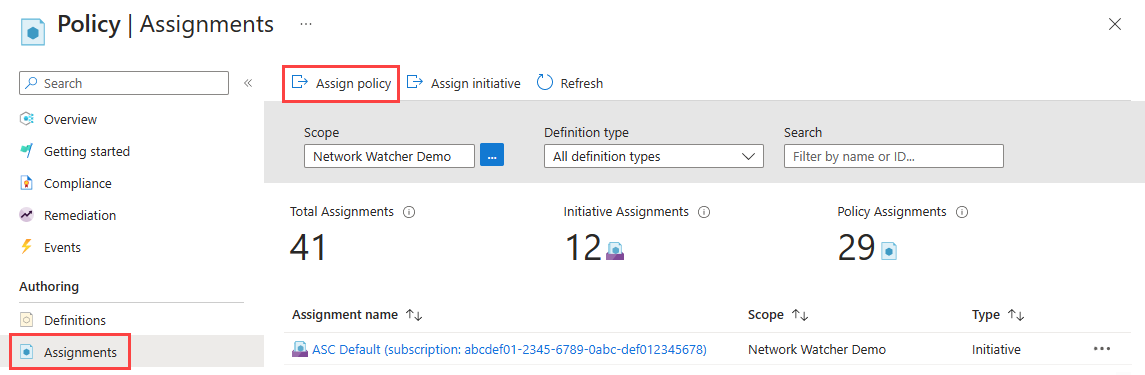

Wählen Sie Aufträge und dann auf Zuweisungsrichtlinie aus.

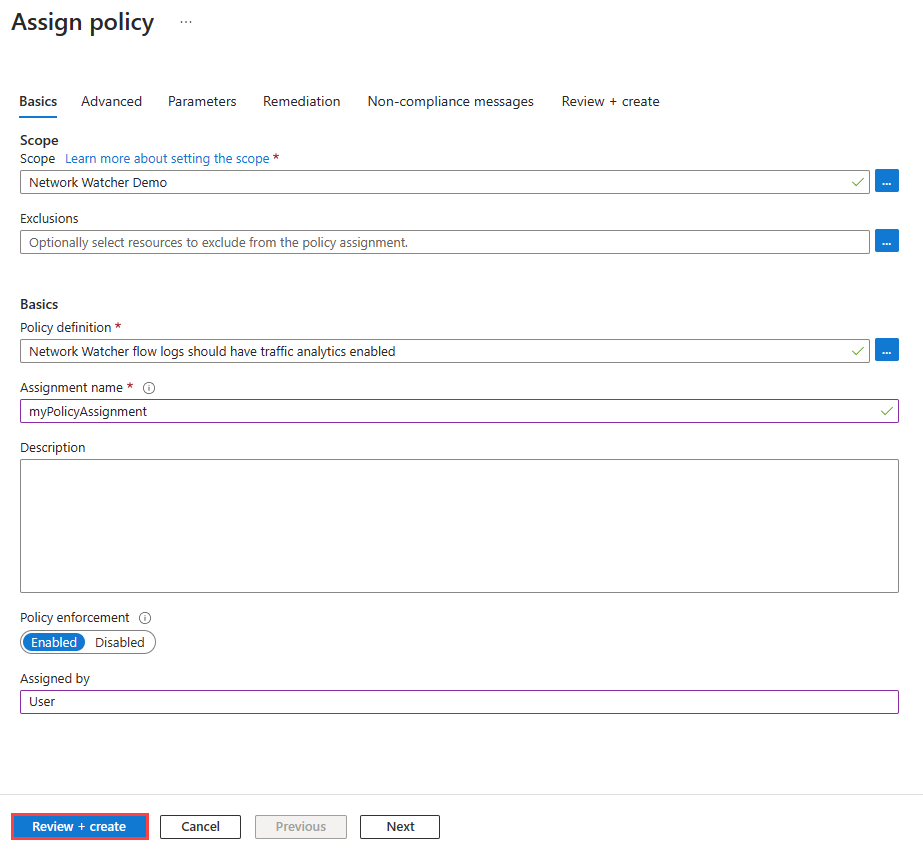

Wählen Sie die Auslassungspunkte ... neben dem Bereich aus, um Ihr Azure-Abonnement mit den Datenflussprotokollen auszuwählen, die von der Richtlinie überwacht werden sollen. Sie können auch die Ressourcengruppe auswählen, die über die Datenflussprotokolle verfügt. Nachdem Sie Ihre Auswahl getroffen haben, wählen Sie die Schaltfläche Auswählen aus.

Wählen Sie die Auslassungspunkte ... neben der Richtliniendefinition aus, um die integrierte Richtlinie auszuwählen, die Sie zuweisen möchten. Geben Sie Datenverkehrsanalyse in das Suchfeld ein, und wählen Sie Integrierter Filter aus. Wählen Sie in den Suchergebnissen die Option aus, Für Network Watcher-Datenflussprotokolle muss die Datenverkehrsanalyse aktiviert sein, und wählen Sie dann Hinzufügen aus.

Geben Sie einen Namen unter Auftragsname und Ihren Namen in Zugewiesen von ein. Diese Richtlinie erfordert keine Parameter.

Wählen Sie Überprüfen + erstellen und danach Erstellen aus.

Hinweis

Diese Richtlinie erfordert keine Parameter. Es enthält auch keine Rollendefinitionen, was bedeutet, dass Sie keine Rollenzuweisungen für die verwaltete Identität auf der Registerkarte Wartung erstellen müssen.

Wählen Sie Compliance aus. Suchen Sie nach dem Namen Ihres Auftrags, und wählen Sie ihn aus.

Die Ressourcenkonformität führt alle nicht konformen Datenflussprotokolle auf.

Bereitstellen und Konfigurieren von Datenverkehrsanalysen mithilfe von deployIfNotExists

Es stehen zwei deployIfNotExists-Richtlinien zum Konfigurieren von NSG-Datenflussprotokollen zur Verfügung:

Konfigurieren von Netzwerksicherheitsgruppen für die Verwendung bestimmter Arbeitsbereichs-, Speicherkonto- und Datenflussprotokollaufbewahrungsrichtlinien für die Datenverkehrsanalyse: Mit dieser Richtlinie wird die Netzwerksicherheitsgruppe gekennzeichnet, für die die Datenverkehrsanalyse nicht aktiviert ist. Bei einer gekennzeichneten Netzwerksicherheitsgruppe ist entweder die entsprechende NSG-Datenflussprotokollressource nicht vorhanden, oder die NSG-Datenflussprotokollressource ist vorhanden, aber die Datenverkehrsanalyse ist für sie nicht aktiviert. Sie können ein Wartungs-Task erstellen, wenn sich die Richtlinie auf vorhandene Ressourcen auswirken soll.

Wartung kann beim Zuweisen einer Richtlinie oder nach dem Zuweisen und Auswerten einer Richtlinie zugewiesen werden. Die Wartung aktiviert die Datenverkehrsanalyse für alle gekennzeichneten Ressourcen mit den angegebenen Parametern. Wenn für eine Netzwerksicherheitsgruppe bereits Datenflussprotokolle für eine bestimmte Speicher-ID aktiviert sind, die Datenverkehrsanalyse jedoch nicht aktiviert ist, aktiviert die Wartung die Datenverkehrsanalyse für diese Netzwerksicherheitsgruppe mit den angegebenen Parametern. Wenn sich die in den Parametern angegebene Speicher-ID für die gekennzeichnete NSG von der bereits für Datenflussprotokolle aktivierten unterscheidet, wird letztere im Wartungstask mit der angegebenen Speicher-ID überschrieben. Wenn Sie sie nicht überschreiben möchten, verwenden Sie Richtlinie Konfigurieren von Netzwerksicherheitsgruppen zum Aktivieren von Datenverkehrsanalysen.

Konfigurieren von Netzwerksicherheitsgruppen zum Aktivieren der Datenverkehrsanalyse: Diese Richtlinie ähnelt der vorherigen Richtlinie, mit dem Unterschied, dass sie während der Wartung keine Datenflussprotokolleinstellungen für die gekennzeichneten Netzwerksicherheitsgruppen überschreibt, für die Datenflussprotokolle aktiviert sind, aber die Datenverkehrsanalyse mit dem in der Richtlinienzuweisung angegebenen Parameter deaktiviert ist.

Hinweis

Network Watcher ist ein regionaler Dienst, was bedeutet, dass die beiden deployIfNotExists-Richtlinien für Netzwerksicherheitsgruppen gelten, die in einer bestimmten Region vorhanden sind. Erstellen Sie für Netzwerksicherheitsgruppen in einer anderen Region eine weitere Richtlinienzuweisung in dieser Region.

Folgen Sie diesen Schritten, um eine der beiden Richtlinien deployIfNotExists zuzuweisen:

Melden Sie sich beim Azure-Portal an.

Geben Sie in das Suchfeld oben im Portal Richtlinie ein. Wählen Sie in den Suchergebnissen den Eintrag Richtlinie aus.

Wählen Sie Zuweisungen und dann Richtlinie zuweisen aus.

Wählen Sie die Auslassungspunkte ... neben dem Bereich aus, um Ihr Azure-Abonnement mit den Datenflussprotokollen auszuwählen, die von der Richtlinie überwacht werden sollen. Sie können auch die Ressourcengruppe auswählen, die über die Datenflussprotokolle verfügt. Wählen Sie die Schaltfläche Auswählen aus, wenn Sie Ihre Auswahl getroffen haben.

Wählen Sie die Auslassungspunkte ... neben der Richtliniendefinition aus, um die integrierte Richtlinie auszuwählen, die Sie zuweisen möchten. Geben Sie Datenverkehrsanalyse in das Suchfeld ein, und wählen Sie den Filter Integriert aus. Wählen Sie in den Suchergebnissen Netzwerksicherheitsgruppen konfigurieren, um bestimmte Arbeitsbereichs-, Speicherkonto- und Datenflussprotokollaufbewahrungsrichtlinie für die Netzwerkdatenverkehrsanalyse zu verwenden, und wählen Sie dann Hinzufügen aus.

Geben Sie einen Namen unter Auftragsname und Ihren Namen in Zugewiesen von ein.

Wählen Sie zweimal die Schaltfläche Weiter oder die Registerkarte Parameter aus. Geben Sie dann die folgenden Werte ein, oder wählen Sie sie aus:

Einstellung Wert Auswirkung DeployIfNotExists auswählen. Region der Netzwerksicherheitsgruppen Wählen Sie die Region Ihrer Netzwerksicherheitsgruppe aus, auf die Sie mit der Richtlinie abzielen. Storage-Ressourcen-ID Geben Sie die vollständige Ressourcen-ID des Speicherkontos ein. Das Speicherkonto muss sich in derselben Region wie die Netzwerksicherheitsgruppe befinden. Das Format der Speicherressourcen-ID ist: /subscriptions/<SubscriptionID>/resourceGroups/<ResouceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Datenverkehrsanalyse-Verarbeitungsintervall in Minuten Wählen Sie die Häufigkeit aus, mit der verarbeitete Protokolle in den Arbeitsbereich gepusht werden. Die derzeit verfügbaren Werte sind 10 und 60 Minuten. Der Standardwert ist 60 Minuten. Ressourcen-ID für den Arbeitsbereich Geben Sie die vollständige Ressourcen-ID des Arbeitsbereichs ein, in dem die Datenverkehrsanalyse aktiviert werden muss. Das Format der Ressourcen-ID für den Arbeitsbereich ist: /subscriptions/<SubscriptionID>/resourcegroups/<ResouceGroupName>/providers/microsoft.operationalinsights/workspaces/<WorkspaceName>.Arbeitsbereichsregion Wählen Sie die Region Ihres Arbeitsbereichs für die Datenverkehrsanalyse aus. Arbeitsbereichs-ID Geben Sie Ihre Arbeitsbereichs-ID für die Datenverkehrsanalyse ein. Network Watcher-Ressourcengruppe Wählen Sie die Ressourcengruppe Ihres Network Watchers aus. Network Watcher-Name Geben Sie den Namen Ihres Network Watchers ein. Anzahl der Tage zum Aufbewahren von Datenflussprotokollen Geben Sie die Anzahl der Tage ein, für die Sie Datenflussprotokolldaten im Speicherkonto aufbewahren wollen. Wenn Sie Daten für immer aufbewahren möchten, geben Sie 0 ein. Hinweis

Die Region des Datenverkehrsanalysearbeitsbereichs muss nicht mit der Region der zielorientierten Netzwerksicherheitsgruppe identisch sein.

Wählen Sie Weiter oder die Registerkarte Wartung aus. Geben Sie die folgenden Werte ein, oder wählen Sie sie aus:

Einstellung Wert Wartungstask erstellen Aktivieren Sie das Kontrollkästchen, wenn sich die Richtlinie auf vorhandene Ressourcen auswirken soll. Erstellen einer verwalteten Identität Aktivieren Sie das Kontrollkästchen. Typ der verwalteten Identität Wählen Sie den Typ der verwalteten Identität aus, die Sie verwenden möchten. Systemseitig zugewiesener Identitätsspeicherort Wählen Sie die Region Ihrer systemseitig zugewiesenen Identität aus. `Scope` Wählen Sie den Bereich Ihrer benutzerseitig zugewiesenen Identität aus. Vorhandene benutzerseitig zugewiesene Identitäten Wählen Sie Ihre benutzerseitig zugewiesenen Identität aus. Hinweis

Sie benötigen Berechtigungen als Mitwirkender oder Besitzer, um diese Richtlinie verwenden zu können.

Wählen Sie Überprüfen + erstellen und danach Erstellen aus.

Wählen Sie Compliance aus. Suchen Sie nach dem Namen Ihres Auftrags, und wählen Sie ihn aus.

Wählen Sie Ressourcenkonformität aus, um eine Liste aller nicht konformen Netzwerksicherheitsgruppen zu erhalten.

Problembehandlung

Fehler beim Wartungstask mit PolicyAuthorizationFailed Fehlercode: Stichprobenfehlerbeispiel Die Ressourcenidentität der Richtlinienzuweisung /subscriptions/abcdef01-2345-6789-0abc-def012345678/resourceGroups/DummyRG/providers/Microsoft.Authorization/policyAssignments/b67334e8770a4afc92e7a929/ verfügt nicht über die erforderlichen Berechtigungen zum Erstellen der Bereitstellung.

In solchen Szenarien muss der verwalteten Identität der Zuweisung manuell Zugang gewährt werden. Wechseln Sie zum entsprechenden Abonnement bzw. zur entsprechenden Ressourcengruppe (mit den in den Richtlinienparametern bereitgestellten Ressourcen), und gewähren Sie Mitwirkendenzugriff auf die verwaltete Identität, die von der Richtlinie erstellt wird.

Nächste Schritte

- Erfahren Sie mehr über Integrierte Richtlinien in NSG-Datenflussprotokolle.

- Erfahren Sie mehr über Traffic Analytics.

- Erfahren Sie, wie Sie eine Azure Resource Manager-Vorlage (ARM-Vorlage) zum Bereitstellen von Datenflussprotokollen und Datenverkehrsanalysen verwenden, siehe Konfigurieren von NSG-Datenflussprotokollen mithilfe einer Azure Resource Manager-Vorlage.