Anwendungssicherheitsgruppen

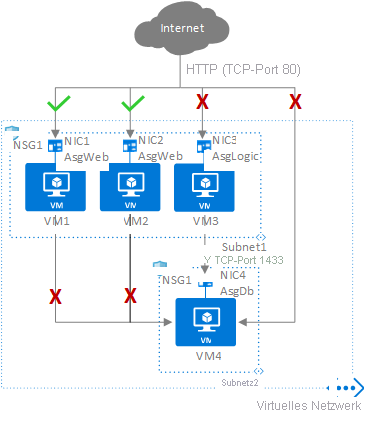

Mit Anwendungssicherheitsgruppen können Sie die Netzwerksicherheit als natürliche Erweiterung einer Anwendungsstruktur konfigurieren und virtuelle Computer gruppieren sowie auf der Grundlage dieser Gruppen Netzwerksicherheitsrichtlinien definieren. Sie können Ihre Sicherheitsrichtlinie nach Bedarf wiederverwenden, ohne dass Sie explizite IP-Adressen manuell warten müssen. Die Plattform übernimmt die komplexe Verarbeitung von expliziten IP-Adressen und mehreren Regelsätzen, damit Sie sich auf Ihre Geschäftslogik konzentrieren können. Das folgende Beispiel bietet Ihnen ein besseres Verständnis von Anwendungssicherheitsgruppen:

In der Abbildung oben sind NIC1 und NIC2 Mitglieder der Anwendungssicherheitsgruppe AsgWeb. NIC3 ist ein Mitglied der Anwendungssicherheitsgruppe AsgLogic. NIC4 ist ein Mitglied der Anwendungssicherheitsgruppe AsgDb. Obwohl jede Netzwerkschnittstelle (NIC) in diesem Beispiel Mitglied von nur einer Anwendungssicherheitsgruppe ist, kann eine Netzwerkschnittstelle Mitglied mehrerer Anwendungssicherheitsgruppen sein. Dabei gelten die Einschränkungen für Azure. Keiner der Netzwerkschnittstellen ist eine Netzwerksicherheitsgruppe zugeordnet. NSG1 ist beiden Subnetzen zugeordnet und enthält die folgenden Regeln:

Allow-HTTP-Inbound-Internet

Diese Regel ist erforderlich, um Datenverkehr aus dem Internet an die Webserver zuzulassen. Da eingehender Datenverkehr aus dem Internet durch die Standardsicherheitsregel DenyAllInbound verweigert wird, ist keine zusätzliche Regel für die Anwendungssicherheitsgruppen AsgLogic oder AsgDb erforderlich.

| Priority | `Source` | Quellports | Destination | Zielports | Protocol | Zugriff |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Allow |

Deny-Database-All

Da die Standardsicherheitsregel AllowVNetInBound die gesamte Kommunikation zwischen Ressourcen im gleichen virtuellen Netzwerk erlaubt, ist diese Regel erforderlich, um den Datenverkehr von allen Ressourcen zu verweigern.

| Priority | `Source` | Quellports | Destination | Zielports | Protocol | Zugriff |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | Verweigern |

Allow-Database-BusinessLogic

Diese Regel lässt Datenverkehr von der Anwendungssicherheitsgruppe AsgLogic zur Anwendungssicherheitsgruppe AsgDb zu. Die Priorität für diese Regel ist höher als die Priorität für die Regel Deny-Database-All. Daher wird diese Regel vor der Regel Deny-Database-All verarbeitet, sodass Datenverkehr von den Anwendungssicherheitsgruppen AsgLogic zulässig ist, während der andere Datenverkehr blockiert wird.

| Priority | `Source` | Quellports | Destination | Zielports | Protocol | Zugriff |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Allow |

Netzwerkschnittstellen, die Mitglieder der Anwendungssicherheitsgruppe sind, wenden die Regeln an, welche sie als Quelle oder Ziel angeben. Die Regeln wirken sich nicht auf andere Netzwerkschnittstellen aus. Wenn die Netzwerkschnittstelle keiner Anwendungssicherheitsgruppe angehört, wird die Regel nicht auf die Netzwerkschnittstelle angewendet, auch wenn die Netzwerksicherheitsgruppe dem Subnetz zugeordnet ist.

Für Anwendungssicherheitsgruppen gelten folgende Einschränkungen:

Es gibt Grenzwerte für die Anzahl von Anwendungssicherheitsgruppen, die Sie in einem Abonnement haben können, und andere Grenzwerte in Bezug auf Anwendungssicherheitsgruppen. Ausführliche Informationen finden Sie im Artikel zu den Einschränkungen für Azure-Abonnements.

Alle Netzwerkschnittstellen, die einer Anwendungssicherheitsgruppe zugewiesen sind, müssen in selben virtuellen Netzwerk vorhanden sein, in dem sich die erste Netzwerkschnittstelle befindet, die der Anwendungssicherheitsgruppe zugewiesen wurde. Wenn sich die erste Netzwerkschnittstelle, die einer Anwendungssicherheitsgruppe mit dem Namen AsgWeb zugewiesen ist, im virtuellen Netzwerk VNet1 befindet, müssen alle nachfolgenden Netzwerkschnittstellen, die ASGWeb zugewiesen werden, in VNet1 enthalten sein. Sie können der gleichen Anwendungssicherheitsgruppe keine Netzwerkschnittstellen aus verschiedenen virtuellen Netzwerken hinzufügen.

Wenn Sie eine Anwendungssicherheitsgruppe als Quelle und Ziel in einer Sicherheitsregel angeben, müssen sich die Netzwerkschnittstellen in beiden Anwendungssicherheitsgruppen im gleichen virtuellen Netzwerk befinden.

- Ein Beispiel wäre, wenn AsgLogic über Netzwerkschnittstellen von VNet1 und AsgDb über Netzwerkschnittstellen aus VNet2 verfügen würde. In diesem Fall wäre es unmöglich, AsgLogic als Quelle und AsgDb als Ziel in einer Regel zuzuweisen. Alle Netzwerkschnittstellen für die Quell- und Ziel-Anwendungssicherheitsgruppen müssen im selben virtuellen Netzwerk vorhanden sein.

Tipp

Planen Sie die erforderlichen Anwendungssicherheitsgruppen, und erstellen Sie Regeln nach Möglichkeit mithilfe von Diensttags oder Anwendungssicherheitsgruppen anstelle von individuellen IP-Adresse oder IP-Adressbereichen, um die Anzahl der erforderlichen Sicherheitsregeln und die Notwendigkeit von Regeländerungen zu minimieren.