Konfigurieren von NAT-Regeln für Ihr Virtual WAN-VPN-Gateway

Sie können Ihr Virtual WAN-VPN-Gateway mit statischen 1:1-NAT-Regeln konfigurieren. Eine NAT-Regel bietet einen Mechanismus zum Einrichten einer 1:1-Übersetzung von IP-Adressen. NAT kann verwendet werden, um zwei IP-Netzwerke mit nicht kompatiblen oder überlappenden IP-Adressen miteinander zu verbinden. Hierbei sind Branches, die überlappende IP-Adressen besitzen und auf Azure-VNET-Ressourcen zugreifen möchten, ein typisches Szenario.

Diese Konfiguration verwendet eine Flusstabelle zum Weiterleiten von Datenverkehr von einer externen IP-Adresse (Host-IP) an eine interne IP-Adresse, die einem Endpunkt in einem virtuellen Netzwerk (virtueller Computer, Computer, Container usw.) zugeordnet ist.

VPN-Geräte müssen Any-to-Any-Datenverkehrsselektoren (Platzhalter) verwenden, um NAT nutzen zu können. Richtlinienbasierte (eingeschränkte) Datenverkehrsselektoren werden in Verbindung mit der NAT-Konfiguration nicht unterstützt.

Konfigurieren von NAT-Regeln

Sie können NAT-Regeln für Ihre VPN-Gatewayeinstellungen jederzeit konfigurieren und anzeigen.

NAT-Typ: statisch und dynamisch

Mithilfe von NAT für ein Gatewaygerät werden die Quell- und/oder Ziel-IP-Adressen basierend auf NAT-Richtlinien oder -Regeln übersetzt, um Adressenkonflikte zu vermeiden. Es gibt verschiedene Arten von NAT-Übersetzungsregeln:

Statisches NAT: Regeln für die statische Netzwerkadressenübersetzung definieren eine feste Adresszuordnung. Eine vorgegebene IP-Adresse wird derselben Adresse aus dem Zielpool zugeordnet. Die Zuordnungen für statische Regeln sind zustandslos, da die Zuordnung fest ist. Eine NAT-Regel, die für die Zuordnung von 10.0.0.0/24 zu 192.168.0.0/24 erstellt wurde, hat beispielsweise eine feste 1:1-Zuordnung. 10.0.0.0 wird in 192.168.0.0 übersetzt, 10.0.0.1 in 192.168.0.1 usw.

Dynamisches NAT: Bei Regeln für die dynamische Netzwerkadressenübersetzung kann eine IP-Adresse basierend auf der Verfügbarkeit oder mit einer anderen Kombination aus IP-Adresse und TCP/UDP-Port in verschiedene Ziel-IP-Adressen und TCP/UDP-Ports übersetzt werden. Letzteres wird auch als NAPT (Network Address and Port Translation) bezeichnet. Dynamische Regeln führen zu zustandsbehafteten Übersetzungszuordnungen, die von den Datenverkehrsflüssen zu einem bestimmten Zeitpunkt abhängen. Aufgrund der Art der dynamischen NAT und der sich ständig ändernden Kombinationen aus IP-Adresse und Port müssen Flows, die dynamische NAT-Regeln verwenden, über den IP-Adressbereich Internal Mapping (Pre-NAT) initiiert werden. Die dynamische Zuordnung wird freigegeben, nachdem der Flow getrennt oder ordnungsgemäß beendet wurde.

Ein weiterer Aspekt ist die Größe des Adresspools für die Übersetzung. Wenn die Größe des Zieladresspools mit der des ursprünglichen Adresspools identisch ist, verwenden Sie die statische NAT-Regel, um eine 1:1-Zuordnung in sequenzieller Reihenfolge zu definieren. Wenn der Zieladresspool kleiner ist als der ursprüngliche Adresspool, verwenden Sie eine dynamische NAT-Regel, um die Unterschiede zu berücksichtigen.

Hinweis

Die Site-to-Site-NAT wird bei Site-to-Site-VPN-Verbindungen mit richtlinienbasierten Datenverkehrsselektoren nicht unterstützt.

Navigieren Sie zu Ihrem virtuellen Hub.

Wählen Sie VPN (Site-to-Site) aus.

Wählen Sie NAT-Regeln (Bearbeiten) aus.

Sie können auf der Seite Edit NAT Rule (NAT-Regel bearbeiten) eine NAT-Regel mit den folgenden Werten hinzufügen/bearbeiten/löschen:

- Name: Ein eindeutiger Name für Ihre NAT-Regel

- Type: Statisch oder dynamisch. Statische 1:1-NAT stellt eine 1:1-Beziehung zwischen einer internen Adresse und einer externen Adresse her, während bei der dynamischen NAT die IP-Adresse und der Port basierend auf der Verfügbarkeit zugewiesen werden.

- IP-Konfigurations-ID: Eine NAT-Regel muss für eine bestimmte VPN Gateway-Instanz konfiguriert werden. Dies gilt nur für die dynamische NAT. Statische NAT-Regeln werden automatisch auf beide VPN Gateway-Instanzen angewandt.

- Mode: (Modus) IngressSnat oder EgressSnat.

- Der IngressSnat-Modus (auch als eingehende Quellen-NAT bezeichnet) gilt für Datenverkehr, der in das Site-to-Site-VPN-Gateway des Azure-Hubs eingeht.

- Der EgressSnat-Modus (auch als ausgehende Quellen-NAT bezeichnet) gilt für Datenverkehr, der das Site-to-Site-VPN-Gateway des Azure-Hubs verlässt.

- Internal Mapping: (Interne Zuordnung) Ein Adresspräfixbereich der Quell-IPs im internen Netzwerk, dem einer Gruppe externer IPs zugeordnet wird, also in anderen Worten, Ihrem Präfixbereich vor der NAT-Adresse.

- External Mapping: (Externe Zuordnung) Ein Adresspräfixbereich der Ziel-IPs im externen Netzwerk, dem Quell-IPs zugeordnet werden, also in anderen Worten, Ihrem Präfixbereich nach der NAT-Adresse.

- Link Connection: (Linkverbindung) Die Verbindungsressource, die einen VPN-Standort virtuell mit dem Site-to-Site-VPN-Gateway des Azure Virtual WAN-Hubs verbindet.

Hinweis

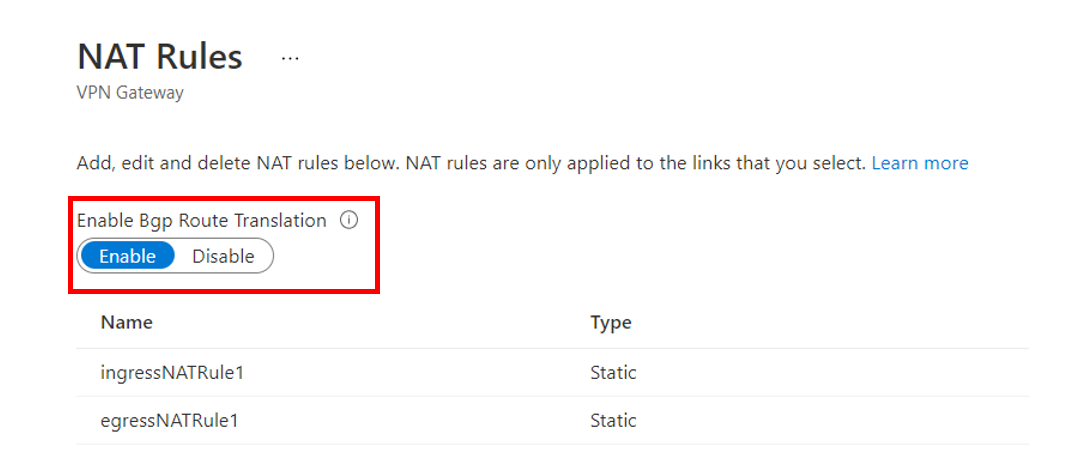

Wenn das Site-to-Site-VPN-Gateway übersetzte Adresspräfixe (External Mapping) über BGP ankündigen soll, klicken Sie auf die Schaltfläche BGP-Übersetzung aktivieren. Dadurch lernt die lokale Umgebung automatisch den Bereich nach der NAT-Adresse von Ausgangsregeln, und Azure (Virtual WAN-Hub, verbundene virtuelle Netzwerke, VPN- und ExpressRoute-Branches) lernt automatisch den Bereich nach der NAT-Adresse von Eingangsregeln. Die neuen POST-NAT-Bereiche werden auf einem virtuellen Hub in der Tabelle „Effektive Routen“ angezeigt. Die Einstellung BGP-Übersetzung aktivieren wird auf alle NAT-Regeln im Site-to-Site-VPN-Gateway des Virtual WAN-Hubs angewendet.

Beispielkonfigurationen

Eingangs-SNAT (BGP-fähiger VPN-Standort)

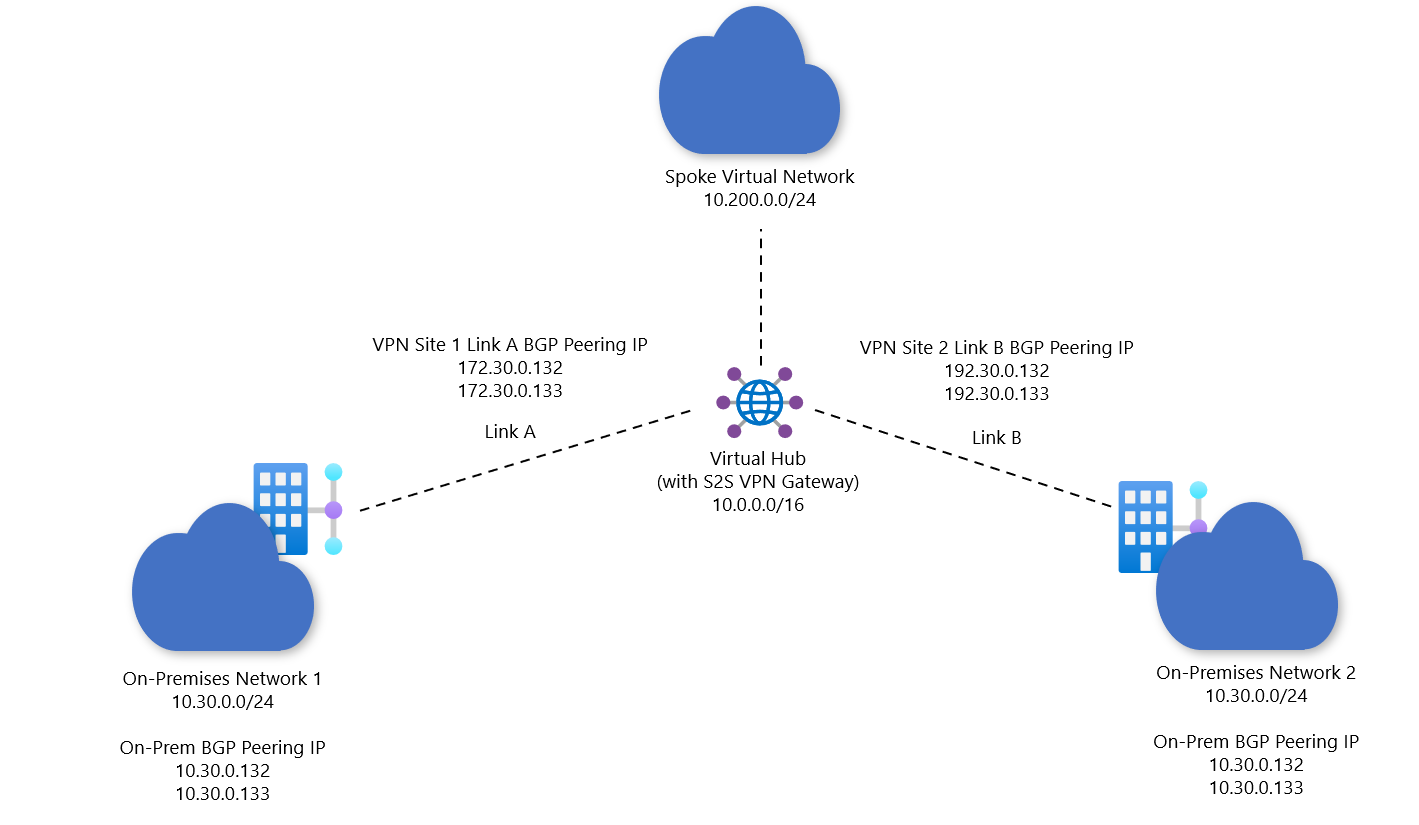

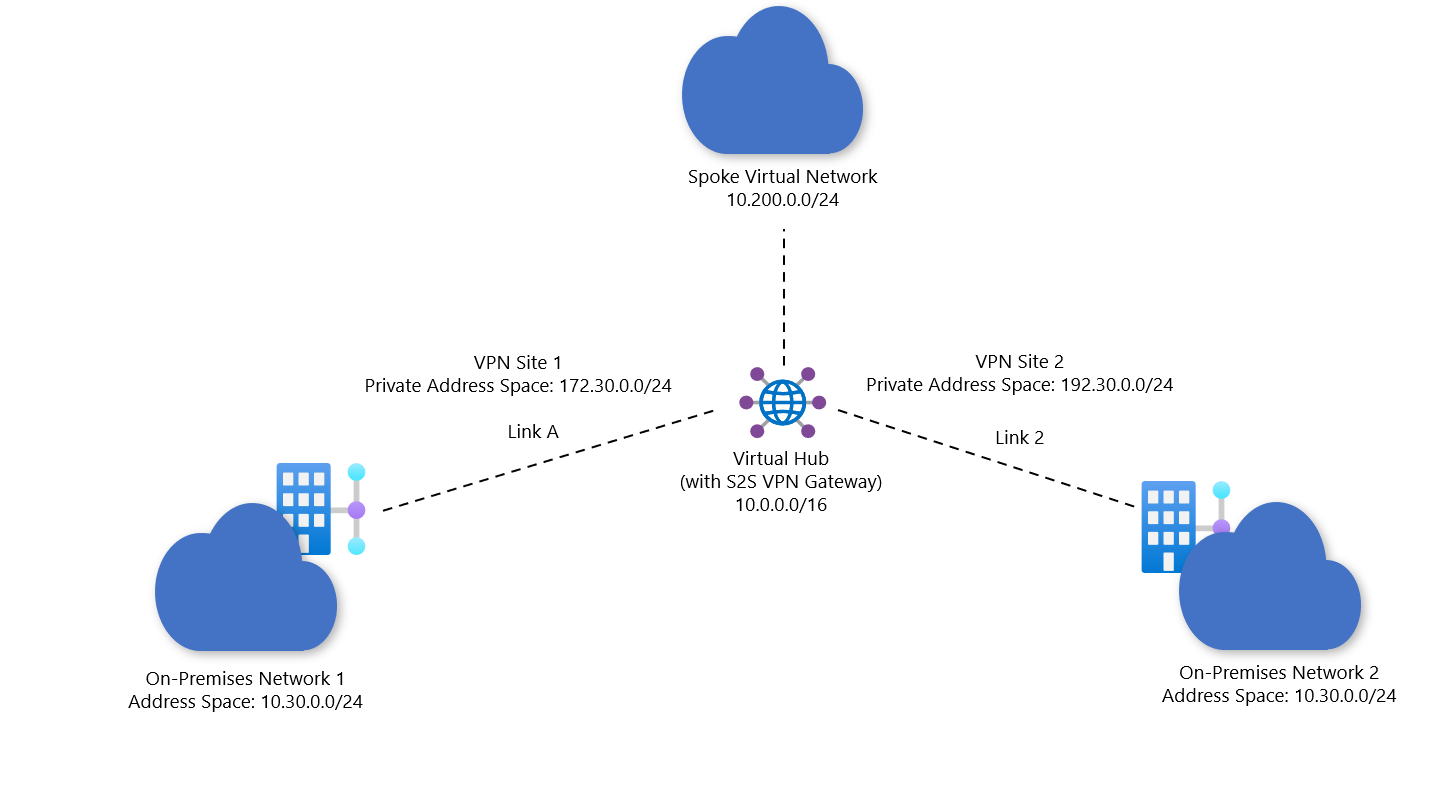

Eingangs-SNAT-Regeln werden auf Pakete angewendet, die über das Site-to-Site-VPN-Gateway von Virtual WAN in Azure eingehen. In diesem Szenario möchten Sie zwei Site-to-Site-VPN-Branches mit Azure verbinden. VPN-Standort 1 stellt eine Verbindung über Link A und VPN-Standort 2 über Link B her. Jeder Standort weist den gleichen Adressraum 10.30.0.0/24 auf.

In diesem Beispiel wird site1 über NAT in 172.30.0.0.0/24 übersetzt. Die virtuellen Spoke-Netzwerke von Virtual WAN und andere Branches lernen automatisch diesen Bereich nach der NAT-Adresse.

Das folgende Diagramm zeigt das projizierte Ergebnis:

Geben Sie eine NAT-Regel an.

Geben Sie eine NAT-Regel an, um sicherzustellen, dass das Site-to-Site-VPN-Gateway zwischen den beiden Branches mit überlappenden Adressräumen (z. B. 10.30.0.0/24) unterscheiden kann. In diesem Beispiel liegt der Schwerpunkt auf Link 1 für VPN-Standort 1.

Die folgende NAT-Regel kann eingerichtet und Link A zugeordnet werden. Da es sich um eine statische NAT-Regel handelt, enthalten die Adressräume von Internal Mapping und External Mapping die gleiche Anzahl von IP-Adressen.

- Name: ingressRule01

- Typ: Statisch

- Modus: IngressSnat

- Internal Mapping: 10.30.0.0/24

- External Mapping: 172.30.0.0/24

- Linkverbindung: Link A

Setzen Sie Aktivieren der BGP-Routenübersetzung auf „Aktivieren“.

Stellen Sie sicher, dass das Site-to-Site-VPN-Gateway eine Peeringverbindung mit dem lokalen BGP-Peer herstellen kann.

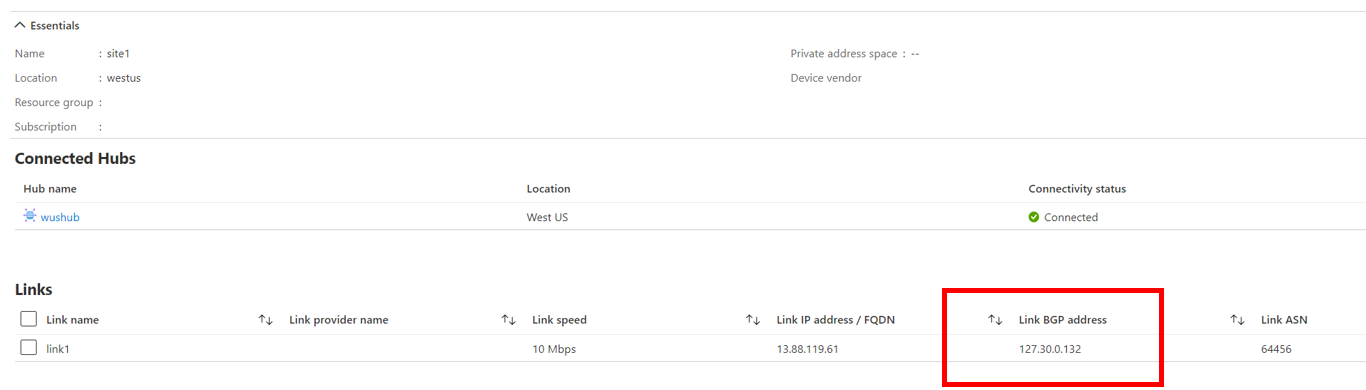

In diesem Beispiel muss die Eingangs-NAT-Regel 10.30.0.132 in 172.30.0.132 übersetzen. Klicken Sie dazu auf „VPN-Standort bearbeiten“, um die BGP-Adresse von Link A des VPN-Standorts so zu konfigurieren, dass sie diese übersetzte BGP-Peeradresse (172.30.0.132) widerspiegelt.

Überlegungen zur Verbindung des VPN-Standorts über BGP

Die Subnetzgröße für die interne und die externe Zuordnung muss für die statische 1:1-NAT identisch sein.

Wenn die BGP-Übersetzung aktiviert ist, kündigt das Site-to-Site-VPN-Gateway automatisch die externe Zuordnung von Ausgangs-NAT-Regeln für die lokale Umgebung sowie die externe Zuordnung von Eingangs-NAT-Regeln für Azure an (Virtual WAN-Hub, verbundene virtuelle Spoke-Netzwerke, verbundenes VPN/ExpressRoute). Wenn die BGP-Übersetzung deaktiviert ist, werden übersetzte Routen der lokalen Umgebung nicht automatisch angekündigt. Daher muss der lokale BGP-Sprecher so konfiguriert werden, dass er den Bereich nach der NAT-Adresse (External Mapping) der Eingangs-NAT-Regeln ankündigt, die dieser VPN-Standortlinkverbindung zugeordnet sind. Auf ähnliche Weise muss eine Route für den Bereich nach der NAT-Adresse (External Mapping) der Ausgangs-NAT-Regeln auf dem lokalen Gerät angewendet werden.

Das Site-to-Site-VPN-Gateway übersetzt automatisch die lokale IP-Adresse des BGP-Peers, falls die lokale IP-Adresse des BGP-Peers in der internen Zuordnung einer Eingangs-NAT-Regel enthalten ist. Daher muss die BGP-Adresse der Linkverbindung des VPN-Standorts die NAT-übersetzte Adresse (Teil der externen Zuordnung) widerspiegeln.

Wenn die lokale BGP-IP-Adresse beispielsweise 10.30.0.133 lautet und eine Eingangs-NAT-Regel vorhanden ist, die 10.30.0.0/24 in 172.30.0.0/24 übersetzt, muss die BGP-Adresse der Linkverbindung des VPN-Standorts als die übersetzte Adresse (172.30.0.133) konfiguriert werden.

Bei der dynamischen NAT darf die lokale IP-Adresse des BGP-Peers nicht Teil des PRE-NAT-Adressbereichs (interne Zuordnung) sein, da die Übersetzungen von IP-Adresse und Port nicht statisch sind. Wenn die lokale IP-Adresse des BGP-Peers übersetzt werden muss, erstellen Sie eine separate statische NAT-Regel, die nur die IP-Adresse für das BGP-Peering übersetzt.

Wenn das lokale Netzwerk beispielsweise über einen Adressraum von 10.0.0.0/24 mit einer lokalen IP-Adresse für den BGP-Peer von 10.0.0.1 verfügt und eine dynamische NAT-Eingangsregel gilt, um 10.0.0.0/24 in 192.198.0.0/32 zu übersetzen, ist eine separate statische NAT-Eingangsregel erforderlich, die 10.0.0.1/32 in 192.168.0.02/32 übersetzt. Außerdem muss die BGP-Adresse der Linkverbindung für den entsprechenden VPN-Standort auf die per NAT übersetzte Adresse (Teil von ExternalMapping) aktualisiert werden.

Eingangs-SNAT (VPN-Standort mit statisch konfigurierten Routen)

Eingangs-SNAT-Regeln werden auf Pakete angewendet, die über das Site-to-Site-VPN-Gateway von Virtual WAN in Azure eingehen. In diesem Szenario möchten Sie zwei Site-to-Site-VPN-Branches mit Azure verbinden. VPN-Standort 1 stellt eine Verbindung über Link A und VPN-Standort 2 über Link B her. Jeder Standort weist den gleichen Adressraum 10.30.0.0/24 auf.

In diesem Beispiel wird VPN-Standort 1 per NAT mit 172.30.0.0.0/24 verbunden. Da der VPN-Standort nicht über BGP mit dem Site-to-Site-VPN-Gateway verbunden ist, unterscheiden sich die Konfigurationsschritte geringfügig vom Beispiel eines BGP-fähigen Standorts.

Geben Sie eine NAT-Regel an.

Geben Sie eine NAT-Regel an, um sicherzustellen, dass das Site-to-Site-VPN-Gateway zwischen den beiden Branches mit demselben Adressraum 10.30.0.0/24 unterscheiden kann. In diesem Beispiel liegt der Schwerpunkt auf Link 1 für VPN-Standort 1.

Die folgende NAT-Regel kann eingerichtet und Link A des VPN-Standorts 1 zugeordnet werden. Da es sich um eine statische NAT-Regel handelt, enthalten die Adressräume von Internal Mapping und External Mapping die gleiche Anzahl von IP-Adressen.

- Name: IngressRule01

- Typ: Statisch

- Modus: IngressSnat

- Internal Mapping: 10.30.0.0/24

- External Mapping: 172.30.0.0/24

- Linkverbindung: Link A

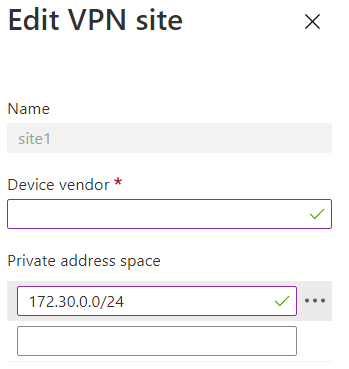

Bearbeiten Sie das Feld „Privater Adressraum“ von VPN-Standort 1, um sicherzustellen, dass das Site-to-Site-VPN-Gateway den Bereich nach der NAT-Adresse (172.30.0.0/24) lernt.

Wechseln Sie zu der virtuellen Hub-Ressource, die das Site-to-Site-VPN-Gateway enthält. Wählen Sie auf der Seite des virtuellen Hubs unter Konnektivität die Option VPN (Site-to-Site) aus.

Wählen Sie den VPN-Standort aus, der über Link A mit dem Virtual WAN-Hub verbunden ist. Wählen Sie Standort bearbeiten aus und geben Sie „172.30.0.0/24“ als privaten Adressraum für den VPN-Standort ein.

Überlegungen zur statischen Konfiguration von VPN-Standorten (nicht über BGP verbunden)

- Die Subnetzgröße für die interne und die externe Zuordnung muss für die statische 1:1-NAT identisch sein.

- Bearbeiten Sie den VPN-Standort im Azure-Portal, um die Präfixe in External Mapping der Eingangs-NAT-Regeln im Feld „Privater Adressraum“ hinzuzufügen.

- Für Konfigurationen mit Ausgangs-NAT-Regeln muss eine Routenrichtlinie oder statische Route mit External Mapping der Ausgangs-NAT-Regel auf das lokale Gerät angewendet werden.

Paketfluss

In den vorherigen Beispielen möchte ein lokales Gerät eine Ressource in einem virtuellen Spoke-Netzwerk erreichen. Der Paketfluss sieht wie folgt aus, wobei die NAT-Übersetzungen in Fettformatierung angezeigt sind.

Der Datenverkehr vom lokalen Standort wird initiiert.

- Quell-IP-Adresse: 10.30.0.4

- Ziel-IP-Adresse: 10.200.0.4

Der Datenverkehr gelangt in das Site-to-Site-Gateway und wird mithilfe der NAT-Regel übersetzt und dann an das Spoke-Netzwerk gesendet.

- Quell-IP-Adresse: 172.30.0.4

- Ziel-IP-Adresse: 10.200.0.4

Die Antwort des Spoke-Netzwerks wird initiiert.

- Quell-IP-Adresse: 10.200.0.4

- Ziel-IP-Adresse: 172.30.0.4

Der Datenverkehr gelangt in das Site-to-Site-VPN-Gateway, die Übersetzung wird umgekehrt und an den lokalen Standort gesendet.

- Quell-IP-Adresse: 10.200.0.4

- Ziel-IP-Adresse: 10.30.0.4

Überprüfungen

In diesem Abschnitt werden Überprüfungen gezeigt, mit denen Sie sicherstellen können, dass Ihre Konfiguration ordnungsgemäß eingerichtet ist.

Überprüfen dynamischer NAT-Regeln

Verwenden Sie dynamische NAT-Regeln, wenn der Zieladresspool kleiner als der ursprüngliche Adresspool ist.

Da Kombinationen aus IP-Adresse und Port in einer dynamischen NAT-Regel nicht feststehend sind, kann die lokale IP-Adresse des BGP-Peers nicht Teil des PRE-NAT-Adressbereichs (Internal Mapping) sein. Erstellen Sie eine eigene statische NAT-Regel, die nur die IP-Adresse für das BGP-Peering übersetzt.

Beispiel:

- Lokaler Adressbereich: 10.0.0.0/24

- Lokale BGP-IP-Adresse: 10.0.0.1

- Dynamische NAT-Eingangsregel: 192.168.0.1/32

- Statische NAT-Eingangsregel: 10.0.0.1 > 192.168.0.2

Überprüfen von DefaultRouteTable, Regeln und Routen

Branches in Virtual WAN werden DefaultRouteTable zugeordnet, was bedeutet, dass alle Branchverbindungen Informationen über Routen erhalten, die in „DefaultRouteTable“ ausgefüllt sind. Die NAT-Regel wird mit dem übersetzten Präfix in den effektiven Routen von „DefaultRouteTable“ angezeigt.

Aus dem vorherigen Beispiel:

- Präfix: 172.30.0.0/24

- Typ des nächsten Hops: VPN_S2S_Gateway

- Nächster Hop: VPN_S2S_Gateway Resource

Überprüfen von Adresspräfixen

Dieses Beispiel gilt für Ressourcen in virtuellen Netzwerken, die „DefaultRouteTable“ zugeordnet sind.

Die Effektiven Routen auf Netzwerkschnittstellenkarten (NIC) eines beliebigen virtuellen Computers, der sich in einem mit dem Virtual WAN-Hub verbundenen virtuellen Spoke-Netzwerk befindet, sollten auch die Adresspräfixe von External Mapping enthalten, die in der Eingangs-NAT-Regel angegeben sind.

Das lokale Gerät sollte auch Routen für Präfixe enthalten, die in External Mapping von Ausgangs-NAT-Regeln enthalten sind.

Allgemeine Konfigurationsmuster

Hinweis

Die Site-to-Site-NAT wird bei Site-to-Site-VPN-Verbindungen mit richtlinienbasierten Datenverkehrsselektoren nicht unterstützt.

Die folgende Tabelle zeigt allgemeine Konfigurationsmuster, die beim Konfigurieren verschiedener Typen von NAT-Regeln im Site-to-Site-VPN-Gateway auftreten.

| Typ des VPN-Standorts | Eingangs-NAT-Regeln | Ausgangs-NAT-Regeln |

|---|---|---|

| VPN-Standort mit statisch konfigurierten Routen | Bearbeiten Sie „Privater Adressraum“ am VPN-Standort so, dass er External Mapping der NAT-Regel enthält. | Wenden Sie Routen für External Mapping der NAT-Regel auf dem lokalen Gerät an. |

| VPN-Standort (BGP-Übersetzung aktiviert) | Fügen Sie die External Mapping-Adresse des BGP-Peers in die BGP-Adresse der VPN-Standortlinkverbindung ein. | Keine besonderen Überlegungen. |

| VPN-Standort (BGP-Übersetzung deaktiviert) | Stellen Sie sicher, dass der lokale BGP-Sprecher die Präfixe in External Mapping der NAT-Regel ankündigt. Fügen Sie auch die External Mapping-Adresse des BGP-Peers in die BGP-Adresse der VPN-Standortlinkverbindung ein. | Wenden Sie Routen für External Mapping der NAT-Regel auf dem lokalen Gerät an. |

Nächste Schritte

Weitere Informationen zu Site-to-Site-Konfigurationen finden Sie unter Konfigurieren einer Site-to-Site-Verbindung für ein Virtual WAN.