Bereitstellen von Microsoft Defender for Endpoint unter iOS mit mobiler Anwendungsverwaltung

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Hinweis

Defender für Endpunkt unter iOS verwendet ein VPN, um das Webschutzfeature bereitzustellen. Dies ist kein reguläres VPN und ein lokales/Selbstschleifen-VPN, das keinen Datenverkehr außerhalb des Geräts annimmt.

Konfigurieren von Microsoft Defender for Endpoint Risikosignalen in der App-Schutzrichtlinie (MAM)

Microsoft Defender for Endpoint unter iOS, das unternehmensweite Benutzer bereits in MDM-Szenarien (Mobile Geräteverwaltung) schützt, erweitert jetzt die Unterstützung für Mobile App Management (MAM) für Geräte, die nicht mit Intune Mobile Device Management (MDM) registriert sind. Diese Unterstützung wird auch auf Kunden erweitert, die andere Enterprise Mobility Management-Lösungen verwenden, während sie weiterhin Intune für die Verwaltung mobiler Anwendungen (MAM) verwenden. Mit dieser Funktion können Sie die Daten Ihrer organization innerhalb einer Anwendung verwalten und schützen.

Microsoft Defender for Endpoint zu iOS-Bedrohungsinformationen werden von Intune App-Schutzrichtlinien genutzt, um diese Apps zu schützen. App-Schutzrichtlinien sind Regeln, die sicherstellen, dass die Daten einer Organisation in einer verwalteten App jederzeit sicher sind und dort verbleiben. Für eine verwaltete Anwendung gelten App-Schutzrichtlinien und können von Intune verwaltet werden.

Microsoft Defender for Endpoint unter iOS unterstützt beide Konfigurationen von MAM.

- Intune MDM + MAM: IT-Administratoren können Apps nur mithilfe von App-Schutzrichtlinien auf Geräten verwalten, die mit Intune Mobile Device Management (MDM) registriert sind.

- MAM ohne Geräteregistrierung: MAM ohne Geräteregistrierung oder MAM-WE ermöglicht IT-Administratoren das Verwalten von Apps mithilfe von App-Schutzrichtlinien auf Geräten, die nicht bei Intune MDM registriert sind. Dies bedeutet, dass Apps über Intune auf Geräten verwaltet werden können, die bei EMM-Drittanbietern registriert sind. Um Apps mit den beiden oben genannten Konfigurationen zu verwalten, sollten Kunden Intune im Microsoft Intune Admin Center verwenden.

Um diese Funktion zu aktivieren, muss ein Administrator die Verbindung zwischen Microsoft Defender for Endpoint und Intune konfigurieren, die App-Schutzrichtlinie erstellen und die Richtlinie auf Zielgeräte und Anwendungen anwenden.

Endbenutzer müssen außerdem Schritte ausführen, um Microsoft Defender for Endpoint auf ihrem Gerät zu installieren und den Onboardingflow zu aktivieren.

Voraussetzungen

-

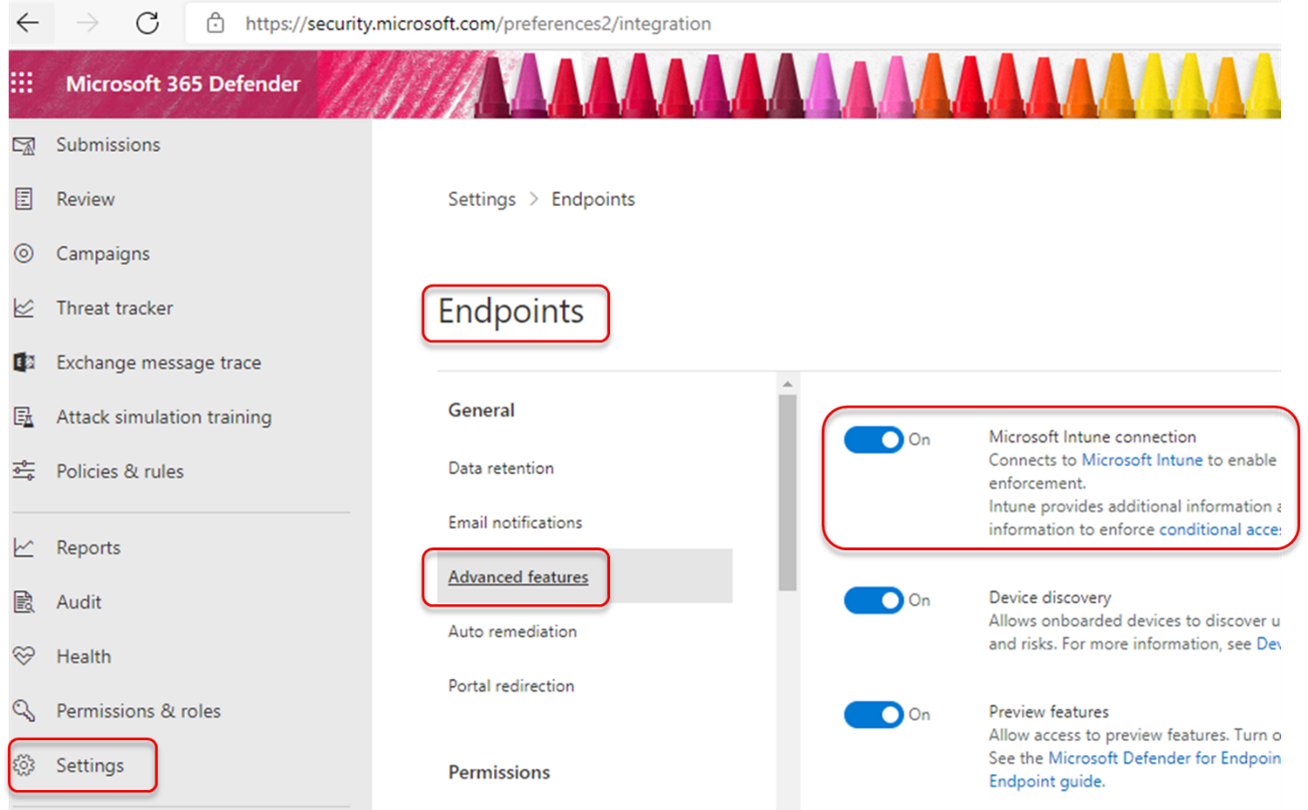

Vergewissern Sie sich, dass der Intune Connector im Sicherheitsportal aktiviert ist.

Wechseln Sie in der einheitlichen Sicherheitskonsole zu Einstellungen>Endpunkte>Erweiterte Features, und stellen Sie sicher, dass Microsoft Intune Verbindung aktiviert ist.

-

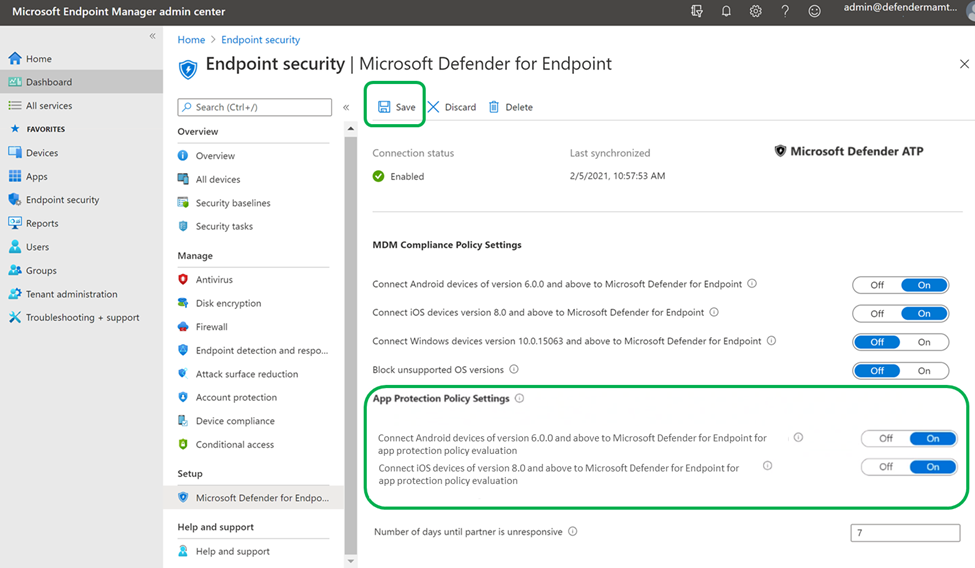

Vergewissern Sie sich, dass der APP-Connector in Intune Portal aktiviert ist.

Wechseln Sie im Microsoft Intune Admin Center zu Endpunktsicherheit>Microsoft Defender for Endpoint und stellen Sie sicher, dass die Verbindungs-status aktiviert ist.

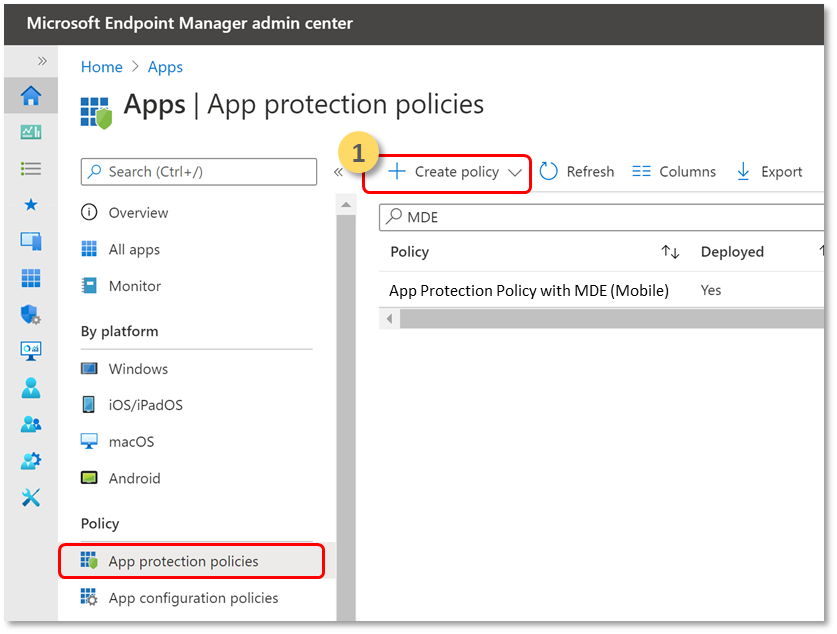

Erstellen einer App-Schutzrichtlinie

Blockieren Sie den Zugriff auf oder zurücksetzen Sie Daten einer verwalteten App basierend auf Microsoft Defender for Endpoint Risikosignalen, indem Sie eine App-Schutzrichtlinie erstellen. Microsoft Defender for Endpoint kann so konfiguriert werden, dass Bedrohungssignale gesendet werden, die in App-Schutzrichtlinien (APP, auch als MAM bezeichnet) verwendet werden. Mit dieser Funktion können Sie Microsoft Defender for Endpoint verwenden, um verwaltete Apps zu schützen.

- Richtlinie erstellen

App-Schutzrichtlinien sind Regeln, die sicherstellen, dass die Daten einer Organisation in einer verwalteten App jederzeit sicher sind und dort verbleiben. Eine Richtlinie kann eine Regel sein, die erzwungen wird, wenn ein Benutzer versucht, auf „unternehmenseigene“ Daten zuzugreifen oder diese zu verschieben. Es kann sich auch um eine Reihe von Aktionen handeln, die nicht zulässig sind oder überwacht werden, wenn sich ein Benutzer in der App befindet.

Hinzufügen von Apps

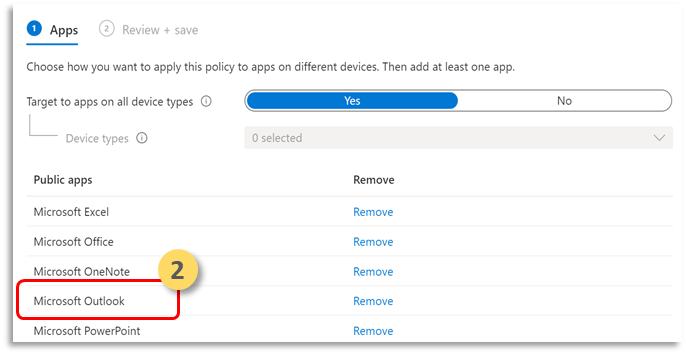

a. Wählen Sie aus, wie Sie diese Richtlinie auf Apps auf verschiedenen Geräten anwenden möchten. Fügen Sie dann mindestens eine App hinzu.

Verwenden Sie diese Option, um anzugeben, ob diese Richtlinie für nicht verwaltete Geräte gilt. Sie können ihre Richtlinie auch auf Apps auf Geräten mit einem beliebigen Verwaltungsstatus ausrichten. Da die Verwaltung von mobilen Apps keine Geräteverwaltung voraussetzt, können Sie Unternehmensdaten auf verwalteten und auf nicht verwalteten Geräten schützen. Bei der Verwaltung wird die Benutzeridentität in den Mittelpunkt gestellt, wodurch sich die Geräteverwaltung erübrigt. Unternehmen können Gleichzeitig App-Schutzrichtlinien mit oder ohne MDM verwenden. Nehmen Sie beispielsweise weinen Mitarbeiter an, der sowohl ein unternehmenseigenes Smartphone als auch seinen privaten Tablet verwendet. Das unternehmenseigene Smartphone wird in einer MDM registriert und von App-Schutzrichtlinien geschützt, während das private Gerät nur von App-Schutzrichtlinien geschützt wird.b. Apps auswählen

Eine verwaltete App ist eine App, auf die App-Schutzrichtlinien angewendet wurden und die von Intune verwaltet werden kann. Jede App, die in das Intune SDK integriert oder vom Intune App Wrapping Tool umschlossen wurde, kann mithilfe Intune App-Schutzrichtlinien verwaltet werden. Weitere Informationen finden Sie in der offiziellen Liste der durch Microsoft Intune geschützten Apps, die mithilfe dieser Tools erstellt wurden und für die öffentliche Nutzung verfügbar sind.Beispiel: Outlook als verwaltete App

Wählen Sie die Einstellungen Plattform, Apps, Datenschutz, Zugriffsanforderungen aus, die Ihr organization für Ihre Richtlinie benötigt.

3.Legen Sie Sicherheitsanforderungen für die Anmeldung für Ihre Schutzrichtlinie fest.

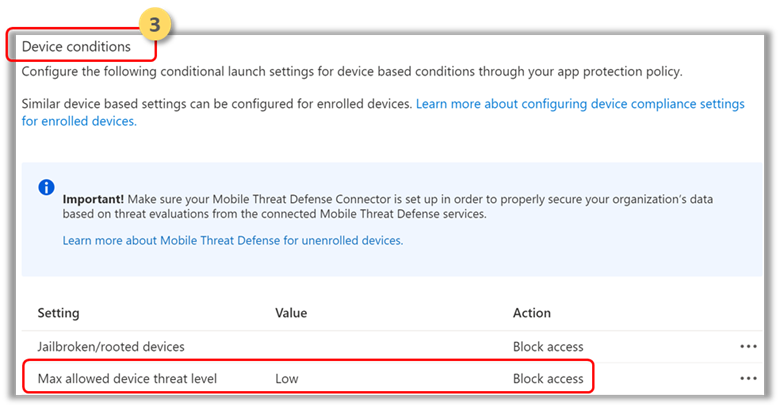

Wählen Sie unter Gerätebedingungen für bedingten Start > die Option Max>. zulässige Gerätebedrohungsstufe festlegen aus, und geben Sie einen Wert ein. Dies muss entweder auf Niedrig, Mittel, Hoch oder Gesichert konfiguriert werden. Die verfügbaren Aktionen sind Zugriff blockieren oder Daten zurücksetzen. Wählen Sie Aktion aus: "Zugriff blockieren". Microsoft Defender for Endpoint unter iOS teilt diese Geräte-Bedrohungsstufe.

4.Weisen Sie Benutzergruppen zu, für die die Richtlinie angewendet werden muss.

Wählen Sie Eingeschlossene Gruppen aus. Fügen Sie dann die relevanten Gruppen hinzu.

Weitere Informationen zu MAM oder App-Schutzrichtlinie finden Sie unter Einstellungen für iOS-App-Schutzrichtlinien.

Bereitstellen von Microsoft Defender for Endpoint für MAM oder auf nicht registrierten Geräten

Microsoft Defender for Endpoint unter iOS aktiviert das App-Schutzrichtlinie-Szenario und ist im Apple App Store verfügbar.

Wenn App-Schutzrichtlinien für Apps konfiguriert sind, um Geräterisikosignale von Microsoft Defender for Endpoint einzuschließen, werden Benutzer zur Installation Microsoft Defender for Endpoint umgeleitet, wenn sie solche Apps verwenden. Alternativ können Benutzer auch die neueste Version der App direkt aus dem Apple App Store installieren.

Stellen Sie sicher, dass das Gerät bei Authenticator mit demselben Konto registriert ist, das für das Onboarding in Defender für eine erfolgreiche MAM-Registrierung verwendet wird.

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.