Verwalten von Incidents und Warnungen aus Microsoft Defender for Office 365 in Microsoft Defender XDR

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

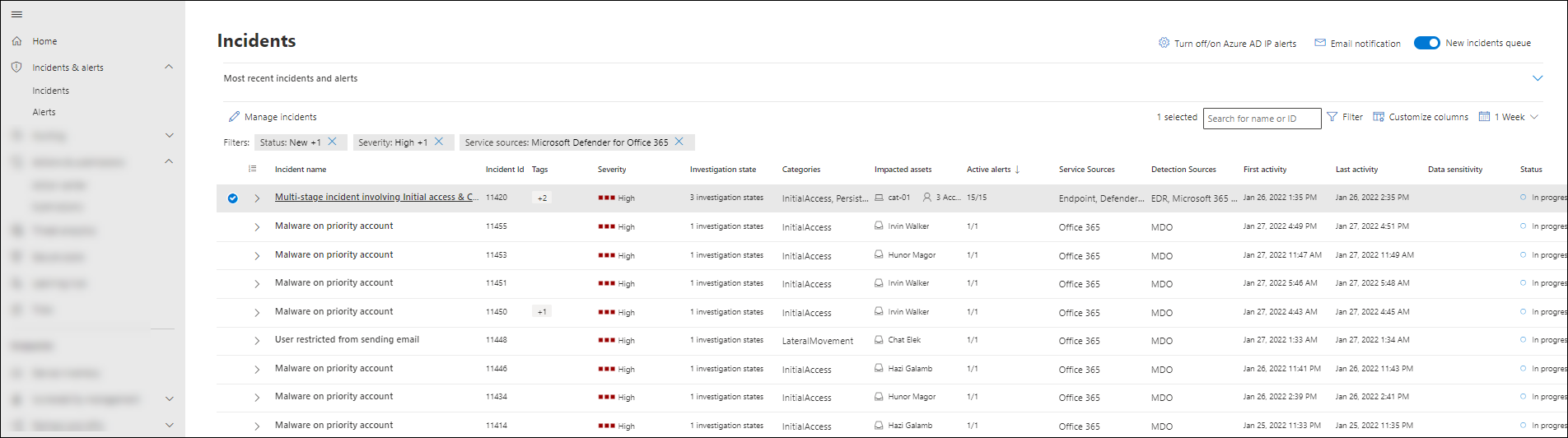

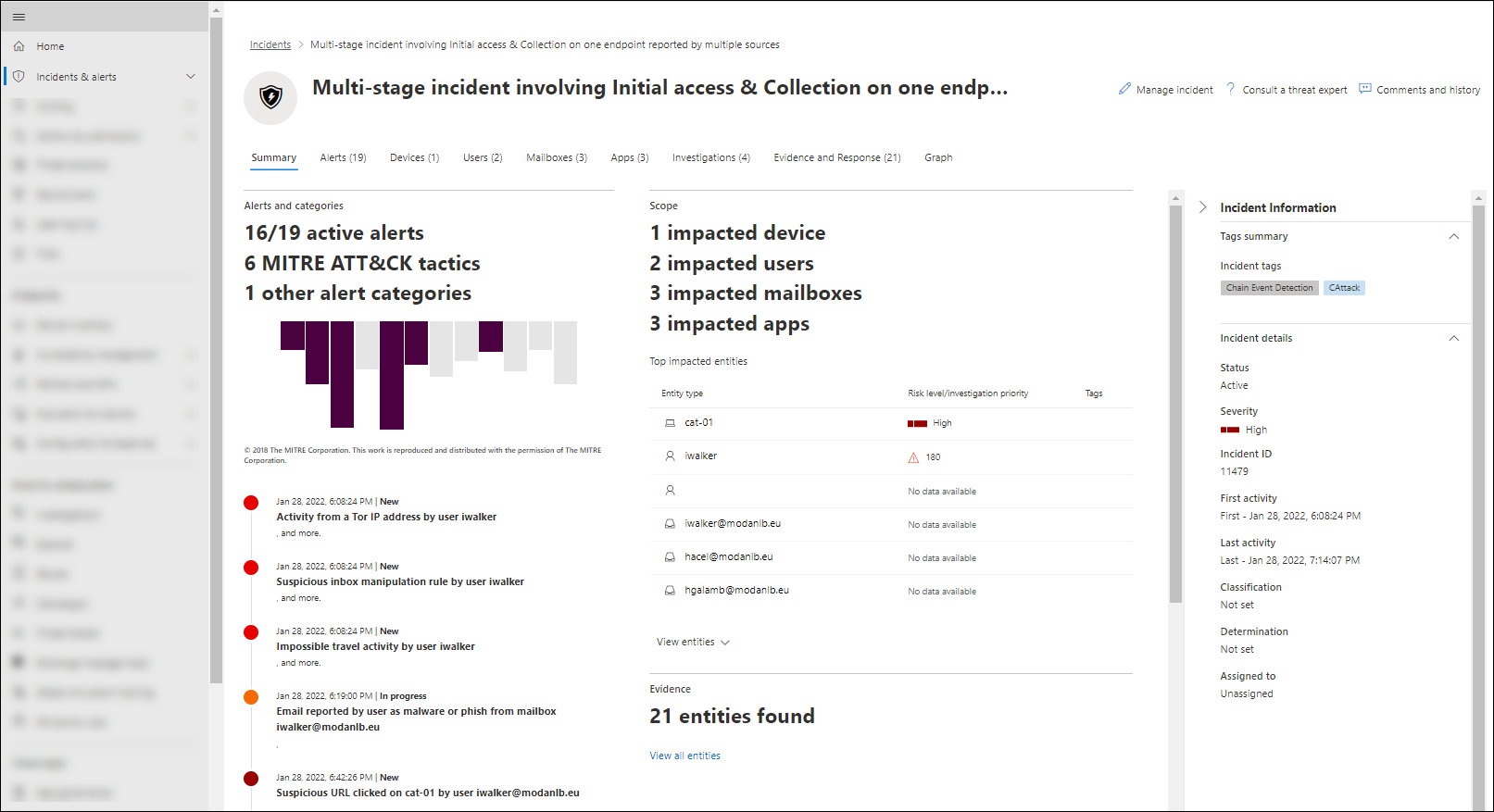

Ein Incident in Microsoft Defender XDR ist eine Sammlung korrelierter Warnungen und zugehöriger Daten, die die vollständige Geschichte eines Angriffs definieren. Defender for Office 365 Warnungen, automatisierte Untersuchung und Reaktion (AUTOMATED Investigation and Response, AIR) und das Ergebnis der Untersuchungen werden auf der Seite Incidents in Microsoft Defender XDR unter https://security.microsoft.com/incidentsnativ integriert und korreliert. Wir bezeichnen diese Seite als Incidents-Warteschlange .

Warnungen werden erstellt, wenn sich böswillige oder verdächtige Aktivitäten auf eine Entität auswirken (z. B. E-Mail, Benutzer oder Postfächer). Warnungen bieten wertvolle Erkenntnisse zu laufenden oder abgeschlossenen Angriffen. Ein laufender Angriff kann sich jedoch auf mehrere Entitäten auswirken, was zu mehreren Warnungen aus verschiedenen Quellen führt. Einige integrierte Warnungen lösen AIR-Playbooks automatisch aus. Diese Playbooks führen eine Reihe von Untersuchungsschritten aus, um nach anderen betroffenen Entitäten oder verdächtigen Aktivitäten zu suchen.

Sehen Sie sich dieses kurze Video zum Verwalten von Microsoft Defender for Office 365 Warnungen in Microsoft Defender XDR an.

Defender for Office 365 Warnungen, Untersuchungen und deren Daten werden automatisch korreliert. Wenn eine Beziehung ermittelt wird, erstellt das System einen Incident, um Sicherheitsteams Sichtbarkeit für den gesamten Angriff zu geben.

Es wird dringend empfohlen, dass SecOps-Teams Incidents und Warnungen aus Defender for Office 365 in der Incidentwarteschlange unter https://security.microsoft.com/incidentsverwalten. Dieser Ansatz hat die folgenden Vorteile:

Mehrere Optionen für die Verwaltung:

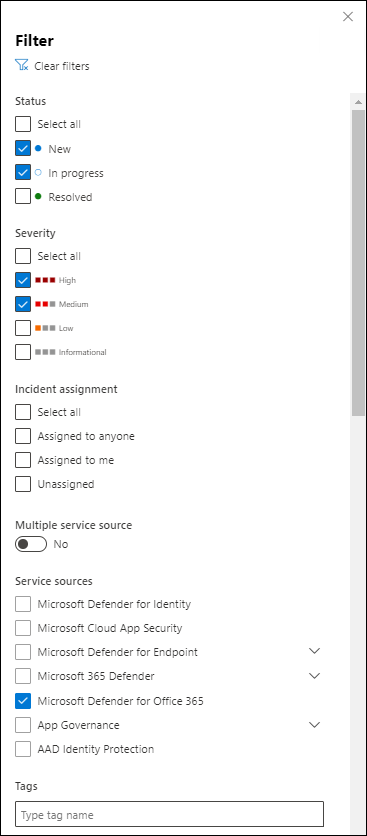

- Priorisierung

- Filtern

- Klassifizierung

- Tagverwaltung

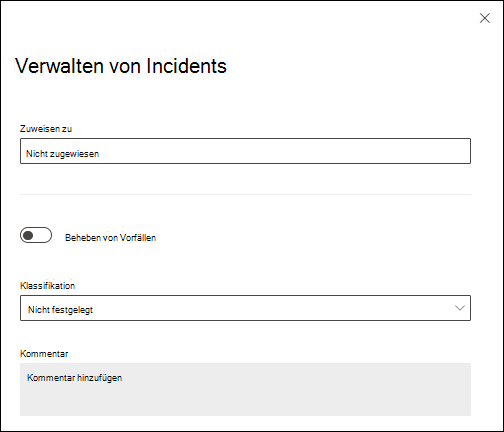

Sie können Incidents direkt aus der Warteschlange aufnehmen oder sie jemandem zuweisen. Kommentare und kommentarverlauf können dabei helfen, den Fortschritt nachzuverfolgen.

Wenn sich der Angriff auf andere Workloads auswirkt, die durch Microsoft Defender* geschützt sind, werden die zugehörigen Warnungen, Untersuchungen und deren Daten ebenfalls mit demselben Incident korreliert.

*Microsoft Defender for Endpoint, Microsoft Defender for Identity und Microsoft Defender for Cloud Apps.

Komplexe Korrelationslogik ist nicht erforderlich, da die Logik vom System bereitgestellt wird.

Wenn die Korrelationslogik Ihre Anforderungen nicht vollständig erfüllt, können Sie vorhandenen Incidents Warnungen hinzufügen oder neue Incidents erstellen.

Verwandte Defender for Office 365 Warnungen, AIR-Untersuchungen und ausstehende Aktionen von Untersuchungen werden automatisch zu Vorfällen hinzugefügt.

Wenn bei der AIR-Untersuchung keine Bedrohung gefunden wird, löst das System die zugehörigen Warnungen automatisch auf. Wenn alle Warnungen innerhalb eines Incidents aufgelöst wurden, ändert sich der Vorfall status auch in Gelöst.

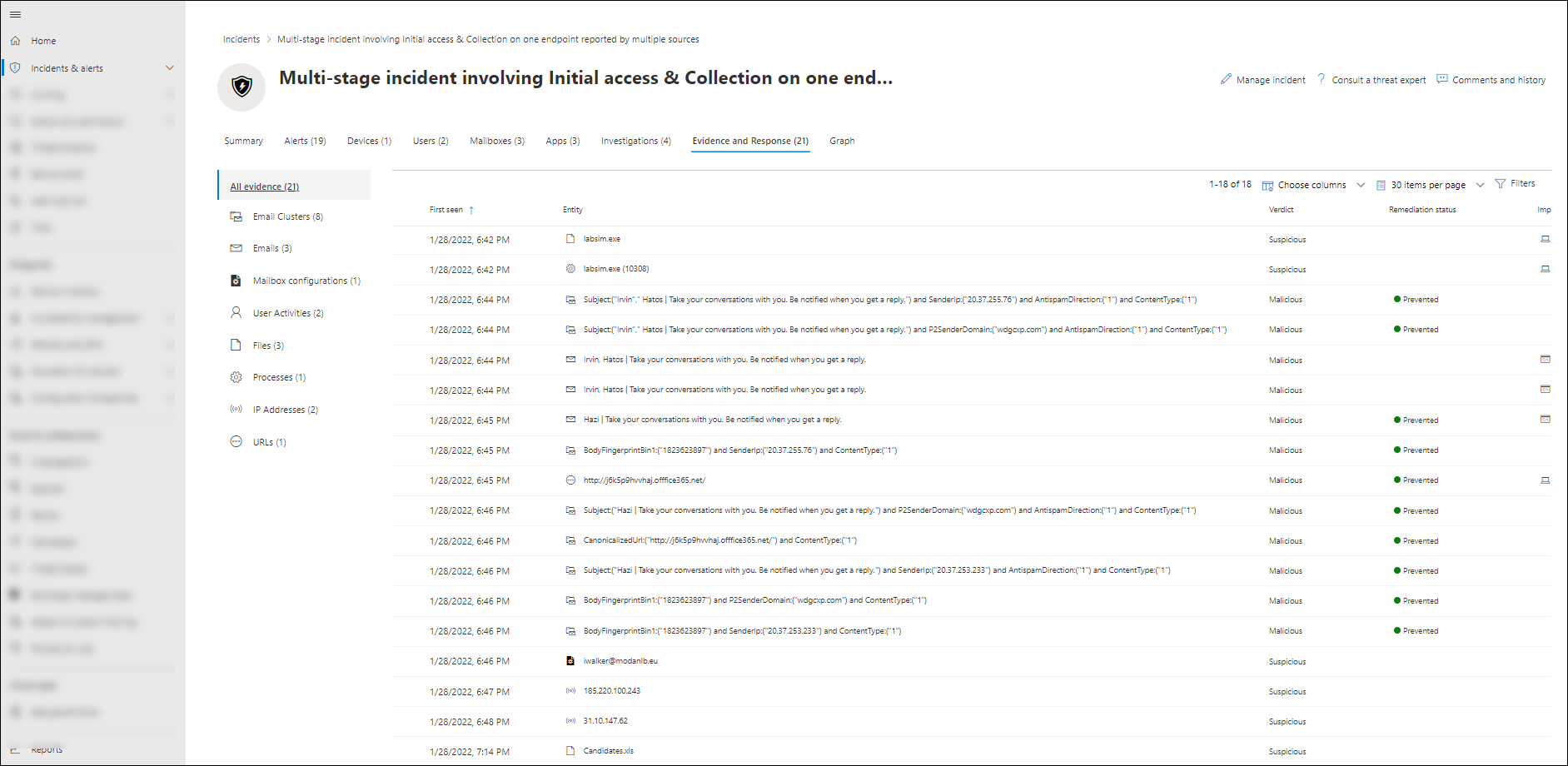

Zugehörige Beweis- und Reaktionsaktionen werden automatisch auf der Registerkarte Beweis und Antwort des Vorfalls aggregiert.

Mitglieder des Sicherheitsteams können direkt auf die Vorfälle reagieren. Beispielsweise können sie E-Mails in Postfächern vorläufig löschen oder verdächtige Posteingangsregeln aus Postfächern entfernen.

Empfohlene E-Mail-Aktionen werden nur erstellt, wenn der letzte Zustellungsort einer schädlichen E-Mail ein Cloudpostfach ist.

Ausstehende E-Mail-Aktionen werden basierend auf dem aktuellen Zustellungsort aktualisiert. Wenn die E-Mail bereits durch eine manuelle Aktion bereinigt wurde, spiegelt dies im status wider.

Empfohlene Aktionen werden nur für E-Mail- und E-Mail-Cluster erstellt, die als die kritischsten Bedrohungen gelten:

- Schadsoftware

- Hohe Phishingwahrscheinlichkeit

- Schädliche URLs

- Schädliche Dateien

Hinweis

Incidents stellen nicht nur statische Ereignisse dar. Sie stellen auch Angriffsgeschichten dar, die im Laufe der Zeit auftreten. Im Weiteren Verlauf des Angriffs werden dem vorhandenen Incident kontinuierlich neue Defender for Office 365 Warnungen, AIR-Untersuchungen und deren Daten hinzugefügt.

Verwalten von Incidents auf der Seite Incidents im Microsoft Defender-Portal unter https://security.microsoft.com/incidents:

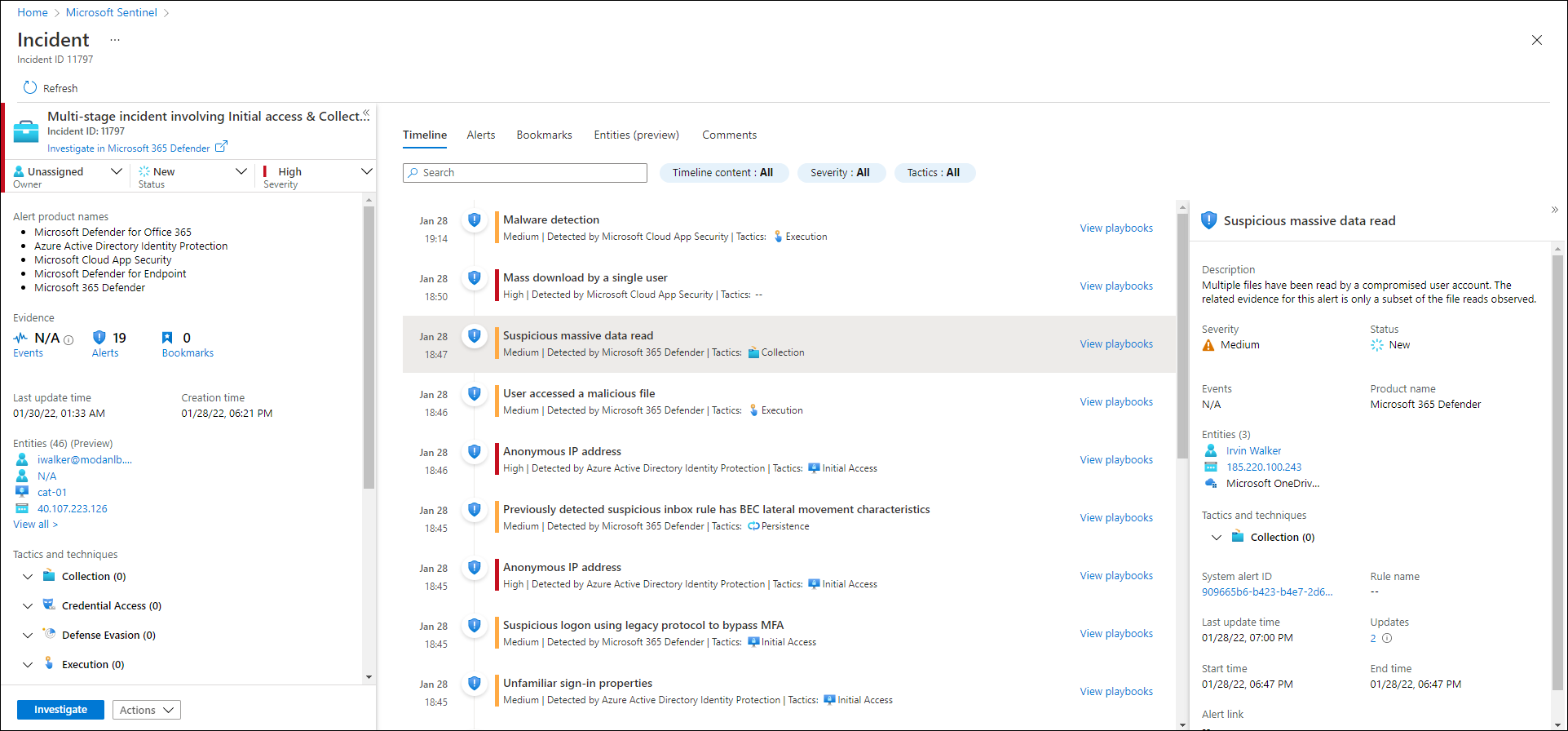

Verwalten von Incidents auf der Seite Incidents in Microsoft Sentinel unter https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

Auszuführende Antwortaktionen

Sicherheitsteams können mit Defender for Office 365 Tools eine Vielzahl von Reaktionsaktionen auf E-Mails durchführen:

Sie können Nachrichten löschen, aber Sie können auch die folgenden Aktionen für E-Mails ausführen:

- In den Posteingang verschieben

- Auf Junk verschieben

- In Ordner "Gelöschte Objekte" verschieben

- Vorläufig löschen

- Endgültiges Löschen.

Sie können diese Aktionen an den folgenden Stellen ausführen:

- Die Registerkarte "Beweise und Antwort " aus den Details des Vorfalls auf der Seite "Incidents " unter https://security.microsoft.com/incidents (empfohlen).

- Bedrohungen Explorer unter https://security.microsoft.com/threatexplorer.

- Das einheitliche Info-Center unter https://security.microsoft.com/action-center/pending.

Sie können ein AIR-Playbook manuell für jede E-Mail-Nachricht starten, indem Sie die Aktion Untersuchung auslösen in Threat Explorer verwenden.

Sie können falsch positive oder falsch negative Erkennungen direkt an Microsoft melden, indem Sie Threat Explorer- oder Administratorübermittlungen verwenden.

Sie können nicht erkannte schädliche Dateien, URLs oder Absender mithilfe der Mandantenliste zulassen/blockieren blockieren.

Aktionen in Defender for Office 365 werden nahtlos in Die Sucherfahrungen integriert, und der Verlauf der Aktionen ist auf der Registerkarte Verlauf im einheitlichen Info-Center unter https://security.microsoft.com/action-center/historysichtbar.

Die effektivste Möglichkeit, Maßnahmen zu ergreifen, ist die Verwendung der integrierten Integration mit Incidents in Microsoft Defender XDR. Sie können die von AIR empfohlenen Aktionen in Defender for Office 365 auf der Registerkarte Beweise und Antwort eines Vorfalls in Microsoft Defender XDR genehmigen. Diese Methode der Taktungsaktion wird aus den folgenden Gründen empfohlen:

- Sie untersuchen die gesamte Angriffsgeschichte.

- Sie profitieren von der integrierten Korrelation mit anderen Workloads: Microsoft Defender for Endpoint, Microsoft Defender for Identity und Microsoft Defender for Cloud Apps.

- Sie führen E-Mail-Aktionen von einem zentralen Ort aus aus.

Sie ergreifen E-Mail-Maßnahmen basierend auf dem Ergebnis einer manuellen Untersuchung oder Hunting-Aktivität. Threat Explorer ermöglicht es Mitgliedern des Sicherheitsteams, Maßnahmen für alle E-Mail-Nachrichten zu ergreifen, die möglicherweise noch in Cloudpostfächern vorhanden sind. Sie können Maßnahmen für organisationsinterne Nachrichten ergreifen, die zwischen Benutzern in Ihrem organization gesendet wurden. Threat Explorer-Daten sind für die letzten 30 Tage verfügbar.

Sehen Sie sich dieses kurze Video an, um zu erfahren, wie Microsoft Defender XDR Warnungen aus verschiedenen Erkennungsquellen wie Defender for Office 365 zu Incidents kombiniert.