Privileged Identity Management (PIM) und Gründe für die Verwendung mit Microsoft Defender für Office 365

Privileged Identity Management (PIM) ist ein Azure-Feature, das Benutzern zugriff auf Daten für einen begrenzten Zeitraum (manchmal auch als time-boxed zeitraum bezeichnet) ermöglicht. Der Zugriff wird "Just-in-Time" gewährt, um die erforderliche Aktion auszuführen, und dann wird der Zugriff entfernt. PIM beschränkt den Benutzerzugriff auf vertrauliche Daten, wodurch das Risiko im Vergleich zu herkömmlichen Administratorkonten mit permanentem Zugriff auf Daten und andere Einstellungen reduziert wird. Wie können wir also dieses Feature (PIM) mit Microsoft Defender for Office 365 verwenden?

Tipp

DER PIM-Zugriff ist auf die Rollen- und Identitätsebene ausgerichtet, um die Ausführung mehrerer Aufgaben zu ermöglichen. Im Gegensatz dazu ist Privileged Access Management (PAM) auf Aufgabenebene festgelegt.

Schritte zur Verwendung von PIM zum Gewähren von Just-in-Time-Zugriff auf Aufgaben im Zusammenhang mit Defender für Office 365

Durch die Einrichtung von PIM für die Arbeit mit Microsoft Defender for Office 365 erstellen Administratoren einen Prozess, bei dem ein Benutzer die benötigten erhöhten Berechtigungen anfordern und rechtfertigen kann.

In diesem Artikel wird das Szenario für einen Benutzer namens Alex im Sicherheitsteam verwendet. Wir können die Berechtigungen von Alex für die folgenden Szenarien erhöhen:

- Berechtigungen für normale tägliche Vorgänge (z. B. Bedrohungssuche).

- Eine temporäre höhere Berechtigungsstufe für weniger häufige, vertrauliche Vorgänge (z. B. die Behebung von böswilligen zugestellten E-Mails).

Tipp

Obwohl der Artikel wie beschrieben bestimmte Schritte für das Szenario enthält, können Sie die gleichen Schritte für andere Berechtigungen ausführen. Beispielsweise, wenn ein Information Worker täglichen Zugriff in eDiscovery benötigt, um Such- und Fallaufgaben auszuführen, aber gelegentlich die erhöhten Berechtigungen zum Exportieren von Daten aus dem organization benötigt.

Schritt 1. Fügen Sie in der Azure PIM-Konsole für Ihr Abonnement den Benutzer (Alex) der Rolle "Azure-Sicherheitsleser" hinzu, und konfigurieren Sie die Sicherheitseinstellungen für die Aktivierung.

- Melden Sie sich beim Microsoft Entra Admin Center an, und wählen Sie Microsoft Entra ID>Rollen und Administratoren aus.

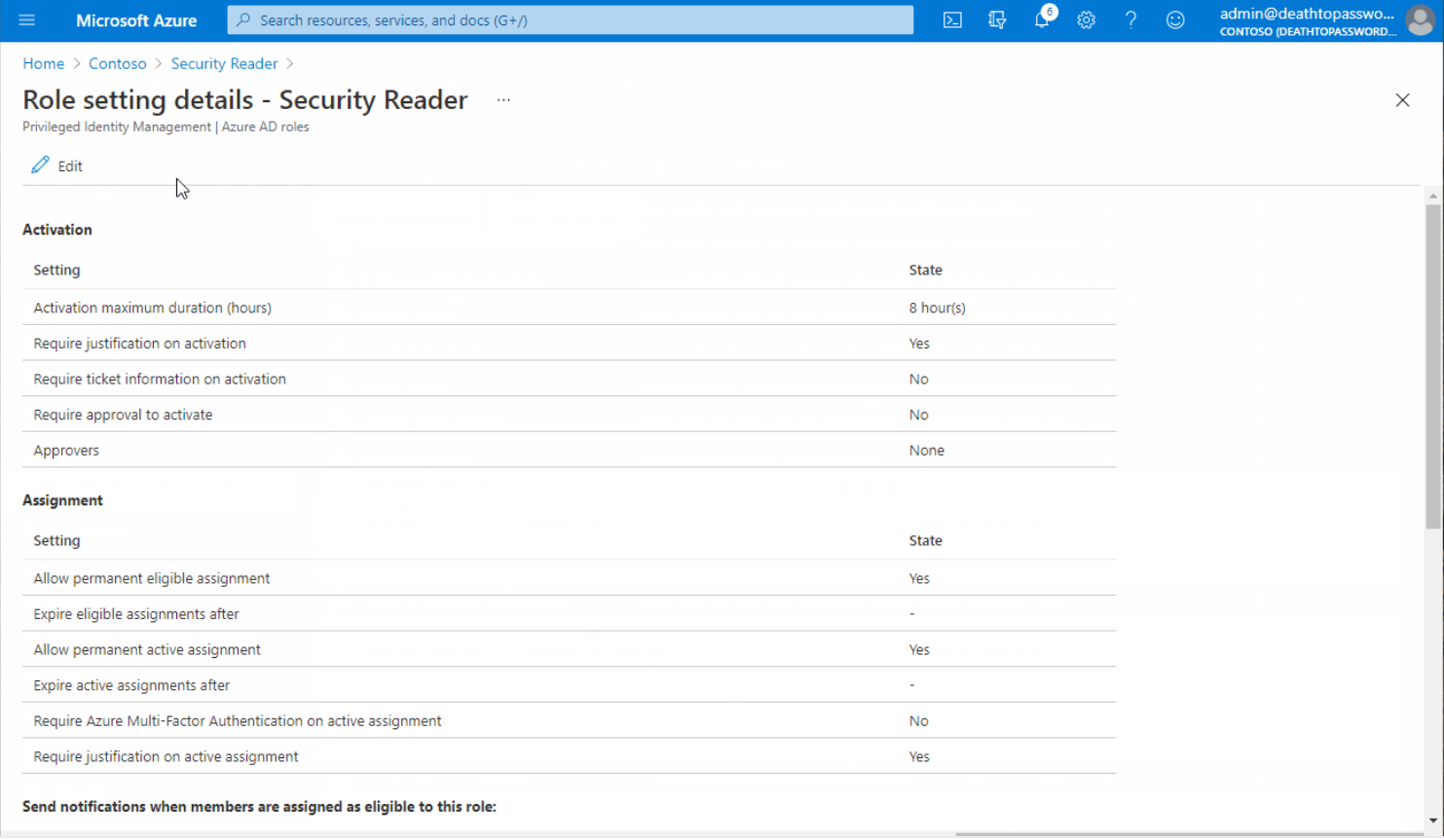

- Wählen Sie Sicherheitsleseberechtigter in der Liste der Rollen aus, und wählen Sie dann Einstellungen>Bearbeiten aus.

- Legen Sie die „maximale Aktivierungsdauer (Stunden)“ auf einen normalen Arbeitstag und „Bei Aktivierung“ fest, um Azure MFAzu erfordern.

- Da dies die normale Berechtigungsstufe von Alex für tägliche Vorgänge ist, deaktivieren Sie Begründung bei Aktivierungsaktualisierung> anfordern.

- Wählen Sie Zuweisungen> hinzufügenKein Mitglied ausgewählt> aus, oder geben Sie den Namen ein, um nach dem richtigen Element zu suchen.

- Wählen Sie die Schaltfläche Auswählen aus, um das Mitglied auszuwählen, das Sie für PIM-Berechtigungen > hinzufügen müssen, wählen Sie Weiter> keine Änderungen auf der Seite Zuweisung hinzufügen aus (sowohl Zuweisungstyp berechtigt als auch Dauer dauerhaft berechtigt sind Standard) und Zuweisen.

Der Name des Benutzers (in diesem Szenario Alex) wird auf der nächsten Seite unter Berechtigte Zuweisungen angezeigt. Dieses Ergebnis bedeutet, dass sie mit den zuvor konfigurierten Einstellungen in die Rolle pimen können.

Hinweis

Eine kurze Übersicht über Privileged Identity Management finden Sie in diesem Video.

Schritt 2. Create die erforderliche zweite Berechtigungsgruppe (mit erhöhten Rechten) für andere Aufgaben und weisen Sie die Berechtigung zu.

Mit Hilfe von Gruppen für den privilegierten Zugriff können wir jetzt unsere eigenen benutzerdefinierten Gruppen erstellen und Berechtigungen kombinieren, oder die Granularität bei Bedarf erhöhen, um Ihre organisatorischen Praktiken und Anforderungen zu erfüllen.

Create einer Rolle oder Rollengruppe mit den erforderlichen Berechtigungen

Wenden Sie eine der folgenden Methoden an:

Oder

- Create in Microsoft Defender XDR vereinheitlichten rollenbasierten Zugriffssteuerung (RBAC) eine benutzerdefinierte Rolle. Informationen und Anweisungen finden Sie unter Starten der Verwendung Microsoft Defender XDR einheitlichen RBAC-Modells.

Für beide Methoden:

- Verwenden Sie einen beschreibenden Namen (z. B. "Contoso Search und Pim bereinigen").

- Fügen Sie keine Mitglieder hinzu. Fügen Sie die erforderlichen Berechtigungen hinzu, speichern Sie sie, und fahren Sie dann mit dem nächsten Schritt fort.

Create der Sicherheitsgruppe in Microsoft Entra ID für erhöhte Berechtigungen

- Navigieren Sie zurück zum Microsoft Entra Admin Center, und navigieren Sie zu Microsoft Entra ID>Gruppen>Neue Gruppe.

- Benennen Sie Ihre Microsoft Entra Gruppe, um ihren Zweck widerzuspiegeln. Derzeit sind keine Besitzer oder Mitglieder erforderlich.

- Aktivieren Sie Microsoft Entra Rollen der Gruppe zugewiesen werden können, auf Ja.

- Fügen Sie keine Rollen, Mitglieder oder Besitzer hinzu, erstellen Sie die Gruppe.

- Zurück in die von Ihnen erstellte Gruppe ein, und wählen Sie Privileged Identity Management>PIM aktivieren aus.

- Wählen Sie in der Gruppe Berechtigte Zuweisungen>Hinzufügen Zuweisungen> hinzufügen Fügen Sie den Benutzer hinzu, der Search & Bereinigen als Rolle "Mitglied" benötigt.

- Konfigurieren Sie die Einstellungen im Bereich "Privilegierter Zugriff" der Gruppe. Wählen Sie folgendes aus: Die Einstellungen für die Rolle von MitgliedBearbeiten.

- Passen Sie die Aktivierungszeit an Ihre Organisation an. In diesem Beispiel sind Microsoft Entra mehrstufige Authentifizierung, Begründung und Ticketinformationen erforderlich, bevor Sie Aktualisieren auswählen.

Schachteln Sie die neu erstellte Sicherheitsgruppe in die Rollengruppe.

Hinweis

Dieser Schritt ist nur erforderlich, wenn Sie eine Email & Rollengruppe für die Zusammenarbeit in Create einer Rolle oder Rollengruppe mit den erforderlichen Berechtigungen verwendet haben. Defender XDR Unified RBAC unterstützt direkte Berechtigungszuweisungen an Microsoft Entra Gruppen, und Sie können der Gruppe Mitglieder für PIM hinzufügen.

Stellen Sie eine Verbindung mit Security & Compliance PowerShell her, und führen Sie den folgenden Befehl aus:

Add-RoleGroupMember "<Role Group Name>" -Member "<Azure Security Group>"`

Testen Sie Ihre PIM-Konfiguration mit Defender für Office 365

Melden Sie sich mit dem Testbenutzer (Alex) an, der zu diesem Zeitpunkt keinen Administratorzugriff innerhalb des Microsoft Defender-Portals haben sollte.

Navigieren Sie zu PIM, wo der Benutzer seine tägliche Rolle als Sicherheitsleseberechtigter aktivieren kann.

Wenn Sie versuchen, eine E-Mail mithilfe von Threat Explorer zu bereinigen, erhalten Sie eine Fehlermeldung, die besagt, dass Sie weitere Berechtigungen benötigen.

Wählen Sie mit PIM ein zweites Mal die Rolle mit erhöhten Rechten aus. Nach einer kurzen Verzögerung sollten Sie jetzt E-Mails ohne Probleme löschen können.

Die permanente Zuweisung von Administratorrollen und Berechtigungen entspricht nicht der Zero Trust Sicherheitsinitiative. Stattdessen können Sie PIM verwenden, um Just-In-Time-Zugriff auf die erforderlichen Tools zu gewähren.

Herzlichen Dank an den Kundentechniker Ben Harris für den Zugriff auf den Blogbeitrag und die Ressourcen, die für diesen Inhalt verwendet werden.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für