Sichere Links in Microsoft Defender for Office 365

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

Wichtig

Dieser Artikel richtet sich an Geschäftskunden, die über Microsoft Defender für Office 365 verfügen. Wenn Sie Outlook.com, Microsoft 365 Family oder Microsoft 365 Single verwenden und nach Informationen zu Safelinks in Outlook.com suchen, finden Sie weitere Informationen unter Advanced Outlook.com Security for Microsoft 365-Abonnenten.

In Organisationen mit Microsoft Defender for Office 365 schützt die Überprüfung sicherer Links Ihre organization vor schädlichen Links, die bei Phishing und anderen Angriffen verwendet werden. Insbesondere bietet Sichere Links URL-Überprüfung und Umschreibung eingehender E-Mail-Nachrichten während des Nachrichtenflusses sowie die Überprüfung von URLs und Links in E-Mail-Nachrichten, Teams und unterstützten Office 365-Apps. Die Überprüfung sicherer Links erfolgt zusätzlich zu regulärem Anti-Spam - und Anti-Malware-Schutz .

Sehen Sie sich dieses kurze Video zum Schutz vor böswilligen Links mit sicheren Links in Microsoft Defender for Office 365 an.

Hinweis

Obwohl es keine Standardrichtlinie für sichere Links gibt, bietet die voreingestellte Sicherheitsrichtlinie integrierte Schutzsicherheitsrichtlinie schutz in E-Mail-Nachrichten, Microsoft Teams und Dateien in unterstützten Office-Apps für alle Empfänger für Kunden, die über mindestens eine Defender for Office 365 Lizenz verfügen (Benutzer, die nicht in den voreingestellten Sicherheitsrichtlinien Standard oder Strict oder in benutzerdefinierten Richtlinien für sichere Links definiert sind). Weitere Informationen finden Sie unter Voreingestellte Sicherheitsrichtlinien in EOP und Microsoft Defender for Office 365. Sie können auch Richtlinien für sichere Links erstellen, die für bestimmte Benutzer, Gruppen oder Domänen gelten. Anweisungen finden Sie unter Einrichten von Richtlinien für sichere Links in Microsoft Defender for Office 365.

Der Schutz sicherer Links durch Richtlinien für sichere Links ist an den folgenden Speicherorten verfügbar:

Email Nachrichten: Schutz vor sicheren Links für Links in E-Mail-Nachrichten.

Weitere Informationen zum Schutz sicherer Links für E-Mail-Nachrichten finden Sie weiter unten in diesem Artikel im Abschnitt Einstellungen für sichere Links für E-Mail-Nachrichten .

Hinweis

- Sichere Links funktionieren nicht in E-Mail-aktivierten öffentlichen Ordnern.

- Sichere Links bieten keinen Schutz für URLs in RTF-E-Mail-Nachrichten (Rich Text Format).

- Sichere Links unterstützen nur HTTP(S) und FTP-Formate.

- Sichere Links ignoriert S/MIME-signierte Nachrichten.

- Sichere Links umschließt keine URLs mehr, die auf SharePoint- oder OneDrive-Websites verweisen, aber die URLs werden weiterhin vom Dienst für sichere Links verarbeitet. Durch diese Änderung wird der Schutz nicht beeinträchtigt. Stattdessen wird die Leistung beim Laden von SharePoint- oder OneDrive-URLs verbessert.

- Die Verwendung eines anderen Diensts zum Umschließen von Links vor Defender for Office 365 kann verhindern, dass sichere Links Links verarbeiten, einschließlich Umschließen, Detonieren oder anderweitige Überprüfung der "Böswilligkeit" des Links.

Microsoft Teams: Schutz sicherer Links für Links in Teams-Unterhaltungen, Gruppenchats oder aus Kanälen.

Weitere Informationen zum Schutz sicherer Links in Teams finden Sie weiter unten in diesem Artikel im Abschnitt Einstellungen für sichere Links für Microsoft Teams .

Office-Apps: Schutz sicherer Links für unterstützte Office-Desktop-, Mobile- und Web-Apps.

Weitere Informationen zum Schutz sicherer Links in Office-Apps finden Sie im Abschnitt Einstellungen für sichere Links für Office-Apps weiter unten in diesem Artikel.

In der folgenden Tabelle werden Szenarien für sichere Links in Microsoft 365 und Office 365 Organisationen beschrieben, die Defender for Office 365 enthalten (beachten Sie, dass fehlende Lizenzierung in den Beispielen nie ein Problem darstellt).

| Szenario | Result |

|---|---|

| Jean ist Mitglied der Marketingabteilung. Der Schutz sicherer Links für Office-Apps ist in einer Richtlinie für sichere Links aktiviert, die für Mitglieder der Marketingabteilung gilt. Jean öffnet eine PowerPoint-Präsentation in einer E-Mail-Nachricht und klickt dann auf eine URL in der Präsentation. | Kevin ist durch "Sichere Links" geschützt. Jean ist in einer Richtlinie für sichere Links enthalten, in der der Schutz sicherer Links für Office-Apps aktiviert ist. Weitere Informationen zu den Anforderungen für den Schutz sicherer Links in Office-Apps finden Sie weiter unten in diesem Artikel im Abschnitt Einstellungen für sichere Links für Office-Apps . |

| Für Chris's Microsoft 365 E5 organization sind keine Richtlinien für sichere Links konfiguriert. Chris erhält eine E-Mail von einem externen Absender, die eine URL zu einer bösartigen Website enthält, auf die er letztendlich klickt. | Chris ist durch sichere Links geschützt. Die voreingestellte Sicherheitsrichtlinie " Integrierter Schutz " bietet Schutz für sichere Links für alle Empfänger (Benutzer, die nicht in den voreingestellten Sicherheitsrichtlinien Standard oder Strict oder in benutzerdefinierten Richtlinien für sichere Links definiert sind). Weitere Informationen finden Sie unter Voreingestellte Sicherheitsrichtlinien in EOP und Microsoft Defender for Office 365. |

| In Pats organization haben Administratoren eine Richtlinie für sichere Links erstellt, die Pat anwendet, aber der Schutz sicherer Links für Office-Apps ist deaktiviert. Pat öffnet ein Word Dokument und klickt auf eine URL in der Datei. | Carla ist nicht durch "Sichere Links" geschützt. Obwohl Pat in einer aktiven Richtlinie für sichere Links enthalten ist, ist der Schutz sicherer Links für Office-Apps in dieser Richtlinie deaktiviert, sodass der Schutz nicht angewendet werden kann. |

| Jamie und Julia arbeiten beide bei contoso.com. Vor langer Zeit haben Administratoren Richtlinien für sichere Links konfiguriert, die sowohl für Jamie als auch für Julia gelten. Jamie sendet eine E-Mail an Julia, ohne zu wissen, dass die E-Mail eine schädliche URL enthält. | Julia ist durch sichere Links geschützt , wenn die Richtlinie für sichere Links, die für sie gilt, für Nachrichten zwischen internen Empfängern konfiguriert ist. Weitere Informationen finden Sie weiter unten in diesem Artikel im Abschnitt Einstellungen für sichere Links für E-Mail-Nachrichten . |

Empfängerfilter in Richtlinien für sichere Links

Empfängerfilter verwenden Bedingungen und Ausnahmen, um die internen Empfänger zu identifizieren, für die die Richtlinie gilt. Mindestens eine Bedingung ist erforderlich. Sie können die folgenden Empfängerfilter für Bedingungen und Ausnahmen verwenden:

- Benutzer: Ein oder mehrere Postfächer, E-Mail-Benutzer oder E-Mail-Kontakte im organization.

-

Gruppen:

- Mitglieder der angegebenen Verteilergruppen oder E-Mail-aktivierten Sicherheitsgruppen (dynamische Verteilergruppen werden nicht unterstützt).

- Die angegebene Microsoft 365-Gruppen.

- Domänen: Mindestens eine der konfigurierten akzeptierten Domänen in Microsoft 365. Die primäre E-Mail-Adresse des Empfängers befindet sich in der angegebenen Domäne.

Sie können eine Bedingung oder Ausnahme nur einmal verwenden, aber die Bedingung oder Ausnahme kann mehrere Werte enthalten:

Mehrere Wertederselben Bedingung oder Ausnahme verwenden OR-Logik (z. B <. recipient1> oder <recipient2>):

- Bedingungen: Wenn der Empfänger mit einem der angegebenen Werte übereinstimmt, wird die Richtlinie auf diese angewendet.

- Ausnahmen: Wenn der Empfänger mit einem der angegebenen Werte übereinstimmt, wird die Richtlinie nicht auf sie angewendet.

Verschiedene Arten von Ausnahmen verwenden OR-Logik (z. B. <recipient1> oder <member of group1> oder <member of domain1>). Wenn der Empfänger mit einem der angegebenen Ausnahmewerte übereinstimmt, wird die Richtlinie nicht auf sie angewendet.

Verschiedene Arten von Bedingungen verwenden AND-Logik. Der Empfänger muss allen angegebenen Bedingungen entsprechen, damit die Richtlinie auf sie angewendet wird. Beispielsweise konfigurieren Sie eine Bedingung mit den folgenden Werten:

- Benutzer:

romain@contoso.com - Gruppen: Führungskräfte

Die Richtlinie wird nur auf

romain@contoso.comangewendet, wenn er auch Mitglied der Gruppe "Führungskräfte" ist. Andernfalls wird die Richtlinie nicht auf ihn angewendet.- Benutzer:

Einstellungen für sichere Links für E-Mail-Nachrichten

Sichere Links durchsucht eingehende E-Mails auf bekannte schädliche Links. Gescannte URLs werden mit dem Standard-URL-Präfix von Microsoft umgeschrieben oder umschlossen : https://<DataCenterLocation>.safelinks.protection.outlook.com (z. B https://nam01.safelinks.protection.outlook.com. ). Nachdem der Link umgeschrieben wurde, wird er auf potenziell schädliche Inhalte analysiert.

Nachdem sichere Links eine URL neu geschrieben haben, wird die URL auch dann umgeschrieben, wenn die Nachricht manuell weitergeleitet oder beantwortet wird. Der Umbruch erfolgt pro Nachrichtenempfänger (interne und externe Empfänger). Zusätzliche Links, die der weitergeleiteten oder beantworteten Nachricht hinzugefügt werden, werden ebenfalls umgeschrieben.

Für die automatische Weiterleitung durch Posteingangsregeln oder die SMTP-Weiterleitung wird die URL in der Nachricht, die für den endgültigen Empfänger bestimmt ist, nicht umgeschrieben, es sei denn , eine der folgenden Aussagen trifft zu:

- Der Empfänger ist auch durch sichere Links geschützt.

- Die URL wurde bereits in einer vorherigen Kommunikation umgeschrieben.

Solange der Schutz für sichere Links aktiviert ist, werden URLs vor der Nachrichtenübermittlung überprüft, unabhängig davon, ob die URLs umgeschrieben werden oder nicht. In unterstützten Versionen von Outlook (Windows, Mac und Outlook im Web) werden entpackte URLs beim Klicken durch einen clientseitigen API-Aufruf von "Sichere Links" überprüft.

Die Einstellungen in Richtlinien für sichere Links, die für E-Mail-Nachrichten gelten, werden in der folgenden Liste beschrieben:

Ein: „Sichere Links“ überprüft eine Liste bekannter, bösartiger Links, wenn Benutzer auf Links in E-Mails klicken. URLs werden standardmäßig neu geschrieben.: Aktivieren oder deaktivieren Sie die Überprüfung sicherer Links in E-Mail-Nachrichten. Der empfohlene Wert ist (ein) ausgewählt und führt zu den folgenden Aktionen:

- Die Überprüfung sicherer Links ist in Outlook (C2R) unter Windows aktiviert.

- URLs werden neu geschrieben, und Benutzer werden über den Schutz sicherer Links weitergeleitet, wenn sie in Nachrichten auf URLs klicken.

- Beim Klicken werden URLs anhand einer Liste bekannter schädlicher URLs überprüft.

- URLs ohne vertrauenswürdige Reputation werden asynchron im Hintergrund detoniert.

Die folgenden Einstellungen sind nur verfügbar, wenn die Überprüfung sicherer Links in E-Mail-Nachrichten aktiviert ist:

Sichere Links auf E-Mail-Nachrichten anwenden, die innerhalb des organization gesendet werden: Aktivieren oder deaktivieren Sie die Überprüfung sicherer Links für Nachrichten, die zwischen internen Absendern und internen Empfängern innerhalb desselben Exchange Online organization gesendet werden. Der empfohlene Wert ist ausgewählt (Ein).

Url-Überprüfung in Echtzeit auf verdächtige Links und Links anwenden, die auf Dateien verweisen: Aktiviert die Echtzeitüberprüfung von Links, einschließlich Links in E-Mail-Nachrichten, die auf herunterladbare Inhalte verweisen. Der empfohlene Wert ist ausgewählt (Ein).

-

Warten, bis die URL-Überprüfung abgeschlossen ist, bevor Nachrichten übermittelt werden:

- Ausgewählt (ein): Nachrichten, die URLs enthalten, werden aufbewahrt, bis die Überprüfung abgeschlossen ist. Nachrichten werden erst übermittelt, nachdem die URLs als sicher bestätigt wurden. Dies ist der empfohlene Wert.

- Nicht ausgewählt (aus): Wenn die URL-Überprüfung nicht abgeschlossen werden kann, übermitteln Sie die Nachricht trotzdem.

-

Warten, bis die URL-Überprüfung abgeschlossen ist, bevor Nachrichten übermittelt werden:

UrLs nicht umschreiben, überprüfungen nur über die SafeLinks-API: Wenn diese Einstellung ausgewählt ist (ein), findet kein URL-Wrapping statt, aber die URLs werden vor der Nachrichtenübermittlung überprüft. In unterstützten Versionen von Outlook (Windows, Mac und Outlook im Web) werden sichere Links zum Zeitpunkt des URL-Klickens ausschließlich über APIs aufgerufen.

Weitere Informationen zu den empfohlenen Werten für Standard- und strikte Richtlinieneinstellungen für Sichere Links-Richtlinien finden Sie unter Richtlinieneinstellungen für Sichere Links.

Funktionsweise von sicheren Links in E-Mail-Nachrichten

Auf allgemeiner Ebene wird beschrieben, wie der Schutz sicherer Links für URLs in E-Mail-Nachrichten funktioniert:

Alle E-Mails werden über EOP gesendet, wo Internetprotokoll (IP) und Umschlagfilter, signaturbasierter Schadsoftwareschutz, Antispam- und Antischadsoftwarefilter verwendet werden, bevor die Nachricht an das Postfach des Empfängers übermittelt wird.

Der Benutzer öffnet die Nachricht in sein Postfach und klickt auf eine URL in der Nachricht.

Sichere Links überprüfen die URL sofort vor dem Öffnen der Website:

Wenn die URL auf eine Website verweist, die als bösartig eingestuft wurde, wird eine Warnseite für schädliche Websites (oder eine andere Warnseite) geöffnet.

Wenn die URL auf eine herunterladbare Datei verweist und die Einstellung Echtzeit-URL-Überprüfung auf verdächtige Links und Links, die auf Dateien verweisen , in der Richtlinie aktiviert ist, die für den Benutzer gilt, wird die herunterladbare Datei aktiviert.

Wenn die URL als sicher bestimmt wird, wird die Website geöffnet.

Einstellungen für Sichere Links in Microsoft Teams

Sie aktivieren oder deaktivieren den Schutz sicherer Links für Microsoft Teams in Richtlinien für sichere Links. Insbesondere verwenden Sie die Option Ein: Sichere Links überprüft eine Liste bekannter, schädlicher Links, wenn Benutzer in Microsoft Teams auf Links klicken. URLs werden imAbschnitt Teams nicht neu geschrieben. Der empfohlene Wert ist ein (ausgewählt).

Hinweis

Wenn Sie den Schutz für sichere Links für Teams aktivieren oder deaktivieren, kann es bis zu 24 Stunden dauern, bis die Änderung wirksam wird.

Der Schutz sicherer Links für Teams wird in Teams-Desktop- und Webinstanzen unterstützt.

URLs in Teams werden mit einer Liste bekannter schädlicher Links abgeglichen, wenn der geschützte Benutzer auf den Link klickt (Schutzzeit). URLs werden nicht neu geschrieben. Wenn ein Link als böswillig eingestuft wird, haben Benutzer die folgenden Erfahrungen:

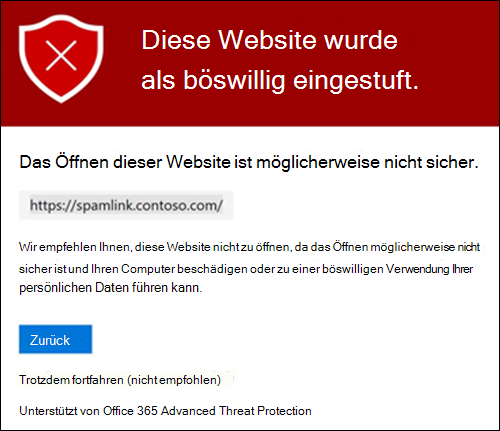

- Wenn in einer Teams-Unterhaltung, einem Gruppenchat oder aus Kanälen auf den Link geklickt wurde, wird die Warnseite wie im Screenshot gezeigt im Standardwebbrowser angezeigt.

- Wenn auf den Link von einer angehefteten Registerkarte geklickt wurde, wird die Warnseite in der Teams-Benutzeroberfläche auf dieser Registerkarte angezeigt. Die Option zum Öffnen des Links in einem Webbrowser ist aus Sicherheitsgründen deaktiviert.

- Je nachdem, wie die Einstellung Benutzer durchklicken auf die ursprüngliche URL in der Richtlinie konfiguriert ist, darf der Benutzer sich nicht auf die ursprüngliche URL klicken (Im Screenshot wird trotzdem fortfahren (nicht empfohlen). Es wird empfohlen, dass Sie die Einstellung Benutzern das Durchklicken auf die ursprüngliche URL erlauben nicht auswählen, damit Benutzer nicht zur ursprünglichen URL klicken können.

Wenn der Benutzer, der den Link gesendet hat, nicht durch eine Richtlinie für sichere Links geschützt ist, bei der der Microsoft Teams-Schutz aktiviert ist, kann er sich auf der ursprünglichen URL auf dem Computer oder Gerät durchklicken.

Wenn Sie auf der Warnseite auf die Schaltfläche Zurück klicken, wird der Benutzer zu dem ursprünglichen Kontext oder URL-Speicherort zurück. Wenn Sie jedoch erneut auf den ursprünglichen Link klicken, werden sichere Links die URL erneut einsehen, sodass die Warnseite wieder angezeigt wird.

Funktionsweise von Sichere Links in Teams

Auf hoher Ebene funktioniert der Sichere Links-Schutz für URLs in Microsoft Teams:

Ein Benutzer startet die Teams-App.

Microsoft 365 überprüft, ob die organization des Benutzers Microsoft Defender for Office 365 enthält und dass der Benutzer in einer aktiven Richtlinie für sichere Links enthalten ist, in der der Schutz für Microsoft Teams aktiviert ist.

URLs werden zum Zeitpunkt des Klickens für den Benutzer in Chats, Gruppenchats, Kanälen und Registerkarten überprüft.

Einstellungen für sichere Links für Office-Apps

Der Schutz sicherer Links für Office-Apps überprüft Links in Office-Dokumenten, nicht Links in E-Mail-Nachrichten. Es kann jedoch Links in angefügten Office-Dokumenten in E-Mail-Nachrichten überprüfen, nachdem das Dokument geöffnet wurde.

Sie aktivieren oder deaktivieren den Schutz sicherer Links für Office-Apps in Richtlinien für sichere Links. Insbesondere verwenden Sie die Einstellung Ein: Sichere Links überprüft eine Liste bekannter, böswilliger Links, wenn Benutzer auf Links in Microsoft Office-Apps klicken. URLs werden im Abschnitt Office 365-Apps nicht neu geschrieben. Der empfohlene Wert ist ein (ausgewählt).

Der Schutz für sichere Links für Office-Apps hat die folgenden Clientanforderungen:

Microsoft 365 Apps oder Microsoft 365 Business Premium:

- Aktuelle Versionen von Word, Excel und PowerPoint unter Windows, Mac oder in einem Webbrowser.

- Office-Apps auf iOS- oder Android-Geräten.

- Visio unter Windows.

- OneNote in einem Webbrowser.

- Outlook für Windows beim Öffnen gespeicherter EML- oder MSG-Dateien.

Unterstützte Office-Apps und Microsoft 365-Dienste sind für die Verwendung der modernen Authentifizierung konfiguriert. Weitere Informationen finden Sie unter Funktionsweise der modernen Authentifizierung für Office-Client-Apps.

Benutzer sind mit ihrem Geschäfts-, Schul- oder Unikonto angemeldet. Weitere Informationen finden Sie unter Anmelden bei Office.

Weitere Informationen zu den empfohlenen Werten für die Richtlinieneinstellungen "Standard" und "Strict" finden Sie unter Richtlinieneinstellungen für sichere Links.

Funktionsweise von sicheren Links in Office-Apps

Im Allgemeinen erfahren Sie, wie der Schutz sicherer Links für URLs in Office-Apps funktioniert. Die unterstützten Office-Apps werden im vorherigen Abschnitt beschrieben.

Ein Benutzer meldet sich mit dem Geschäfts-, Schul- oder Unikonto in einer organization an, die Microsoft 365 Apps oder Microsoft 365 Business Premium umfasst.

Der Benutzer öffnet und klickt auf einen Link zu einem Office-Dokument in einer unterstützten Office-App.

Sichere Links überprüfen die URL sofort vor dem Öffnen der Zielwebsite:

Wenn die URL auf eine Website verweist, die als bösartig eingestuft wurde, wird eine Warnseite für schädliche Websites (oder eine andere Warnseite) geöffnet.

Wenn die URL auf eine herunterladbare Datei verweist und die Richtlinie für sichere Links, die für den Benutzer gilt, so konfiguriert ist, dass Links zu herunterladbaren Inhalten überprüft werden (Echtzeit-URL-Überprüfung auf verdächtige Links und Links anwenden, die auf Dateien verweisen), wird die herunterladbare Datei überprüft.

Wenn die URL als sicher gilt, wird der Benutzer zur Website weitergeleitet.

Wenn die Überprüfung sicherer Links nicht abgeschlossen werden kann, wird der Schutz für sichere Links nicht ausgelöst. Auf Office-Desktopclients wird der Benutzer gewarnt, bevor er mit der Zielwebsite fortfährt.

Hinweis

Es kann einige Sekunden zu Beginn jeder Sitzung dauern, um zu überprüfen, ob sichere Links für Office-Apps für den Benutzer verfügbar sind.

Klicken Sie in Richtlinien für sichere Links auf Schutzeinstellungen.

Diese Einstellungen gelten für sichere Links in E-Mail-, Teams- und Office-Apps:

Nachverfolgen von Benutzerklicks: Aktivieren oder deaktivieren Sie das Speichern von Daten, auf die auf sichere Links geklickt wird, für URLs, auf die geklickt wurde. Es wird empfohlen, diese Einstellung aktiviert (ein) zu lassen.

Unter Sichere Links für Office-Apps gilt diese Einstellung für die Desktopversionen Word, Excel, PowerPoint und Visio.

Wenn Sie diese Einstellung auswählen, sind die folgenden Einstellungen verfügbar:

Benutzern das Durchklicken zur ursprünglichen URL erlauben: Steuert, ob Benutzer durch die Warnseite zur ursprünglichen URL klicken können. Der empfohlene Wert ist nicht ausgewählt (aus).

Unter Sichere Links für Office-Apps gilt diese Einstellung für die ursprüngliche URL in den Desktopversionen Word, Excel, PowerPoint und Visio.

Anzeigen des organization Brandings auf Benachrichtigungs- und Warnseiten: Diese Option zeigt das Branding Ihrer organization auf Warnseiten an. Über das Branding können Benutzern legitime Warnungen leichter erkennen, da von Angreifern häufig standardmäßige Microsoft-Warnseiten verwendet werden. Weitere Informationen zu benutzerdefiniertem Branding finden Sie unter Anpassen des Microsoft 365-Designs für Ihre Organisation.

Priorität von Richtlinien für sichere Links

Nachdem Sie mehrere Richtlinien erstellt haben, können Sie die Reihenfolge angeben, in der sie angewendet werden. Keine zwei Richtlinien können dieselbe Priorität haben, und die Richtlinienverarbeitung wird beendet, nachdem die erste Richtlinie angewendet wurde (die Richtlinie mit der höchsten Priorität für diesen Empfänger). Die integrierte Schutzrichtlinie wird immer zuletzt angewendet. Die voreingestellten Sicherheitsrichtlinien "Standard " und " Strict " zugeordneten Richtlinien für sichere Links werden immer vor benutzerdefinierten Richtlinien für sichere Links angewendet.

Weitere Informationen zur Rangfolge und zur Auswertung und Anwendung mehrerer Richtlinien finden Sie unter Rangfolge für voreingestellte Sicherheitsrichtlinien und andere Richtlinien und Reihenfolge und Rangfolge des E-Mail-Schutzes.

Listen "Die folgenden URLs nicht neu schreiben" in Richtlinien für sichere Links

Hinweis

Einträge in der Liste "Die folgenden URLs nicht neu schreiben" werden während des E-Mail-Flusses nicht gescannt oder von sicheren Links umschlossen, werden aber möglicherweise beim Klicken noch blockiert. Melden Sie die URL, da ich bestätigt habe, dass sie sauber ist, und wählen Sie dann Diese URL zulassen aus, um der Zulassungs-/Sperrliste des Mandanten einen Zulassungseintrag hinzuzufügen, damit die URL während des E-Mail-Flusses und zum Zeitpunkt des Klickens nicht gescannt oder von sicheren Links umschlossen wird. Anweisungen finden Sie unter Melden guter URLs an Microsoft.

Jede Richtlinie für sichere Links enthält eine Liste Die folgenden URLs nicht neu schreiben, die Sie verwenden können, um URLs anzugeben, die nicht durch die Überprüfung sicherer Links umgeschrieben werden. Sie können verschiedene Listen in verschiedenen Richtlinien für sichere Links konfigurieren. Die Richtlinienverarbeitung wird beendet, nachdem die erste Richtlinie (wahrscheinlich die höchste Priorität) auf den Benutzer angewendet wurde. Daher wird nur eine Liste Die folgenden URLs nicht umschreiben auf einen Benutzer angewendet, der in mehreren aktiven Richtlinien für sichere Links enthalten ist.

Informationen zum Hinzufügen von Einträgen zur Liste in neuen oder vorhandenen Richtlinien für sichere Links finden Sie unter Erstellen von Richtlinien für sichere Links oder Ändern von Richtlinien für sichere Links.

Hinweise:

Die folgenden Clients erkennen die Listen Die folgenden URLs nicht neu schreiben in den Richtlinien für sichere Links. Benutzer, die in den Richtlinien enthalten sind, können basierend auf den Ergebnissen der Überprüfung sicherer Links in diesen Clients am Zugriff auf die URLs gehindert werden:

- Microsoft Teams

- Office-Web-Apps

Eine wirklich universelle Liste von URLs, die überall zulässig sind, finden Sie unter Verwalten der Zulassungs-/Sperrliste für Mandanten. Url-Zulassungseinträge in der Mandanten-Zulassungs-/Sperrliste sind jedoch nicht vom Umschreiben sicherer Links ausgeschlossen.

Erwägen Sie das Hinzufügen häufig verwendeter interner URLs zur Liste, um die Benutzererfahrung zu verbessern. Wenn Sie beispielsweise über lokale Dienste wie Skype for Business oder SharePoint verfügen, können Sie diese URLs hinzufügen, um sie von der Überprüfung auszuschließen.

Wenn Sie bereits über Die folgenden URLs-Einträge nicht neu schreiben in Ihren Richtlinien für sichere Links verfügen, überprüfen Sie unbedingt die Listen, und fügen Sie nach Bedarf Wildcards hinzu. Ihre Liste enthält beispielsweise einen Eintrag wie

https://contoso.com/a, und Sie entscheiden sich später, Unterpfade wiehttps://contoso.com/a/beinzuschließen. Anstatt einen neuen Eintrag hinzuzufügen, fügen Sie dem vorhandenen Eintrag einen Wildcard-Eintrag hinzu, sodass er zu wirdhttps://contoso.com/a/*.Sie können bis zu drei Wildcards (

*) pro URL-Eintrag einschließen. Platzhalter enthalten explizit Präfixe oder Unterdomänen. Beispielsweise ist der Eintragcontoso.comnicht identisch mit*.contoso.com/*, da*.contoso.com/*Personen den Besuch von Unterdomänen und Pfaden in der angegebenen Domäne ermöglicht.Wenn eine URL die automatische Umleitung für HTTP zu HTTPS verwendet (z. B. 302-Umleitung für

http://www.contoso.comzuhttps://www.contoso.com), und Sie versuchen, sowohl HTTP- als auch HTTPS-Einträge für dieselbe URL in die Liste einzugeben, stellen Sie möglicherweise fest, dass der zweite URL-Eintrag den ersten URL-Eintrag ersetzt. Dieses Verhalten tritt nicht auf, wenn die HTTP- und HTTPS-Versionen der URL vollständig getrennt sind.Geben Sie keine http:// oder https:// (d. h. contoso.com) an, um sowohl HTTP- als auch HTTPS-Versionen auszuschließen.

*.contoso.comdeckt contoso.com nicht ab, sodass Sie sowohl die angegebene Domäne als auch alle untergeordneten Domänen ausschließen müssen.contoso.com/*deckt nur contoso.com ab, sodass es nicht erforderlich ist, sowohl alscontoso.com/*auchcontoso.comauszuschließen. Es würde einfachcontoso.com/*ausreichen.Um alle Iterationen einer Domäne auszuschließen, sind zwei Ausschlusseinträge erforderlich.

contoso.com/*und*.contoso.com/*. Diese Einträge schließen sowohl HTTP als auch HTTPS, die Standard Domänen contoso.com und alle untergeordneten Domänen sowie beliebige oder nicht endende Teile aus (z. B. werden sowohl contoso.com als auch contoso.com/vdir1 abgedeckt).

Eintragssyntax für die Liste "Die folgenden URLs nicht neu schreiben"

Beispiele für die Werte, die Sie eingeben können, und deren Ergebnisse werden in der folgenden Tabelle beschrieben:

| Wert | Ergebnis |

|---|---|

contoso.com |

Ermöglicht den https://contoso.com Zugriff auf Unterdomänen oder Pfade, jedoch nicht. |

*.contoso.com/* |

Ermöglicht den Zugriff auf eine Domäne, Unterdomänen und Pfade (z. B https://www.contoso.com. , https://www.contoso.com, https://maps.contoso.comoder https://www.contoso.com/a). Dieser Eintrag ist grundsätzlich besser als *contoso.com*, da er potenziell betrügerische Websites wie https://www.falsecontoso.com oder nicht zulässt. https://www.false.contoso.completelyfalse.com |

https://contoso.com/a |

Ermöglicht den Zugriff auf https://contoso.com/a, aber keine Unterpfade wie https://contoso.com/a/b |

https://contoso.com/a/* |

Ermöglicht den Zugriff auf https://contoso.com/a und Unterpfade wie https://contoso.com/a/b |

Warnseiten von sicheren Links

Dieser Abschnitt enthält Beispiele für die verschiedenen Warnseiten, die durch den Schutz sicherer Links ausgelöst werden, wenn Sie auf eine URL klicken.

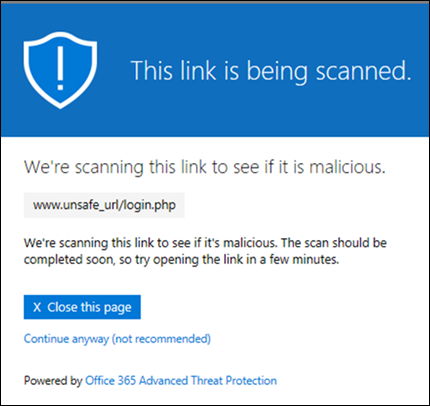

Benachrichtigung zur Überprüfung wird ausgeführt

Die angeklickte URL wird von sicheren Links überprüft. Möglicherweise müssen Sie einige Augenblicke warten, bevor Sie den Link erneut versuchen.

Warnung zu verdächtigen Nachrichten

Die angeklickte URL befand sich in einer E-Mail-Nachricht, die anderen verdächtigen Nachrichten ähnelt. Es wird empfohlen, die E-Mail-Nachricht noch einmal zu überprüfen, bevor Sie mit der Website fortfahren.

Warnung zum Phishingversuch

Die angeklickte URL befand sich in einer E-Mail-Nachricht, die als Phishingangriff identifiziert wurde. Daher werden alle URLs in der E-Mail-Nachricht blockiert. Es wird empfohlen, nicht mit der Website fortzufahren.

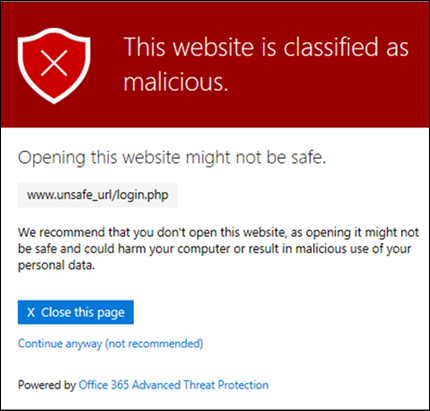

Warnung vor schädlichen Websites

Die angeklickte URL verweist auf eine Website, die als böswillig identifiziert wurde. Es wird empfohlen, nicht mit der Website fortzufahren.

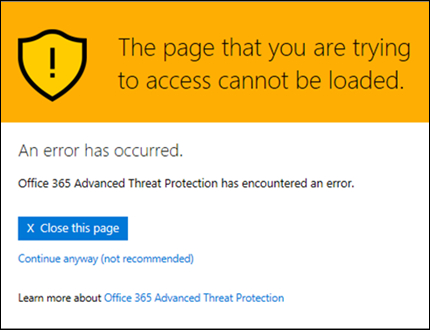

Fehlerwarnung

Ein Fehler ist aufgetreten, und die URL kann nicht geöffnet werden.