Konfigurieren von Azure-Diensten für die Verwendung mit Configuration Manager

Gilt für: Configuration Manager (Current Branch)

Verwenden Sie den Assistenten für Azure-Dienste, um die Konfiguration der Azure-Clouddienste zu vereinfachen, die Sie mit Configuration Manager verwenden. Dieser Assistent bietet eine allgemeine Konfigurationsoberfläche mithilfe von Microsoft Entra Web-App-Registrierungen. Diese Apps stellen Abonnement- und Konfigurationsdetails bereit und authentifizieren die Kommunikation mit Microsoft Entra ID. Die App ersetzt die Eingabe dieser Informationen jedes Mal, wenn Sie eine neue Configuration Manager Komponente oder einen neuen Dienst mit Azure einrichten.

Verfügbare Dienste

Konfigurieren Sie die folgenden Azure-Dienste mithilfe dieses Assistenten:

Cloudverwaltung: Dieser Dienst ermöglicht es dem Standort und den Clients, sich mit Microsoft Entra-ID zu authentifizieren. Diese Authentifizierung ermöglicht andere Szenarien, z. B.:

Unterstützung bestimmter Szenarien für Cloudverwaltungsgateways

Tipp

Weitere Informationen speziell für die Cloudverwaltung finden Sie unter Konfigurieren Microsoft Entra-ID für das Cloudverwaltungsgateway.

Log Analytics-Connector: Stellen Sie eine Verbindung mit Azure Log Analytics her. Synchronisieren von Sammlungsdaten mit Log Analytics.

Wichtig

Dieser Artikel bezieht sich auf den Log Analytics-Connector, der früher als OMS-Connector bezeichnet wurde. Dieses Feature wurde im November 2020 eingestellt. Sie wurde aus Configuration Manager in Version 2107 entfernt. Weitere Informationen finden Sie unter Entfernte und veraltete Features.

Microsoft Store für Unternehmen: Stellen Sie eine Verbindung mit dem Microsoft Store für Unternehmen her. Rufen Sie Store-Apps für Ihre organization ab, die Sie mit Configuration Manager bereitstellen können.

Verwaltung des Verwaltungsdiensts: Wenn Sie Azure-Dienste konfigurieren, können Sie für erhöhte Sicherheit die Option Verwaltung des Verwaltungsdiensts auswählen. Wenn Sie diese Option auswählen, können Administratoren ihre Administratorrechte zwischen Cloudverwaltung und Verwaltungsdienst segmentieren. Wenn Sie diese Option aktivieren, ist der Zugriff nur auf Verwaltungsdienstendpunkte beschränkt. Konfigurationsverwaltungsclients authentifizieren sich am Standort mit Microsoft Entra-ID. (Version 2207 oder höher)

Hinweis

Nur CMG-VMSS-Kunden können die Verwaltungsoption für den Verwaltungsdienst aktivieren. Diese Option gilt nicht für klassische CMG-Kunden.

Service-Informationen

In der folgenden Tabelle sind Details zu den einzelnen Diensten aufgeführt.

Mandanten: Die Anzahl der Dienstinstanzen, die Sie konfigurieren können. Jede instance muss ein eindeutiger Microsoft Entra-Mandant sein.

Clouds: Alle Dienste unterstützen die globale Azure-Cloud, aber nicht alle Dienste unterstützen private Clouds, z. B. die Azure US Government-Cloud.

Web-App: Gibt an, ob der Dienst eine Microsoft Entra App vom Typ Web-App/API verwendet, die in Configuration Manager auch als Server-App bezeichnet wird.

Native App: Gibt an, ob der Dienst eine Microsoft Entra App vom Typ Native verwendet, die in Configuration Manager auch als Client-App bezeichnet wird.

Aktionen: Gibt an, ob Sie diese Apps im assistenten für Configuration Manager Azure-Dienste importieren oder erstellen können.

| Dienst | Mandanten | Wolken | Web-App | Native App | Aktionen |

|---|---|---|---|---|---|

| Cloudverwaltung mit Microsoft Entra Ermittlung |

Mehrere | Öffentlich, Privat |

|

|

Importieren, Erstellen |

| Log Analytics-Connector | Eine | Öffentlich, Privat |

|

|

Import |

| Microsoft Store für Business |

Eine | Öffentlich |

|

|

Importieren, Erstellen |

Informationen zu Microsoft Entra-Apps

Verschiedene Azure-Dienste erfordern unterschiedliche Konfigurationen, die Sie im Azure-Portal vornehmen. Darüber hinaus können die Apps für jeden Dienst separate Berechtigungen für Azure-Ressourcen erfordern.

Sie können eine einzelne App für mehrere Dienste verwenden. Es gibt nur ein Objekt, das in Configuration Manager und Microsoft Entra ID verwaltet werden muss. Wenn der Sicherheitsschlüssel für die App abläuft, müssen Sie nur einen Schlüssel aktualisieren.

Wenn Sie zusätzliche Azure-Dienste im Assistenten erstellen, ist Configuration Manager so konzipiert, dass Informationen wiederverwendet werden, die zwischen Diensten üblich sind. Dieses Verhalten hilft Ihnen, die gleichen Informationen mehrmals eingeben zu müssen.

Weitere Informationen zu den erforderlichen App-Berechtigungen und -Konfigurationen für jeden Dienst finden Sie im entsprechenden Configuration Manager Artikel unter Verfügbare Dienste.

Weitere Informationen zu Azure-Apps beginnen Sie mit den folgenden Artikeln:

- Authentifizierung und Autorisierung in Azure App Service

- Web-Apps Übersicht

- Grundlagen zum Registrieren einer Anwendung in Microsoft Entra ID

- Registrieren Ihrer Anwendung bei Ihrem Microsoft Entra Mandanten

Bevor Sie beginnen:

Nachdem Sie sich für den Dienst entschieden haben, mit dem Sie eine Verbindung herstellen möchten, lesen Sie die Tabelle unter Dienstdetails. Diese Tabelle enthält Informationen, die Sie zum Ausführen des Azure-Dienst-Assistenten benötigen. Führen Sie vorab eine Diskussion mit Ihrem Microsoft Entra-Administrator. Entscheiden Sie, welche der folgenden Aktionen ausgeführt werden soll:

Erstellen Sie die Apps im Voraus manuell im Azure-Portal. Importieren Sie dann die App-Details in Configuration Manager.

Tipp

Weitere Informationen speziell für die Cloudverwaltung finden Sie unter Manuelles Registrieren von Microsoft Entra-Apps für das Cloudverwaltungsgateway.

Verwenden Sie Configuration Manager, um die Apps direkt in Microsoft Entra ID zu erstellen. Um die erforderlichen Daten aus Microsoft Entra ID zu sammeln, lesen Sie die Informationen in den anderen Abschnitten dieses Artikels.

Einige Dienste erfordern, dass die Microsoft Entra-Apps über bestimmte Berechtigungen verfügen. Überprüfen Sie die Informationen für jeden Dienst, um die erforderlichen Berechtigungen zu ermitteln. Bevor Sie beispielsweise eine Web-App importieren können, muss ein Azure-Administrator sie zuerst im Azure-Portal erstellen.

Erteilen Sie Ihrer neu registrierten Web-App beim Konfigurieren des Log Analytics-Connectors Mitwirkender Berechtigung für die Ressourcengruppe, die den relevanten Arbeitsbereich enthält. Diese Berechtigung ermöglicht Configuration Manager den Zugriff auf diesen Arbeitsbereich. Suchen Sie beim Zuweisen der Berechtigung im Bereich Benutzer hinzufügen des Azure-Portal nach dem Namen der App-Registrierung. Dieser Prozess ist identisch mit dem Bereitstellen von Configuration Manager mit Berechtigungen für Log Analytics. Ein Azure-Administrator muss diese Berechtigungen zuweisen, bevor Sie die App in Configuration Manager importieren.

Starten des Azure-Dienst-Assistenten

Wechseln Sie in der Configuration Manager-Konsole zum Arbeitsbereich Verwaltung, erweitern Sie Cloud Services, und wählen Sie den Knoten Azure-Dienste aus.

Wählen Sie auf der Registerkarte Start des Menübands in der Gruppe Azure-Dienste die Option Azure-Dienste konfigurieren aus.

Auf der Seite Azure-Dienste des Assistenten für Azure-Dienste:

Geben Sie einen Namen für das Objekt in Configuration Manager an.

Geben Sie eine optionale Beschreibung an, die Ihnen bei der Identifizierung des Diensts hilft.

Wählen Sie den Azure-Dienst aus, mit dem Sie eine Verbindung mit Configuration Manager herstellen möchten.

Wählen Sie Weiter aus, um mit der Eigenschaftenseite der Azure-App des Assistenten für Azure-Dienste fortzufahren.

Azure-App-Eigenschaften

Wählen Sie auf der Seite App des Assistenten für Azure-Dienste zuerst die Azure-Umgebung aus der Liste aus. Weitere Informationen finden Sie in der Tabelle unter Dienstdetails , welche Umgebung derzeit für den Dienst verfügbar ist.

Der Rest der App-Seite variiert je nach Dienst. In der Tabelle unter Dienstdetails erfahren Sie, welche Art von App der Dienst verwendet und welche Aktion Sie verwenden können.

Wenn die App sowohl Import- als auch Erstellungsaktionen unterstützt, wählen Sie Durchsuchen aus. Durch diese Aktion wird das Dialogfeld Server-App oder das Dialogfeld Client-App geöffnet.

Wenn die App nur die Importaktion unterstützt, wählen Sie Importieren aus. Dadurch wird das Dialogfeld Apps importieren (Server) oder das Dialogfeld Apps importieren (Client) geöffnet.

Nachdem Sie die Apps auf dieser Seite angegeben haben, wählen Sie Weiter aus, um mit der Seite Konfiguration oder Ermittlung des Assistenten für Azure-Dienste fortzufahren.

Web-App

Diese App ist die Microsoft Entra ID-Typ Web-App/API, die in Configuration Manager auch als Server-App bezeichnet wird.

Dialogfeld "Server-App"

Wenn Sie auf der Seite App des Assistenten für Azure-Dienste die Option Nach Web-Appsuchen auswählen, wird das Dialogfeld Server-App geöffnet. Es wird eine Liste mit den folgenden Eigenschaften vorhandener Web-Apps angezeigt:

- Anzeigename des Mandanten

- App-Anzeigename

- Diensttyp

Es gibt drei Aktionen, die Sie im Dialogfeld Server-App ausführen können:

- Um eine vorhandene Web-App wiederzuverwenden, wählen Sie sie aus der Liste aus.

- Wählen Sie Importieren aus, um das Dialogfeld Apps importieren zu öffnen.

- Wählen Sie Erstellen aus, um das Dialogfeld Serveranwendung erstellen zu öffnen.

Nachdem Sie eine Web-App ausgewählt, importiert oder erstellt haben, klicken Sie auf OK , um das Dialogfeld Server-App zu schließen. Diese Aktion kehrt zur Seite App des Assistenten für Azure-Dienste zurück.

Dialogfeld "Apps importieren" (Server)

Wenn Sie importieren aus dem Dialogfeld Server-App oder der Seite App des Assistenten für Azure-Dienste auswählen, wird das Dialogfeld Apps importieren geöffnet. Auf dieser Seite können Sie Informationen zu einer Microsoft Entra Web-App eingeben, die bereits im Azure-Portal erstellt wurde. Es importiert Metadaten zu dieser Web-App in Configuration Manager. Geben Sie die folgenden Informationen an:

- Microsoft Entra Mandantenname: Der Name Ihres Microsoft Entra Mandanten.

- Microsoft Entra Mandanten-ID: Die GUID Ihres Microsoft Entra Mandanten.

- Anwendungsname: Ein Anzeigename für die App, der Anzeigename in der App-Registrierung.

- Client-ID: Der Wert der Anwendungs-ID (Client) der App-Registrierung. Das Format ist eine Standard-GUID.

- Geheimer Schlüssel: Sie müssen den geheimen Schlüssel kopieren, wenn Sie die App in Microsoft Entra ID registrieren.

- Ablauf des geheimen Schlüssels: Wählen Sie ein zukünftiges Datum aus dem Kalender aus.

- App-ID-URI: Dieser Wert muss in Ihrem Microsoft Entra Mandanten eindeutig sein. Es befindet sich im Zugriffstoken, das vom Configuration Manager-Client verwendet wird, um Zugriff auf den Dienst anzufordern. Der Wert ist der Anwendungs-ID-URI des App-Registrierungseintrags im Microsoft Entra Admin Center.

Nachdem Sie die Informationen eingegeben haben, wählen Sie Überprüfen aus. Klicken Sie dann auf OK , um das Dialogfeld Apps importieren zu schließen. Diese Aktion kehrt entweder zur Seite App des Assistenten für Azure-Dienste oder zum Dialogfeld Server-App zurück.

Wichtig

Wenn Sie eine importierte Microsoft Entra-App verwenden, werden Sie über Konsolenbenachrichtigungen nicht über ein bevorstehendes Ablaufdatum benachrichtigt.

Dialogfeld "Serveranwendung erstellen"

Wenn Sie im Dialogfeld Server-App auf Erstellen klicken, wird das Dialogfeld Serveranwendung erstellen geöffnet. Auf dieser Seite wird die Erstellung einer Web-App in Microsoft Entra-ID automatisiert. Geben Sie die folgenden Informationen an:

Anwendungsname: Ein Anzeigename für die App.

HomePage-URL: Dieser Wert wird nicht von Configuration Manager verwendet, ist aber für Microsoft Entra ID erforderlich. Standardmäßig ist

https://ConfigMgrServicedieser Wert .App-ID-URI: Dieser Wert muss in Ihrem Microsoft Entra Mandanten eindeutig sein. Es befindet sich im Zugriffstoken, das vom Configuration Manager-Client verwendet wird, um Zugriff auf den Dienst anzufordern. Standardmäßig ist

https://ConfigMgrServicedieser Wert . Ändern Sie den Standardwert in eines der folgenden empfohlenen Formate:-

api://{tenantId}/{string}, zum Beispielapi://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrService -

https://{verifiedCustomerDomain}/{string}, zum Beispielhttps://contoso.onmicrosoft.com/ConfigMgrService

-

Gültigkeitszeitraum für geheimen Schlüssel: Wählen Sie entweder 1 Jahr oder 2 Jahre aus der Dropdownliste aus. Ein Jahr ist der Standardwert.

Hinweis

Möglicherweise wird eine Option für Nie angezeigt, aber Microsoft Entra unterstützt sie nicht mehr. Wenn Sie diese Option zuvor ausgewählt haben, wird das Ablaufdatum jetzt auf 99 Jahre ab dem Erstellungsdatum festgelegt.

Wählen Sie Anmelden aus, um sich als Administrator bei Azure zu authentifizieren. Diese Anmeldeinformationen werden nicht von Configuration Manager gespeichert. Diese Persona erfordert keine Berechtigungen in Configuration Manager und muss nicht dasselbe Konto sein, das den Azure-Dienst-Assistenten ausführt. Nach erfolgreicher Authentifizierung bei Azure wird auf der Seite der Microsoft Entra Mandantenname als Referenz angezeigt.

Wählen Sie OK aus, um die Web-App in Microsoft Entra ID zu erstellen, und schließen Sie das Dialogfeld Serveranwendung erstellen. Diese Aktion kehrt zum Dialogfeld Server-App zurück.

Hinweis

Wenn Sie eine Microsoft Entra Richtlinie für bedingten Zugriff definiert haben und für Alle Cloud-Apps gilt, müssen Sie die erstellte Serveranwendung aus dieser Richtlinie ausschließen. Weitere Informationen zum Ausschließen bestimmter Apps finden Sie in Microsoft Entra Dokumentation zum bedingten Zugriff.

Native Client-App

Diese App ist der Microsoft Entra ID-Typ nativ, der in Configuration Manager auch als Client-App bezeichnet wird.

Dialogfeld "Client-App"

Wenn Sie auf der Seite App des Assistenten für Azure-Dienste die Option Nach nativer Client-Appsuchen auswählen, wird das Dialogfeld Client-App geöffnet. Es wird eine Liste mit den folgenden Eigenschaften vorhandener nativer Apps angezeigt:

- Anzeigename des Mandanten

- App-Anzeigename

- Diensttyp

Es gibt drei Aktionen, die Sie über das Dialogfeld Client-App ausführen können:

- Um eine vorhandene native App wiederzuverwenden, wählen Sie sie aus der Liste aus.

- Wählen Sie Importieren aus, um das Dialogfeld Apps importieren zu öffnen.

- Wählen Sie Erstellen aus, um das Dialogfeld Clientanwendung erstellen zu öffnen.

Nachdem Sie eine native App ausgewählt, importiert oder erstellt haben, klicken Sie auf OK , um das Dialogfeld Client-App zu schließen. Diese Aktion kehrt zur Seite App des Assistenten für Azure-Dienste zurück.

Dialogfeld "Apps importieren" (Client)

Wenn Sie im Dialogfeld Client-App die Option Importieren auswählen, wird das Dialogfeld Apps importieren geöffnet. Auf dieser Seite können Sie Informationen zu einer Microsoft Entra nativen App eingeben, die bereits im Azure-Portal erstellt wurde. Es importiert Metadaten zu dieser nativen App in Configuration Manager. Geben Sie die folgenden Informationen an:

- Anwendungsname: Ein Anzeigename für die App.

- Client-ID: Der Wert der Anwendungs-ID (Client) der App-Registrierung. Das Format ist eine Standard-GUID.

Nachdem Sie die Informationen eingegeben haben, wählen Sie Überprüfen aus. Klicken Sie dann auf OK , um das Dialogfeld Apps importieren zu schließen. Diese Aktion kehrt zum Dialogfeld Client-App zurück.

Tipp

Wenn Sie die App in Microsoft Entra ID registrieren, müssen Sie möglicherweise den folgenden Umleitungs-URI manuell angeben: ms-appx-web://Microsoft.AAD.BrokerPlugin/<ClientID>. Geben Sie die Client-ID-GUID der App an, z. B. ms-appx-web://Microsoft.AAD.BrokerPlugin/a26a653e-17aa-43eb-ab36-0e36c7d29f49.

Dialogfeld "Clientanwendung erstellen"

Wenn Sie im Dialogfeld Client-App die Option Erstellen auswählen, wird das Dialogfeld Clientanwendung erstellen geöffnet. Auf dieser Seite wird die Erstellung einer nativen App in Microsoft Entra-ID automatisiert. Geben Sie die folgenden Informationen an:

- Anwendungsname: Ein Anzeigename für die App.

-

Antwort-URL: Dieser Wert wird nicht von Configuration Manager verwendet, sondern für Microsoft Entra-ID erforderlich. Standardmäßig ist

https://ConfigMgrServicedieser Wert .

Wählen Sie Anmelden aus, um sich als Administrator bei Azure zu authentifizieren. Diese Anmeldeinformationen werden nicht von Configuration Manager gespeichert. Diese Persona erfordert keine Berechtigungen in Configuration Manager und muss nicht dasselbe Konto sein, das den Azure-Dienst-Assistenten ausführt. Nach erfolgreicher Authentifizierung bei Azure wird auf der Seite der Microsoft Entra Mandantenname als Referenz angezeigt.

Wählen Sie OK aus, um die native App in Microsoft Entra ID zu erstellen, und schließen Sie das Dialogfeld Clientanwendung erstellen. Diese Aktion kehrt zum Dialogfeld Client-App zurück.

Konfiguration oder Ermittlung

Nachdem Sie die Web- und nativen Apps auf der Seite Apps angegeben haben, fährt der Assistent für Azure-Dienste entweder mit einer Konfigurations- oder Ermittlungsseite fort, je nachdem, mit welchem Dienst Sie eine Verbindung herstellen. Die Details dieser Seite variieren von Dienst zu Dienst. Weitere Informationen finden Sie in einem der folgenden Artikel:

Cloud management service, Discovery page: Configure Microsoft Entra user discovery

Log Analytics-Connectordienst , Seite "Konfiguration ": Konfigurieren der Verbindung mit Log Analytics

Microsoft Store für Unternehmen-Dienst, Seite "Konfigurationen": Konfigurieren der Microsoft Store für Unternehmen-Synchronisierung

Schließen Sie schließlich den Assistenten für Azure-Dienste über die Seiten Zusammenfassung, Status und Abschluss ab. Sie haben die Konfiguration eines Azure-Diensts in Configuration Manager abgeschlossen. Wiederholen Sie diesen Vorgang, um andere Azure-Dienste zu konfigurieren.

Aktualisieren von Anwendungseinstellungen

Damit Ihre Configuration Manager-Clients ein Microsoft Entra-Gerätetoken anfordern und die Berechtigungen zum Lesen von Verzeichnisdaten aktivieren können, müssen Sie die Einstellungen der Webserveranwendung aktualisieren.

- Wechseln Sie in der Configuration Manager-Konsole zum Arbeitsbereich Verwaltung, erweitern Sie Cloud Services, und wählen Sie den Knoten Microsoft Entra Mandanten aus.

- Wählen Sie den Microsoft Entra Mandanten für die Anwendung aus, die Sie aktualisieren möchten.

- Wählen Sie im Abschnitt Anwendungen Ihre Microsoft Entra Webserveranwendung und dann im Menüband Anwendungseinstellungen aktualisieren aus.

- Wenn Sie zur Bestätigung aufgefordert werden, wählen Sie Ja aus, um zu bestätigen, dass Sie die Anwendung mit den neuesten Einstellungen aktualisieren möchten.

Verlängern des geheimen Schlüssels

Sie müssen den geheimen Schlüssel der Microsoft Entra App vor Dem Ende des Gültigkeitszeitraums erneuern. Wenn Sie den Schlüssel ablaufen lassen, können sich Configuration Manager nicht mit Microsoft Entra-ID authentifizieren, was dazu führt, dass Ihre verbundenen Azure-Dienste nicht mehr funktionieren.

Ab Version 2006 zeigt die Configuration Manager-Konsole Benachrichtigungen für die folgenden Umstände an:

- Mindestens ein Microsoft Entra geheime App-Schlüssel läuft bald ab.

- Mindestens ein Microsoft Entra geheimen App-Schlüssel ist abgelaufen.

Um beide Fälle abzumildern, erneuern Sie den geheimen Schlüssel.

Weitere Informationen zur Interaktion mit diesen Benachrichtigungen finden Sie unter Configuration Manager Konsolenbenachrichtigungen.

Hinweis

Sie müssen mindestens die Rolle "Cloudanwendungsadministrator" Microsoft Entra zugewiesen haben, um den Schlüssel erneuern zu können.

Erneuern des Schlüssels für die erstellte App

Wechseln Sie in der Configuration Manager-Konsole zum Arbeitsbereich Verwaltung, erweitern Sie Cloud Services, und wählen Sie den Knoten Microsoft Entra Mandanten aus.

Wählen Sie im Bereich Details den Microsoft Entra Mandanten für die App aus.

Wählen Sie im Menüband Die Option Geheimen Schlüssel erneuern aus. Geben Sie die Anmeldeinformationen des App-Besitzers oder eines Microsoft Entra Administrators ein.

Erneuern des Schlüssels für importierte App

Wenn Sie die Azure-App in Configuration Manager importiert haben, verwenden Sie die Azure-Portal, um sie zu verlängern. Notieren Sie sich den neuen geheimen Schlüssel und das Ablaufdatum. Fügen Sie diese Informationen dem Assistenten Zum Erneuern geheimer Schlüssel hinzu.

Hinweis

Speichern Sie den geheimen Schlüssel, bevor Sie die Seite Schlüssel der Azure-Anwendungseigenschaften schließen. Diese Informationen werden entfernt, wenn Sie die Seite schließen.

Deaktivieren der Authentifizierung

Ab Version 2010 können Sie Microsoft Entra-Authentifizierung für Mandanten deaktivieren, die nicht Benutzern und Geräten zugeordnet sind. Wenn Sie Configuration Manager in Microsoft Entra ID integrieren, können Standort und Clients die moderne Authentifizierung verwenden. Derzeit ist Microsoft Entra Geräteauthentifizierung für alle integrierten Mandanten aktiviert, unabhängig davon, ob sie Über Geräte verfügen oder nicht. Beispielsweise verfügen Sie über einen separaten Mandanten mit einem Abonnement, den Sie für Computeressourcen zur Unterstützung eines Cloudverwaltungsgateways verwenden. Wenn dem Mandanten keine Benutzer oder Geräte zugeordnet sind, deaktivieren Sie Microsoft Entra Authentifizierung.

Wechseln Sie in der Configuration Manager-Konsole zum Arbeitsbereich Verwaltung.

Erweitern Sie Cloud Services, und wählen Sie den Knoten Azure-Dienste aus.

Wählen Sie die Zielverbindung vom Typ Cloudverwaltung aus. Wählen Sie im Menüband Eigenschaften aus.

Wechseln Sie zur Registerkarte Anwendungen .

Wählen Sie die Option Microsoft Entra Authentifizierung für diesen Mandanten deaktivieren aus.

Wählen Sie OK aus, um die Verbindungseigenschaften zu speichern und zu schließen.

Tipp

Es kann bis zu 25 Stunden dauern, bis diese Änderung auf Clients wirksam wird. Führen Sie die folgenden Schritte aus, um zu testen, um diese Verhaltensänderung zu beschleunigen:

- Starten Sie den sms_executive-Dienst auf dem Standortserver neu.

- Starten Sie den ccmexec-Dienst auf dem Client neu.

- Lösen Sie den Clientzeitplan aus, um den Standardverwaltungspunkt zu aktualisieren. Verwenden Sie beispielsweise das Tool zum Senden eines Zeitplans:

SendSchedule {00000000-0000-0000-0000-000000000023}

Anzeigen der Konfiguration eines Azure-Diensts

Zeigen Sie die Eigenschaften eines Azure-Diensts an, den Sie für die Verwendung konfiguriert haben. Wechseln Sie in der Configuration Manager-Konsole zum Arbeitsbereich Verwaltung, erweitern Sie Cloud Services, und wählen Sie Azure-Dienste aus. Wählen Sie den Dienst aus, den Sie anzeigen oder bearbeiten möchten, und wählen Sie dann Eigenschaften aus.

Wenn Sie einen Dienst auswählen und dann im Menüband Löschen auswählen, löscht diese Aktion die Verbindung in Configuration Manager. Die App wird nicht in Microsoft Entra ID entfernt. Bitten Sie Ihren Azure-Administrator, die App zu löschen, wenn sie nicht mehr benötigt wird. Oder führen Sie den Azure-Dienst-Assistenten aus, um die App zu importieren.

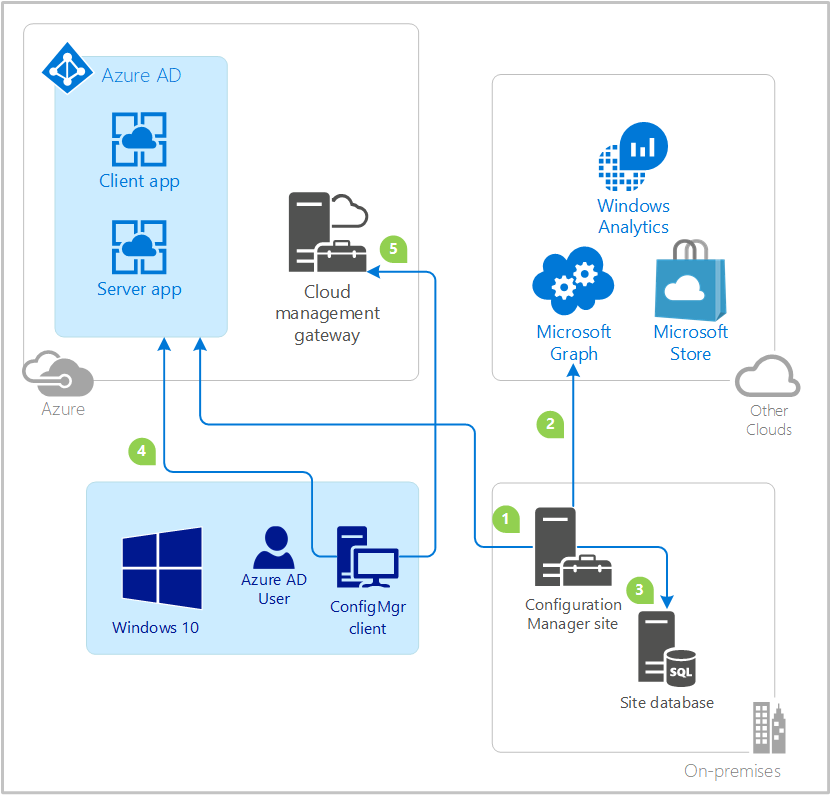

Datenfluss der Cloudverwaltung

Das folgende Diagramm ist ein konzeptioneller Datenfluss für die Interaktion zwischen Configuration Manager, Microsoft Entra-ID und verbundenen Clouddiensten. In diesem speziellen Beispiel wird der Cloudverwaltungsdienst verwendet, der einen Windows 10-Client sowie Server- und Client-Apps umfasst. Die Flows für andere Dienste sind ähnlich.

Der Configuration Manager Administrator importiert oder erstellt die Client- und Server-Apps in Microsoft Entra ID.

Configuration Manager Microsoft Entra Benutzerermittlungsmethode wird ausgeführt. Die Website verwendet das Microsoft Entra-Server-App-Token, um Microsoft Graph nach Benutzerobjekten abzufragen.

Die Website speichert Daten zu den Benutzerobjekten. Weitere Informationen finden Sie unter Microsoft Entra Benutzerermittlung.

Der Configuration Manager-Client fordert das Microsoft Entra-Benutzertoken an. Der Client erstellt den Anspruch mithilfe der Anwendungs-ID der Microsoft Entra Client-App und der Server-App als Zielgruppe. Weitere Informationen finden Sie unter Ansprüche in Microsoft Entra Sicherheitstoken.

Der Client authentifiziert sich beim Standort, indem er dem Cloudverwaltungsgateway und dem lokalen HTTPS-fähigen Verwaltungspunkt das Microsoft Entra Token vorlegt.

Ausführlichere Informationen finden Sie unter Microsoft Entra Authentifizierungsworkflow.