Grundlagen der rollenbasierten Verwaltung für Configuration Manager

Gilt für: Configuration Manager (Current Branch)

Mit Configuration Manager verwenden Sie die rollenbasierte Verwaltung, um den Zugriff zu sichern, den Administratoren benötigen, um Configuration Manager zu verwenden. Sie sichern auch den Zugriff auf die Objekte, die Sie verwalten, z. B. Sammlungen, Bereitstellungen und Websites.

Das rollenbasierte Verwaltungsmodell definiert und verwaltet den hierarchieweiten Sicherheitszugriff zentral. Dieses Modell gilt für alle Websites und Websiteeinstellungen, indem die folgenden Elemente verwendet werden:

Sicherheitsrollen werden Administratoren zugewiesen, um ihnen die Berechtigung für Configuration Manager Objekte zu erteilen. Beispiel: Berechtigung zum Erstellen oder Ändern von Clienteinstellungen.

Sicherheitsbereiche werden verwendet, um bestimmte Instanzen von Objekten zu gruppieren, für die ein Administrator zuständig ist. Beispielsweise eine Anwendung, die die Configuration Manager-Konsole installiert.

Sammlungen werden verwendet, um Gruppen von Benutzern und Geräten anzugeben, die der Administrator in Configuration Manager verwalten kann.

Mit der Kombination aus Rollen, Bereichen und Sammlungen trennen Sie die administrativen Zuweisungen, die den Anforderungen Ihrer Organisation entsprechen. Zusammen wird der Verwaltungsbereich eines Benutzers definiert. Dieser Verwaltungsbereich steuert die Objekte, die ein Administrator in der Configuration Manager-Konsole anzeigt, und steuert die Berechtigungen, die ein Benutzer für diese Objekte hat.

Vorteile

Die folgenden Punkte sind die Vorteile der rollenbasierten Verwaltung in Configuration Manager:

Websites werden nicht als administrative Grenzen verwendet. Anders ausgedrückt: Erweitern Sie einen eigenständigen primären Standort nicht auf eine Hierarchie mit einem Standort der zentralen Verwaltung, um Administratoren voneinander zu trennen.

Sie erstellen Administratorbenutzer für eine Hierarchie und müssen ihnen nur einmal Sicherheit zuweisen.

Alle Sicherheitszuweisungen werden repliziert und sind in der gesamten Hierarchie verfügbar. Rollenbasierte Verwaltungskonfigurationen werden an jedem Standort in der Hierarchie als globale Daten repliziert und dann auf alle Administrativen Verbindungen angewendet.

Wichtig

Verzögerungen bei der standortübergreifenden Replikation können verhindern, dass ein Standort Änderungen für die rollenbasierte Verwaltung empfängt. Weitere Informationen zum Überwachen der standortübergreifenden Datenbankreplikation finden Sie unter Datenübertragungen zwischen Standorten.

Es gibt integrierte Sicherheitsrollen, die zum Zuweisen der typischen Verwaltungsaufgaben verwendet werden. Erstellen Sie Ihre eigenen benutzerdefinierten Sicherheitsrollen, um Ihre spezifischen Geschäftsanforderungen zu unterstützen.

Administratoren werden nur die Objekte angezeigt, die sie verwalten können.

Sie können administrative Sicherheitsaktionen überwachen.

Sicherheitsrollen

Verwenden Sie Sicherheitsrollen, um Administratorbenutzern Sicherheitsberechtigungen zu erteilen. Sicherheitsrollen sind Gruppen von Sicherheitsberechtigungen, die Sie Administratoren zuweisen, damit diese ihre administrativen Aufgaben ausführen können. Diese Sicherheitsberechtigungen definieren die Aktionen, die ein Administrator ausführen kann, und die Berechtigungen, die für bestimmte Objekttypen gewährt werden. Als bewährte Sicherheitsmethode weisen Sie die Sicherheitsrollen zu, die die geringsten Berechtigungen bereitstellen, die für die Aufgabe erforderlich sind.

Configuration Manager verfügt über mehrere integrierte Sicherheitsrollen, um typische Gruppierungen von Verwaltungsaufgaben zu unterstützen. Sie können ihre eigenen benutzerdefinierten Sicherheitsrollen erstellen, um Ihre spezifischen Geschäftsanforderungen zu unterstützen.

In der folgenden Tabelle sind alle integrierten Rollen zusammengefasst:

| Name | Beschreibung |

|---|---|

| Anwendungsadministrator | Kombiniert die Berechtigungen des Anwendungsbereitstellungs-Managers und der Rollen Anwendungsautor . Administratoren in dieser Rolle können auch Abfragen verwalten, Websiteeinstellungen anzeigen, Sammlungen verwalten, Einstellungen für die Affinität zwischen Benutzer und Gerät bearbeiten und virtuelle App-V-Umgebungen verwalten. |

| Anwendungsautor | Kann Anwendungen erstellen, ändern und außer Betrieb nehmen. Administratoren mit dieser Rolle können auch Anwendungen, Pakete und virtuelle App-V-Umgebungen verwalten. |

| Anwendungsbereitstellungs-Manager | Kann Anwendungen bereitstellen. Administratoren mit dieser Rolle können eine Liste von Anwendungen anzeigen. Sie können Bereitstellungen für Anwendungen, Warnungen und Pakete verwalten. Sie können Sammlungen und ihre Mitglieder, Statusmeldungen, Abfragen, Regeln für die bedingte Übermittlung und virtuelle App-V-Umgebungen anzeigen. |

| Vermögensverwalter | Gewährt Berechtigungen zum Verwalten des Asset Intelligence-Synchronisierungspunkts, der Asset Intelligence-Berichtsklassen, der Softwareinventur, der Hardwareinventur und der Messungsregeln. |

| Ressourcenzugriffs-Manager des Unternehmens | Gewährt Berechtigungen zum Erstellen, Verwalten und Bereitstellen von Unternehmensressourcenzugriffsprofilen. Beispiel: WLAN, VPN, Exchange ActiveSync E-Mail und Zertifikatprofile. |

| Compliance-Einstellungs-Manager | Gewährt Berechtigungen zum Definieren und Überwachen von Konformitätseinstellungen. Administratoren mit dieser Rolle können Konfigurationselemente und Baselines erstellen, ändern und löschen. Sie können auch Konfigurationsbaselines für Sammlungen bereitstellen, die Konformitätsauswertung starten und die Korrektur für nicht konforme Computer starten. |

| Endpoint Protection-Manager | Gewährt Berechtigungen zum Erstellen, Ändern und Löschen von Endpoint Protection-Richtlinien. Sie können diese Richtlinien für Sammlungen bereitstellen, Warnungen erstellen und ändern und den Endpoint Protection-Status überwachen. |

| Volladministrator | Gewährt alle Berechtigungen in Configuration Manager. Dem Administrator, der Configuration Manager installiert, wird diese Sicherheitsrolle, alle Bereiche und alle Sammlungen automatisch gewährt. |

| Infrastrukturadministrator | Gewährt Berechtigungen zum Erstellen, Löschen und Ändern der Configuration Manager Serverinfrastruktur und zum Ausführen von Migrationsaufgaben. |

| Betriebssystembereitstellungs-Manager | Gewährt Berechtigungen zum Erstellen von Betriebssystemimages und deren Bereitstellung auf Computern sowie zum Verwalten von Betriebssystemupgradepaketen und -images, Tasksequenzen, Treibern, Startimages und Zustandsmigrationseinstellungen. |

| Betriebsadministrator | Gewährt Berechtigungen für alle Aktionen in Configuration Manager mit Ausnahme der Berechtigungen zum Verwalten der Sicherheit. Diese Rolle kann keine Administratorbenutzer, Sicherheitsrollen und Sicherheitsbereiche verwalten. |

| Schreibgeschützter Analyst | Gewährt Berechtigungen zum Anzeigen aller Configuration Manager-Objekte. |

| Remotetoolsoperator | Gewährt Berechtigungen zum Ausführen und Überwachen der Remoteverwaltungstools, die Benutzern bei der Behebung von Computerproblemen helfen. Administratoren mit dieser Rolle können Remotesteuerung, Remoteunterstützung und Remotedesktop über die Configuration Manager-Konsole ausführen. |

| Sicherheitsadministrator | Gewährt Berechtigungen zum Hinzufügen und Entfernen von Administratorbenutzern sowie zum Zuordnen von Administratorbenutzern zu Sicherheitsrollen, Sammlungen und Sicherheitsbereichen. Administratoren mit dieser Rolle können auch Sicherheitsrollen und den ihnen zugewiesenen Sicherheitsbereichen und Sammlungen erstellen, ändern und löschen. |

| Softwareupdate-Manager | Gewährt Berechtigungen zum Definieren und Bereitstellen von Softwareupdates. Administratoren mit dieser Rolle können Softwareupdategruppen, Bereitstellungen und Bereitstellungsvorlagen verwalten. |

Tipp

Wenn Sie über Berechtigungen verfügen, können Sie die Liste aller Sicherheitsrollen in der Configuration Manager-Konsole anzeigen. Um die Rollen anzuzeigen, wechseln Sie zum Arbeitsbereich Verwaltung , erweitern Sie Sicherheit, und wählen Sie dann den Knoten Sicherheitsrollen aus.

Sie können die integrierten Sicherheitsrollen nur ändern, wenn Sie Administratorbenutzer hinzufügen. Sie können die Rolle kopieren, Änderungen vornehmen und diese Änderungen dann als neue benutzerdefinierte Sicherheitsrolle speichern. Sie können auch Sicherheitsrollen importieren, die Sie aus einer anderen Hierarchie wie einer Labumgebung exportiert haben. Weitere Informationen finden Sie unter Konfigurieren der rollenbasierten Verwaltung.

Überprüfen Sie die Sicherheitsrollen und deren Berechtigungen, um zu ermitteln, ob Sie die integrierten Sicherheitsrollen verwenden oder eigene benutzerdefinierte Sicherheitsrollen erstellen müssen.

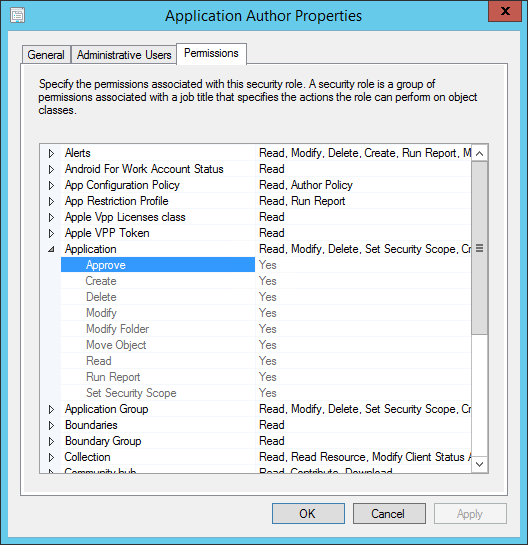

Rollenberechtigungen

Jede Sicherheitsrolle verfügt über bestimmte Berechtigungen für verschiedene Objekttypen. Die Rolle "Anwendungsautor " verfügt beispielsweise über die folgenden Berechtigungen für Anwendungen:

- Genehmigen

- Erstellen

- Löschen

- Ändern

- Ordner ändern

- Objekt verschieben

- Lesen

- Bericht ausführen

- Festlegen des Sicherheitsbereichs

Diese Rolle verfügt auch über Berechtigungen für andere Objekte.

Weitere Informationen zum Anzeigen der Berechtigungen für eine Rolle oder zum Ändern der Berechtigungen für eine benutzerdefinierte Rolle finden Sie unter Konfigurieren der rollenbasierten Verwaltung.

Planen der Sicherheitsrollen

Verwenden Sie diesen Prozess, um Configuration Manager Sicherheitsrollen in Ihrer Umgebung zu planen:

Identifizieren Sie die Aufgaben, die Administratoren in Configuration Manager ausführen müssen. Diese Aufgaben können sich auf eine oder mehrere Gruppen von Verwaltungsaufgaben beziehen. Beispiel: Bereitstellen von Betriebssystemen und Einstellungen für Compliance.

Ordnen Sie diese administrativen Aufgaben einer oder mehreren der integrierten Rollen zu.

Wenn einige der Administratoren die Aufgaben mehrerer Rollen ausführen, weisen Sie die Benutzer den mehreren Rollen zu. Erstellen Sie keine benutzerdefinierte Rolle, die die Berechtigungen kombiniert.

Wenn die identifizierten Aufgaben nicht den integrierten Sicherheitsrollen zugeordnet sind, erstellen und testen Sie benutzerdefinierte Rollen.

Weitere Informationen finden Sie unter Erstellen benutzerdefinierter Sicherheitsrollen und Konfigurieren von Sicherheitsrollen.

Sammlungen

Sammlungen geben die Benutzer und Geräte an, die ein Administrator anzeigen oder verwalten kann. Um beispielsweise eine Anwendung auf einem Gerät bereitzustellen, muss der Administrator über eine Sicherheitsrolle verfügen, die Zugriff auf eine Sammlung gewährt, die das Gerät enthält.

Weitere Informationen zu Sammlungen finden Sie unter Einführung in Sammlungen.

Bevor Sie die rollenbasierte Verwaltung konfigurieren, entscheiden Sie aus einem der folgenden Gründe, ob Sie neue Sammlungen erstellen müssen:

- Funktionale Organisation. Beispielsweise separate Sammlungen von Servern und Arbeitsstationen.

- Geografische Ausrichtung. Beispielsweise separate Sammlungen für Nordamerika und Europa.

- Sicherheitsanforderungen und Geschäftsprozesse. Beispielsweise separate Sammlungen für Produktions- und Testcomputer.

- Organisationsausrichtung. Beispielsweise separate Sammlungen für jede Geschäftseinheit.

Weitere Informationen finden Sie unter Konfigurieren von Sammlungen zum Verwalten der Sicherheit.

Sicherheitsbereiche

Verwenden Sie Sicherheitsbereiche, um Administratoren Zugriff auf sicherungsfähige Objekte zu gewähren. Ein Sicherheitsbereich ist ein benannter Satz sicherungsfähiger Objekte, die Administratorbenutzern als Gruppe zugewiesen werden. Alle sicherungsfähigen Objekte werden einem oder mehreren Sicherheitsbereichen zugewiesen. Configuration Manager verfügt über zwei integrierte Sicherheitsbereiche:

Alle: Gewährt Zugriff auf alle Bereiche. Sie können diesem Sicherheitsbereich keine Objekte zuweisen.

Standard: Dieser Bereich wird standardmäßig für alle Objekte verwendet. Wenn Sie Configuration Manager installieren, werden diesem Sicherheitsbereich alle Objekte zugewiesen.

Wenn Sie die Objekte einschränken möchten, die Administratoren anzeigen und verwalten können, erstellen Sie ihre eigenen benutzerdefinierten Sicherheitsbereiche. Sicherheitsbereiche unterstützen keine hierarchische Struktur und können nicht geschachtelt werden. Sicherheitsbereiche können einen oder mehrere Objekttypen enthalten, die die folgenden Elemente enthalten:

- Warnungsabonnements

- Anwendungen und Anwendungsgruppen

- Virtuelle Umgebungen von App-V

- Startimages

- Begrenzungsgruppen

- Konfigurationselemente und Baselines

- Benutzerdefinierte Clienteinstellungen

- Verteilungspunkte und Verteilungspunktgruppen

- Treiberpakete

- Endpoint Protection-Richtlinien (alle)

- Ordner

- Globale Bedingungen

- Migrationsaufträge

- OneDrive for Business Profile

- Betriebssystemimages

- Betriebssystemupgradepakete

- Pakete

- Abfragen

- Remoteverbindungsprofile

- Skripts

- Websites

- Softwaremessungsregeln

- Softwareupdategruppen

- Softwareupdatepakete

- Tasksequenzen

- Konfigurationselemente für Benutzerdaten und Profile

- Richtlinien für Windows Update for Business

Es gibt auch einige Objekte, die Sie nicht in Sicherheitsbereiche einschließen können, da sie nur durch Sicherheitsrollen geschützt sind. Der Administratorzugriff auf diese Objekte kann nicht auf eine Teilmenge der verfügbaren Objekte beschränkt werden. Beispielsweise können Sie einen Administrator verwenden, der Begrenzungsgruppen erstellt, die für einen bestimmten Standort verwendet werden. Da das Begrenzungsobjekt keine Sicherheitsbereiche unterstützt, können Sie diesem Benutzer keinen Sicherheitsbereich zuweisen, der nur Zugriff auf die Grenzen bietet, die diesem Standort zugeordnet sein könnten. Da ein Begrenzungsobjekt einem Sicherheitsbereich nicht zugeordnet werden kann, kann dieser Benutzer auf jede Grenze in der Hierarchie zugreifen, wenn Sie einem Benutzer eine Sicherheitsrolle zuweisen, die den Zugriff auf Begrenzungsobjekte umfasst.

Objekte, die keine Sicherheitsbereiche unterstützen, umfassen, sind jedoch nicht auf die folgenden Elemente beschränkt:

- Active Directory-Gesamtstrukturen

- Administrative Benutzer

- Warnungen

- Grenzen

- Computerzuordnungen

- Standardclienteinstellungen

- Bereitstellungsvorlagen

- Gerätetreiber

- Migration von Site-to-Site-Zuordnungen

- Sicherheitsrollen

- Sicherheitsbereiche

- Websiteadressen

- Standortsystemrollen

- Softwareupdates

- Statusmeldungen

- Affinität zwischen Benutzer und Gerät

Erstellen Sie Sicherheitsbereiche, wenn Sie den Zugriff auf separate Instanzen von Objekten einschränken müssen. Zum Beispiel:

Sie verfügen über eine Gruppe von Administratoren, die Produktionsanwendungen anzeigen und keine Anwendungen testen müssen. Erstellen Sie einen Sicherheitsbereich für Produktionsanwendungen und einen anderen für Testanwendungen.

Eine Gruppe von Administratoren benötigt leseberechtigungen für bestimmte Softwareupdategruppen. Eine andere Gruppe von Administratoren erfordert die Berechtigungen Ändern und Löschen für andere Softwareupdategruppen. Erstellen Sie verschiedene Sicherheitsbereiche für diese Softwareupdategruppen.

Weitere Informationen finden Sie unter Konfigurieren von Sicherheitsbereichen für ein Objekt.

Nächste Schritte

Konfigurieren der rollenbasierten Verwaltung für Configuration Manager