Erste Schritte mit Ihrer Microsoft Intune-Bereitstellung

Microsoft Intune ist ein cloudbasierter Dienst, mit dem Sie Ihre Geräte und Apps verwalten können. Weitere Informationen dazu, was Microsoft Intune für Ihre Organisation tun kann, finden Sie unter Was ist Microsoft Intune?

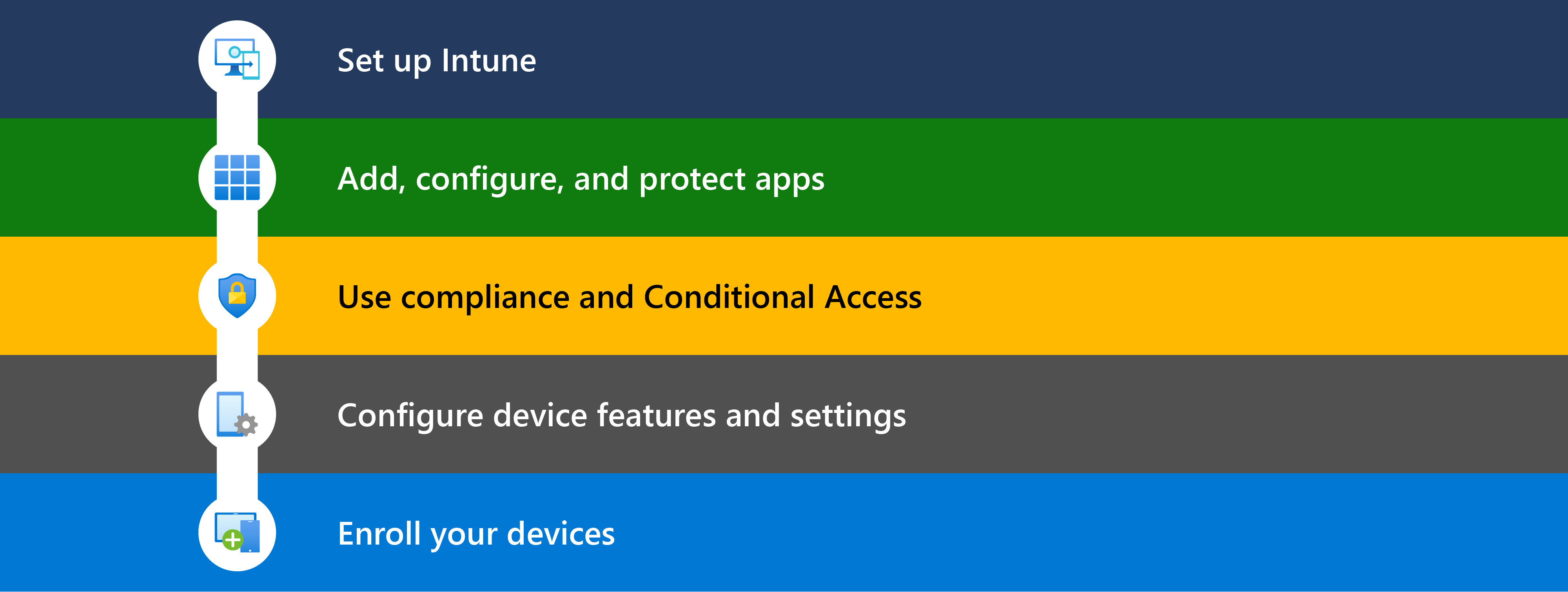

Dieser Artikel bietet eine Übersicht über die Schritte zum Starten der Intune-Bereitstellung.

Tipp

Als Ergänzung zu diesem Artikel enthält das Microsoft 365 Admin Center auch einige Einrichtungsanleitungen. Der Leitfaden passt Ihre Erfahrung basierend auf Ihrer Umgebung an. Um auf diesen Bereitstellungsleitfaden zuzugreifen, wechseln Sie zum Microsoft Intune-Setuphandbuch im Microsoft 365 Admin Center, und melden Sie sich (mindestens) mit dem globalen Leser an. Weitere Informationen zu diesen Bereitstellungshandbüchern und den erforderlichen Rollen finden Sie unter Erweiterte Bereitstellungsleitfäden für Microsoft 365- und Office 365-Produkte.

Um bewährte Methoden zu überprüfen, ohne sich anzumelden und die Features für die automatisierte Einrichtung zu aktivieren, wechseln Sie zum M365-Setupportal.

Bevor Sie beginnen

Um Ihre Intune-Bereitstellung zu planen, verwenden Sie den Planungsleitfaden, um zu Microsoft Intune zu wechseln. Es werden persönliche Geräte, Lizenzierungsüberlegungen, das Erstellen eines Rolloutplans, die Kommunikation von Änderungen an Ihre Benutzer und vieles mehr behandelt.

Die folgenden Artikel sind gute Ressourcen:

Ermitteln Sie Ihre Lizenzanforderungen und alle anderen Voraussetzungen für Ihre Intune-Bereitstellung. Die folgende Liste enthält einige der häufigsten Voraussetzungen:

Intune-Abonnement: In einigen Microsoft 365-Abonnements enthalten. Außerdem erhalten Sie Zugriff auf das Microsoft Intune Admin Center, eine webbasierte Konsole zum Verwalten Ihrer Geräte, Apps und Benutzer.

Microsoft 365-Apps: In Microsoft 365 enthalten und wird für Produktivitäts-Apps verwendet, einschließlich Outlook und Teams.

Microsoft Entra ID: Microsoft Entra ID wird für die Identitätsverwaltung für Benutzer, Gruppen und Geräte verwendet. Es ist im Lieferumfang Ihres Intune-Abonnements und möglicherweise Ihres Microsoft 365-Abonnements enthalten.

Microsoft Entra ID P1 oder P2, die möglicherweise zusätzliche Kosten kostet, bietet Ihnen mehr Features, die häufig von Organisationen verwendet werden, einschließlich bedingter Zugriff, mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) und dynamische Gruppen.

Windows Autopilot: In einigen Microsoft 365-Abonnements enthalten. Windows Autopilot bietet Ihnen eine moderne Betriebssystembereitstellung für derzeit unterstützte Versionen von Windows-Clientgeräten.

Plattformspezifische Voraussetzungen: Abhängig von den Plattformen Ihrer Geräte gibt es weitere Anforderungen.

Wenn Sie beispielsweise iOS-/iPadOS- und macOS-Geräte verwalten, benötigen Sie ein Apple MDM-Pushzertifikat und möglicherweise ein Apple-Token. Wenn Sie Android-Geräte verwalten, benötigen Sie möglicherweise ein verwaltetes Google Play-Konto. Wenn Sie die Zertifikatauthentifizierung verwenden, benötigen Sie möglicherweise ein SCEP- oder PKCS-Zertifikat.

Weitere Informationen finden Sie unter:

Schritt 1: Einrichten von Intune

In diesem Schritt:

✅ Vergewissern Sie sich, dass Ihre Geräte unterstützt werden, erstellen Sie Ihren Intune-Mandanten, fügen Sie Benutzer & Gruppen hinzu, weisen Sie Lizenzen zu und vieles mehr.

Dieser Schritt konzentriert sich auf das Einrichten von Intune und die Vorbereitung auf die Verwaltung Ihrer Benutzeridentitäten, Apps und Geräte. Intune verwendet viele Features in Microsoft Entra ID, einschließlich Ihrer Domäne, Ihrer Benutzer und Ihrer Gruppen.

Weitere Informationen finden Sie unter Schritt 1: Einrichten von Microsoft Intune.

Schritt 2: Hinzufügen und Schützen von Apps

In diesem Schritt:

✅Erstellen Sie auf Geräten, die bei Intune registriert werden, eine Baseline mit Apps, die geräte benötigen, und weisen Sie diese App-Richtlinien dann während der Registrierung zu. Verwenden Sie für Apps, die zusätzliche Sicherheit benötigen, auch App-Schutzrichtlinien.

✅ Verwenden Sie auf Geräten, die sich nicht bei Intune registrieren, App-Schutzrichtlinien und mehrstufige Authentifizierung (Multi-Factor Authentication, MFA):

- App-Schutzrichtlinien tragen zum Schutz von Organisationsdaten auf persönlichen Geräten bei.

- MFA trägt dazu bei, die Daten Ihrer Organisation vor nicht autorisiertem Zugriff zu schützen.

Weitere Informationen finden Sie unter Schritt 2: Hinzufügen, Konfigurieren und Schützen von Apps mit Intune.

Jede Organisation verfügt über einen Basissatz von Apps, die auf Geräten installiert werden sollten. Bevor Benutzer ihre Geräte registrieren, können Sie diese Apps mit Intune ihren Geräten zuweisen. Während der Registrierung werden die App-Richtlinien automatisch bereitgestellt. Nach Abschluss der Registrierung werden die Apps installiert und können verwendet werden.

Wenn Sie möchten, können Sie Ihre Geräte registrieren und dann Apps zuweisen. Es ist Ihre Wahl. Wenn Benutzer das nächste Mal nach neuen Apps suchen, werden ihnen die neuen verfügbaren Apps angezeigt.

Wenn Benutzer mit ihren eigenen persönlichen Geräten auf Organisationsressourcen zugreifen, müssen Sie alle Apps, die auf Ihre Unternehmensdaten zugreifen, mindestens mithilfe der Verwaltung mobiler Anwendungen (Mobile Application Management, MAM) schützen. Sie können MAM-Richtlinien für Outlook, Teams, SharePoint und andere Apps erstellen. Der Microsoft Intune-Planungsleitfaden enthält einige Anleitungen zum Verwalten von persönlichen Geräten.

Hinweis

MFA ist ein Feature von Microsoft Entra ID, das in Ihrem Microsoft Entra-Mandanten aktiviert werden muss. Anschließend konfigurieren Sie MFA für Ihre Apps. Weitere Informationen finden Sie unter:

Schritt 3: Überprüfen der Konformität und Aktivieren des bedingten Zugriffs

In diesem Schritt:

✅ Erstellen Sie eine Baseline mit Konformitätsrichtlinien , über die Geräte verfügen müssen, und weisen Sie diese Konformitätsrichtlinien dann während der Registrierung zu.

✅ Aktivieren Sie den bedingten Zugriff , um Ihre Konformitätsrichtlinien zu erzwingen.

Weitere Informationen finden Sie unter Schritt 3 – Planen von Konformitätsrichtlinien.

MDM-Lösungen wie Intune können Regeln festlegen, die Geräte erfüllen sollten, und die Konformitätszustände dieser Regeln melden. Diese Regeln werden als Konformitätsrichtlinien bezeichnet. Wenn Sie Konformitätsrichtlinien mit bedingtem Zugriff kombinieren, können Sie festlegen, dass Geräte bestimmte Sicherheitsanforderungen erfüllen, bevor sie auf die Daten Ihrer Organisation zugreifen können.

Wenn Benutzer ihre Geräte bei Intune registrieren, kann der Registrierungsprozess Ihre Konformitätsrichtlinien automatisch bereitstellen. Nach Abschluss der Registrierung können Administratoren den Konformitätsstatus überprüfen und eine Liste der Geräte abrufen, die Ihre Regeln nicht erfüllen.

Wenn Sie möchten, können Sie Ihre Geräte registrieren, bevor Sie die Konformität überprüfen. Es ist Ihre Wahl. Beim nächsten Intune-Check-In werden die Konformitätsrichtlinien zugewiesen.

Hinweis

Bedingter Zugriff ist ein Feature von Microsoft Entra ID, das in Ihrem Microsoft Entra-Mandanten aktiviert werden muss. Anschließend können Sie Richtlinien für bedingten Zugriff für Ihre Benutzeridentitäten, Apps und Geräte erstellen. Weitere Informationen finden Sie unter:

Schritt 4: Konfigurieren von Gerätefeatures

In diesem Schritt:

✅ Erstellen Sie eine Baseline für Sicherheitsfeatures und Gerätefeatures , die aktiviert oder blockiert werden sollen. Weisen Sie diese Profile während der Registrierung zu.

Weitere Informationen finden Sie unter Schritt 4: Erstellen von Gerätekonfigurationsprofilen zum Schützen von Geräten und zugreifen auf Organisationsressourcen.

Ihre Organisation kann über einen Basissatz von Geräte- und Sicherheitsfeatures verfügen, die konfiguriert oder blockiert werden sollten. Diese Einstellungen werden den Sicherheitsprofilen der Gerätekonfiguration und Endpunkte hinzugefügt. Microsoft empfiehlt, während der Registrierung Schlüsselsicherheits- und Gerätekonfigurationsrichtlinien zuzuweisen. Wenn die Registrierung gestartet wird, werden die Gerätekonfigurationsprofile automatisch zugewiesen. Nach Abschluss der Registrierung werden diese Geräte- und Sicherheitsfeatures konfiguriert.

Wenn Sie möchten, können Sie Ihre Geräte registrieren, bevor Sie die Konfigurationsprofile erstellen. Es ist Ihre Wahl. Beim nächsten Intune-Check-In werden die Profile zugewiesen.

Im Microsoft Intune Admin Center können Sie basierend auf Ihrer Geräteplattform verschiedene Profile erstellen: Android, iOS/iPadOS, macOS und Windows.

Die folgenden Artikel sind gute Ressourcen:

- Anwenden von Einstellungen und Funktionen auf Ihren Geräten mit Geräteprofilen

- Konfigurieren von Einstellungen auf Windows- und macOS-Geräten mithilfe des Einstellungskatalogs (Vorschau)

- Verwalten der Endpunktsicherheit in Microsoft Intune

- Windows-Sicherheitsbaselines

Schritt 5: Registrieren Ihrer Geräte

In diesem Schritt:

✅ Registrieren Sie Ihre Geräte bei Intune.

Ausführlichere Informationen finden Sie unter Schritt 5 – Bereitstellungsleitfaden: Registrieren von Geräten in Microsoft Intune.

Um Geräte vollständig zu verwalten, müssen die Geräte bei Intune registriert werden, um die Compliance & Richtlinien für bedingten Zugriff, App-Richtlinien, Gerätekonfigurationsrichtlinien und Sicherheitsrichtlinien zu erhalten, die Sie erstellen. Als Administrator erstellen Sie Registrierungsrichtlinien für Ihre Benutzer und Geräte. Jede Geräteplattform (Android, iOS/iPadOS, Linux, macOS und Windows) verfügt über unterschiedliche Registrierungsoptionen. Sie wählen aus, was für Ihre Umgebung, Ihre Szenarien am besten geeignet ist und wie Ihre Geräte verwendet werden.

Abhängig von der ausgewählten Registrierungsoption können sich Benutzer selbst registrieren. Oder Sie können die Registrierung automatisieren, sodass sich Benutzer nur mit ihrem Organisationskonto beim Gerät anmelden müssen.

Wenn ein Gerät registriert wird, wird dem Gerät ein sicheres MDM-Zertifikat ausgestellt. Dieses Zertifikat kommuniziert mit dem Intune-Dienst.

Für verschiedene Plattformen gelten unterschiedliche Registrierungsanforderungen. Die folgenden Artikel helfen Ihnen, mehr über die Geräteregistrierung zu erfahren, einschließlich plattformspezifischer Anleitungen:

Cloudanfügung mit Configuration Manager

Microsoft Configuration Manager schützt lokale Windows Server-Instanzen, Geräte, Apps und Daten. Wenn Sie eine Kombination aus Cloud- und lokalen Endpunkten verwalten müssen, können Sie Ihre Configuration Manager-Umgebung an Intune anfügen.

Wenn Sie Configuration Manager verwenden, müssen Sie Ihre lokalen Geräte in der Cloud in zwei Schritten anfügen:

Mandantenanfügung: Registrieren Sie Ihren Intune-Mandanten bei Ihrer Configuration Manager-Bereitstellung. Ihre Configuration Manager-Geräte werden im Microsoft Intune Admin Center angezeigt. Auf diesen Geräten können Sie verschiedene Aktionen ausführen, z. B. das Installieren von Apps und Das Ausführen von Windows PowerShell-Skripts über das webbasierte Intune Admin Center.

[Co-management(.. /.. /configmgr/comanage/overview.md): Verwalten von Windows-Clientgeräten mit Configuration Manager und Microsoft Intune. Configuration Manager verwaltet einige Workloads, und Intune verwaltet andere Workloads.

Sie können beispielsweise Configuration Manager verwenden, um Windows-Updates zu verwalten, und Intune zum Verwalten von Compliance-& Richtlinien für bedingten Zugriff verwenden.

Wenn Sie derzeit Configuration Manager verwenden, erhalten Sie sofortigen Nutzen durch Mandantenanfügung, und Sie erhalten mehr Wert durch die Co-Verwaltung.

Eine Anleitung zum richtigen Microsoft Intune-Setup für Ihre Organisation finden Sie unter Bereitstellungshandbuch: Einrichten oder Wechseln zu Microsoft Intune.

Nächste Schritte

- Schritt 1: Einrichten von Microsoft Intune

- Schritt 2: Hinzufügen, Konfigurieren und Schützen von Apps mit Intune

- Schritt 3: Planen von Konformitätsrichtlinien

- Schritt 4: Konfigurieren von Gerätefeatures und -einstellungen zum Schützen von Geräten und Zugreifen auf Organisationsressourcen

- Schritt 5: Bereitstellungsleitfaden: Registrieren von Geräten in Microsoft Intune