Verwenden abgeleiteter Anmeldeinformationen mit Microsoft Intune

Dieser Artikel gilt für:

- Android Enterprise vollständig verwalteten Geräten, auf denen Version 7.0 und höher ausgeführt wird

- iOS/iPadOS

- Windows 10/11

In einer Umgebung, in der Smartcards für die Authentifizierung oder Verschlüsselung und Signierung erforderlich sind, können Sie mit Intune mobile Geräte mit einem Zertifikat bereitstellen, das von der Smartcard eines Benutzers abgeleitet ist. Dieses Zertifikat wird als abgeleitete Anmeldeinformation bezeichnet. Intune unterstützt mehrere Zertifikataussteller für abgeleitete Anmeldeinformationen. Sie können pro Mandant aber jeweils nur einen Zertifikataussteller verwenden.

Abgeleitete Anmeldeinformationen sind eine Implementierung der Richtlinien des National Institute of Standards and Technology (NIST) für PIV-Anmeldeinformationen (Derived Personal Identity Verification) als Teil der Special Publication (SP) 800-157(Link öffnet eine .pdf Datei auf nvlpubs.nist.gov).

Ablauf der Intune-Implementierung:

Der Intune-Administrator konfiguriert seinen Mandanten so, dass dieser mit einem unterstützten Zertifikataussteller für abgeleitete Anmeldeinformationen arbeitet. Sie müssen keine Intune-spezifischen Einstellungen im System des Zertifikatausstellers für abgeleitete Anmeldeinformationen konfigurieren.

Der Intune-Administrator gibt für die folgenden Objekte Derived credentials (Abgeleitete Anmeldeinformationen) als Authentifizierungsmethode an:

Für vollständig verwaltete Android Enterprise-Geräte:

- Allgemeine Profiltypen wie Wi-Fi

- App-Authentifizierung

Für iOS/iPadOS:

- Allgemeine Profiltypen wie WLAN, VPN und E-Mail (einschließlich der nativen iOS/iPadOS-E-Mail-App)

- App-Authentifizierung

- S/MIME-Signatur und -Verschlüsselung

Für Windows:

- Allgemeine Profiltypen wie WLAN und VPN

Hinweis

Derzeit funktionieren abgeleitete Anmeldeinformationen als Authentifizierungsmethode für VPN-Profile auf Windows-Geräten nicht wie erwartet. Dieses Verhalten wirkt sich nur auf VPN-Profile auf Windows-Geräten aus und wird in einer zukünftigen Version (keine ETA) behoben.

Bei Android und iOS/iPadOS erhalten Benutzer abgeleitete Anmeldeinformationen, indem sie ihre Smartcard auf einem Computer verwenden, um sich beim Aussteller der abgeleiteten Anmeldeinformationen zu authentifizieren. Der Zertifikataussteller gibt dann ein Zertifikat für das mobile Gerät zurück, das von der Smartcard abgeleitet ist. Bei Windows installieren die Benutzer die App des Anbieters der abgeleiteten Anmeldeinformationen, die das Zertifikat zur späteren Verwendung auf dem Gerät installiert.

Nachdem das Gerät die abgeleitete Anmeldeinformation empfangen hat, wird diese für die Authentifizierung und für die S/MIME-Signatur und -Verschlüsselung verwendet, wenn Apps oder Ressourcenzugriffsprofile die abgeleitete Anmeldeinformation erfordern.

Voraussetzungen

Lesen Sie die folgenden Informationen, bevor Sie Ihren Mandanten für die Verwendung abgeleiteter Anmeldeinformationen konfigurieren.

Unterstützte Plattformen

Intune unterstützt abgeleitete Anmeldeinformationen auf den folgenden Plattformen:

- iOS/iPadOS

- Android Enterprise:

- Vollständig verwaltete Geräte (Version 7.0 und höher)

- Unternehmenseigenes Arbeitsprofil

- Windows 10/11

Unterstützte Zertifikataussteller

Intune unterstützt pro Mandant einen einzelnen Zertifikataussteller für abgeleitete Anmeldeinformationen. Sie können Intune so konfigurieren, dass die folgenden Zertifikataussteller verwendet werden:

- DISA Purebred: https://public.cyber.mil/pki-pke/purebred/

- Entrust:https://www.entrust.com/

- Intercede: https://www.intercede.com/

Wichtige Details zur Verwendung der verschiedenen Zertifikataussteller finden Sie in der jeweiligen Anleitung für diesen Zertifikataussteller. Weitere Informationen finden Sie in diesem Artikel im Abschnitt Plan für abgeleitete Anmeldeinformationen.

Wichtig

Wenn Sie einen Zertifikataussteller für abgeleitete Anmeldeinformationen aus Ihrem Mandanten löschen, funktionieren die über diesen Zertifikataussteller eingerichteten abgeleiteten Anmeldeinformationen nicht mehr.

Näheres hierzu finden Sie später in diesem Artikel im Abschnitt Ändern des Zertifikatausstellers für abgeleitete Anmeldeinformationen.

Erforderliche Apps

Planen Sie die Bereitstellung der relevanten benutzerorientierten App auf Geräten, die sich für abgeleitete Anmeldeinformationen registrieren. Gerätebenutzer verwenden die App, um den Registrierungsvorgang für Anmeldeinformationen zu starten.

- iOS-Geräte verwenden die Unternehmensportal-App. Weitere Informationen finden Sie unter Hinzufügen von iOS Store-Apps zu Microsoft Intune.

- Für Android Enterprise vollständig verwaltete und unternehmenseigene Arbeitsprofilgeräte, die die Intune-App verwenden. Unter Hinzufügen von Android Store-Apps zu Microsoft Intune finden Sie weitere Informationen.

Planen abgeleiteter Anmeldeinformationen

Beachten Sie die folgenden Überlegungen, bevor Sie einen Aussteller für abgeleitete Anmeldeinformationen für Android und iOS/iPadOS einrichten.

Weitere Informationen zu Windows-Geräten finden Sie unter Abgeleitete Anmeldeinformationen für Windows weiter unten in diesem Artikel.

1. Lesen Sie die Dokumentation für den ausgewählten Aussteller von abgeleiteten Anmeldeinformationen.

Lesen Sie vor dem Konfigurieren des Zertifikatausstellers die jeweilige Dokumentation durch, um zu verstehen, wie das System abgeleitete Anmeldeinformationen an Geräte übermittelt.

Je nach ausgewähltem Aussteller müssen zum Zeitpunkt der Registrierung möglicherweise Mitarbeiter zur Verfügung stehen, um den Benutzern den Vorgang zu erleichtern. Überprüfen Sie außerdem Ihre aktuellen Intune-Konfigurationen, um sicherzustellen, dass diese nicht den Zugriff blockieren, der für Geräte oder Benutzer zum Abschließen der Anforderung von Anmeldeinformationen erforderlich ist.

Beispielsweise können Sie den bedingten Zugriff verwenden, um den Zugriff auf E-Mails für nicht kompatible Geräte zu blockieren. Wenn Sie Benutzer mit E-Mail-Benachrichtigungen darüber informieren, dass der Registrierungsprozess für abgeleitete Anmeldeinformationen gestartet werden soll, erhalten Ihre Benutzer diese Anweisungen möglicherweise erst bei Konformität mit den Richtlinien.

Entsprechend erfordern einige Anforderungsworkflows für abgeleitete Anmeldeinformationen die Verwendung der Gerätekamera zum Scannen eines QR-Codes auf dem Bildschirm. Dieser Code leitet das Gerät zur Authentifizierungsanforderung für den Zertifikataussteller für abgeleitete Anmeldeinformationen. Wenn die Verwendung der Kamera durch Gerätekonfigurationsrichtlinien blockiert wird, kann der Benutzer die Registrierungsanforderung für abgeleitete Anmeldeinformationen nicht abschließen.

Allgemeine Informationen:

Sie können pro Mandant nur einen einzelnen Zertifikataussteller konfigurieren, der dann allen Benutzern und unterstützten Geräten in Ihrem Mandanten zur Verfügung steht.

Benutzer werden so lange nicht benachrichtigt, dass sie sich für die abgeleiteten Anmeldeinformationen registrieren müssen, bis Sie eine Richtlinie angeben, die abgeleitete Anmeldeinformationen erfordert.

Die Benachrichtigung kann über eine App-Benachrichtigung für das Unternehmensportal, eine E-Mail oder beides erfolgen. Wenn Sie E-Mail-Benachrichtigungen und den bedingten Zugriff verwenden, erhalten Benutzer möglicherweise keine E-Mail-Benachrichtigung, wenn ihr Gerät nicht konform ist.

Wichtig

Um sicherzustellen, dass Benachrichtigungen im Zusammenhang mit Geräteanmeldeinformationen von Endbenutzern erfolgreich empfangen werden, sollten Sie App-Benachrichtigungen für das Unternehmensportal, E-Mail-Benachrichtigungen oder beides, aktivieren.

2 – Überprüfen des Endbenutzerworkflows für den ausgewählten Aussteller

Im Folgenden sind die wichtigsten Überlegungen für jeden unterstützten Partner aufgeführt. Machen Sie sich mit diesen Informationen vertraut, um sicherzustellen, dass Ihre Intune-Richtlinien und Konfigurationen keine Benutzer und Gerät blockieren und dadurch die Registrierung abgeleiteter Anmeldeinformationen von diesem Zertifikataussteller nicht erfolgreich abgeschlossen werden kann.

DISA Purebred

Überprüfen Sie den plattformspezifischen Benutzerworkflow für die Geräte, die Sie mit abgeleiteten Anmeldeinformationen verwenden werden.

- iOS und iPadOS

- Android Enterprise - Unternehmenseigenes Arbeitsprofil oder vollständig verwaltete Geräte

Zu den wichtigsten Anforderungen gehören:

Benutzer benötigen Zugriff auf einen Computer oder KIOSK, auf dem Sie Ihre Smartcard zum Authentifizieren beim Zertifikataussteller verwenden können.

Auf iOS- und iPadOS-Geräten, die für abgeleitete Anmeldeinformationen registriert werden, muss die Intune-Unternehmensportal-App installiert werden. Vollständig verwaltete und unternehmenseigene Android-Arbeitsprofilgeräte müssen installiert sein und die Intune-App verwenden.

Verwenden Sie Intune zum Bereitstellen der DISA Purebred-App auf Geräten, die für abgeleitete Anmeldeinformationen registriert werden. Diese App muss über Intune bereitgestellt werden, damit sie verwaltet wird, und kann dann mit der Intune-Unternehmensportal-App oder Intune-App verwendet werden, die Gerätebenutzer verwenden, um die abgeleitete Anmeldeinformationsanforderung abzuschließen.

Um eine abgeleitete Anmeldeinformationen aus der Purebred-App abzurufen, muss das Gerät Zugriff auf das lokale Netzwerk haben. Der Zugriff kann über unternehmenseigenes Wi-Fi oder VPN erfolgen.

Gerätebenutzer müssen während des Registrierungsprozesses mit einem Live-Agent zusammenarbeiten. Im Laufe des Registrierungsprozesses werden dem Benutzer zeitlich begrenzte und einmalige Passcodes bereitgestellt.

Wenn Änderungen an einer Richtlinie vorgenommen werden, die abgeleitete Anmeldeinformationen verwendet, z. B. die Erstellung eines neuen WLAN-Profils, werden iOS- und iPadOS-Benutzer benachrichtigt, die Unternehmensportal-App zu öffnen.

Benutzer werden benachrichtigt, um die entsprechende App zu öffnen, wenn sie ihre abgeleiteten Anmeldeinformationen erneuern müssen.

Der Verlängerungsprozess geschieht wie folgt:

- Der abgeleitete Anmeldeinformationsaussteller muss neue oder aktualisierte Zertifikate ausstellen, bevor die vorherigen Zertifikate 80 % der Laufzeit durchlaufen.

- Das Gerät checkt während des Verlängerungszeitraums ein (die letzten 20 % des Gültigkeitszeitraums).

- Microsoft Intune benachrichtigt den Benutzer per E-Mail oder app-Benachrichtigung, das Unternehmensportal zu starten.

- Der Benutzer startet das Unternehmensportal und tippt auf die Benachrichtigung zu abgeleiteten Anmeldeinformationen. Anschließend werden die abgeleiteten Anmeldeinformationszertifikate auf das Gerät kopiert.

Informationen zum Abrufen und Konfigurieren der DISA Purebred-App finden Sie später in diesem Artikel im Abschnitt Bereitstellen der DISA Purebred-App.

Entrust

Überprüfen Sie den plattformspezifischen Benutzerworkflow für die Geräte, die Sie mit abgeleiteten Anmeldeinformationen verwenden werden.

- iOS und iPadOS

- Android Enterprise- Unternehmenseigenes Arbeitsprofil oder vollständig verwaltete Geräte

Zu den wichtigsten Anforderungen gehören:

Benutzer benötigen Zugriff auf einen Computer oder KIOSK, auf dem Sie Ihre Smartcard zum Authentifizieren beim Zertifikataussteller verwenden können.

Auf iOS- und iPadOS-Geräten, die für abgeleitete Anmeldeinformationen registriert werden, muss die Intune-Unternehmensportal-App installiert werden. Vollständig verwaltete und unternehmenseigene Android-Arbeitsprofilgeräte müssen installiert sein und die Intune-App verwenden.

Es wird eine Gerätekamera zum Scannen eines QR-Codes verwendet, der die Authentifizierungsanforderung mit der Anforderung für abgeleitete Anmeldeinformationen vom mobilen Gerät verbindet.

Benutzer werden über die Unternehmensportal-App oder per E-Mail aufgefordert, sich für abgeleitete Anmeldeinformationen zu registrieren.

Wenn Änderungen an einer Richtlinie vorgenommen werden, die abgeleitete Anmeldeinformationen verwendet, z. B. die Erstellung eines neuen WLAN-Profils:

- iOS und iPadOS – Benutzer werden benachrichtigt, die Unternehmensportal-App zu öffnen.

- Unternehmenseigenes AndroidEnterprise-Arbeitsprofil oder vollständig verwaltete Geräte : Die Unternehmensportal-App muss nicht geöffnet werden.

Benutzer werden benachrichtigt, um die entsprechende App zu öffnen, wenn sie ihre abgeleiteten Anmeldeinformationen erneuern müssen.

Der Verlängerungsprozess geschieht wie folgt:

- Der abgeleitete Anmeldeinformationsaussteller muss neue oder aktualisierte Zertifikate ausstellen, bevor die vorherigen Zertifikate 80 % der Laufzeit durchlaufen.

- Das Gerät checkt während des Verlängerungszeitraums ein (die letzten 20 % des Gültigkeitszeitraums).

- Microsoft Intune benachrichtigt den Benutzer per E-Mail oder app-Benachrichtigung, das Unternehmensportal zu starten.

- Der Benutzer startet die Unternehmensportal und tippt auf die abgeleitete Anmeldeinformationsbenachrichtigung, dann werden die abgeleiteten Anmeldeinformationszertifikate auf das Gerät kopiert.

Intercede

Überprüfen Sie den plattformspezifischen Benutzerworkflow für die Geräte, die Sie mit abgeleiteten Anmeldeinformationen verwenden werden.

- iOS und iPadOS

- Android Enterprise - Unternehmenseigenes Arbeitsprofil oder vollständig verwaltete Geräte

Zu den wichtigsten Anforderungen gehören:

Benutzer benötigen Zugriff auf einen Computer oder KIOSK, auf dem Sie Ihre Smartcard zum Authentifizieren beim Zertifikataussteller verwenden können.

Auf iOS- und iPadOS-Geräten, die für abgeleitete Anmeldeinformationen registriert werden, muss die Intune-Unternehmensportal-App installiert werden. Vollständig verwaltete und unternehmenseigene Android-Arbeitsprofilgeräte müssen installiert sein und die Intune-App verwenden.

Es wird eine Gerätekamera zum Scannen eines QR-Codes verwendet, der die Authentifizierungsanforderung mit der Anforderung für abgeleitete Anmeldeinformationen vom mobilen Gerät verbindet.

Benutzer werden über die Unternehmensportal-App oder per E-Mail aufgefordert, sich für abgeleitete Anmeldeinformationen zu registrieren.

Wenn Änderungen an einer Richtlinie vorgenommen werden, die abgeleitete Anmeldeinformationen verwendet, z. B. die Erstellung eines neuen WLAN-Profils:

- iOS und iPadOS – Benutzer werden benachrichtigt, die Unternehmensportal-App zu öffnen.

- Unternehmenseigenes AndroidEnterprise-Arbeitsprofil oder vollständig verwaltete Geräte : Die Unternehmensportal-App muss nicht geöffnet werden.

Benutzer werden benachrichtigt, um die entsprechende App zu öffnen, wenn sie ihre abgeleiteten Anmeldeinformationen erneuern müssen.

Der Verlängerungsprozess geschieht wie folgt:

- Der abgeleitete Anmeldeinformationsaussteller muss neue oder aktualisierte Zertifikate ausstellen, bevor die vorherigen Zertifikate 80 % der Laufzeit durchlaufen.

- Das Gerät checkt während des Verlängerungszeitraums ein (die letzten 20 % des Gültigkeitszeitraums).

- Microsoft Intune benachrichtigt den Benutzer per E-Mail oder app-Benachrichtigung, das Unternehmensportal zu starten.

- Der Benutzer startet die Unternehmensportal und tippt auf die abgeleitete Anmeldeinformationsbenachrichtigung, dann werden die abgeleiteten Anmeldeinformationszertifikate auf das Gerät kopiert.

3. Bereitstellen eines vertrauenswürdigen Stammzertifikats auf Geräten

Ein vertrauenswürdiges Stammzertifikat wird zusammen mit abgeleiteten Anmeldeinformationen verwendet, um zu überprüfen, ob die Vertrauenskette der abgeleiteten Anmeldeinformationen gültig und vertrauenswürdig ist. Auch wenn nicht direkt auf die Richtlinie verwiesen wird, ist ein vertrauenswürdiges Stammzertifikat erforderlich. Informationen finden Sie im Artikel Konfigurieren eines Zertifikatprofils für Ihre Geräte in Microsoft Intune.

4. Bereitstellen von Endbenutzeranweisungen zum Abrufen der abgeleiteten Anmeldeinformationen

Erstellen Sie für Ihre Benutzer eine Anleitung mit Informationen zum Starten des Registrierungsprozesses für abgeleitete Anmeldeinformationen und für die Navigation durch den Registrierungsworkflow für abgeleitete Anmeldeinformationen des jeweiligen ausgewählten Zertifikatausstellers.

Es wird empfohlen, eine URL anzugeben, die Ihre Anleitung hostet. Sie geben diese URL beim Konfigurieren des Zertifikatausstellers für abgeleitete Anmeldeinformationen für Ihren Mandanten an. Sie wird dann in der Unternehmensportal-App zur Verfügung gestellt. Wenn Sie nicht Ihre eigene URL angeben, stellt Intune einen Link zu generischen Details bereit. Diese können allerdings nicht alle Szenarios abdecken und treffen möglicherweise nicht auf Ihre Umgebung zu.

5. Bereitstellen von Intune-Richtlinien, die abgeleitete Anmeldeinformationen erfordern

Sie können neue Richtlinien erstellen oder vorhandene bearbeiten, um abgeleitete Anmeldeinformationen zu verwenden. Abgeleitete Anmeldeinformationen ersetzen andere Authentifizierungsmethoden für die folgenden Objekte:

- App-Authentifizierung

- WLAN

- VPN

- E-Mail (nur iOS)

- S/MIME-Signatur und -Verschlüsselung, einschließlich Outlook (nur iOS)

Vermeiden Sie die Verwendung abgeleiteter Anmeldeinformationen für den Zugriff auf einen Prozess, den Sie als Teil des Abrufprozesses für abgeleitete Anmeldeinformationen verwenden, da so möglicherweise verhindert wird, dass Benutzer die Anforderung abschließen können.

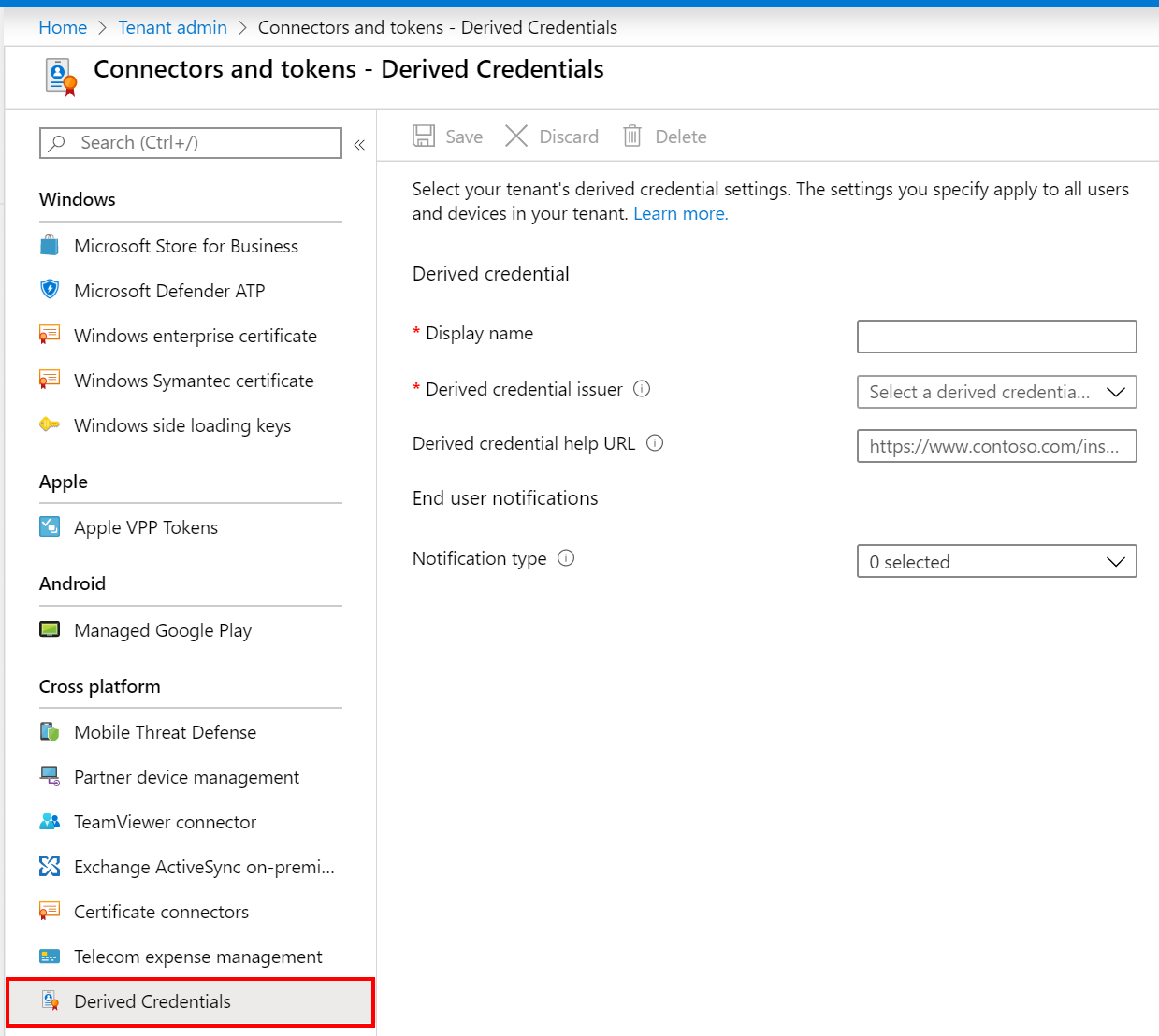

Einrichten eines Zertifikatausstellers für abgeleitete Anmeldeinformationen

Bevor Sie Richtlinien erstellen, die die Verwendung abgeleiteter Anmeldeinformationen erfordern, richten Sie einen Anmeldeinformationsaussteller im Microsoft Intune Admin Center ein. Bei einem Zertifikataussteller für abgeleitete Anmeldeinformationen handelt es sich um eine mandantenweite Einstellung. Mandanten unterstützen jeweils nur einen einzelnen Zertifikataussteller.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Mandantenverwaltung>Connectors und Token>Abgeleitete Anmeldeinformationen aus.

Geben Sie einen Anzeigenamen für die Zertifikatsausstellerrichtlinie für abgeleitete Anmeldeinformationen an. Dieser Name wird den Gerätebenutzern nicht angezeigt.

Wählen Sie für Zertifikataussteller für abgeleitete Anmeldeinformationen den Zertifikataussteller für abgeleitete Anmeldeinformationen aus, den Sie für Ihren Mandanten ausgewählt haben:

- DISA Purebred (nur iOS)

- Entrust

- Intercede

Geben Sie eine Hilfe-URL zu abgeleiteten Anmeldeinformationen an, um einen Link mit benutzerdefinierten Anweisungen bereitzustellen, der Benutzern beim Abrufen abgeleiteter Anmeldeinformationen für Ihre Organisation hilft. Diese Anweisungen sollten sich auf Ihre Organisation und den Workflow beziehen, der für das Abrufen von Anmeldeinformationen vom ausgewählten Zertifikataussteller erforderlich ist. Der Link wird in der Unternehmensportal-App angezeigt und sollte vom Gerät aus zugänglich sein.

Wenn Sie nicht Ihre eigene URL angeben, stellt Intune einen Link zu generischen Details bereit, die nicht alle Szenarios abdecken können. Die generische Anleitung trifft möglicherweise für Ihre Umgebung nicht zu.

Wählen Sie für Benachrichtigungstyp eine oder mehrere Optionen aus. Benachrichtigungstypen sind die Methoden, die Sie verwenden, um Benutzer über die folgenden Szenarios zu informieren:

- Registrieren Sie ein Gerät bei einem Zertifikataussteller, um neue abgeleitete Anmeldeinformationen zu erhalten.

- Rufen Sie neue abgeleitete Anmeldeinformationen ab, wenn die aktuellen Anmeldeinformationen demnächst ablaufen.

- Verwenden Sie abgeleitete Anmeldeinformationen mit einem unterstützten Objekt.

Klicken Sie auf Speichern, um die Konfiguration des Zertifikatausstellers für abgeleitete Anmeldeinformationen abzuschließen.

Nachdem Sie die Konfiguration gespeichert haben, können Sie mit Ausnahme des Zertifikatausstellers für abgeleitete Anmeldeinformationen Änderungen an allen Feldern vornehmen. Nähere Informationen zum Ändern des Zertifikatausstellers finden Sie unter Ändern des Zertifikatausstellers für abgeleitete Anmeldeinformationen.

Bereitstellen der DISA Purebred-App

Dieser Abschnitt gilt nur dann, wenn Sie DISA Purebred verwenden.

Wenn Sie DISA Purebred als Zertifikataussteller für abgeleitete Anmeldeinformationen für Intune verwenden möchten, müssen Sie zunächst die DISA Purebred-App herunterladen und Intune für die Bereitstellung der App auf Geräten verwenden. Anschließend fordern Benutzer die abgeleiteten Anmeldeinformationen von DISA Purebred an, indem sie die Unternehmensportal-App auf ihrem iOS/iPadOS-Gerät oder die Intune-App auf ihren Android-Geräten verwenden.

Zusätzlich zur Bereitstellung der DISA Purebred-App mit Intune muss das Gerät Zugriff auf das lokale Netzwerk haben. Um diesen Zugriff bereitzustellen, sollten Sie ein VPN oder unternehmenseigenes WLAN verwenden.

Führen Sie die folgenden Aktionen aus:

Laden Sie die ANWENDUNG DISA Purebred herunter: https://cyber.mil/pki-pke/purebred/.

Stellen Sie die DISA Purebred-App in Intune bereit.

- Informationen finden Sie unter Hinzufügen von branchenspezifischen iOS-Apps zu Microsoft Intune.

- Weitere Informationen finden Sie unter Hinzufügen von branchenspezifischen Android-Apps zu Microsoft Intune

Möglicherweise sind zusätzliche Einstellungen für die Purebred-App erforderlich. Wenden Sie sich an Ihren Purebred-Agent, um zu verstehen, welche Werte in Ihren Richtlinien enthalten sein sollten. Wenn Sie über eine doD ausgestellte Common Access Card (CAC) verfügen, können Sie online auf die Purebred-Dokumentation unter zugreifen. https://cyber.mil/pki-pke/purebred/.

Wenn Sie ein Pro-App-VPN für die DISA Purebred-Anwendung verwenden möchten, finden Sie weitere Informationen unter Erstellen eines PRO-App-VPN.

Verwenden abgeleiteter Anmeldeinformationen für die Authentifizierung und die S/MIME-Signatur und -Verschlüsselung

Sie können Derived credentials (Abgeleitete Anmeldeinformationen) für die folgenden Profiltypen und Zwecke angeben:

E-Mail:

VPN:

WLAN:

Für WLAN-Profile ist die Authentifizierungsmethode nur verfügbar, wenn der EAP-Typ auf einen der folgenden Werte festgelegt ist:

- EAP-TLS

- EAP-TTLS

- PEAP

Verwenden abgeleiteter Anmeldeinformationen für die App-Authentifizierung

Verwenden Sie abgeleitete Anmeldeinformationen für die zertifikatbasierte Authentifizierung bei Websites und Anwendungen. So verwenden Sie abgeleitete Anmeldeinformationen zur App-Authentifizierung

Melden Sie sich beim Microsoft Intune Admin Center an.

> Gerätegeräte verwalten>Konfiguration> Wählen Sie auf der Registerkarte Richtliniendie Option + Erstellen aus.

Verwenden Sie die folgenden Einstellungen:

Für iOS und iPadOS:

- Für Plattform. Wählen Sie iOS/iPadOS und dann für Profiltypdie Option Vorlagen > abgeleitete Anmeldeinformationen aus. Wählen Sie Erstellen aus, um den Vorgang fortzusetzen.

- Geben Sie unter Name einen beschreibenden Namen für das Profil ein. Benennen Sie Ihre Profile, damit Sie diese später leicht wiedererkennen. Ein guter Profilname ist beispielsweise Abgeleitete Anmeldeinformationen für iOS-Geräteprofil.

- Geben Sie unter Beschreibung eine Beschreibung ein, die eine Übersicht über die Einstellung und alle anderen wichtigen Details bietet.

Für Android Enterprise:

- Für Plattform. Wählen Sie Android Enterprise aus, und wählen Sie dann unter Profiltyp unter Vollständig verwaltet, Dediziert und Corporate-Owned Arbeitsprofil die Option Abgeleitete Anmeldeinformationen** aus. Wählen Sie Erstellen aus, um den Vorgang fortzusetzen.

- Geben Sie unter Name einen beschreibenden Namen für das Profil ein. Benennen Sie Ihre Profile, damit Sie diese später leicht wiedererkennen. Ein guter Profilname ist beispielsweise Abgeleitete Anmeldeinformationen für Android Enterprise-Geräteprofile.

- Geben Sie unter Beschreibung eine Beschreibung ein, die eine Übersicht über die Einstellung und alle anderen wichtigen Details bietet.

- Konfigurieren Sie auf der Seite Appsden Zertifikatzugriff , um zu verwalten, wie Zertifikatzugriff für Anwendungen gewährt wird. Wählen Sie zwischen:

- Benutzergenehmigung für Appserforderlich (Standard): Benutzer müssen die Verwendung eines Zertifikats durch alle Anwendungen genehmigen.

- Automatisches Erteilen für bestimmte Apps (Benutzergenehmigung für andere Apps erforderlich) – Wählen Sie mit dieser Option Apps hinzufügen und dann eine oder mehrere Apps aus, die das Zertifikat ohne Benutzerinteraktion im Hintergrund verwenden.

Wählen Sie auf der Seite Zuweisungen die Gruppen aus, die die Richtlinie erhalten sollen.

Wenn Sie fertig sind, wählen Sie Erstellen aus, um das Intune-Profil zu erstellen. Das Profil wird erstellt und in der Liste Gerätekonfiguration > Konfigurationsprofile angezeigt.

Benutzer erhalten die App- oder E-Mail-Benachrichtigung abhängig von den Einstellungen, die Sie beim Einrichten des Zertifikatausstellers für abgeleitete Anmeldeinformationen angegeben haben. Die Benachrichtigung informiert den Benutzer darüber, dass das Unternehmensportal gestartet werden muss, damit die Richtlinien für abgeleitete Anmeldeinformationen verarbeitet werden können.

Abgeleitete Anmeldeinformationen für Windows

Abgeleitete Zertifikate können als Authentifizierungsmethode für WLAN- und VPN-Profile auf Windows-Geräten verwendet werden. Die auf Android- und iOS-/iPadOS-Geräten unterstützten Anbieter werden auch unter Windows unterstützt:

- DISA Purebred

- Entrust

- Intercede

Hinweis

Derzeit funktionieren abgeleitete Anmeldeinformationen als Authentifizierungsmethode für VPN-Profile auf Windows-Geräten nicht wie erwartet. Dieses Verhalten wirkt sich nur auf VPN-Profile auf Windows-Geräten aus und wird in einer zukünftigen Version (keine ETA) behoben.

Bei Windows durchlaufen Benutzer keinen Smartcardregistrierungsprozess, um ein Zertifikat zu erhalten, das als abgeleitete Anmeldeinformationen verwendet werden kann. Stattdessen muss der Benutzer die App für Windows installieren, die er vom Anbieter der abgeleiteten Anmeldeinformationen erhält. Nehmen Sie die folgenden Konfigurationen vor, um abgeleitete Anmeldeinformationen unter Windows zu verwenden:

Installieren Sie die App des Anbieters von abgeleiteten Anmeldeinformationen auf dem Windowsgerät.

Wenn Sie die Windows-App von einem abgeleiteten Anmeldeinformationsanbieter auf einem Windows Gerät installieren, wird das abgeleitete Zertifikat dem Windows Zertifikatspeicher dieses Geräts hinzugefügt. Nach dem Hinzufügen des Zertifikats auf dem Gerät kann dieses Zertifikat für eine Authentifizierungsmethode mit abgeleiteten Anmeldeinformationen verwendet werden.

Sobald Sie die App vom ausgewählten Anbieter erhalten haben, kann diese für Benutzer bereitgestellt oder direkt vom Benutzer des jeweiligen Geräts installiert werden.

Konfigurieren Sie WLAN- und VPN-Profile, um abgeleitete Anmeldeinformationen als Authentifizierungsmethode zu verwenden.

Wenn Sie ein Windows-Profil für WLAN oder VPN konfigurieren, wählen Sie Abgeleitete Anmeldeinformation als Authentifizierungsmethode aus. Bei dieser Konfiguration verwendet das Profil das Zertifikat, das auf dem Gerät installiert wird, als die App des Anbieters installiert wurde.

Erneuern abgeleiteter Anmeldeinformationen

Für abgeleitete Anmeldeinformationen für Android- oder iOS-/iPadOS-Geräte ist keine Verlängerung oder Erneuerung möglich. Stattdessen müssen Benutzer den Anforderungsworkflow für Anmeldeinformationen verwenden, um neue abgeleitete Anmeldeinformationen für ihr Gerät anzufordern. Informationen in Bezug auf Windows-Geräte finden Sie in der Dokumentation für die App Ihres Anbieters von abgeleiteten Anmeldeinformationen.

Wenn Sie eine oder mehrere Methoden für Benachrichtigungstyp konfigurieren, werden Benutzer automatisch von Intune benachrichtigt, wenn die aktuellen abgeleiteten Anmeldeinformationen 80 % ihrer Lebensspanne erreicht haben. Die Benachrichtigung weist Benutzer an, den Anforderungsprozess für Anmeldeinformationen zu durchlaufen, um neue abgeleitete Anmeldeinformationen zu erhalten.

Nachdem ein Gerät neue abgeleitete Anmeldeinformationen erhalten hat, werden Richtlinien, die abgeleitete Anmeldeinformationen verwenden, erneut auf diesem Gerät bereitgestellt.

Ändern des Zertifikatausstellers für abgeleitete Anmeldeinformationen

Auf Mandantenebene können Sie den Aussteller ihrer Anmeldeinformationen ändern, obwohl jeweils nur ein Aussteller von einem Mandanten unterstützt wird.

Nachdem Sie den Zertifikataussteller geändert haben, werden Benutzer aufgefordert, neue abgeleitete Anmeldeinformationen vom neuen Benutzer zu erhalten. Sie müssen dies tun, bevor sie abgeleitete Anmeldeinformationen für die Authentifizierung verwenden können.

Ändern des Zertifikatausstellers für Ihren Mandanten

Wichtig

Wenn Sie einen Zertifikataussteller löschen und denselben Zertifikataussteller sofort neu konfigurieren, müssen Sie weiterhin Profile und Geräte aktualisieren, damit die abgeleiteten Anmeldeinformationen von diesem Zertifikataussteller verwendet werden. Abgeleitete Anmeldeinformationen, die vor dem Löschen des Zertifikatausstellers abgerufen wurden, sind nicht mehr gültig.

- Melden Sie sich beim Microsoft Intune Admin Center an.

- Wählen Sie Mandantenverwaltung>Connectors und Token>Abgeleitete Anmeldeinformationen aus.

- Klicken Sie auf Löschen, um den aktuellen Zertifikataussteller für abgeleitete Anmeldeinformationen zu löschen.

- Konfigurieren Sie einen neuen Zertifikataussteller.

Aktualisieren von Profilen, die abgeleitete Anmeldeinformationen verwenden

Nach dem Löschen eines alten und Hinzufügen eines neuen Zertifikatausstellers müssen Sie jedes Profil bearbeiten, das abgeleitete Anmeldeinformationen verwendet. Diese Regel gilt auch dann, wenn Sie den vorherigen Zertifikataussteller wiederherstellen. Jede Bearbeitung des Profils löst eine Aktualisierung aus, einschließlich einer einfachen Bearbeitung der Profilbeschreibung.

Aktualisieren abgeleiteter Anmeldeinformationen auf Geräten

Nach dem Löschen eines alten und Hinzufügen eines neuen Zertifikatausstellers müssen Gerätebenutzer neue abgeleitete Anmeldeinformationen anfordern. Diese Regel gilt auch dann, wenn Sie denselben Zertifikataussteller hinzufügen, den Sie entfernt haben. Der Prozess zum Anfordern der neuen abgeleiteten Anmeldeinformationen entspricht dem Verfahren zum Registrieren eines neuen Geräts oder Erneuern vorhandener Anmeldeinformationen.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für