Ausführen von Aktionen bei ergebnissen erweiterter Huntingabfragen

Gilt für:

- Microsoft Defender XDR

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

Sie können schnell Bedrohungen enthalten oder kompromittierte Ressourcen behandeln, die Sie in der erweiterten Suche finden, indem Sie leistungsstarke und umfassende Aktionsoptionen verwenden. Mit diesen Optionen haben Sie folgende Möglichkeiten:

- Ausführen verschiedener Aktionen auf Geräten

- Dateien unter Quarantäne stellen

Erforderliche Berechtigungen

Um aktionen auf Geräten über die erweiterte Suche zu ergreifen, benötigen Sie eine Rolle in Microsoft Defender for Endpoint mit Berechtigungen zum Übermitteln von Wartungsaktionen auf Geräten. Wenn Sie keine Maßnahmen ergreifen können, wenden Sie sich an einen globalen Administrator, um die folgende Berechtigung zu erhalten:

Aktive Wartungsaktionen > Bedrohungs- und Sicherheitsrisikomanagement – Behandlung von Abhilfemaßnahmen

Um Maßnahmen für E-Mails über die erweiterte Suche zu ergreifen, benötigen Sie eine Rolle in Microsoft Defender for Office 365 zum Durchsuchen und Bereinigen von E-Mails.

Ausführen verschiedener Aktionen auf Geräten

Sie können die folgenden Aktionen auf Geräten ausführen, die durch die DeviceId Spalte in Ihren Abfrageergebnissen identifiziert werden:

- Isolieren betroffener Geräte, um eine Infektion einzudämmen oder zu verhindern, dass sich Angriffe seitlich bewegen

- Sammeln eines Untersuchungspakets zum Abrufen weiterer forensischer Informationen

- Ausführen einer Antivirenüberprüfung, um Bedrohungen mithilfe der neuesten Security Intelligence-Updates zu finden und zu entfernen

- Initiieren einer automatisierten Untersuchung, um Bedrohungen auf dem Gerät und möglicherweise anderen betroffenen Geräten zu überprüfen und zu beheben

- Beschränken Sie die App-Ausführung auf von Microsoft signierte ausführbare Dateien, um nachfolgende Bedrohungsaktivitäten durch Schadsoftware oder andere nicht vertrauenswürdige ausführbare Dateien zu verhindern.

Weitere Informationen dazu, wie diese Antwortaktionen über Microsoft Defender for Endpoint ausgeführt werden, finden Sie unter Antwortaktionen auf Geräten.

Dateien unter Quarantäne stellen

Sie können die Quarantäneaktion für Dateien bereitstellen, sodass sie automatisch unter Quarantäne gesetzt werden, wenn sie gefunden werden. Wenn Sie diese Aktion auswählen, können Sie zwischen den folgenden Spalten wählen, um zu ermitteln, welche Dateien in Ihren Abfrageergebnissen unter Quarantäne gesetzt werden sollen:

SHA1: In den meisten erweiterten Huntingtabellen bezieht sich diese Spalte auf den SHA-1 der Datei, die von der aufgezeichneten Aktion betroffen war. Wenn beispielsweise eine Datei kopiert wurde, ist dies die kopierte Datei.InitiatingProcessSHA1: In den meisten erweiterten Huntingtabellen bezieht sich diese Spalte auf die Datei, die für das Initiieren der aufgezeichneten Aktion verantwortlich ist. Wenn beispielsweise ein untergeordneter Prozess gestartet wurde, wäre diese Initiatordatei Teil des übergeordneten Prozesses.SHA256: Diese Spalte ist die SHA-256-Entsprechung der datei, die durch dieSHA1Spalte identifiziert wird.InitiatingProcessSHA256: Diese Spalte ist die SHA-256-Entsprechung der datei, die durch dieInitiatingProcessSHA1Spalte identifiziert wird.

Weitere Informationen dazu, wie Quarantäneaktionen ausgeführt werden und wie Dateien wiederhergestellt werden können, finden Sie unter Antwortaktionen für Dateien.

Hinweis

Um Dateien zu finden und unter Quarantäne zu stellen, sollten die Abfrageergebnisse auch Werte als Gerätebezeichner enthalten DeviceId .

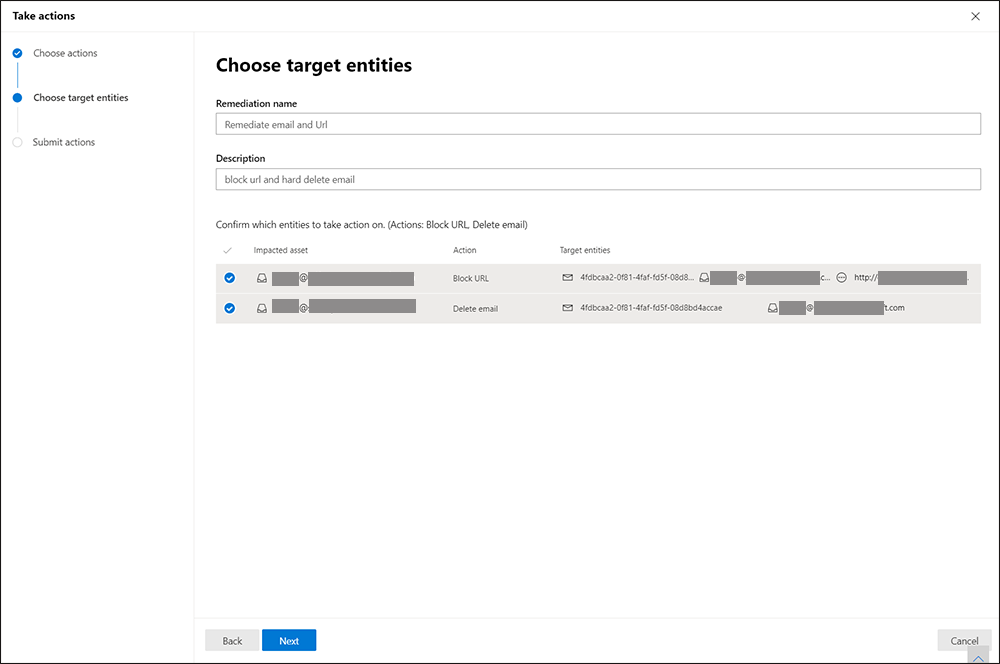

Um eine der beschriebenen Aktionen auszuführen, wählen Sie einen oder mehrere Datensätze in den Abfrageergebnissen aus, und wählen Sie dann Aktionen ausführen aus. Ein Assistent führt Sie durch den Prozess der Auswahl und übermittlung Ihrer bevorzugten Aktionen.

Ergreifen verschiedener Aktionen für E-Mails

Abgesehen von geräteorientierten Korrekturschritten können Sie auch einige Aktionen für E-Mails aus Ihren Abfrageergebnissen ausführen. Wählen Sie die Datensätze aus, für die Sie Maßnahmen ergreifen möchten, wählen Sie Aktionen ausführen aus, und wählen Sie dann unter Aktionen auswählen Ihre Auswahl aus den folgenden Optionen aus:

Move to mailbox folder– Wählen Sie diese Option aus, um die E-Mail-Nachrichten in den Ordner "Junk", "Posteingang" oder "Gelöschte Elemente" zu verschieben.Delete email– Wählen Sie diese Option aus, um E-Mail-Nachrichten in den Ordner "Gelöschte Elemente" (Vorläufiges Löschen) zu verschieben oder dauerhaft zu löschen (Endgültiges Löschen)

Sie können auch einen Wartungsnamen und eine kurze Beschreibung der ausgeführten Aktion angeben, um sie einfach im Verlauf des Info-Centers nachzuverfolgen. Sie können auch die Genehmigungs-ID verwenden, um im Info-Center nach diesen Aktionen zu filtern. Diese ID wird am Ende des Assistenten bereitgestellt:

Diese E-Mail-Aktionen gelten auch für benutzerdefinierte Erkennungen .

Überprüfen der ausgeführten Aktionen

Jede Aktion wird einzeln im Info-Center unter Info-Center-Verlauf> (security.microsoft.com/action-center/history) aufgezeichnet. Wechseln Sie zum Info-Center, um die status der einzelnen Aktionen zu überprüfen.

Hinweis

Einige Tabellen in diesem Artikel sind in Microsoft Defender for Endpoint möglicherweise nicht verfügbar. Aktivieren Sie Microsoft Defender XDR, um mithilfe weiterer Datenquellen nach Bedrohungen zu suchen. Sie können Ihre Workflows für die erweiterte Suche von Microsoft Defender for Endpoint auf Microsoft Defender XDR verschieben, indem Sie die Schritte unter Migrieren von Abfragen für erweiterte Suche von Microsoft Defender for Endpoint ausführen.

Verwandte Themen

- Übersicht über die erweiterte Suche

- Lernen der Abfragesprache

- Arbeiten mit Abfrageergebnissen

- Grundlegendes zum Schema

- Übersicht über das Info-Center

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für