Einrichten des Kundenschlüssels

Mit Customer Key steuern Sie die Verschlüsselungsschlüssel Ihrer organization und konfigurieren dann Microsoft 365 so, dass diese zum Verschlüsseln Ihrer ruhenden Daten in den Rechenzentren von Microsoft verwendet werden. Anders ausgedrückt: Mit Dem Kundenschlüssel können Sie mit Ihren Schlüsseln eine Verschlüsselungsebene hinzufügen, die Ihnen gehört.

Richten Sie Azure ein, bevor Sie Kundenschlüssel verwenden. In diesem Artikel werden die Schritte beschrieben, die Sie zum Erstellen und Konfigurieren der erforderlichen Azure-Ressourcen ausführen müssen. Anschließend werden die Schritte zum Einrichten des Kundenschlüssels beschrieben. Nachdem Sie Azure eingerichtet haben, bestimmen Sie, welche Richtlinie und damit welche Schlüssel zugewiesen werden sollen, um Daten in verschiedenen Microsoft 365-Workloads in Ihrem organization zu verschlüsseln. Weitere Informationen zum Kundenschlüssel oder eine allgemeine Übersicht finden Sie unter Übersicht über Kundenschlüssel.

Wichtig

Es wird dringend empfohlen, die bewährten Methoden in diesem Artikel zu befolgen. Diese werden sind als TIPP und WICHTIG bezeichnet. Customer Key ermöglicht Ihnen die Kontrolle über die grundlegenden kryptografischen Schlüssel, deren Geltungsbereich so groß wie Ihre gesamte Organisation sein kann. Dies bedeutet, dass Fehler im Zusammenhang mit diesen Schlüsseln einen großen Einfluss haben und zu Dienstunterbrechungen oder unwiderruflichen Datenverlusten führen können.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Beginnen Sie jetzt im Microsoft Purview-Testversionshub. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Die Minimierung der Anzahl von Benutzern mit der Rolle "Globaler Administrator" trägt zur Verbesserung der Sicherheit für Ihre organization bei. Erfahren Sie mehr über Microsoft Purview-Rollen und -Berechtigungen.

Vor dem Einrichten des Kundenschlüssels

Bevor Sie beginnen, stellen Sie sicher, dass Sie über die entsprechenden Azure-Abonnements und microsoft 365, Office 365 und Windows 365 Lizenzierung für Ihre organization verfügen. Sie müssen kostenpflichtige Azure-Abonnements verwenden. Abonnements, die Sie über "Kostenlos", "Testversion", "Sponsorships", "MSDN-Abonnements" und Abonnements unter Legacy-Support erhalten haben, sind nicht berechtigt.

Wichtig

Gültige Microsoft 365- und Office 365-Lizenzen, die Microsoft 365 Customer Key bieten:

- Office 365 E5

- Microsoft 365 E5

- Microsoft 365 E5 Compliance

- Microsoft 365 E5 Information Protection &-Governance-SKUs

- Microsoft 365 Security and Compliance for FLW

Vorhandene Office 365 Advanced Compliance Lizenzen werden weiterhin unterstützt.

Informationen zu den Konzepten und Verfahren in diesem Artikel finden Sie in der Dokumentation zu Azure Key Vault. Machen Sie sich auch mit den in Azure verwendeten Begriffen vertraut, z. B. Microsoft Entra Mandant.

Wenn Sie über die Dokumentation hinaus weitere Unterstützung benötigen, wenden Sie sich an Microsoft-Support. Senden Sie Ihre Ideen, Vorschläge und Perspektiven an die Microsoft 365 Community, um Feedback zu Kundenschlüsseln zu geben, einschließlich der Dokumentation.

Übersicht über die Schritte zum Einrichten des Kundenschlüssels

Zum Einrichten des Kundenschlüssels führen Sie diese Aufgaben in der aufgeführten Reihenfolge aus. Der Rest dieses Artikels enthält ausführliche Anweisungen für jede Aufgabe oder links zu weiteren Informationen zu den einzelnen Schritten des Prozesses.

In Azure:

Erfüllen Sie die folgenden Voraussetzungen, indem Sie eine Remoteverbindung mit Azure PowerShell herstellen. Verwenden Sie version 4.4.0 oder höher von Azure PowerShell, um optimale Ergebnisse zu erzielen:

Erstellen eines Premium Azure Key Vault für jedes Abonnement

Zuweisen von Berechtigungen für jeden Schlüsseltresor (Key Vault)

Stellen Sie sicher, dass vorläufiges Löschen für Ihre Schlüsseltresore aktiviert ist.

Aktivieren des Mandanten nach Abschluss der vorherigen Aufgaben:

Ausführen von Aufgaben in Azure Key Vault for Customer Key

Führen Sie diese Aufgaben in Azure Key Vault aus. Sie müssen diese Schritte für alle Typen von Datenverschlüsselungsrichtlinien (DEPs) ausführen, die Sie mit Dem Kundenschlüssel verwenden.

Zwei neue Azure-Abonnements erstellen

Der Kundenschlüssel erfordert zwei Azure-Abonnements. Als bewährte Methode empfiehlt Microsoft, neue Azure-Abonnements für die Verwendung mit Customer Key zu erstellen. Azure Key Vault-Schlüssel können nur für Anwendungen im selben Microsoft Entra Mandanten autorisiert werden. Sie müssen die neuen Abonnements mit demselben Microsoft Entra Mandanten erstellen, der mit Ihrem organization verwendet wird, dem die DEPs zugewiesen sind. Verwenden Sie beispielsweise Ihr Geschäfts-, Schul- oder Unikonto, das über die entsprechenden Administratorrechte in Ihrem organization verfügt. Weitere Informationen zu den einzelnen Arbeitsschritten finden Sie unter Als Unternehmen für Azure registrieren.

Wichtig

Für Customer Key sind zwei Schlüssel für jede Daten- Verschlüsselungsrichtlinie (DEP) erforderlich. Zu diesem Zweck müssen Sie zwei Azure-Abonnements erstellen. Als bewährte Methode empfiehlt Microsoft, dass separate Mitglieder Ihrer Organisation jeweils einen Schlüssel für jedes Abonnement konfigurieren. Sie sollten diese Azure-Abonnements nur zum Verwalten von Verschlüsselungsschlüsseln für Microsoft 365 verwenden. Auf diese Weise ist Ihre Organisation geschützt, falls einer ihrer Betreiber versehentlich, absichtlich oder in böswilliger Absicht die Schlüssel, für die Sie verantwortlich sind, löscht oder auf andere Weise unsachgemäß handhabt.

Es gibt keine praktische Beschränkung für die Anzahl der Azure-Abonnements, die Sie für Ihre organization erstellen können. Die Anwendung dieser bewährten Methoden minimiert die Auswirkungen menschlicher Fehler und hilft gleichzeitig bei der Verwaltung der von Customer Key verwendeten Ressourcen.

Registrieren der erforderlichen Dienstprinzipale

Um den Kundenschlüssel verwenden zu können, müssen für Ihren Mandanten die erforderlichen Dienstprinzipale im Mandanten registriert sein. In den folgenden Abschnitten finden Sie Anweisungen, um zu überprüfen, ob die Dienstprinzipale bereits in Ihrem Mandanten registriert sind. Wenn sie nicht registriert sind, führen Sie das Cmdlet "New-AzADServicePrincipal" wie gezeigt aus.

Registrieren des Dienstprinzipals für die Anwendung "Customer Key Onboarding"

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob die Anwendung Customer Key Onboarding bereits in Ihrem Mandanten mit den richtigen Berechtigungen registriert ist:

Get-AzADServicePrincipal -ServicePrincipalName 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Wenn die Anwendung nicht im Mandanten registriert ist, führen Sie den folgenden Befehl aus:

New-AzADServicePrincipal -ApplicationId 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Registrieren des Dienstprinzipals für die M365DataAtRestEncryption-Anwendung

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob die M365DataAtRestEncryption-Anwendung bereits in Ihrem Mandanten mit den richtigen Berechtigungen registriert ist:

Get-AzADServicePrincipal -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4

Wenn die Anwendung nicht im Mandanten registriert ist, führen Sie den folgenden Befehl aus:

New-AzADServicePrincipal -ApplicationId c066d759-24ae-40e7-a56f-027002b5d3e4

Registrieren des Dienstprinzipals für die Office 365 Exchange Online-Anwendung

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob die Office 365 Exchange Online Anwendung bereits in Ihrem Mandanten mit den richtigen Berechtigungen registriert ist:

Get-AzADServicePrincipal -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000

Wenn die Anwendung nicht im Mandanten registriert ist, führen Sie den folgenden Befehl aus:

New-AzADServicePrincipal -ApplicationId 00000002-0000-0ff1-ce00-000000000000

Erstellen eines Premium Azure Key Vault für jedes Abonnement

Die Schritte zum Erstellen eines Schlüsseltresors sind in Erste Schritte mit Azure Key Vault dokumentiert. Diese Schritte führen Sie durch das Installieren und Starten von Azure PowerShell, das Herstellen einer Verbindung mit Ihrem Azure-Abonnement, das Erstellen einer Ressourcengruppe und das Erstellen eines Schlüsseltresors in dieser Ressourcengruppe.

Wenn Sie einen Schlüsseltresor erstellen, müssen Sie eine SKU auswählen: entweder Standard oder Premium. Die Standard-SKU ermöglicht es, Azure Key Vault-Schlüssel mit Software zu schützen ( es gibt keinen HSM-Schlüsselschutz (Hardware Security Module) - und die Premium-SKU ermöglicht die Verwendung von HSMs zum Schutz von Key Vault Schlüsseln. Customer Key akzeptiert Schlüsseltresore mit jeder SKU, wobei Microsoft dringend empfiehlt, nur die Premium-SKU zu verwenden. Die Betriebskosten mit Schlüsseln eines der beiden Typen sind identisch. Der einzige Unterschied bei den Kosten sind die monatlichen Kosten für jeden HSM-geschützten Schlüsseln. Detailinformationen finden Si unter Key Vault-Preise.

Wenn Sie beabsichtigen, Azure Managed HSM anstelle von Azure Key Vault zu verwenden, lesen Sie Kundenschlüssel mit verwaltetem HSM.

Wichtig

Verwenden Sie die Premium-SKU-Schlüsseltresore und HSM-geschützten Schlüssel für Produktionsdaten. Verwenden Sie Standard SKU-Schlüsseltresore und -Schlüssel nur zu Test- und Validierungszwecken.

Erstellen Sie für jeden Microsoft 365-Dienst, mit dem Sie Kundenschlüssel verwenden, einen Schlüsseltresor in jedem der beiden azure-Abonnements, die Sie erstellt haben.

Um z. B. Kundenschlüssel die Verwendung von DEPs für Exchange-, SharePoint- und Multiworkloadszenarien zu ermöglichen, erstellen Sie drei Schlüsseltresorepaare für insgesamt 6. Verwenden Sie eine Namenskonvention, die die beabsichtigte Verwendung des DEP widerspiegelt, dem Sie die Tresore zuordnen. Die folgende Tabelle zeigt, wie Sie die einzelnen Azure-Key Vault (AKV) jeder Workload zuordnen.

| Key Vault Name | Berechtigungen für mehrere Microsoft 365-Workloads (M365DataAtRestEncryption) | Berechtigungen für Exchange | Berechtigungen für SharePoint und OneDrive |

|---|---|---|---|

| ContosoM365AKV01 | Ja | Nein | Nein |

| ContosoM365AKV02 | Ja | Nein | Nein |

| ContosoEXOAKV01 | Nein | Ja | Nein |

| ContosoEXOAKV02 | Nein | Ja | Nein |

| ContosoSPOAKV01 | Nein | Nein | Ja |

| ContosoSPOAKV02 | Nein | Nein | Ja |

Die Erstellung von Schlüsseltresoren erfordert auch die Erstellung von Azure-Ressourcengruppen, da Schlüsseltresore Speicherkapazität (wenn auch klein) benötigen und Key Vault Protokollierung, sofern aktiviert, auch gespeicherte Daten generiert. Als bewährte Methode empfiehlt Microsoft die Verwendung separater Administratoren, um jede Ressourcengruppe mit der Verwaltung zu verwalten, die auf die Administratoren abgestimmt ist, die alle zugehörigen Customer Key-Ressourcen verwalten.

Für Exchange wird der Bereich einer Datenverschlüsselungsrichtlinie ausgewählt, wenn Sie die Richtlinie dem Postfach zuweisen. Einem Postfach kann nur eine Richtlinie zugewiesen sein, und Sie können bis zu 50 Richtlinien erstellen. Der Bereich einer SharePoint-Richtlinie umfasst alle Daten innerhalb einer organization an einem geografischen Standort oder geografischen Standort. Der Bereich für eine Richtlinie mit mehreren Workloads umfasst alle Daten aller unterstützten Workloads für alle Benutzer.

Wichtig

Wenn Sie den Kundenschlüssel für mehrere Microsoft 365-Workloads, Exchange und SharePoint & OneDrive verwenden möchten, stellen Sie sicher, dass Sie für jede Workload zwei Azure Key Vaults erstellen. Insgesamt sollten 6 Tresore erstellt werden.

Zuweisen von Berechtigungen für jeden Schlüsseltresor (Key Vault)

Definieren Sie die erforderlichen Berechtigungen für jeden Schlüsseltresor mithilfe der rollenbasierten Zugriffssteuerung in Azure (Azure Role-Based Access Control , Azure RBAC). Azure Key Vault-Konfigurationsaktionen werden mithilfe der Azure-Portal ausgeführt. In diesem Abschnitt erfahren Sie, wie Sie die entsprechenden Berechtigungen mithilfe von RBAC anwenden.

Zuweisen von Berechtigungen mithilfe der RBAC-Methode

Sie müssen der entsprechenden Microsoft 365-App die Rolle "Key Vault Crypto Service Encryption User" zuweisen, um Ihrer Azure-Key Vault, und get Berechtigungen zuzuweisenwrapKeyunwrapkey. Weitere Informationen finden Sie unter Gewähren der Berechtigung für Anwendungen für den Zugriff auf einen Azure Key Vault mithilfe von Azure RBAC | Microsoft Learn.

Suchen Sie die folgenden Namen für jede Microsoft 365-App, wenn Sie die Rolle zu Ihrer Azure-Key Vault hinzufügen:

Für Exchange:

Office 365 Exchange OnlineFür SharePoint und OneDrive:

Office 365 SharePoint OnlineFür Richtlinien mit mehreren Workloads (Exchange, Teams, Microsoft Purview Information Protection):

M365DataAtRestEncryption

Wenn die entsprechende Microsoft 365-App nicht angezeigt wird, überprüfen Sie, ob Sie die App im Mandanten registriert haben.

Weitere Informationen zum Zuweisen von Rollen und Berechtigungen finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung zum Verwalten des Zugriffs auf Ihre Azure-Abonnementressourcen.

Zuweisen von Benutzerrollen

Key Vault-Administratoren verwalten Ihren Schlüsseltresor täglich für Ihre organization. Zu diesen Aufgaben gehören Sicherung, Erstellen, Abrufen, Importieren, Auflisten und Wiederherstellen.

Wichtig

Der Berechtigungssatz, der Schlüsseltresoradministratoren zugewiesen wird, enthält nicht die Berechtigung zum Löschen von Schlüsseln. Dies ist beabsichtigt und eine wichtige Vorgehensweise. Das Löschen von Verschlüsselungsschlüsseln erfolgt in der Regel nicht, da dadurch Daten dauerhaft zerstört werden. Als bewährte Methode sollten Sie Schlüsseltresoradministratoren standardmäßig nicht die Berechtigung zum Löschen von Verschlüsselungsschlüsseln erteilen. Reservieren Sie stattdessen diese Berechtigung für Schlüsseltresor-Mitwirkende, und weisen Sie sie nur kurzfristig einem Administrator zu, sobald ein klares Verständnis der Konsequenzen verstanden wurde.

Informationen zum Zuweisen dieser Berechtigungen zu einem Benutzer in Ihrem organization mithilfe von RBAC finden Sie unter Zuweisen von Azure-Rollen mithilfe des Azure-Portal und Zuweisen der Rolle "Key Vault Administrator".

Mitwirkende, die Berechtigungen für die Azure-Key Vault selbst ändern können. Ändern Sie diese Berechtigungen, wenn Mitarbeiter Ihr Team verlassen oder ihrem Team beitreten. In der seltenen Situation, dass die Schlüsseltresoradministratoren berechtigterweise die Berechtigung zum Löschen oder Wiederherstellen eines Schlüssels benötigen, müssen Sie auch die Berechtigungen ändern. Dieser Gruppe von Schlüsseltresor-Mitwirkenden muss die Rolle Mitwirkender für Ihren Schlüsseltresor zugewiesen werden. Sie können diese Rolle mithilfe von RBAC zuweisen. Der Administrator, der ein Abonnement erstellt, hat diesen Zugriff implizit und kann der Rolle Mitwirkender andere Administratoren zuweisen.

Hinzufügen eines Schlüssels zu jedem Schlüsseltresor durch das Erstellen oder Importieren eines Schlüssels

Es gibt zwei Möglichkeiten zum Hinzufügen von Schlüsseln zu einer Azure-Key Vault: Sie können einen Schlüssel direkt in der Ressource erstellen oder einen Schlüssel importieren. Das Erstellen eines Schlüssels direkt in Key Vault ist weniger kompliziert, aber das Importieren eines Schlüssels bietet eine vollständige Kontrolle darüber, wie der Schlüssel generiert wird. Verwenden Sie die RSA-Schlüssel. Customer Key unterstützt RSA-Schlüssellängen bis zu 4096. Azure Key Vault unterstützt das Umschließen und Entpacken mit elliptischen Kurvenschlüsseln nicht.

Anweisungen zum Hinzufügen eines Schlüssels zu jedem Tresor finden Sie unter Add-AzKeyVaultKey.

Detaillierte Anweisungen zum Erstellen eines lokalen Schlüssels und zum Importieren in Ihren Schlüsseltresor finden Sie unter Generieren und Übertragen von HSM-geschützten Schlüsseln für Azure Key Vault. Folgen Sie den Azure-Anweisungen, um in jedem Schlüsseltresor einen Schlüssel zu erstellen.

Überprüfen des Ablaufdatums Ihrer Schlüssel

Um zu überprüfen, ob für Ihre Schlüssel kein Ablaufdatum festgelegt ist, führen Sie das Cmdlet Get-AzKeyVaultKey aus.

Für Azure Key Vault:

Get-AzKeyVaultKey -VaultName <vault name>

Der Kundenschlüssel kann keinen abgelaufenen Schlüssel verwenden. Vorgänge, die mit einem abgelaufenen Schlüssel versucht wurden, schlagen fehl und führen möglicherweise zu einem Dienstausfall. Es wird dringend empfohlen, dass schlüssel, die mit dem Kundenschlüssel verwendet werden, kein Ablaufdatum haben.

Ein Einmal festgelegtes Ablaufdatum kann nicht entfernt, aber auf ein anderes Datum geändert werden. Wenn ein Schlüssel mit einem Ablaufdatum verwendet werden muss, ändern Sie den Ablaufwert in 31.12.9999, und verwenden Sie den Legacy-Onboardingprozess. Schlüssel, deren Ablaufdatum auf ein anderes Datum als den 31.12.9999 festgelegt ist, schlagen die Microsoft 365-Überprüfung fehl. Der Onboarding-Dienst für Kundenschlüssel akzeptiert nur Schlüssel ohne Ablaufdatum.

Um ein Ablaufdatum zu ändern, das auf einen anderen Wert als 31.12.9999 festgelegt ist, führen Sie das Cmdlet Update-AzKeyVaultKey aus.

Für Azure Key Vault:

Update-AzKeyVaultKey -VaultName <vault name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Achtung

Legen Sie keine Ablaufdaten für kryptografische Schlüssel fest, die Sie mit Customer Key verwenden.

Stellen Sie sicher, dass vorläufiges Löschen für Ihre Schlüsseltresore aktiviert ist.

Wenn Sie Ihre Schlüssel schnell wiederherstellen können, ist es weniger wahrscheinlich, dass ein längerer Dienstausfall aufgrund versehentlich oder böswillig gelöschter Schlüssel kommt. Diese Konfiguration wird als vorläufiges Löschen bezeichnet. Das Aktivieren von Soft Delete ermöglicht Ihnen des Wiederherstellen von Schlüsseln oder Tresoren innerhalb von 90 Tagen nach dem Löschen, ohne diese aus der Datensicherung wiederherstellen zu müssen. Diese Konfiguration wird bei der Erstellung neuer Azure Key Vaults automatisch aktiviert. Wenn Sie vorhandene Tresore verwenden, für die diese Einstellung nicht aktiviert ist, können Sie sie aktivieren.

Führen Sie die folgenden Schritte aus, um Soft Delete für Ihre Schlüsseltresore zu aktivieren:

Melden Sie sich mit Azure PowerShell bei Ihrem Azure-Abonnement an. Anweisungen finden Sie unter Anmelden mit Azure PowerShell.

Führen Sie das Cmdlet Get-AzKeyVault aus. In diesem Beispiel ist Tresorname der Name des Schlüsseltresors, für den Sie vorläufiges Löschen aktivieren:

$v = Get-AzKeyVault -VaultName <vault name> $r = Get-AzResource -ResourceId $v.ResourceId $r.Properties | Add-Member -MemberType NoteProperty -Name enableSoftDelete -Value 'True' Set-AzResource -ResourceId $r.ResourceId -Properties $r.PropertiesVergewissern Sie sich, dass vorläufiges Löschen für den Schlüsseltresor konfiguriert ist, indem Sie das Cmdlet Get-AzKeyVault ausführen. Wenn vorläufiges Löschen für den Schlüsseltresor ordnungsgemäß konfiguriert ist, gibt die Eigenschaft Vorläufiges Löschen aktiviert den Wert True zurück:

Get-AzKeyVault -VaultName <vault name> | fl

Bevor Sie fortfahren, stellen Sie sicher, dass "Vorläufiges Löschen aktiviert" ist. ist auf "True" und "Aufbewahrungszeitraum für vorläufiges Löschen (Tage)" auf "90" festgelegt.

Sichern von Azure Key Vault Key

Unmittelbar nach dem Erstellen oder Ändern eines Schlüssels, dem Durchführen einer Sicherung und dem Speichern von Kopien der Sicherung, sowohl online als auch offline. Um eine Sicherung eines Azure Key Vault-Schlüssels zu erstellen, führen Sie das Cmdlet Backup-AzKeyVaultKey aus.

Abrufen eines URI für jeden Azure Key Vault-Schlüssel

Nachdem Sie Ihre Schlüsseltresore eingerichtet und Ihre Schlüssel hinzugefügt haben, führen Sie den folgenden Befehl aus, um den URI für den Schlüssel in jedem Schlüsseltresor abzurufen. Verwenden Sie diese URIs, wenn Sie die einzelnen DEP später erstellen und zuweisen. Speichern Sie diese Informationen also an einem sicheren Ort. Führen Sie diesen Befehl einmal für jeden Schlüsseltresor aus.

In Azure PowerShell:

(Get-AzKeyVaultKey -VaultName <vault name>).Id

Onboarding mithilfe des Customer Key Onboarding Service

Der Microsoft 365 Customer Key Onboarding Service ist ein Dienst, mit dem Sie Kundenschlüssel in Ihrem eigenen Mandanten aktivieren können. Dieses Feature überprüft automatisch die erforderlichen Kundenschlüsselressourcen. Bei Bedarf können Sie Ihre Ressourcen separat überprüfen, bevor Sie mit der Aktivierung des Kundenschlüssels in Ihrem Mandanten fortfahren.

Wichtig

Dieser Dienst ist für die folgenden Szenarien noch nicht verfügbar:

- Behördenmandanten: Siehe "Onboarding in Customer Key for Government Tenants" weiter unten.

- SharePoint und OneDrive – siehe "Onboarding in Customer Key für SharePoint und OneDrive" weiter unten.

- Mandanten, die verwaltete HSMs verwenden– siehe "Onboarding in Customer Key mithilfe der Legacymethode" weiter unten.

Das für das Onboarding verwendete Konto muss über die folgenden Berechtigungen verfügen:

- Dienstprinicpal-Registrierungsberechtigungen : Registrieren der erforderlichen Dienstprinzipale.

- Leser : Auf allen Azure Key Vaults, die im Onboarding-Cmdlet verwendet werden.

Installieren des PowerShell-Moduls "M365CustomerKeyOnboarding"

Melden Sie sich mit Azure PowerShell bei Ihrem Azure-Abonnement an. Anweisungen finden Sie unter Anmelden mit Azure PowerShell.

Installieren Sie die neueste Version des Moduls M365CustomerKeyOnboarding, das im PowerShell-Katalog verfügbar ist. Vergewissern Sie sich, dass Sie die neueste Version herunterladen, indem Sie unten auf der Seite die Registerkarte "Versionsverlauf" anzeigen. Starten Sie eine PowerShell-Sitzung als Administrator. Kopieren Sie den Befehl, fügen Sie ihn in Azure PowerShell ein, und führen Sie ihn aus, um das Paket zu installieren. Wählen Sie die Option "Ja zu allen" aus, wenn Sie dazu aufgefordert werden. Die Installation dauert einige Augenblicke.

Verwenden der drei verschiedenen Onboardingmodi

Es gibt drei verschiedene Onboardingmodi, die jeweils für unterschiedliche Zwecke im Onboardingprozess verwendet werden. Diese drei Modi sind "Validate", "Prepare", "Enable". Geben Sie beim Ausführen des Cmdlets unter Erstellen einer Onboardinganforderung den Modus mithilfe des Parameters "-OnboardingMode" an.

Validieren

Verwenden Sie den Modus "Überprüfen", um zu überprüfen, ob die Konfiguration Ihrer Ressourcen, die für Customer Key verwendet werden, richtig ist. In diesem Modus wird keine Aktion für Ihre Ressourcen ausgeführt.

Wichtig

Sie können diesen Modus beliebig oft ausführen, wenn Sie die Konfiguration Ihrer Ressourcen ändern.

Vorbereiten

Der Modus "Vorbereiten" führt eine Aktion für Ihre Kundenschlüsselressourcen aus, indem die 2 Azure-Abonnements registriert werden, die im Cmdlet für die Verwendung von MandatoryRetentionPeriod angegeben wurden. Der vorübergehende oder dauerhafte Verlust von Stammverschlüsselungsschlüsseln kann für den Dienstbetrieb störend oder sogar katastrophal sein und zu Datenverlusten führen. Aus diesem Grund ist für die mit Customer Key verwendeten Ressourcen ein starker Schutz erforderlich. Ein obligatorischer Aufbewahrungszeitraum verhindert die sofortige und unwiderrufliche Kündigung Ihres Azure-Abonnements. Nach dem Ausführen des Cmdlets kann es bis zu 1 Stunde dauern, bis die Abonnements die Änderung widerspiegeln. Um die status der Registrierung MandatoryRetentionPeriod zu überprüfen, fahren Sie nach dem Ausführen des Cmdlets im Vorbereitungsmodus mit dem Modus "überprüfen" fort.

Wichtig

Die Registrierung von MandatoryRetentionPeriod für Ihre Azure-Abonnements ist obligatorisch. Sie müssen diesen Modus nur einmal ausführen, es sei denn, sie werden vom Cmdlet erneut dazu aufgefordert.

Aktivieren

Verwenden Sie diesen Modus, wenn Sie für das Onboarding in Customer Key bereit sind. "Aktivieren" aktiviert Ihren Mandanten nur für den Kundenschlüssel für die Workload, die durch den Parameter -Scenario angegeben wird. Wenn Sie den Kundenschlüssel sowohl für Exchange als auch für M365DataAtRestEncryption aktivieren möchten, führen Sie das Onboarding-Cmdlet insgesamt zweimal aus, einmal für jede Workload. Vergewissern Sie sich vor dem Ausführen des Cmdlets im Modus "Enable", dass Ihre Ressourcen ordnungsgemäß konfiguriert sind. Dies wird durch "Passed" unter "ValidationResult" angegeben.

Wichtig

Aktivieren führt das Onboarding Ihres Mandanten in Customer Key nur dann erfolgreich durch, wenn Ihre Ressourcen die Überprüfungen im Überprüfungsmodus erfüllen.

Erstellen einer Onboardinganforderung

Der erste Schritt in diesem Automatisierungsprozess besteht darin, eine neue Anforderung zu erstellen. Mit PowerShell können Sie Cmdlet-Ergebnisse in Variablen komprimieren. Komprimieren Sie die neue Anforderung in eine Variable. Sie können eine Variable erstellen, indem Sie das Symbol "$" gefolgt vom Variablennamen verwenden.

Im Beispiel ist $request die Variable, die Sie einer Onboardinganforderung zuweisen können.

$request = New-CustomerKeyOnboardingRequest -Organization <tenantID> -Scenario <Scenario> -Subscription1 <subscriptionID1> -VaultName1 <AKVVaultName1> -KeyName1 <KeyName1> -Subscription2 <subscriptionID2> -VaultName2 <AKVVaultName2> -KeyName2 <KeyName2> -OnboardingMode <OnboardingMode>

| Parameter | Beschreibung | Beispiel |

|---|---|---|

| -Organisation | Geben Sie Ihre Mandanten-ID im Format xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx ein. | abcd1234-abcd-efgh-hijk-abcdef123456 |

| -Szenario | Geben Sie ein, für welche Workload Sie das Onboarding durchführen möchten. Die Eingabeoptionen lauten: "MDEP" – Kundenschlüssel für mehrere Workloads "EXO" – Kundenschlüssel für Exchange |

MDEP oder EXO |

| -Subscription1 | Geben Sie die Azure-Abonnement-ID des ersten Abonnements ein, das Sie für einen obligatorischen Aufbewahrungszeitraum registriert haben. | p12ld534-1234-5678-9876-g3def67j9k12 |

| -VaultName1 | Geben Sie den Tresornamen des ersten Azure-Key Vault ein, den Sie für Kundenschlüssel konfiguriert haben. | EXOVault1 |

| -KeyName1 | Geben Sie den Namen des ersten Azure Key Vault-Schlüssels in Ihrem ersten Azure Key Vault ein, den Sie für Kundenschlüssel konfiguriert haben. | EXOKey1 |

| -Subscription2 | Geben Sie die Azure-Abonnement-ID des zweiten Abonnements ein, das Sie für einen obligatorischen Aufbewahrungszeitraum registriert haben. | 21k9j76f-ed3g-6789-8765-43215dl21pbd |

| -VaultName2 | Geben Sie den Tresornamen des zweiten Azure-Key Vault ein, den Sie für Kundenschlüssel konfiguriert haben. | EXOVault2 |

| -KeyName2 | Geben Sie den Namen des zweiten Azure Key Vault-Schlüssels in Ihrem zweiten Azure Key Vault ein, den Sie für Kundenschlüssel konfiguriert haben. | EXOKey2 |

| -Onboarding-Modus | "Prepare": Die erforderliche Konfiguration erfolgt für Ihre Ressourcen durch Anwenden von MandatoryRetentionPeriod auf Ihre Abonnements. Die Anwendung dieser Aktion kann bis zu einer Stunde dauern. "Validieren": Überprüfen Sie nur Azure Key Vault- und Azure-Abonnementressourcen, und führen Sie kein Onboarding in Customer Key durch. Dieser Modus ist nützlich, wenn Sie alle Ihre Ressourcen überprüfen möchten, aber später ein offizielles Onboarding durchführen möchten. "Aktivieren": Überprüfen Sie sowohl Azure Key Vault- als auch Abonnementressourcen und aktivieren Sie Kundenschlüssel in Ihrem Mandanten, wenn die Überprüfung erfolgreich ist. |

Vorbereiten oder Aktivieren oder Validieren |

Melden Sie sich mit Ihren Mandantenadministratoranmeldeinformationen an.

Ein Browserfenster wird geöffnet, in dem Sie aufgefordert werden, sich mit Ihrem privilegierten Konto anzumelden. Melden Sie sich mit den entsprechenden Anmeldeinformationen an.

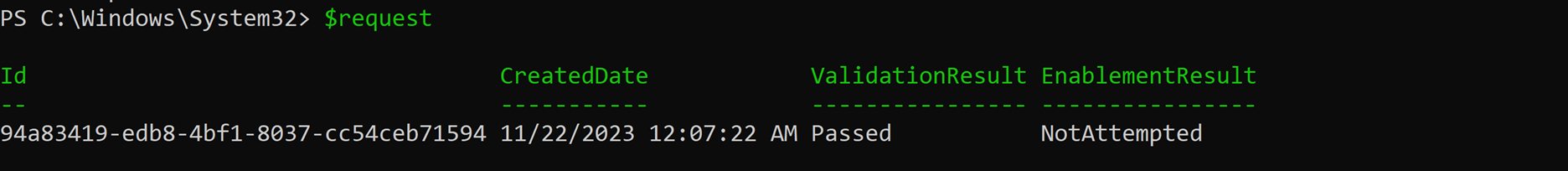

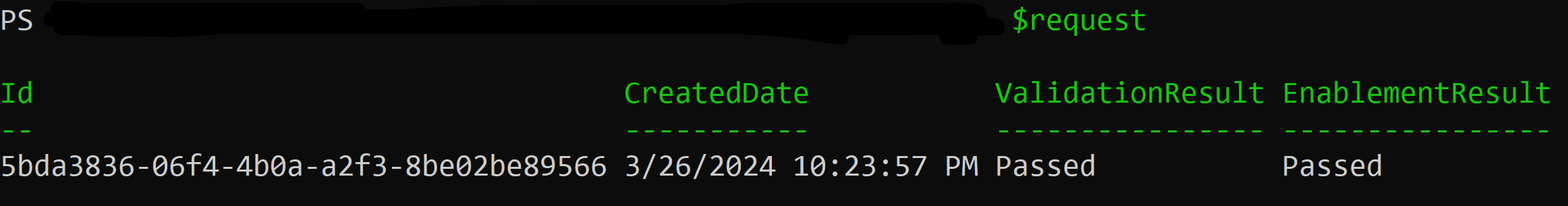

Anzeigen der Überprüfungs- und Aktivierungsdetails

Navigieren Sie nach der erfolgreichen Anmeldung zurück zu Ihrem PowerShell-Fenster. Führen Sie die Variable aus, mit der Sie das Onboarding-Cmdlet komprimiert haben, um eine Ausgabe Ihrer Onboardinganforderung zu erhalten.

$request

Sie erhalten eine Ausgabe mit der ID CreatedDate, ValidationResult und EnablementResult.

| Ausgabe | Beschreibung |

|---|---|

| ID | ID, die der erstellten Onboardinganforderung zugeordnet ist. |

| CreatedDate | Das Datum, an dem die Anforderung erstellt wurde. |

| ValidationResult | Indikator einer erfolgreichen/nicht erfolgreichen Überprüfung. |

| EnablementResult | Indikator für erfolgreiche/nicht erfolgreiche Aktivierung. |

Ein Mandant, der bereit ist, den Kundenschlüssel zu verwenden, weist sowohl unter "ValidationResult" als auch unter "EnablementResult" den Wert "Success" auf, wie gezeigt:

Fahren Sie mit den nächsten Schritten fort, wenn der Mandant erfolgreich in Customer Key integriert wurde.

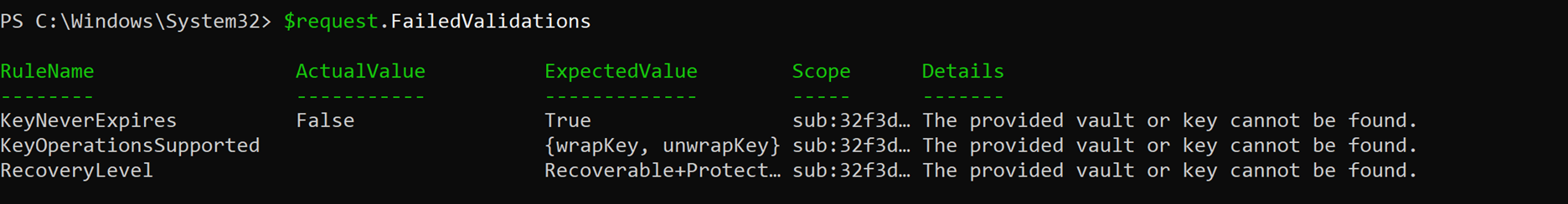

Problembehandlung bei Überprüfungsfehlern

Wenn die Überprüfung für den Mandanten fehlschlägt, sind die folgenden Schritte eine Anleitung zur Untersuchung der Grundursache für falsch konfigurierte Ressourcen. Um zu überprüfen, welche falsch konfigurierten Ressourcen dazu führen, dass die Überprüfung fehlschlägt, speichern Sie das Onboardingergebnis in einer Variablen, und navigieren Sie zu den zugehörigen Validierungsergebnissen.

- Suchen Sie die Anforderungs-ID der Anforderung, die Sie untersuchen möchten, indem Sie alle Anforderungen auflisten.

Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID>

- Speichern der spezifischen Onboardinganforderung in der Variablen "$request"

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- Führen Sie den folgenden Befehl aus.

$request.FailedValidations

Der erwartete Wert jeder Regel wird in der Spalte "ExpectedValue" angezeigt, während der tatsächliche Wert in der Spalte "ActualValue" angezeigt wird. In der Spalte "Bereich" werden die ersten fünf Zeichen Ihrer Abonnement-ID angezeigt, sodass Sie ermitteln können, welches Abonnement und der zugrunde liegende Schlüsseltresor das Problem hatte. Der Abschnitt "Details" enthält eine Beschreibung der Grundursache des Fehlers und dessen Behandlung.

| RuleName | Beschreibung | Lösung |

|---|---|---|

| MandatoryRetentionPeriodState | Gibt den Status von MandatoryRetentionPeriod zurück. | Vergewissern Sie sich, dass der Modus "Vorbereiten" ausgeführt wurde. Wenn das Problem weiterhin besteht, navigieren Sie zu Falscher Zustand des obligatorischen Aufbewahrungszeitraums. |

| SubscriptionInRequestOrganization | Ihr Azure-Abonnement befindet sich in Ihrem organization. | Überprüfen Sie, ob das angegebene Abonnement innerhalb des angegebenen Mandanten erstellt wurde. |

| VaultExistsinSubscription | Ihr Azure-Key Vault befindet sich in Ihrem Azure-Abonnement. | Überprüfen Sie, ob die Azure-Key Vault innerhalb des angegebenen Abonnements erstellt wurde. |

| SubscriptionUniquePerScenario | Ihr Abonnement ist für Customer Key eindeutig. | Vergewissern Sie sich, dass Sie zwei eindeutige Abonnement-IDs verwenden. |

| SubscriptionsCountPerScenario | Sie verfügen über zwei Abonnements pro Szenario. | Überprüfen Sie, ob Sie zwei Abonnements in der Anforderung verwenden. |

| RecoveryLevel | Ihre AKV-Schlüsselwiederherstellungsebene lautet Wiederherstellbar+ProtectedSubscription. | Falscher Zustand des obligatorischen Aufbewahrungszeitraums |

| KeyOperationsSupported | Ihr Schlüsseltresor verfügt über die erforderlichen Berechtigungen für die entsprechende Workload. | Zuweisen der richtigen Berechtigungen zu AKV-Schlüsseln |

| KeyNeverExpires | Ihr AKV-Schlüssel hat kein Ablaufdatum. | Überprüfen des Ablaufs Ihrer Schlüssel |

| KeyAccessPermissions | Ihr AKV-Schlüssel verfügt über die erforderlichen Zugriffsberechtigungen. | Zuweisen der richtigen Berechtigungen zu AKV-Schlüsseln |

| OrganizationHasRequiredServicePlan | Ihr organization verfügt über den richtigen Serviceplan für die Verwendung des Kundenschlüssels. | Sicherstellen, dass Ihr Mandant über die erforderlichen Lizenzen verfügt |

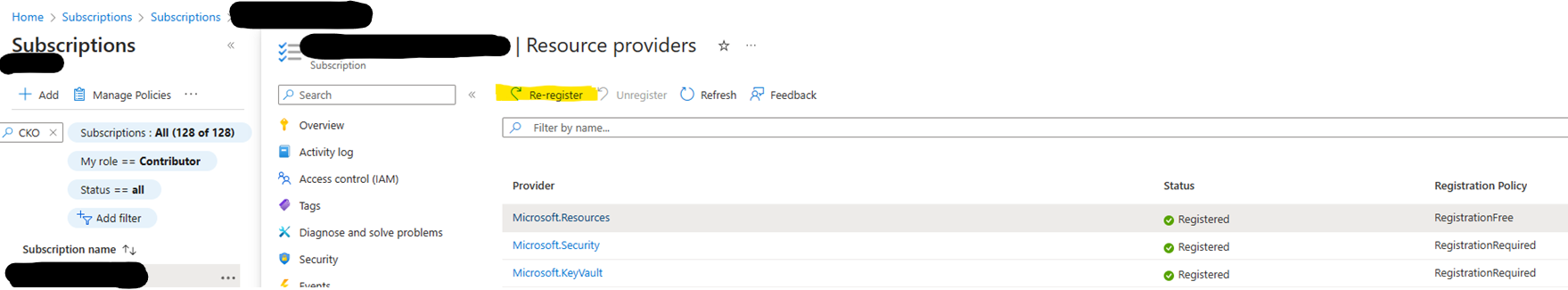

Falscher Zustand des obligatorischen Aufbewahrungszeitraums

Wenn MandatoryRetentionPeriodState eine Stunde nach dem Ausführen des Onboarding-Cmdlets im Modus "Prepare" auf "Recoverable" oder "Recoverable+Purgeable" festgelegt ist und Sie vorläufiges Löschen für Ihre Azure Key Vaults aktiviert haben, führen Sie die folgenden Schritte aus:

- Vergewissern Sie sich, dass beide Azure-Abonnements den Status "Registriert" zurückgeben, indem Sie die folgenden Befehle ausführen:

Set-AzContext -SubscriptionId <Subscription ID>

Get-AzProviderFeature -FeatureName mandatoryRetentionPeriodEnabled -ProviderNamespace Microsoft.Resources

Registrieren Sie die Ressourcenanbieter "Microsoft.Resources" und "Microsoft.KeyVault" für beide Abonnements erneut.

- Eine erneute Registrierung kann mit drei Methoden durchgeführt werden: Azure-Portal, Azure CLI und Azure PowerShell.

Azure PowerShell:

Register-AzResourceProvider -ProviderNamespace Microsoft.Resources Register-AzResourceProvider -ProviderNamespace Microsoft.KeyvaultAzure CLI:

az provider register --namespace Microsoft.Resources az provider register --namespace Microsoft.KeyvaultAzure-Portal:

- Eine erneute Registrierung kann mit drei Methoden durchgeführt werden: Azure-Portal, Azure CLI und Azure PowerShell.

Um die Wiederherstellungsstufe eines Schlüssels zu überprüfen, führen Sie in Azure PowerShell das Cmdlet Get-AzKeyVaultKey wie folgt aus:

(Get-AzKeyVaultKey -VaultName <vault name> -Name <key name>).Attributes

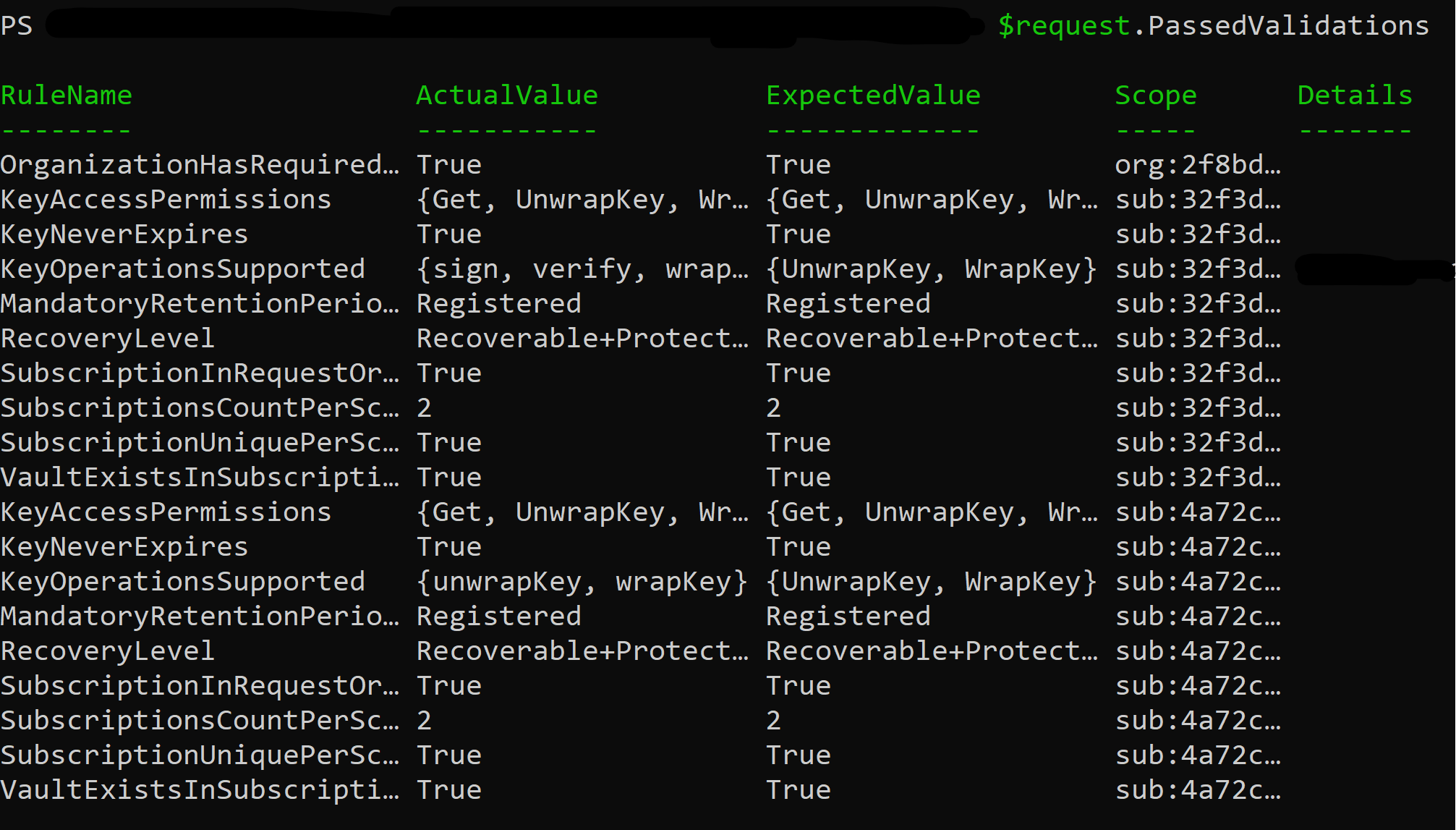

Überprüfen bestandener Überprüfungen

Führen Sie die folgenden Befehle aus, um zu überprüfen, welche Überprüfungen bestanden wurden:

- Speichern der spezifischen Onboardinganforderung in der Variablen "$request"

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- Führen Sie den folgenden Befehl aus.

$request.PassedValidations

Onboarding in Customer Key mithilfe der Legacymethode

Verwenden Sie diese Methode nur, wenn die nicht unterstützten Szenarien des Customer Key Onboarding Service für Ihren Mandanten gelten. Wenn Sie das Onboarding für Kundenschlüssel mithilfe der Legacymethode durchführen möchten, wenden Sie sich nach Abschluss aller Schritte zum Einrichten Ihrer Azure Key Vaults und Abonnements an Microsoft-Support, um Support für Kundenschlüssel anzufordern.

Onboarding in Customer Key für Behördenmandanten

Wenn Sie über einen Mandanten in GCC-H oder DoD verfügen und Kundenschlüssel aktivieren möchten, wenden Sie sich nach Abschluss aller Schritte zum Einrichten Ihrer Azure Key Vaults und Abonnements an Microsoft-Support, um Kundenschlüsselsupport für Behördenmandanten anzufordern.

Onboarding in Customer Key für SharePoint und OneDrive

Es gibt zwei Voraussetzungen für das Onboarding in Customer Key für SharePoint und OneDrive.

Der Mandant wurde bereits in Customer Key for Exchange oder Customer Key for Multiple Workloads integriert.

Beide Abonnements sind für die Verwendung eines obligatorischen Aufbewahrungszeitraums registriert.

Wenn Ihr Mandant beide Voraussetzungen erfüllt, navigieren Sie zu Erstellen eines DEP für die Verwendung mit SharePoint und OneDrive.

Nächste Schritte

Nachdem Sie die Schritte in diesem Artikel ausgeführt haben, können Sie DEPs erstellen und zuweisen. Anweisungen finden Sie unter Verwalten des Kundenschlüssels.