Konfigurieren von Geräteproxy- und Internetverbindungseinstellungen für Information Protection

Microsoft Endpoint-Technologien verwenden Microsoft Windows HTTP (WinHTTP), um Daten zu melden und mit dem Microsoft-Endpunkt-Clouddienst zu kommunizieren. Der eingebettete Dienst wird im Systemkontext mithilfe des LocalSystem-Kontos ausgeführt.

Tipp

Organisationen, die Weiterleitungsproxys als Gateway zum Internet verwenden, können mithilfe des Netzwerkschutzes Untersuchungen hinter einem Proxy durchführen. Weitere Informationen finden Sie unter Untersuchen von Verbindungsereignissen hinter Weiterleitungsproxys.

Die WinHTTP-Konfigurationseinstellung ist unabhängig von den Proxyeinstellungen von Windows Internet (WinINet) für das Browsen im Internet und kann einen Proxyserver nur mithilfe der folgenden Methoden der automatischen Ermittlung erkennen:

Transparenter Proxy

Web Proxy Auto-Discovery Protocol (WPAD)

Hinweis

Wenn Sie in Ihrer Netzwerktopologie einen transparenten Proxy oder WPAD verwenden, sind keine speziellen Konfigurationseinstellungen erforderlich. Weitere Informationen zu Defender für Endpunkt-URL-Ausschlüssen im Proxy finden Sie unter Aktivieren des Zugriffs auf Endpunkt-DLP-Clouddienst-URLs im Proxy Server.

Manuelle Konfiguration von statischen Proxys:

- Registrierungsbasierte Konfiguration

- WinHTTP-Konfiguration mithilfe des netsh-Befehls: nur für Desktops in einer stabilen Topologie geeignet (beispielsweise ein Desktop in einem Unternehmensnetzwerk hinter demselben Proxy)

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Starten Sie jetzt im Testhub für Microsoft Purview-Complianceportal. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Manuelles Konfigurieren des Proxyservers mithilfe eines registrierungsbasierten statischen Proxys

Bei Endpunktgeräten, für die keine Verbindung mit dem Internet zulässig ist, müssen Sie einen registrierungsbasierten statischen Proxy konfigurieren. Sie müssen diesen so konfigurieren, dass nur Microsoft Endpunkt-DLP Diagnosedaten melden und mit dem Microsoft Endpunkt-Clouddienst kommunizieren kann.

Der statische Proxy kann mithilfe von Gruppenrichtlinien konfiguriert werden. Die Gruppenrichtlinien finden Sie unter:

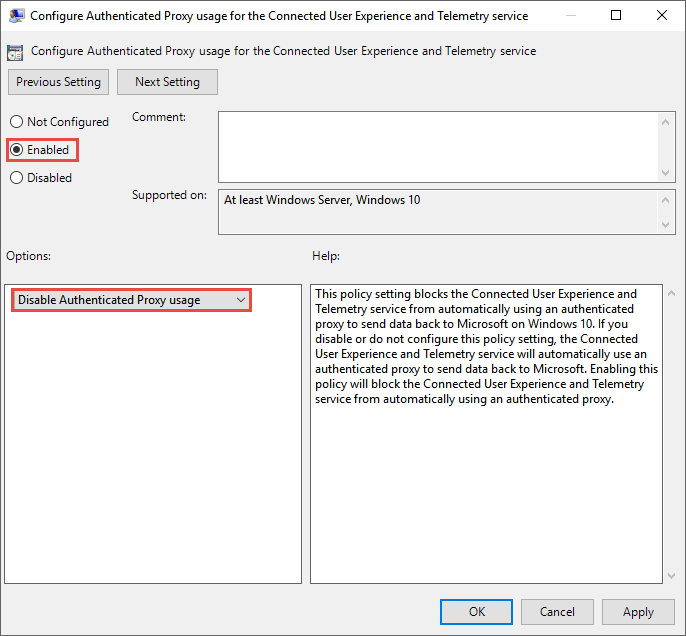

Öffnen administrativer Vorlagen > Windows-KomponentenDatensammlung > und Vorschaubuilds > Konfigurieren der Verwendung von authentifizierten Proxys für den Dienst "Benutzererfahrung und Telemetrie im verbundenen Bereich"

Legen Sie dies auf Aktiviert fest, und wählen Sie Verwendung von authentifiziertem Proxy deaktivieren:

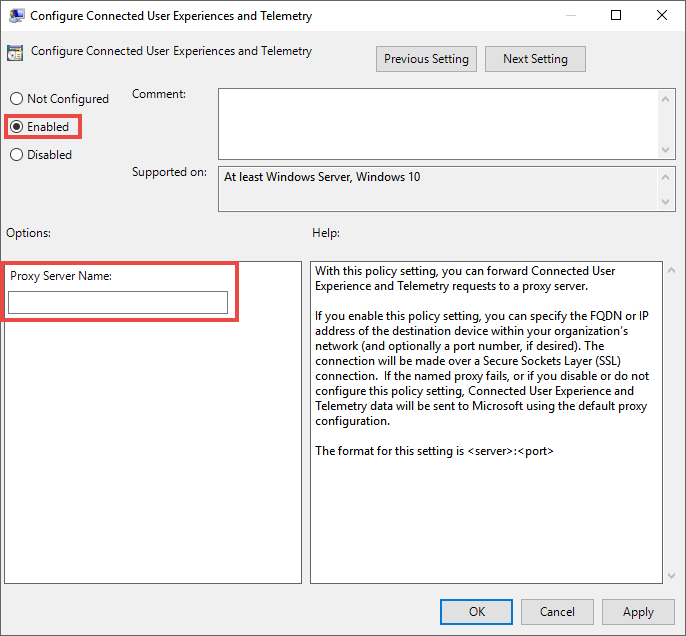

Öffnen Administrative Vorlagen > Windows-Komponenten > Datensammlung und Vorschaubuilds > Konfigurieren sie verbundene Benutzeroberflächen und Telemetriedaten:

Konfigurieren des Proxys

Die Richtlinie setzt zwei Registrierungswerte (

TelemetryProxyServerals "REG_SZ" undDisableEnterpriseAuthProxyals "REG_DWORD") unter dem RegistrierungsschlüsselHKLM\Software\Policies\Microsoft\Windows\DataCollectionfest.Der Registrierungswert TelemetryProxyServer hat das Folgende Format <: Servername oder ip>:<port>. Beispiel: 10.0.0.6:8080.

Der Registrierungswert

DisableEnterpriseAuthProxysollte auf 1 festgelegt werden.

Manuelles Konfigurieren des Proxyservers mithilfe des netsh-Befehls

Verwenden Sie den netsh-Befehl, um einen systemweiten statischen Proxy zu konfigurieren.

Hinweis

Dies wirkt sich auf alle Anwendungen aus, einschließlich Windows-Diensten, die WinHTTP mit Standardproxy verwenden. - Laptops, die Topologie wechseln (z. B. vom Büro nach Hause), funktionieren mit netsh nicht ordnungsgemäß. Verwenden Sie die registrierungsbasierte Konfiguration für statische Proxys.

Öffnen Sie eine Befehlszeile mit erhöhten Rechten:

- Wechseln Sie zu Start, und geben Sie cmd ein.

- Klicken Sie mit der rechten Maustaste auf Eingabeaufforderung, und wählen Sie Als Administrator ausführen aus.

Geben Sie den folgenden Befehl ein, und drücken Sie dann die Eingabetaste:

netsh winhttp set proxy <proxy>:<port>Beispiel: netsh winhttp set proxy 10.0.0.6:8080

Wenn Sie den WinHTTP-Proxy zurücksetzen möchten, geben Sie den folgenden Befehl ein, und drücken Sie dann die Eingabetaste:

netsh winhttp reset proxy

Weitere Informationen hierzu finden Sie unter netsh-Befehl: Syntax, Kontexte und Formatierung.

Aktivieren des Zugriffs auf Endpunkt-DLP-Clouddienst-URLs im Proxy Server

Wenn ein Proxy oder eine Firewall den gesamten Datenverkehr standardmäßig blockiert und nur bestimmte Domänen durchlässt, fügen Sie die im herunterladbaren Blatt aufgeführten Domänen der Liste der zulässigen Domänen hinzu.

Diese herunterladbare Kalkulationstabelle enthält die Dienste und die zugehörigen URLs, mit denen Ihr Netzwerk sich verbinden können muss. Sie sollten sicherstellen, dass keine Firewall- oder Netzwerkfilterregeln den Zugriff auf diese URLs verhindern. Andernfalls müssen Sie eine eigene Zulassungsregel dafür erstellen.

Wenn bei einem Proxy oder einer Firewall die HTTPS-Überprüfung aktiviert ist (SSL-Inspektion), schließen Sie die in der obigen Tabelle aufgeführten Domänen von der HTTPS-Überprüfung aus. Wenn ein Proxy oder eine Firewall anonymen Datenverkehr blockiert, stellen Sie sicher, dass für die zuvor aufgeführten URLs anonymer Datenverkehr zulässig ist (Endpunkt-DLP stellt eine Verbindung vom Systemkontext aus her).

Überprüfen der Clientkonnektivität mit Microsoft-Clouddienst-URLs

Vergewissern Sie sich, dass die Proxykonfiguration erfolgreich abgeschlossen wurde, dass WinHTTP ermitteln und über den Proxyserver in Ihrer Umgebung kommunizieren kann und dass der Proxyserver Datenverkehr zu Defender für Endpunkt-Dienst-URLs zulässt.

Laden Sie das Tool MDATP Client Analyzer auf den PC herunter, auf dem Endpunkt-DLP ausgeführt wird.

Extrahieren Sie den Inhalt von MDATPClientAnalyzer.zip auf dem Gerät.

Öffnen Sie eine Befehlszeile mit erhöhten Rechten:

- Wechseln Sie zu Start, und geben Sie cmd ein.

- Klicken Sie mit der rechten Maustaste auf Eingabeaufforderung, und wählen Sie Als Administrator ausführen aus.

Geben Sie den folgenden Befehl ein, und drücken Sie dann die Eingabetaste:

HardDrivePath\MDATPClientAnalyzer.cmdErsetzen Sie HardDrivePath durch den Pfad, in den das MDATPClientAnalyzer-Tool heruntergeladen wurde (z. B.

C:\Work\tools\MDATPClientAnalyzer\MDATPClientAnalyzer.cmd).

Extrahieren Sie die MDATPClientAnalyzerResult.zip*-Datei, die vom Tool in dem Ordner erstellt wurde, der im HardDrivePath verwendet wird.

Öffnen Sie MDATPClientAnalyzerResult.txt, und vergewissern Sie sich, dass Sie die Schritte zur Proxykonfiguration durchgeführt haben, um die Serverermittlung und den Zugriff auf die Dienst-URLs zu aktivieren. Das Tool überprüft die Konnektivität von Defender für Endpunkt-Dienst-URLs, mit denen der Defender für Endpunkt-Client laut Konfiguration interagieren kann. Anschließend werden die Ergebnisse für jede URL, die potentiell für die Kommunikation mit den Defender für Endpunkt-Diensten verwendet werden kann, in die Datei MDATPClientAnalyzerResult.txt gedruckt. Beispiel:

Testing URL: https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command-line proxy: Doesn't exist

Wenn mindestens eine der Verbindungsoptionen einen (200)-Status zurückgibt, kann der Defender für Endpunkt-Client über diese Verbindungsmethode ordnungsgemäß mit der getesteten URL kommunizieren.

Wenn die Ergebnisse der Verbindungsüberprüfung hingegen auf einen Fehler hindeuten, wird ein HTTP-Fehler angezeigt (siehe HTTP-Status-Codes). Sie können dann die URLs in der Tabelle unter Aktivieren des Zugriffs auf Endpunkt-DLP-Clouddienst-URLs im Proxy Server verwenden. Welche URLs Sie verwenden werden, ist von der Region abhängig, die während des Onboarding-Vorgangs ausgewählt wurde.

Hinweis

Das Tool Connectivity Analyzer ist nicht mit der Regel zur Reduzierung der Angriffsfläche kompatibel.Blockieren Sie die Erstellung von Prozessen, die von PSExec und WMI-Befehlen stammen. Sie müssen diese Regel vorübergehend deaktivieren, um das Verbindungstool auszuführen.

Wenn der TelemetryProxyServer in der Registrierung oder über eine Gruppenrichtlinie festgelegt ist, wird Defender für Endpunkt auf "Direct" zurückgreifen, wenn der Zugriff auf den definierten Proxy nicht möglich ist. Verwandte Themen:

- Onboarding von Windows 10-Geräten

- Behandeln von Problemen mit dem Microsoft Endpoint DLP-Onboarding

Siehe auch

- Informationen zu Endpunkt-DLP

- Nutzen der Verhinderung von Datenverlust am Endpunkt

- Informationen zur Verhinderung von Datenverlust

- Create und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust

- Erste Schritte mit dem Aktivitäten-Explorer

- Microsoft Defender für Endpunkt

- Onboarding-Tools und -Methoden für Windows 10-Computer

- Microsoft 365-Abonnement

- Microsoft Entra eingebundene Geräte

- Herunterladen des auf Chromium basierenden neuen Microsoft Edge

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für