Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird beschrieben, wie Sicherheits-IDs (SIDs) mit Konten und Gruppen im Windows Server-Betriebssystem funktionieren.

Was sind SIDs?

Eine SID wird verwendet, um einen Sicherheitsprinzipal oder eine Sicherheitsgruppe eindeutig zu identifizieren. Sicherheitsprinzipale können jede Entität darstellen, die vom Betriebssystem authentifiziert werden kann. Beispiele sind ein Benutzerkonto, ein Computerkonto oder ein Thread oder Prozess, der im Sicherheitskontext eines Benutzer- oder Computerkontos ausgeführt wird.

Jedes Konto, jede Gruppe und jeder Prozess, der im Sicherheitskontext des Kontos ausgeführt wird, verfügt über eine eindeutige SID, die von einer Autorität ausgestellt wird, z. B. einem Windows-Domänencontroller. Die SID wird in einer Sicherheitsdatenbank gespeichert. Das System generiert die SID, die ein bestimmtes Konto oder eine bestimmte Gruppe identifiziert, zum Zeitpunkt der Erstellung des Kontos oder der Gruppe. Wenn eine SID als eindeutiger Bezeichner für einen Benutzer oder eine Gruppe verwendet wird, kann sie nie wieder verwendet werden, um einen anderen Benutzer oder eine andere Gruppe zu identifizieren.

Bei jeder Anmeldung eines Benutzers oder einer Benutzerin erstellt das System ein Zugriffstoken für diesen Benutzer. Das Zugriffstoken enthält die SID des Benutzers bzw. der Benutzerin, Benutzerrechte und die SIDs der Gruppen, zu denen er oder sie gehört. Dieses Token stellt den Sicherheitskontext für alle Aktionen bereit, die der oder die Benutzer*in auf diesem Computer ausführt.

Zusätzlich zu den eindeutig erstellten, domänenspezifischen SIDs, die bestimmten Benutzer*innen und Gruppen zugewiesen werden, gibt es bekannte SIDs, die generische Gruppen und generische Benutzer*innen identifizieren. Die SIDs "Jeder" und "Welt" identifizieren beispielsweise eine Gruppe, die alle Benutzer enthält. Bekannte SIDs weisen Werte auf, die in allen Betriebssystemen konstant bleiben.

SIDs sind ein grundlegender Baustein des Windows-Sicherheitsmodells. Sie funktionieren mit bestimmten Komponenten der Autorisierungs- und Zugriffssteuerungstechnologien in der Sicherheitsinfrastruktur der Windows Server-Betriebssysteme. Dieses Design schützt den Zugriff auf Netzwerkressourcen und bietet eine sicherere Computerumgebung.

Hinweis

Dieser Inhalt bezieht sich nur auf die Windows-Versionen in der Liste „Gilt für“ am Anfang des Artikels.

Funktionsweise von SIDs

Benutzer verweisen auf Konten anhand des Kontonamens. Intern bezieht sich das Betriebssystem auf Konten und Prozesse, die mithilfe ihrer SIDs im Sicherheitskontext des Kontos ausgeführt werden. Bei Domänenkonten wird die SID eines Sicherheitsprinzipals erstellt, indem die SID der Domäne mit einem relativen Bezeichner (RID) für das Konto verkettet wird. SIDs sind innerhalb ihres Bereichs (Domäne oder lokal) eindeutig und werden nie wiederverwendet.

Das Betriebssystem generiert eine SID, die ein bestimmtes Konto oder eine bestimmte Gruppe identifiziert, zum Zeitpunkt der Erstellung des Kontos oder der Gruppe. Für ein lokales Konto oder eine lokale Gruppe generiert die lokale Sicherheitsbehörde (Local Security Authority, LSA) auf dem Computer die SID. Die SID wird mit anderen Kontoinformationen in einem sicheren Bereich der Registrierung gespeichert. Für ein Domänenkonto oder eine Gruppe generiert die Domänensicherheitsstelle die SID. Dieser SID-Typ wird als Attribut des Benutzer- oder Gruppenobjekts in Active Directory Domain Services gespeichert.

Für jedes lokale Konto und jede Lokale Gruppe ist die SID für den Computer eindeutig, auf dem sie erstellt wird. Es teilen sich niemals zwei Konten oder Gruppen auf dem Computer dieselbe SID. Ebenso ist die SID für jedes Domänenkonto und jede Gruppe innerhalb eines Unternehmens eindeutig. Daher entspricht die SID eines Kontos oder einer Gruppe in einer Domäne niemals der SID eines Kontos oder einer Gruppe in einer anderen Domäne im Unternehmen.

SIDs bleiben immer eindeutig. Sicherheitsautoritäten stellen nie zweimal dieselbe SID aus, und sie verwenden nie SIDs für gelöschte Konten wieder. Wenn beispielsweise ein*e Benutzer*in mit einem Benutzerkonto in einer Windows-Domäne seine bzw. ihre Arbeitsstelle verlässt, löscht ein*e Administrator*in das zugehörige Active Directory-Konto, einschließlich der SID, die das Konto identifiziert. Kehrt der oder die Benutzer*in später an einen anderen Arbeitsplatz im selben Unternehmen zurück, erstellt ein*e Administrator*in ein neues Konto, und das Windows Server-Betriebssystem generiert eine neue SID. Die neue SID stimmt nicht mit der alten überein, sodass kein Teil des Zugriffs des Benutzers bzw. der Benutzerin aus dem alten Konto auf das neue übertragen wird. Beide Konten stellen zwei unterschiedliche Sicherheitsprinzipale dar.

SID-Architektur

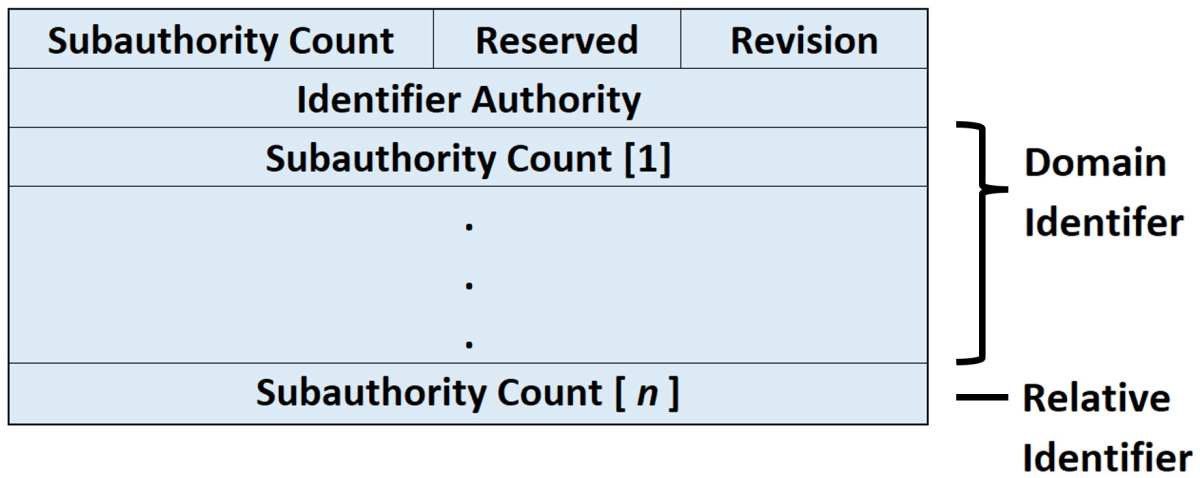

Eine SID ist eine Datenstruktur im Binärformat, die eine variable Anzahl von Werten enthält. Die ersten Werte in der Struktur enthalten Informationen zur SID-Struktur. Die verbleibenden Werte werden in einer Hierarchie (ähnlich einer Telefonnummer) angeordnet und identifizieren die SID-ausstellende Behörde (z. B. NT Authority), die SID-ausstellende Domäne und einen bestimmten Sicherheitsprinzipal oder eine bestimmte Gruppe. Die folgende Abbildung veranschaulicht die Struktur einer SID.

Die einzelnen Werte einer SID werden in der folgenden Tabelle beschrieben:

| Komponente | BESCHREIBUNG |

|---|---|

| Überprüfung | Gibt die Version der SID-Struktur an, die in einer bestimmten SID verwendet wird. |

| Bezeichnerautorität | Gibt die höchste Autoritätsebene an, die SIDs für einen bestimmten Sicherheitsprinzipaltyp ausstellen kann. Beispielsweise hat die Bezeichnerautorität in der SID für die Gruppe „Jeder“ den Wert 1 (Weltautorität). Die Bezeichnerautorität in der SID für ein bestimmtes Windows Server-Konto bzw. eine bestimmte Gruppe hat den Wert 5 (NT-Autorität). |

| Unterautoritäten | Enthält die wichtigsten Informationen in einer SID, die in einer Reihe von Unterautoritätswerten angegeben sind. Alle Werte bis zum letzten Wert in der Reihe identifizieren gemeinsam eine Domäne in einem Unternehmen. Dieser Teil der Reihe wird Domänenbezeichner genannt. Der letzte Wert in der Reihe, das RID, identifiziert ein bestimmtes Konto oder eine bestimmte Gruppe relativ zu einer Domäne. |

Die Komponenten einer SID können einfacher visualisiert werden, wenn SIDs mithilfe der Standardnotation aus einem Binär- in ein Zeichenfolgenformat konvertiert werden:

S-R-X-Y1-Y2-Yn-1-Yn

In dieser Notation werden die Komponenten einer SID in der folgenden Tabelle beschrieben:

| Komponente | BESCHREIBUNG |

|---|---|

| S | Gibt an, dass die Zeichenfolge eine SID ist |

| R | Gibt die Revisionsstufe an |

| X | Gibt den Wert der Bezeichnerautorität an |

| J | Stellt eine Reihe von Unterautoritätswerten dar, wobei n die Anzahl der Werte ist |

Die wichtigsten Informationen der SID sind in der Reihe von Unterautoritätswerten angegeben. Der erste Teil der Reihe (-Y1-Y2-Yn–1) ist der Domänenbezeichner. Dieses Element der SID wird in einem Unternehmen mit mehreren Domänen erheblich. Insbesondere unterscheidet der Domänenbezeichner SIDs, die von einer Domäne ausgegeben werden, von SIDs, die alle anderen Domänen im Unternehmen ausgeben. Keine zwei Domänen in einem Unternehmen weisen denselben Domänenbezeichner auf.

Das letzte Element in der Reihe von Unterautoritätswerten (-Yn) ist die ID. Es unterscheidet ein Konto oder eine Gruppe von allen anderen Konten und Gruppen in der Domäne. Keine zwei Konten oder Gruppen in einer Domäne teilen dasselbe RID.

Beispielsweise wird die SID für die integrierte Gruppe „Administratoren“ in der standardisierten SID-Notation folgendermaßen als Zeichenfolge dargestellt:

Tel.: S-1-5-32-544

Diese SID umfasst vier Komponenten:

- Eine Revisionsstufe (1)

- Einen Bezeichnerautoritätswert (5, NT-Autorität)

- Einen Domänenbezeichner (32, „Builtin“)

- Ein RID (544, Administratoren)

SIDs für integrierte Konten und Gruppen haben immer den gleichen Domänenbezeichnerwert: 32. Dieser Wert identifiziert die Domäne Builtin, die auf jedem Computer vorhanden ist, auf dem eine Version des Windows Server-Betriebssystems ausgeführt wird. Die integrierten Konten und Gruppen eines Computers müssen nie von denen eines anderen Computers unterschieden werden, da sie sich im lokalen Bereich befinden. Sie sind lokal auf einem einzelnen Computer oder bei Domänencontrollern für eine Netzwerkdomäne lokal auf mehreren Computern, die als einer fungieren.

Integrierte Konten und Gruppen müssen im Bereich der Domäne „Builtin“ voneinander unterschieden werden. Daher verfügt die SID für jedes Konto und jede Gruppe über ein eindeutiges RID. Ein RID-Wert von 544 ist für die integrierte Gruppe "Administratoren" eindeutig. Kein anderes Konto und keine andere Gruppe in der Domäne „Builtin“ weist eine SID mit dem Endwert 544 auf.

Betrachten Sie als weiteres Beispiel die SID für die globale Gruppe „Domänenadministratoren“. Jede Domäne in einem Unternehmen verfügt über eine Gruppe „Domänenadministratoren“, und die SID ist für jede Gruppe unterschiedlich. Das folgende Beispiel stellt die SID für die Gruppe „Domänenadministratoren“ in der Domäne „Contoso, Ltd.“ („Contoso\Domänenadministratoren“) dar:

S-1-5-21-1004336348-1177238915-682003330-512

Die SID für Contoso\Domain Admins weist die folgenden Komponenten auf:

- Eine Revisionsstufe (1)

- Eine Bezeichnerautorität (5, NT-Autorität)

- Einen Domänenbezeichner (21-1004336348-1177238915-682003330, „Contoso“)

- Der RID (512, Gruppe der Domänenadministratoren)

Die SID für „Contoso\Domänenadministratoren“ unterscheidet sich von den SIDs für andere Domänenadministratorengruppen im selben Unternehmen durch den Domänenbezeichner: 21-1004336348-1177238915-682003330. Keine andere Domäne im Unternehmen verwendet diesen Wert als Domänenbezeichner. Die SID für Contoso\Domain Admins unterscheidet sich von den SIDs für andere Konten und Gruppen, die in der Contoso-Domäne mit dem RID 512 erstellt werden. Kein anderes Konto und keine andere Gruppe in der Domäne weist eine SID mit dem Endwert 512 auf.

RID-Zuweisung

Wenn Konten und Gruppen in einer Kontodatenbank gespeichert werden, die ein lokaler Sicherheitskonten-Manager (SAM) verwaltet, ist es für das System relativ einfach, für jedes Konto und jede Gruppe, die es auf einem eigenständigen Computer erstellt, ein eindeutiges RID zu generieren. Das SAM auf einem eigenständigen Computer kann die von ihr verwendeten RID-Werte nachverfolgen und sicherstellen, dass er sie nie wieder verwendet.

In einer Netzwerkdomäne ist das Generieren eindeutiger RIDs jedoch ein komplexerer Prozess. Windows Server-Netzwerkdomänen können über mehrere Domänencontroller verfügen. Auf jedem Domänencontroller werden Active Directory-Kontoinformationen gespeichert. Daher gibt es in einer Netzwerkdomäne so viele Kopien der Kontodatenbank wie Domänencontroller. Darüber hinaus ist jede Kopie der Kontodatenbank eine Masterkopie.

Neue Konten und Gruppen können auf jedem Domänencontroller erstellt werden. Auf einem Domänencontroller an Active Directory vorgenommene Änderungen werden auf alle anderen Domänencontroller in der Domäne repliziert. Die Replikation von Änderungen in einer Masterkopie der Kontodatenbank in alle anderen Masterkopien wird als Multimastervorgang bezeichnet.

Der Prozess der Generierung eindeutiger RIDs ist ein Einzelmastervorgang. Einem Domänencontroller wird die Rolle des RID-Master zugewiesen, und er weist jedem Domänencontroller in der Domäne eine Abfolge von RIDs zu. Wenn ein neues Domänenkonto oder eine neue Gruppe im Active Directory-Replikat eines Domänencontrollers erstellt wird, wird ihm bzw. ihr eine SID zugewiesen. Die RID für die neue SID wird von der Zuordnung von RIDs des Domänencontrollers übernommen. Wenn der Vorrat an RIDs beginnt sich zu verringern, fordert der Domänencontroller einen weiteren Block vom RID-Master an.

Jeder Domänencontroller verwendet jeden Wert in einem RIDs-Block nur einmal. Der RID-Master weist jeden Block von RID-Werten nur einmal zu. Dieser Prozess stellt sicher, dass jedes Konto und jede Gruppe, die in der Domäne erstellt wurde, über ein eindeutiges RID verfügt.

SIDs und global eindeutige Bezeichner

Beim Erstellen eines neuen Domänenbenutzer- oder Gruppenkontos wird in Active Directory die SID des Kontos in der ObjectSID-Eigenschaft eines Benutzer- bzw. Gruppenobjekts gespeichert. Außerdem wird dem neuen Objekt ein Globally Unique Identifier (GUID) zugewiesen, ein 128-Bit-Wert, der nicht nur im Unternehmen eindeutig ist, sondern auch weltweit. Jedem Objekt, das Active Directory erstellt, wird eine GUID zugewiesen, nicht nur Benutzer- und Gruppenobjekte. Die GUID jedes Objekts wird in seiner ObjectGUID-Eigenschaft gespeichert.

Active Directory verwendet GUIDs intern, um Objekte zu identifizieren. Beispielsweise ist die GUID eine der Eigenschaften eines Objekts, die im globalen Katalog veröffentlicht wird. Das Durchsuchen des globalen Katalogs nach einer Benutzerobjekt-GUID führt zu Ergebnissen, wenn der oder die Benutzer*in über ein Konto irgendwo im Unternehmen verfügt. Tatsächlich ist die Suche nach einem beliebigen Objekt nach ObjectGUID möglicherweise die zuverlässigste Methode zum Suchen nach dem gewünschten Objekt. Die Werte anderer Objekteigenschaften können sich ändern, die ObjectGUID-Eigenschaft ändert sich hingegen nie. Wenn einem Objekt eine GUID zugewiesen wird, behält es diesen Wert für seine gesamte Lebensdauer bei.

Wenn ein*e Benutzer*in von einer Domäne in eine andere wechselt, erhält er bzw. sie eine neue SID. Die SID für ein Gruppenobjekt ändert sich nicht, da Gruppen in der Domäne bleiben, in der sie erstellt werden. Wenn jedoch Personen umziehen, können ihre Konten mit ihnen verschoben werden. Wenn Mitarbeiter*innen von Nordamerika nach Europa umziehen, aber im selben Unternehmen bleiben, kann ein*e Administrator*in des Unternehmens die entsprechenden Benutzerobjekte z. B. von „Contoso\NoAm“ nach „Contoso\Europe“ verschieben. In diesem Fall benötigt das User-Objekt für das Konto eine neue SID. Der Domänenbezeichnerteil einer in NoAm ausgestellten SID ist für NoAm eindeutig, sodass die SID für das Benutzerkonto in Europa einen anderen Domänenbezeichner aufweist. Der RID-Teil einer SID ist relativ zur Domäne eindeutig. Wenn sich die Domäne ändert, ändert sich die RID ebenfalls.

Wenn ein Benutzerobjekt von einer Domäne in eine andere verschoben wird, muss eine neue SID für das Benutzerkonto generiert und in der ObjectSID-Eigenschaft gespeichert werden. Vor dem Schreiben des neuen Werts in die Eigenschaft wird der vorherige Wert in eine andere Eigenschaft eines Benutzerobjekts kopiert: SIDHistory. Diese Eigenschaft kann mehrere Werte enthalten. Jedes Mal, wenn ein User-Objekt zu einer anderen Domäne wechselt, wird eine neue SID generiert und in der ObjectSID Eigenschaft gespeichert, und ein weiterer Wert wird der Liste der alten SIDs im SIDHistory Wert hinzugefügt. Wenn sich ein Benutzer anmeldet und erfolgreich authentifiziert wird, fragt der Domänenauthentifizierungsdienst Active Directory für alle SIDs ab, die dem Benutzer zugeordnet sind. Die Abfrage enthält die aktuelle SID des Benutzers, die alten SIDs des Benutzers und die SIDs für die Benutzergruppen. Alle diese SIDs werden an den Authentifizierungsclient zurückgegeben und sind im Zugriffstoken des Benutzers oder der Benutzerin enthalten. Wenn der Benutzer versucht, Zugriff auf eine Ressource zu erhalten, kann eine der SIDs im Zugriffstoken (einschließlich einer der SIDs in der SIDHistory Eigenschaft) den Benutzerzugriff zulassen oder verweigern.

Sie können Benutzern den Zugriff auf eine Ressource basierend auf ihren Aufträgen erlauben oder verweigern. Sie sollten jedoch den Zugriff auf eine Gruppe zulassen oder verweigern, nicht auf eine Person. Auf diese Weise können Sie den Zugriff einfach anpassen, wenn Benutzer*innen den Arbeitsplatz oder die Abteilung wechseln, indem Sie sie aus bestimmten Gruppen entfernen und anderen hinzufügen.

Wenn Sie jedoch einem einzelnen Benutzer bzw. einer einzelnen Benutzerin den Zugriff auf Ressourcen erlauben oder verweigern, soll der Zugriff für diese Person wahrscheinlich gleich bleiben, unabhängig davon, wie oft sich ihre Kontodomäne ändert. Die SIDHistory Eigenschaft ermöglicht es, dass der Zugriff gleich bleibt. Wenn ein*e Benutzer*in die Domäne wechselt, ist es nicht erforderlich, die Zugriffssteuerungsliste (Access Control List, ACL) für eine Ressource zu ändern. Eine ACL verfügt möglicherweise über die alte SID des Benutzers, aber nicht über die neue SID. Die alte SID befindet sich jedoch weiterhin im Zugriffstoken des Benutzers. Sie ist unter den SIDs für die entsprechenden Gruppen aufgeführt, und dem bzw. der Benutzer*in wird der Zugriff basierend auf der alten SID gewährt oder verweigert.

Bekannte SIDs

Die Werte bestimmter SIDs sind systemübergreifend konstant. Sie werden beim Installieren des Betriebssystems oder der Domäne erstellt. Sie werden als bekannte SIDs bezeichnet, da sie generische Benutzer*innen oder generische Gruppen identifizieren.

Es gibt universelle bekannte SIDs, die auf allen sicheren Systemen mit diesem Sicherheitsmodell eine Bedeutung haben, einschließlich anderer Betriebssysteme als Windows. Darüber hinaus gibt es bekannte SIDs, die nur unter Windows-Betriebssystemen eine Bedeutung haben.

In der folgenden Tabelle sind die universellen bekannten SIDs aufgeführt:

| Universelle bekannte SID | Name | Identifiziert |

|---|---|---|

| S-1-0-0 | NULL-SID | Eine Gruppe ohne Mitglieder. Dieser Wert wird häufig verwendet, wenn ein SID-Wert nicht bekannt ist. |

| S-1-1-0 | Welt | Eine Gruppe mit allen Benutzer*innen. |

| S-1-2-0 | Lokal | Benutzer*innen, die sich bei lokal (physisch) mit dem System verbundenen Terminals anmelden. |

| S-1-2-1 | Konsolenanmeldung | Eine Gruppe mit Benutzer*innen, die bei der physischen Konsole angemeldet sind. |

| S-1-3-0 | Ersteller-/Besitzer-ID | Eine SID, die durch die SID des Benutzers ersetzt werden soll, der ein neues Objekt erstellt. Diese SID wird in vererbbaren Zugriffssteuerungseinträgen (Access Control Entry, ACE) verwendet. |

| S-1-3-1 | Erstellergruppen-ID | Eine SID, die durch die primäre Gruppen-SID des Benutzers ersetzt werden soll, der ein neues Objekt erstellt. Verwenden Sie diese SID in vererbbaren ACEs. |

| S-1-3-2 | Besitzerserver | Ein Platzhalter in einem vererbbaren ACE. Wenn der ACE geerbt wird, ersetzt das System diese SID durch die SID für den Besitzerserver des Objekts und speichert Informationen darüber, wer ein bestimmtes Objekt oder eine bestimmte Datei erstellt hat. |

| S-1-3-3 | Gruppenserver | Ein Platzhalter in einem vererbbaren ACE. Wenn die ACE geerbt wird, ersetzt das System diese SID durch die SID für den Gruppenserver des Objekts. Das System speichert auch Informationen zu den Gruppen, die mit dem Objekt arbeiten dürfen. |

| Nr. S-1-3-4 | Besitzerrechte | Eine Gruppe, die den aktuellen Besitzer des Objekts darstellt. Wenn eine ACE, die diese SID trägt, auf ein Objekt angewendet wird, ignoriert das System die impliziten READ_CONTROL und WRITE_DAC Standardzugriffsrechte für den Objektbesitzer. |

| Nr. S-1-4 | Nicht eindeutige Autorität | Eine SID, die eine Bezeichnerautorität darstellt. |

| Nr. S-1-5 | NT Authority (NT-AUTORITÄT) | Eine SID, die eine Bezeichnerautorität darstellt. |

| S-1-5-80-0 | Alle Dienste | Eine Gruppe, die alle im System konfigurierten Dienstprozesse enthält. Das Betriebssystem steuert die Mitgliedschaft dieser Gruppe. |

In der folgenden Tabelle sind die vordefinierten Bezeichnerautoritätskonstanten aufgeführt. Die ersten vier Werte werden mit universell bekannten SIDs verwendet, und die restlichen Werte werden mit bekannten SIDs unter den Windows-Betriebssystemen in der Liste „Gilt für“ am Anfang des Artikels verwendet.

| Bezeichnerautorität | Wert | SID-Zeichenfolgenpräfix |

|---|---|---|

| SECURITY_NULL_SID_AUTHORITY | 0 | S-1-0 |

| SECURITY_WORLD_SID_AUTHORITY | 1 | S-1-1 |

| SECURITY_LOCAL_SID_AUTHORITY | 2 | Nr. S-1-2 |

| SECURITY_CREATOR_SID_AUTHORITY | 3 | Nr. S-1-3 |

| SECURITY_NT_AUTHORITY | 5 | Nr. S-1-5 |

| SECURITY_AUTHENTICATION_AUTHORITY | 18 | Nr. S-1-18 |

Die folgenden RID-Werte werden mit universellen bekannten SIDs verwendet. In der Spalte Bezeichnerautorität ist das Präfix der Bezeichnerautorität angegeben, mit der Sie die RID kombinieren können, um eine universelle bekannte SID zu erstellen.

| RID-Autorität | Wert | Bezeichnerautorität |

|---|---|---|

| SECURITY_NULL_RID | 0 | S-1-0 |

| SECURITY_WORLD_RID | 0 | S-1-1 |

| SECURITY_LOCAL_RID | 0 | Nr. S-1-2 |

| SECURITY_CREATOR_OWNER_RID | 0 | Nr. S-1-3 |

| SECURITY_CREATOR_GROUP_RID | 1 | Nr. S-1-3 |

Die vordefinierte Identifizierungsautorisierung SECURITY_NT_AUTHORITY (S-1-5) erzeugt Sicherheitskennungen (SIDs), die nicht universell sind. Diese SIDs sind nur bei Installationen der Windows-Betriebssysteme in der Liste "Gilt für" am Anfang dieses Artikels sinnvoll.

In der folgenden Tabelle sind die bekannten SIDs aufgeführt:

| SID | Anzeigename | BESCHREIBUNG |

|---|---|---|

| S-1-5-1 | Dialup (DIALUP) | Eine Gruppe mit allen Benutzer*innen, die über eine DFÜ-Verbindung beim System angemeldet sind. |

| Nr. S-1-5-113 | Lokales Konto | Eine SID, die Sie verwenden können, wenn Sie die Netzwerkanmeldung auf lokale Konten statt auf Administratorkonten oder gleichwertige Konten beschränken. Diese SID kann effektiv sein, um die Netzwerkanmeldung für lokale Benutzer und Gruppen unabhängig von ihrem Namen nach Kontotyp zu blockieren. |

| Nr. S-1-5-114 | Lokales Konto und Mitglied der Gruppe „Administratoren“ | Eine SID, die Sie verwenden können, wenn Sie die Netzwerkanmeldung auf lokale Konten statt auf Administratorkonten oder gleichwertige Konten beschränken. Diese SID kann effektiv sein, um die Netzwerkanmeldung für lokale Benutzer und Gruppen unabhängig von ihrem Namen nach Kontotyp zu blockieren. |

| Nr. S-1-5-2 | Netzwerk | Eine Gruppe mit allen Benutzer*innen, die über eine Netzwerkverbindung angemeldet sind. Zugriffstoken für interaktive Benutzer*innen enthalten keine Netzwerk-SID. |

| Nr. S-1-5-3 | Batch (Stapel) | Eine Gruppe mit allen Benutzer*innen, die sich über die Batchwarteschlange angemeldet haben, z. B. Aufgabenplanungsaufträge. |

| Nr. S-1-5-4 | Interaktiv | Eine Gruppe mit allen Benutzer*innen, die sich interaktiv anmelden. Benutzer*innen können eine interaktive Anmeldesitzung starten, indem sie eine Remotedesktopdienste-Verbindung von einem Remotecomputer aus öffnen oder eine Remoteshell wie Telnet verwenden. In jedem Fall enthält das Zugriffstoken des Benutzers oder der Benutzerin die interaktive SID. Wenn sich Benutzer*innen über eine Remotedesktopdienste-Verbindung anmelden, enthält das Zugriffstoken auch die SID für interaktive Remoteanmeldung. |

| S-1-5-5-X-Y | Anmeldesitzung | Eine bestimmte Anmeldesitzung. Die X- und Y-Werte für SIDs in diesem Format sind für jede Anmeldesitzung eindeutig. |

| Nr. S-1-5-6 | Dienst | Eine Gruppe mit allen Sicherheitsprinzipalen, die als Dienst angemeldet sind. |

| Nr. S-1-5-7 | Anonymous-Anmeldung | Ein Benutzer, der eine Verbindung mit dem Computer herstellt, ohne einen Benutzernamen und ein Kennwort anzugeben. Die „Anonymous-Anmeldung“-Identität unterscheidet sich von der Identität, die von Internetinformationsdiensten (IIS) für anonymen Webzugriff verwendet wird. IIS verwendet standardmäßig ein tatsächliches Konto , IUSR_Computername, für anonymen Zugriff auf Ressourcen auf einer Website. Streng genommen ist ein solcher Zugriff nicht anonym, da der Sicherheitsprinzipal bekannt ist, auch wenn das Konto durch nicht identifizierte Personen verwendet wird. IUSR_Computername (oder der Name des Kontos) hat ein Kennwort, und IIS meldet sich beim Start des Diensts beim Konto an. Daher ist der oder „anonyme“ IIS-Benutzer*in ein Mitglied von „Authentifizierte Benutzer“, die Anonymous-Anmeldung hingegen nicht. |

| Nr. S-1-5-8 | Stellvertreter | Eine SID, die derzeit nicht verwendet wird. |

| Nr. S-1-5-9 | Domänencontroller des Unternehmens | Eine Gruppe, die alle Domänencontroller in einem Wald von Domänen einschließt. |

| S-1-5-10 | Selbst | Ein Platzhalter in einem ACE für ein Benutzer-, Gruppen- oder Computerobjekt in Active Directory. Wenn Sie Berechtigungen für Self erteilen, gewähren Sie diese dem Sicherheitsprinzipal, den das Objekt darstellt. Während einer Zugriffsüberprüfung ersetzt das Betriebssystem die SID für Self durch die SID für den Sicherheitsprinzipal, den das Objekt darstellt. |

| S-1-5-11 | Authentifizierte Benutzer | Eine Gruppe mit allen Benutzer*innen und Computern mit authentifizierten Identitäten. Authentifizierte Benutzer enthalten das Gastkonto nicht, auch wenn dieses Konto über ein Kennwort verfügt. Diese Gruppe enthält authentifizierte Sicherheitsprinzipale aus allen vertrauenswürdigen Domänen, nicht nur aus der aktuellen Domäne. |

| Nr. S-1-5-12 | Eingeschränkter Code | Eine Identität, die von einem in einem eingeschränkten Sicherheitskontext ausgeführten Prozess verwendet wird. In Windows- und Windows Server-Betriebssystemen kann eine Softwareeinschränkungsrichtlinie Code eine von drei Sicherheitsstufen zuweisen: UnrestrictedRestrictedDisallowed Bei auf der Sicherheitsebene „Eingeschränkt“ ausgeführtem Code wird die eingeschränkte SID dem Zugriffstoken des Benutzers oder der Benutzerin hinzugefügt. |

| S-1-5-13 | Terminalserverbenutzer | Eine Gruppe mit allen Benutzer*innen, die sich bei einem Server mit aktivierten Remotedesktopdiensten anmelden. |

| S-1-5-14 | Interaktive Remoteanmeldung | Eine Gruppe mit allen Benutzer*innen, die sich über eine Remotedesktopverbindung beim Computer anmelden. Diese Gruppe ist eine Teilmenge der Gruppe „Interaktiv“. Zugriffstoken, die die SID der interaktiven Remoteanmeldung enthalten, enthalten auch die interaktive SID. |

| Nr. S-1-5-15 | Diese Organisation | Eine Gruppe mit allen Benutzer*innen aus derselben Organisation. Diese Gruppe ist nur in Active Directory-Konten enthalten und nur von einem Domänencontroller hinzugefügt. |

| Nr. S-1-5-17 | IUSR | Ein Konto, das vom Standardmäßigen IIS-Benutzer verwendet wird. |

| Nr. S-1-5-18 | System (oder LocalSystem) | Eine lokal vom Betriebssystem und von Diensten verwendete Identität, die für die Anmeldung als LocalSystem konfiguriert sind. System ist ein verborgenes Mitglied der Gruppe „Administratoren“. Das heißt, jeder Prozess, der als System ausgeführt wird, verfügt über die SID für die integrierte Gruppe "Administratoren" in seinem Zugriffstoken. Der Zugriff auf Netzwerkressourcen durch einen Prozess, der lokal als System ausgeführt wird, erfolgt mithilfe der Domänenidentität des Computers. Das Zugriffstoken auf dem Remotecomputer umfasst die SID für das Domänenkonto des lokalen Computers sowie SIDs für Sicherheitsgruppen, denen der Computer angehört, z. B. „Domänencomputer“ und „Authentifizierte Benutzer“. |

| Nr. S-1-5-19 | NT-Autorität (LocalService) | Eine Identität für Dienste, die lokal für den Computer sind und keinen umfangreichen lokalen Zugriff sowie keinen authentifizierten Netzwerkzugriff benötigen. Dienste, die als LocalService ausgeführt werden, können als normale Benutzer auf lokale Ressourcen zugreifen und als anonyme Benutzer auf Netzwerkressourcen zugreifen. Daher ist mit einem Dienst, der als LocalService ausgeführt wird, eine deutlich geringere Autorität verbunden als mit einem Dienst, der lokal und im Netzwerk als LocalSystem ausgeführt wird. |

| Nr. S-1-5-20 | NetzwerkDienst | Eine Identität für Dienste, die keinen umfangreichen lokalen Zugriff, jedoch authentifizierten Netzwerkzugriff benötigen. Dienste, die als NetworkService ausgeführt werden, können über die Identität des Computers auf lokale Ressourcen als normale Benutzer zugreifen und auf Netzwerkressourcen zugreifen. Daher hat ein Dienst, der als NetworkService ausgeführt wird, den gleichen Netzwerkzugriff wie ein Dienst, der als LocalSystem ausgeführt wird, aber der lokale Zugriff wird erheblich reduziert. |

| S-1-5-Domäne-500 | Administrator | Ein Benutzerkonto für Systemadministrator*innen. Jeder Computer verfügt über ein lokales Administratorkonto, und jede Domäne verfügt über ein Domänenadministratorkonto. Das Administratorkonto ist das erste Konto, das während der Betriebssysteminstallation erstellt wurde. Das Konto kann nicht gelöscht, deaktiviert oder gesperrt werden, es kann jedoch umbenannt werden. Standardmäßig ist das Administratorkonto Mitglied der Gruppe „Administratoren“ und kann nicht aus dieser Gruppe entfernt werden. |

| S-1-5-Domäne-501 | Gast | Ein Benutzerkonto für Personen, die nicht über eigene Konten verfügen. Jeder Computer verfügt über ein lokales Gastkonto und jede Domäne über ein Domänengastkonto. Standardmäßig ist "Gast" Mitglied der Gruppen „Jeder“ und „Gäste“. Das Domänengastkonto ist auch Mitglied der Gruppen „Domänengäste“ und „Domänenbenutzer“. Im Gegensatz zur Anonymous-Anmeldung ist Gast ein echtes Konto und kann für die interaktive Anmeldung verwendet werden. Für das Gastkonto ist kein Kennwort erforderlich, es kann jedoch ein Kennwort aufweisen. |

| S-1-5-Domäne-502 | KRBTGT | Ein Benutzerkonto für den KDC-Dienst (Key Distribution Center). Dieses Konto ist nur auf Domänencontrollern vorhanden. |

| S-1-5-Domäne-512 | Domänenadministratoren | Eine globale Gruppe mit Mitgliedern, die zum Verwalten der Domäne autorisiert sind. Standardmäßig ist die Gruppe "Domänenadministratoren" ein Mitglied der Gruppe "Administratoren" auf allen Computern, die der Domäne beigetreten sind, einschließlich Domänencontrollern. Die Gruppe „Domänenadministratoren“ ist Standardbesitzerin jedes Objekts, das in Active Directory von einem beliebigen Mitglied der Gruppe für die Domäne erstellt wird. Wenn Mitglieder der Gruppe andere Objekte erstellen, z. B. Dateien, ist die Gruppe „Administratoren“ Standardbesitzerin. |

| S-1-5-Domäne-513 | Domänenbenutzer | Eine globale Gruppe mit allen Benutzer*innen in einer Domäne. Wenn Sie ein neues Benutzerobjekt in Active Directory erstellen, wird der bzw. die Benutzer*in automatisch dieser Gruppe hinzugefügt. |

| S-1-5-Domäne-514 | Domänen-Gäste | Eine globale Gruppe, die standardmäßig nur ein Mitglied enthält: das integrierte Gastkonto der Domäne. |

| S-1-5-Domäne-515 | Domänencomputer | Eine globale Gruppe, die alle Computer enthält, die mit der Domäne verbunden sind, mit Ausnahme von Domänencontrollern. |

| S-1-5-Domäne-516 | Domänencontroller | Eine globale Gruppe mit allen Domänencontrollern in der Domäne. Neue Domänencontroller werden automatisch dieser Gruppe hinzugefügt. |

| S-1-5-Domäne-517 | Zertifikatherausgeber | Eine globale Gruppe mit allen Computern, die eine Unternehmenszertifizierungsstelle hosten. Zertifikatherausgeber sind berechtigt, Zertifikate für Benutzerobjekte in Active Directory zu veröffentlichen. |

| S-1-5-Stammdomäne-518 | Schema-Administratoren | Eine Gruppe, die nur in der Stammdomäne der Gesamtstruktur vorhanden ist. Es handelt sich um eine universelle Gruppe, wenn sich die Domäne im einheitlichen Modus befindet, und um eine globale Gruppe, wenn sich die Domäne im gemischten Modus befindet. Die Gruppe der Schema-Admins ist berechtigt, Schemaänderungen in Active Directory vorzunehmen. Standardmäßig ist das Administratorkonto für die Stammdomäne der Gesamtstruktur das einzige Mitglied der Gruppe. |

| S-1-5-Stammdomäne-519 | Organisationsadministratoren | Eine Gruppe, die nur in der Stammdomäne der Gesamtstruktur vorhanden ist. Es handelt sich um eine universelle Gruppe, wenn sich die Domäne im einheitlichen Modus befindet, und um eine globale Gruppe, wenn sich die Domäne im gemischten Modus befindet. Die Gruppe „Unternehmensadministratoren” ist berechtigt, Änderungen an der Gesamtstruktur vorzunehmen. Beispiele sind das Hinzufügen von untergeordneten Domänen, das Konfigurieren von Websites, das Autorisieren von DHCP-Servern (Dynamic Host Configuration Protocol) und die Installation von Zertifizierungsstellen für Unternehmen. Standardmäßig ist das Administratorkonto für die Stammdomäne der Gesamtstruktur das einzige Mitglied von „Organisations-Admins“. Die Gruppe ist ein Standardmitglied jeder Gruppe „Domänenadministratoren“ in der Gesamtstruktur. |

| S-1-5-Domäne-520 | Gruppenrichtlinienersteller-Besitzer | Eine globale Gruppe, die zum Erstellen neuer Gruppenrichtlinien-Objekte in Active Directory autorisiert ist. Standardmäßig ist der Administrator das einzige Mitglied der Gruppe. Wenn ein Mitglied der Gruppenrichtlinienersteller ein Objekt erstellt, besitzt dieses Mitglied das Objekt. Auf diese Weise unterscheidet sich die Gruppe „Gruppenrichtlinienersteller-Besitzer“ von anderen administrativen Gruppen wie „Administratoren“ oder „Domänenadministratoren“. Wenn ein Mitglied dieser Gruppen ein Objekt erstellt, besitzt die Gruppe das Objekt, nicht die Einzelperson. |

| S-1-5-Domäne-521 | Read-only-Domänencontroller | Eine globale Gruppe mit allen schreibgeschützten Domänencontrollern |

| S-1-5-Domäne-522 | Klonbare Controller | Eine globale Gruppe mit allen Domänencontrollern in der Domäne, die geklont werden können |

| S-1-5-Domäne-525 | Geschützte Benutzer | Eine globale Gruppe, die zusätzlichen Schutz vor Authentifizierungssicherheitsbedrohungen bietet. |

| S-1-5-Stammdomäne-526 | Schlüsseladministratoren | Eine Gruppe, die für die Verwendung in Szenarien vorgesehen ist, in denen vertrauenswürdige externe Behörden für die Änderung dieses Attributs verantwortlich sind. Nur vertrauenswürdige Administrator*innen sollten als Mitglied dieser Gruppe festgelegt werden. |

| S-1-5-Domäne-527 | Enterprise Key-Administratoren | Eine Gruppe, die für die Verwendung in Szenarien vorgesehen ist, in denen vertrauenswürdige externe Behörden für die Änderung dieses Attributs verantwortlich sind. Nur vertrauenswürdige Unternehmensadministrator*innen sollten als Mitglied dieser Gruppe festgelegt werden. |

| Tel.: S-1-5-32-544 | Administratoren | Eine integrierte Gruppe. Nach der Erstinstallation des Betriebssystems ist das einzige Mitglied der Gruppe das Administratorkonto. Wenn ein Computer einer Domäne beitritt, wird die Gruppe „Domänenadministratoren“ der Gruppe „Administratoren“ hinzugefügt. Wenn ein Server zu einem Domänencontroller wird, wird auch die Gruppe „Unternehmensadministratoren“ der Gruppe „Administratoren“ hinzugefügt. |

| Tel.: S-1-5-32-545 | Benutzer | Eine integrierte Gruppe. Nach der Erstinstallation des Betriebssystems ist das einzige Mitglied die Gruppe „Authentifizierte Benutzer“. |

| Tel.: S-1-5-32-546 | Gäste | Eine integrierte Gruppe. Standardmäßig ist das Gastkonto das einzige Mitglied. Die Gruppe „Gäste“ ermöglicht es gelegentlichen oder einmaligen Benutzer*innen, sich mit eingeschränkten Berechtigungen für das integrierte Gastkonto bei einem Computer anzumelden. |

| Tel.: S-1-5-32-547 | Hauptbenutzer | Eine integrierte Gruppe. Standardmäßig enthält die Gruppe keine Mitglieder. Hauptbenutzer können: |

| Tel.: S-1-5-32-548 | Konten-Operatoren | Eine integrierte Gruppe, die nur auf Domänencontrollern vorhanden ist. Standardmäßig enthält die Gruppe keine Mitglieder. Standardmäßig verfügen Kontooperatoren über die Berechtigung zum Erstellen, Ändern und Löschen von Konten für Benutzer, Gruppen und Computer in allen Containern und Organisationseinheiten (OUs) von Active Directory mit Ausnahme des integrierten Containers und der Domänencontroller-OU. Kontooperatoren verfügen nicht über die Berechtigung zum Ändern der Gruppen "Administratoren" und "Domänenadministratoren". Sie verfügen auch nicht über die Berechtigung, die Konten für Mitglieder dieser Gruppen zu ändern. |

| Tel.: S-1-5-32-549 | Server-Operatoren | Eine integrierte Gruppe, die nur auf Domänencontrollern vorhanden ist. Standardmäßig enthält die Gruppe keine Mitglieder. Serveroperatoren können: |

| S-1-5-32-550 | Druckoperatoren | Eine integrierte Gruppe, die nur auf Domänencontrollern vorhanden ist. Standardmäßig ist das einzige Mitglied die Gruppe „Domänenbenutzer“. Druck-Operatoren können Drucker und Dokumentwarteschlangen verwalten. |

| Nr. S-1-5-32-551 | Backup-Operatoren | Eine integrierte Gruppe. Standardmäßig enthält die Gruppe keine Mitglieder. Sicherungs-Operatoren können alle Dateien auf einem Computer sichern und wiederherstellen, unabhängig von den Berechtigungen, die diese Dateien schützen. Sicherungs-Operatoren können sich auch beim Computer anmelden und ihn herunterfahren. |

| Nr.: S-1-5-32-552 | Replikatoren | Eine integrierte Gruppe, die die Dateireplikation in einer Domäne unterstützt. Standardmäßig enthält die Gruppe keine Mitglieder. Fügen Sie dieser Gruppe keine Benutzer hinzu. |

| S-1-5-Domäne-553 | RAS- und IAS-Server | Eine lokale Domänengruppe. Standardmäßig enthält diese Gruppe keine Mitglieder. Computer, auf denen der Routing- und Remotezugriffsdienst ausgeführt wird, werden der Gruppe automatisch hinzugefügt. Mitglieder dieser Gruppe haben Zugriff auf bestimmte Eigenschaften von Benutzerobjekten, z. B. „Kontoeinschränkungen lesen“, „Anmeldeinformationen lesen“ und „Remotezugriffsinformationen lesen“. |

| Tel.: S-1-5-32-554 | Builtin\Prä-Windows 2000-kompatibler Zugriff | Eine Gruppe für Abwärtskompatibilität, die Lesezugriff auf alle Benutzer*innen und Gruppen in der Domäne ermöglicht. |

| Nr.: S-1-5-32-555 | Builtin\Remotedesktopbenutzer | Ein Alias. Mitgliedern dieser Gruppe wird das Recht gewährt, sich remote anzumelden. |

| S-1-5-32-556 | Builtin\Netzwerkkonfigurations-Operatoren | Ein Alias. Mitglieder dieser Gruppe können über einige Administratorrechte zum Verwalten der Konfiguration von Netzwerkfeatures verfügen. |

| Tel.: S-1-5-32-557 | Builtin\Eingehende Gesamtstruktur-Vertrauensstellung | Ein Alias. Mitglieder dieser Gruppe können eingehende, unidirektionale Vertrauensstellungen für die Gesamtstruktur erstellen. |

| Nr.: S-1-5-32-558 | Builtin\Leistungsmonitorbenutzer | Ein Alias. Mitglieder dieser Gruppe haben Remotezugriff, um den Computer zu überwachen. |

| Tel.: S-1-5-32-559 | Builtin\Leistungsprotokollbenutzer | Ein Alias. Mitglieder dieser Gruppe haben Remotezugriff, um die Protokollierung von Leistungsindikatoren auf dem Computer zu planen. |

| Nr. S-1-5-32-560 | Builtin\Windows-Autorisierungszugriffsgruppe | Ein Alias. Mitglieder dieser Gruppe haben Zugriff auf das berechnete tokenGroupsGlobalAndUniversal Attribut für Benutzerobjekte. |

| Tel.: S-1-5-32-561 | Builtin\Terminalserver-Lizenzserver | Ein Alias. Eine Gruppe für Terminalserver-Lizenzserver. |

| Tel.: S-1-5-32-562 | Builtin\Distributed COM-Benutzer | Ein Alias. Eine Gruppe für Com-Benutzer (Component Object Model), um computerweite Zugriffssteuerungen bereitzustellen, die den Zugriff auf alle Aufrufe, Aktivierungs- oder Startanforderungen auf dem Computer steuern. |

| Tel.: S-1-5-32-568 | Eingebaut\IIS_IUSRS | Ein Alias. Ein integriertes Gruppenkonto für IIS-Benutzer*innen. |

| Tel.: S-1-5-32-569 | Builtin\Kryptografie-Operatoren | Eine integrierte lokale Gruppe. Mitglieder sind autorisiert, kryptografische Vorgänge auszuführen. |

| S-1-5-Domäne-571 | Zulässige RODC-Kennwortreplikationsgruppe | Eine Gruppe mit Mitgliedern, deren Kennwörter auf alle schreibgeschützten Domänencontroller in der Domäne repliziert werden können. |

| S-1-5-Domäne-572 | Abgelehnte RODC-Kennwortreplikationsgruppe | Eine Gruppe mit Mitgliedern, deren Kennwörter nicht auf alle schreibgeschützten Domänencontroller in der Domäne repliziert werden können. |

| Tel.: S-1-5-32-573 | Builtin\Ereignisprotokollleser | Eine integrierte lokale Gruppe. Mitglieder dieser Gruppe können Ereignisprotokolle von einem lokalen Computer lesen. |

| Tel.: S-1-5-32-574 | Builtin\Zertifikatdienst-DCOM-Zugriff | Eine integrierte lokale Gruppe. Mitglieder dieser Gruppe dürfen eine Verbindung mit Zertifizierungsstellen im Unternehmen herstellen. |

| Nr. S-1-5-32-575 | Builtin\RDS-Remotezugriffsserver | Eine integrierte lokale Gruppe. Server in dieser Gruppe ermöglichen Benutzern von RemoteApp-Programmen und persönlichen virtuellen Desktops Zugriff auf diese Ressourcen. Bei Bereitstellungen mit Internetzugriff werden diese Server in der Regel in einem Edgenetzwerk bereitgestellt. Diese Gruppe muss auf Servern eingerichtet werden, auf denen Remotedesktopverbindungsbroker (RD-Verbindungsbroker) ausgeführt wird. RD-Gateway-Server und RD-Web-Access-Server, die in der Bereitstellung verwendet werden, müssen sich in dieser Gruppe befinden. |

| Tel.: S-1-5-32-576 | Builtin\RDS-Endpunktserver | Eine integrierte lokale Gruppe. Server in dieser Gruppe führen virtuelle Maschinen aus und hosten Sitzungen, in denen die RemoteApp-Programme und persönlichen virtuellen Desktops von Benutzern ausgeführt werden. Diese Gruppe muss auf Servern, auf denen RD-Verbindungsbroker ausgeführt wird, Mitglieder enthalten. Remotedesktopsitzungshostserver (RD-Sitzungshost) und Remotedesktopvirtualisierungshostserver (RD-Virtualisierungshost), die in der Bereitstellung verwendet werden, müssen sich in dieser Gruppe befinden. |

| Tel.: S-1-5-32-577 | Builtin\RDS-Verwaltungsserver | Eine integrierte lokale Gruppe. Server in dieser Gruppe können routinemäßige administrative Aktionen auf Servern ausführen, auf denen Remotedesktopdienste ausgeführt werden. Diese Gruppe muss auf allen Servern in einer Remotedesktopdienste-Bereitstellung Mitglieder enthalten. Die Server, auf denen der zentraler Verwaltungsdienst der Remotedesktopdienste ausgeführt wird, müssen sich in dieser Gruppe befinden. |

| Tel.: S-1-5-32-578 | Builtin\Hyper-V-Administratoren | Eine integrierte lokale Gruppe. Mitglieder der Gruppe „Hyper-V-Administratoren“ haben vollständigen und uneingeschränkten Zugriff auf alle Features von Hyper-V. |

| Tel.: S-1-5-32-579 | Builtin\Zugriffssteuerungs-Unterstützungsoperatoren | Eine integrierte lokale Gruppe. Mitglieder dieser Gruppe können Autorisierungsattribute und Berechtigungen für Ressourcen auf dem Computer remote abfragen. |

| Tel.: S-1-5-32-580 | Builtin\Remoteverwaltungsbenutzer | Eine integrierte lokale Gruppe. Mitglieder dieser Gruppe können über den Windows-Remoteverwaltungsdienst auf WMI-Ressourcen (Windows Management Instrumentation) über Verwaltungsprotokolle wie Webdienste für die Verwaltung (WS-Management) zugreifen. Dieser Zugriff gilt nur für WMI-Namespaces, die Zugriff auf den Benutzer gewähren. |

| S-1-5-64-10 | NTLM-Authentifizierung | Eine SID, die verwendet wird, wenn das NTLM-Authentifizierungspaket (New Technology LAN Manager) den Client authentifiziert. |

| S-1-5-64-14 | SChannel-Authentifizierung | Eine SID, die verwendet wird, wenn das Secure Channel(Schannel)-Authentifizierungspaket den Client authentifiziert. |

| Nr. S-1-5-64-21 | Digest-Authentifizierung | Eine SID, die verwendet wird, wenn das Digest-Authentifizierungspaket den Client authentifiziert. |

| Nr. S-1-5-80 | NT-Dienst | Eine SID, die als Präfix für den New Technology Service (NT-Service) verwendet wird. |

| S-1-5-80-0 | Alle Dienste | Eine Gruppe, die alle im System konfigurierten Dienstprozesse enthält. Das Betriebssystem steuert die Mitgliedschaft dieser Gruppe. Die S-1-5-80-0 SID stellt NT SERVICES\ALL SERVICES dar. |

| Nr.: S-1-5-83-0 | NT VIRTUELLER COMPUTER\Virtuelle Computer | Eine integrierte Gruppe. Die Gruppe wird beim Installieren der Hyper-V-Rolle erstellt. Der Hyper-V-Verwaltungsdienst (VMMS) verwaltet die Mitgliedschaft dieser Gruppe. Diese Gruppe erfordert die Rechte Symbolische Links erstellen (SeCreateSymbolicLinkPrivilege) und Anmelden als Dienst (SeServiceLogonRight). |

Die folgenden RIDs sind relativ zu jeder Domäne:

| LOS | Dezimalzahl | Identifiziert |

|---|---|---|

| DOMAIN_USER_RID_ADMIN | 500 | Das Administratorbenutzerkonto in einer Domäne. |

| DOMAIN_USER_RID_GUEST | 501 | Das Gastbenutzerkonto in einer Domäne. Benutzer*innen, die kein Konto besitzen, können sich automatisch bei diesem Konto anmelden. |

| DOMAIN_GROUP_RID_USERS | 513 | Eine Gruppe, die alle Benutzerkonten in einer Domäne enthält. Alle Benutzer*innen werden dieser Gruppe automatisch hinzugefügt. |

| DOMAIN_GROUP_RID_GUESTS | 514 | Das Gruppengastkonto in einer Domäne. |

| DOMAIN_GROUP_RID_COMPUTERS | 515 | Die Domänencomputergruppe. Alle Computer in der Domäne sind Mitglieder dieser Gruppe. |

| DOMAIN_GROUP_RID_CONTROLLERS | 516 | Die Domänencontrollergruppe. Alle Domänencontroller in der Domäne sind Mitglieder dieser Gruppe. |

| DOMAIN_GROUP_RID_CERT_ADMINS | 517 | Die Gruppe der Zertifikatverleger*innen. Computer, auf denen Active Directory-Zertifikatdienste ausgeführt werden, sind Mitglieder dieser Gruppe. |

| DOMAIN_GROUP_RID_SCHEMA_ADMINS | 518 | Die Gruppe der Schemaadministrator*innen. Mitglieder dieser Gruppe können das Active Directory-Schema ändern. |

| DOMAIN_GROUP_RID_ENTERPRISE_ADMINS | 519 | Die Gruppe der Unternehmensadministrator*innen. Mitglieder dieser Gruppe haben Vollzugriff auf alle Domänen in der Active Directory-Gesamtstruktur. Unternehmensadministrator*innen sind für Vorgänge auf Gesamtstrukturebene verantwortlich, z. B. das Hinzufügen oder Entfernen neuer Domänen. |

| DOMAIN_GROUP_RID_POLICY_ADMINS | 520 | Die Gruppe der Richtlinienadministrator*innen. |

In der folgenden Tabelle sind Beispiele für domänenrelative RIDs aufgeführt, die verwendet werden, um bekannte SIDs für lokale Gruppen zu bilden:

| LOS | Dezimalzahl | Identifiziert |

|---|---|---|

| DOMAIN_ALIAS_RID_ADMINS | 544 | Administrator*innen der Domäne. |

| DOMAIN_ALIAS_RID_USERS | 545 | Alle Benutzer*innen in der Domäne. |

| DOMAIN_ALIAS_RID_GUESTS | 546 | Gäste der Domäne. |

| DOMAIN_ALIAS_RID_POWER_USERS | 547 | Ein*e Benutzer*in oder eine Gruppe von Benutzer*innen, die ein System als persönlicher Computer behandeln und nicht als Arbeitsstation für mehrere Benutzer*innen. |

| DOMAIN_ALIAS_RID_BACKUP_OPS | 551 | Eine lokale Gruppe zum Steuern der Zuweisung von Benutzerrechten zum Sichern und Wiederherstellen von Dateien. |

| DOMAIN_ALIAS_RID_REPLICATOR | 552 | Eine lokale Gruppe zum Kopieren von Sicherheitsdatenbanken vom primären Domänencontroller auf die Sicherungsdomänencontroller. Diese Konten werden nur vom System verwendet. |

| DOMAIN_ALIAS_RID_RAS_SERVERS | 553 | Eine lokale Gruppe, die Remotezugriff und Server vertritt, auf denen der Internetauthentifizierungsdienst (Internet Authentication Service, IAS) ausgeführt wird. Diese Gruppe ermöglicht den Zugriff auf verschiedene Attribute von Benutzerobjekten. |

Änderungen der SID-Funktionalität

In der folgenden Tabelle werden Änderungen der SID-Implementierung in den Windows-Betriebssystemen beschrieben:

| Veränderung | Betriebssystemversion | Beschreibung und Ressourcen |

|---|---|---|

| Die TrustedInstaller SID besitzt die meisten Betriebssystemdateien. | Windows Server 2008, Windows Vista | Der Zweck dieser Änderung besteht darin, zu verhindern, dass ein als Administrator*in oder unter dem LocalSystem-Konto ausgeführter Prozess automatisch die Betriebssystemdateien ersetzt. |

| Eingeschränkte SID-Überprüfungen sind durchgeführt worden. | Windows Server 2008, Windows Vista | Wenn einschränkende SIDs vorhanden sind, führt Windows zwei Zugriffsprüfungen durch. Die erste ist die normale Zugriffsprüfung, und die zweite ist die gleiche Zugriffsprüfung gegen die einschränkenden SIDs im Token. Beide Zugriffsprüfungen müssen bestanden werden, damit der Prozess auf das Objekt zugreifen kann. |

Funktions-SIDs

Funktions-SIDs dienen als eindeutige und unveränderliche Bezeichner für Funktionen. Eine Funktion stellt ein unerforsierbares Token der Autorität dar, das Universelle Windows-Anwendungen Zugriff auf Ressourcen gewährt (z. B. Dokumente, Kameras und Speicherorte). Eine App, die über eine Funktion verfügt, erhält Zugriff auf die Ressource, der die Funktion zugeordnet ist. Eine App, die nicht über eine Funktion verfügt, wird der Zugriff auf die Ressource verweigert.

Alle Funktions-SIDs, die vom Betriebssystem bekannt sind, werden in der Windows-Registrierung im HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities Pfad gespeichert. Jede Funktions-SID, die von Microsoft- oder Partneranwendungen zu Windows hinzugefügt wird, wird diesem Speicherort hinzugefügt.

Beispiele für Registrierungsschlüssel von Windows 10, Version 1909, 64-Bit Enterprise Edition

Unter AllCachedCapabilities können die folgenden Registrierungsschlüssel aufgeführt werden:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

Das Präfix aller Funktions-SIDs ist S-1-15-3.

Beispiele für Registrierungsschlüssel von Windows 11, Version 21H2, 64-Bit Enterprise Edition

Unter AllCachedCapabilities können die folgenden Registrierungsschlüssel aufgeführt werden:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

Das Präfix aller Funktions-SIDs ist S-1-15-3.