Konfigurieren der Azure-Integration

Gilt für: Windows Admin Center, Windows Admin Center-Vorschau

Windows Admin Center unterstützt mehrere optionale Features, die in Azure-Dienste integriert werden können. Erfahren Sie mehr über die Azure-Integrationsoptionen, die mit Windows Admin Center verfügbar sind.

Damit das Windows Admin Center-Gateway mit Azure kommunizieren kann, um Microsoft Entra-Authentifizierung für den Gatewayzugriff zu nutzen oder Azure-Ressourcen in Ihrem Namen zu erstellen (z. B. zum Schutz von VMs, die in Windows Admin Center mithilfe von Azure Site Recovery verwaltet werden), müssen Sie zunächst Ihr Windows Admin Center-Gateway bei Azure registrieren. Dies muss nur ein Mal für Ihr Windows Admin Center-Gateway erfolgen. Die Einstellung wird beibehalten, wenn Sie Ihr Gateway auf eine neuere Version aktualisieren.

Registrieren Ihres Gateways bei Azure

Wenn Sie zum ersten Mal versuchen, eine Azure-Integrationsfunktion in Windows Admin Center zu verwenden, werden Sie aufgefordert, das Gateway bei Azure zu registrieren. Sie können das Gateway auch registrieren, indem Sie in den Windows Admin Center-Einstellungen zur Registerkarte Azure navigieren. Nur Windows Admin Center-Gatewayadministratoren können das Windows Admin Center-Gateway bei Azure registrieren. Erfahren Sie mehr über Windows Admin Center-Benutzer- und -Administratorberechtigungen.

Die geführten produktinternen Schritte erstellen eine Microsoft Entra-App in Ihrem Verzeichnis, die es Windows Admin Center ermöglicht, mit Azure zu kommunizieren. Um die automatisch erstellte Microsoft Entra-App anzuzeigen, navigieren Sie zur Registerkarte Azure der Windows Admin Center-Einstellungen. Mit dem Link In Azure anzeigen können Sie die Microsoft Entra-App im Azure-Portal anzeigen.

Die Microsoft Entra-App, die für alle Aspekte der Azure-Integration in Windows Admin Center verwendet wird, einschließlich der Microsoft Entra-Authentifizierung beim Gateway. Windows Admin Center konfiguriert automatisch die Berechtigungen, die zum Erstellen und Verwalten von Azure-Ressourcen in Ihrem Namen erforderlich sind:

- Microsoft Graph

- Application.Read.All

- Application.ReadWrite.All

- Directory.AccessAsUser.All

- Directory.Read.All

- Directory.ReadWrite.All

- User.Read

- Azure Service Management

- user_impersonation

Manuelle Konfiguration der Microsoft Entra-App

Wenn Sie eine Microsoft Entra-App manuell konfigurieren möchten, anstatt die Microsoft Entra-App zu verwenden, die während des Gatewayregistrierungsprozesses automatisch von Windows Admin Center erstellt wird, müssen Sie die folgenden Schritte ausführen.

Erteilen Sie der Microsoft Entra-App die oben aufgeführten erforderlichen API-Berechtigungen. Navigieren Sie dazu im Azure-Portal zu Ihrer Microsoft Entra-App. Gehen Sie im Azure-Portal auf >Microsoft Entra-ID>App-Registrierungen> und wählen Sie die Microsoft Entra-App, die Sie nutzen möchten. Navigieren Sie dann zur Registerkarte API-Berechtigungen, und fügen Sie die oben aufgeführten API-Berechtigungen hinzu.

Fügen Sie die URL des Windows Admin Center-Gateways den Antwort-URLs (auch als Umleitungs-URIs bezeichnet) hinzu. Navigieren Sie zu Ihrer Microsoft Entra-App, und wechseln Sie dann zu Manifest. Suchen Sie den Schlüssel „replyUrlsWithType“ im Manifest. Fügen Sie innerhalb des Schlüssels ein Objekt hinzu, das zwei Schlüssel enthält: „url“ und „type“. Der Schlüssel „url“ sollte den Wert der URL des Windows Admin Center-Gateways aufweisen und am Ende einen Platzhalter anfügen. Der Schlüssel „type“ sollte den Wert „Web“ aufweisen. Beispiel:

"replyUrlsWithType": [ { "url": "http://localhost:6516/*", "type": "Single-Page Application" } ],

Hinweis

Wenn Sie Microsoft Defender Application Guard für Ihren Browser aktiviert haben, können Sie Windows Admin Center nicht bei Azure registrieren oder sich bei Azure anmelden.

Problembehandlung beim Fehler für die Single-Page-Webanwendung bei der Anmeldung bei Azure

Wenn Sie Ihre Windows Admin Center-Instanz kürzlich auf eine neuere Version aktualisiert haben und Ihr Gateway zuvor bei Azure registriert wurde, tritt bei der Anmeldung bei Azure möglicherweise die folgende Fehlermeldung auf: „Die ursprungsübergreifende Tokeneinlösung ist nur für den Clienttyp ‚Single-Page-Webanwendung’ zulässig“. Dies liegt daran, dass Windows Admin Center die Art und Weise geändert hat, wie wir die Authentifizierung basierend auf allgemeinen Microsoft-Richtlinien durchführen. Wo wir zuvor den impliziten Genehmigungs-Flow verwendet haben, verwenden wir jetzt den Autorisierungscode-Flow.

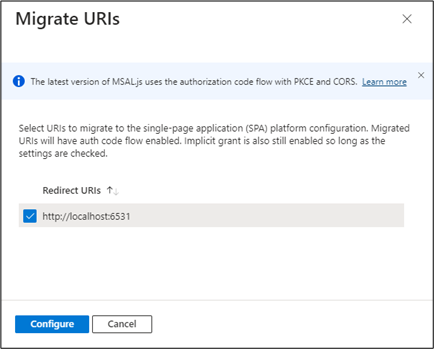

Wenn Sie Ihre vorhandene App-Registrierung für Ihre Windows Admin Center-Anwendung weiterverwenden möchten, aktualisieren Sie im Microsoft Entra Admin Center die Umleitungs-URIs der Registrierung auf die Plattform der Single-Page-Webanwendung. Dadurch wird der Autorisierungscode-Flow mit PKCE(Proof Key for Code Exchange)- und CORS(Cross-Origin Resource Sharing)-Unterstützung für Anwendungen aktiviert, die diese Registrierung verwenden.

Führen Sie für Anwendungsregistrierungen, die derzeit mit Umleitungs URIs für die Plattform Web konfiguriert sind, die folgenden Schritte aus:

- Melden Sie sich beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Identität > Anwendungen > App-Registrierungen, und wählen Sie Ihre Anwendung und dann Authentifizierung aus.

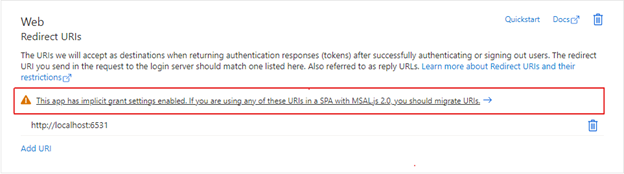

- Wählen Sie auf der Kachel für die Plattform Web unter Umleitungs-URIs das Warnbanner aus, das angibt, dass Sie Ihre URIs migrieren sollten.

- Wählen Sie den Umleitungs-URI für Ihre Anwendung und anschließend Konfigurieren aus. Diese Umleitungs-URIs sollten jetzt auf der Kachel für die Plattform Single-Page-Webanwendung angezeigt werden. Ebenfalls wird angezeigt, dass CORS-Unterstützung mit dem Autorisierungscodeflow und PKCE für diese URIs aktiviert ist.

Sie können auch eine neue Anwendungsregistrierung erstellen, anstatt die Umleitungs-URIs zu aktualisieren. App-Registrierungen, die neu für Windows Admin Center über den Gateway-Registrierungs-Flow erstellt wurden, erstellen Umleitungs-URIs für die Single-Page-Webanwendungsplattform.

Wenn Sie die Umleitungs-URIs Ihrer Anwendungsregistrierung nicht migrieren können, um den Authentifizierungscode-Flow zu verwenden, können Sie die vorhandene Anwendungsregistrierung weiterhin unverändert verwenden. Dazu müssen Sie die Registrierung Ihres Windows Admin Center-Gateways aufheben und mit derselben Anwendungsregistrierungs-ID erneut registrieren.

Bleiben Sie auf dem Laufenden

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für