Anmerkung

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen, dich anzumelden oder die Verzeichnisse zu wechseln.

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen , die Verzeichnisse zu wechseln.

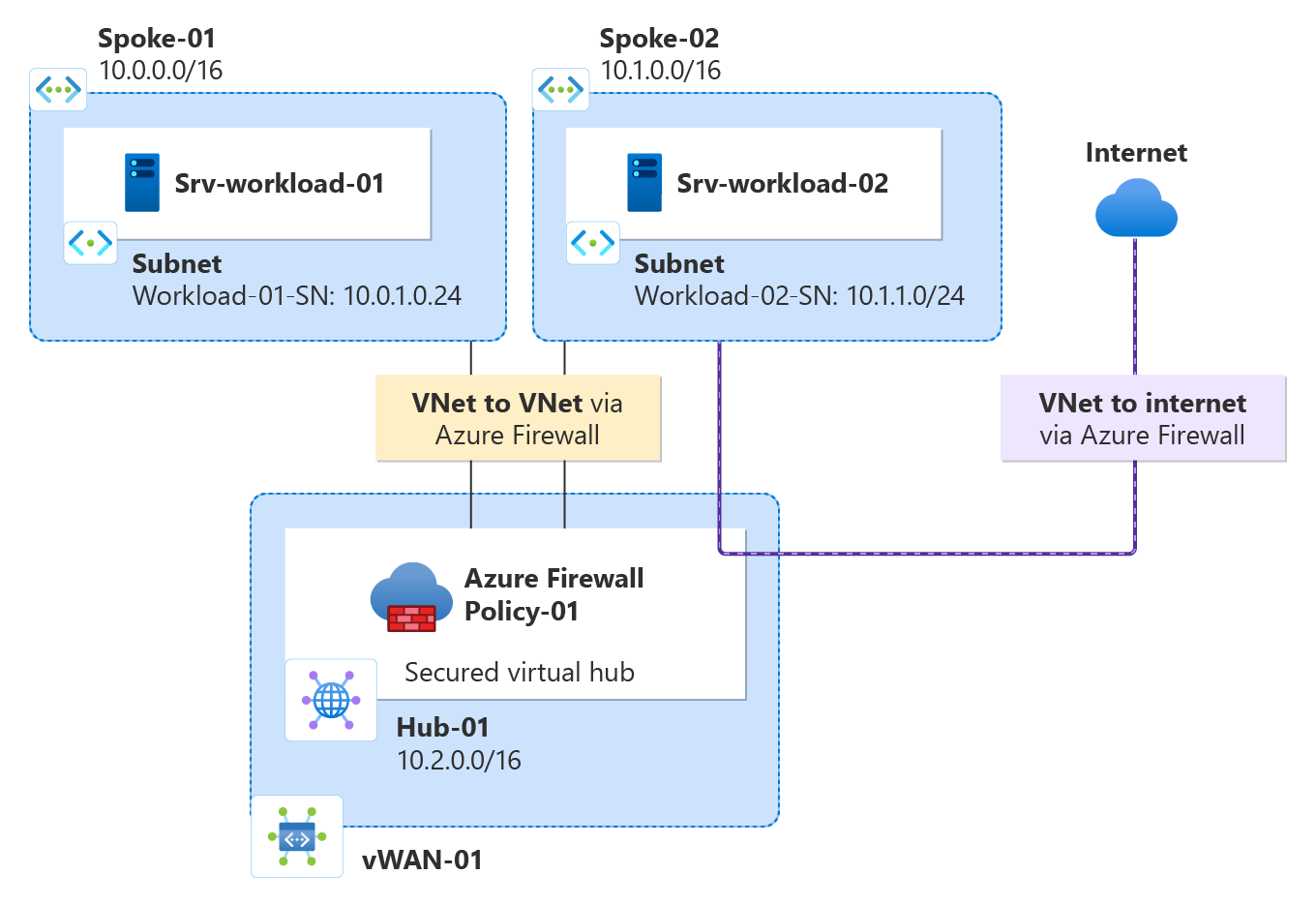

Mit Azure Firewall Manager können Sie geschützte virtuelle Hubs erstellen, um für private IP-Adressen, für Azure PaaS und für das Internet bestimmten Datenverkehr Ihres Cloudnetzwerks zu schützen. Das Datenverkehrsrouting zur Firewall ist automatisiert. Daher müssen keine benutzerdefinierten Routen (User Defined Routes, UDRs) erstellt werden.

Firewall Manager unterstützt außerdem die Architektur für virtuelle Hubnetzwerke. Einen Vergleich der Architekturtypen für geschützte virtuelle Hubs und virtuelle Hubnetzwerke finden Sie unter Welche Architekturoptionen gibt es für Azure Firewall Manager?.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen des virtuellen Spoke-Netzwerks

- Erstellen eines geschützten virtuellen Hubs

- Herstellen einer Verbindung für die virtuellen Hub-and-Spoke-Netzwerke

- Weiterleiten von Datenverkehr an Ihren Hub

- Bereitstellen der Server

- Erstellen einer Firewallrichtlinie und Schützen Ihres Hubs

- Testen der Firewall

Wichtig

In diesem Tutorial wird Azure Firewall Manager verwendet, um einen neuen, geschützten Azure Virtual WAN-Hub zu erstellen. Sie können Firewall Manager verwenden, um einen vorhandenen Hub upzugraden, allerdings können Sie keine Azure-Verfügbarkeitszonen für Azure Firewall konfigurieren. Es ist auch möglich, einen vorhandenen Hub mithilfe des Azure-Portals in einen geschützten Hub zu konvertieren. Der Ablauf wird unter Konfigurieren von Azure Firewall in einem Virtual WAN-Hub beschrieben. Genau wie bei Azure Firewall Manager können Sie jedoch keine Verfügbarkeitszonen konfigurieren. Um einen vorhandenen Hub upzugraden und Verfügbarkeitszonen für Azure Firewall anzugeben (empfohlen), müssen Sie das Upgradeverfahren im Tutorial: Schützen Ihres virtuellen Hubs mithilfe von Azure PowerShell befolgen.

Voraussetzungen

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Erstellen einer Hub-Spoke-Architektur

Erstellen Sie zunächst virtuelle Spoke-Netzwerke für Ihre Server.

Erstellen von zwei virtuellen Spoke-Netzwerken und Subnetzen

Die beiden virtuellen Netzwerke enthalten jeweils einen Workloadserver und sind durch die Firewall geschützt.

Wählen Sie auf der Startseite des Azure-Portals Ressource erstellen aus.

Suchen Sie nach Virtuelles Netzwerk, wählen Sie diese Option aus, und wählen Sie anschließend Erstellen aus.

Erstellen Sie ein virtuelles Netzwerk mithilfe der folgenden Einstellungen:

Einstellung Wert Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe Wählen Sie Neu erstellen aus und geben Sie fw-manager-rg- als Namen ein. Wählen Sie OK. Name des virtuellen Netzwerks Spoke-01 Region USA, Osten Wählen Sie Weiter und dann Weiter aus.

Erstellen Sie auf der Registerkarte "Netzwerk " Subnetze mit den folgenden Einstellungen:

Einstellung Wert Hinzufügen des IPv4-Adressraums 10.0.0.0/16 (Standard) Subnetze Workload-Subnetz Name Workload-01-SN Startadresse 10.0.1.0/24 Bastion-Subnetz Name AzureBastionSubnet Startadresse 10.0.2.0/26 Wählen Sie Speichern, Überprüfen + erstellen und wählen dann Erstellen aus.

Wiederholen Sie dieses Verfahren, um ein weiteres ähnliches virtuelles Netzwerk in der Ressourcengruppe fw-manager-rg zu erstellen:

| Einstellung | Wert |

|---|---|

| Name | Spoke-02 |

| Adressraum | 10.1.0.0/16 |

| Subnetzname | Workload-02-SN |

| Startadresse | 10.1.1.0/24 |

Erstellen des geschützten virtuellen Hubs

Erstellen Sie mithilfe von Firewall Manager Ihren geschützten virtuellen Hub.

Wählen Sie auf der Startseite des Azure-Portals Alle Dienste aus.

Geben Sie Firewall Manager in das Suchfeld ein, und wählen Sie Firewall Manager aus.

Wählen Sie auf der Seite Firewall Manager unter Bereitstellungen die Option Virtuelle Hubs aus.

Wählen Sie auf der Seite Firewall Manager | Virtuelle Hubs die Option Neuen geschützten virtuellen Hub erstellen aus.

Geben Sie auf der Seite Neuen geschützten virtuellen Hub erstellen die folgenden Informationen ein:

Einstellung Wert Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe Wählen Sie fw-manager-rg aus Region USA, Osten Name des geschützten virtuellen Hubs Hub-01 Adressraum des Hubs 10.2.0.0/16 Wählen Sie Neues vWAN aus.

Einstellung Wert Neuer Virtual WAN-Name Vwan-01 type Standard VPN Gateway zum Aktivieren vertrauenswürdiger Sicherheitspartner einbeziehen Lassen Sie das Kontrollkästchen deaktiviert. Klicken Sie auf Weiter: Azure Firewall aus.

Übernehmen Sie in Azure Firewall die Standardeinstellung Aktiviert.

Wählen Sie Standard als Azure Firewall-Tarif aus.

Wählen Sie die gewünschte Kombination aus Verfügbarkeitszonen aus.

Wichtig

Virtual WAN ist eine Sammlung von Hubs und Diensten, die innerhalb des Hubs zur Verfügung gestellt werden. Sie können so viele Virtual WANs bereitstellen, wie Sie benötigen. In einem Virtual WAN-Hub gibt es mehrere Dienste wie zum Beispiel VPN und ExpressRoute. Wenn die Region Verfügbarkeitszonen unterstützt, wird jeder dieser Dienste (außer Azure Firewall) automatisch in allen Verfügbarkeitszonen bereitgestellt. Damit die Resilienz Azure Virtual WAN entspricht, sollten Sie alle verfügbaren Verfügbarkeitszonen auswählen.

Geben Sie 1 in das Textfeld Geben Sie die Anzahl der öffentlichen IP-Adressen ein, oder ordnen Sie dieser Firewall eine vorhandene öffentliche IP-Adresse (Vorschau) zu.

Achten Sie unter Firewallrichtlinie darauf, dass das Kontrollkästchen Standardverweigerungsrichtlinie aktiviert ist. Die Einstellungen werden im weiteren Verlauf des Artikels noch optimiert.

Klicken Sie auf Weiter: Sicherheitspartneranbieter.

Übernehmen Sie die Standardeinstellung Vertrauenswürdiger Sicherheitspartnerdeaktiviert, und wählen Sie Weiter: Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Hinweis

Es kann bis zu 30 Minuten dauern, um einen geschützten virtuellen Hub zu erstellen.

Nach Abschluss der Bereitstellung können Sie die öffentliche IP-Adresse der Firewall ermitteln.

- Öffnen Sie Firewall Manager.

- Wählen Sie Virtuelle Hubs aus.

- Wählen Sie hub-01 aus.

- Wählen Sie AzureFirewall_Hub-01 aus.

- Notieren Sie sich die öffentliche IP-Adresse zur späteren Verwendung.

Herstellen einer Verbindung für die virtuellen Hub-and-Spoke-Netzwerke

Jetzt können Sie das Peering für die virtuellen Hub-and-Spoke-Netzwerke durchführen.

Wählen Sie die Ressourcengruppe fw-manager-rg und anschließend das virtuelle WAN Vwan-01 aus.

Wählen Sie unter Konnektivität die Option Virtuelle Netzwerkverbindungen aus.

Einstellung Wert Verbindungsname hub-spoke-01 Hubs Hub-01 Ressourcengruppe fw-manager-rg Virtuelles Netzwerk Spoke-01 Klicken Sie auf Erstellen.

Wiederholen Sie die vorherigen Schritte, um das virtuelle Netzwerk Spoke-02 mit den folgenden Einstellungen zu erstellen:

Einstellung Wert Verbindungsname hub-spoke-02 Hubs Hub-01 Ressourcengruppe fw-manager-rg Virtuelles Netzwerk Spoke-02

Bereitstellen der Server

Klicken Sie im Azure-Portal auf Ressource erstellen.

Suchen Sie nach Ubuntu Server 22.04 LTS , und wählen Sie es aus.

Wählen Sie"Virtuellen Computer> aus.

Geben Sie die folgenden Werte für den virtuellen Computer ein:

Einstellung Wert Ressourcengruppe fw-manager-rg Name des virtuellen Computers Srv-workload-01 Region USA, Osten Bild Ubuntu Server 22.04 LTS - x64 Gen2 Authentifizierungsart SSH Public Key Nutzername azureuser Quelle für öffentlichen SSH-Schlüssel Generieren Sie ein neues Schlüsselpaar Name des Schlüsselpaars srv-workload-01_key Wählen Sie unter Regeln für eingehende Ports für Öffentliche Eingangsports die Option Keine aus.

Übernehmen Sie für die anderen Einstellungen die Standardwerte, und wählen Sie Weiter: Datenträger.

Übernehmen Sie die Standardeinstellungen für Datenträger, und wählen Sie Weiter: Netzwerk aus.

Wählen Sie Spoke-01 für das virtuelle Netzwerk und dann Workload-01-SN für das Subnetz aus.

Wählen Sie unter Öffentliche IP die Option Keine aus.

Übernehmen Sie für die anderen Einstellungen die Standardwerte, und wählen Sie Weiter: Verwaltung aus.

Wählen Sie Weiter: Überwachung aus.

Wählen Sie Deaktivieren aus, um die Startdiagnose zu deaktivieren.

Übernehmen Sie für die anderen Einstellungen die Standardwerte, und klicken Sie dann auf Bewerten + erstellen.

Überprüfen Sie die Einstellungen auf der Seite „Zusammenfassung“, und wählen Sie dann Erstellen aus.

Wenn Sie dazu aufgefordert werden, laden Sie die Datei für private Schlüssel herunter und speichern Sie sie (z. B. srv-workload-01_key.pem).

Konfigurieren Sie anhand der Angaben in der folgenden Tabelle eine weitere VM mit dem Namen Srv-Workload-02. Der Rest der Konfiguration ist identisch mit dem virtuellen Computer Srv-workload-01 , aber verwenden Sie einen anderen Schlüsselpaarnamen wie srv-workload-02_key.

| Einstellung | Wert |

|---|---|

| Virtuelles Netzwerk | Spoke-02 |

| Subnet | Workload-02-SN |

Nachdem die Server bereitgestellt wurden, wählen Sie eine Serverressource aus, und notieren Sie unter Netzwerk die private IP-Adresse für jeden Server.

Installieren von Nginx auf den Servern

Nachdem die virtuellen Computer bereitgestellt wurden, installieren Sie Nginx auf beiden Servern, um die Webkonnektivität später zu überprüfen.

Navigieren Sie im Azure-Portal zum virtuellen Computer Srv-workload-01 .

Wählen Sie Run command> und RunShellScript aus.

Führen Sie den folgenden Befehl aus:

sudo apt-get update && sudo apt-get install -y nginx && echo '<h1>Srv-workload-01</h1>' | sudo tee /var/www/html/index.htmlWiederholen Sie die gleichen Schritte für Srv-workload-02, und ersetzen Sie den Hostnamen im Echobefehl:

sudo apt-get update && sudo apt-get install -y nginx && echo '<h1>Srv-workload-02</h1>' | sudo tee /var/www/html/index.html

Bereitstellen von Azure Bastion

Stellen Sie Azure Bastion im virtuellen Spoke-01-Netzwerk bereit, um eine sichere Verbindung mit den virtuellen Computern herzustellen.

Suchen Sie im Azure-Portal nach Bastionen , und wählen Sie sie aus.

Klicken Sie auf Erstellen.

Konfigurieren Sie die Bastion mit den folgenden Einstellungen:

Einstellung Wert Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe fw-manager-rg Name Bastion-01 Region USA, Osten Tarif Entwickler Virtuelles Netzwerk Spoke-01 Subnet AzureBastionSubnet (10.0.2.0/26) Klicken Sie aufÜberprüfen + erstellen und dann auf Erstellen.

Hinweis

Die Azure Bastion-Bereitstellung kann ungefähr 10 Minuten dauern.

Erstellen einer Firewallrichtlinie und Schützen Ihres Hubs

Eine Firewallrichtlinie definiert Regelsammlungen für die Weiterleitung von Datenverkehr an einen oder mehrere geschützte virtuelle Hubs. Sie erstellen zuerst Ihre Firewallrichtlinie und schützen dann Ihren Hub.

Wählen Sie in Firewall Manager die Option Azure Firewall-Richtlinien aus.

Wählen Sie die Option Azure Firewall-Richtlinie erstellen aus.

Wählen Sie unter Ressourcengruppe die Ressourcengruppe fw-manager-rg aus.

Geben Sie unter Richtliniendetails für Name den Namen Policy-01 ein, und wählen Sie für Region die Option USA, Osten aus.

Wählen Sie Standard als Richtlinientarif aus.

Wählen Sie Weiter: DNS-Einstellungen aus.

Wählen Sie Weiter: TLS-Überprüfung aus.

Wählen Sie Weiter: Regeln aus.

Wählen Sie auf der Registerkarte Regeln die Option Regelsammlung hinzufügen aus.

Geben Sie auf der Seite Hinzufügen einer Regelsammlung die folgenden Informationen ein.

Einstellung Wert Name App-RC-01 Regelsammlungstyp Anwendung Priorität 100 Regelsammlungsaktion Zulassen Regelname Allow-msft Quellentyp IP-Adresse `Source` * Protocol http,https Zieltyp FQDN Destination *.microsoft.com Wählen Sie Hinzufügen.

Fügen Sie eine Netzwerkregel hinzu, um SSH- und HTTP-Datenverkehr zwischen den virtuellen Speichennetzwerken zuzulassen.

Wählen Sie Regelsammlung hinzufügen aus und geben Sie die folgenden Informationen ein.

Einstellung Wert Name vnet-access Regelsammlungstyp Netzwerk Priorität 100 Regelsammlungsaktion Zulassen Regelname Allow-SSH-HTTP Quellentyp IP-Adresse `Source` 10.0.0.0/16,10.1.0.0/16 Protocol TCP Zielports 22,80 Zieltyp IP-Adresse Destination 10.0.0.0/16,10.1.0.0/16 Wählen Sie Hinzufügenaus und wählen Sie dann Weiter: IDPS aus.

Wählen Sie auf der Seite IDPS die Option Weiter: Threat Intelligence aus.

Akzeptieren Sie auf der Seite Threat Intelligence die Standardeinstellungen, und wählen Sie Überprüfen und erstellen aus:

Überprüfen und bestätigen Sie Ihre Auswahl, und wählen Sie dann Erstellen aus.

Zuordnen einer Richtlinie

Ordnen Sie die Firewallrichtlinie dem Hub zu.

- Wählen Sie in Firewall Manager die Option Azure Firewall-Richtlinien aus.

- Aktivieren Sie das Kontrollkästchen für Policy-01.

- Wählen Sie Zuordnungen verwalten, Hubs zuordnen aus.

- Wählen Sie hub-01 aus.

- Wählen Sie Hinzufügen.

Weiterleiten von Datenverkehr an Ihren Hub

Als nächstes müssen Sie sicherstellen, dass Netzwerkdatenverkehr durch Ihre Firewall geleitet wird.

Wählen Sie in Firewall Manager die Option Virtuelle Hubs aus.

Wählen Sie Hub-01 aus.

Wählen Sie unter Einstellungen die Option Sicherheitskonfiguration aus.

Wählen Sie unter Internetdatenverkehr die Option Azure Firewall aus.

Wählen Sie unter Private traffic (Privater Datenverkehr) die Option Send via Azure Firewall (Über Azure Firewall senden) aus.

Hinweis

Wenn Sie öffentliche IP-Adressbereiche für private Netzwerke in einem virtuellen Netzwerk oder eine lokale Verzweigung verwenden, müssen Sie diese IP-Adresspräfixe explizit angeben. Wählen Sie den Abschnitt Präfixe für privaten Datenverkehr aus, und fügen Sie sie dann zusammen mit den RFC1918 Adresspräfixen hinzu.

Wählen Sie unter Inter-Hub die Option Aktiviert aus, um das Feature Virtual WAN Routingabsicht zu aktivieren. Routingabsicht ist der Mechanismus, mit dem Sie Virtual WAN so konfigurieren können, dass der Datenverkehr von Branch-to-Branch (lokal zu lokal) über die im Virtual WAN Hub eingesetzte Azure Firewall geleitet wird. Weitere Informationen zu den Voraussetzungen und Überlegungen im Zusammenhang mit der Funktion Routingabsicht finden Sie in der Dokumentation zur Routingabsicht.

Wählen Sie Speichern.

Wählen Sie im Dialogfeld Warnung die Option OK aus.

Wählen Sie im Dialogfeld Migrieren, um Zwischenhub zu verwenden die Option OK aus.

Hinweis

Die Aktualisierung der Routingtabellen dauert einige Minuten.

Vergewissern Sie sich, dass für die beiden Verbindungen angezeigt wird, dass Azure Firewall sowohl den Internetdatenverkehr als auch den privaten Datenverkehr schützt.

Testen der Firewall

Um die Firewallregeln zu testen, verwenden Sie Azure Bastion, um eine Verbindung mit Srv-Workload-01 herzustellen und zu überprüfen, ob die Anwendung und die Netzwerkregeln funktionieren.

Testen der Anwendungsregel

Testen Sie nun die Firewallregeln, um sicherzustellen, dass sie wie erwartet funktionieren.

Navigieren Sie im Azure-Portal zum virtuellen Computer Srv-workload-01 .

Wählen Sie Connect>Verbindung über Bastion.

Geben Sie den Benutzernamen azureuser an, und laden Sie die datei mit dem privaten Schlüssel

.pemhoch, die Sie beim Erstellen der VM heruntergeladen haben.Wählen Sie "Verbinden" aus, um eine SSH-Sitzung zu öffnen.

Führen Sie in der SSH-Sitzung den folgenden Befehl aus, um den Zugriff auf Microsoft zu testen:

curl https://www.microsoft.comEs sollte HTML-Inhalt zurückgegeben werden, der bestätigt, dass der Zugriff zulässig ist.

Testen Sie den Zugriff auf Google (was blockiert werden sollte):

curl https://www.google.comDie Anfrage sollte ein Timeout haben oder fehlschlagen, was bedeutet, dass die Firewall diese Seite blockiert.

Nachdem Sie sich nun vergewissert haben, dass die Anwendungsregel der Firewall funktioniert:

- Sie können zum einzigen zulässigen FQDN navigieren, aber nicht zu anderen.

Testen der Netzwerkregel

Testen Sie nun die Netzwerkregel, indem Sie mithilfe von HTTP eine Verbindung von Srv-Workload-01 mit Srv-Workload-02 herstellen.

Testen der HTTP-Konnektivität mit dem Nginx-Webserver auf Srv-Workload-02:

curl http://<Srv-Workload-02-private-IP>Der vom Webserver zurückgegebene Status sollte angezeigt werden.

Bereinigen von Ressourcen

Wenn Sie die Firewallressourcen getestet haben, löschen Sie die Ressourcengruppe fw-manager-rg, um alle firewallbezogenen Ressourcen zu löschen.