Konfigurieren von Azure Active Directory B2C mit Akamai Web Application Protector

Erfahren Sie, wie Sie Akamai Web Application Protector (WAP) für einen Azure Active Directory B2C (Azure AD B2C)-Mandanten mithilfe benutzerdefinierter Domänen aktivieren. Akamai WAP unterstützt Organisationen dabei, ihre Webanwendungen vor böswilligen Angriffen zu schützen, die darauf abzielen, Sicherheitsrisiken wie die Einschleusung von SQL-Befehlen und Cross-Site-Skripting auszunutzen.

Weitere Informationen finden Sie unter akamai.com: Was ist eine Web Application Firewall (WAF)?

Vorteile von WAF:

- Steuerung des Datenverkehrs zu Ihren Diensten

- Konfigurieren vor einem Azure AD B2C-Mandanten

- Bearbeiten des Datenverkehrs zum Schutz und zur Sicherung Ihrer Identitätsinfrastruktur

Dieser Artikel gilt für:

WAP: Web Application Protector KSD: Kona Site Defender

Voraussetzungen

- Ein Azure-Abonnement

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erhalten.

- Einen Azure AD B2C-Mandanten, der mit Ihrem Azure-Abonnement verknüpft ist.

- Weitere Informationen finden Sie unter Tutorial: Erstellen eines Azure Active Directory B2C-Mandanten.

- Ein Akamai WAP-Konto

- Wechseln Sie zu akamai.com, um alle Akamai-Produkte und -Testversionen zu erkunden.

Beschreibung des Szenarios

Die Akamai WAP-Integration umfasst die folgenden Komponenten:

- Azure AD B2C: Dabei handelt es sich um den Autorisierungsserver, der die Anmeldeinformationen von Benutzern mit den benutzerdefinierten Richtlinien im Mandanten verifiziert. Wird auch als Identitätsanbieter (IdP) bezeichnet.

-

Azure Front Door: Dieser Dienst aktiviert benutzerdefinierte Domänen für Azure AD B2C-Mandanten.

- Datenverkehr von Akamai WAP führt zu Azure Front Door und dann zum Azure AD B2C-Mandanten.

- Was ist Azure Front Door?

-

Akamai WAP: Die Webanwendungsfirewall verwaltet den Datenverkehr, der an den Autorisierungsserver gesendet wird.

- Siehe Web Application Protector.

Integration in Azure AD B2C

Verwenden Sie für benutzerdefinierte Domänen in Azure AD B2C das Feature benutzerdefinierter Domänen in Azure Front Door.

Weitere Informationen finden Sie unter Aktivieren von benutzerdefinierten Domänen für Azure AD B2C.

Wenn die benutzerdefinierte Domäne für Azure AD B2C mithilfe von Azure Front Door konfiguriert ist, verwenden Sie die folgenden Anweisungen, um die benutzerdefinierte Domäne zu testen.

Siehe Testen Ihrer benutzerdefinierten Domäne, und fahren Sie dann mit dem nächsten Abschnitt fort.

Erstellen eines Akamai-Kontos

- Wechseln Sie zu akamai.com.

- Wählen Sie Weitere Informationen aus.

- Wählen Sie auf der Seite Cloud Computing-Dienste die Option Konto erstellen aus.

Erstellen und konfigurieren eines Projekts

Eine Eigenschaft ist eine Konfigurationsdatei, die unseren Edgeservern mitteilt, wie eingehende Anforderungen Ihrer Endbenutzer behandelt und darauf reagiert werden sollen. Eigenschaften werden im Eigenschaften-Manager erstellt und verwaltet.

Weitere Informationen finden Sie auf techdocs.akamai.com unter Was ist eine Eigenschaft?

- Wechseln Sie zu control.akamai.com, um sich anzumelden: Anmeldeseite vom Akamai Control Center.

- Wechseln Sie zum Eigenschaften-Manager.

- Wählen Sie unter Eigenschaftsversion die Option Standard oder Erweiterte TLS (empfohlen) aus.

- Fügen Sie für Eigenschaftshostnamen einen Eigenschaftshostnamen( Ihre benutzerdefinierte Domäne) hinzu. Beispiel:

login.domain.com.

Wichtig

Erstellen oder ändern Sie Zertifikate mit korrekten benutzerdefinierten Domänennameneinstellungen.

Wechseln Sie zu techdocs.akamai.com und lesen Sie Konfigurieren von HTTPS-Hostnamen.

Konfigurationseinstellungen für Ursprungsservereigenschaften

Verwenden Sie die folgenden Einstellungen für den Ursprungsserver.

- Geben Sie unter Ursprungstyp Ihren Typ ein.

- Geben Sie unter Hostname des Ursprungsservers Ihren Hostnamen ein. Zum Beispiel,

yourafddomain.azurefd.net - Verwenden Sie für Hostheader weiterleiten die Option Eingehender Hostheader.

- Verwenden Sie für Cacheschlüsselhostname die Option Eingehender Hostheader.

Konfigurieren des DNS

Erstellen Sie einen CNAME-Eintrag in Ihrem DNS, z. B. login.domain.com, der auf den Edgehostnamen im Feld Hostnamen der Eigenschaft verweist.

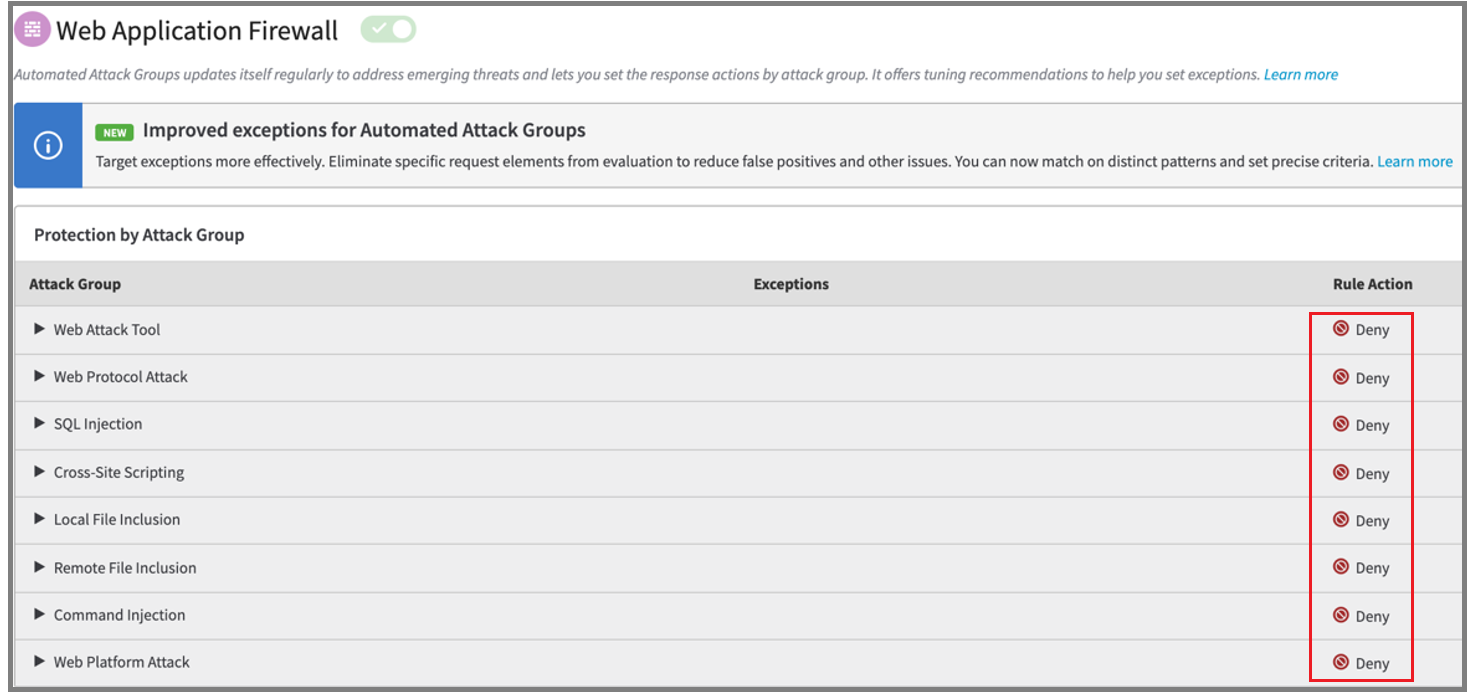

Konfigurieren von Akamai WAP

Um mit der WAP-Konfiguration zu beginnen, wechseln Sie zu techdocs.akamai.com, und wechseln Sie zu App & API-Schutzvorrichtung.

Wählen Sie während der Konfiguration für Elemente in der Angriffsgruppe unter Regelaktionen die Option Verweigern aus.

Testen der Einstellungen

Damit der Datenverkehr zu Azure AD B2C über die benutzerdefinierte Domäne läuft:

- Bestätigen Sie, dass WAP eingehende Anforderungen an die benutzerdefinierte Azure AD B2C-Domäne weiterleitet.

- Stellen Sie eine gültige TLS-Verbindung sicher.

- Stellen Sie sicher, dass Azure AD B2C Cookies ordnungsgemäß für die benutzerdefinierte Domäne festlegt.

- Das WAP-Dashboard in der Defender for Cloud-Konsole enthält WAP-Datenverkehrsdiagramme.

- Angriffsverkehr wird ebenfalls angezeigt.