Verwaltete Identitäten für Sprachressourcen

Verwaltete Identitäten für Azure-Ressourcen sind Dienstprinzipale, die eine Microsoft Entra-Identität und bestimmte Berechtigungen für verwaltete Azure-Ressourcen erstellen. Verwaltete Identitäten sind eine sicherere Möglichkeit, Zugriff auf Speicherdaten zu gewähren, und ersetzen die Anforderung, dass Sie SAS-Token (Shared Access Signature Token) in die Quell- und Ziel-URLs Ihrer Container einschließen müssen.

Sie können verwaltete Identitäten zur Gewährung des Zugriffs bei einer beliebigen Ressource verwenden, die die Microsoft Entra-Authentifizierung unterstützt. Dies schließt auch Ihre eigenen Anwendungen ein.

Zum Gewähren des Zugriffs auf eine Azure-Ressource weisen Sie einer verwalteten Identität mithilfe der rollenbasierten Zugriffssteuerung von Azure (

Azure RBAC) eine Azure-Rolle zu.Es entstehen keine zusätzlichen Kosten für die Verwendung verwalteter Identitäten in Azure.

Wichtig

Wenn Sie verwaltete Identitäten verwenden, schließen Sie keine SAS-Token-URL in Ihre HTTP-Anforderungen ein – Ihre Anforderungen schlagen sonst fehl. Die Verwendung verwalteter Identitäten ersetzt die Anforderung, dass Sie Shared Access Signature-Token (SAS) in die Quell- und Ziel-URLs Ihrer Container einschließen müssen.

Um verwaltete Identitäten für Sprachvorgänge verwenden zu können, müssen Sie Ihre Sprachressource in einer bestimmten geografischen Azure-Region erstellen, z. B. USA, Osten. Wenn Ihre Sprachressourcenregion auf Global festgelegt ist, können Sie keine verwaltete Identität für die Authentifizierung verwenden. Sie können jedoch weiterhin Shared Access Signature (SAS)-Token verwenden.

Voraussetzungen

Für den Einstieg benötigen Sie die folgenden Ressourcen:

Ein aktives Azure-Konto. Falls Sie noch kein Konto haben, können Sie ein kostenloses Konto erstellen.

Eine Azure KI Language-Ressource für einen einzelnen Dienst, die an einem regionalen Standort erstellt wurde.

Ein allgemeines Verständnis der rollenbasierten Zugriffssteuerung von Azure (

Azure RBAC) unter Verwendung des Azure-PortalsEin Azure Blob Storage-Konto in derselben Region wie Ihre Sprachressource. Sie müssen außerdem Container zum Speichern und Organisieren Ihrer Blobdaten unter Ihrem Speicherkonto erstellen.

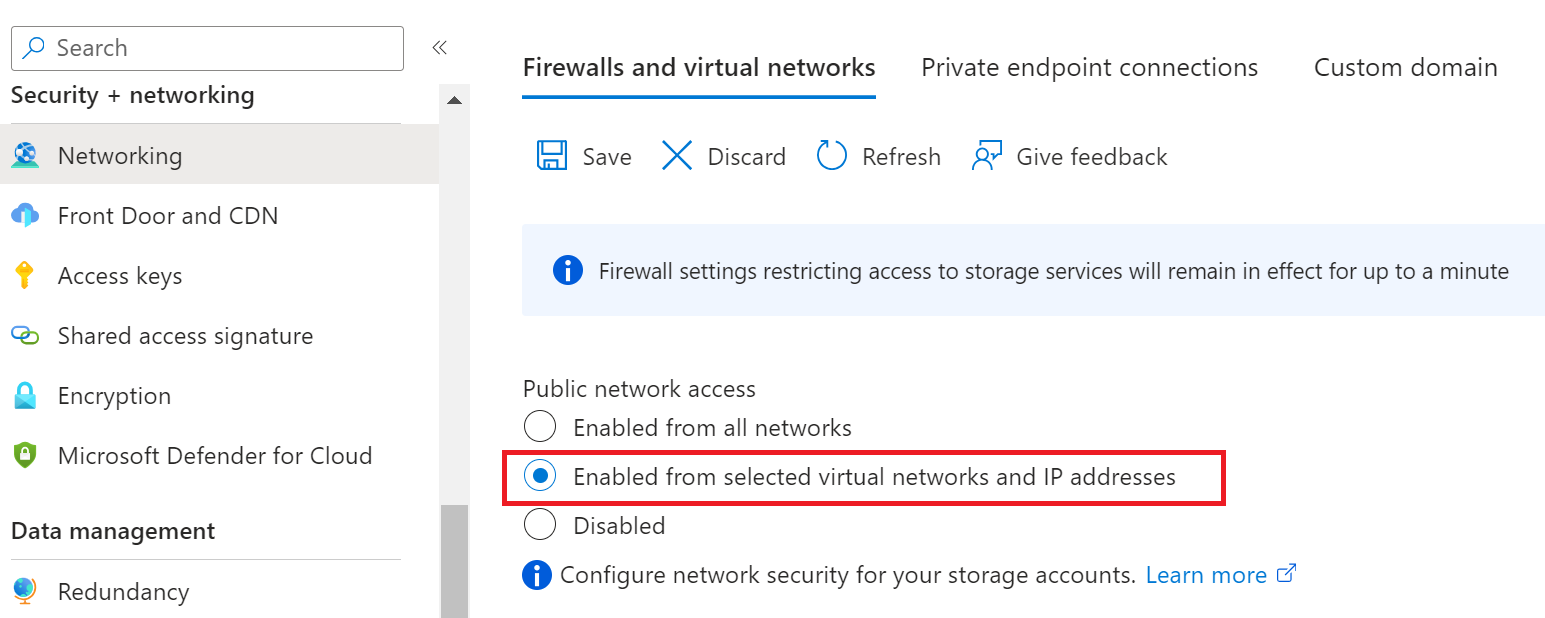

Wenn sich Ihr Speicherkonto hinter einer Firewall befindet, müssen Sie die folgende Konfiguration aktivieren:

Navigieren Sie zum Azure-Portal, und melden Sie sich bei Ihrem Azure-Konto an.

Wählen Sie Ihr Speicherkonto aus.

Wählen Sie im linken Bereich in der Gruppe Sicherheit und Netzwerk die Option Netzwerk aus.

Wählen Sie auf der Registerkarte Firewalls und virtuelle Netzwerke die Option Aktivierung von ausgewählten virtuellen Netzwerken und IP-Adressen aus.

Deaktivieren Sie alle Kontrollkästchen.

Stellen Sie sicher, dass Microsoft-Netzwerkrouting ausgewählt ist.

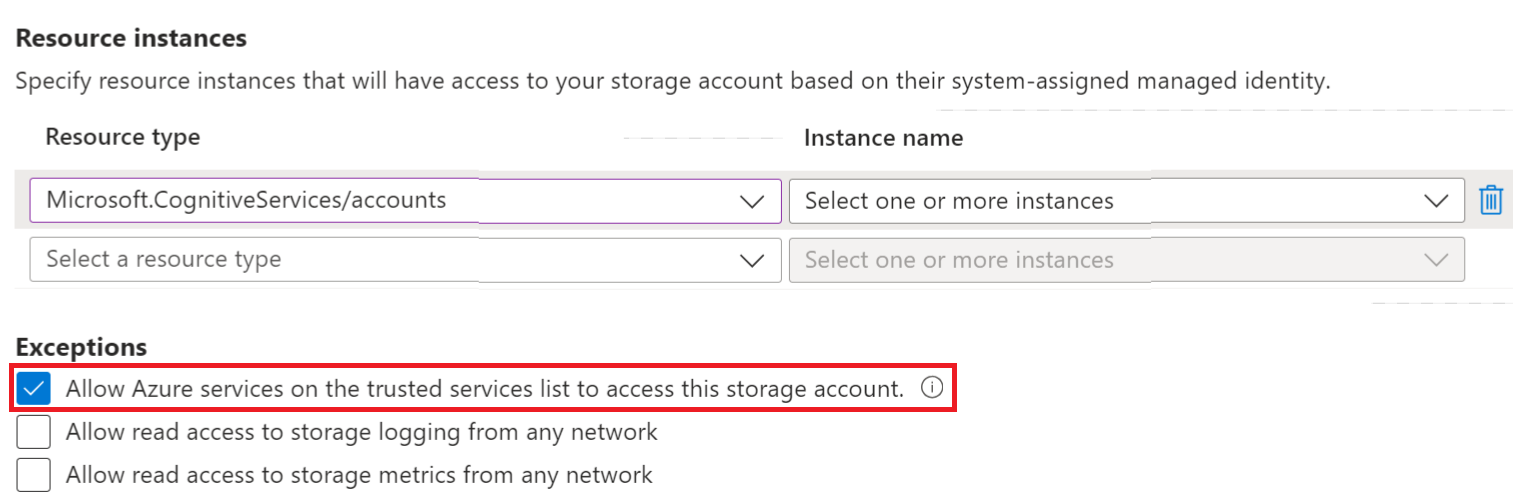

Wählen Sie im Abschnitt Ressourceninstanzen den Ressourcentyp Microsoft.CognitiveServices/accounts und anschließend Ihre Sprachressource als Instanzname aus.

Stellen Sie sicher, dass das Kontrollkästchen Azure-Diensten auf der Liste der vertrauenswürdigen Dienste den Zugriff auf dieses Speicherkonto erlauben aktiviert ist. Weitere Informationen zum Verwalten von Ausnahmen finden Sie unter Konfigurieren von Azure Storage-Firewalls und virtuellen Netzwerken.

Klicken Sie auf Speichern.

Hinweis

Die Verteilung der Netzwerkänderungen kann bis zu fünf Minuten dauern.

Obwohl der Netzwerkzugriff jetzt zulässig ist, kann Ihre Sprachressource nach wie vor nicht auf die Daten in Ihrem Speicherkonto zugreifen. Sie müssen für Ihre Sprachressource eine verwaltete Identität erstellen und ihr eine bestimmte Zugriffsrolle zuweisen.

Zuweisungen verwalteter Identitäten

Es gibt zwei Arten von verwalteten Identitäten: systemseitig zugewiesene und benutzerseitig zugewiesene Identitäten. Derzeit unterstützt die Dokumentübersetzung systemseitig zugewiesene verwaltete Identitäten:

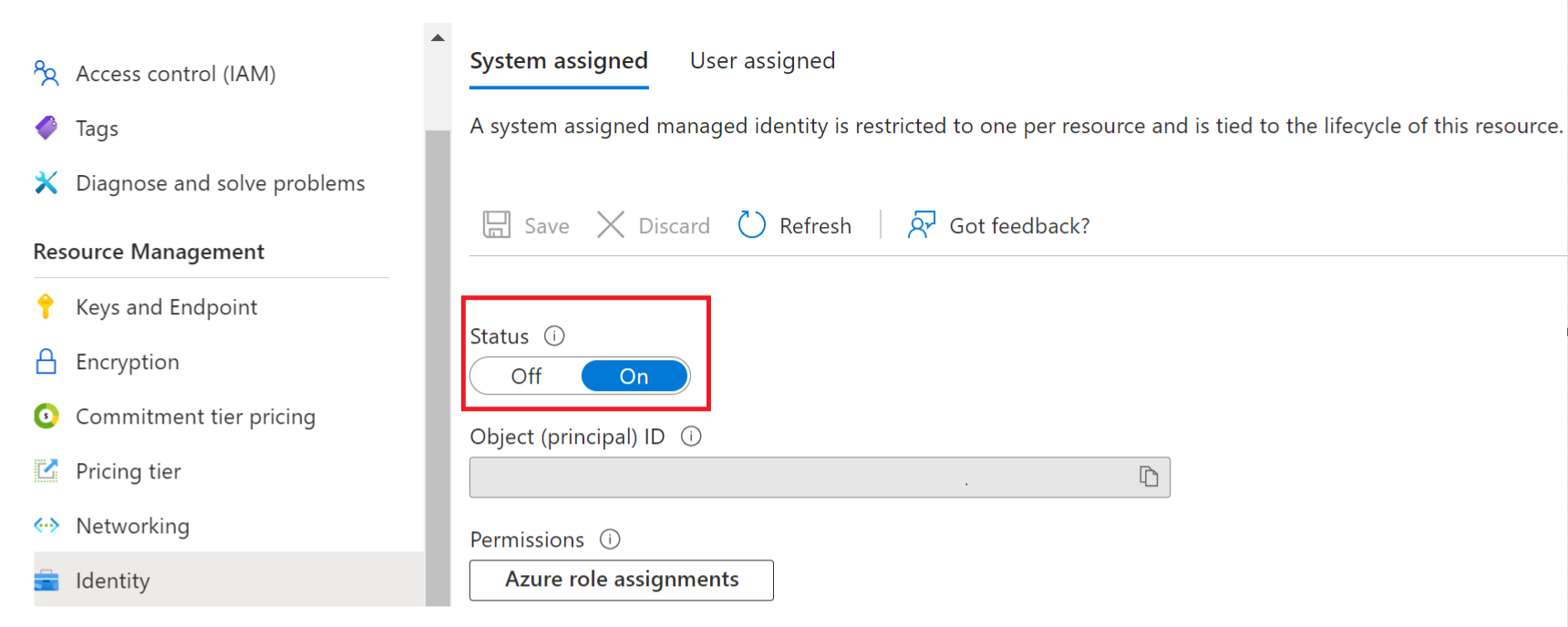

Eine systemseitig zugewiesene verwaltete Identität wird direkt für eine Dienstinstanz aktiviert. Sie ist nicht standardmäßig aktiviert. Sie müssen zu Ihrer Ressource wechseln und die Identitätseinstellung aktualisieren.

Die systemseitig zugewiesene verwaltete Identität ist während des gesamten Lebenszyklus an Ihre Ressource gebunden. Wenn Sie Ihre Ressource löschen, wird auch die verwaltete Identität gelöscht.

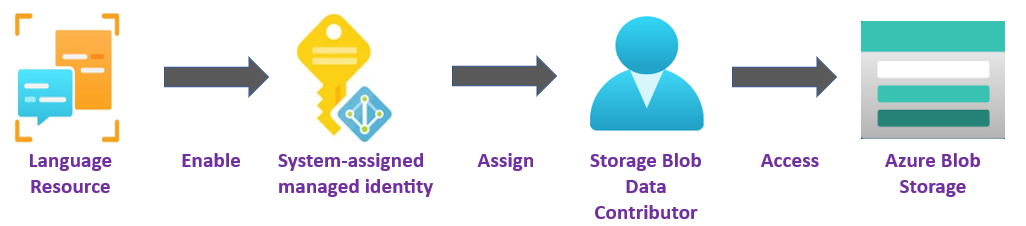

In den folgenden Schritten aktivieren wir eine systemseitig zugewiesene verwaltete Identität und gewähren Ihrer Sprachressource begrenzten Zugriff auf Ihr Azure Blob Storage-Konto.

Aktivieren einer systemseitig zugewiesenen verwalteten Identität

Sie müssen der Sprachressource Zugriff auf Ihr Speicherkonto gewähren, damit Blobs erstellt, gelesen oder gelöscht werden können. Nachdem Sie die Sprachressource mit einer systemseitig zugewiesenen verwalteten Identität aktiviert haben, können Sie die rollenbasierte Zugriffssteuerung von Azure (Azure RBAC) verwenden, um Sprachfeatures Zugriff auf Ihre Azure-Speichercontainer zu gewähren.

Navigieren Sie zum Azure-Portal, und melden Sie sich bei Ihrem Azure-Konto an.

Wählen Sie Ihre Sprachressource aus.

Wählen Sie im linken Bereich in der Gruppe Ressourcenverwaltung die Option Identität aus. Wenn Ihre Ressource in der globalen Region erstellt wurde, ist die Registerkarte Identität nicht sichtbar. Sie können weiterhin Shared Access Signature-Token (SAS) für die Authentifizierung verwenden.

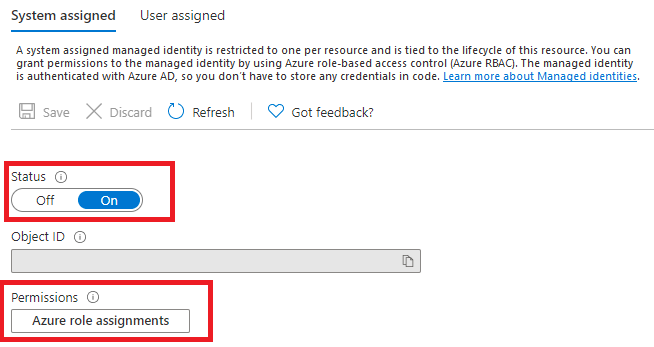

Aktivieren Sie auf der Registerkarte Systemseitig zugewiesen die Umschaltfläche Status.

Wichtig

Eine benutzerseitig zugewiesene verwaltete Identität erfüllt die Anforderungen für das Szenario mit Batchverarbeitung des Speicherkontos nicht. Achten Sie darauf, dass Sie eine systemseitig zugewiesene verwaltete Identität aktivieren.

Wählen Sie Speichern.

Gewähren von Speicherkontozugriff für Ihre Sprachressource

Wichtig

Um eine systemseitig zugewiesene verwaltete Identitätsrolle zuzuweisen, benötigen Sie Microsoft.Authorization/roleAssignments/write-Berechtigungen, z. B Besitzer oder Benutzerzugriffsadministrator, im Speicherbereich für die Speicherressource.

Navigieren Sie zum Azure-Portal, und melden Sie sich bei Ihrem Azure-Konto an.

Wählen Sie Ihre Sprachressource aus.

Wählen Sie im linken Bereich in der Gruppe Ressourcenverwaltung die Option Identität aus.

Wählen Sie unter Berechtigungen die Option Azure-Rollenzuweisungen aus:

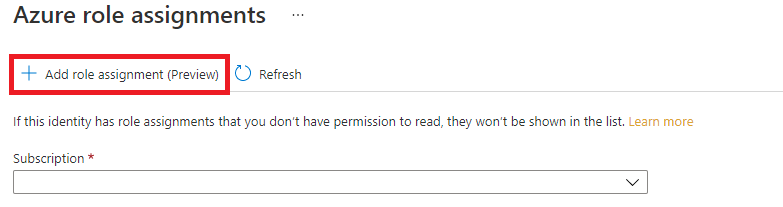

Wählen Sie auf der Azure-Rollenzuweisungenseite, die geöffnet wird, im Dropdownmenü Ihr Abonnement aus, und wählen Sie dann + Rollenzuweisung hinzufügen aus.

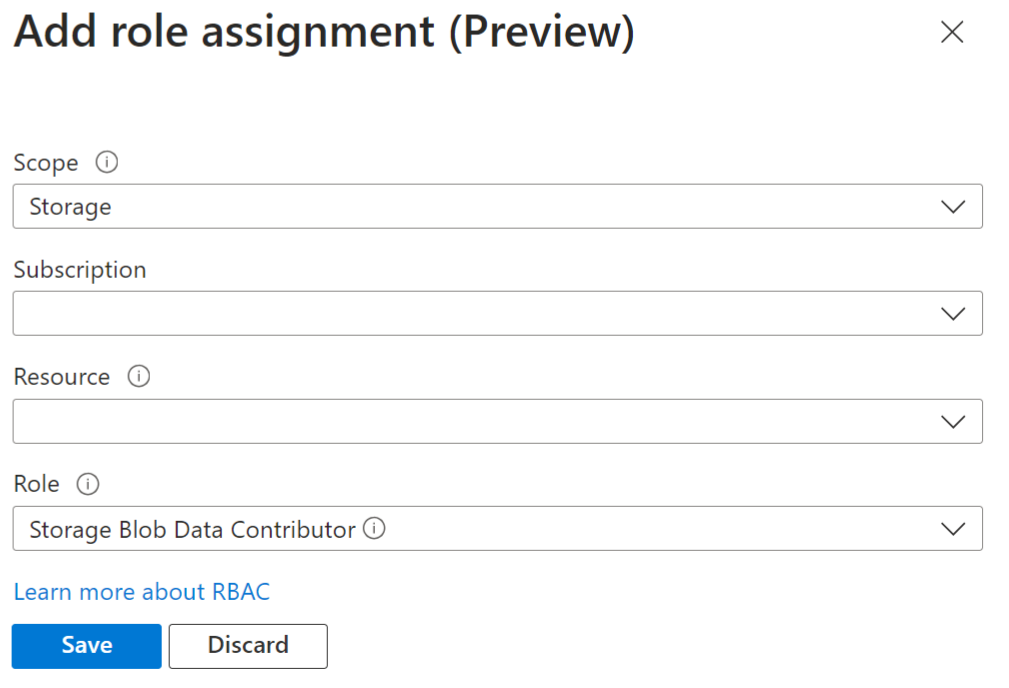

Als Nächstes weisen Sie Ihrer Sprachdienstressource die Rolle Mitwirkender an Storage-Blobdaten zu. Mit der Rolle Mitwirkender an Storage-Blobdaten wird der Sprachressource (repräsentiert durch die systemseitig zugewiesene verwaltete Identität) Lese-, Schreib- und Löschzugriff auf den Blobcontainer und die Daten gewährt. Füllen Sie im Popupfenster Rollenzuweisung hinzufügen die Felder wie folgt aus, und wählen Sie Speichern aus:

Feld Wert Bereich Storage Abonnement Das Ihrer Speicherressource zugeordnete Abonnement. Ressource Der Name Ihrer Speicherressource. Rolle Mitwirkender an Storage-Blobdaten.

Nachdem die Bestätigungsmeldung Rollenzuweisung hinzugefügt angezeigt wurde, aktualisieren Sie die Seite, um die hinzugefügte Rollenzuweisung zu sehen.

Wenn die neue Rollenzuweisung nicht sofort angezeigt wird, warten Sie. Versuchen Sie dann, die Seite noch einmal zu aktualisieren. Beim Zuweisen oder Entfernen von Rollenzuweisungen kann es bis zu 30 Minuten dauern, bis Änderungen wirksam werden.

HTTP-Anforderungen

Über eine POST-Anforderung wird eine Sprachdienstanforderung für native Dokumente an Ihren Sprachdienstendpunkt übermittelt.

Mit verwalteter Identität und

Azure RBACmüssen Sie keine SAS-URLs mehr einfügen.Wenn der Vorgang erfolgreich ist, gibt die POST-Methode den Antwortcode

202 Acceptedzurück, und der Dienst erstellt eine Anforderung.Die verarbeiteten Dokumente werden in Ihrem Zielcontainer angezeigt.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für