Unterstützte Kubernetes-Versionen in Azure Kubernetes Service (AKS)

Die Kubernetes-Community veröffentlicht Nebenversionen im Abstand von etwa vier Monaten.

Nebenversionsreleases enthalten neue Features und Verbesserungen. Patchreleases kommen häufiger vor (manchmal wöchentlich) und sind für wichtige Fehlerbehebungen in einer Nebenversion gedacht. Patchreleases enthalten Fixes für Sicherheitsrisiken oder schwer wiegende Fehler.

Kubernetes-Versionen

Kubernetes verwendet als Standardversionierungsschema für jede Version die semantische Versionierung:

[major].[minor].[patch]

Examples:

1.29.2

1.29.1

Für jede Zahl in der Version gilt, dass allgemeine Kompatibilität mit der vorherigen Version besteht:

- Hauptversionen ändern sich, wenn nicht kompatible API-Updates vorgenommen werden oder möglicherweise keine Abwärtskompatibilität mehr gewährleistet ist.

- Nebenversionen ändern sich, wenn Updates an der Funktionalität vorgenommen werden, die zu den anderen Nebenreleases abwärtskompatibel sind.

- Patchversionen werden geändert, wenn abwärtskompatible Fehlerbehebungen vorgenommen werden.

Versuchen Sie, das neueste Patchrelease der ausgeführten Nebenversion zu verwenden. Wenn Ihr Produktionscluster beispielsweise die Version 1.29.1 verwendet und 1.29.2 die neueste verfügbare Patchversion für die Nebenversion 1.29 ist, sollten Sie baldmöglichst ein Upgrade auf 1.29.2 durchführen, damit Ihr Cluster vollständig gepatcht ist und unterstützt wird.

Releasekalender für AKS Kubernetes

Sehen Sie sich die bevorstehenden Version-Releases im AKS Kubernetes-Release-Kalender an. Um Echtzeitupdates zum Versionsstatus der Region und zu Versionshinweisen zu erhalten, besuchen Sie die Webseite zum AKS-Releasestatus. Weitere Informationen zur Webseite zum Releasestatus finden Sie unter AKS Release Tracker.

Hinweis

AKS hält einen 12-monatigen Unterstützungszeitraum für eine allgemein verfügbare Version von Kubernetes ein. Weitere Informationen zu unserer Supportrichtlinie für die Kubernetes-Versionsverwaltung finden Sie in unseren häufig gestellten Fragen.

Den Verlauf der letzten Releases finden Sie unter Kubernetes-Geschichte.

| Kubernetes-Version | Upstreamrelease | AKS – Vorschau | AKS – allgemeine Verfügbarkeit (GA) | Ende der Lebensdauer | Plattformunterstützung |

|---|---|---|---|---|---|

| 1.28 | Aug. 2023 | Sept. 2023 | Nov. 2023 | Januar 2025 | Bis 1.32 GA |

| 1.29 | Dez. 2023 | Februar 2024 | März 2024 | März 2025 | Bis 1.33 GA |

| 1.30 | April 2024 | Jun 2024 | Juli 2024 | Juli 2025 | Bis 1.34 GA |

| 1.31 | August 2024 | Oktober 2024 | Nov. 2024 | Nov. 2025 | Bis 1.35 GA |

| 1.32 | Dezember 2024 | Februar 2025 | März 2025 | März 2026 | Bis 1.36 GA |

LTS-Versionen

| Kubernetes-Version | Upstreamrelease | AKS – Vorschau | AKS – allgemeine Verfügbarkeit (GA) | Ende der Lebensdauer | Ende der Lebensdauer von LTS |

|---|---|---|---|---|---|

| 1,27 | Apr 2023 | Jun 2023 | Jul 2023 | Juli 2024 | Juli 2025 |

| 1.30 | April 2024 | Jun 2024 | Juli 2024 | Juli 2025 | Juli 2026 |

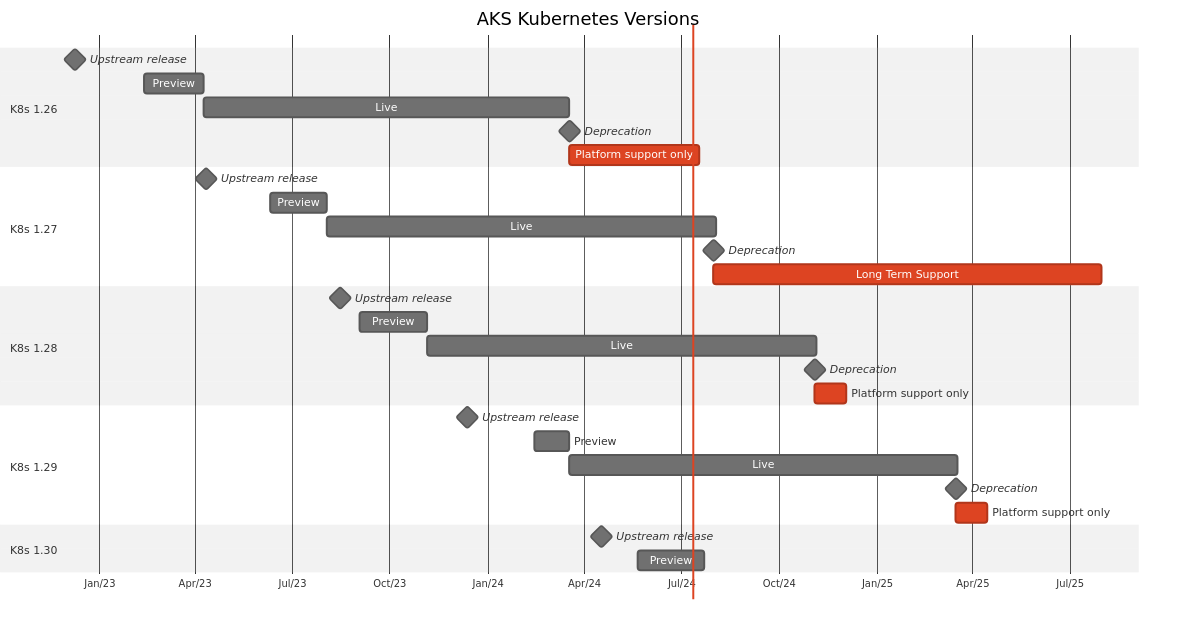

Gantt-Diagramm mit AKS Kubernetes-Releasezeitplan

Wenn Sie diese Informationen in visueller Form bevorzugen, finden Sie hier ein Gantt-Diagramm mit allen aktuellen Releases:

Breaking Changes der AKS-Komponenten nach Version

Beachten Sie die folgenden wichtigen Änderungen, bevor Sie auf eine der verfügbaren Nebenversionen aktualisieren:

Kubernetes 1.30

| Von AKS verwaltete Add-Ons | AKS-Komponenten | Betriebssystemkomponenten | Wichtige Änderungen | Hinweise |

|---|---|---|---|---|

| • Azure Policy 1.3.0 • cloud-provider-node-manager v1.30.0 • csi-provisioner v4.0.0 • csi-attacher v4.5.0 • csi-snapshotter v6.3.3 • snapshot-controller v6.3.3 • Metrics-Server 0.6.3 • KEDA 2.14.0 • Open Service Mesh 1.2.7 • Core DNS V1.9.4 • Overlay VPA 0.13.0 • Azure-Keyvault-SecretsProvider 1.4.1 • Application Gateway-Eingangsdatencontroller (Application Gateway Ingress Controller, AGIC) 1.7.2 • Image Cleaner v1.2.3 • Azure Workload Identity v1.2.0 • MDC Defender Security Publisher 1.0.68 • MDC Defender Old File Cleaner 1.3.68 • MDC Defender Pod Collector 1.0.78 • MDC Defender Low Level Collector 1.3.81 • Azure Active Directory-Podidentität 1.8.13.6 • GitOps 1.8.1 • Secrets Store CSI-Treiber 1.3.4-1 • azurefile-csi-driver 1.29.3 |

• Cilium 1.13.5 • CNI v1.4.43.1 (Standard)/v1.5.11 (Azure CNI Overlay) • Cluster Autoscaler 1.27.3 • Tigera-Operator 1.30.7 |

• Betriebssystemimage Ubuntu 22.04 Cgroups V2 • ContainerD 1.7.5 für Linux und 1.7.1 für Windows • Azure Linux 2.0 • Cgroups V2 • ContainerD 1.6 |

• KEDA 2.14.1 | N/V |

Kubernetes 1.29

| Von AKS verwaltete Add-Ons | AKS-Komponenten | Betriebssystemkomponenten | Wichtige Änderungen | Hinweise |

|---|---|---|---|---|

| • Azure Policy 1.3.0 • csi-provisioner v4.0.0 • csi-attacher v4.5.0 • csi-snapshotter v6.3.3 • snapshot-controller v6.3.3 • Metrics-Server 0.6.3 • KEDA 2.11.2 • Open Service Mesh 1.2.7 • Core DNS V1.9.4 • Overlay VPA 0.13.0 • Azure-Keyvault-SecretsProvider 1.4.1 • Application Gateway-Eingangsdatencontroller (Application Gateway Ingress Controller, AGIC) 1.7.2 • Image Cleaner v1.2.3 • Azure Workload Identity v1.2.0 • MDC Defender Security Publisher 1.0.68 • MDC Defender Old File Cleaner 1.3.68 • MDC Defender Pod Collector 1.0.78 • MDC Defender Low Level Collector 1.3.81 • Azure Active Directory-Podidentität 1.8.13.6 • GitOps 1.8.1 • Secrets Store CSI-Treiber 1.3.4-1 • azurefile-csi-driver 1.29.3 |

• Cilium 1.13.5 • CNI v1.4.43.1 (Standard)/v1.5.11 (Azure CNI Overlay) • Cluster Autoscaler 1.27.3 • Tigera-Operator 1.30.7 |

• Betriebssystemimage Ubuntu 22.04 Cgroups V2 • ContainerD 1.7.5 für Linux und 1.7.1 für Windows • Azure Linux 2.0 • Cgroups V2 • ContainerD 1.6 |

• Tigera-Operator 1.30.7 • csi-provisioner v4.0.0 • csi-attacher v4.5.0 • csi-snapshotter v6.3.3 • snapshot-controller v6.3.3 |

N/V |

Kubernetes 1.28

| Von AKS verwaltete Add-Ons | AKS-Komponenten | Betriebssystemkomponenten | Wichtige Änderungen | Hinweise |

|---|---|---|---|---|

| • Azure Policy 1.3.0 • azurefile-csi-driver 1.29.2 • csi-node-driver-registrar v2.9.0 • csi-livenessprobe 2.11.0 • azuredisk-csi-linux v1.29.2 • azuredisk-csi-windows v1.29.2 • csi-provisioner v3.6.2 • csi-attacher v4.5.0 • csi-resizer v1.9.3 • csi-snapshotter v6.2.2 • snapshot-controller v6.2.2 • Metrics-Server 0.6.3 • KEDA 2.11.2 • Open Service Mesh 1.2.7 • Core DNS V1.9.4 • Overlay VPA 0.13.0 • Azure-Keyvault-SecretsProvider 1.4.1 • Application Gateway-Eingangsdatencontroller (Application Gateway Ingress Controller, AGIC) 1.7.2 • Image Cleaner v1.2.3 • Azure Workload Identity v1.2.0 • MDC Defender Security Publisher 1.0.68 • Secrets Store CSI-Treiber 1.3.4-1 • MDC Defender Old File Cleaner 1.3.68 • MDC Defender Pod Collector 1.0.78 • MDC Defender Low Level Collector 1.3.81 • Azure Active Directory-Podidentität 1.8.13.6 • GitOps 1.8.1 |

• Cilium 1.13.10-1 • CNI v1.4.43.1 (Standard)/v1.5.11 (Azure CNI Overlay) • Cluster Autoscaler 1.27.3 • Tigera-Operator 1.28.13 |

• Betriebssystemimage Ubuntu 22.04 Cgroups V2 • ContainerD 1.7.5 für Linux und 1.7.1 für Windows • Azure Linux 2.0 • Cgroups V1 • ContainerD 1.6 |

• azurefile-csi-driver 1.29.2 • csi-resizer v1.9.3 • csi-attacher v4.4.2 • csi-provisioner v4.4.2 • blob-csi v1.23.2 • azurefile-csi driver v1.29.2 • azuredisk-csi driver v1.29.2 • csi-livenessprobe v2.11.0 • csi-node-driver-registrar v2.9.0 |

N/V |

Kubernetes 1.27

| Von AKS verwaltete Add-Ons | AKS-Komponenten | Betriebssystemkomponenten | Wichtige Änderungen | Hinweise |

|---|---|---|---|---|

| • Azure Policy 1.3.0 • azuredisk-csi driver v1.28.5 • azurefile-csi driver v1.28.10 • blob-csi v1.22.4 • csi-attacher v4.3.0 • csi-resizer v1.8.0 • csi-snapshotter v6.2.2 • snapshot-controller v6.2.2 • Metrics-Server 0.6.3 • KEDA 2.11.2 • Open Service Mesh 1.2.3 • Core DNS V1.9.4 • Overlay VPA 0.11.0 • Azure-Keyvault-SecretsProvider 1.4.1 • Application Gateway-Eingangsdatencontroller (Application Gateway Ingress Controller, AGIC) 1.7.2 • Image Cleaner v1.2.3 • Azure Workload identity v1.0.0 • MDC Defender 1.0.56 • Azure Active Directory-Podidentität 1.8.13.6 • GitOps 1.7.0 • azurefile-csi-driver 1.28.7 • KMS 0.5.0 • Secrets Store CSI-Treiber 1.3.4-1 |

• Cilium 1.13.10-1 • CNI 1.4.44 • Cluster Autoscaler 1.8.5.3 |

• Betriebssystemimage Ubuntu 22.04 Cgroups V2 • ContainerD 1.7 für Linux und 1.6 für Windows • Azure Linux 2.0 • Cgroups V1 • ContainerD 1.6 |

• KEDA 2.11.2 • Cilium 1.13.10-1 • azurefile-csi-driver 1.28.7 • azuredisk-csi driver v1.28.5 • blob-csi v1.22.4 • csi-attacher v4.3.0 • csi-resizer v1.8.0 • csi-snapshotter v6.2.2 • snapshot-controller v6.2.2 |

Aufgrund des Status für die Ubuntu 22.04 FIPS-Zertifizierung werden AKS FIPS-Knoten ab 1.27 von 18.04 auf 20.04 umgestellt. |

Alias-Nebenversion

Hinweis

Alias-Nebenversion erfordert Azure CLI-Version 2.37 oder höher sowie API-Version 20220401 oder höher. Verwenden Sie az upgrade, um die neueste Version der CLI zu installieren.

Mit AKS können Sie einen Cluster erstellen, ohne die genaue Patchversion anzugeben. Beim Erstellen eines Clusters ohne Angabe eines Patches führt der Cluster den aktuellen GA-Patch der Nebenversion aus. Wenn Sie beispielsweise einen Cluster mit 1.29 erstellen und 1.29.2 die neueste allgemein verfügbare Patchversion ist, wird Ihr Cluster mit 1.29.2 erstellt. Wenn Sie Ihre Patch-Version in der gleichen Nebenversion aktualisieren möchten, verwenden Sie bitte auto-upgrade.

Führen Sie den Befehl az aks show --resource-group myResourceGroup --name myAKSCluster aus, um zu sehen, auf welchem Patch Sie sich befinden. Die Eigenschaft currentKubernetesVersion zeigt die gesamte Kubernetes-Version an.

{

"apiServerAccessProfile": null,

"autoScalerProfile": null,

"autoUpgradeProfile": null,

"azurePortalFqdn": "myaksclust-myresourcegroup.portal.hcp.eastus.azmk8s.io",

"currentKubernetesVersion": "1.29.2",

}

Richtlinie zur Unterstützung der Kubernetes-Version

In AKS wird eine allgemein verfügbare (Generally Available, GA) Version als eine Version definiert, die in allen Regionen verfügbar und in allen SLO- oder SLA-Messungen aktiviert ist. AKS unterstützt drei allgemein verfügbare Nebenversionen von Kubernetes:

- Die neueste allgemein verfügbare Nebenversion, die in AKS veröffentlicht wurde (diese wird als N bezeichnet).

- Die beiden vorherigen Nebenversionen.

- Jede unterstützte Nebenversion kann eine beliebige Anzahl von Patches zu einem bestimmten Zeitpunkt unterstützen. AKS behält sich das Recht vor, Patches zu verwerfen, wenn ein kritischer CVE- oder Sicherheitsrisiko erkannt wird. Informationen zur Verfügbarkeit von Patches und jeglicher Ad-hoc-Deaktivierung finden Sie in den Versionshinweisen und besuchen Sie die AKS-Versionsstatus-Webseite.

AKS unterstützt möglicherweise auch Vorschauversionen, die explizit als solche gekennzeichnet sind und den Nutzungsbedingungen für Vorschauversionen unterliegen.

AKS bietet Plattformunterstützung nur für eine GA-Nebenversion von Kubernetes nach den regulären unterstützten Versionen. Das Plattformunterstützungsfenster für Kubernetes-Versionen in AKS wird als „N-3“ bezeichnet. Weitere Informationen finden Sie in den Plattformunterstützungsrichtlinien.

Hinweis

AKS verwendet sichere Bereitstellungsmethoden einschließlich einer graduellen Bereitstellung in Regionen. Das bedeutet, dass es bis zu zehn Werktage dauern kann, bis ein neues Release oder eine neue Version in allen Regionen verfügbar ist.

Der unterstützte Bereich von Kubernetes-Nebenversionen für AKS ist „N-2“. Dabei steht „N“ für das neueste Release, was bedeutet, dass auch zwei frühere Nebenversionen unterstützt werden.

An dem Tag, an dem AKS die Version 1.29 einführt, wird Support für die folgenden Versionen bereitgestellt:

| Neue Nebenversion | Liste der unterstützten Nebenversionen |

|---|---|

| 1.29 | 1.29, 1.28, 1.27 |

Bei Einführung einer neuen Nebenversion wird die älteste Nebenversion als veraltet gekennzeichnet und entfernt. Angenommen, die Liste der derzeit unterstützten Versionen sieht wie folgt aus:

1.29

1.28

1.27

Wenn AKS die Version 1.30 veröffentlicht, wird nach 30 Tagen der Support für alle Versionen vom Typ 1.27 eingestellt.

AKS kann eine beliebige Anzahl von Patches basierend auf der Verfügbarkeit von Upstream Community Release für eine bestimmte Nebenversion unterstützen. AKS behält sich das Recht vor, diese Patches aufgrund eines CVE oder eines potenziellen Fehlerproblems jederzeit zu verwerfen. Es wird immer empfohlen, den neuesten Patch für eine Nebenversion zu verwenden.

Plattformunterstützungsrichtlinie

Die Plattformunterstützungsrichtlinie ist ein reduzierter Supportplan für bestimmte nicht unterstützte Kubernetes-Versionen. Während der Plattformunterstützung erhalten Kunden nur Unterstützung von Microsoft für Probleme im Zusammenhang mit der AKS-/Azure-Plattform. Für Probleme im Zusammenhang mit Kubernetes-Funktionen und -Komponenten gibt es keine Unterstützung.

Die Plattformunterstützungsrichtlinie gilt für Cluster in einer N-3-Version (wobei N die neueste unterstützte AKS-GA-Nebenversion ist), bevor der Cluster auf N-4 herabgestuft wird. Beispielsweise wird Kubernetes v1.26 für Plattformunterstützung berücksichtigt, wenn v1.29 die neueste GA-Version ist. Im GA-Release v1.30 wird v1.26 jedoch automatisch auf v1.27 aktualisiert. Wenn Sie eine n-2-Version ausführen, wird sie in dem Moment, in dem sie n-3 wird, auch veraltet, und Sie treten in die Plattformunterstützungsrichtlinie ein.

AKS basiert auf den Releases und Patches von Kubernetes, einem Open Source-Projekt, das nur ein gleitendes Fenster mit drei Nebenversionen unterstützt. AKS kann nur vollständige Unterstützung garantieren, wenn diese Versionen im Upstream gepflegt werden. Da im Upstream keine Patches mehr erstellt werden, kann AKS diese Versionen entweder ungepatcht lassen oder forken. Aufgrund dieser Einschränkung gilt die Plattformunterstützung nicht für Elemente, die auf einem Kubernetes-Upstream basieren.

In dieser Tabelle werden Unterstützungsrichtlinien für die Communityunterstützung im Vergleich zur Plattformunterstützung beschrieben.

| Unterstützungskategorie | Communityunterstützung (N-2) | Plattformunterstützung (N-3) |

|---|---|---|

| Upgrades von N-3 auf eine unterstützte Version | Unterstützt | Unterstützt |

| Verfügbarkeit der Plattform (Azure) | Unterstützt | Unterstützt |

| Skalierung des Knotenpools | Unterstützt | Unterstützt |

| VM-Verfügbarkeit | Unterstützt | Unterstützt |

| Speicher- und Netzwerkprobleme | Unterstützt | Unterstützt mit Ausnahme von Fehlerbehebungen und eingestellten Komponenten |

| Starten/Beenden | Unterstützt | Unterstützt |

| Rotieren von Zertifikaten | Unterstützt | Unterstützt |

| Infrastruktur-SLA | Unterstützt | Unterstützt |

| SLA der Steuerungsebene | Unterstützt | Unterstützt |

| Plattform-SLA (AKS) | Unterstützt | Nicht unterstützt |

| Kubernetes-Komponenten (einschließlich Add-Ons) | Unterstützt | Nicht unterstützt |

| Komponentenupdates | Unterstützt | Nicht unterstützt |

| Komponentenhotfixes | Unterstützt | Nicht unterstützt |

| Anwenden von Fehlerbehebungen | Unterstützt | Nicht unterstützt |

| Anwenden von Sicherheitspatches | Unterstützt | Nicht unterstützt |

| Kubernetes-API-Unterstützung | Unterstützt | Nicht unterstützt |

| Erstellung eines neuen Pools | Unterstützt | Unterstützt |

| Erstellen von Linux-basierten Clustern in HDInsight mit dem .NET-SDK | Unterstützt | Nicht unterstützt |

| Momentaufnahme des Knotenpools | Unterstützt | Nicht unterstützt |

| Knotenimageupgrade | Unterstützt | Unterstützt |

Hinweis

Die obige Tabelle kann sich ändern und enthält allgemeine Unterstützungsszenarien. Szenarien im Zusammenhang mit Kubernetes-Funktionen und -Komponenten werden für N-3 nicht unterstützt. Weitere Unterstützung finden Sie unter Support und Problembehandlung für AKS.

Unterstützte kubectl-Versionen

Sie können eine relativ zu Ihrer kubectl-Version niedrigere oder höhere Nebenversion von kubectl verwenden, die mit der Kubernetes-Unterstützungsrichtlinie für kubectl konsistent ist.

Wenn kube-apiserver bei Ihnen beispielsweise die Version 1.28 hat, können Sie die Versionen 1.27 bis 1.29 von kubectl mit dieser Instanz von kube-apiserver verwenden.

Um kubectl zu installieren oder auf die neueste Version zu aktualisieren, führen Sie Folgendes aus:

az aks install-cli

Langfristiger Support (Long Term Support, LTS)

AKS bietet ein Jahr Community Support und ein Jahr Long Term Support (LTS), um Sicherheitskorrekturen aus der Community in unser öffentliches Repository zu übertragen. Unsere Upstream-LTS-Arbeitsgruppe unterstützt die Community mit ihren Bemühungen, unseren Kunden ein längeres Support-Fenster zu bieten.

Weitere Informationen zu LTS finden Sie unter Langfristige Unterstützung für Azure Kubernetes Service (AKS).

Veröffentlichen und Markieren als veraltet

Sie können neue Releases und veraltete Versionen im Releasekalender für AKS Kubernetes einsehen.

Bei neuen Nebenversionen von Kubernetes:

- AKS veröffentlicht mindestens 30 Tage vor dem Entfernen einer Version in den AKS-Versionshinweisen eine Ankündigung mit dem geplanten Datum der neuen Version und der Veraltung der entsprechenden alten Version.

- AKS verwendet Azure Advisor, um Sie zu benachrichtigen, wenn eine neue Version aufgrund veralteter APIs Probleme in Ihrem Cluster verursachen könnte. Azure Advisor benachrichtigt Sie auch, wenn ihre Version nicht mehr unterstützt ist

- AKS veröffentlicht eine Benachrichtigung zur Dienstintegrität, die für alle Benutzer mit Zugriff auf AKS und das Portal verfügbar ist. Außerdem sendet AKS eine E-Mail an die Abonnementadministratoren mit den geplanten Daten für die Entfernung von Versionen.

Hinweis

Unter Zuweisen eines Abonnementadministrators erfahren Sie, wie Sie herausfinden, wer Ihr Abonnementadministrator ist, oder wie Sie ihn ändern können.

- Sie haben nach der Entfernung einer Version 30 Tage lang Zeit, ein Upgrade auf eine unterstützte Nebenversion durchzuführen, um weiterhin Support zu erhalten.

Bei neuen Patchversionen von Kubernetes:

- Da Patchversionen dringend sind, können sie in den Dienst eingefügt werden, sobald sie verfügbar sind. Sobald sie verfügbar sind, haben Patches einen Mindestlebenszyklus von zwei Monaten.

- In der Regel macht AKS die Veröffentlichung neuer Patchversionen nicht allgemein bekannt. AKS überwacht und überprüft allerdings verfügbare CVE-Patches, um diese möglichst schnell in AKS zu unterstützen. Wenn ein kritischer Patch gefunden wird oder eine Benutzeraktion erforderlich ist, benachrichtigt AKS Sie, damit Sie ein Upgrade auf den neu verfügbaren Patch ausführen.

- Sie haben ab der Entfernung eines Patchreleases von AKS 30 Tage lang Zeit, ein Upgrade auf einen unterstützten Patch auszuführen und weiterhin Support zu erhalten. Sie können jedoch keine Cluster oder Knotenpools mehr erstellen, sobald die Version als veraltet markiert bzw. entfernt wurde.

Richtlinienausnahmen für unterstützte Versionen

AKS behält sich das Recht vor, ohne Vorankündigung neue Versionen hinzuzufügen/bestehende zu entfernen, wenn in diesen kritische, die Produktion einschränkende Fehler oder Sicherheitsprobleme gefunden werden.

Bestimmte Patchreleases können übersprungen oder Rollouts je nach Schweregrad des Fehlers oder Sicherheitsproblems vorgezogen werden.

Versionen für Azure-Portal and CLI

Wenn Sie einen AKS-Cluster im Azure-Portal, mit der Azure CLI oder mit Azure PowerShell bereitstellen, wird der Cluster standardmäßig auf die Nebenversion N-1 und den neuesten Patch festgelegt. Wenn AKS beispielsweise 1.29.2, 1.29.1, 1.28.7, 1.28.6, 1.27.11 und 1.27.10 unterstützt, wird standardmäßig die Version 1.28.7 ausgewählt.

Um herauszufinden, welche Versionen für Ihr Abonnement und Ihre Region derzeit verfügbar sind, verwenden Sie den Befehl az aks get-versions. Im folgenden Beispiel sind die verfügbaren Kubernetes-Versionen für die Region EastUS aufgelistet:

az aks get-versions --location eastus --output table

Häufig gestellte Fragen

Wie benachrichtigt mich Microsoft, wenn neue Kubernetes-Versionen vorliegen?

Das AKS-Team veröffentlicht Ankündigungen mit geplanten Datumsangaben der neuen Kubernetes-Versionen in unserer Dokumentation,GitHub und in E-Mails an Abonnementadministratoren, die Cluster besitzen, die aus dem Support herausfallen. AKS verwendet auch Azure Advisor, um Sie innerhalb des Azure-Portals zu benachrichtigen, wenn Ihre Version nicht mehr unterstützt wird, und Sie über veraltete APIs zu informieren, die sich auf Ihre Anwendung oder Ihren Entwicklungsprozess auswirken kann.

Wie oft muss ich damit rechnen, ein Upgrade auf Kubernetes-Versionen durchzuführen, um weiterhin Unterstützung zu erhalten?

Ab Kubernetes 1.19 hat die Open-Source-Community die Unterstützung auf ein Jahr erweitert. AKS führt einen Commit aus, um Patches und Unterstützung zu ermöglichen, die den Upstreamzusagen entsprechen. Für AKS-Cluster auf Version 1.19 und höher können Sie mindestens einmal pro Jahr ein Upgrade durchführen, um auf einer unterstützten Version zu bleiben.

Was geschieht, wenn Sie ein Upgrade eines Kubernetes-Clusters mit einer Nebenversion durchführt, die nicht unterstützt wird?

Wenn Sie die Version N-3 oder älter verwenden, wird diese Version nicht mehr unterstützt, und Sie werden zu einem Upgrade aufgefordert. Wenn das Upgrade von Version N-3 auf N-2 erfolgreich ist, greifen die Supportrichtlinien wieder, und die Version wird wieder unterstützt. Zum Beispiel:

- Wenn die älteste unterstützte AKS-Nebenversion 1.27 ist und Sie 1.26 oder eine ältere Version verwenden, wird kein Support mehr bereitgestellt.

- Wenn Ihr Upgrade von 1.26 auf 1.27 oder höher erfolgreich ist, greifen unsere Supportrichtlinien wieder.

Downgrades werden nicht unterstützt.

Was bedeutet „nicht unterstützt“?

„Nicht unterstützt“ bedeutet:

- Die Version, die Sie ausführen, befindet sich nicht auf der Liste der unterstützten Versionen.

- Wenn Sie Support anfordern, werden Sie aufgefordert, für den Cluster ein Upgrade auf eine unterstützte Version vorzunehmen, sofern Sie sich nicht mehr innerhalb des 30-Tage-Zeitraums befinden, der beginnt, nachdem eine Version als veraltet gekennzeichnet wurde.

Des Weiteren stellt AKS für Cluster mit Versionen, die nicht in der Liste der unterstützten Versionen aufgeführt sind, weder Laufzeitgarantien noch sonstige Garantien bereit.

Was passiert, wenn Sie einen Kubernetes-Cluster mit einer nicht unterstützten Nebenversion skalieren?

Bei Nebenversionen, die von AKS nicht unterstützt werden, sollte das Ab- oder Aufskalieren weiterhin einwandfrei funktionieren. Da es keine Garantien für die Dienstqualität gibt, sollten Sie ein Upgrade durchführen, damit für Ihren Cluster wieder Support gewährt wird.

Kann man für immer auf einer Kubernetes-Version bleiben?

Wenn ein Cluster für mehr als drei (3) Nebenversionen keinen Supportanspruch mehr hat und festgestellt wurde, dass für ihn Sicherheitsrisiken bestehen, setzt Azure sich proaktiv bezüglich eines Upgrades Ihres Clusters mit Ihnen in Verbindung. Wenn Sie keine weiteren Maßnahmen ergreifen, behält Azure sich das Recht vor, automatisch ein Upgrade Ihres Clusters in Ihrem Namen auszuführen.

Was passiert, wenn Sie einen Kubernetes-Cluster mit einer nicht unterstützten Nebenversion skalieren?

Bei Nebenversionen, die von AKS nicht unterstützt werden, sollte das Ab- oder Aufskalieren weiterhin einwandfrei funktionieren. Da es keine Garantien für die Dienstqualität gibt, sollten Sie ein Upgrade durchführen, damit für Ihren Cluster wieder Support gewährt wird.

Welche Version wird von der Steuerungsebene unterstützt, wenn der Knotenpool keine der unterstützten AKS-Versionen verwendet?

Die Steuerungsebene muss sich innerhalb eines Fensters von Versionen aller Knotenpools befinden. Ausführliche Informationen zum Aktualisieren der Steuerungsebene oder der Knotenpools finden Sie in der Dokumentation zum Aktualisieren von Knotenpools.

Wie sehr dürfen sich die Versionen von Steuerungsebene und Knotenpool unterscheiden?

Die Richtlinie zur Versionsabweichung lässt jetzt einen Unterschied von bis zu 3 Versionen zwischen Steuerungsebene und Agentpools zu. AKS folgt dieser Änderung der Richtlinie zur Versionsabweichung ab Version 1.28.

Kann ich während eines Clusterupgrades mehrere AKS-Versionen überspringen?

Beim Upgrade eines unterstützten AKS-Clusters können Nebenversionen von Kubernetes nicht übersprungen werden. Die Richtlinie zur Versionsabweichung der Kubernetes-Steuerungsebenen unterstützt das Überspringen von Nebenversionen nicht. Beispielsweise Upgrades zwischen:

- 1.28.x>1.29.x: Zulässig.

- 1.27.x>1.28.x: Zulässig.

- 1.27.x>1.29.x: Nicht zulässig.

Bitte beachten Sie, dass für Upgrades der Steuerungsebenenversion das sequenzielle Überspringen von bis zu drei Nebenversionen für von der Community unterstützte Versionen zulässig ist.

So führen Sie ein Upgrade von 1.27.x auf 1.29.x durch

- Führen Sie ein Upgrade von 1.27.x auf 1.28.x durch.

- Führen Sie ein Upgrade von 1.28.x auf 1.29.x durch.

Ab Version 1.28 können Agentpoolversionen gemäß Richtlinie zu Versionsabweichungen bis zu drei Versionen älter als die Steuerungsebenenversionen sein. Wenn Ihre Version deutlich älter als die minimal unterstützte Version ist, müssen Sie möglicherweise mehr als einen Upgradevorgang für die Steuerungsebene ausführen, um zur unterstützten Mindestversion zu gelangen. Das gilt beispielsweise, wenn Ihre aktuelle Steuerungsebenenversion 1.23.x ist und Sie ein Upgrade auf die unterstützte Mindestversion 1.27.x durchführen möchten. Möglicherweise müssen Sie ein Upgrade sequenziell viermal von 1.23.x durchführen, um zu 1.27.x zu gelangen. Beachten Sie außerdem, dass Agentpoolversionen auf die Nebenversion der Steuerungsebene upgegradet werden können. Das bedeutet, dass Sie im obigen Beispiel die Agentpoolversion zweimal upgraden können, d h. einmal von 1.23.x auf 1.25.x, wenn die Steuerungsebenenversion 1.25.x ist. Anschließend können Sie von 1.25.x auf 1.27.x upgraden, wenn die Steuerungsebenenversion 1.27.x ist. Beim direkten Upgrade, d. h. der Steuerungsebene und eines Agentpools auf einmal, gelten die gleichen Regeln, die für das oben beschriebene Upgrade der Steuerungsebene gelten.

Wenn Sie ein Upgrade von einer nicht unterstützten Version durchführen, wird das Upgrade ohne Garantie hinsichtlich der Funktionalität durchgeführt und ist von den Vereinbarungen zum Servicelevel und der eingeschränkten Garantie ausgeschlossen. Cluster, die nicht unterstützte Versionen ausführen, haben die Flexibilität, Upgrades der Steuerungsebene von Knotenpoolupgrades zu entkoppeln. Wenn Ihre Version jedoch deutlich veraltet ist, empfehlen wir, den Cluster neu zu erstellen.

Kann ich während des Plattformunterstützungsfensters einen neuen 1.xx.x-Cluster erstellen?

Nein, die Erstellung neuer Cluster ist während des Plattformsupportzeitraums nicht möglich.

Ich verwende eine frisch veraltete Version, die außerhalb der Plattformunterstützung liegt. Kann ich weiterhin neue Knotenpools hinzufügen? Oder muss ich ein Upgrade durchführen?

Ja, Sie können Agentpools hinzufügen, solange sie mit der Steuerungsebenenversion kompatibel sind.

Nächste Schritte

Informationen zum Upgrade Ihres Clusters finden Sie unter:

Azure Kubernetes Service