Verwenden von Azure Private Link zum sicheren Verbinden von Netzwerken mit Azure Automation

Ein privater Azure-Endpunkt ist eine Netzwerkschnittstelle, die Sie privat und sicher mit einem Dienst verbindet, der von Azure Private Link unterstützt wird. Der private Endpunkt verwendet eine private IP-Adresse aus Ihrem VNet und bindet den Automation-Dienst dadurch in Ihr VNet ein. Der Netzwerkdatenverkehr zwischen den Computern im VNet und dem Automation-Konto wird über das VNet und eine private Verbindung im Microsoft-Backbone-Netzwerk geleitet, sodass keine Offenlegung im öffentlichen Internet erfolgt.

Angenommen, Sie verfügen über ein VNet, in dem der ausgehende Internetzugriff deaktiviert ist. Sie möchten jedoch privat auf Ihr Automation-Konto zugreifen und Automation-Funktionen wie Webhooks, State Configuration und Runbookaufträge für Hybrid Runbook Worker verwenden. Außerdem möchten Sie, dass Benutzer nur über das VNet auf das Automation-Konto zugreifen können. Diese Ziele werden durch die Bereitstellung eines privaten Endpunkts erreicht.

In diesem Artikel wird erläutert, wann und wie Sie einen privaten Endpunkt mit Ihrem Automation-Konto einrichten.

Hinweis

Die Unterstützung für Private Link mit Azure Automation ist nur in Azure Commercial-Clouds und Clouds der US-Regierungsbehörden verfügbar.

Vorteile

Private Link bietet folgende Möglichkeiten:

Herstellen einer privaten Verbindung mit Azure Automation ohne öffentlichen Netzwerkzugriff.

Herstellen einer privaten Verbindung mit einem Azure Monitor Log Analytics-Arbeitsbereich ohne öffentlichen Netzwerkzugriff.

Hinweis

Ein separater privater Endpunkt für Ihren Log Analytics-Arbeitsbereich wird dann benötigt, wenn Ihr Automation-Konto mit einem Log Analytics-Arbeitsbereich verknüpft ist, um Auftragsdaten weiterzuleiten, und wenn Sie Funktionen wie Updateverwaltung, Änderungsnachverfolgung und Bestand, State Configuration oder „VMs außerhalb der Geschäftszeiten starten/beenden“ aktiviert haben. Weitere Informationen zu Private Link für Azure Monitor finden Sie unter Verwenden von Azure Private Link zum sicheren Verbinden von Netzwerken mit Azure Monitor.

Sicherstellen, dass der Zugriff auf Ihre Automation-Daten nur über autorisierte private Netzwerke erfolgt.

Verhindern von Datenexfiltration aus Ihren privaten Netzwerken durch Definieren Ihrer Azure Automation-Ressource, die eine Verbindung über Ihren privaten Endpunkt herstellt.

Herstellen einer sicheren Verbindung zwischen Ihrem privaten lokalen Netzwerk und Azure Automation mittels ExpressRoute und Private Link.

Kapseln des gesamten Datenverkehrs innerhalb des Microsoft Azure-Backbonenetzwerks.

Weitere Informationen finden Sie unter Hauptvorteile von Private Link.

Begrenzungen

- In der aktuellen Implementierung von Private Link können Cloudaufträge von Automation-Konten nicht auf Azure-Ressourcen zugreifen, die mit einem privaten Endpunkt geschützt werden. Beispiele hierfür sind Azure Key Vault, Azure SQL, Azure Storage-Konto usw. Um dieses Problem zu umgehen, verwenden Sie stattdessen einen Hybrid Runbook Worker. Daher werden lokale VMs unterstützt, um Hybrid Runbook Worker für ein Automatisierungskonto mit aktiviertem Private Link auszuführen.

- Sie müssen die aktuelle Version des Log Analytics-Agents für Windows oder Linux verwenden.

- Das Log Analytics-Gateway unterstützt Private Link nicht.

- Azure-Warnungen (Metrik, Protokoll und Aktivitätsprotokoll) können nicht verwendet werden, um einen Automation-Webhook auszulösen, wenn das Automation-Konto mit öffentlichem Zugriff konfiguriert ist, der auf Deaktivieren festgelegt ist.

Funktionsweise

Azure Automation Private Link stellt eine Verbindung zwischen einem oder mehreren privaten Endpunkten (und damit auch den virtuellen Netzwerke, in denen sich die Endpunkte befinden) und Ihrer Azure Automation-Ressource her. Diese Endpunkte sind Computer, die Webhooks verwenden, um Runbooks zu starten, Computer, die die Rolle „Hybrid Runbook Worker“ hosten, und DSC-Knoten (Desired State Configuration).

Nachdem Sie private Endpunkte für Automation erstellt haben, wird jede der öffentlichen Automation-URLs einem privaten Endpunkt in Ihrem VNet zugeordnet. Sie (oder ein Computer) können direkt auf die Automation-URLs zugreifen.

Webhook-Szenario

Sie können Runbooks starten, indem Sie einen POST in der Webhook-URL ausführen. Die URL sieht beispielsweise wie folgt aus: https://<automationAccountId>.webhooks.<region>.azure-automation.net/webhooks?token=gzGMz4SMpqNo8gidqPxAJ3E%3d.

Hybrid Runbook Worker-Szenario

Sie können die Benutzerfunktion „Hybrid Runbook Worker“ von Azure Automation verwenden, um Runbooks direkt auf dem Azure- oder Nicht-Azure-Computer auszuführen. Dies schließt auch Server ein, die bei Azure Arc-fähigen Servern registriert sind. Von dem Computer oder Server aus, der die Rolle hostet, können Sie Runbooks direkt auf dem Computer und mit Ressourcen in der Umgebung ausführen, um diese lokalen Ressourcen zu verwalten.

Der Hybrid Worker nutzt einen JRDS-Endpunkt zum Starten/Beenden von Runbooks, zum Herunterladen der Runbooks auf den Worker und zum Zurücksenden des Auftragsprotokollstreams an den Automation-Dienst. Nach dem Aktivieren des JRDS-Endpunkts sieht die URL wie folgt aus: https://<automationaccountID>.jrds.<region>.privatelink.azure-automation.net. Dadurch wird die Runbookausführung auf dem Hybrid Worker sichergestellt, der mit Azure Virtual Network verbunden ist, sodass Aufträge ausgeführt werden können, ohne dass eine ausgehende Verbindung mit dem Internet hergestellt werden muss.

Hinweis

Mit der aktuellen Implementierung von Private Link für Azure Automation wird nur das Ausführen von Aufträgen auf dem Hybrid Runbook Worker unterstützt, der mit einem virtuellen Azure-Netzwerk verbunden ist, aber nicht das Ausführen von Cloudaufträgen.

Hybrid Worker-Szenario für die Updateverwaltung

Der Hybrid Runbook Worker des Systems unterstützt mehrere ausgeblendete Runbooks, die vom Feature Updateverwaltung verwendet werden und für die Installation von benutzerdefinierten Updates auf Windows- und Linux-Computern vorgesehen sind. Wenn die Azure Automation-Updateverwaltung aktiviert ist, werden alle mit dem Log Analytics-Arbeitsbereich verbundenen Computer automatisch als System-Hybrid Runbook Worker konfiguriert.

Weitere Informationen zum Verstehen und Konfigurieren der Updateverwaltung finden Sie unter Informationen zur Updateverwaltung. Die Updateverwaltung hängt von einem Log Analytics-Arbeitsbereich ab und erfordert daher die Verknüpfung des Arbeitsbereichs mit einem Automation-Konto. Es wird ein Log Analytics-Arbeitsbereich zum Speichern der von der Lösung gesammelten Daten sowie zum Hosten der Protokollsuchvorgänge und Ansichten benötigt.

Wenn Sie Ihre für die Updateverwaltung konfigurierten Computer auf sichere Weise über den Private Link-Kanal mit Automation und einem Log Analytics-Arbeitsbereich verbinden möchten, müssen Sie Private Link für den Log Analytics-Arbeitsbereich aktivieren, der mit dem Automation-Konto verknüpft ist, das mit Private Link konfiguriert wurde.

Mithilfe der Schritte in Konfigurieren von Log Analytics können Sie steuern, wie ein Log Analytics-Arbeitsbereich von außerhalb des Private Link-Bereichs erreicht werden kann. Wenn Sie Zugriff auf öffentliche Netzwerke für Erfassung zulassen auf Nein festlegen, können Computer außerhalb der verbundenen Bereiche keine Daten in diesen Arbeitsbereich hochladen. Wenn Sie Zugriff aus öffentlichen Netzwerken für Abfragen zulassen auf Nein festlegen, können Computer außerhalb der Bereiche nicht auf Daten in diesem Arbeitsbereich zugreifen.

Verwenden Sie DSCAndHybridWorker als Zielunterressource, um Private Link für Hybrid Worker von Benutzern und vom System zu aktivieren.

Hinweis

Computer, die außerhalb von Azure gehostet und über die Updateverwaltung verwaltet werden und die mit dem Azure-VNet über das private ExpressRoute-Peering, VPN-Tunnel oder mittels Peering verknüpfte virtuelle Netzwerke über private Endpunkte verbunden sind, unterstützen Private Link.

State Configuration-Szenario (agentsvc)

State Configuration bietet Ihnen den Azure-Dienst für die Konfigurationsverwaltung, mit dem Sie PowerShell DSC-Konfigurationen (Desired State Configuration) schreiben, verwalten und kompilieren können – für Knoten in der Cloud oder in einem lokalen Rechenzentrum.

Der Agent auf dem Computer wird beim DSC-Dienst registriert und verwendet dann den Dienstendpunkt zum Abrufen der DSC-Konfiguration. Der Agent-Dienstendpunkt sieht wie folgt aus: https://<automationAccountId>.agentsvc.<region>.azure-automation.net.

Die URL für einen öffentlichen und privaten Endpunkt wäre identisch, würde aber einer privaten IP-Adresse zugeordnet, wenn Private Link aktiviert ist.

Planung basierend auf dem Netzwerk

Bevor Sie Ihre Automation-Kontoressource einrichten, überprüfen Sie Ihre Anforderungen an die Netzwerkisolation. Bewerten Sie den Zugriff Ihrer virtuellen Netzwerke auf das öffentliche Internet sowie die Zugriffsbeschränkungen für Ihr Automation-Konto (einschließlich des Einrichtens eines Private Link-Gruppenbereichs für Azure Monitor-Protokolle, falls diese in Ihr Automation-Konto integriert sind). Nehmen Sie außerdem eine Überprüfung der DNS-Einträge des Automation-Diensts in Ihren Plan auf, um sicherzustellen, dass die unterstützten Features ohne Probleme funktionieren.

Herstellen einer Verbindung mit einem privaten Endpunkt

Führen Sie die folgenden Schritte aus, um einen privaten Endpunkt für Ihr Automatisierungskonto zu erstellen.

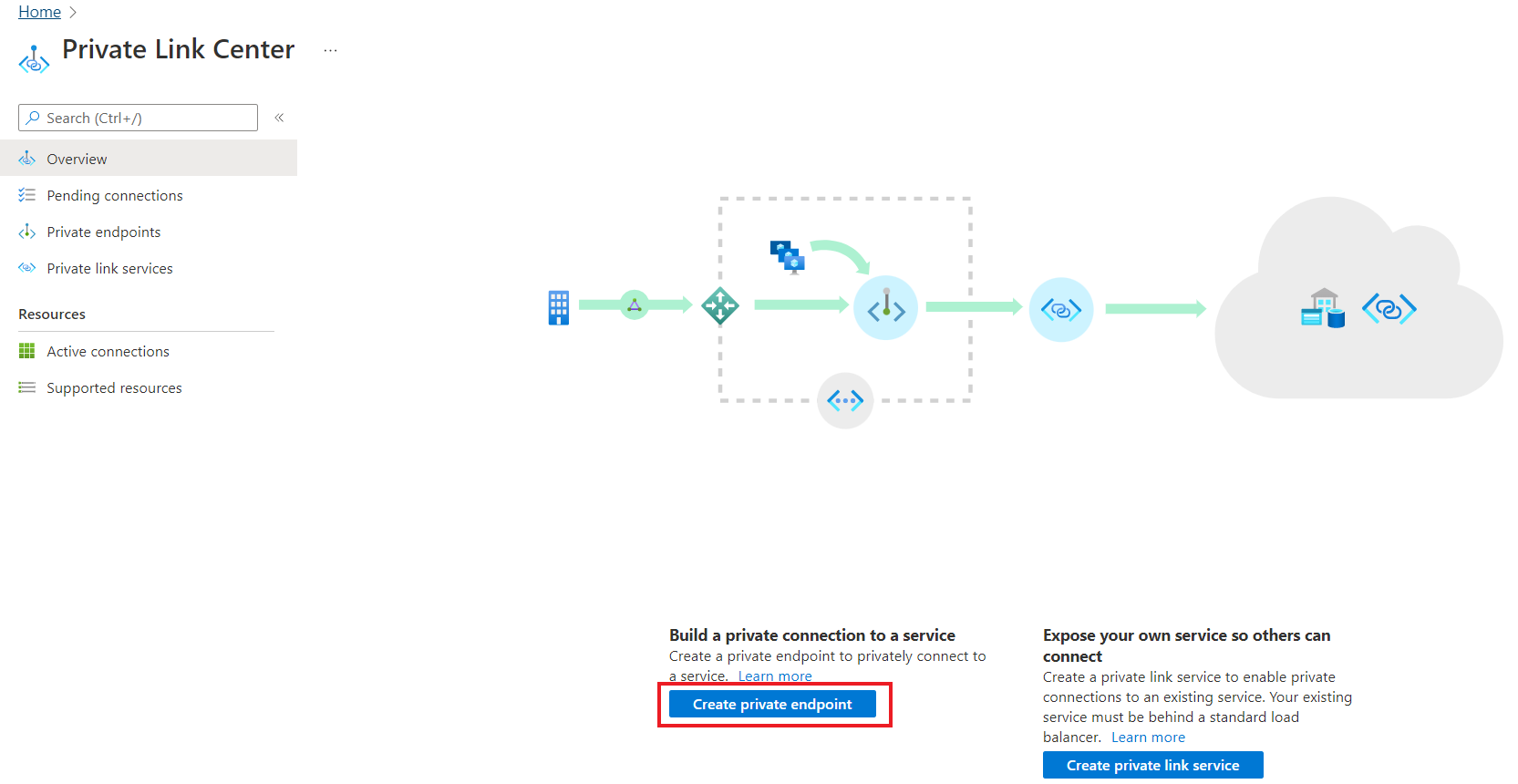

Wechseln Sie zum Private Link Center im Azure-Portal, um einen privaten Endpunkt zu erstellen, der mit unserem Netzwerk eine Verbindung herstellen soll.

Wählen Sie in Private Link Center die Option Privaten Endpunkt erstellen aus.

Geben Sie unter Grundlegende Einstellungen die folgenden Informationen ein:

- Abonnement

- Ressourcengruppe

- Name

- Name der Netzwerkschnittstelle

- Region, und wählen Sie Weiter: Ressource aus.

Geben Sie unter Ressource die folgenden Details ein:

- Verbindungsmethode, wählen Sie die Standardoption aus – Verbindung mit einer Azure-Ressource in meinem Verzeichnis herstellen.

- Abonnement

- Ressourcentyp

- Ressource:

- Die Zielunterressource kann Webhook oder DSCAndHybridWorker gemäß Ihrem Szenario sein. Wählen Sie dann Weiter: Virtuelles Netzwerk aus.

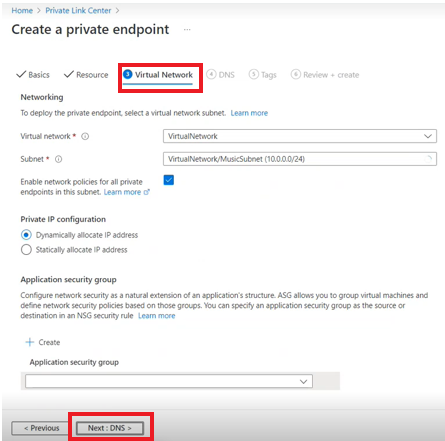

Geben Sie unter Virtuelles Netzwerk folgende Details ein:

- Virtuelles Netzwerk

- Subnetz

- Aktivieren Sie das Kontrollkästchen für Netzwerkrichtlinien für alle privaten Endpunkte in diesem Subnetz aktivieren.

- Wählen Sie IP-Adresse dynamisch zuordnen und dann Weiter: DNS aus.

Unter DNS werden die Daten gemäß den Informationen aufgefüllt, die auf den Registerkarten Grundlagen, Ressource und Virtuelles Netzwerk eingegeben wurden, es wird eine private DNS-Zone erstellt. Geben Sie die folgenden Details ein:

- Integration in eine private DNS-Zone

- Abonnement

- Ressourcengruppe, und wählen Sie Weiter: Tags aus.

Unter Tags können Sie Ressourcen kategorisieren. Wählen Sie Name und Wert aus, und wählen Sie Überprüfen + erstellen aus.

Sie werden zur Seite Überprüfen und erstellen weitergeleitet, auf der Azure Ihre Konfiguration überprüft. Nachdem Ihre Änderungen am öffentlichen Netzwerkzugriff und an der privaten Verbindung übernommen wurden, kann es bis zu 35 Minuten dauern, bis sie wirksam werden.

Wählen Sie im Private Link Center die Option Private Endpunkte aus, um Ihre private Verbindungsressource anzuzeigen.

Wählen Sie die Ressource aus, um alle Details anzuzeigen. Hierdurch wird ein neuer privater Endpunkt für Ihr Automation-Konto erstellt und diesem eine private IP-Adresse aus Ihrem virtuellen Netzwerk zugewiesen. Der Verbindungsstatus lautet Genehmigt.

Ähnlich wird ein eindeutiger vollqualifizierter Domänenname (Fully Qualified Domain Name, FQDN) für die State Configuration (agentsvc) und für die Hybrid Runbook Worker-Auftragslaufzeit (jrds) erstellt. Jedem davon wird von Ihrem VNet eine gesonderte IP-Adresse zugewiesen, und der Verbindungsstatus lautet Genehmigt.

Wenn der Dienstconsumer über Azure RBAC-Berechtigungen für die Automation-Ressource verfügt, kann er die Automation-Genehmigungsmethode auswählen. In diesem Fall ist keine Aktion des Dienstanbieters erforderlich, wenn die Anforderung die Automation-Anbieterressource erreicht, und die Verbindung wird automatisch genehmigt.

Einrichten von Netzwerkzugriffsflags

Sie können ein Automation-Konto so konfigurieren, dass es alle öffentlichen Konfigurationen verweigert und nur Verbindungen über private Endpunkte zulässt, um die Netzwerksicherheit weiter zu erhöhen. Wenn Sie den Zugriff auf das Automation-Konto so einschränken möchten, dass nur noch aus dem VNet darauf zugegriffen werden kann, und nicht über das öffentliche Internet, können Sie die Eigenschaft publicNetworkAccess auf $false festlegen.

Wenn die Einstellung Öffentlicher Netzwerkzugriff auf $false festgelegt ist, sind nur Verbindungen über private Endpunkte zulässig, und alle Verbindungen über öffentliche Endpunkte werden mit einer Fehlermeldung zu nicht autorisiertem Zugriff und mit dem HTTP-Statuscode 401 verweigert.

Das folgende PowerShell-Skript zeigt, wie Sie die Public Network Access-Eigenschaft auf der Ebene des Automation-Kontos mit Get und Set abrufen und festlegen können:

$account = Get-AzResource -ResourceType Microsoft.Automation/automationAccounts -ResourceGroupName "<resourceGroupName>" -Name "<automationAccountName>" -ApiVersion "2020-01-13-preview"

$account.Properties | Add-Member -Name 'publicNetworkAccess' -Type NoteProperty -Value $false -Force

$account | Set-AzResource -Force -ApiVersion "2020-01-13-preview"

Sie können über das Azure-Portal auch die Eigenschaft „Öffentlicher Netzwerkzugriff“ steuern. Wählen Sie in Ihrem Automation-Konto im linken Bereich im Abschnitt Kontoeinstellungen die Option Netzwerkisolation aus. Wenn die Einstellung „Öffentlicher Netzwerkzugriff“ auf Nein festgelegt ist, sind nur Verbindungen über private Endpunkte zulässig, und alle Verbindungen über öffentliche Endpunkte werden mit einer Fehlermeldung verweigert.

DNS-Konfiguration

Wenn Sie eine Verbindung mit einer Private Link-Ressource über einen voll qualifizierten Domänennamen (FQDN) als Teil der Verbindungszeichenfolge herstellen, ist es wichtig, Ihre DNS-Einstellungen so zu konfigurieren, dass sie in die zugewiesene private IP-Adresse aufgelöst werden. Bestehende Azure-Dienste verfügen möglicherweise bereits über eine DNS-Konfiguration, die beim Herstellen einer Verbindung über einen öffentlichen Endpunkt verwendet werden kann. Ihre DNS-Konfiguration sollte überprüft und aktualisiert werden, um eine Verbindung mithilfe Ihres privaten Endpunkts herzustellen.

Die Netzwerkschnittstelle, die dem privaten Endpunkt zugeordnet ist, enthält alle Informationen, die zur Konfiguration Ihres DNS erforderlich sind, einschließlich FQDN und privater IP-Adressen, die einer bestimmten Private Link-Ressource zugewiesen wurden.

Mit den folgenden Optionen können Sie Ihre DNS-Einstellungen für private Endpunkte konfigurieren:

Verwenden Sie die Hostdatei (wird nur für Tests empfohlen). Sie können die Hostdatei auf einem virtuellen Computer verwenden, um die Verwendung des DNS als erste Möglichkeit für die Namensauflösung außer Kraft zu setzen. Der DNS-Eintrag sollte wie im folgenden Beispiel aussehen:

privatelinkFQDN.jrds.sea.azure-automation.net.Verwenden Sie eine private DNS-Zone. Sie können Private DNS-Zonen verwenden, um die DNS-Auflösung für einen bestimmten privaten Endpunkt außer Kraft zu setzen. Eine private DNS-Zone kann mit Ihrem virtuellen Netzwerk verknüpft werden, um bestimmte Domänen aufzulösen. Damit der Agent auf Ihrem virtuellen Computer über den privaten Endpunkt kommunizieren kann, erstellen Sie einen Private DNS-Eintrag als

privatelink.azure-automation.net. Fügen Sie der IP-Adresse des privaten Endpunkts einen neuen DNS A-Eintragszuordnung hinzu.Verwenden Sie Ihre DNS-Weiterleitung (optional). Sie können Ihre DNS-Weiterleitung verwenden, um die DNS-Auflösung für eine bestimmte Private Link-Ressource zu überschreiben. Wenn Ihr DNS-Server in einem virtuellen Netzwerk gehostet wird, können Sie zum Verwenden einer privaten DNS-Zone eine DNS-Weiterleitungsregel erstellen, um die Konfiguration für alle Private Link-Ressourcen zu vereinfachen.

Weitere Informationen finden Sie unter DNS-Konfiguration für private Azure-Endpunkte.

Nächste Schritte

Weitere Informationen zu privaten Endpunkten finden Sie unter Was ist ein privater Endpunkt in Azure?.