Sicherheitsübersicht für Server mit Azure Arc-Unterstützung

In diesem Artikel werden die Sicherheitsüberlegungen und Steuerelemente beschrieben, die bei der Verwendung von Servern mit Azure Arc-Unterstützung zur Verfügung stehen. Ganz gleich, ob Sie ein Sicherheitsexperte oder ein IT-Operator sind, mit den Informationen in diesem Artikel können Sie Azure Arc so konfigurieren, dass es den Sicherheitsanforderungen Ihrer Organisation gerecht wird.

Responsibilities

Für die Sicherheit Ihrer Azure Arc-unterstützten Serverbereitstellung sind Sie und Microsoft gemeinsam verantwortlich. Microsoft ist verantwortlich für:

- Um den Clouddienst zu sichern, der System-Metadaten speichert und Operationen für die Agenten orchestriert, verbinden Sie sich mit dem Dienst.

- Sicherung und Schutz der Privatsphäre Ihrer in Azure gespeicherten Systemmetadaten.

- Dokumentation der optionalen Sicherheitsfunktionen, damit Sie die Vor- und Nachteile der Bereitstellungsoptionen verstehen.

- Veröffentlichung regelmäßiger Agentenupdates mit Verbesserungen bei Sicherheit, Qualität, Leistung und Funktionen.

Sie sind verantwortlich für das Folgende:

- Verwalten und Überwachen des RBAC-Zugriffs auf Ihre Azure Arc-unterstützten Ressourcen in Ihrem Azure-Abonnement.

- Schutz und regelmäßige Rotation der Anmeldeinformationen aller Konten, die zur Verwaltung von Servern mit Azure Arc-Unterstützung verwendet werden. Dazu gehören alle Geheimnisse des Dienstprinzipals oder Anmeldeinformationen, die zum Aufnehmen neuer Server verwendet werden.

- Festlegen, ob und wie die in diesem Dokument beschriebenen Sicherheitsfunktionen (z. B. Erweiterungszulassungslisten) auf die von Ihnen bereitgestellten Azure Connected Machine-Agenten angewendet werden sollen.

- Den Azure Connected Machine-Agenten und die Erweiterungen auf dem neuesten Stand halten.

- Feststellung der Konformität von Azure Arc mit den gesetzlichen und behördlichen Vorschriften sowie den internen Richtlinien Ihrer Organisation.

- Absicherung des Servers selbst, einschließlich der Compute-, Speicher- und Netzwerkinfrastruktur, die für den Betrieb des Servers verwendet wird.

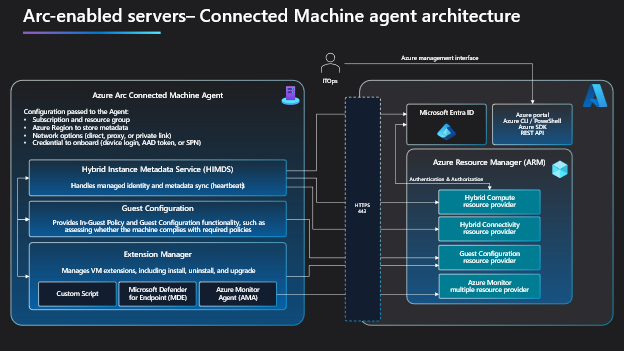

Übersicht über die Architektur

Server mit Azure Arc-Unterstützung sind ein agentenbasierter Dienst. Ihre Interaktion mit Azure Arc erfolgt in erster Linie über die APIs, das Portal und die Verwaltungsfunktionen von Azure. Die Daten, die Sie sehen, und die Aktionen, die Sie in Azure durchführen, werden über den Azure Connected Machine-Agenten weitergeleitet, der auf jedem verwalteten Server installiert ist. Azure ist die einzelne Wahrheitsinstanz für den Agenten. Die einzige Möglichkeit, den Agenten anzuweisen, etwas zu tun (z. B. eine Erweiterung zu installieren), besteht darin, eine Aktion in der Azure-Darstellung des Servers durchzuführen. Dadurch wird sichergestellt, dass die RBAC- und Richtlinienzuweisungen Ihrer Organisation die Anforderungen bewerten können, bevor Änderungen vorgenommen werden.

Der Azure Connected Machine-Agent ist in erster Linie eine Aktivierungsplattform für andere Azure- und Drittanbieter-Dienste. Zu den wichtigsten Funktionen gehören:

- Herstellen einer Beziehung zwischen Ihrem Rechner und Ihrem Azure-Abonnement

- Bereitstellung einer verwalteten Identität, die der Agent und andere Anwendungen bei der Authentifizierung mit Azure verwenden können

- Aktivieren anderer Funktionen (Agenten, Skripts) mit Erweiterungen

- Bewertung und Durchsetzung von Einstellungen auf Ihrem Server

Sobald der Azure Connected Machine-Agent installiert ist, können Sie andere Azure-Dienste auf Ihrem Server aktivieren, um Ihre Anforderungen in Bezug auf Überwachung, Patchverwaltung, Remotezugriff oder andere Anforderungen zu erfüllen. Die Aufgabe von Azure Arc besteht darin, diese Dienste auch außerhalb der Azure-Rechenzentren zu ermöglichen.

Mithilfe von Azure Policy können Sie einschränken, was die benutzenden Personen Ihrer Organisation mit Azure Arc tun können. Cloudbasierte Beschränkungen wie Azure Policy sind eine hervorragende Möglichkeit, Sicherheitskontrollen im großen Maßstab anzuwenden und gleichzeitig die Flexibilität zu bewahren, die Beschränkungen jederzeit anzupassen. Manchmal sind jedoch noch stärkere Kontrollen erforderlich, um zu verhindern, dass ein rechtmäßig privilegiertes Konto zur Umgehung von Sicherheitsmaßnahmen verwendet wird (z. B. zur Deaktivierung von Richtlinien). Um dieses Problem zu umgehen, verfügt der Azure Connected Machine-Agent über eigene Sicherheitskontrollen, die Vorrang vor den in der Cloud festgelegten Einschränkungen haben.

Agentdienste

Der Azure Connected Machine-Agent ist eine Kombination aus vier Diensten/Daemons, die auf Ihrem Server ausgeführt werden und ihn mit Azure verbinden. Sie werden zusammen als eine einzige Anwendung installiert und zentral über die Befehlszeilenschnittstelle „azcmagent“ verwaltet.

Hybrid Instance Metadata Service

Der Hybrid Instance Metadata Service (HIMDS) ist der „zentrale“ Dienst des Agenten und verantwortlich für die Registrierung des Servers bei Azure, die laufende Metadatensynchronisierung (Heartbeats), verwaltete Identitätsvorgänge und das Hosting der lokalen REST-API, die andere Anwendungen abfragen können, um sich über die Verbindung des Geräts mit Azure zu informieren. Dieser Dienst ist nicht privilegiert und wird als virtuelles Konto (NT SERVICE\himds mit der SID S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083) unter Windows oder als standardmäßiges Benutzerkonto (himds) unter Linux-Betriebssystemen ausgeführt.

Erweiterungs-Manager

Der Erweiterungsmanager ist für die Installation, Konfiguration, Aktualisierung und Entfernung zusätzlicher Software auf Ihrem Computer zuständig. Standardmäßig weiß Azure Arc nicht, wie der Computer zu überwachen oder zu patchen ist. Stattdessen lädt der Erweiterungsmanager diese Funktionen herunter und aktiviert sie, wenn Sie sie nutzen möchten. Der Erweiterungsmanager wird unter Windows als lokales System und unter Linux als „Root$ ausgeführt, da die zu installierende Software möglicherweise vollen Systemzugriff erfordert. Sie können einschränken, welche Erweiterungen der Erweiterungsmanager installieren darf, oder ihn ganz deaktivieren, wenn Sie keine Erweiterungen verwenden möchten.

Gastkonfiguration

Der Gastkonfigurationsdienst bewertet die Konfigurationsrichtlinien für Azure-Computer (Gäste) auf Ihrem Server und setzt sie durch. Dabei handelt es sich um spezielle Azure-Richtlinien, die in der PowerShell-Desired State Configuration geschrieben wurden, um Softwareeinstellungen auf einem Server zu überprüfen. Der Dienst für die Gastkonfiguration prüft regelmäßig die Einhaltung dieser Richtlinien und erstellt Berichte darüber. Ist die Richtlinie im Erzwingungsmodus konfiguriert, ändert er gegebenenfalls die Einstellungen auf Ihrem System, um die Einhaltung der Richtlinien wiederherzustellen. Der Dienst für die Gastkonfiguration wird unter Windows als Lokales System und unter Linux als „Root“ ausgeführt, um sicherzustellen, dass er Zugriff auf alle Einstellungen auf Ihrem System hat. Sie können den Dienst für die Gastkonfiguration deaktivieren, wenn Sie nicht beabsichtigen, Richtlinien für die Gastkonfiguration zu verwenden.

Azure Arc-Proxy

Der Azure Arc Proxy-Dienst ist dafür verantwortlich, den Datenverkehr von den Azure Connected Machine-Agentendiensten und allen von Ihnen installierten Erweiterungen zu sammeln und zu entscheiden, wohin diese Daten weitergeleitet werden sollen. Wenn Sie das Azure Arc-Gateway zur Vereinfachung Ihrer Netzwerkendpunkte verwenden, ist der Azure Arc Proxydienst die lokale Komponente, die Netzwerkanforderungen über das Azure Arc-Gateway statt über die Standardroute weiterleitet. Der Azure Arc-Proxy wird als Netzwerkdienst unter Windows und ein Standardbenutzerkonto (arcproxy) unter Linux ausgeführt. Er ist standardmäßig deaktiviert, bis Sie den Agenten für die Verwendung des Azure Arc-Gateways konfigurieren.

Sicherheitsüberlegungen für Ressourcen der Ebene 0

Ressourcen der Ebene 0, wie z. B. ein Active Directory-Domänencontroller, ein Zertifizierungsstellenserver oder ein höchst vertraulicher Geschäftsanwendungsserver, können mit besonderer Sorgfalt mit Azure Arc verbunden werden, um sicherzustellen, dass nur die gewünschten Verwaltungsfunktionen und benutzende Personen die Server verwalten können. Diese Empfehlungen sind nicht obligatorisch, werden aber dringend empfohlen, um die Sicherheit Ihrer Ressourcen der Ebene 0 zu gewährleisten.

Dediziertes Azure-Abonnement

Der Zugriff auf Server mit Azure Arc-Unterstützung wird häufig durch die Organisationshierarchie bestimmt, zu der er in Azure gehört. Sie sollten jede administrierende Fachkraft eines Abonnements oder einer Verwaltungsgruppe als gleichwertig mit einer lokalen administrierenden Fachkraft für Ressourcen der Ebene 0 behandeln, da diese ihre Berechtigungen dazu verwenden könnten, der Azure Arc-Ressource neue Rollenzuweisungen hinzuzufügen. Darüber hinaus können Richtlinien, die auf Abonnement- oder Verwaltungsgruppenebene angewendet werden, auch die Berechtigung haben, Änderungen am Server vorzunehmen.

Um die Anzahl der Konten und Richtlinien mit Zugriff auf Ihre Ressourcen der Ebene 0 zu minimieren, sollten Sie ein dediziertes Azure-Abonnement verwenden, das genau überwacht und mit möglichst wenigen persistenten administrierenden Fachkräften konfiguriert werden kann. Überprüfen Sie die Azure-Richtlinien in allen übergeordneten Verwaltungsgruppen, um sicherzustellen, dass sie mit Ihren Absichten für diese Server übereinstimmen.

Deaktivieren von unnötigen Verwaltungsfeatures

Für eine Ressource der Ebene 0 sollten Sie die lokalen Sicherheitskontrollen des Agenten verwenden, um alle nicht verwendeten Funktionen des Agenten zu deaktivieren, um zu verhindern, dass diese Funktionen absichtlich oder versehentlich verwendet werden, um Änderungen am Server vorzunehmen. Dies umfasst:

- Deaktivieren der Remotezugriffsfunktionen

- Einstellen einer Erweiterungszulassungsliste für die Erweiterungen, die Sie verwenden möchten, oder Deaktivieren des Erweiterungsmanagers, wenn Sie keine Erweiterungen verwenden

- Deaktivieren des Maschinenkonfigurationsagenten, wenn Sie nicht beabsichtigen, Maschinenkonfigurationsrichtlinien zu verwenden

Im folgenden Beispiel wird gezeigt, wie der Azure Connected Machine-Agent für einen Domänencontroller gesperrt wird, der den Azure Monitor-Agenten zum Sammeln von Sicherheitsprotokollen für Microsoft Sentinel und Microsoft Defender for Servers zum Schutz vor Schadsoftwarebedrohungen verwenden muss:

azcmagent config set incomingconnections.enabled false

azcmagent config set guestconfiguration.enabled false

azcmagent config set extensions.allowlist “Microsoft.Azure.Monitor/AzureMonitorWindowsAgent,Microsoft.Azure.AzureDefenderForServers/MDE.Windows”

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für