Verwenden kundenseitig verwalteter Schlüssel in Azure Key Vault für Azure Data Box

Azure Data Box schützt den Schlüssel für die Geräteentsperrung (auch als Gerätekennwort bezeichnet), der zum Sperren des Geräts über einen Verschlüsselungsschlüssel verwendet wird. Standardmäßig ist dieser Verschlüsselungsschlüssel ein von Microsoft verwalteter Schlüssel. Zur weiteren Steuerung können Sie einen kundenseitig verwalteten Schlüssel verwenden.

Die Verwendung eines kundenseitig verwalteten Schlüssels wirkt sich nicht darauf aus, wie Daten auf dem Gerät verschlüsselt werden. Sie wirkt sich nur darauf aus, wie der Schlüssel zum Entsperren des Geräts verschlüsselt ist.

Um dieses Maß an Kontrolle im gesamten Bestellvorgang beizubehalten, verwenden Sie einen kundenseitig verwalteten Schlüssel, wenn Sie Ihre Bestellung erstellen. Weitere Informationen finden Sie unter Tutorial: Bestellen von Azure Data Box.

In diesem Artikel wird gezeigt, wie Sie einen kundenseitig verwalteten Schlüssel im Azure-Portal für Ihre vorhandene Data Box-Bestellung aktivieren. Sie erfahren, wie Sie Schlüsseltresor, Schlüssel, Version oder Identität für Ihren aktuellen kundenseitig{b>

Dieser Artikel gilt sowohl für Azure Data Box- als auch Azure Data Box Heavy-Geräte.

Anforderungen

Der kundenseitig verwaltete Schlüssel für eine Data Box-Bestellung muss die folgenden Anforderungen erfüllen:

- Der Schlüssel muss in einer Azure Key Vault-Instanz erstellt und gespeichert werden, in der Vorläufiges Löschen und Nicht endgültig löschen aktiviert sind. Weitere Informationen finden Sie unter Was ist der Azure-Schlüsseltresor?. Sie können einen Schlüsseltresor und Schlüssel erstellen, während Sie die Bestellung erstellen oder aktualisieren.

- Der Schlüssel muss ein RSA-Schlüssel mit einer Größe von mindestens 2.048 sein.

- Sie müssen die Berechtigungen

Get,UnwrapKeyundWrapKeyfür den Schlüssel in Azure Key Vault aktivieren. Die Berechtigungen müssen für die Lebensdauer der Bestellung beibehalten werden. Andernfalls kann zu Beginn der Datenkopierphase nicht auf den kundenseitig verwalteten Schlüssel zugegriffen werden.

Aktivieren des Schlüssels

Um einen kundenseitig verwalteten Schlüssel für Ihre vorhandene Data Box-Bestellung zu aktivieren, gehen Sie folgendermaßen vor:

Navigieren Sie zum Bildschirm Übersicht für Ihre Data Box-Bestellung.

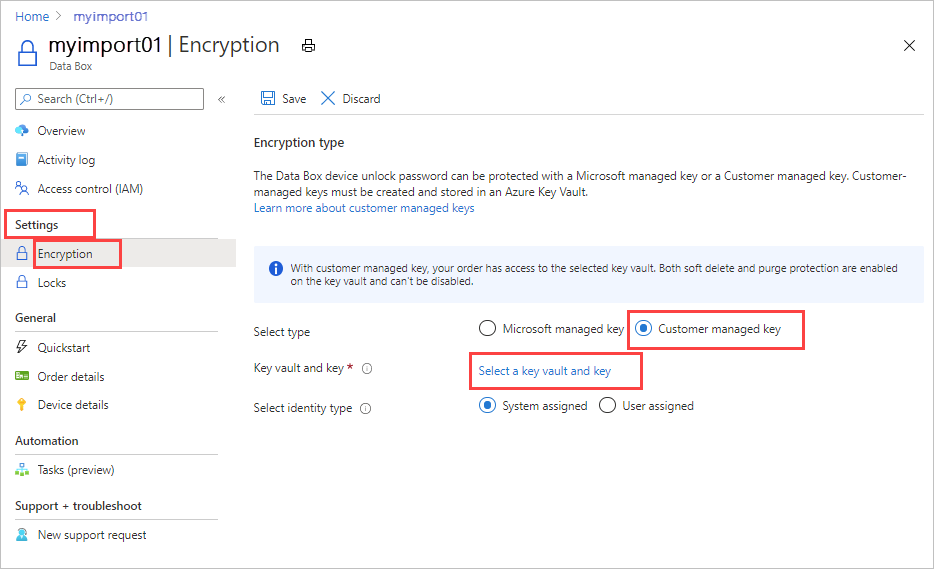

Navigieren Sie zu Einstellungen > Verschlüsselung, und wählen Sie Kundenseitig verwalteter Schlüssel aus. Wählen Sie anschließend Schlüssel und Schlüsseltresor auswählen aus.

Auf dem Bildschirm Schlüssel aus Azure Key Vault auswählen wird Ihr Abonnement automatisch aufgefüllt.

Für Schlüsseltresor können Sie einen vorhandenen Schlüsseltresor aus der Dropdownliste auswählen oder Neu erstellen auswählen und einen neuen Schlüsseltresor erstellen.

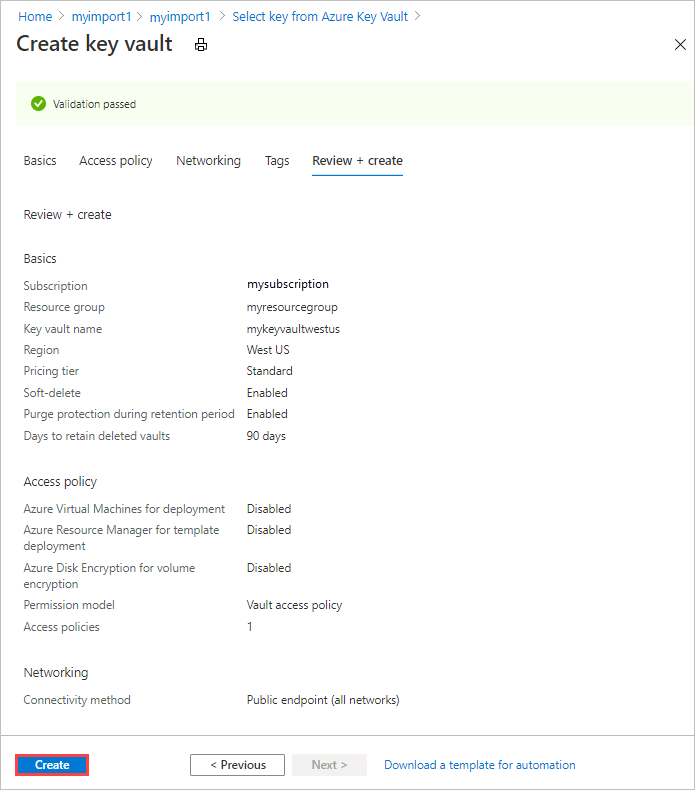

Um einen neuen Schlüsseltresor zu erstellen, geben Sie das Abonnement, die Ressourcengruppe, den Schlüsseltresornamen und andere Informationen im Bildschirm Neuen Schlüsseltresor erstellen ein. Stellen Sie sicher, dass unter Wiederherstellungsoptionen die Optionen Vorläufiges Löschen und Löschschutz aktiviert sind. Wählen Sie dann Überprüfen + erstellen aus.

Überprüfen Sie die Informationen für Ihren Schlüsseltresor, und wählen Sie Erstellen aus. Warten Sie einige Minuten, bis die Erstellung des Schlüsseltresors abgeschlossen ist.

Auf dem Bildschirm Schlüssel aus Azure Key Vault auswählen können Sie einen Schlüssel auswählen, der im Schlüsseltresor vorhanden ist, oder einen neuen erstellen.

Wählen Sie die Option Neu erstellen aus, wenn Sie einen neuen Schlüssel erstellen möchten. Sie müssen einen RSA-Schlüssel verwenden. Der Wert für die Größe kann „2048“ oder höher lauten.

Geben Sie einen Namen für Ihren neuen Schlüssel ein, behalten Sie ansonsten die Standardeinstellungen bei, und wählen Sie Erstellen aus. Sie werden benachrichtigt, dass ein Schlüssel in Ihrem Schlüsseltresor erstellt wurde.

Für Version können Sie eine vorhandene Schlüsselversion aus der Dropdownliste auswählen.

Wählen Sie die Option Neu erstellen aus, wenn Sie eine neue Schlüsselversion generieren möchten.

Wählen Sie Einstellungen für die neue Schlüsselversion und dann die Option Erstellen aus.

Wenn Sie einen Schlüsseltresor, Schlüssel und eine Schlüsselversion ausgewählt haben, wählen Sie Auswählen aus.

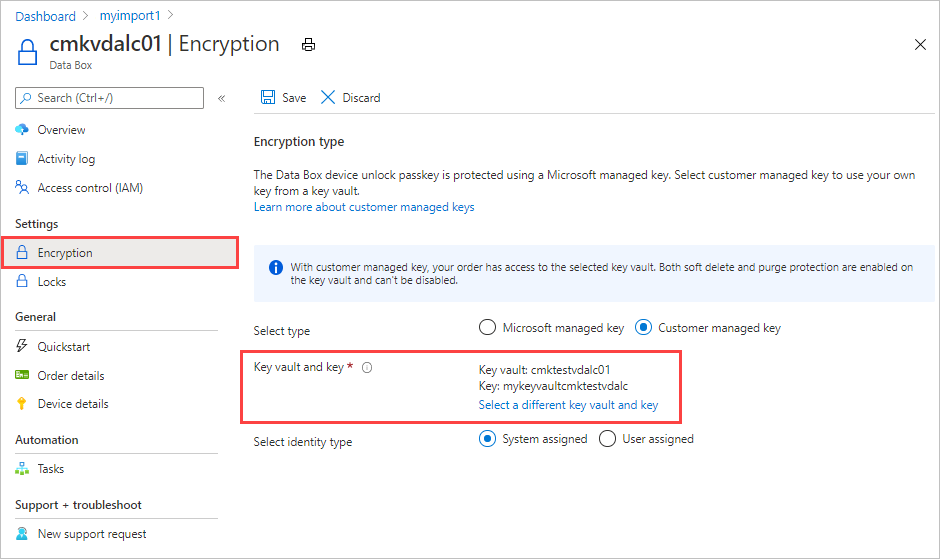

Die Verschlüsselungstyp-Einstellungen zeigen Schlüsseltresor und Schlüssel an, die Sie ausgewählt haben.

Wählen Sie den Identitätstyp aus, der zum Verwalten des kundenseitig verwalteten Schlüssels für diese Ressource verwendet werden soll. Sie können die systemseitig zugewiesene Identität verwenden, die während des Erstellens der Bestellung generiert wurde, oder eine benutzerseitig zugewiesene Identität auswählen.

Eine benutzerseitig zugewiesene Identität ist eine unabhängige Ressource, die Sie verwenden können, um den Zugriff auf Ressourcen zu verwalten. Weitere Informationen finden Sie unter Arten von verwalteten Identitäten.

Wählen Sie Benutzerseitig zugewiesen aus, um eine Benutzeridentität zuzuweisen. Wählen Sie dann Auswählen einer Benutzeridentität aus, und wählen Sie die verwaltete Identität aus, die Sie verwenden möchten.

Sie können hier keine neue Benutzeridentität erstellen. Wie Sie eine erstellen können, erfahren Sie unter Erstellen, Auflisten, Löschen oder Zuweisen einer Rolle zu einer vom Benutzer zugewiesenen verwalteten Identität über das Azure-Portal.

Die ausgewählte Benutzeridentität wird in den Einstellungen unter Verschlüsselungstyp angezeigt.

Wählen Sie Speichern aus, um die aktualisierten Verschlüsselungstyp-Einstellungen zu speichern.

Die Schlüssel-URL wird unter Verschlüsselungstyp angezeigt.

Wichtig

Sie müssen die Berechtigungen Get, UnwrapKey und WrapKey für den Schlüssel aktivieren. Informationen zum Festlegen der Berechtigungen über die Azure CLI finden Sie unter az keyvault set-policy.

Schlüssel ändern

Führen Sie die folgenden Schritte aus, um Schlüsseltresor, Schlüssel und/oder Schlüsselversion für den kundenseitig verwalteten Schlüssel zu ändern, den Sie zurzeit verwenden:

Wechseln Sie auf dem Bildschirm Übersicht für Ihre Data Box-Bestellung zu Einstellungen>Verschlüsselung, und klicken Sie auf Schlüssel ändern.

Wählen Sie Anderen Schlüsseltresor und Schlüssel auswählen aus.

Im Bildschirm Schlüssel aus Schlüsseltresor auswählen wird das Abonnement, jedoch nicht Schlüsseltresor, Schlüssel oder Schlüsselversion angezeigt. Sie können eine der folgenden Änderungen vornehmen:

Wählen Sie einen anderen Schlüssel aus demselben Schlüsseltresor aus. Sie müssen den Schlüsseltresor auswählen, bevor Sie Schlüssel und Version auswählen.

Wählen Sie einen anderen Schlüsseltresor aus, und weisen Sie einen neuen Schlüssel zu.

Ändern Sie die Version für den aktuellen Schlüssel.

Wenn Sie die Änderungen abgeschlossen haben, wählen Sie Auswählen aus.

Wählen Sie Speichern.

Wichtig

Sie müssen die Berechtigungen Get, UnwrapKey und WrapKey für den Schlüssel aktivieren. Informationen zum Festlegen der Berechtigungen über die Azure CLI finden Sie unter az keyvault set-policy.

Identität ändern

Führen Sie die folgenden Schritte aus, um die Identität zu ändern, die zum Verwalten des Zugriffs auf den kundenseitig verwalteten Schlüssel für diese Bestellung verwendet wird:

Wechseln Sie auf dem Bildschirm Übersicht für Ihre abgeschlossene Data Box-Bestellung zu Einstellungen>Verschlüsselung.

Nehmen Sie eine der folgenden Änderungen vor:

Um zu einer anderen Benutzeridentität zu wechseln, klicken Sie auf Andere Benutzeridentität auswählen. Wählen Sie dann im Bereich auf der rechten Seite des Bildschirms eine andere Identität und dann Auswählen aus.

Um zur systemseitig zugewiesenen Identität zu wechseln, die während des Erstellens der Bestellung generiert wurde, wählen Sie Systemseitig zugewiesen bei Identitätstyp auswählen aus.

Wählen Sie Speichern.

Verwenden des von Microsoft verwalteten Schlüssels

Gehen Sie folgendermaßen vor, um für Ihre Bestellung von der Verwendung eines kundenseitig verwalteten Schlüssels zum von Microsoft verwalteten Schlüssel zu wechseln:

Wechseln Sie auf dem Bildschirm Übersicht für Ihre abgeschlossene Data Box-Bestellung zu Einstellungen>Verschlüsselung.

Wählen Sie bei Typ auswählen die Option Von Microsoft verwalteter Schlüssel aus.

Wählen Sie Speichern.

Problembehandlung mit Azure Resource Graph

Wenn Ihnen Fehler im Zusammenhang mit dem kundenseitig verwalteten Schlüssel angezeigt werden, verwenden Sie zur Problembehandlung die folgende Tabelle.

| Fehlercode | Fehlerdetails | Wiederherstellbar? |

|---|---|---|

| SsemUserErrorEncryptionKeyDisabled | Der Hauptschlüssel konnte nicht abgerufen werden, weil der kundenseitig verwaltete Schlüssel deaktiviert ist. | Ja, durch Aktivieren der Schlüsselversion. |

| SsemUserErrorEncryptionKeyExpired | Der Hauptschlüssel konnte nicht abgerufen werden, weil der kundenseitig verwaltete Schlüssel abgelaufen ist. | Ja, durch Aktivieren der Schlüsselversion. |

| SsemUserErrorKeyDetailsNotFound | Der Hauptschlüssel konnte nicht abgerufen werden, weil der kundenseitig verwaltete Schlüssel nicht gefunden wurde. | Wenn Sie den Schlüsseltresor gelöscht haben, können Sie den kundenseitig verwalteten Schlüssel nicht wiederherstellen. Wenn Sie den Schlüsseltresor zu einem anderen Mandanten migriert haben, finden Sie weitere Informationen unter Ändern der Mandanten-ID des Schlüsseltresors nach einer Abonnementverschiebung. Wenn Sie den Schlüsseltresor gelöscht haben:

Andernfalls ja: Wenn der Schlüsseltresor eine Mandantenmigration durchlaufen hat, kann er mit einem der folgenden Schritte wiederhergestellt werden:

|

| SsemUserErrorKeyVaultBadRequestException | Ein kundenseitig verwalteter Schlüssel wurde angewendet, aber der Schlüsselzugriff wurde nicht erteilt oder wurde widerrufen, oder der Zugriff auf den Schlüsseltresor ist aufgrund einer aktivierten Firewall nicht möglich. | Fügen Sie Ihrem Schlüsseltresor die ausgewählte Identität hinzu, um den Zugriff auf den kundenseitig verwalteten Schlüssel zu aktivieren. Wenn für den Schlüsseltresor eine Firewall aktiviert ist, wechseln Sie zu einer systemseitig zugewiesenen Identität, und fügen Sie dann einen kundenseitig verwalteten Schlüssel hinzu. Weitere Informationen finden Sie unter Aktivieren des Schlüssels. |

| SsemUserErrorKeyVaultDetailsNotFound | Der Hauptschlüssel konnte nicht abgerufen werden, weil der dem kundenseitig verwalteten Schlüssel zugeordnete Schlüsseltresor nicht gefunden wurde. | Wenn Sie den Schlüsseltresor gelöscht haben, können Sie den kundenseitig verwalteten Schlüssel nicht wiederherstellen. Wenn Sie den Schlüsseltresor zu einem anderen Mandanten migriert haben, finden Sie weitere Informationen unter Ändern der Mandanten-ID des Schlüsseltresors nach einer Abonnementverschiebung. Wenn Sie den Schlüsseltresor gelöscht haben:

Andernfalls ja: Wenn der Schlüsseltresor eine Mandantenmigration durchlaufen hat, kann er mit einem der folgenden Schritte wiederhergestellt werden:

|

| SsemUserErrorSystemAssignedIdentityAbsent | Der Hauptschlüssel konnte nicht abgerufen werden, weil der kundenseitig verwaltete Schlüssel nicht gefunden wurde. | Ja. Überprüfen Sie Folgendes:

|

| SsemUserErrorUserAssignedLimitReached | Beim Hinzufügen einer „Benutzerseitig zugewiesenen Identität“ ist ein Fehler aufgetreten, weil die maximale Anzahl benutzerseitig zugewiesener Identitäten, die hinzugefügt werden können, erreicht wurde. | Wiederholen Sie den Vorgang mit weniger Benutzeridentitäten, oder entfernen Sie einige benutzerseitig zugewiesene Identitäten aus der Ressource, bevor Sie den Vorgang wiederholen. |

| SsemUserErrorCrossTenantIdentityAccessForbidden | Fehler beim Zugriff auf eine verwaltete Identität. Hinweis: Dieser Fehler kann auftreten, wenn ein Abonnement in einen anderen Mandanten verschoben wird. Der Kunde muss die Identität manuell in den neuen Mandanten verschieben. |

Versuchen Sie, dem Schlüsseltresor eine andere benutzerseitig zugewiesene Identität hinzuzufügen, um den Zugriff auf den kundenseitig verwalteten Schlüssel zu ermöglichen. Oder verschieben Sie die Identität in den neuen Mandanten, unter dem das Abonnement vorhanden ist. Weitere Informationen finden Sie unter Aktivieren des Schlüssels. |

| SsemUserErrorKekUserIdentityNotFound | Es wurde ein kundenseitig verwalteter Schlüssel angewendet, aber die benutzerseitig zugewiesene Identität mit Zugriff auf den Schlüssel wurde nicht in Active Directory gefunden. Hinweis: Dieser Fehler kann auftreten, wenn eine Benutzeridentität aus Azure gelöscht wird. |

Versuchen Sie, dem Schlüsseltresor eine andere benutzerseitig zugewiesene Identität hinzuzufügen, um den Zugriff auf den kundenseitig verwalteten Schlüssel zu ermöglichen. Weitere Informationen finden Sie unter Aktivieren des Schlüssels. |

| SsemUserErrorUserAssignedIdentityAbsent | Der Hauptschlüssel konnte nicht abgerufen werden, weil der kundenseitig verwaltete Schlüssel nicht gefunden wurde. | Der Zugriff auf den kundenseitig verwalteten Schlüssel war nicht möglich. Entweder wird die dem Schlüssel zugeordnete benutzerseitig zugewiesene Identität (User Assigned Identity, UAI) gelöscht, oder der UAI-Typ wurde geändert. |

| SsemUserErrorKeyVaultBadRequestException | Ein kundenseitig verwalteter Schlüssel wurde angewendet, aber der Schlüsselzugriff wurde nicht gewährt oder widerrufen, oder auf den Schlüsseltresor konnte nicht zugegriffen werden, da eine Firewall aktiviert ist. | Fügen Sie Ihrem Schlüsseltresor die ausgewählte Identität hinzu, um den Zugriff auf den kundenseitig verwalteten Schlüssel zu aktivieren. Wenn für den Schlüsseltresor eine Firewall aktiviert ist, wechseln Sie zu einer systemseitig zugewiesenen Identität, und fügen Sie dann einen kundenseitig verwalteten Schlüssel hinzu. Weitere Informationen finden Sie unter Aktivieren des Schlüssels. |

| SsemUserErrorEncryptionKeyTypeNotSupported | Der Verschlüsselungsschlüsseltyp wird für den Vorgang nicht unterstützt. | Aktivieren Sie einen unterstützten Verschlüsselungstyp für den Schlüssel, z. B. RSA oder RSA-HSM. Weitere Informationen finden Sie unter Schlüsseltypen, Algorithmen und Vorgänge. |

| SsemUserErrorSoftDeleteAndPurgeProtectionNotEnabled | Für den Schlüsseltresor sind vorläufiges Löschen und Löschschutz nicht aktiviert. | Vergewissern Sie sich, dass sowohl vorläufiges Löschen und Löschschutz für den Schlüsseltresor aktiviert sind. |

| SsemUserErrorInvalidKeyVaultUrl (Nur Befehlszeile) |

Ein ungültiger Schlüsseltresor-URI wurde verwendet. | Beziehen Sie den richtigen Schlüsseltresor-URI. Verwenden Sie Get-AzKeyVault in PowerShell, um den Schlüsseltresor-URI abzurufen. |

| SsemUserErrorKeyVaultUrlWithInvalidScheme | Nur HTTPS wird für die Übergabe des Schlüsseltresor-URI unterstützt. | Übergeben Sie den Schlüsseltresor-URI über HTTPS. |

| SsemUserErrorKeyVaultUrlInvalidHost | Der URI-Host des Schlüsseltresors ist kein zulässiger Host in der geografischen Region. | In der öffentlichen Cloud muss der Schlüsseltresor-URI mit vault.azure.net enden. In der Azure Government Cloud muss der Schlüsseltresor-URI mit vault.usgovcloudapi.net enden. |

| Allgemeiner Fehler | Der Hauptschlüssel konnte nicht abgerufen werden. | Dieser Fehler ist ein generischer Fehler. Wenden Sie sich an den Microsoft-Support, um den Fehler zu beheben, und ermitteln Sie die nächsten Schritte. |