Einführung in Microsoft Defender für Containerregistrierungen (veraltet)

Wichtig

Wir haben eine öffentliche Vorschau von Azure Vulnerability Assessment powered by MDVM gestartet. Weitere Informationen finden Sie unter Bewertung von Sicherheitslücken für Azure mit Microsoft Defender Vulnerability Management.

Azure Container Registry (ACR) ist ein verwalteter, privater Docker-Registrierungsdienst, der Ihre Containerimages für Azure-Bereitstellungen in einer zentralen Registrierung speichert und verwaltet. Er basiert auf der Open-Source-Docker-Registrierung 2.0.

Aktivieren Sie Microsoft Defender für Containerregistrierungen auf Abonnementebene, um die auf Azure Resource Manager basierenden Registrierungen in Ihrem Abonnement zu schützen. Mit Defender für Cloud werden dann alle Images gescannt, wenn sie in die Registrierung gepusht oder importiert werden oder innerhalb der letzten 30 Tage gepullt wurden. Ihnen wird jedes gescannte Image in Rechnung gestellt – einmal pro Image.

Verfügbarkeit

Wichtig

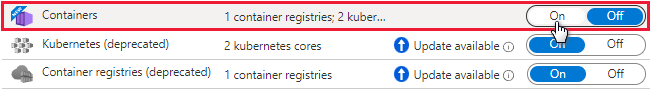

Microsoft Defender für Containerregistrierungen wurde durch Microsoft Defender für Container ersetzt. Wenn Sie Defender für Containerregistrierungen bereits in einem Abonnement aktiviert haben, können Sie den Dienst weiterhin verwenden. Sie erhalten jedoch keine Verbesserungen und neuen Features für Defender für Container.

Dieser Tarif ist für Abonnements, in denen er nicht bereits aktiviert ist, nicht mehr verfügbar.

Um ein Upgrade auf Microsoft Defender für Container durchzuführen, öffnen Sie die Seite mit den Defender-Tarifen im Portal, und aktivieren Sie den neuen Tarif:

Weitere Informationen zu dieser Änderung finden Sie in den Versionshinweisen.

| Aspekt | Details |

|---|---|

| Status des Release: | Veraltet (Verwenden von Microsoft Defender für Container) |

| Unterstützte Registrierungen und Images: | Linux-Images in ACR-Registrierungen, auf die mit Shellzugriff über das öffentliche Internet zugegriffen werden kann Mit Azure Private Link geschützte ACR-Registrierungen |

| Nicht unterstützte Registrierungen und Images: | Windows-Images Private Registrierungen (sofern kein Zugriff auf vertrauenswürdige Dienste gewährt wird) Extrem minimalistische Images wie Docker-Scratch-Images oder Images ohne Distribution, die nur eine Anwendung und deren Laufzeitabhängigkeiten ohne Paket-Manager, Shell oder Betriebssystem enthalten Images mit der Spezifikation für das Imageformat Open Container Initiative (OCI) |

| Erforderliche Rollen und Berechtigungen: | Sicherheitsleseberechtigter und Azure Container Registry: Rollen und Berechtigungen |

| Clouds: |

Welche Vorteile bietet Microsoft Defender für Containerregistrierungen?

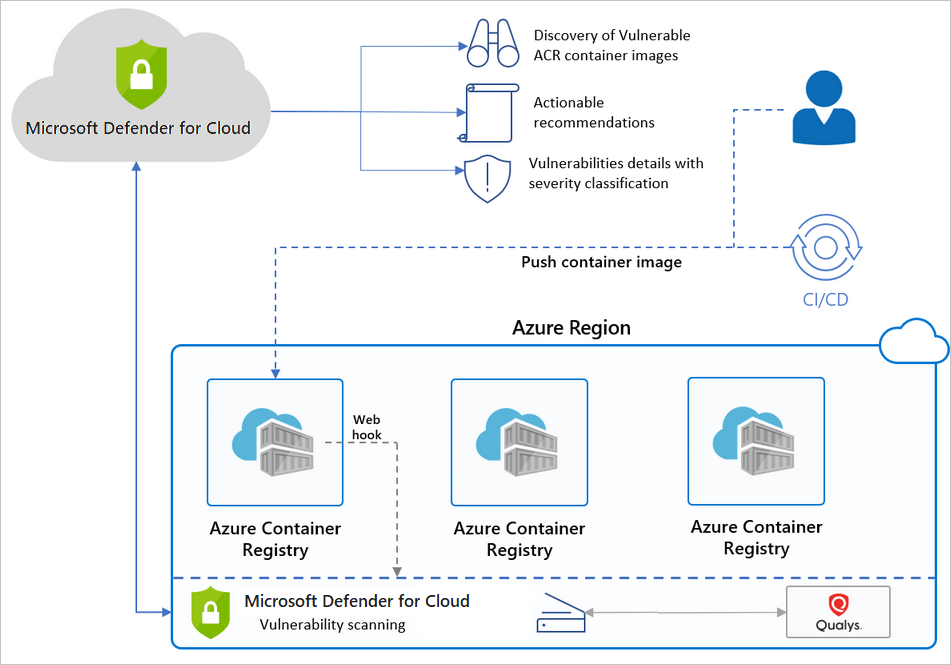

Defender für Cloud ermittelt auf Azure Resource Manager basierende ACR-Registrierungen in Ihrem Abonnement und ermöglicht für die Images Ihrer Registrierung eine nahtlose native Azure-Sicherheitsrisikobewertung und -verwaltung.

Microsoft Defender für Containerregistrierungen verfügt über eine Option für die Überprüfung auf Sicherheitsrisiken, mit der die Images in Ihren Azure Resource Manager-basierten Azure Container Registry-Registrierungen gescannt und die Sicherheitsrisiken Ihrer Images eingehender untersucht werden können.

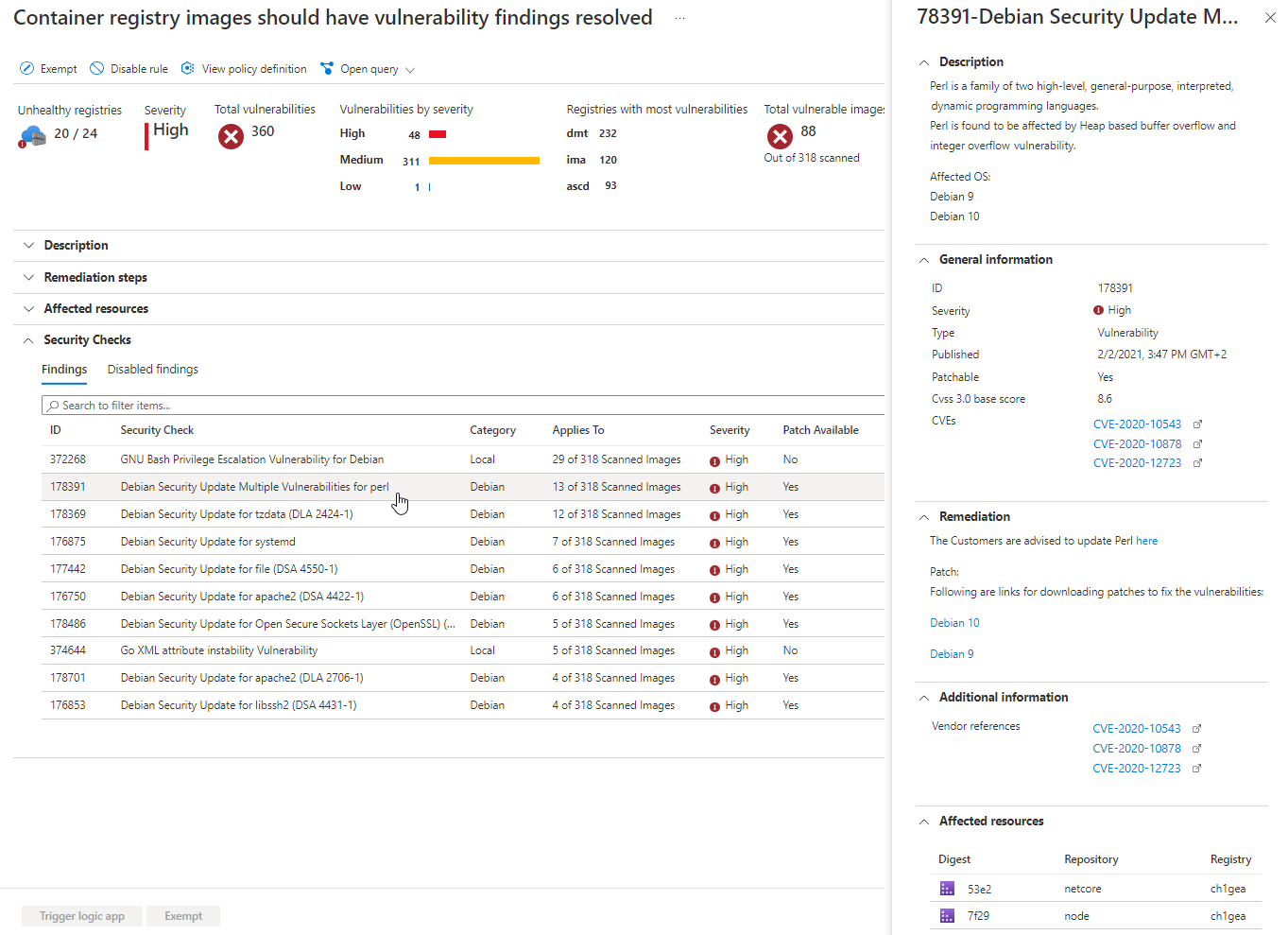

Wenn Probleme gefunden werden, werden Sie im Workload-Schutzdashboard benachrichtigt. Für jedes Sicherheitsrisiko stellt Defender für Cloud umsetzbare Empfehlungen sowie eine Klassifizierung des Schweregrads und Anleitungen für die Behebung des Problems bereit. Weitere Informationen zu Containerempfehlungen

Defender für Cloud filtert und klassifiziert die Ergebnisse der Überprüfung. Wenn ein Image fehlerfrei ist, wird es von Defender für Cloud entsprechend gekennzeichnet. Defender für Cloud generiert Sicherheitsempfehlungen nur für Images, bei denen Probleme behoben werden müssen. Defender für Cloud liefert Details zu den einzelnen gemeldeten Sicherheitsrisiken und eine Klassifizierung des Schweregrads. Außerdem erhalten Sie Anleitungen zur Behebung der spezifischen Sicherheitsrisiken, die für jedes Image gefunden wurden.

Indem Sie nur benachrichtigt werden, wenn Probleme auftreten, sorgt Defender für Cloud für eine Reduzierung potenziell unerwünschter Informationswarnungen.

Wann werden Images überprüft?

Für das Scannen von Images gibt es drei Trigger:

On Push (Bei Push): Immer wenn ein Image in Ihre Registrierung gepusht wird, überprüft Defender für Containerregistrierungen dieses Image automatisch. Zum Auslösen der Überprüfung eines Images müssen Sie es also an Ihr Repository pushen.

Recently pulled (Vor Kurzem gepullt): Da jeden Tag neue Sicherheitsrisiken ermittelt werden, werden mit Microsoft Defender für Containerregistrierungen wöchentlich auch alle Images gescannt, die innerhalb der letzten 30 Tage gepullt wurden. Für dieses erneute Scannen fallen keine zusätzlichen Kosten an. Wie oben erwähnt, erfolgt die Berechnung nur einmal pro Image.

On import (Beim Importieren): Azure Container Registry verfügt über Importtools, mit denen Images aus Docker Hub, Microsoft Container Registry oder einer anderen Azure-Containerregistrierung in Ihre Registrierung eingefügt werden können. Mit Microsoft Defender für Containerregistrierungen werden alle unterstützten Images gescannt, die Sie importieren. Weitere Informationen finden Sie unter Importieren von Containerimages in eine Containerregistrierung.

Die Überprüfung dauert normalerweise nicht länger als zwei Minuten, aber der Vorgang kann auch einmal 40 Minuten in Anspruch nehmen. Die Ergebnisse werden als Sicherheitsempfehlungen bereitgestellt, z. B. wie folgt:

Wie funktioniert Defender für Cloud mit Azure Container Registry?

Unten ist ein allgemeines Diagramm zu den Komponenten und Vorteilen angegeben, mit denen der Schutz Ihrer Registrierungen mit Defender für Cloud sichergestellt wird.

Häufig gestellte Fragen zur Überprüfung von Azure Container Registry-Images

Wie scannt Defender für Cloud ein Image?

Defender für Cloud zieht das Image aus der Registrierung und führt es in einer isolierten Sandbox mit dem Scanner aus. Der Scanner extrahiert eine Liste bekannter Sicherheitsrisiken.

Defender für Cloud filtert und klassifiziert die Ergebnisse der Überprüfung. Wenn ein Image fehlerfrei ist, wird es von Defender für Cloud entsprechend gekennzeichnet. Defender für Cloud generiert Sicherheitsempfehlungen nur für Images, bei denen Probleme behoben werden müssen. Indem Sie nur benachrichtigt werden, wenn Probleme auftreten, sorgt Defender für Cloud für eine Reduzierung potenziell unerwünschter Informationswarnungen.

Kann ich die Scanergebnisse über die REST-API abrufen?

Ja. Die Ergebnisse befinden sich unter Sub-Assessments REST API (Unterbewertungen-REST-API). Außerdem können Sie Azure Resource Graph (ARG) verwenden, die Kusto-ähnliche API für alle Ihre Ressourcen: Mit einer Abfrage kann ein bestimmter Scan abgerufen werden.

Welche Typen von Registrierungen werden überprüft? Welche Typen werden abgerechnet?

Eine Liste der Typen von Containerregistrierungen, die von Microsoft Defender für Containerregistrierungen unterstützt werden, finden Sie unter Verfügbarkeit.

Wenn Sie nicht unterstützte Registrierungen mit Ihrem Azure-Abonnement verknüpfen, werden diese von Defender für Cloud nicht gescannt, und sie werden Ihnen nicht in Rechnung gestellt.

Kann ich die Ergebnisse der Überprüfung auf Sicherheitsrisiken anpassen?

Ja. Wenn in Ihrer Organisation eine Suche ignoriert werden muss, anstatt sie zu beheben, können Sie sie optional deaktivieren. Deaktivierte Ergebnisse haben keine Auswirkung auf Ihre Sicherheitsbewertung und erzeugen kein unerwünschtes Rauschen.

Warum macht mich Defender für Cloud auf Sicherheitsrisiken bei einem Image aufmerksam, das sich nicht in meiner Registrierung befindet?

Defender für Cloud bietet Sicherheitsrisikobewertungen für jedes Image, das per Push oder Pull in eine Registrierung übertragen wird. Einige Images verwenden möglicherweise Tags aus einem bereits überprüften Image. Sie können z. B. jedes Mal, wenn Sie einem Digest ein Image hinzufügen, das Tag „Neueste Version“ wieder zuweisen. In solchen Fällen ist das „alte“ Image weiterhin in der Registrierung vorhanden und kann möglicherweise per Pull durch seinen Digest abgerufen werden. Wenn das Image Sicherheitsergebnisse aufweist und gepullt wird, entstehen Sicherheitsrisiken.