Fördern der Anwendung mit Governanceregeln

Das Sicherheitsteam ist zwar für die Verbesserung des Sicherheitsstatus verantwortlich, Sicherheitsempfehlungen werden jedoch möglicherweise gar nicht von den Teammitgliedern implementiert.

Die Verwendung von Governanceregeln, die vom Sicherheitsteam gesteuert werden, fördert die Übernahme von Verantwortung sowie die Etablierung einer SLA im Zusammenhang mit der Anwendung.

Weitere Informationen finden Sie in dieser Episode der Videoserie „Defender for Cloud in der Praxis“.

Governanceregeln

Sie können Regeln definieren, die einen Besitzer bzw. eine Besitzerin und ein Fälligkeitsdatum für die Anwendung von Empfehlungen für bestimmte Ressourcen zuweisen. Dadurch erhalten Ressourcenbesitzer*innen einen klaren Aufgabenkatalog sowie Fristen zur Anwendung von Empfehlungen.

Zur Nachverfolgung können Sie den Fortschritt der Anwendungsaufgaben nach Abonnement, Empfehlung oder Besitzer*in überprüfen, sodass Sie Aufgaben nachgehen können, die mehr Aufmerksamkeit benötigen.

- Governanceregeln können Ressourcen identifizieren, die eine Korrektur gemäß bestimmten Empfehlungen oder Schweregraden erfordern.

- Die Regel weist einen Besitzer und ein Fälligkeitsdatum zu, um sicherzustellen, dass die Empfehlungen behandelt werden. Viele Governanceregeln können auf dieselben Empfehlungen angewendet werden, sodass die Regel mit dem niedrigeren Prioritätswert den Besitzer und das Fälligkeitsdatum zuweist.

- Das Fälligkeitsdatum für umzusetzende Empfehlung basiert auf einem Zeitraum von 7, 14, 30 oder 90 Tagen ab dem Zeitpunkt, an dem die Empfehlung durch die Regel ausgegeben wurde.

- Wenn die Regel die Ressource beispielsweise am 1. März identifiziert und der Zeitrahmen für die Korrektur 14 Tage beträgt, ist das Fälligkeitsdatum der 15. März.

- Sie können eine Toleranzperiode einrichten, damit sich Ressourcen mit einem Fälligkeitsdatum nicht auf Ihre Sicherheitsbewertung auswirken.

- Sie können für die Ressourcen, die von den angegebenen Empfehlungen betroffen sind, auch einen Besitzer festlegen.

- In Organisationen, die Ressourcentags verwenden, um Ressourcen einem Besitzer zuzuordnen, können Sie den Tagschlüssel angeben, und die Governanceregel liest den Namen des Ressourcenbesitzers aus dem Tag.

- Der Besitzer wird als nicht angegeben angezeigt, wenn der Besitzer nicht auf der Grundlage des angegebenen Tags in der Ressource, der zugeordneten Ressourcengruppe oder dem zugeordneten Abonnement gefunden wurde.

- Standardmäßig werden wöchentlich E-Mail-Benachrichtigungen an die Ressourcenbesitzer gesendet, um eine Liste der rechtzeitigen und überfälligen Aufgaben bereitzustellen.

- Wenn eine E-Mail für den Vorgesetzten des Besitzers im Microsoft Entra ID der Organisation gefunden wird, erhält der Vorgesetzten des Besitzers standardmäßig eine wöchentliche E-Mail mit allen überfälligen Empfehlungen.

- In Konflikt stehende Regeln werden in der Reihenfolge der Priorität angewendet. Beispielsweise werden Regeln für einen Verwaltungsbereich (Azure-Verwaltungsgruppen, AWS-Konten und GCP-Organisationen) vor Regeln für Bereiche (z. B. Azure-Abonnements, AWS-Konten oder GCP-Projekte) wirksam.

Voraussetzungen

- Der Defender Cloud Security Posture Management-Plan (CSPM) muss aktiviert sein.

- Sie benötigen Berechtigungen vom Typ Mitwirkender, Sicherheitsadministrator oder Besitzer für die Azure-Abonnements.

- Für AWS-Konten und GCP-Projekte benötigen Sie Berechtigungen vom Typ Mitwirkender, Sicherheitsadministrator oder Besitzer für die AWS- oder GCP-Connectors von Defender for Cloud.

Definieren einer Governanceregel

Sie können wie folgt eine Governanceregel definieren:

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Umgebungseinstellungen>Governanceregeln.

Wählen Sie Governance-Regel erstellen aus.

Geben Sie einen Regelnamen und einen Bereich an, in dem die Regel angewendet werden soll.

- Regeln für den Verwaltungsbereich (Azure-Verwaltungsgruppen, AWS-Masterkonten, GCP-Organisationen) werden vor den Regeln für einen einzelnen Bereich angewendet.

- Sie können nach Bedarf Ausschlüsse innerhalb des Bereichs definieren.

Legen Sie eine Prioritätsstufe fest.

Regeln werden in der absteigender Prioritätsreihenfolge von 1 (höchste Priorität) bis 1.000 (niedrigste Priorität) ausgeführt.

Geben Sie eine Beschreibung an, um die Regel leichter identifizieren zu können.

Wählen Sie Weiter aus.

Geben Sie die Auswirkungen an, die die Regel auf Empfehlungen hat.

- Nach Schweregrad – Die Regel weist den Besitzer und das Fälligkeitsdatum einer Empfehlung im Abonnement zu, der diese Angaben noch nicht zugewiesen sind.

- Nach spezifischen Empfehlungen: Wählen Sie die spezifischen integrierten oder benutzerdefinierten Empfehlungen aus, auf die die Regel angewendet wird.

Legen Sie den Besitzer oder die Besitzerin fest, um anzugeben, wer für die Anwendung von Empfehlungen verantwortlich ist, die durch die Regel abgedeckt werden.

- Nach Ressourcentag – Geben Sie das Ressourcentag für Ihre Ressourcen ein, das den Ressourcenbesitzer definiert.

- Nach E-Mail-Adresse – Geben Sie die E-Mail-Adresse des Besitzers ein, der den Empfehlungen zugewiesen werden soll.

Geben Sie den Zeitrahmen für die Korrektur an, um die Zeit festzulegen, die zwischen dem Zeitpunkt, zu dem Ressourcen als korrekturbedürftig identifiziert werden, und dem Zeitpunkt, zu dem die Korrektur fällig ist, vergehen darf.

Bei MCSB-Empfehlungen können Sie Toleranzperiode anwenden auswählen, wenn sich die Ressourcen erst auf Ihre Sicherheitsbewertung auswirken sollen, wenn sie überfällig sind.

(Optional) Standardmäßig werden Besitzer*innen und ihre Vorgesetzten wöchentlich auf offene und überfällige Aufgaben aufmerksam gemacht. Wenn diese wöchentlichen E-Mails nicht gewünscht sind, deaktivieren Sie die Benachrichtigungsoptionen.

Wählen Sie Erstellen aus.

Wenn Empfehlungen vorhanden sind, die der Definition der Governanceregel entsprechen, haben Sie folgende Möglichkeiten:

Weisen Sie Empfehlungen einen Besitzer und ein Fälligkeitsdatum zu, wenn diesen noch keine Besitzer oder Fälligkeitstermine zugewiesen sind.

Überschreiben Sie den Besitzer und das Fälligkeitsdatum vorhandener Empfehlungen.

Wenn Sie eine Regel löschen oder deaktivieren, bleiben alle vorhandenen Zuordnungen und Benachrichtigungen erhalten.

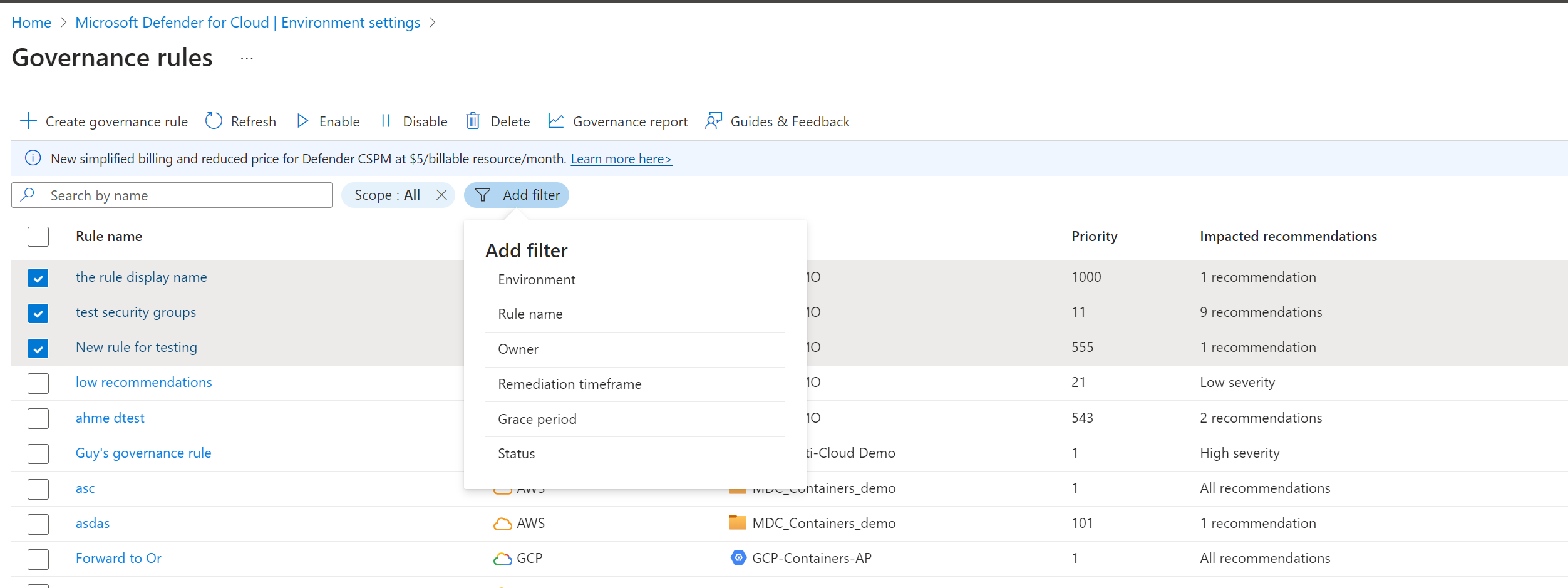

Anzeigen aktivierter Regeln

Sie können die Auswirkungen von Governanceregeln in Ihrer Umgebung anzeigen.

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Umgebungseinstellungen>Governanceregeln.

Überprüfen Sie die Governanceregeln. Die Standardliste enthält alle geltenden Governanceregeln für Ihre Umgebung.

Sie können nach Regeln suchen oder die Regeln filtern.

Filtern Sie nach Umgebung, um Regeln für Azure, AWS und GCP zu identifizieren.

Filtern Sie nach Regelname, Besitzer*in oder Zeit zwischen Ausgabe und Fälligkeitsdatum der Empfehlung.

Filtern Sie nach Toleranzperiode, um MCSB-Empfehlungen zu finden, die sich nicht auf Ihre Sicherheitsbewertung auswirken.

Verwenden Sie den Status zur Identifizierung.

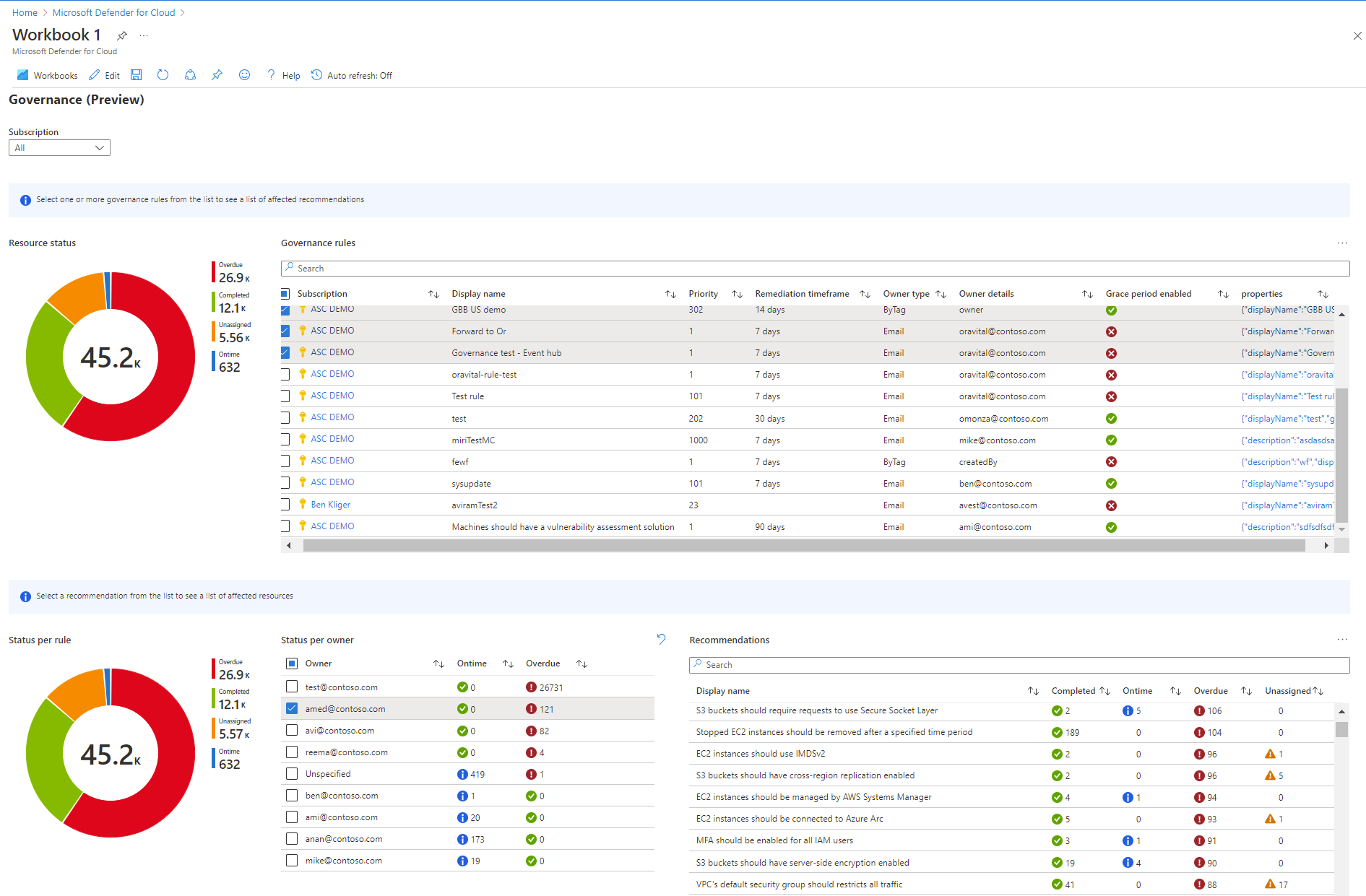

Überprüfen des Governanceberichts

Mithilfe des Governanceberichts können Sie Abonnements auswählen, für die Governanceregeln gelten, und für jede Regel und jeden Besitzer zeigen, wie viele Empfehlungen abgeschlossen, pünktlich, überfällig oder nicht zugewiesen sind.

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Umgebungseinstellungen>Governanceregeln>Governancebericht.

Wählen Sie ein Abonnement aus.

Im Governancebericht können Sie einen Drilldown für Empfehlungen nach Bereich, Anzeigename, Priorität, Wartungszeitrahmen, Besitzertyp, Besitzerdetails, Karenzzeit und Cloud ausführen.

Nächster Schritt

Informieren Sie sich über das Anwenden von Sicherheitsempfehlungen.