Azure DNS Private Resolver-Endpunkte und -Regelsätze

In diesem Artikel erfahren Sie mehr über Komponenten des Azure DNS Private Resolver. Eingehende Endpunkte, ausgehende Endpunkte und DNS-Weiterleitungsregeln werden diskutiert. Eigenschaften und Einstellungen dieser Komponenten werden beschrieben und Beispiele für die Verwendung bereitgestellt.

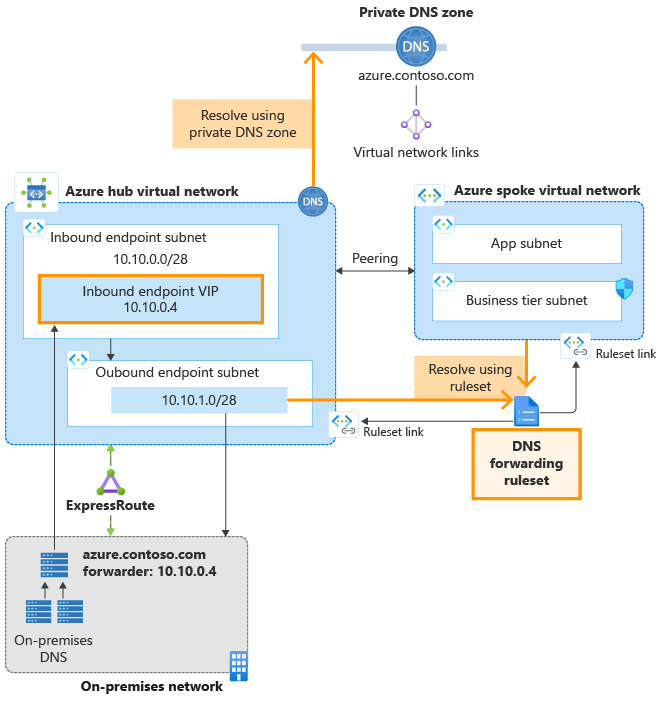

Die Architektur für den Azure DNS Private Resolver wird in der folgenden Abbildung zusammengefasst. In diesem Beispielnetzwerk wird ein DNS-Resolver in einem Hub-VNet bereitgestellt, das ein Peer für ein virtuelles Spoke-Netzwerk ist.

Abbildung 1: Hub-and-Spoke-Beispielnetzwerk mit DNS-Auflöser

- Regelsatzverknüpfungen werden im DNS-Weiterleitungsregelsatz sowohl für das Hub- als auch für das Spoke-VNet bereitgestellt, sodass Ressourcen in beiden VNets benutzerdefinierte DNS-Namespaces mithilfe von DNS-Weiterleitungsregeln auflösen können.

- Eine private DNS-Zone wird ebenfalls bereitgestellt und mit dem Hub-VNet verknüpft, sodass Ressourcen im Hub-VNet Einträge in der Zone auflösen können.

- Das Spoke-VNet löst Einträge in der privaten Zone mithilfe einer Regel für die DNS-Weiterleitung auf, die Abfragen zur privaten Zone an die eingehende Endpunkt-VIP im Hub-VNet weiterleitet.

- Ein mit ExpressRoute verbundenes lokales Netzwerk ist ebenfalls in der Abbildung zu sehen, wobei die DNS-Server so konfiguriert sind, dass sie Abfragen für die private Zone von Azure an die eingehende Endpunkt-VIP weiterleiten. Weitere Informationen zur Aktivierung der hybriden DNS-Auflösung mithilfe des Azure DNS Private Resolver finden Sie unter Behandeln von Azure-Domänen und lokalen Domänen.

Hinweis

Die im Diagramm dargestellte Peeringverbindung ist für die Namensauflösung nicht erforderlich. VNets, die über einen Regelsatz zur DNS-Weiterleitung verknüpft sind, verwenden den Regelsatz bei der Namensauflösung unabhängig davon, ob das verknüpfte VNet ein Peer für das VNet des Regelsatzes ist oder nicht.

Eingehende Endpunkte

Wie der Name schon sagt, gehen eingehende Endpunkte in Azure ein. Eingehende Endpunkte stellen eine IP-Adresse bereit, um DNS-Abfragen von lokalen und anderen Standorten außerhalb Ihres virtuellen Netzwerks weiterzuleiten. DNS-Abfragen, die an den eingehenden Endpunkt gesendet werden, werden mithilfe von Azure DNS aufgelöst. Privates DNS Zonen, die mit dem virtuellen Netzwerk verknüpft sind, in dem der eingehende Endpunkt bereitgestellt wird, werden durch den eingehenden Endpunkt aufgelöst.

Die ip-Adresse, die einem eingehenden Endpunkt zugeordnet ist, ist immer Teil des privaten virtuellen Netzwerkadressenraums, an dem der private Auflösungsgeber bereitgestellt wird. Es können keine anderen Ressourcen im gleichen Subnetz mit dem eingehenden Endpunkt vorhanden sein.

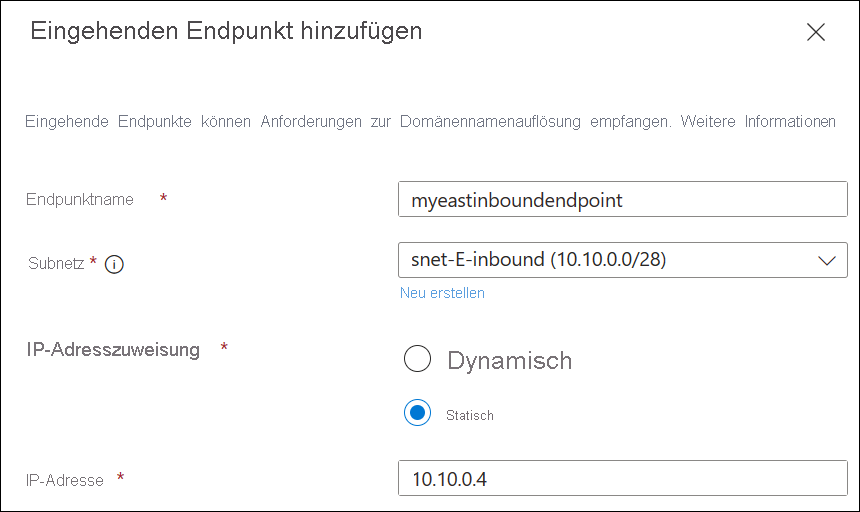

Statische und dynamische Endpunkt-IP-Adressen

Die einem eingehenden Endpunkt zugewiesene IP-Adresse kann statisch oder dynamisch sein. Wenn Sie statisch auswählen, können Sie keine reservierte IP-Adresse im Subnetz auswählen. Wenn Sie eine dynamische IP-Adresse auswählen, wird die fünfte verfügbare IP-Adresse im Subnetz zugewiesen. Beispielsweise ist 10.10.0.4 die fünfte IP-Adresse im Subnetz 10.10.0.0/28 (.0, .1, .2, .3, 4). Wenn der eingehende Endpunkt erneut bereitgestellt wird, kann sich diese IP-Adresse ändern, aber normalerweise wird erneut die fünfte IP-Adresse im Subnetz verwendet. Die dynamische IP-Adresse ändert sich nur, wenn der eingehende Endpunkt erneut bereitgestellt wird. Im folgenden Beispiel wird eine statische IP-Adresse angegeben:

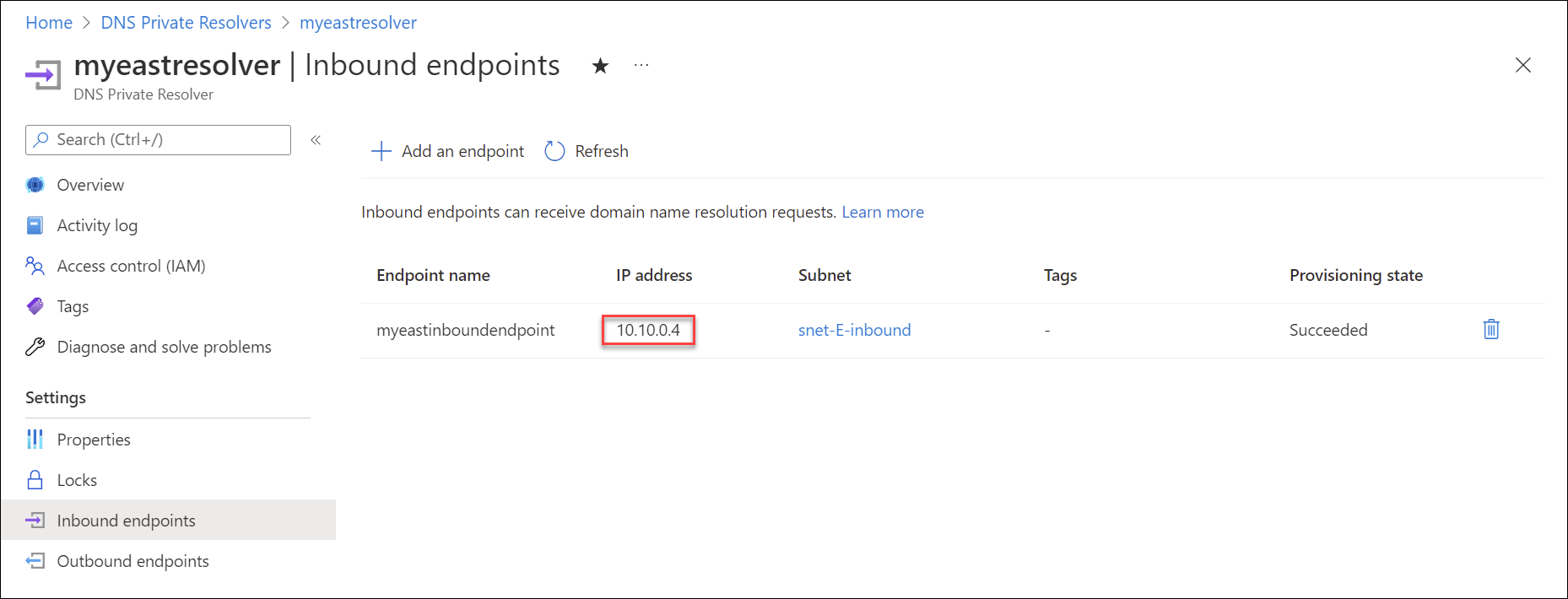

Das folgend Beispiel zeigt einen eingehenden Endpunkt mit einer virtuellen IP-Adresse (VIP) von 10.10.0.4 innerhalb des Subnetzes snet-E-inbound, das innerhalb eines virtuellen Netzwerks mit Adressraum von 10.10.0.0/16 bereitgestellt wird.

Ausgehende Endpunkte

Ausgehende Endpunkte, die von Azure aus gehen und mit DNS-Weiterleitungsregeln verknüpft werden können.

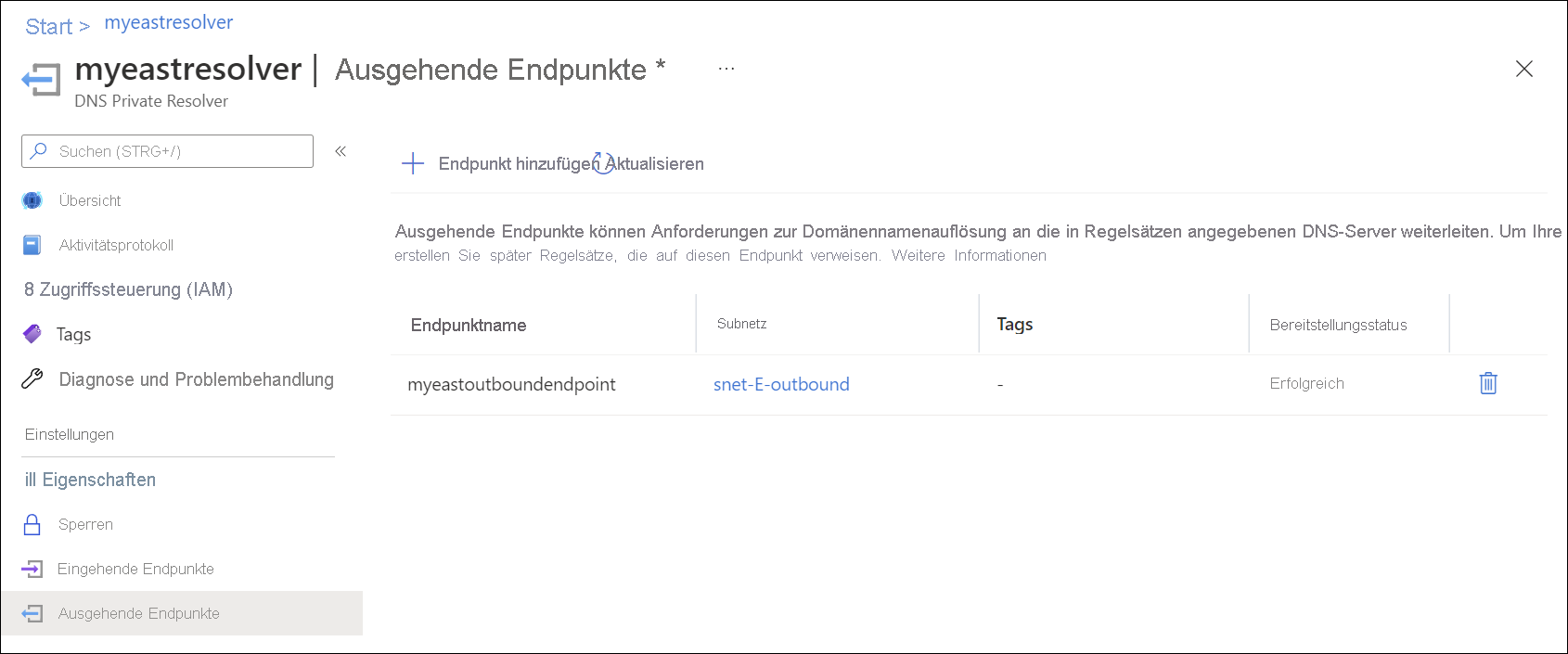

Ausgehende Endpunkte sind auch Teil des privaten virtuellen Netzwerkadressenraums, in dem der private Resolver bereitgestellt wird. Ein ausgehender Endpunkt ist einem Subnetz zugeordnet, wird jedoch nicht mit einer IP-Adresse wie dem eingehenden Endpunkt bereitgestellt. Es können keine anderen Ressourcen im gleichen Subnetz mit dem eingehenden Endpunkt vorhanden sein. Der folgende Screenshot zeigt einen ausgehenden Endpunkt innerhalb des Subnetzs snet-E-outbound.

DNS-Weiterleitungsregelsätze

Mithilfe von DNS-Weiterleitungsregeln können Sie mindestens einen benutzerdefinierten DNS-Server angeben, um Abfragen für bestimmte DNS-Namespaces zu beantworten. Die einzelnen Regeln in den Regeln bestimmen, wie diese DNS-Namen aufgelöst werden. Regelsätze können auch mit einem oder mehreren VNets verknüpft werden, wodurch Ressourcen in den VNets verwendet werden können, um die von Ihnen konfigurierten Weiterleitungsregeln zu verwenden.

Regelsätze verfügen über die folgenden Zuordnungen:

- Ein einzelner Regelsatz kann bis zu zwei ausgehenden Endpunkten zugeordnet werden, die zur selben DNS Private Resolver-Instanz gehören. Er kann nicht 2 ausgehenden Endpunkten in verschiedenen DNS Private Resolver-Instanzen zugeordnet werden.

- Ein Regelsatz kann bis zu 1000 DNS-Weiterleitungsregeln aufweisen.

- Ein Regelsatz kann mit bis zu 500 virtuellen Netzwerken in derselben Region verknüpft werden.

Ein Regelsatz kann nicht mit einem virtuellen Netzwerk in einer anderen Region verknüpft werden. Weitere Informationen zu Regelsätzen und anderen Grenzwerten für private Resolver finden Sie unter Welche Nutzungsgrenzwerte gelten für Azure DNS?.

Regelsatzverknüpfungen

Wenn Sie ein Regelsatz mit einem virtuellen Netzwerk verknüpfen, verwenden Ressourcen innerhalb dieses virtuellen Netzwerks die in den Regelsätze aktivierten DNS-Weiterleitungsregeln. Die verknüpften virtuellen Netzwerke müssen nicht mit dem virtuellen Netzwerk, in dem der ausgehende Endpunkt vorhanden ist, ein Peering eingehen, aber diese Netzwerke können als Peers konfiguriert werden. Diese Konfiguration ist in einem Hub- und Spoke-Entwurf üblich. In diesem Hub-and-Spoke-Szenario muss das virtuelle Spoke-Netzwerk nicht mit der privaten DNS-Zone verbunden sein, um Ressourceneinträge in der Zone aufzulösen. In diesem Fall sendet die Weiterleitungsregel für die private Zone Abfragen an den eingehenden Endpunkt des Hub-vnets. Beispiel: Azurezure.contoso.com bis 10.10.0.4.

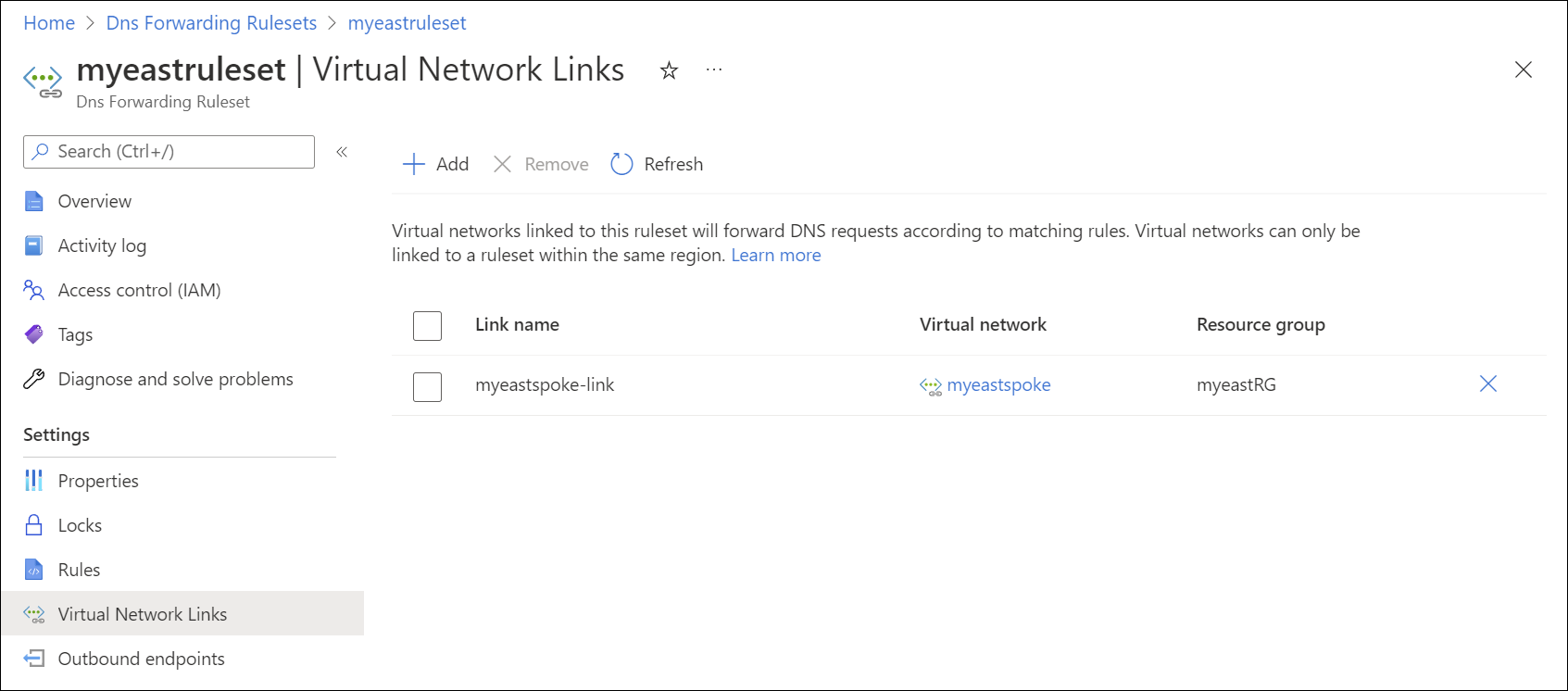

Der folgende Screenshot zeigt einen DNS-Weiterleitungsregelsatz, das mit dem virtuellen Spoke-Netzwerk myeastspoke verknüpft ist.

VNet-Links für Regelsätze zur DNS-Weiterleitung ermöglichen es Ressourcen in anderen VNets, Weiterleitungsregeln bei der Auflösung von DNS-Namen zu verwenden. Das VNet mit dem privaten Auflöser muss auch von allen privaten DNS-Zonen her verknüpft werden, für die Regelsätze vorhanden sind.

Beispielsweise können Ressourcen im vnet myeastspoke Datensätze in der privaten DNS-Zone azure.contoso.com auflösen, wenn:

- Der Regelsatz, der in

myeastvnetbereitgestellt wurde, ist mitmyeastspokeverknüpft. - Eine Regelsatzregel wird im verknüpften Regelsatz konfiguriert und aktiviert, um

azure.contoso.commithilfe des eingehenden Endpunkts aufgelöst zu werdenmyeastvnet

Hinweis

Sie können einen Regelsatz auch mit einem virtuellen Netzwerk in einem anderen Azure-Abonnement verknüpfen. Die angegebene Ressourcengruppe muss sich jedoch in der gleichen Region befinden wie der private Resolver.

Regeln

DNS-Weiterleitungsregeln (Rulesatz-Regeln) verfügen über die folgenden Eigenschaften:

| Eigenschaft | BESCHREIBUNG |

|---|---|

| Regelname | Der Name Ihrer Regel Der Name darf nur Buchstaben, Zahlen, Unterstriche und Bindestriche enthalten und muss mit einem Buchstaben beginnen. |

| Domänenname | Der dot-beendete DNS-Namespace, in dem Ihre Regel gilt. Der Namespace muss entweder keine Bezeichnungen (Platzhalter) oder zwischen 1 und 34 Bezeichnungen aufweisen. contoso.com. weist beispielsweise zwei Bezeichnungen auf.1 |

| Ziel-IP: Port | Fügen Sie ein Weiterleitungsziel hinzu: Eine oder mehrere IP-Adressen und Ports von DNS-Servern, die zum Auflösen von DNS-Abfragen im angegebenen Namespace verwendet werden. |

| Regelzustand | Status: „Aktiviert“ oder „Deaktiviert“ Wenn eine Regel deaktiviert ist, wird sie ignoriert. |

1 Domänennamen mit nur einer Bezeichnung werden unterstützt.

Wenn mehrere Regeln übereinstimmen, wird die längste Präfix-Übereinstimmung verwendet.

Angenommen, folgender DOCTYPE liegt vor:

| Regelname | Domänenname | Ziel-IP: Port | Regelzustand |

|---|---|---|---|

| Contoso | contoso.com. | 10.100.0.2:53 | Aktiviert |

| AzurePrivate | azure.contoso.com. | 10.10.0.4:53 | Aktiviert |

| Platzhalter | . | 10.100.0.2:53 | Aktiviert |

Eine Abfrage für secure.store.azure.contoso.com entspricht der AzurePrivate-Regel für azure.contoso.com und auch der Contoso-Regel für contoso.com, aber die AzurePrivate-Regel hat Vorrang, da das Präfix azure.contoso länger als contoso ist.

Wichtig

Wenn eine Regel im Regelsatz vorhanden ist, der einen privaten eingehenden Resolver-Endpunkt als Ziel enthält, verknüpfen Sie den Regelsatz nicht mit dem VNET, in dem der eingehende Endpunkt bereitgestellt wird. Diese Konfiguration kann DNS-Auflösungsschleifen verursachen. Beispiel: Im vorherigen Szenario darf keine Regelsatzverknüpfung zu myeastvnet hinzugefügt werden, da der eingehende Endpunkt bei 10.10.0.4 in myeastvnet bereitgestellt wird und eine Regel vorhanden ist, die mithilfe des eingehenden Endpunkts azure.contoso.com auflöst.

Die in diesem Artikel gezeigten Regeln sind Beispiele für Regeln, die für bestimmte Szenarien verwendet werden können. Die verwendeten Beispiele sind nicht erforderlich. Achten Sie darauf, Ihre Weiterleitungsregeln zu testen.

Wenn Sie eine Wildcardregel in Ihr Ruleset einschließen, stellen Sie sicher, dass der DNS-Zieldienst öffentliche DNS-Namen auflösen kann. Einige Azure-Dienste weisen Abhängigkeiten von der Auflösung öffentlicher Namen auf.

Regelverarbeitung

- Wenn mehrere DNS-Server als Ziel für eine Regel eingegeben werden, wird die erste eingegebene IP-Adresse verwendet, es sei denn, sie antwortet nicht. Ein exponentieller Backoffalgorithmus wird verwendet, um zu bestimmen, ob eine Ziel-IP-Adresse reaktionsfähig ist.

- Bestimmte Domänen werden ignoriert, wenn sie eine Platzhalterregel für die DNS-Auflösung verwenden, da sie für Azure-Dienste reserviert sind. Eine Liste der reservierten Domänen finden Sie unter DNS-Zonenkonfiguration für Azure-Dienste. Die in diesem Artikel aufgeführten DNS-Namen mit zwei Bezeichnungen (z. B. „windows.net“, „azure.com“, „azure.net“, „windowsazure.us“) sind für Azure-Dienste reserviert.

Wichtig

- Sie können die Azure DNS-IP-Adresse von 168.63.129.16 nicht als Ziel-IP-Adresse für eine Regel eingeben. Bei dem Versuch, diese IP-Adresse hinzuzufügen, wird folgender Fehler ausgegeben: Ausnahme beim Hinzufügen einer Anforderung für Regel.

- Verwenden Sie nicht die IP-Adresse des eingehenden Endpunkts des privaten Resolvers als Weiterleitungsziel für Zonen, die nicht mit dem virtuellen Netzwerk verknüpft sind, in dem der private Resolver bereitgestellt ist.

Entwurfsoptionen

Wie Sie Weiterleitungsregelsätze und eingehende Endpunkte in einer Hub-and-Spoke-Architektur bereitstellen, hängt idealerweise von Ihrem Netzwerkentwurf ab. Zwei Konfigurationsoptionen werden in den folgenden Abschnitten kurz erläutert. Eine ausführlichere Diskussion mit Konfigurationsbeispielen finden Sie unter Architektur des privaten Auflösers.

Weiterleitungsregelsatzlinks

Das Verknüpfen eines Weiterleitungsregelsatzes mit einem VNet ermöglicht DNS-Weiterleitungsfunktionen in diesem VNet. Wenn beispielsweise ein Regelsatz eine Regel zum Weiterleiten von Abfragen an den eingehenden Endpunkt eines privaten Auflösers enthält, kann diese Art von Regel verwendet werden, um die Auflösung privater Zonen zu aktivieren, die mit dem VNet des eingehenden Endpunkts verknüpft sind. Diese Konfiguration kann verwendet werden, wenn ein Hub-VNet mit einer privaten Zone verknüpft ist und Sie die Auflösung der privaten Zone in Spoke-VNets aktivieren möchten, die nicht mit der privaten Zone verknüpft sind. In diesem Szenario wird die DNS-Auflösung der privaten Zone vom eingehenden Endpunkt im Hub-VNet ausgeführt.

Das Entwurfsszenario zur Regelsatzverknüpfung eignet sich am besten für eine verteilte DNS-Architektur, bei welcher der Netzwerkdatenverkehr über Ihr Azure-Netzwerk verteilt ist und an einigen Orten eindeutig sein kann. Mit diesem Entwurf können Sie die DNS-Auflösung in allen VNets steuern, die mit dem Regelsatz verknüpft sind, indem Sie einen einzelnen Regelsatz ändern.

Hinweis

Wenn Sie die Option der Regelsatzverknüpfung verwenden und eine Weiterleitungsregel mit dem eingehenden Endpunkt als Ziel vorhanden ist, verknüpfen Sie den Weiterleitungsregelsatz nicht mit dem Hub-VNet. Wenn Sie diese Art von Regelsatz mit demselben VNet verknüpfen, in dem der eingehende Endpunkt bereitgestellt wird, kann dies zu einer DNS-Auflösungsschleife führen.

Eingehende Endpunkte als benutzerdefiniertes DNS

Eingehende Endpunkte können eingehende DNS-Abfragen verarbeiten und als benutzerdefiniertes DNS für ein VNet konfiguriert werden. Diese Konfiguration kann Instanzen ersetzen, in denen Sie Ihren eigenen DNS-Server als benutzerdefiniertes DNS in einem VNet verwenden.

Das Entwurfsszenario mit benutzerdefiniertem DNS eignet sich am besten für eine zentralisierte DNS-Architektur, bei der die DNS-Auflösung und der Netzwerkdatenverkehr hauptsächlich zu einem Hub-VNet erfolgen und von einem zentralen Ort aus gesteuert werden.

Um mit dieser Methode eine private DNS-Zone aus einem Spoke-VNet aufzulösen, muss das VNet, in dem der eingehende Endpunkt vorhanden ist, mit der privaten Zone verknüpft werden. Das Hub-VNet kann (optional) mit einem Weiterleitungsregelsatz verknüpft werden. Wenn ein Regelsatz mit dem Hub verknüpft ist, wird der gesamte an den eingehenden Endpunkt gesendete DNS-Datenverkehr vom Regelsatz verarbeitet.

Nächste Schritte

- Überprüfen Sie Komponenten, Vorteile und Anforderungen für Azure DNS Private Resolver.

- Weitere Informationen zum Erstellen eines Azure DNS Private Resolver mit Azure PowerShell oder Azure-Portal.

- Erfahren Sie, wie Azure- und lokale Domänen mithilfe des Azure DNS Private Resolver aufgelöst werden.

- Erfahren Sie, wie Sie DNS-Failover mit privaten Resolvern einrichten.

- Erfahren Sie, wie Sie Hybrid-DNS mithilfe privater Auflösungen konfigurieren.

- Erfahren Sie mehr über die anderen zentralen Netzwerkfunktionen von Azure.

- Lern-Modul: Einführung in Azure DNS.