Konfigurieren der IP-Firewall für Azure Event Grid-Themen oder -Domänen

Standardmäßig kann auf Themen und Domänen über das Internet zugegriffen werden, solange die Anforderung eine gültige Authentifizierung und Autorisierung aufweist. Mit der IP-Firewall können Sie den Zugriff auf eine Gruppe von IPv4-Adressen oder IPv4-Adressbereichen in CIDR-Notation (Classless Inter-Domain Routing) weiter einschränken. Herausgeber, die von einer anderen IP-Adresse stammen, werden abgelehnt und erhalten eine 403-Antwort (Verboten). Weitere Informationen zu Netzwerksicherheitsfunktionen, die von Event Grid unterstützt werden, finden Sie unter Netzwerksicherheit für Event Grid.

In diesem Artikel wird beschrieben, wie IP-Firewalleinstellungen für Azure Event Grid-Themen oder -Domänen konfiguriert werden.

Verwenden des Azure-Portals

In diesem Abschnitt erfahren Sie, wie Sie das Azure-Portal verwenden, um öffentlichen oder privaten Zugriff beim Erstellen eines Themas oder für ein bereits vorhandenes Thema zu aktivieren. Die in diesem Abschnitt beschriebenen Schritte beziehen sich auf Themen. Öffentlicher oder privater Zugriff für Domänen kann auf ähnliche Weise aktiviert werden.

Vorgehensweise beim Erstellen eines Themas

In diesem Abschnitt erfahren Sie, wie Sie öffentlichen oder privaten Netzwerkzugriff für ein Event Grid-Thema oder für eine Domäne aktivieren. Eine Schritt-für-Schritt-Anleitung zum Erstellen eines neuen Themas finden Sie unter Erstellen eines benutzerdefinierten Themas.

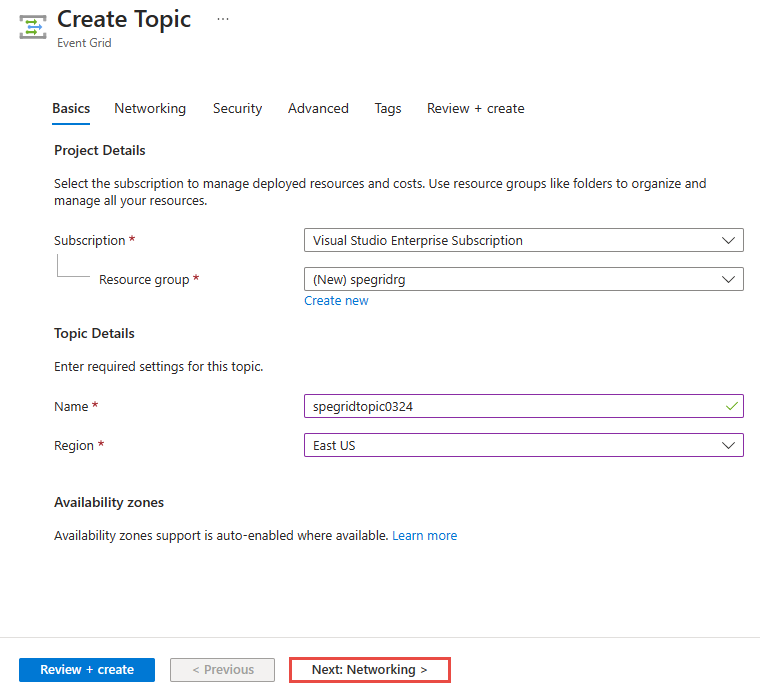

Füllen Sie auf der Seite Allgemeine Informationen des Assistenten Thema erstellen die erforderlichen Felder aus, und wählen Sie anschließend am unteren Rand der Seite die Option Weiter: Netzwerk aus.

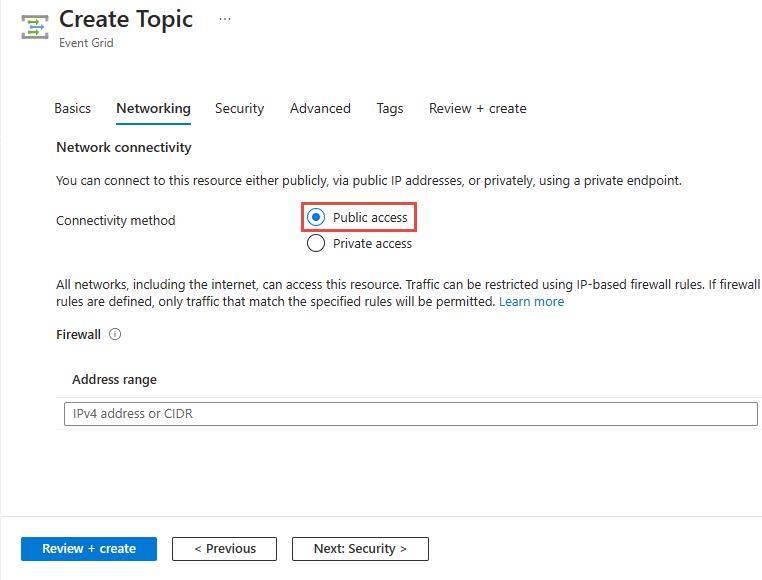

Wenn Clients über eine öffentliche IP-Adresse eine Verbindung mit dem Themenendpunkt herstellen können sollen, behalten Sie die Auswahl der Option Öffentlicher Zugriff bei.

Sie können den Zugriff auf das Thema von bestimmten IP-Adressen einschränken, indem Sie Werte für das Feld Adressbereich angeben. Geben Sie eine einzelne IPv4-Adresse oder einen Bereich von IP-Adressen in CIDR-Notation (Classless Inter-Domain Routing) an.

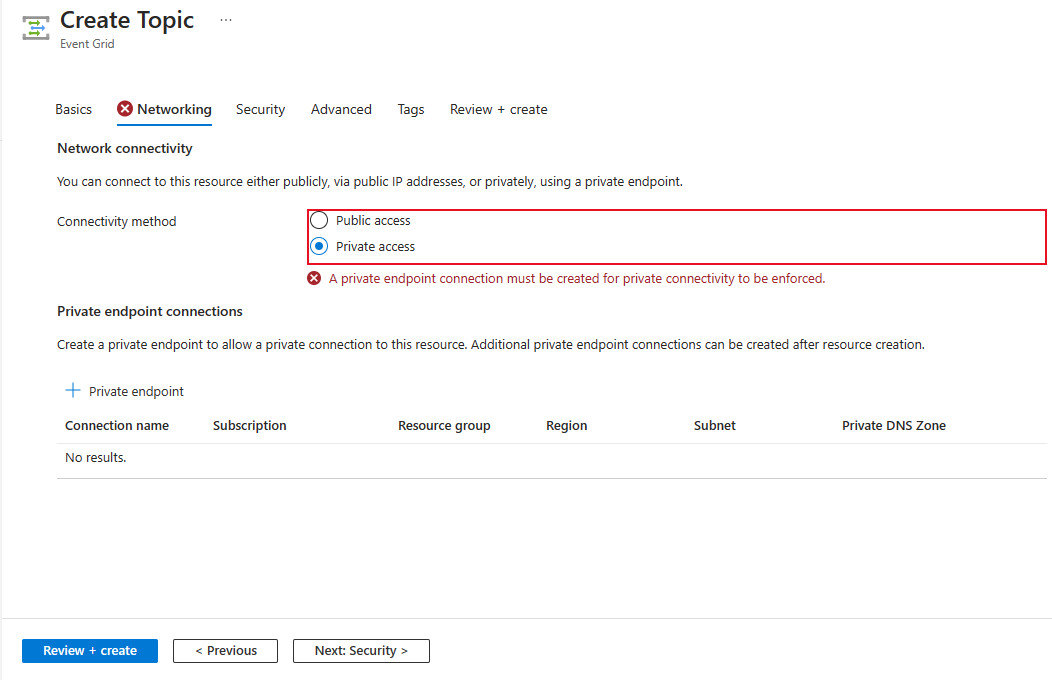

Wenn Sie den Zugriff auf das Event Grid-Thema über einen privaten Endpunkt zulassen möchten, wählen Sie die Option Privater Zugriff aus.

Befolgen Sie die Anweisungen im Abschnitt Verwenden des Azure-Portals, um einen privaten Endpunkt zu erstellen.

Vorgehensweise für ein bereits vorhandenes Thema

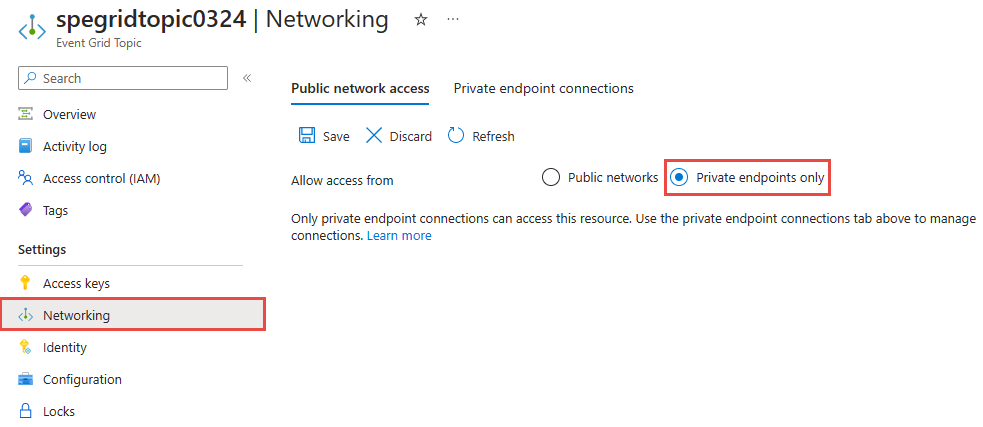

Navigieren Sie im Azure-Portal zu Ihrem Event Grid-Thema oder Ihrer Event Grid-Domäne, und wechseln Sie zur Registerkarte Netzwerk.

Wählen Sie Öffentliche Netzwerke aus, um den Zugriff auf die Ressource über alle Netzwerke (einschließlich Internet) zuzulassen.

Sie können den Zugriff auf das Thema von bestimmten IP-Adressen einschränken, indem Sie Werte für das Feld Adressbereich angeben. Geben Sie eine einzelne IPv4-Adresse oder einen Bereich von IP-Adressen in CIDR-Notation (Classless Inter-Domain Routing) an.

Wählen Sie Nur private Endpunkte aus, damit nur private Endpunktverbindungen auf diese Ressource zugreifen können. Verwenden Sie die Registerkarte Private Endpunktverbindungen auf dieser Seite, um Verbindungen zu verwalten.

Eine Schritt-für-Schritt-Anleitung zum Erstellen einer Verbindung mit einem privaten Endpunkt finden Sie unter Verwenden des Azure-Portals.

Wählen Sie auf der Symbolleiste Speichern aus.

Mithilfe der Azure-Befehlszeilenschnittstelle

In diesem Abschnitt wird gezeigt, wie Sie Azure CLI-Befehle verwenden, um Themen mit eingehenden IP-Regeln zu erstellen. Die in diesem Abschnitt beschriebenen Schritte beziehen sich auf Themen. Sie können ähnliche Schritte verwenden, um Regeln für eingehende IP-Adressen für Domänen zu erstellen.

Aktivieren oder Deaktivieren des Zugriffs auf das öffentliche Netzwerk

Standardmäßig ist der öffentliche Netzwerkzugriff für Themen und Domänen aktiviert. Sie können ihn auch explizit aktivieren oder deaktivieren. Sie können den Datenverkehr einschränken, indem Sie eingehende IP-Firewallregeln konfigurieren.

Aktivieren des öffentlichen Netzwerkzugriffs beim Erstellen eines Themas

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled

Deaktivieren des öffentlichen Netzwerkzugriffs beim Erstellen eines Themas

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access disabled

Hinweis

Wenn öffentlicher Netzwerkzugriff für ein Thema oder eine Domäne deaktiviert ist, ist Datenverkehr über das öffentliche Internet unzulässig. Nur private Endpunktverbindungen dürfen auf diese Ressourcen zugreifen.

Aktivieren öffentlichen Netzwerkzugriffs für ein vorhandenes Thema

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled

Deaktivieren öffentlichen Netzwerkzugriffs für ein vorhandenes Thema

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access disabled

Erstellen eines Themas mit einer einzelnen eingehenden IP-Regel

Der folgende CLI-Beispielbefehl erstellt ein Event Grid-Thema mit eingehenden IP-Regeln.

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR or CIDR MASK> allow

Erstellen eines Themas mit mehreren eingehenden IP-Regeln

Der folgende CLI-Beispielbefehl erstellt ein Event Grid-Thema mit zwei eingehenden IP-Regeln in einem Schritt:

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow \

--inbound-ip-rules <IP ADDR 2 or CIDR MASK 2> allow

Aktualisieren eines vorhandenen Themas zum Hinzufügen eingehender IP-Regeln

Dieses Beispiel erstellt zunächst ein Event Grid-Thema und fügt dann eingehende IP-Regeln für das Thema in einem separaten Befehl hinzu. Außerdem werden die eingehenden IP-Regeln aktualisiert, die im zweiten Befehl festgelegt wurden.

# create the event grid topic first

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location

# add inbound IP rules to an existing topic

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR or CIDR MASK> allow

# later, update topic with additional ip rules

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow \

--inbound-ip-rules <IP ADDR 2 or CIDR MASK 2> allow

Entfernen eingehender IP-Regeln

Der folgende Befehl entfernt die zweite Regel, die Sie im vorherigen Schritt erstellt haben, indem Sie beim Aktualisieren der Einstellung nur die erste Regel angeben.

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow

Verwenden von PowerShell

In diesem Abschnitt wird gezeigt, wie Sie Azure PowerShell-Befehle verwenden, um Azure Event Grid-Themen mit eingehenden IP-Firewallregeln zu erstellen. Die in diesem Abschnitt beschriebenen Schritte beziehen sich auf Themen. Sie können ähnliche Schritte verwenden, um Regeln für eingehende IP-Adressen für Domänen zu erstellen.

Standardmäßig ist der öffentliche Netzwerkzugriff für Themen und Domänen aktiviert. Sie können ihn auch explizit aktivieren oder deaktivieren. Sie können den Datenverkehr einschränken, indem Sie eingehende IP-Firewallregeln konfigurieren.

Aktivieren des öffentlichen Netzwerkzugriffs beim Erstellen eines Themas

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess enabled

Deaktivieren des öffentlichen Netzwerkzugriffs beim Erstellen eines Themas

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess disabled

Hinweis

Wenn öffentlicher Netzwerkzugriff für ein Thema oder eine Domäne deaktiviert ist, ist Datenverkehr über das öffentliche Internet unzulässig. Nur private Endpunktverbindungen dürfen auf diese Ressourcen zugreifen.

Erstellen eines Themas mit öffentlichem Netzwerkzugriff und eingehenden IP-Regeln

Der folgende CLI-Beispielbefehl erstellt ein Event Grid-Thema mit öffentlichem Netzwerkzugriff und eingehenden IP-Regeln.

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess enabled -InboundIpRule @{ "10.0.0.0/8" = "Allow"; "10.2.0.0/8" = "Allow" }

Aktualisieren eines vorhandenen Themas mit öffentlichem Netzwerkzugriff und eingehenden IP-Regeln

Der folgende CLI-Beispielbefehl aktualisiert ein vorhandenes Event Grid-Thema mit eingehenden IP-Regeln.

Set-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -PublicNetworkAccess enabled -InboundIpRule @{ "10.0.0.0/8" = "Allow"; "10.2.0.0/8" = "Allow" } -Tag @{}

Deaktivieren öffentlichen Netzwerkzugriffs für ein vorhandenes Thema

Set-AzEventGridTopic -ResourceGroup MyResourceGroupName -Name Topic1 -PublicNetworkAccess disabled -Tag @{} -InboundIpRule @{}

Nächste Schritte

- Informationen zur Überwachung von Ereignisübermittlungen finden Sie unter Überwachen der Event Grid-Nachrichtenübermittlung.

- Weitere Informationen zum Authentifizierungsschlüssel finden Sie unter Event Grid – Sicherheit und Authentifizierung.

- Weitere Informationen zum Erstellen eines Azure Event Grid-Abonnements finden Sie unter Event Grid-Abonnementschema.

- Informationen zum Beheben von Problemen mit der Netzwerkkonnektivität finden Sie unter Beheben von Netzwerkverbindungsproblemen.